Firewall (Sophos) - Fritte - Port Chaos

Guten Morgen liebe Kollegen,

da ich mich mit dem Thema Firewall mal wieder auseinander setzen möchte (wozu ich leider sehr selten komme), habe ich im Homelab eine Sophos aufgesetzt mit meiner Fritte davor. Die Sophos ist eine XGS87w mit aktivem Standard Protection Bundle, da ich mich intensiver damit auseinander setzen möchte.

In der Testumgebung habe ich gedacht ich teste es mal mit einer Routerkaskade, da "irgendwie" es ja auch durch die Fritte laufen muss. Das klappt auch soweit...allerdings habe ich das Phänomen, dass die Fritte (Sophos ist Exposed Host) evtl. die Ports falsch übersetzt?

Via Portscanner "teste" ich auf einen offenen Port, IP (der Fritte) ist dynamisch noch, aber alles erstmal Testzwecke.

In dem Beispiel von dem fremden Client, zu Port 30003 der Public IP der Fritte.

Was aber zur Firewall durchgereicht wird ist ein anderer Quellport...dieser wechselt willkürlich, mal Quellport 27064, dann 31054, etc. - das macht ja Probleme bei der Firewall. Zielport ist dann natürlich immer der korrekte. Ich bin hier sehr verwirrt und hoffe man kann nachvollziehen was gemeint ist.

PPPoE wäre natürlich der richtige Weg, mit einem "normalen" Mode, Vigor etc. und natürlich Best Practise denke ich aktuell - logisch. Aber trotzdem verstehe ich nicht ganz wo da diese falsche Übersetzung stattfindet....

In der Fritte habe ich auch schon das Port Forwarding manuell eingerichtet, trotzdem gibt es das "Quell-Port Chaos".

Auf der FritzBox sind auch die VPN-Dienste etc. deaktiviert, das hatte ja auch Probleme in Verbindung mit anderen Firewalls / VPN gemacht...laut der Recherche, aber für das Thema denke ich irrelevant.

Im nächsten Step wenn ich Zeit habe werde ich mal einen Wireshark noch dranhängen an die Fritte, evtl. kann ich da was erkennen, aber vllt. ist das auch einfach ein "blödes Häckchen" was ich total verpennt habe?

Ich habe jetzt erstmal bewusst nicht so viele Fakten niedergeschrieben, da ich fast vermute, dass ich hier grundlegend etwas verdränge...

Bitte nicht gleich steinigen....

Vielen Dank schon mal und natürlich einen guten Start in die Woche.

Gruß TurnschuhIT

da ich mich mit dem Thema Firewall mal wieder auseinander setzen möchte (wozu ich leider sehr selten komme), habe ich im Homelab eine Sophos aufgesetzt mit meiner Fritte davor. Die Sophos ist eine XGS87w mit aktivem Standard Protection Bundle, da ich mich intensiver damit auseinander setzen möchte.

In der Testumgebung habe ich gedacht ich teste es mal mit einer Routerkaskade, da "irgendwie" es ja auch durch die Fritte laufen muss. Das klappt auch soweit...allerdings habe ich das Phänomen, dass die Fritte (Sophos ist Exposed Host) evtl. die Ports falsch übersetzt?

Via Portscanner "teste" ich auf einen offenen Port, IP (der Fritte) ist dynamisch noch, aber alles erstmal Testzwecke.

In dem Beispiel von dem fremden Client, zu Port 30003 der Public IP der Fritte.

Was aber zur Firewall durchgereicht wird ist ein anderer Quellport...dieser wechselt willkürlich, mal Quellport 27064, dann 31054, etc. - das macht ja Probleme bei der Firewall. Zielport ist dann natürlich immer der korrekte. Ich bin hier sehr verwirrt und hoffe man kann nachvollziehen was gemeint ist.

PPPoE wäre natürlich der richtige Weg, mit einem "normalen" Mode, Vigor etc. und natürlich Best Practise denke ich aktuell - logisch. Aber trotzdem verstehe ich nicht ganz wo da diese falsche Übersetzung stattfindet....

In der Fritte habe ich auch schon das Port Forwarding manuell eingerichtet, trotzdem gibt es das "Quell-Port Chaos".

Auf der FritzBox sind auch die VPN-Dienste etc. deaktiviert, das hatte ja auch Probleme in Verbindung mit anderen Firewalls / VPN gemacht...laut der Recherche, aber für das Thema denke ich irrelevant.

Im nächsten Step wenn ich Zeit habe werde ich mal einen Wireshark noch dranhängen an die Fritte, evtl. kann ich da was erkennen, aber vllt. ist das auch einfach ein "blödes Häckchen" was ich total verpennt habe?

Ich habe jetzt erstmal bewusst nicht so viele Fakten niedergeschrieben, da ich fast vermute, dass ich hier grundlegend etwas verdränge...

Bitte nicht gleich steinigen....

Vielen Dank schon mal und natürlich einen guten Start in die Woche.

Gruß TurnschuhIT

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7801323887

Url: https://administrator.de/forum/firewall-sophos-fritte-port-chaos-7801323887.html

Ausgedruckt am: 25.07.2025 um 06:07 Uhr

16 Kommentare

Neuester Kommentar

Zudem ist es keine gute Idee den Exposed Host zu verwenden. Dann wird alles was auf die Fritzbox einprasselt auch an den WAN Port der Sophos weitergeleitet. Jeder der einmal gesehen hat was an öffentlichen IP Adressen an Traffic im Subsekundentakt eingeht weiss das!

Sowas ist weder aus Performance noch aus Security Sicht besonders intelligent.

Das wäre es wenn man dediziert immer nur wirklich das weiterreicht an die Firewall was man auch benötigt.

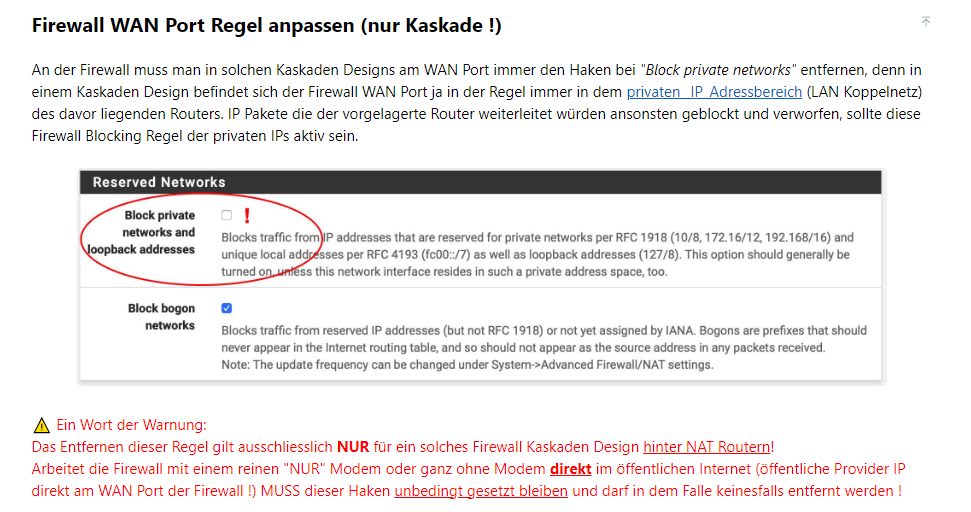

Alles Weitere zum Thema Router Kaskaden findest du, wie immer, HIER!

Sowas ist weder aus Performance noch aus Security Sicht besonders intelligent.

Das wäre es wenn man dediziert immer nur wirklich das weiterreicht an die Firewall was man auch benötigt.

Alles Weitere zum Thema Router Kaskaden findest du, wie immer, HIER!

Zitat von @aqui:

Zudem ist es keine gute Idee den Exposed Host zu verwenden. Dann wird alles was auf die Fritzbox einprasselt auch an den WAN Port der Sophos weitergeleitet. Jeder der einmal gesehen hat was an öffentlichen IP Adressen an Traffic im Subsekundentakt eingeht weiss das!

Sowas ist weder aus Performance noch aus Security Sicht besonders intelligent.

Das wäre es wenn man dediziert immer nur wirklich das weiterreicht an die Firewall was man auch benötigt.

Alles Weitere zum Thema Router Kaskaden findest du, wie immer, HIER!

Zudem ist es keine gute Idee den Exposed Host zu verwenden. Dann wird alles was auf die Fritzbox einprasselt auch an den WAN Port der Sophos weitergeleitet. Jeder der einmal gesehen hat was an öffentlichen IP Adressen an Traffic im Subsekundentakt eingeht weiss das!

Sowas ist weder aus Performance noch aus Security Sicht besonders intelligent.

Das wäre es wenn man dediziert immer nur wirklich das weiterreicht an die Firewall was man auch benötigt.

Alles Weitere zum Thema Router Kaskaden findest du, wie immer, HIER!

Naja, bis auf das die Fritte damit alles weiter leitet, ist es das selbe Scenario als wenn die Sophos im Netz hängt.

Wenn dann ist das hier ein Performace impact.

Zitat von @Spirit-of-Eli:

Naja, bis auf das die Fritte damit alles weiter leitet, ist es das selbe Scenario als wenn die Sophos im Netz hängt.

Wenn dann ist das hier ein Performace impact.

Naja, bis auf das die Fritte damit alles weiter leitet, ist es das selbe Scenario als wenn die Sophos im Netz hängt.

Wenn dann ist das hier ein Performace impact.

Sehe ich auch so. Sophos HW mit OPNsense. Im Heimbetrieb konnte ich da aber auch keien großartigen einbußen feststellen.

Sicherheit: Der Durchlauferhitzer hat dann doch seine Daseinsberechtigung? In anderen Threads kamen wir doch mal überein, dass Fw nicht viel bringt - laut Lager A. Die in B waren wieder anderer Meinung

Klar muss nur sein dass das vermeintliche Spielzeug hinter der Fritte im echten Internet ist. Hebel man da nicht großartig viel aus, gut die Firewall eig. dass, was sie tun soll. Sehe da als Exposed Host nicht so das Problem.

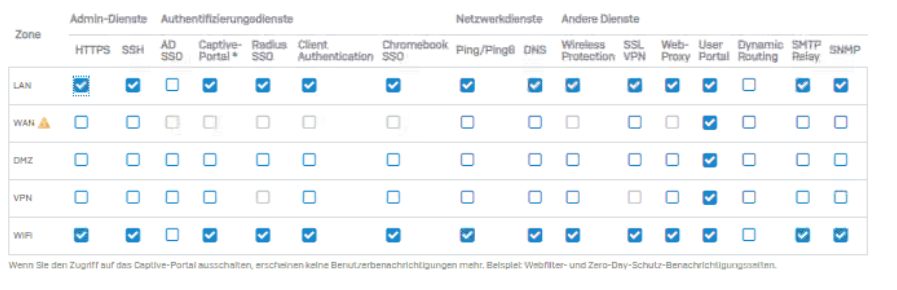

bei der Sophos das User Portal von außen über die 4443 erreichbar sein soll

Vernünftige Admins nutzen dafür immer ein VPN! Aber egal...Üblicherweise ist in Firewalls der GUI Zugang über das WAN Interface aus guten Gründen deaktiviert. Das musst du erst in den Security Settings des Systems erlauben.

Was die Frage Doppel FW angeht lässt sich das in manchen Szenarien mit z.B. Zwangsroutern usw. oftmals ja nicht vermeiden. Technisch besser ist aber immer die Verwendung eines NUR Modems.

In solchen Kaskaden geht es dann aber auch darum unnötigen Traffic zu vermeiden und nur das weiterzuleiten was man wirklich will oder muss. Letzlich kann das aber jeder selber entscheiden...

Zitat von @aqui:

Zudem ist es keine gute Idee den Exposed Host zu verwenden. Dann wird alles was auf die Fritzbox einprasselt auch an den WAN Port der Sophos weitergeleitet. Jeder der einmal gesehen hat was an öffentlichen IP Adressen an Traffic im Subsekundentakt eingeht weiss das!

Sowas ist weder aus Performance noch aus Security Sicht besonders intelligent.

Das wäre es wenn man dediziert immer nur wirklich das weiterreicht an die Firewall was man auch benötigt.

Alles Weitere zum Thema Router Kaskaden findest du, wie immer, HIER!

Zudem ist es keine gute Idee den Exposed Host zu verwenden. Dann wird alles was auf die Fritzbox einprasselt auch an den WAN Port der Sophos weitergeleitet. Jeder der einmal gesehen hat was an öffentlichen IP Adressen an Traffic im Subsekundentakt eingeht weiss das!

Sowas ist weder aus Performance noch aus Security Sicht besonders intelligent.

Das wäre es wenn man dediziert immer nur wirklich das weiterreicht an die Firewall was man auch benötigt.

Alles Weitere zum Thema Router Kaskaden findest du, wie immer, HIER!

Naja, dafür nutzt man die Firewall doch, damit der Traffic von außen blockiert wird, dann kann man sich diese auch schenken und nur eine Fritzbox nutzen. Die Segmentierung kann dann eine L3-Switch übernehmen. Also ich würde immer bei einer Fritzbox die Firewall als Exposed-Host eintragen, damit die Fritzbox in den meisten Fällen schon mal als Fehlerquelle ausgeschlossen werden kann.

Zitat von @aqui:

Üblicherweise ist in Firewalls der GUI Zugang über das WAN Interface aus guten Gründen deaktiviert. Das musst du erst in den Security Settings des Systems erlauben.

Das "User Portal" der Sophos ist nicht die GUI. Die GUI heißt "WebAdmin" und ist nicht von außen erreichbar. Das User Portal dient u.a. dazu VPN-Konfigurationen zu "verteilen" - was natürlich aus Sicht der Security eine bemerkenswert schwachsinnige Idee ist, aber ungeheuer bequem.bei der Sophos das User Portal von außen über die 4443 erreichbar sein soll

Vernünftige Admins nutzen dafür immer ein VPN! Aber egal...Üblicherweise ist in Firewalls der GUI Zugang über das WAN Interface aus guten Gründen deaktiviert. Das musst du erst in den Security Settings des Systems erlauben.

An den TO:

da ich mich mit dem Thema Firewall mal wieder auseinander setzen möchte

Das Thema lernt man nicht an einer Sophos. Die Sophos ist a) ziemlich mau und b) lernt man bei Sophos halt, wie es Sophos macht. Auf Verständnis oder die Gewinnung von Netzwerkkenntnissen ist das Gerät nicht ausgerichtet. Da hilft i.Ü. auch nicht die Sophos-Zertifizierung, wie ich an einer SG kürzlich feststellen durfte, deren vorheriger "Admin" ein zertifizierter Sophos-Partner war. Ich erspare Euch die Details - die Einrichtung war zum würgen (besonders lustig waren die Einträge mit dem Kommentar "Vorgabe von CGM" aber das ist ein Insider). Nach jetzt drei Monaten Sophos bin ich zu dem Ergebnis gekommen, dass es dem Hersteller vor allem darum geht, eine einfache Usability zu schaffen, besonders für VPN. Um Sicherheit und insbesondere Netzwerk geht es da eher an zweiter Stelle.Im Unternehmensbereich gibt es sicher auch pfiffige UTM-Lösungen, mit Watchdogs u.ä. - die Sophos gehört definitiv nicht dazu. Die ist mehr für den "Händler-Admin" geschaffen, der Marge gern macht, ohne selbst viel einrichten zu müssen. Ja, und bevor einige weinen: Die Sophos ist nicht ganz schlecht

Firewalling lernst Du nativ unter Linux oder etwas angenehmer und viel breiter angelegt auf einer PfSense oder OPNsense. Die haben zwar kaum bis keine sog. "UTM-Features" - die meist aber ohnehin nur Snakeoil sind. Selbst wenn Du SSL-Interception ua. toll findest, solltest Du zunächst die Grundfunktionen erlernen und die wiederum an einem tauglichen Gerät.

Zu Deinem Quellport-Problem:

Alle Programme verbinden sich von immer wieder unterschiedlichen Quellports, das ist ganz normal und das kannst Du nicht firewallen. Du Firewallst im Regelfall ohnehin nicht von außen nach innen, sondern von innen nach außen (von innen nach innen lasse ich an dieser Stelle mal weg) und da kannst Du dann stets die Zielports nehmen. Dort und auch in den wenigen Fällen, wo Du von außen nach innen regelst (und nicht alles blockst) kannst Du die Zugriffe im besten Falle auf die Absender-IP begrenzen. Die kann auch dynamisch sein, wenn die Firewall dynamische Adressen auflösen kann (was die Sophos bestimmt kann, habe ich aber noch nicht eingerichtet). Ein 30 EUR Mikrotik kann das jedenfalls.

Grundprinzip ist aber, wie gesagt, von außen möglichst nichts reinzulassen, sondern solche erforderlichen Zugriffe über VPN zu leiten. Ausnahme sind natürlich echte Serverdienste wie Web, Mail, Cloud, die von außen erreichbar sein müssen, dann aber in eine DMZ gehören. Die Kollgen haben auf das Thema VPN ja bereits hingewiesen.

Last but not least:

auseinander setzen möchte (wozu ich leider sehr selten komme)

Den Widerspruch hast Du sicher selbst bemerkt. Entweder Du willst etwas lernen - dann nimmst Du Dir Zeit. Oder Du willst ein bisschen rumspielen und Dir später einreden, Du verstehst jetzt Firewalling - dann machst Du das mal so ab und zu... Dafür reicht dann natürlich die Sophos alle mal aus. Dein Netz wird dann aber eher unsicherer als es ohne Firewall und nur mit Fritzbox ist (war).Viele Grüße, commodity

Also alleine für den Lernerfolg macht eine Sense 1000x mehr Sinn als ne Sophos.

Den Kram bei denen steigt eh keiner einfach durch da alles hinter eine klicki bunti GUI versteckt ist.

Bei der Sense kannst du dir so ziemlich es jeden einzelne Modul einer Sophos selbst nachbauen. Dann wird dir klar wie sowas funktioniert.

Den Kram bei denen steigt eh keiner einfach durch da alles hinter eine klicki bunti GUI versteckt ist.

Bei der Sense kannst du dir so ziemlich es jeden einzelne Modul einer Sophos selbst nachbauen. Dann wird dir klar wie sowas funktioniert.

Zitat von @commodity:

An den TO:

Im Unternehmensbereich gibt es sicher auch pfiffige UTM-Lösungen, mit Watchdogs u.ä. - die Sophos gehört definitiv nicht dazu. Die ist mehr für den "Händler-Admin" geschaffen, der Marge gern macht, ohne selbst viel einrichten zu müssen. Ja, und bevor einige weinen: Die Sophos ist nicht ganz schlecht Mit Securepoint geht es definitiv noch eine Schublade tiefer.

Mit Securepoint geht es definitiv noch eine Schublade tiefer.

Firewalling lernst Du nativ unter Linux oder etwas angenehmer und viel breiter angelegt auf einer PfSense oder OPNsense. Die haben zwar kaum bis keine sog. "UTM-Features" - die meist aber ohnehin nur Snakeoil sind. Selbst wenn Du SSL-Interception ua. toll findest, solltest Du zunächst die Grundfunktionen erlernen und die wiederum an einem tauglichen Gerät.

Zu Deinem Quellport-Problem:

Alle Programme verbinden sich von immer wieder unterschiedlichen Quellports, das ist ganz normal und das kannst Du nicht firewallen. Du Firewallst im Regelfall ohnehin nicht von außen nach innen, sondern von innen nach außen (von innen nach innen lasse ich an dieser Stelle mal weg) und da kannst Du dann stets die Zielports nehmen. Dort und auch in den wenigen Fällen, wo Du von außen nach innen regelst (und nicht alles blockst) kannst Du die Zugriffe im besten Falle auf die Absender-IP begrenzen. Die kann auch dynamisch sein, wenn die Firewall dynamische Adressen auflösen kann (was die Sophos bestimmt kann, habe ich aber noch nicht eingerichtet). Ein 30 EUR Mikrotik kann das jedenfalls.

Grundprinzip ist aber, wie gesagt, von außen möglichst nichts reinzulassen, sondern solche erforderlichen Zugriffe über VPN zu leiten. Ausnahme sind natürlich echte Serverdienste wie Web, Mail, Cloud, die von außen erreichbar sein müssen, dann aber in eine DMZ gehören. Die Kollgen haben auf das Thema VPN ja bereits hingewiesen.

Last but not least:

Viele Grüße, commodity

Zitat von @aqui:

Üblicherweise ist in Firewalls der GUI Zugang über das WAN Interface aus guten Gründen deaktiviert. Das musst du erst in den Security Settings des Systems erlauben.

Das "User Portal" der Sophos ist nicht die GUI. Die GUI heißt "WebAdmin" und ist nicht von außen erreichbar. Das User Portal dient u.a. dazu VPN-Konfigurationen zu "verteilen" - was natürlich aus Sicht der Security eine bemerkenswert schwachsinnige Idee ist, aber ungeheuer bequem.bei der Sophos das User Portal von außen über die 4443 erreichbar sein soll

Vernünftige Admins nutzen dafür immer ein VPN! Aber egal...Üblicherweise ist in Firewalls der GUI Zugang über das WAN Interface aus guten Gründen deaktiviert. Das musst du erst in den Security Settings des Systems erlauben.

An den TO:

da ich mich mit dem Thema Firewall mal wieder auseinander setzen möchte

Das Thema lernt man nicht an einer Sophos. Die Sophos ist a) ziemlich mau und b) lernt man bei Sophos halt, wie es Sophos macht. Auf Verständnis oder die Gewinnung von Netzwerkkenntnissen ist das Gerät nicht ausgerichtet. Da hilft i.Ü. auch nicht die Sophos-Zertifizierung, wie ich an einer SG kürzlich feststellen durfte, deren vorheriger "Admin" ein zertifizierter Sophos-Partner war. Ich erspare Euch die Details - die Einrichtung war zum würgen (besonders lustig waren die Einträge mit dem Kommentar "Vorgabe von CGM" aber das ist ein Insider). Nach jetzt drei Monaten Sophos bin ich zu dem Ergebnis gekommen, dass es dem Hersteller vor allem darum geht, eine einfache Usability zu schaffen, besonders für VPN. Um Sicherheit und insbesondere Netzwerk geht es da eher an zweiter Stelle.Im Unternehmensbereich gibt es sicher auch pfiffige UTM-Lösungen, mit Watchdogs u.ä. - die Sophos gehört definitiv nicht dazu. Die ist mehr für den "Händler-Admin" geschaffen, der Marge gern macht, ohne selbst viel einrichten zu müssen. Ja, und bevor einige weinen: Die Sophos ist nicht ganz schlecht

Firewalling lernst Du nativ unter Linux oder etwas angenehmer und viel breiter angelegt auf einer PfSense oder OPNsense. Die haben zwar kaum bis keine sog. "UTM-Features" - die meist aber ohnehin nur Snakeoil sind. Selbst wenn Du SSL-Interception ua. toll findest, solltest Du zunächst die Grundfunktionen erlernen und die wiederum an einem tauglichen Gerät.

Zu Deinem Quellport-Problem:

Alle Programme verbinden sich von immer wieder unterschiedlichen Quellports, das ist ganz normal und das kannst Du nicht firewallen. Du Firewallst im Regelfall ohnehin nicht von außen nach innen, sondern von innen nach außen (von innen nach innen lasse ich an dieser Stelle mal weg) und da kannst Du dann stets die Zielports nehmen. Dort und auch in den wenigen Fällen, wo Du von außen nach innen regelst (und nicht alles blockst) kannst Du die Zugriffe im besten Falle auf die Absender-IP begrenzen. Die kann auch dynamisch sein, wenn die Firewall dynamische Adressen auflösen kann (was die Sophos bestimmt kann, habe ich aber noch nicht eingerichtet). Ein 30 EUR Mikrotik kann das jedenfalls.

Grundprinzip ist aber, wie gesagt, von außen möglichst nichts reinzulassen, sondern solche erforderlichen Zugriffe über VPN zu leiten. Ausnahme sind natürlich echte Serverdienste wie Web, Mail, Cloud, die von außen erreichbar sein müssen, dann aber in eine DMZ gehören. Die Kollgen haben auf das Thema VPN ja bereits hingewiesen.

Last but not least:

auseinander setzen möchte (wozu ich leider sehr selten komme)

Den Widerspruch hast Du sicher selbst bemerkt. Entweder Du willst etwas lernen - dann nimmst Du Dir Zeit. Oder Du willst ein bisschen rumspielen und Dir später einreden, Du verstehst jetzt Firewalling - dann machst Du das mal so ab und zu... Dafür reicht dann natürlich die Sophos alle mal aus. Dein Netz wird dann aber eher unsicherer als es ohne Firewall und nur mit Fritzbox ist (war).Viele Grüße, commodity

Ich habe über Securepoint nur etwas flüchtig gehört. Hast du Erfahrungen mit dem Firewall-Hersteller gemacht?

Zitat von @Spirit-of-Eli:

Also alleine für den Lernerfolg macht eine Sense 1000x mehr Sinn als ne Sophos.

Den Kram bei denen steigt eh keiner einfach durch da alles hinter eine klicki bunti GUI versteckt ist.

Bei der Sense kannst du dir so ziemlich es jeden einzelne Modul einer Sophos selbst nachbauen. Dann wird dir klar wie sowas funktioniert.

Also alleine für den Lernerfolg macht eine Sense 1000x mehr Sinn als ne Sophos.

Den Kram bei denen steigt eh keiner einfach durch da alles hinter eine klicki bunti GUI versteckt ist.

Bei der Sense kannst du dir so ziemlich es jeden einzelne Modul einer Sophos selbst nachbauen. Dann wird dir klar wie sowas funktioniert.

Räusper. Aber die Sophos Hardware macht Spaß.

Zitat von @Crusher79:

Räusper. Aber die Sophos Hardware macht Spaß. Hab selber eine kleine mit OPNsense. Schraubt man die auf, ist da eine "normale" SSD drin. Alles schön aufgeräumt. In Kombination wird das ganz nett.

Hab selber eine kleine mit OPNsense. Schraubt man die auf, ist da eine "normale" SSD drin. Alles schön aufgeräumt. In Kombination wird das ganz nett.

Zitat von @Spirit-of-Eli:

Also alleine für den Lernerfolg macht eine Sense 1000x mehr Sinn als ne Sophos.

Den Kram bei denen steigt eh keiner einfach durch da alles hinter eine klicki bunti GUI versteckt ist.

Bei der Sense kannst du dir so ziemlich es jeden einzelne Modul einer Sophos selbst nachbauen. Dann wird dir klar wie sowas funktioniert.

Also alleine für den Lernerfolg macht eine Sense 1000x mehr Sinn als ne Sophos.

Den Kram bei denen steigt eh keiner einfach durch da alles hinter eine klicki bunti GUI versteckt ist.

Bei der Sense kannst du dir so ziemlich es jeden einzelne Modul einer Sophos selbst nachbauen. Dann wird dir klar wie sowas funktioniert.

Räusper. Aber die Sophos Hardware macht Spaß.

Über eine Sense auf Sophos HW oder auch Watchguard HW würde ich auch kein schlechtes Wort verlieren wollen 😉.

Zitat von @BlueSkillz:

Ich habe über Securepoint nur etwas flüchtig gehört. Hast du Erfahrungen mit dem Firewall-Hersteller gemacht?

Ja, und nicht nur ich Ich habe über Securepoint nur etwas flüchtig gehört. Hast du Erfahrungen mit dem Firewall-Hersteller gemacht?

Ich habe auch eine im Zugriff. Wenn Du was wissen möchtest, gerne PM.

Viele Grüße, commodity

Wenn es das denn nun war bitte deinen Thread hier dann auch als erledigt schliessen!