Fortigate Phase 2 Proposal zusätzliches lokales Netzwerk

Hallo zusammen,

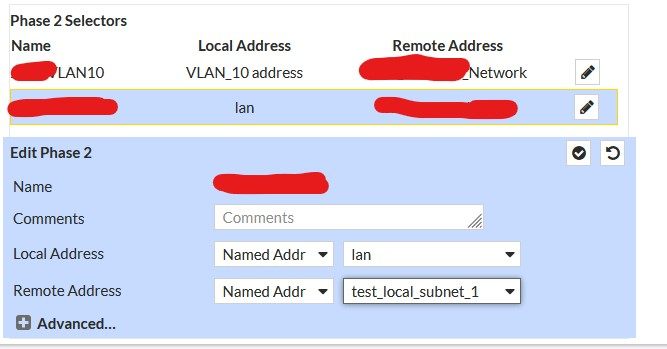

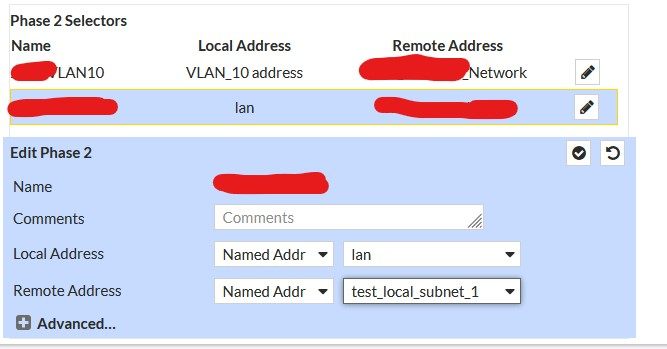

uns ist gerade aufgefallen, dass die policy (proposal 2) beim Bau von IPSEC Verbindungen bei Hinzufügung eines zusätzlichen Remote oder lokalen Netz immer wieder verschwindet bzw. auf default zurückgesetzt wird.

Ich meine, wenn ich bei Fortigate V. 7.2 ein zusätzliches Remote oder lokales Netzwerk hinzufügen möchte, dann sollte die policy ja gleich sein.

Kennt das Problem jemand oder vielleicht ist das ja auch die falsche Einrichtungsweise. ) Screenshot habe ich angehangen.

In einem anderen Standort, läuft der VPN, wenn ich dort allerdings unter "advance" mir den später eingerichteten Netzwerken die policy anschaue, dann sind dort die default Werte angegeben.

uns ist gerade aufgefallen, dass die policy (proposal 2) beim Bau von IPSEC Verbindungen bei Hinzufügung eines zusätzlichen Remote oder lokalen Netz immer wieder verschwindet bzw. auf default zurückgesetzt wird.

Ich meine, wenn ich bei Fortigate V. 7.2 ein zusätzliches Remote oder lokales Netzwerk hinzufügen möchte, dann sollte die policy ja gleich sein.

Kennt das Problem jemand oder vielleicht ist das ja auch die falsche Einrichtungsweise. ) Screenshot habe ich angehangen.

In einem anderen Standort, läuft der VPN, wenn ich dort allerdings unter "advance" mir den später eingerichteten Netzwerken die policy anschaue, dann sind dort die default Werte angegeben.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 23223909162

Url: https://administrator.de/forum/fortigate-phase-2-proposal-zusaetzliches-lokales-netzwerk-23223909162.html

Ausgedruckt am: 30.07.2025 um 13:07 Uhr

3 Kommentare

Neuester Kommentar

Hallo,

ich finde nicht ganz klar, was du meinst. Seltsam ist schon mal, dass das Remote-Subnet "test_local..." heißt.

Generell würde ich mich nicht darum kümmern, sondern das auf die "zeitgemäße" Einrichtung mit VTI bzw. 0.0.0.0/0.0.0.0-Selektoren umstellen und entsprechende Routen setzen. Das Routing ist in kompexen Umgebungen so übersichtlicher zu verwalten und auf der Verbindung können sowohl statisches als auch dynamisches Routing aufgesetzt werden.

Grüße

Richard

ich finde nicht ganz klar, was du meinst. Seltsam ist schon mal, dass das Remote-Subnet "test_local..." heißt.

Generell würde ich mich nicht darum kümmern, sondern das auf die "zeitgemäße" Einrichtung mit VTI bzw. 0.0.0.0/0.0.0.0-Selektoren umstellen und entsprechende Routen setzen. Das Routing ist in kompexen Umgebungen so übersichtlicher zu verwalten und auf der Verbindung können sowohl statisches als auch dynamisches Routing aufgesetzt werden.

Grüße

Richard

Zitat von @Leo-le:

Wenn ich dich jetzt richtig verstehe, dann würdest du also die Netze nicht einzeln eingeben, sondern alle Adressen nehmen und ausschließlich via statischer Route die weiteren netze definieren?

Wenn ich dich jetzt richtig verstehe, dann würdest du also die Netze nicht einzeln eingeben, sondern alle Adressen nehmen und ausschließlich via statischer Route die weiteren netze definieren?

Na ja, nicht "alle", eher "keine". Die Frage für diese Art der Einrichtung ist, wie man eine Verbindung ohne implizit geroutetes Quell-/Zielnetz bekommt. Da ist eine Konvention die Angabe des 0.0.0.0/0.0.0.0-Selektors.

In dem Beispiel ist auf dem CLI explizit gar kein Selektor angegeben: docs.fortinet.com/document/fortigate/7.4.1/administration-guide/ ...

config vpn ipsec phase2-interface

edit "to_HQ2"

set phase1name "to_HQ2"

set proposal aes128-sha1 aes256-sha1 aes128-sha256 aes256-sha256 aes128gcm aes256gcm chacha20poly1305

set auto-negotiate enable

next

endIn der Diagnose siehst du es trotzdem, und sicher auch im GUI:

src: 0:0.0.0.0/0.0.0.0:0

dst: 0:0.0.0.0/0.0.0.0:0Es ist also keine "Standard-Route", auch wenn es daran erinnert. Die Verbindung wird aufgebaut (die Gegenstelle muss natürlich analog konfiguriert werden), aber es wird nichts geroutet, bis die Routen über die Verbindung definiert werden (statisch, BGP ...). Dadurch siehst du eben transparent alle Routen schon in der Routing-Konfiguration (nicht nur der Tabelle), wo sie auch komfortabler zu steuern sind als in weiteren Phase2-Einträgen.