GPOs (ws2019) Empfohlene gegen Ransomware

Guten Morgen Administratorgemeinde !

Ich befasse mich gerade mit GPOs und deren Möglichkeiten das Risiko der Verteilung von Ransomware im Unternehmen "Einschlag durch ein trojanisches Pferd in einer optimalen e-Mail" aufm Client (Arbeitsplatz im Netzwerk des Unternehmens) weitestgehend zu erschwerden bzw. zu verhindern.

Recherchen, denen ich nachgehen werde sind:

- den Fall bei ct (Heise Zeitungsverlag) der im "Eigenversuch" seine Kenntnisse bereits niederschieb.

- ggf. gibt Microsoft Empfehlungen heraus (wo stehen die eigentlich?)

Im speziellen suche ich nach GPOs. (Also ich habe auch nichts weiter gegen weitere Tipps und Gedankenanstüße. Dazu zähle ich jetzt mal nicht das Einfallstor den Angestellten, der wird ggf. durch manche GPOs genügend gemartert...)

Wer weiß was?

Freue mich über geniale Vorschläge

(Schande auf mein Haupt, wenn ich hierzu im Forum noch nichts gefunden hab.)

Gruß Nebellicht

("der, der da Licht in seinen Nebel bringen will")

Ich befasse mich gerade mit GPOs und deren Möglichkeiten das Risiko der Verteilung von Ransomware im Unternehmen "Einschlag durch ein trojanisches Pferd in einer optimalen e-Mail" aufm Client (Arbeitsplatz im Netzwerk des Unternehmens) weitestgehend zu erschwerden bzw. zu verhindern.

Recherchen, denen ich nachgehen werde sind:

- den Fall bei ct (Heise Zeitungsverlag) der im "Eigenversuch" seine Kenntnisse bereits niederschieb.

- ggf. gibt Microsoft Empfehlungen heraus (wo stehen die eigentlich?)

Im speziellen suche ich nach GPOs. (Also ich habe auch nichts weiter gegen weitere Tipps und Gedankenanstüße. Dazu zähle ich jetzt mal nicht das Einfallstor den Angestellten, der wird ggf. durch manche GPOs genügend gemartert...)

Wer weiß was?

Freue mich über geniale Vorschläge

(Schande auf mein Haupt, wenn ich hierzu im Forum noch nichts gefunden hab.)

Gruß Nebellicht

("der, der da Licht in seinen Nebel bringen will")

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 645117

Url: https://administrator.de/forum/gpos-ws2019-empfohlene-gegen-ransomware-645117.html

Ausgedruckt am: 14.07.2025 um 13:07 Uhr

4 Kommentare

Neuester Kommentar

Wenn es auch "außerhalb" von Mails schützen soll:

- Wechselmedien sowohl CD/DVD als auch USB Sticks per GPO deaktivieren. Braucht kein Mensch

- keine lokalen Adminrechte für User, auch nicht für Admins (eigentlich selbsterklärend, aber immer noch nicht überall durchgesetzt)

Meiner Meinung nach ist eine Whitelist-Firewall-Policy immer noch die beste Option mit einer entsprechend guten Firewall die auch die Mails checkt. Wenn dann doch ein Ransom-Link mal durchkommt und der User drauf klickt, dann passiert rein gar nichts, weil das Ziel des Ransom Links in der Firewall nicht freigegeben ist.

- Wechselmedien sowohl CD/DVD als auch USB Sticks per GPO deaktivieren. Braucht kein Mensch

- keine lokalen Adminrechte für User, auch nicht für Admins (eigentlich selbsterklärend, aber immer noch nicht überall durchgesetzt)

Meiner Meinung nach ist eine Whitelist-Firewall-Policy immer noch die beste Option mit einer entsprechend guten Firewall die auch die Mails checkt. Wenn dann doch ein Ransom-Link mal durchkommt und der User drauf klickt, dann passiert rein gar nichts, weil das Ziel des Ransom Links in der Firewall nicht freigegeben ist.

Hi

Einführen einer Tier Administration in deiner Umgebung:

frankysweb.de/active-directory-einfache-manahmen-fr-mehr-sicherh ...

Adminhost installieren und konfigurieren:

frankysweb.de/einfache-massnahmen-fuer-mehr-sicherheit-admin-hos ...

Einführen einer Tier Administration in deiner Umgebung:

frankysweb.de/einfache-massnahmen-fuer-mehr-sicherheit-im-ad-tei ...

Microsoft LAPS einführen:

frankysweb.de/einfache-massnahmen-fuer-mehr-sicherheit-im-ad-tei ...

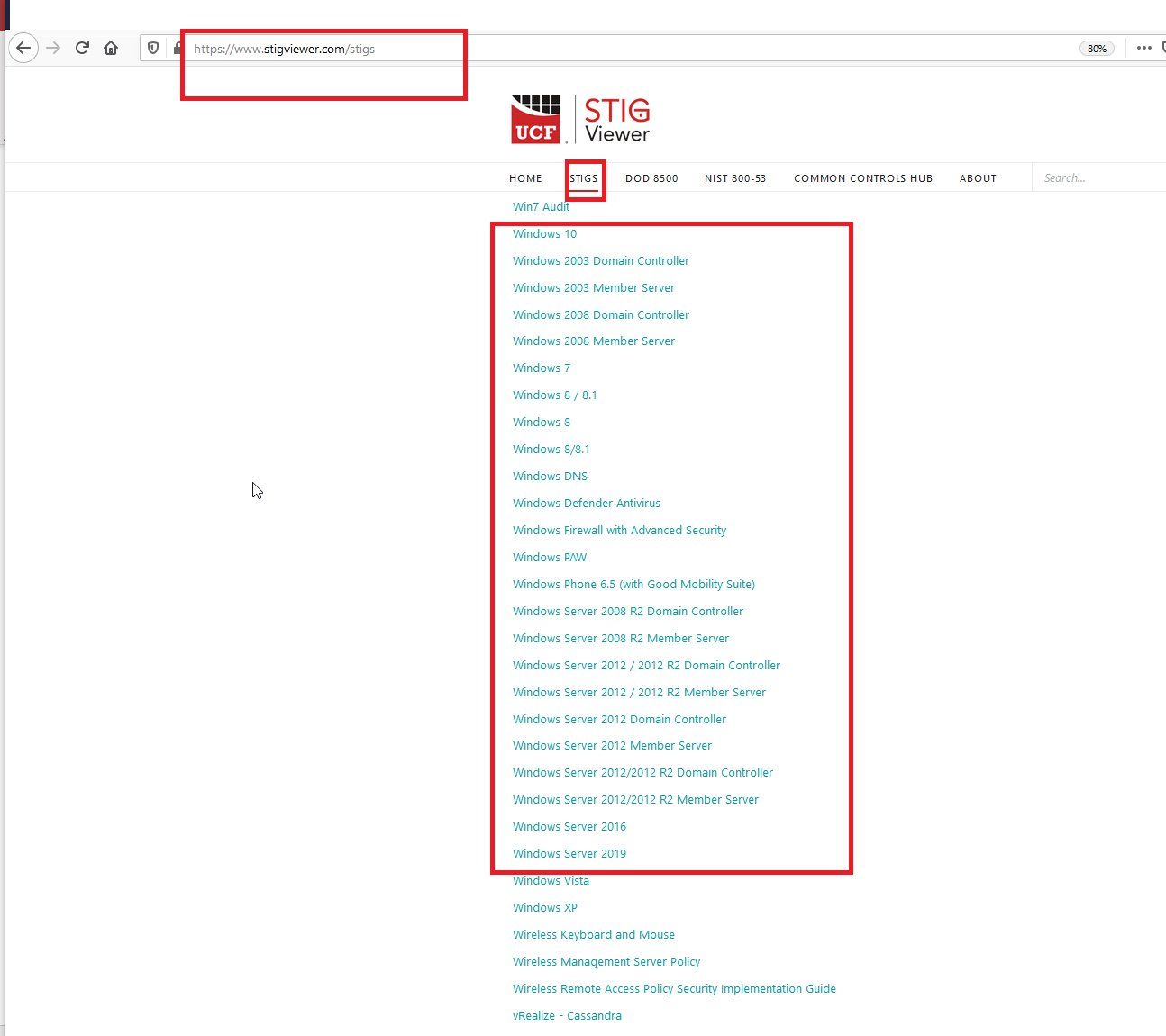

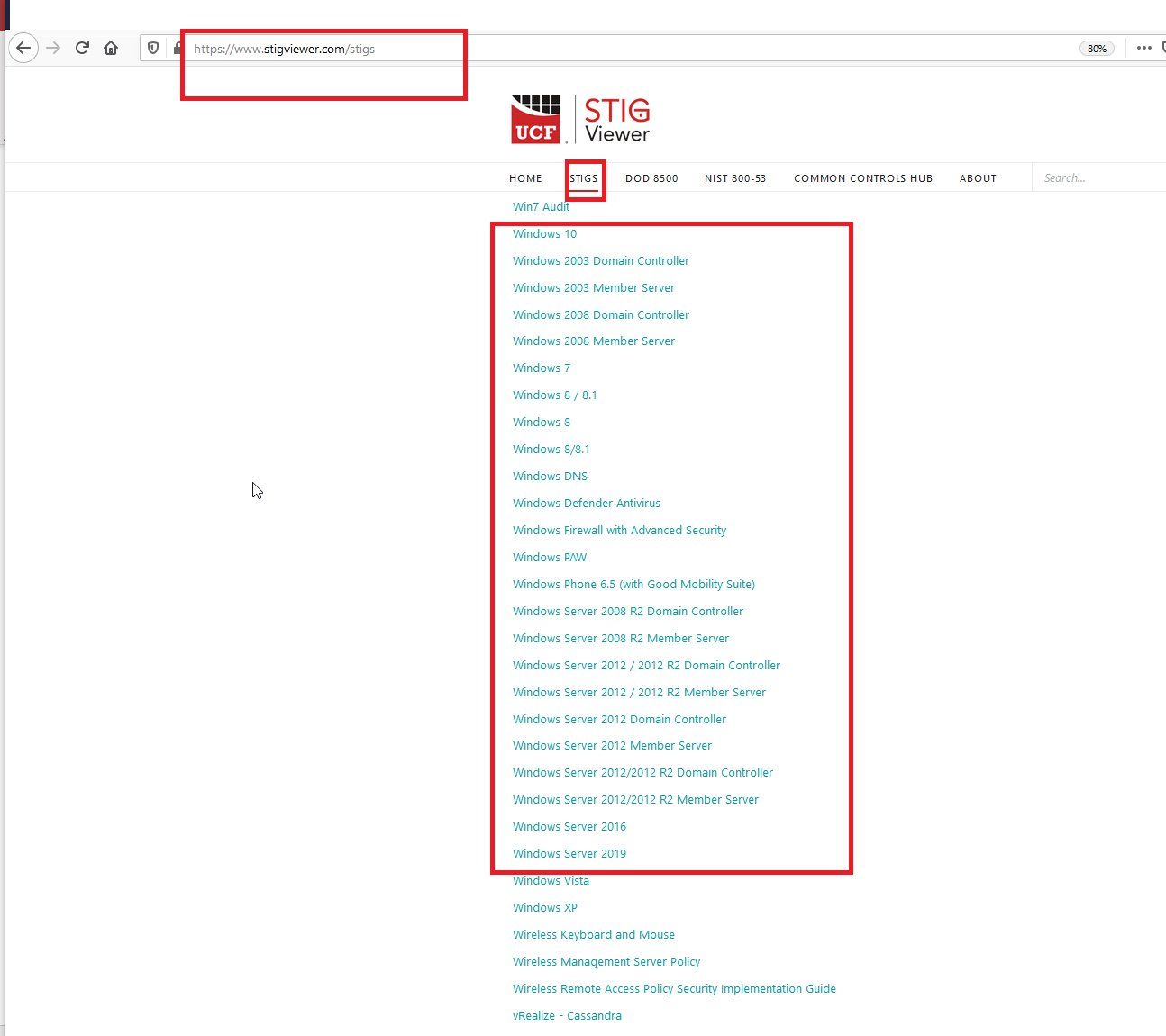

Sich mit dieser Webseite auseinandersetzten:

stigviewer.com/

Und hier

microsoft.com/en-us/download/details.aspx?id=55319

Mindestens diese zip Datei von MS durcharbeiten:

Windows 10 Version 20H2 and Windows Server Version 20H2 Security Baseline.zip

Microsoft Edge v88 Security Baseline.zip

Weiter über den FSRM unbekannte Dateitypen ausschließen. (Ist etwas mit arbeit verbunden).

Antivirensoftware für kleine Fileserver

Schauen das überall SMB1 aus ist, dein Backup abgeschottet und manipulationssicher, deine Workstations keine AD Credentials speichern, deine Laptops maximal 2 und deine Server am besten auch keine.

Mfg Nemesis

Einführen einer Tier Administration in deiner Umgebung:

frankysweb.de/active-directory-einfache-manahmen-fr-mehr-sicherh ...

Adminhost installieren und konfigurieren:

frankysweb.de/einfache-massnahmen-fuer-mehr-sicherheit-admin-hos ...

Einführen einer Tier Administration in deiner Umgebung:

frankysweb.de/einfache-massnahmen-fuer-mehr-sicherheit-im-ad-tei ...

Microsoft LAPS einführen:

frankysweb.de/einfache-massnahmen-fuer-mehr-sicherheit-im-ad-tei ...

Sich mit dieser Webseite auseinandersetzten:

stigviewer.com/

Und hier

microsoft.com/en-us/download/details.aspx?id=55319

Mindestens diese zip Datei von MS durcharbeiten:

Windows 10 Version 20H2 and Windows Server Version 20H2 Security Baseline.zip

Microsoft Edge v88 Security Baseline.zip

Weiter über den FSRM unbekannte Dateitypen ausschließen. (Ist etwas mit arbeit verbunden).

Antivirensoftware für kleine Fileserver

Schauen das überall SMB1 aus ist, dein Backup abgeschottet und manipulationssicher, deine Workstations keine AD Credentials speichern, deine Laptops maximal 2 und deine Server am besten auch keine.

Mfg Nemesis

Hi.

Es ist ein großes Gebiet, aber ich hebe nur ein paar Dinge hervor:

->Du kannst bestimmen, welche Software auf den Rechnern läuft, wenn Du per GPO auf Windows 10 Enterprise Applocker (oder den Vorgänger "Softwareeinschränkungsrichtlinien", welcher auch auf Win10 Pro läuft) mit einer Whitelist ausstattest und alles, was da nicht drauf steht, verbietest. Das ist der beste Schutz gegen das Symptom (der beste Schutz gegen die Folgen ist hingegen ein gutes Backupkonzept). Leider muss diese Whitelist ständig um neue Programme/Skripte erweitert werden, was natürlich aufwändig ist. Ich empfehle, das vorm Rollout mindestens 2 Wochen IT-intern (mit Usern ohne Adminkonten) zu testen. 4sysops.com/archives/applocker-tutorial-part-1-planning/ ist ein brauchbares Tutorial. Leider scheint der Autor nicht zu wissen, dass Microsoft selbst sagt, dass die Default Rules nur für die problemlose Einrichtung genutzt werden sollen, aber nicht im sicheren Betrieb. Die Default Rules verletzen nämlich schon den wichtigsten Grundsatz: "erlaube nie die Ausführung von Orten, in denen der User Schreibrechte hat".

->Du kannst desweiteren (oder alternativ) bestimmen, welche User und welche Prozesse auf deine Dokumentenordner schreiben dürfen. Das schränkt die Möglichkeiten von Malware so stark ein, dass keine Verschlüsselung möglich ist, ohne dass zuvor der Virenscanner deaktiviert wird. Ich spreche von dem in den Windows Defender eingebauten Schutz "controlled folder access": docs.microsoft.com/en-us/windows/security/threat-protection/micr ...

->Zudem kannst Du auch das von Malware automatisierte Deaktivieren des Defenders unmöglich machen, wenn Du den Manipulationsschutz anschaltest: docs.microsoft.com/en-us/windows/security/threat-protection/micr ...

Achtung: den kann man nicht per GPO aktivieren! Entweder ist er schon an (frische Installation Win10 1903 oder höher), oder man muss ihn manuell anschalten.

Es ist ein großes Gebiet, aber ich hebe nur ein paar Dinge hervor:

->Du kannst bestimmen, welche Software auf den Rechnern läuft, wenn Du per GPO auf Windows 10 Enterprise Applocker (oder den Vorgänger "Softwareeinschränkungsrichtlinien", welcher auch auf Win10 Pro läuft) mit einer Whitelist ausstattest und alles, was da nicht drauf steht, verbietest. Das ist der beste Schutz gegen das Symptom (der beste Schutz gegen die Folgen ist hingegen ein gutes Backupkonzept). Leider muss diese Whitelist ständig um neue Programme/Skripte erweitert werden, was natürlich aufwändig ist. Ich empfehle, das vorm Rollout mindestens 2 Wochen IT-intern (mit Usern ohne Adminkonten) zu testen. 4sysops.com/archives/applocker-tutorial-part-1-planning/ ist ein brauchbares Tutorial. Leider scheint der Autor nicht zu wissen, dass Microsoft selbst sagt, dass die Default Rules nur für die problemlose Einrichtung genutzt werden sollen, aber nicht im sicheren Betrieb. Die Default Rules verletzen nämlich schon den wichtigsten Grundsatz: "erlaube nie die Ausführung von Orten, in denen der User Schreibrechte hat".

->Du kannst desweiteren (oder alternativ) bestimmen, welche User und welche Prozesse auf deine Dokumentenordner schreiben dürfen. Das schränkt die Möglichkeiten von Malware so stark ein, dass keine Verschlüsselung möglich ist, ohne dass zuvor der Virenscanner deaktiviert wird. Ich spreche von dem in den Windows Defender eingebauten Schutz "controlled folder access": docs.microsoft.com/en-us/windows/security/threat-protection/micr ...

->Zudem kannst Du auch das von Malware automatisierte Deaktivieren des Defenders unmöglich machen, wenn Du den Manipulationsschutz anschaltest: docs.microsoft.com/en-us/windows/security/threat-protection/micr ...

Achtung: den kann man nicht per GPO aktivieren! Entweder ist er schon an (frische Installation Win10 1903 oder höher), oder man muss ihn manuell anschalten.