Heimnetz mit Subnetzen über 2 Fritzboxen und nutzen des Gastnetzes

Hallo,

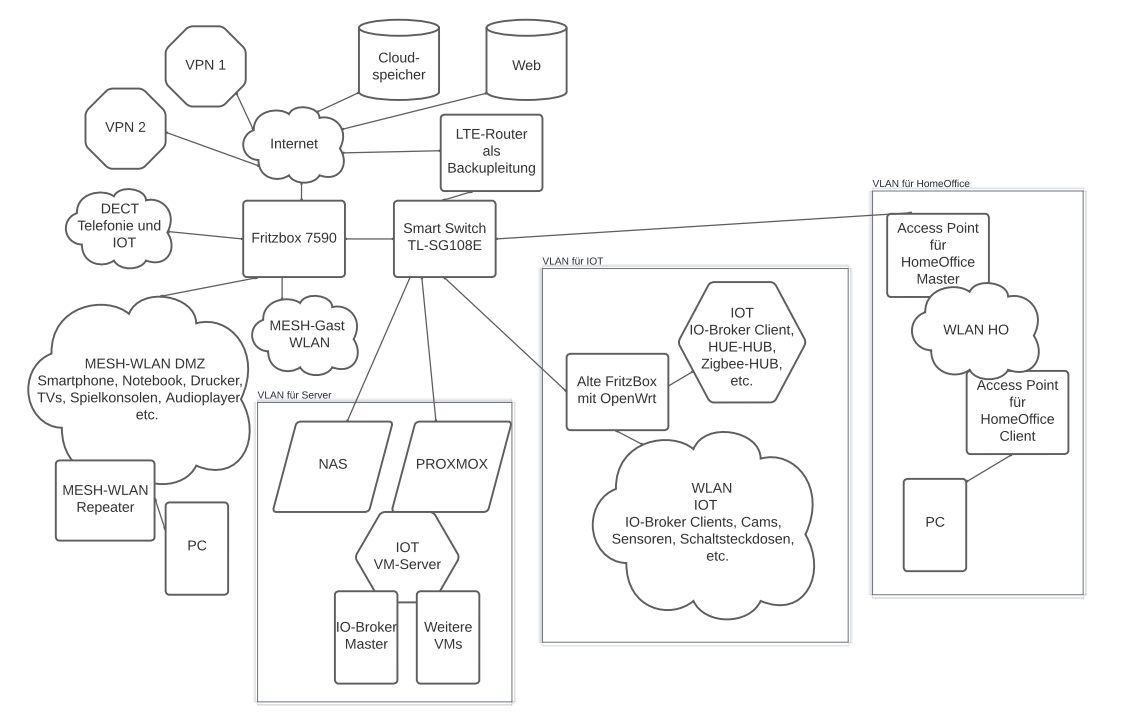

ich ziehe demnächst in ein Haus um und möchte bei der Gelegenheit meine Geräte sinnvoll voneinander im Netzwerk trennen.

Mit Netzwerken meine ich:

1. Netz für Surfgeräte (Handy, Tablet, Notebooks, TVs, Gaming)

2. Netz für Server (IoT, NAS, Cams etc.)

3. Netz für Homeoffice (Zwei PCs die per VPN ins Büro gehen und mit dem Rest nix zu tun haben)

4. Netz in Planung für Hausautomatisierung

Meine Überlegung:

1. Router (FB7590AX) für das Surfnetz im 192.168.1.x/24 der direkt am ISP hängt, DHCP macht und MESH bereitstellt.

2. Router (FB7590) für Server im 10.10.1.x/24 der ausschließlich per LAN verbunden ist und keinen DHCP bietet.

3. Netz für Homeoffice am "Gastnetz" 192.168.2.x/24 des 1. Routers

4. Netz für Hausautomatisierung am "Gastnetz" 10.10.2.x/24 des 2. Routers

Alle Geräte aus Netz 1, die mit Netz 2 oder Netz 4 kommunizieren dürfen, müsste ich doch über NGINX dazu bringen können - oder?

Also als Beispiel: ich möchte mit meinem Handy (im Netz 1 WLAN-MESH) auf die Cams (im Netz 2) zugreifen können oder ich möchte vom Laptop (im Netz 1) auf die Heizungssteuerung (im Netz 4) zugreifen.

Wenn ich dann noch einen Router dazu nehme um das MESH von Netz 1 zu erweitern - kann ich da das Gastnetz aktivieren und dies auf Netz 4 definieren um entfernte "Hausgeräte" mit ins netz zu holen oder brauche ich dafür dann noch einen Router?

NGINX muss dann im Netz 1 stehen und die entsprechenden Portanfragen ins Netz 2 oder 4 weiterleiten?

Alle Geräte aus Netz 2, 3 oder 4 die ins Internet dürfen müssen ja nur den Gateway vom Netz 1 bekommen?

Funktioniert das so oder ist das verbesserungswürdig?

Habt Ihr Vorschläge?

Dankeschön

ich ziehe demnächst in ein Haus um und möchte bei der Gelegenheit meine Geräte sinnvoll voneinander im Netzwerk trennen.

Mit Netzwerken meine ich:

1. Netz für Surfgeräte (Handy, Tablet, Notebooks, TVs, Gaming)

2. Netz für Server (IoT, NAS, Cams etc.)

3. Netz für Homeoffice (Zwei PCs die per VPN ins Büro gehen und mit dem Rest nix zu tun haben)

4. Netz in Planung für Hausautomatisierung

Meine Überlegung:

1. Router (FB7590AX) für das Surfnetz im 192.168.1.x/24 der direkt am ISP hängt, DHCP macht und MESH bereitstellt.

2. Router (FB7590) für Server im 10.10.1.x/24 der ausschließlich per LAN verbunden ist und keinen DHCP bietet.

3. Netz für Homeoffice am "Gastnetz" 192.168.2.x/24 des 1. Routers

4. Netz für Hausautomatisierung am "Gastnetz" 10.10.2.x/24 des 2. Routers

Alle Geräte aus Netz 1, die mit Netz 2 oder Netz 4 kommunizieren dürfen, müsste ich doch über NGINX dazu bringen können - oder?

Also als Beispiel: ich möchte mit meinem Handy (im Netz 1 WLAN-MESH) auf die Cams (im Netz 2) zugreifen können oder ich möchte vom Laptop (im Netz 1) auf die Heizungssteuerung (im Netz 4) zugreifen.

Wenn ich dann noch einen Router dazu nehme um das MESH von Netz 1 zu erweitern - kann ich da das Gastnetz aktivieren und dies auf Netz 4 definieren um entfernte "Hausgeräte" mit ins netz zu holen oder brauche ich dafür dann noch einen Router?

NGINX muss dann im Netz 1 stehen und die entsprechenden Portanfragen ins Netz 2 oder 4 weiterleiten?

Alle Geräte aus Netz 2, 3 oder 4 die ins Internet dürfen müssen ja nur den Gateway vom Netz 1 bekommen?

Funktioniert das so oder ist das verbesserungswürdig?

Habt Ihr Vorschläge?

Dankeschön

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3455686157

Url: https://administrator.de/forum/heimnetz-mit-subnetzen-ueber-2-fritzboxen-und-nutzen-des-gastnetzes-3455686157.html

Ausgedruckt am: 25.07.2025 um 01:07 Uhr

8 Kommentare

Neuester Kommentar

Hallo,

AVM FB 7590ax mit einem 5 bis 8 Port L2 Switch und statischen (festen/fixen) IPs und einem

L3 Switch dahinter der VLAN fähig ist. Alternativ kann man auch einen MirkoTik Router oder

oder eine kleine pfSense hinter die AVM FB setzen und dort dann mit VLANs arbeiten.

Vorteil die pfSense hat gleich die Möglichkeit die VLANs zu routen, Squid & SquidGuard und/oder NGINX

mit an Board.

AVM FB mit TV und Gaming plus WiFi Mesh

Zweiter Router/ Firewall oder ein geeigneter L2 Switch mit VLANs

Alternative dazu:

AVM FB mit TV und Gaming plus WiFi Mesh

Dahinter dann ein geeigneter L3 Switch mit VLANs

Dobby

AVM FB 7590ax mit einem 5 bis 8 Port L2 Switch und statischen (festen/fixen) IPs und einem

L3 Switch dahinter der VLAN fähig ist. Alternativ kann man auch einen MirkoTik Router oder

oder eine kleine pfSense hinter die AVM FB setzen und dort dann mit VLANs arbeiten.

Vorteil die pfSense hat gleich die Möglichkeit die VLANs zu routen, Squid & SquidGuard und/oder NGINX

mit an Board.

AVM FB mit TV und Gaming plus WiFi Mesh

Zweiter Router/ Firewall oder ein geeigneter L2 Switch mit VLANs

Alternative dazu:

AVM FB mit TV und Gaming plus WiFi Mesh

Dahinter dann ein geeigneter L3 Switch mit VLANs

Dobby

Moin,

Wenn Du vier getrennte Netze haben willst, sind Fritzbox das falsche Mittel der Wahl. Du solltest da eher einen vlan-fähige Router und Switche und ggf noch APs nehmen, die VLAN und MultiSSID können.

Da könnte man z.B. Geräte von Mikrotik nehmen, oder open- oder DD-WRT-fähige Router/APs.

Als Gateway/Border-Router würde ich in diesem Fall sogar eine pfsense hinstellen, die dann auch das Firewalling zwischen den Netzen macht.

lks

Wenn Du vier getrennte Netze haben willst, sind Fritzbox das falsche Mittel der Wahl. Du solltest da eher einen vlan-fähige Router und Switche und ggf noch APs nehmen, die VLAN und MultiSSID können.

Da könnte man z.B. Geräte von Mikrotik nehmen, oder open- oder DD-WRT-fähige Router/APs.

Als Gateway/Border-Router würde ich in diesem Fall sogar eine pfsense hinstellen, die dann auch das Firewalling zwischen den Netzen macht.

lks

Kollegen @lks und @108012 haben hier Recht. Für den Koppelrouter ist AVM die denkbar schlechteste Hardware Wahl wegen der Nachteile des nicht abschaltbaren NATs (Adress Translation) und des fehlenden VLAN Supports. Dort wäre in der Tat eine alternative Hardware deutlich sinnvoller für dein geplantes Design.

Konzepte dafür findest du z.B. unter diesen Threads:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Oder sinnvoll ganz ohne 2ten Router mit einem Layer 3 VLAN Switch:

Verständnissproblem Routing mit SG300-28

Konzepte dafür findest du z.B. unter diesen Threads:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Oder sinnvoll ganz ohne 2ten Router mit einem Layer 3 VLAN Switch:

Verständnissproblem Routing mit SG300-28

NGINX muss dann im Netz 1 stehen und die entsprechenden Portanfragen ins Netz 2 oder 4 weiterleiten?

Nein, bei transparentem Routing ist es egal wo der steht. Idealerweise werkelt der gleich auf einem der kaskadierten Router oder Firewall.

Man kann die AVM FB am WAN lassen oder aber auch als DECT Basis hinter dem Netgear Router

ganz wie man möchte nur zu der AVM FB gibt es auch immer ganz nette APPs und wenn man die

verwendet ist das mit AVM FB am WAN natürlich besser.

Dobby

ganz wie man möchte nur zu der AVM FB gibt es auch immer ganz nette APPs und wenn man die

verwendet ist das mit AVM FB am WAN natürlich besser.

Dobby

fraglich ist dann nur, ob ich von bestimmten clients trotzdem vom FB WLAN auf die anderen Netze komme?

Was ist daran fraglich??Wenn der Netgear als Router ohne NAT arbeitet (oder arbeiten kann) ist das problemlos möglich.

Einfach mal HIER die Grundlagen dazu lesen...und natürlich verstehen.