Kein DHCP im Gäste WLAN

Hallo zusammen,

ich nutze eine Dream Machine Pro, an welche ein managed TP-Link Switch SG3452P angeschlossen ist. An jedem Port können mehrere Geräte angeschlossen sein, an drei Ports sind Unifi APs angeschlossen.

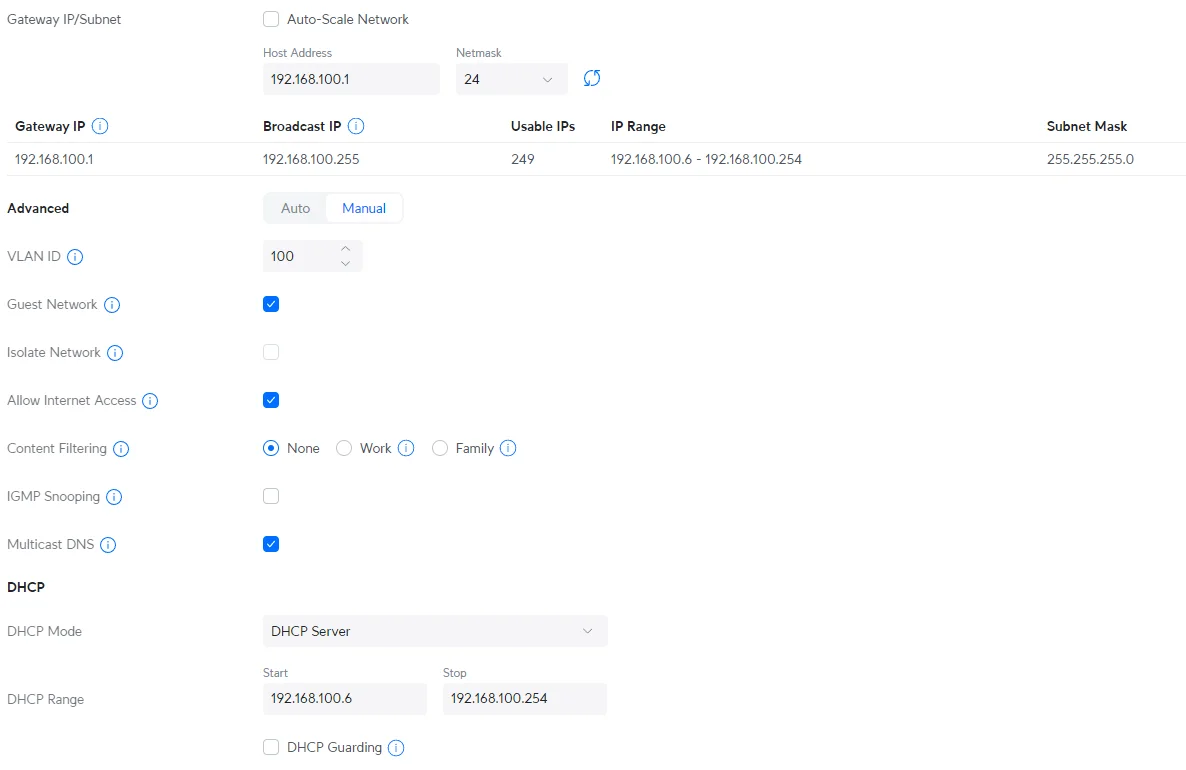

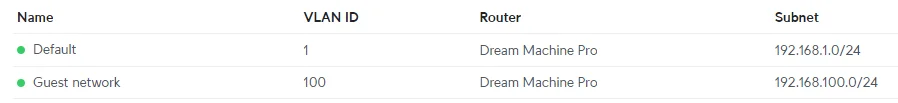

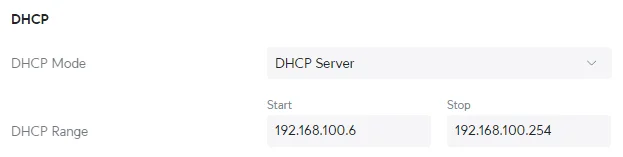

Nun habe ich ein Gäste WLAN eingerichtet, dieses hat VLAN 100 bekommen, DHCP ist ebenfalls aktiv. Ein Client, der nun versucht in Gäste WLAN zu verbinden, bekommt aber keine IP zugewiesen.

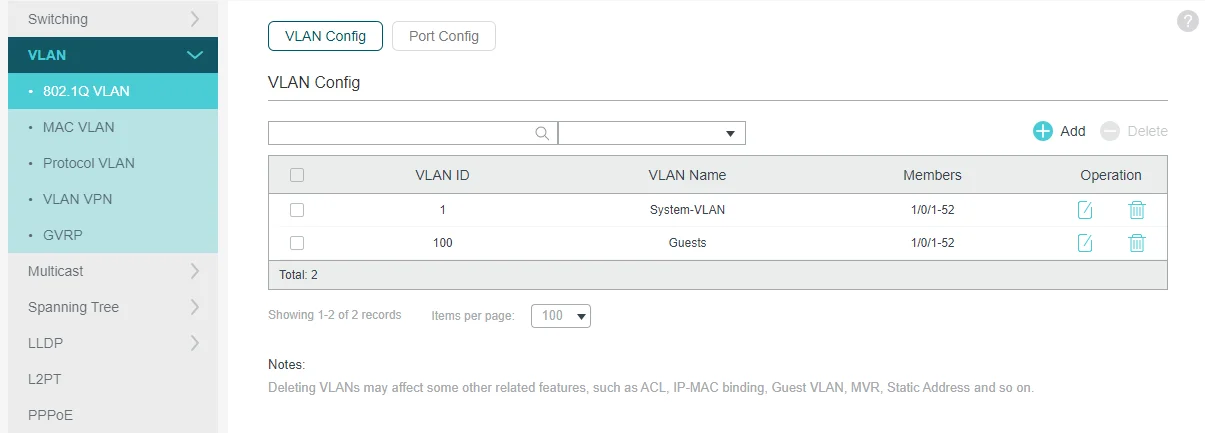

Meine Vermutung ist, dass der Switch dazwischen nicht korrekt konfiguriert ist. Muss ich auf dem Switch das Gäste VLAN ebenfalls anlegen? Ich habe dies getan, weiss aber nicht, wie ich konfiguriere, dass an einem Port mehrere VLANs genutzt werden können.

Kann mir jemand weiterhelfen?

Danke!

ich nutze eine Dream Machine Pro, an welche ein managed TP-Link Switch SG3452P angeschlossen ist. An jedem Port können mehrere Geräte angeschlossen sein, an drei Ports sind Unifi APs angeschlossen.

Nun habe ich ein Gäste WLAN eingerichtet, dieses hat VLAN 100 bekommen, DHCP ist ebenfalls aktiv. Ein Client, der nun versucht in Gäste WLAN zu verbinden, bekommt aber keine IP zugewiesen.

Meine Vermutung ist, dass der Switch dazwischen nicht korrekt konfiguriert ist. Muss ich auf dem Switch das Gäste VLAN ebenfalls anlegen? Ich habe dies getan, weiss aber nicht, wie ich konfiguriere, dass an einem Port mehrere VLANs genutzt werden können.

Kann mir jemand weiterhelfen?

Danke!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 670658

Url: https://administrator.de/forum/kein-dhcp-im-gaeste-wlan-670658.html

Ausgedruckt am: 31.07.2025 um 06:07 Uhr

16 Kommentare

Neuester Kommentar

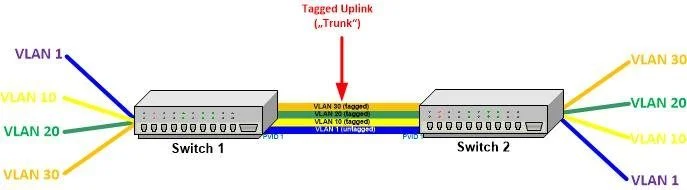

KENNT dein Switch denn überhaupt das vlan 100? Zumindest bei Cisco ist es so das der Switch erstmal blöd ist -> und wenn der VLAN 100 (oder welches auch immer, ausser 1) nicht kennt leitet der das auch nicht weiter. Wichtig ist dabei: Der Switch braucht (bei L3) kein Interface zu haben, er muss lediglich mittels "vlan 100" (und sinnvollerweiser nem Namen) das VLAN haben und es muss natürlich im Trunk des Ports sein.

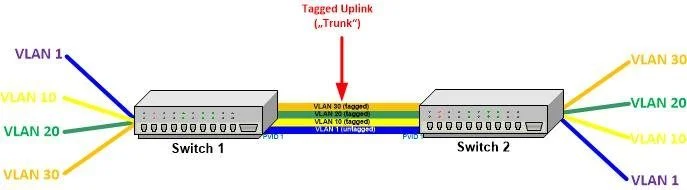

Die Dream Gurke ist mit einem Trunk (tagged Uplink) an den VLAN Switch angeschlossen wie HIER beschrieben? Sprich VLANs werden zentral extern auf dem Traumtänzer geroutet?

Im Ernst: Natürlich muss es angelegt werden! Es muss logischerweise auf allen Switches eingerichtet sein die dieses VLAN bedienen müssen.

So sieht das aus wenn man es richtig macht:

VLAN Tutorial oben lesen und verstehen ebenso die VLAN Schnellschulung 🧐

VLAN Tutorial oben lesen und verstehen ebenso die VLAN Schnellschulung 🧐

Gehe strategisch vor:

An jedem Port können mehrere Geräte angeschlossen sein

Wie muss man sich das vorstellen??- An diesen Ports sind dann wiederum Switches mit anderen Geräten angeschlossen?

- Sind diese Switches ebenso VLAN Switch und bekommen die VLANs per Trunk übertragen?

bekommt aber keine IP zugewiesen.

Kann es sein das du vergessen hast das Gast VLAN an diesen Trunks mit zu übertragen?Muss ich auf dem Switch das Gäste VLAN ebenfalls anlegen?

Nein, der Switch liest intelligenterweise von deiner Stirn ab wo das Gast VLAN ist und konfiguriert sich magisch von allein! 🙄Im Ernst: Natürlich muss es angelegt werden! Es muss logischerweise auf allen Switches eingerichtet sein die dieses VLAN bedienen müssen.

So sieht das aus wenn man es richtig macht:

Gehe strategisch vor:

- Richte einen Gast Accessport am Switch ein (untagged 100), schliesse dort einen Test PC an und checke die Adressvergabe und IP Connectivity

- Mache das sukzessive auch auf den per Trunk angeschlossenen Switches

Morschen.

Du musst das mit den VLANs noch ein bisschen verinnerlichen.

Im TP Link Tutorial ist das ganz gut beschrieben:

tp-link.com/de/support/faq/2149/

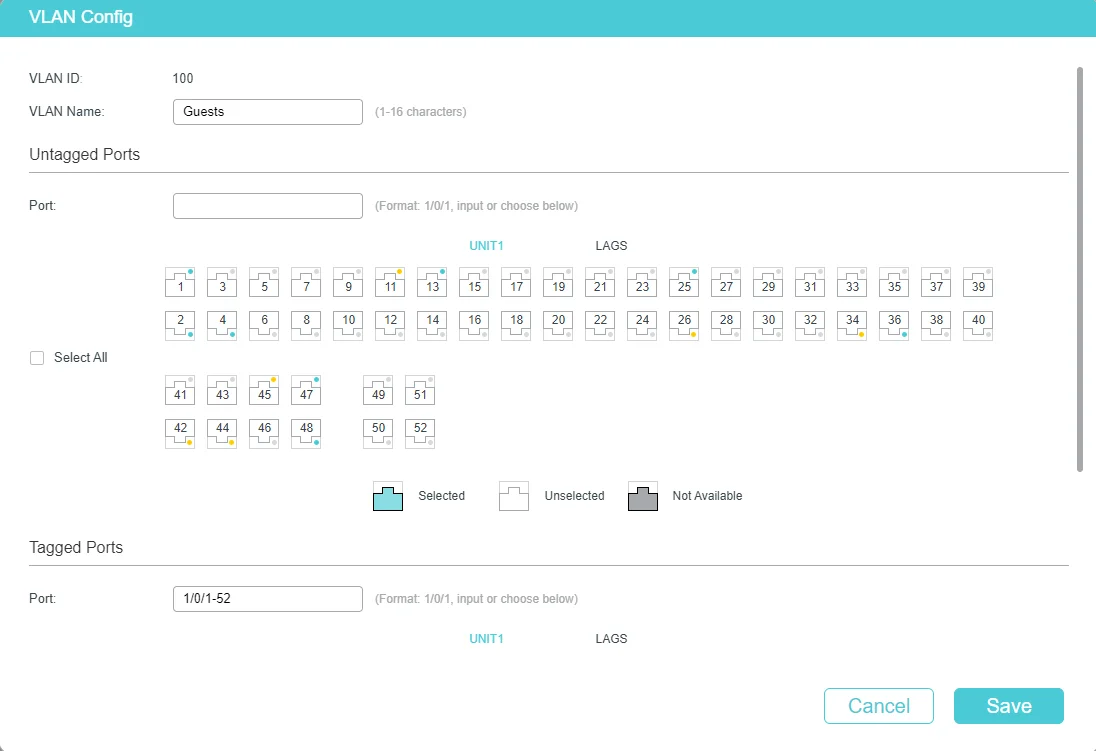

Das Gäste VLAN sollte nicht an allen Ports anliegen, es sei denn alle Ports sollen dieses bereitstellen.

Was du tun musst wurde von den Kollegen bereits geschrieben.

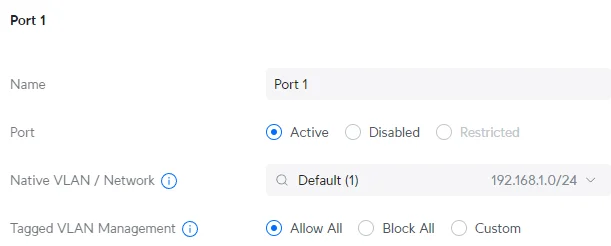

Wenn du das VLAN an der Dreammachine definiert hast, dann muss der Port auf dem Switch, an welchem die DM angestöpselt ist, tagged mit diesem VLAN konfiguriert sein.

Ebenso die Ports des Switches, an welchem Access Points hängen, welche dieses und andere VLANs bereitstellen sollen.

Dann klappt es auch mit den IP Adressen via DHCP.

Die PVID der Switch-Ports musst du nur dann auf das Gäste VLAN setzen, wenn angeschlossene Geräte keine VLANs nativ beherrschen, wie z.B. PC, TV oder Drucker. Diese müssen dann noch als untagged konfiguert werden.

Tagged VLAN Konfigurationen kommen an Ports, welche Uplinks zu Firewalls/Router, Access Points oder anderen Geräten darstellen, welche mit VLANs umgehen können.

Gruß

Marc

Du musst das mit den VLANs noch ein bisschen verinnerlichen.

Im TP Link Tutorial ist das ganz gut beschrieben:

tp-link.com/de/support/faq/2149/

Das Gäste VLAN sollte nicht an allen Ports anliegen, es sei denn alle Ports sollen dieses bereitstellen.

Was du tun musst wurde von den Kollegen bereits geschrieben.

Wenn du das VLAN an der Dreammachine definiert hast, dann muss der Port auf dem Switch, an welchem die DM angestöpselt ist, tagged mit diesem VLAN konfiguriert sein.

Ebenso die Ports des Switches, an welchem Access Points hängen, welche dieses und andere VLANs bereitstellen sollen.

Dann klappt es auch mit den IP Adressen via DHCP.

Die PVID der Switch-Ports musst du nur dann auf das Gäste VLAN setzen, wenn angeschlossene Geräte keine VLANs nativ beherrschen, wie z.B. PC, TV oder Drucker. Diese müssen dann noch als untagged konfiguert werden.

Tagged VLAN Konfigurationen kommen an Ports, welche Uplinks zu Firewalls/Router, Access Points oder anderen Geräten darstellen, welche mit VLANs umgehen können.

Gruß

Marc

Das Gäste VLAN sollte nicht an allen Ports anliegen

Das ist auch sicher einer der gröbsten Fehler, denn das sollte lediglich nur auf Ports aktiv sein die die Infrastruktur bedienen. Access Port s, also solche für Endgeräte verstehen bekanntlich kein Tagging, deshalb ist es sinnfrei diese Ports mit dem Gastnetz zu taggen. Wenn ist es immer das PVID Setting was die VLAN Mitgliedschaft eines UNgetaggten Access Ports bestimmt.VLAN Tutorial und Schnellschulung also nochmal in aller Ruhe lesen und verstehen und es dann neu und vor allem richtig machen!

Ja, das ist soweit alles richtig und korrekt!

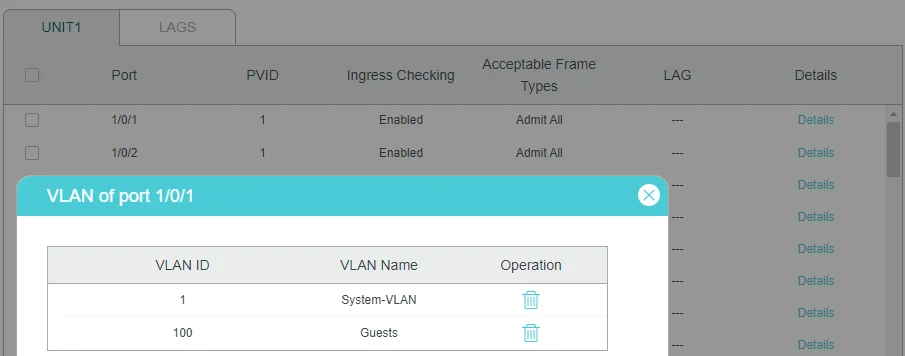

An diesen Trunk Ports ist das PVID 1 sprich UNgetaggter Traffic landet in VLAN 1 und VLAN 100 liegt tagged an.

Das musst du auch entsprechend auf den angeschlossenen Endgeräten sicherstellen! Auf der Firewall muss also Traffic im VLAN 1 auf diesem Port UNtagged gesendet werden und VLAN 100 tagged. Gleiches gilt für die angeschlossenen APs.

Laut deiner groben Übersicht oben ist das soweit der Fall und damit richtig.

Es gibt 2 einfache Optionen das zu checken:

Eigentlich eine sehr simple Logik bei der man nur wenig falsch machen kann.

Eigentlich eine sehr simple Logik bei der man nur wenig falsch machen kann.

An diesen Trunk Ports ist das PVID 1 sprich UNgetaggter Traffic landet in VLAN 1 und VLAN 100 liegt tagged an.

Das musst du auch entsprechend auf den angeschlossenen Endgeräten sicherstellen! Auf der Firewall muss also Traffic im VLAN 1 auf diesem Port UNtagged gesendet werden und VLAN 100 tagged. Gleiches gilt für die angeschlossenen APs.

Laut deiner groben Übersicht oben ist das soweit der Fall und damit richtig.

Es gibt 2 einfache Optionen das zu checken:

- Du generierst 2 untagged Access Ports auf dem Switch. Einmal für VLAN 1 (was so oder so Default ist) und einmal für VLAN 100.

- Dann positionierst du einen Test PC jeweils an diesen Ports und checkst ob du dort korrekte IP Adressen aus dem .1.0er und .100.0er IP Netz bekommst. Ist das der Fall funktioniert der Trunk Port wie er soll.

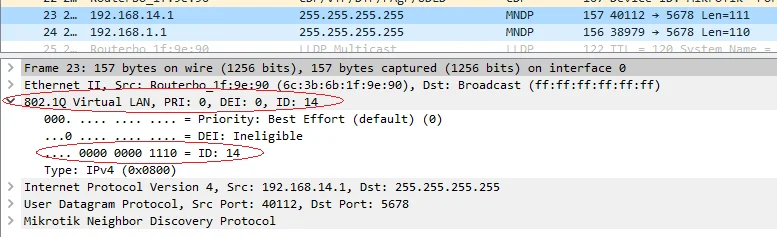

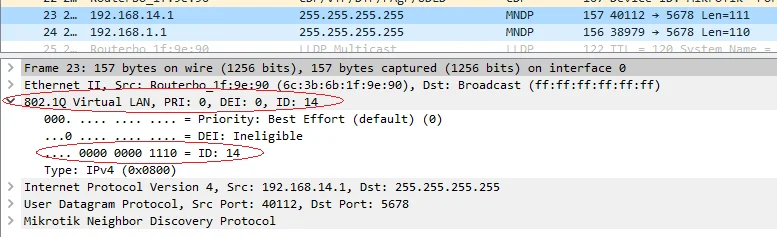

- Du schliesst einen Wireshark an einen dieser Ports an und beobachtest den Traffic. .1.0er Traffic sollte dort UNtagged angezeigt werden. .100.0er Traffic mit einem entsprechenden VLAN Tag im 802.1q Layer 2 Paket Header.

Moin,

hat die WLAN SSID ebenfalls ein VLAN oder soll dieses nativ ins VLAN100? Das ändert dann natürlich die Portkonfiguration am Switch.

Angenommen du willst über einen Access Point ein internes vlan1 und ein Gast vlan100 mit unterschiedlichen SSIDs bedienen, musst du das VLAN auch in deinem UniFi controller erstellen und der SSID zuweisen.

Hast du dein Netzwerk denn mal so hinbekommen, dass du mit einem PC oder Laptop an einen der anderen Ports eine IP aus dem Gast-Netz bekommst? Oder geht das auch noch nicht?

MfG

hat die WLAN SSID ebenfalls ein VLAN oder soll dieses nativ ins VLAN100? Das ändert dann natürlich die Portkonfiguration am Switch.

Angenommen du willst über einen Access Point ein internes vlan1 und ein Gast vlan100 mit unterschiedlichen SSIDs bedienen, musst du das VLAN auch in deinem UniFi controller erstellen und der SSID zuweisen.

Hast du dein Netzwerk denn mal so hinbekommen, dass du mit einem PC oder Laptop an einen der anderen Ports eine IP aus dem Gast-Netz bekommst? Oder geht das auch noch nicht?

MfG

hat die WLAN SSID ebenfalls ein VLAN oder soll dieses nativ ins VLAN100?

Gute und berechtigte Frage! Hier liegt aber sehr wahrscheinlich ein generell problematisches Design des TOs vor, denn in das Default VLAN 1 bzw. PVID 1 wo in der Regel das Management des APs oder Mesh liegt, legt man aus Sicherheitsgründen nie WLAN bzw. mapped eine SSID darauf. Dadurch wird das Management unnötigerweise in ein WLAN exponiert. Dies sollte aus guten Gründen nur per Kupfer erreichbar sein.und der Netzwerkkarte die VLAN 100 verpasst

Ähh...wie bitte?? Einem Laptop?? Wie "verpasst" man dem denn VLAN 100?Nur nebenbei: Endgeräte wie PCs, Laptop, Drucker usw. "verpasst" man niemals irgendwelche VLANs, denn die sind prinzipbedingt ja immer UNtagged, wissen also nicht die Bohne etwas von VLANs und Tagging.

Richtig ist das man das mit dem Port am Switch bestimmt in welchem VLAN dieser PC oder Laptop arbeiten soll. Sprich man weisst dem Switch diesen Port als klassischen Access Port zu und setzt die PVID auf 100. Bedeutet das der Port ein UNtagged Memberport im VLAN 100 ist und der Switch Traffic von diesem dedizierten Port immer UNtagged ins VLAN 100 sendet.

Niemals muss man einem Endgerät also ein VLAN "verpassen", es sei denn du meinst mit "verpassen" den Switch untagged mit der PVID zu versehen.

Das Problem scheint also weniger die Konfiguration des Routers, sondern die des Switches zu sein.

Davon ist mal zu 98% auszugehen. Wenn man diese "verpassen am Endgerät" Story lesen muss beschleicht einen das Gefühl das du nicht wirklich durchdrungen hast wie VLANs arbeiten. Ganz besonders was die PVID anbetrifft.Wenn du schon an einem VLAN 100 Access Port keine VLAN 100 IP bekommst ist schon grundsätzlich was mit dem VLAN Setup besonders der Access Ports im Argen. Die gruseligen TP-Link Chinaböller haben einige recht hilfreiche YT Filmchen, vielleicht hilft das noch.

Du solltest vielleicht nochmals die o.a. Tutorial in aller Ruhe lesen und verstehen und das auch wirklich mit den weiterführenden Links. Ganz besonders was das Thema Port based VLANs an Switches anbetrifft und die Zuweisung einer Port PVID für einen untagged Laptop Port!!

Warum gibt es PVID bei VLANs?

Vielleicht fängst du dazu erstmal ganz einfach an und erstellst das VLAN 100 auf dem Switch, weist 2 PVID Ports in dem VLAN zu, stöpselst da 2 PCs oder Laptops rein mit statischen IPs in einem gemeinsamen netz und versuchst die gegenseitig zu pingen. Klappt das hast du ein funktionierendes VLAN 100.

Als Quercheck steckst du einem mit laufendem -t Dauerping dann mal um ins VLAN 1 wo das Pingen dann scheitern sollte. Das zeigt dann die Trennung der VLANs.

Steckst du den 2ten dann auch ins VLAN 1 sollte das Pingen wieder klappen. Ein banaler VLAN Test auf dem Switch den auch ein blutiger Laie mit links hinbekommt.

Ich kann der Netzwerkkarte doch ein VLAN ID zuweisen.

Das ist zweifelsohne richtig aber bei Endgeräten doch Unsinn und macht keiner in der Praxis. Gerade bei einem Laptop. Willst du den jedesmal an seiner NIC händisch umkonfigurieren wenn du mal hier, mal da in einem Netzwerk bist? Nicht überall bzw. nirgendwo wird ja ein VLAN 100 Tag an einem Endgeräteport erwartet. Da hast du wohl noch kleine Defizite im VLAN Verständnis?! müssen tut man das doch aber nicht.

Nein "müssen" muss man das nicht aber da der Port per Default immer untagged im VLAN 1 arbeitet kommt man dann nicht ans VLAN 100 ran.Will man aber kupferbasierend mit dem (untagged) Endgerät im VLAN 100 arbeiten muss man den Port ins VLAN 100 setzen ansonsten würde dieser Traffic dort niemals ankommen. Woher sollte der Switch denn auch mit einem unklassifizierten Traffic (ohne 802.1q VLAN Tag) wissen wo er damit hin soll?? Einfache VLAN Logik!

Man kann an jedem Port doch alle VLANs zulassen

Jein!Ja in Bezug das dann jeglicher Traffic (außer dem PVID VLAN) getagged sein muss an dem Port was bei Endgeräten aber Blödsinn ist. Siehe Thematik von oben.

Nein in Bezug auf untagged Endgeräte Traffic an dem Port, denn ein untagged Port kann bekanntlich niemals Member mehrerer untagged VLANs sein. Wie sollte das auch gehen?! Ausnahme ist natürlich eine dynamische VLAN Zuweisung mit 802.1x oder MAB.

Das ist sicher nicht der normale Fall

In der Tat!aber zum Testen doch genau das, was mir Auskunft darüber gibt, ob der Fehler am Router oder am Switch liegt.

Das ist richtig, keine Frage. Zum Testen kann man das so natürlich temporär machen. Im Produktivbetrieb ist das aber Unsinn außer bei dynamischen VLANs natürlich. Siehe dazu auch HIER.Wenn es mit einem getaggten Endgerät sauber im VLAN 100 geklappt hat, dann zeigt das das du untagged dem Port eine falsche oder fehlerhafte PVID zugewiesen hast. Der Fehler liegt in dem Fall dann zweifelsohne am Switch bzw. dessen Konfig.

👏 Kleine Ursache, große....

Bleibt ja dann nur noch deinen Thread dann als erledigt zu schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Bleibt ja dann nur noch deinen Thread dann als erledigt zu schliessen!

Wie kann ich einen Beitrag als gelöst markieren?