Kerberos Service Tickets - PAC Signing Enforcement Mode

Moin zusammen,

im Rahmen der Kerberos Härtung ergeben und ergaben sich in den letzten Monaten einige Änderungen.

Mit Spannung erwarten wir aktuell die Umstellung auf den Full Enforcement im Oktober, welcher sich dann nicht mehr entfernen lässt. Wir hatten das ganze in einer Testumgebung probiert und keine Probleme gehabt.

Heute soll von Audit Modus auf Signing im Default umgestellt werden.

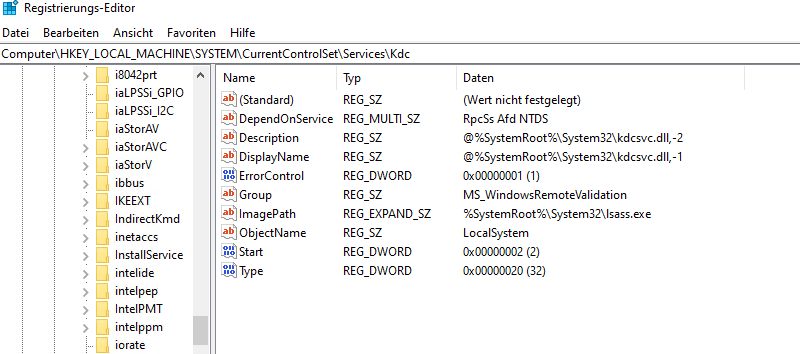

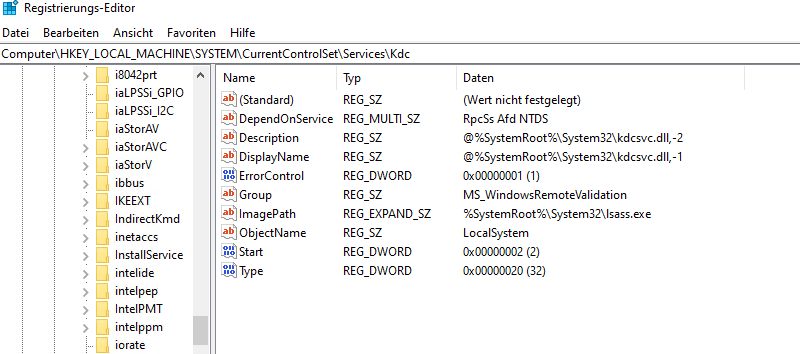

Bei uns in der Produktivumgebung hat sich bisher noch nichts geändert, im Pfad der Registry auf den DCs taucht noch nichts auf. Wie sieht es bei euch aus?

Erwartet haben wir folgenden Eintrag:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\kdc]

"KrbtgtFullPacSignature"=dword:00000002

msxfaq.de/windows/sicherheit/pac_signing.htm

cnag.de/windows-security-aenderungen-am-kerberos/

im Rahmen der Kerberos Härtung ergeben und ergaben sich in den letzten Monaten einige Änderungen.

Mit Spannung erwarten wir aktuell die Umstellung auf den Full Enforcement im Oktober, welcher sich dann nicht mehr entfernen lässt. Wir hatten das ganze in einer Testumgebung probiert und keine Probleme gehabt.

Heute soll von Audit Modus auf Signing im Default umgestellt werden.

Bei uns in der Produktivumgebung hat sich bisher noch nichts geändert, im Pfad der Registry auf den DCs taucht noch nichts auf. Wie sieht es bei euch aus?

Erwartet haben wir folgenden Eintrag:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\kdc]

"KrbtgtFullPacSignature"=dword:00000002

msxfaq.de/windows/sicherheit/pac_signing.htm

cnag.de/windows-security-aenderungen-am-kerberos/

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7812109440

Url: https://administrator.de/forum/kerberos-service-tickets-pac-signing-enforcement-mode-7812109440.html

Ausgedruckt am: 14.07.2025 um 14:07 Uhr

3 Kommentare

Neuester Kommentar

Moin.

Leider hast Du etwas missverstanden. Du solltest den Wert KrbtgtFullPacSignature auf 2 auf allen DCs selbst setzen und dann das Eventlog (ebenfalls auf den DCs) kontrollieren auf die Events 43 und 44 unterhalb von Microsoft-Windows-Kerberos-Key-Distribution-Center. Wenn da nichts kommt über Tage und Wochen, dann bist Du kompatibel zum Setzen des Enforcements (welches frühestens nach dem Patch, welcher heute Abend 19 Uhr freigegeben wird, geschieht).

Leider hast Du etwas missverstanden. Du solltest den Wert KrbtgtFullPacSignature auf 2 auf allen DCs selbst setzen und dann das Eventlog (ebenfalls auf den DCs) kontrollieren auf die Events 43 und 44 unterhalb von Microsoft-Windows-Kerberos-Key-Distribution-Center. Wenn da nichts kommt über Tage und Wochen, dann bist Du kompatibel zum Setzen des Enforcements (welches frühestens nach dem Patch, welcher heute Abend 19 Uhr freigegeben wird, geschieht).

Hi.

Du solltest die Links die Du gepostet hast, auch mal gelesen haben:

Die Registry sichern und anschließend die nötigen dwords setzen (erstmal Audit und überwachen via Eventviewer).

Auf ALLEN DCs händisch(!)

Via Filter den Eventviewer überwachen:

Wenn Events auftauchen, solltet Ihr schnell reagieren. Falls nicht, kannst auf den Fullforcemode gehen:

Gruß

Du solltest die Links die Du gepostet hast, auch mal gelesen haben:

Um das Risiko bereits jetzt zu minimieren muss man selbst aktiv werden. Des weiteren ist die Beschäftigung mit dem Thema alleine aus dem Grunde “Inkompatibilitäten vorab zu erkennen” bereits jetzt unausweichlich.

Die Registry sichern und anschließend die nötigen dwords setzen (erstmal Audit und überwachen via Eventviewer).

Auf ALLEN DCs händisch(!)

Via Filter den Eventviewer überwachen:

<QueryList>

<Query Id="0" Path="System">

<Select Path="System">*[System[Provider[@Name='Microsoft-Windows-Kerberos-Key-Distribution-Center' or @Name='Netlogon']

and ( (EventID >= 39 and EventID <= 41)

or (EventID >= 42 and EventID <= 44)

or (EventID >= 5838 and EventID <= 5841) )]]</Select>

</Query>

</QueryList>Wenn Events auftauchen, solltet Ihr schnell reagieren. Falls nicht, kannst auf den Fullforcemode gehen:

- 3 bei KrbtgtFullPacSignature

- 2 bei RequireSeal

- 2 bei StrongCertificateBindingEnforcement

Gruß

2 bei RequireSeal

2 bei StrongCertificateBindingEnforcement

Die beiden haben nichts mit dem Thema hier zu tun und gehören zu2 bei StrongCertificateBindingEnforcement

support.microsoft.com/en-us/topic/kb5021130-how-to-manage-the-ne ...

bzw.

support.microsoft.com/en-us/topic/kb5014754-certificate-based-au ...

Edit

Und in dem Filter fehlt Event 43; 42 ist überflüssig.