Mikrotik Router in Netzwerk einbinden

Hi all,

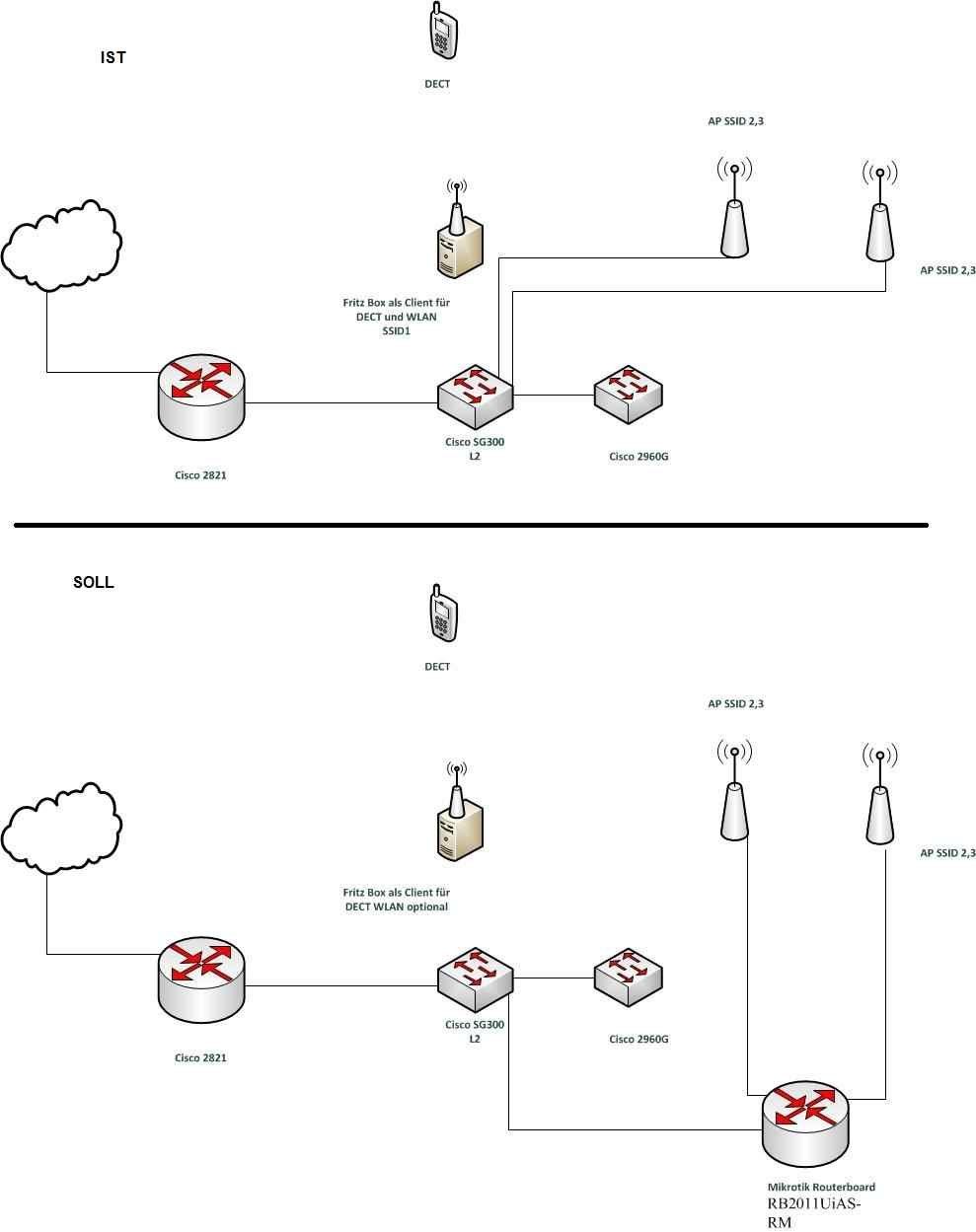

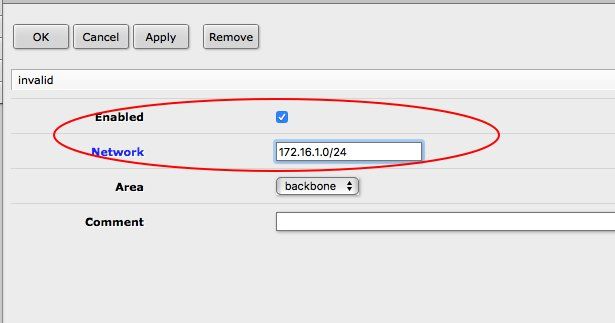

würde gern in bestehendes Netz ein Mikrotik Router zusätzlich für die WLAN Komponenten einbinden. (Portal Captive ggfs mit Radius)

Habe dazu das Routerboard RB2011UiAS-RM . (Werde die Tage mal Tuts lesen bzw Manual)

Grundlegend - würde dies so funktionieren wie in der Skizze? APs (Ubiquitis AC LITE) dann über spezielle VLANS zum Mikrotik und dem dann static Route zum cisco? Oder gar OSPF / RIP ?

Der Mikrotik ist physikalisch neben dem SG300 . (Eventuell ersetz ich den mit dem weitern 2960g demnächst) .

Auf was sollte ich achten, bzw welche Tutorials sind gut dafür?

Danke vorab

greets

Cyber

würde gern in bestehendes Netz ein Mikrotik Router zusätzlich für die WLAN Komponenten einbinden. (Portal Captive ggfs mit Radius)

Habe dazu das Routerboard RB2011UiAS-RM . (Werde die Tage mal Tuts lesen bzw Manual)

Grundlegend - würde dies so funktionieren wie in der Skizze? APs (Ubiquitis AC LITE) dann über spezielle VLANS zum Mikrotik und dem dann static Route zum cisco? Oder gar OSPF / RIP ?

Der Mikrotik ist physikalisch neben dem SG300 . (Eventuell ersetz ich den mit dem weitern 2960g demnächst) .

Auf was sollte ich achten, bzw welche Tutorials sind gut dafür?

Danke vorab

greets

Cyber

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 338991

Url: https://administrator.de/forum/mikrotik-router-in-netzwerk-einbinden-338991.html

Ausgedruckt am: 29.07.2025 um 19:07 Uhr

9 Kommentare

Neuester Kommentar

Ja, würde so funktionieren !

Du musst auf nichts achten, es ist eine simple und einfache Konfig.

Tutorials wie immer das Routing Grundlagen oder das VLAN Tutorial:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dort stehen alle relevanten Dinge drin inklusive der Miktotik Konfigs und auch der Cisco Konfig.

Wenn du mal dynamisch routen willst zwischen Mikrotik und Cisco mit OSPF machst du das so:

Cisco:

!

interface eth 0

description Lokales LAN Interface

ip address 172.16.1.254 255.255.255.0

!

router ospf 1

log-adjacency-changes

network 0.0.0.0 255.255.255.255 area 0

passive-interface default

no passive-interface eth 0

default-information originate

!

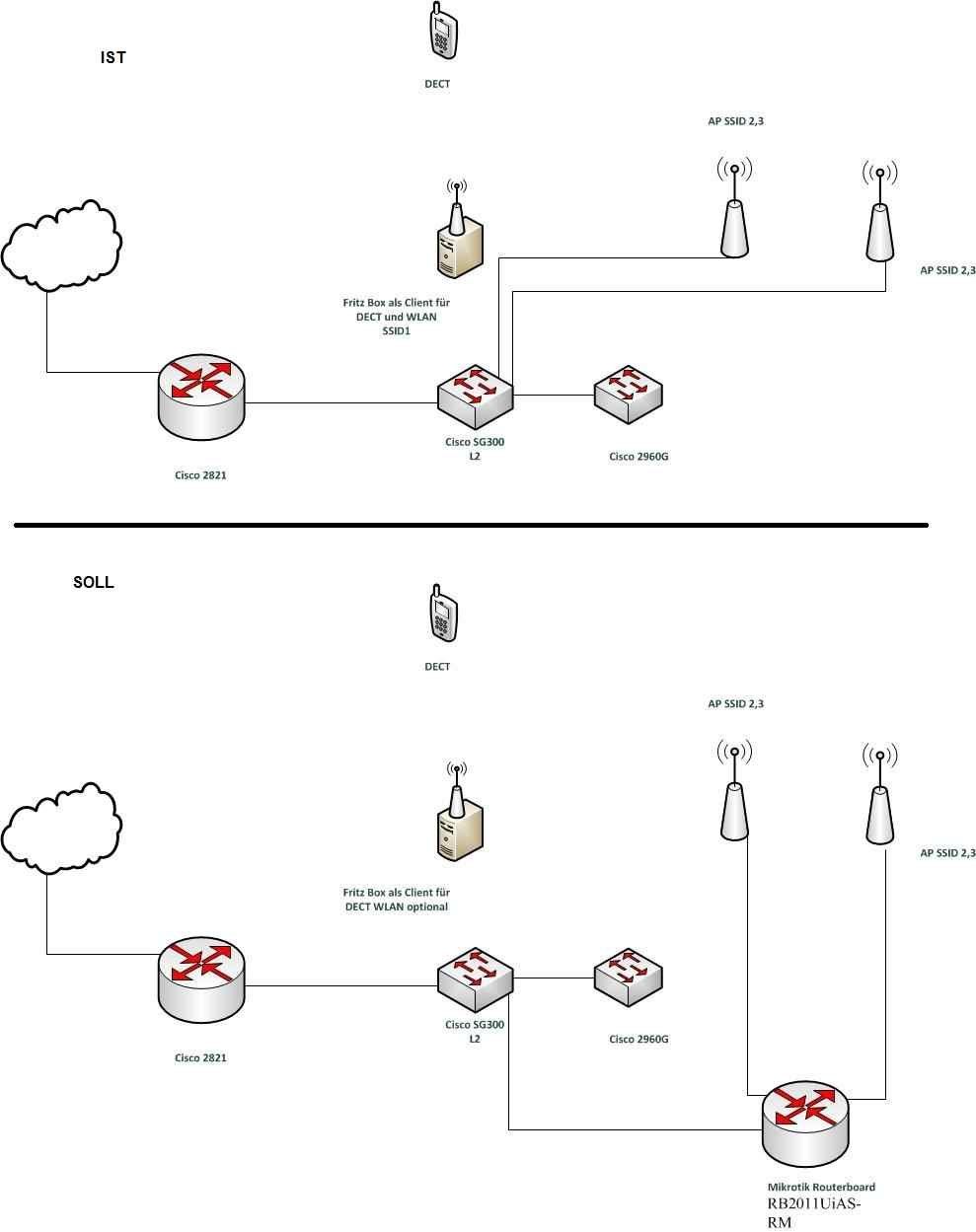

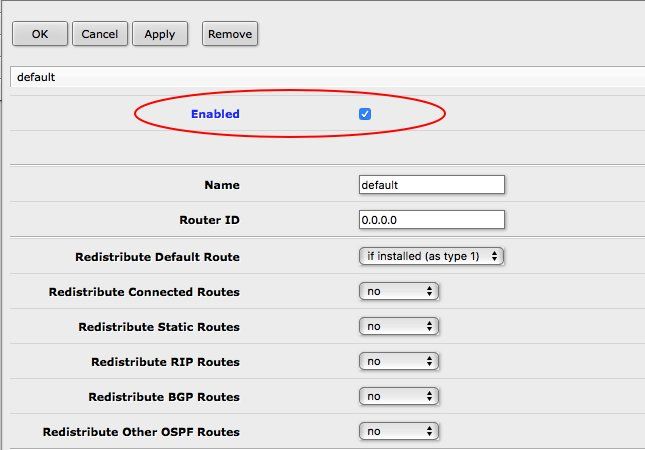

Beim Mikrotik ist schon eine OSPF Default Konfig vorhanden die du nur mit dem blauen "Enable" Haken aktivieren musst:

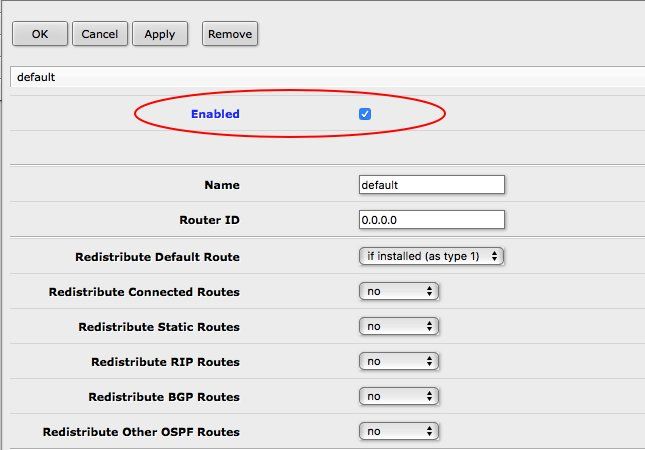

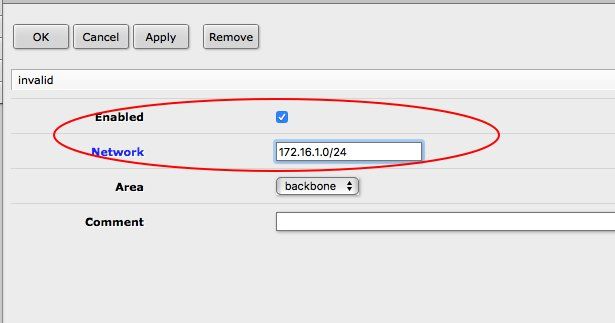

und das Netzwerk:

und das Netzwerk:

Auf diem Cisco kannst du dann mit show ospf neigbor den Mikrotik sehen und ein show ip route zeigt dir dann die vom MT per OSPF gelernten IP Netze.

Der Mikrotik hat entsprechende Show Kommandos in seinem GUI oder via Winbox.

Damit lernen dann beide Router automatisch via OSPF ohne statische Routen ihre Netze und das Default Gateway.

Du musst auf nichts achten, es ist eine simple und einfache Konfig.

Tutorials wie immer das Routing Grundlagen oder das VLAN Tutorial:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dort stehen alle relevanten Dinge drin inklusive der Miktotik Konfigs und auch der Cisco Konfig.

Wenn du mal dynamisch routen willst zwischen Mikrotik und Cisco mit OSPF machst du das so:

Cisco:

!

interface eth 0

description Lokales LAN Interface

ip address 172.16.1.254 255.255.255.0

!

router ospf 1

log-adjacency-changes

network 0.0.0.0 255.255.255.255 area 0

passive-interface default

no passive-interface eth 0

default-information originate

!

Beim Mikrotik ist schon eine OSPF Default Konfig vorhanden die du nur mit dem blauen "Enable" Haken aktivieren musst:

Auf diem Cisco kannst du dann mit show ospf neigbor den Mikrotik sehen und ein show ip route zeigt dir dann die vom MT per OSPF gelernten IP Netze.

Der Mikrotik hat entsprechende Show Kommandos in seinem GUI oder via Winbox.

Damit lernen dann beide Router automatisch via OSPF ohne statische Routen ihre Netze und das Default Gateway.

Und alles läuft..lol

Glückwunsch !! Der SG-300 kann das aber auch Ich habe gemerkt, dass ich unbedingt VPN noch implementieren muss

Na dann...nur zu die passenden Tutorials findest du hier:IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

VPNs einrichten mit PPTP

usw. usw.

Irgendwie muss ich mir da noch angucken wie das mit der dyndns von securepoint dns mit cisco geht.

Wenns ein Cisco Router ist ist das ganz einfach: Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

das es zu keinen Hängern mehr gekommen ist beim TV

So sollte es sein....Aber so habe ich wenigstens die selbe Syntax vom IOS .

Und Profi Hardware... Müsstest du mal sehen welches Verfahren Securepoint nutzt. Meist ist es immer dasselbe das die einen HTTP Frame schicken um so die Absender IP zu propagieren.

Das dürfte bei SPdyn sicher nicht anders sein. Also einfach mal testen.

Du kannst dich an das Beispiel für die FritzBox halten:

wiki.securepoint.de/index.php/SPDyn/Hostverwenden#Verwendung_mit ...

Auf dem Cisco müsste das dann so aussehen:

ip ddns update method dyndns

HTTP add http://<username>:<pw>:@update.spdyn.de/nic/update?hostname=<domain>&myip=<ipaddr>

interval maximum 1 0 0 0

!

interface Dialer0

ip ddns update hostname <hostname>.<dyndns.domain>

ip ddns update dyndns Noch besser... Sieh dir mit dem Wireshark mal einen Request von einem funktionierenden SPdyn Client an

Dann musst du nicht wild testen...

Sonst schick ne kurze Email an die Hotline und frage nach der Syntax. Der Provider setzt ganz sicher selber Cisco ein

Da sind irgendwelche Zeichen im Konfig String die er so nicht mag oder die in Zeichen engebettet werden müssen.

Da hilft dann nur das Handbuch oder Dr. Google.

Umbauen musst du nicht. Sofern der CRS einen Mirrorport (Spiegelport) supportet kannst du den Outbound Port spiegeln und dann mit dem Wireshark dort messen.

Da hilft dann nur das Handbuch oder Dr. Google.

Umbauen musst du nicht. Sofern der CRS einen Mirrorport (Spiegelport) supportet kannst du den Outbound Port spiegeln und dann mit dem Wireshark dort messen.