Netzwerksegmentierung Bewertung und optimale Switch-Empfehlungen für Layer 2

Hallo Zusammen

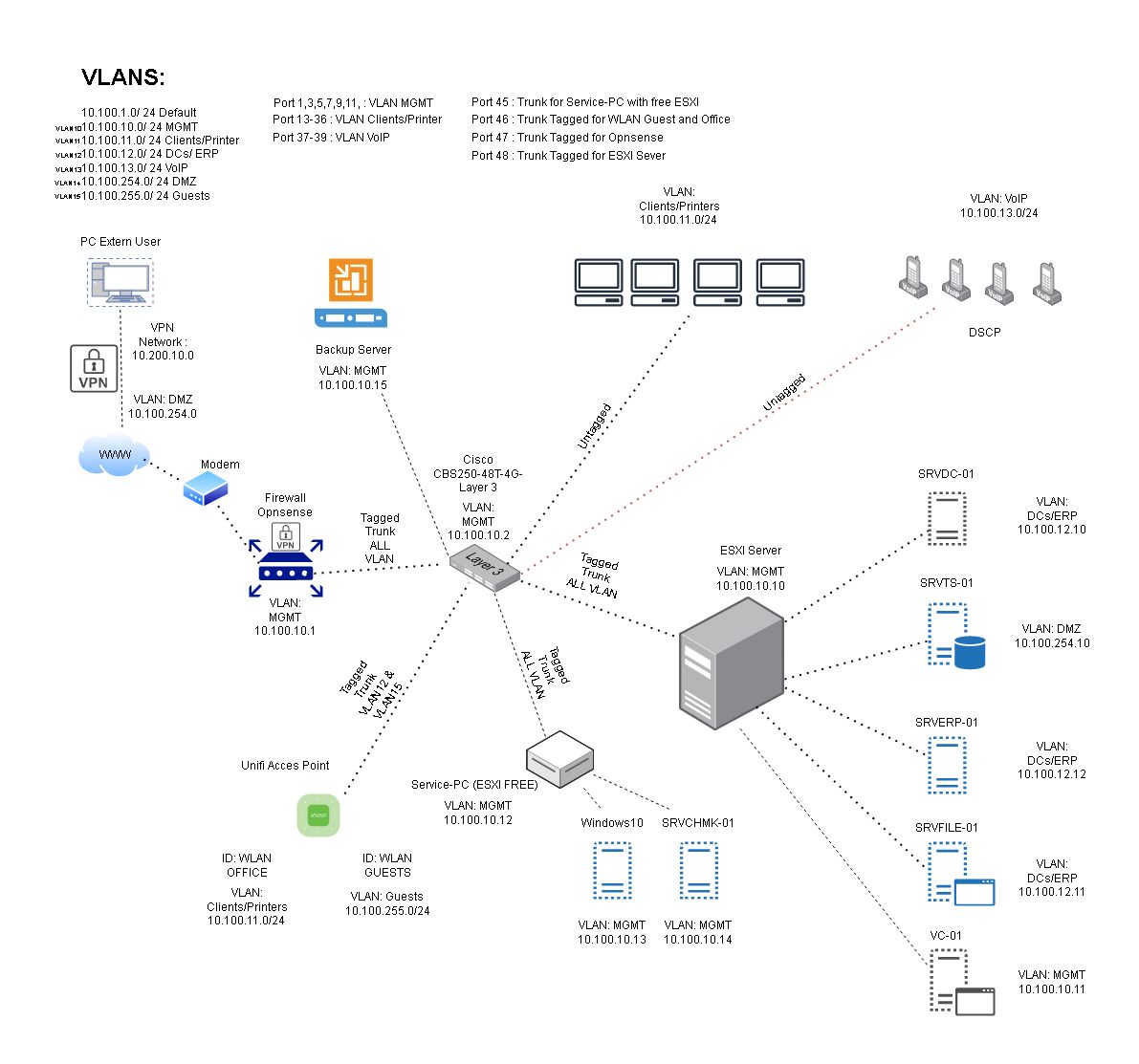

Derzeit bereite ich die Umstellung unserer IT-Infrastruktur auf ein neues vor. Dabei plane ich den Aufbau von drei Netzwerken und ihre Segmentierung wie folgt:

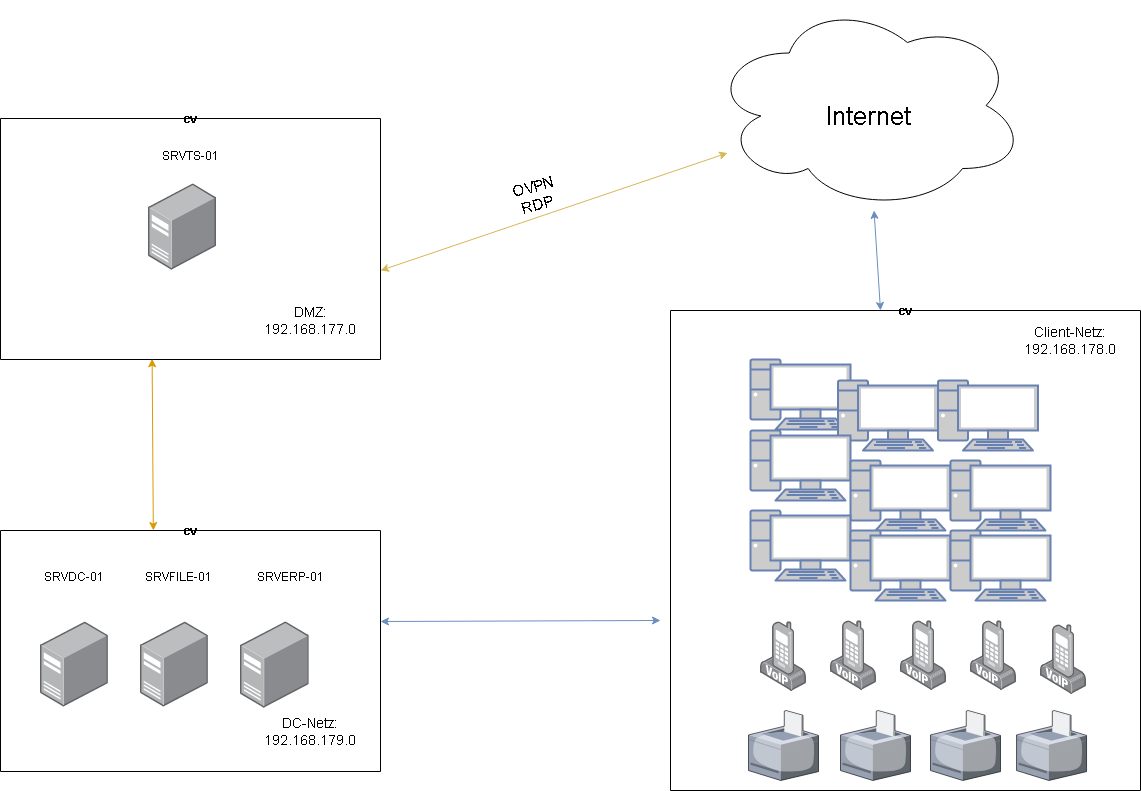

1.) DC-Netzwerk: Dieses Netzwerk dient als Umgebung für unsere Interne Server wie: DC, Fileserver sowie ERP die sind

alle virtuelle auf der VMware, die keinen Internetzugang benötigen.

2.) DMZ-Netzwerk: Hier befindet sich derzeit ein Terminalserver, der nur über bestimmte Protokolle/Ports (OVPN und

Remote Desktop) über das Internet erreichbar sein darf. Auch der ist virtuell auf der VMware.

Benutzer greifen auf den Terminalserver zu, um die ERP-Software zu nutzen.

3.) Client-Netzwerk: In diesem Netzwerk sind alle PCs, Notebooks, WLAN-Geräte und Telefone angeschlossen.

Diese Geräte benötigen uneingeschränkten Internetzugang und müssen mit dem DC-Netzwerk

kommunizieren können.

Für die Umsetzung dieser Netzwerkkonfiguration plane ich den Einsatz von Opnsense. Dabei würde ich für jedes Netzwerk ein eigenes VLAN einrichten und entsprechende Firewall-Regeln festlegen. Als Switch bevorzuge ich einen Cisco-Switch mit Layer 2-Funktionalität. Die Switch-Anforderungen sind: 48 Ports, 1 Gbit Geschwindigkeit und Webmanagement.

Gibt es von eurer Seite Verbesserungsvorschläge für diese Konfiguration und könnt Ihr mir alternative Switches empfehlen, die meinen Anforderungen entsprechen oder passt der Switch den ich unten aufgeführt habe ?

Cisco CBS250-48T-4G-EU Smart 48-port GE, 4x1G SFP

senetic.de/product/CBS250-48T-4G-EU?gclid=CjwKCAjwvdajBhBEEiwAeM ...

Vielen herzlichen Dank für eure Hilfe.

Gruss Syosse

Derzeit bereite ich die Umstellung unserer IT-Infrastruktur auf ein neues vor. Dabei plane ich den Aufbau von drei Netzwerken und ihre Segmentierung wie folgt:

1.) DC-Netzwerk: Dieses Netzwerk dient als Umgebung für unsere Interne Server wie: DC, Fileserver sowie ERP die sind

alle virtuelle auf der VMware, die keinen Internetzugang benötigen.

2.) DMZ-Netzwerk: Hier befindet sich derzeit ein Terminalserver, der nur über bestimmte Protokolle/Ports (OVPN und

Remote Desktop) über das Internet erreichbar sein darf. Auch der ist virtuell auf der VMware.

Benutzer greifen auf den Terminalserver zu, um die ERP-Software zu nutzen.

3.) Client-Netzwerk: In diesem Netzwerk sind alle PCs, Notebooks, WLAN-Geräte und Telefone angeschlossen.

Diese Geräte benötigen uneingeschränkten Internetzugang und müssen mit dem DC-Netzwerk

kommunizieren können.

Für die Umsetzung dieser Netzwerkkonfiguration plane ich den Einsatz von Opnsense. Dabei würde ich für jedes Netzwerk ein eigenes VLAN einrichten und entsprechende Firewall-Regeln festlegen. Als Switch bevorzuge ich einen Cisco-Switch mit Layer 2-Funktionalität. Die Switch-Anforderungen sind: 48 Ports, 1 Gbit Geschwindigkeit und Webmanagement.

Gibt es von eurer Seite Verbesserungsvorschläge für diese Konfiguration und könnt Ihr mir alternative Switches empfehlen, die meinen Anforderungen entsprechen oder passt der Switch den ich unten aufgeführt habe ?

Cisco CBS250-48T-4G-EU Smart 48-port GE, 4x1G SFP

senetic.de/product/CBS250-48T-4G-EU?gclid=CjwKCAjwvdajBhBEEiwAeM ...

Vielen herzlichen Dank für eure Hilfe.

Gruss Syosse

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7358717091

Url: https://administrator.de/forum/netzwerksegmentierung-bewertung-und-optimale-switch-empfehlungen-fuer-layer-2-7358717091.html

Ausgedruckt am: 16.07.2025 um 15:07 Uhr

22 Kommentare

Neuester Kommentar

Passt alles perfekt und HW ist OK!

Kleine kosmetische Anmerkung: Telefone/Voice gehören bei Firmennetzen rein rechtlich schon in ein separates Segment. Zwingend ist das auch wenn deine Anlage/Telefone mit Layer 2 Prorisierung arbeiten (802.1p). Ggf. solltest du auch noch ein Gast (WLAN) Segment vorsehen. WLAN betreibt man in einem guten Design generell in einem separaten Segment.

Das Fritzbox IP Netz ist wenig intelligent und solltest du für die Adressierung besser nicht unbedingt wählen wenn du planst zukünftig mit VPNs zu arbeiten. Das Warum ist hier erklärt.

Switch Redundanz (Netzwerk Ausfallsicherheit) ist für dich kein Thema? 🤔

Kleine kosmetische Anmerkung: Telefone/Voice gehören bei Firmennetzen rein rechtlich schon in ein separates Segment. Zwingend ist das auch wenn deine Anlage/Telefone mit Layer 2 Prorisierung arbeiten (802.1p). Ggf. solltest du auch noch ein Gast (WLAN) Segment vorsehen. WLAN betreibt man in einem guten Design generell in einem separaten Segment.

Das Fritzbox IP Netz ist wenig intelligent und solltest du für die Adressierung besser nicht unbedingt wählen wenn du planst zukünftig mit VPNs zu arbeiten. Das Warum ist hier erklärt.

Switch Redundanz (Netzwerk Ausfallsicherheit) ist für dich kein Thema? 🤔

Moin,

ergänzend zu @aqui:

Schieb die Drucker auch in ein eigenes VLAN.

Die bekommen nicht immer aktuelle Updates und bringen auch schonmal Sicherheitslücken mit sich.

An der Firewall dann nur Port 9100, 443/ 80 und ggf. 161 (SNMP) durchlassen.

Ferner noch ein Netz für die Infrastruktur (Server, Hosts, Switche, ...) vorsehen

Und nimm auf keinen Fall das Netz 192.168.178.0/24. Das ist das klassische FritzBox Netz, was viele auch @home nutzen.

Verwende lieber ein Subnetz aus dem Bereich 10.0.0.0/8

10.100.1.0/ 24 Default

10.100.10.0/ 24 Infrastruktur

10.100.11.0/ 24 Printer

10.100.12.0/ 24 DCs/ ERP

10.100.13.0/ 24 Clients

10.100.14.0/ 24 VoIP

10.100.254.0/ 24 DMZ

10.100.255.0/ 24 Guests

So als Beispiel mal runtergerasselt. Und das dritte Oktett wäre dann auch die VLAN ID - das ist aber eher kosmetischer Natur.

Habe für Gast und DMZ mal exemplarisch bewusst die 254 und 255 gewählt. Das kann das Routing später mal einfacher machen.

ergänzend zu @aqui:

Schieb die Drucker auch in ein eigenes VLAN.

Die bekommen nicht immer aktuelle Updates und bringen auch schonmal Sicherheitslücken mit sich.

An der Firewall dann nur Port 9100, 443/ 80 und ggf. 161 (SNMP) durchlassen.

Ferner noch ein Netz für die Infrastruktur (Server, Hosts, Switche, ...) vorsehen

Und nimm auf keinen Fall das Netz 192.168.178.0/24. Das ist das klassische FritzBox Netz, was viele auch @home nutzen.

Verwende lieber ein Subnetz aus dem Bereich 10.0.0.0/8

10.100.1.0/ 24 Default

10.100.10.0/ 24 Infrastruktur

10.100.11.0/ 24 Printer

10.100.12.0/ 24 DCs/ ERP

10.100.13.0/ 24 Clients

10.100.14.0/ 24 VoIP

10.100.254.0/ 24 DMZ

10.100.255.0/ 24 Guests

So als Beispiel mal runtergerasselt. Und das dritte Oktett wäre dann auch die VLAN ID - das ist aber eher kosmetischer Natur.

Habe für Gast und DMZ mal exemplarisch bewusst die 254 und 255 gewählt. Das kann das Routing später mal einfacher machen.

habe die Fritzbox Adressierung bewusst gewählt, dass die Umstellung dann einfacher wird. Von Fritzbox zu Opnsense und nicht bei jedem Endclient die IP wechseln muss.

dann setz das Default VLAN auf das Netz der Fritte (vermutlich ohnehin schon).dann sind die Endgeräte im alten Netz störungsfrei erreichbar und du kannst die Server gezielt zug um zug in die anderen Netz umziehen.

Tipp: fange mit den DHCP-Clients an: Lease auf 30 Minuten setzen und dann zug um zug die Ports an den Switchen auf das VLAN 13 (um beim obigen Beispiel zu bleiben) umstellen. Wenn du das zum Feierabend machst, merken die Leute auch fast nichts.

Nach 30 Minuten bekommen die Clients dann eine IP aus dem neuen Netz.

Zitat von @Syosse:

nein, ein Netz, wo die Geräte reinkommen.Zitat von @em-pie:

Ferner noch ein Netz für die Infrastruktur (Server, Hosts, Switche, ...) vorsehen

Meinst du ein Netz für zum Managen der Geräte für den Admin ?Dann kannst du über deine Firewall regeln, wer auf die Switche/ Router/ Hosts zugreifen darf. Oder willst du die IP dieser Systeme mit ins Gäste-WLAN stellen (überspitzt formuliert)?

Habe für Gast und DMZ mal exemplarisch bewusst die 254 und 255 gewählt. Das kann das Routing später mal einfacher machen.

254,255 verstehe ich nicht ganz mit dem einfacher machen ?"blocke alles, was ins Netz 10.100.254.0/ 24 möchte"

"blocke alles, was ins Netz 10.100.255.0/ 24 möchte"

oder bei Routen für das VPN Netz:

"Route 10.100.0.0/ 17 via VPN-Interface aaa.bbb.ccc.ddd" anstelle für jedes Netz eine eigene Route zu setzen.

Bei den Firewall-Regeln wird man dann wiederum etwas granularer werden (müssen).

Moin,

Gruß,

Dani

2.) DMZ-Netzwerk: Hier befindet sich derzeit ein Terminalserver, der nur über bestimmte Protokolle/Ports (OVPN und

Remote Desktop) über das Internet erreichbar sein darf. Auch der ist virtuell auf der VMware.

Benutzer greifen auf den Terminalserver zu, um die ERP-Software zu nutzen.

hast du das (=RDS Host) als Workgroup geplant oder bohrst du ein großes Loch in die FW zwischen LAN Server und DMZ?Remote Desktop) über das Internet erreichbar sein darf. Auch der ist virtuell auf der VMware.

Benutzer greifen auf den Terminalserver zu, um die ERP-Software zu nutzen.

Gruß,

Dani

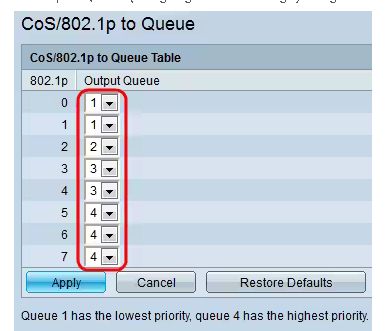

Anschliessend auf dem Cisco Switch die Priorisierung vornehmen

Hast du denn überhaupt einmal grundsätzlich auf deinen Telefoniekomponenten einmal geprüft welches Priorisierungsverfahren die verwenden? Einfach blind was klicken ohne Plan ist ja sinnfrei...weiste auch selber... Ggf. machen die ja auch DSCP (Diffserv) mit L3?!Kaufberatung - Switches mit VoIP-Priorisierung

Lesen und verstehen...

Von Fritzbox zu OPNsense und nicht bei jedem Endclient die IP wechseln muss.

Das ist ja unsinnig, denn in dem Koppelnetz zw. der FB und der OPNsense gibt es ja nur 2 Endgeräte. Du wirst ja wohl hoffentlich kein Produktivnetz im Koppelnetz betreiben?! Du realisierst ja vermutlich eine stinknormale Router Kaskade mit (eigentlich) überflüssigem doppeltem NAT und doppeltem Firewalling, richtig? Ggf. wäre ein dediziertes NUR Modem an der FW und, sofern die FB Telefomie macht, deren rein interner Betrieb als VoIP Anlage eine sinnvollere Alternative.Zum Rest ist oben ja schon alles gesagt worden.

Servus,

ich empfehle immer: learn.microsoft.com/de-de/security/privileged-access-workstation ...

Der Artikel behandelt prinzipiell AD-Strukturen. Das lässt sich aber auch wunderbar auf ein Netzwerk übertragen.

In deinem konkreten Fall würde das wie folgt aussehen:

Tier 0 Segment: DCs

Tier 1 Segment: Fileserver

Tier 2 Segment: ERP (Kann man drüber streiten, hier würden viele dazu neigen, den Server einfach mit in T1 zu packen)

Tier 3 Segment: Clients

Abschließend würden weitere Segmente für Voice, Drucker, DMZ etc. folgen.

ich empfehle immer: learn.microsoft.com/de-de/security/privileged-access-workstation ...

Der Artikel behandelt prinzipiell AD-Strukturen. Das lässt sich aber auch wunderbar auf ein Netzwerk übertragen.

In deinem konkreten Fall würde das wie folgt aussehen:

Tier 0 Segment: DCs

Tier 1 Segment: Fileserver

Tier 2 Segment: ERP (Kann man drüber streiten, hier würden viele dazu neigen, den Server einfach mit in T1 zu packen)

Tier 3 Segment: Clients

Abschließend würden weitere Segmente für Voice, Drucker, DMZ etc. folgen.

Moin,

kurze Anmerkung / Frage:

In deiner Grafik sieht es so aus, als ob der Terminalserver (VM) per RDP (über eine Portfreigabe?) im Internet direkt erreichbar ist? Oder ist das nur missverständlich ausgedrückt? Das sollte sonst dringend geändert werden.

Läuft der VPN-Server auch auf der VM / Terminalserver?

Warum nicht die "schönere" Variante und das VPN vom Router / Firewall erledigen lassen?

Grüße

kurze Anmerkung / Frage:

In deiner Grafik sieht es so aus, als ob der Terminalserver (VM) per RDP (über eine Portfreigabe?) im Internet direkt erreichbar ist? Oder ist das nur missverständlich ausgedrückt? Das sollte sonst dringend geändert werden.

Läuft der VPN-Server auch auf der VM / Terminalserver?

Warum nicht die "schönere" Variante und das VPN vom Router / Firewall erledigen lassen?

Grüße

Wird der TO mit seiner geplanten OPNsense dann wohl (hoffentlich) auch so umsetzen... 🤔

Router Kaskade: FB mit PPPOE->Opnsense FW->Switch. Telefonie läuft nicht über Fritzbox sondern über VOIP Anbieter

Dann solltest du auf alle Fälle keine FB hier verwenden sondern immer ein reines NUR Modem!Ein Vigor 167 oder ein Zyxel VMG3006 wären dann hier die deutlich bessere Wahl!! Mit der Kaskade musst du erheblich technische Nachteile in Kauf nehmen.

In der EU und damit auch in D herrscht bekanntlich seit langem Modem bzw. Routerfreiheit, schon vergessen?! Dein Provider ist also aus gesetzgeberischer Sicht verpflichtet sowas zu supporten andernfalls verhält er sich gesetzeswidrig. Die Frage sollte sich also erübrigen.

Abgesehen davon hast du mit dem Zyxel eine gute Wahl getroffen!

Abgesehen davon hast du mit dem Zyxel eine gute Wahl getroffen!

Moin,

Gruß,

Dani

Die Idee wäre das der RDS Host in die Domäne kommt, und der Nutzer mit seiner AD Benutzer anmeldet und somit auch alle andere Zwischenstelle braucht wie DC, File-Server. Eigt. ist der RDS HOST ja nur via VPN von aussen erreichbar und die Grundsicherheit ist ja gegeben?

hängt davon ab, wie man Grundsicherheit definiert. Weil du wirst eine Menge (>20-30) Ports von der DMZ ins LAN aufmachen müssen. Du wirst erstaunt sein, wie viele das sind damit alles funktioniert.Gruß,

Dani

Nur mal so zur Info:

Warum setzt Bundesnetzagentur Routerfreiheit nicht durch?

Seit Jahren wird in Deutschland gegen die gesetzliche Routerfreiheit verstoßen. Die Bundesnetzagentur handelt nicht. Die Verbraucherzentrale braucht Hilfe.

golem.de/news/verbraucherzentrale-warum-setzt-die-bundesnetzagen ...

Umfrage in Europa: Umsetzung der Routerfreiheit nach wie vor problematisch

2015 verankerte das EU-Parlament das Aus für Zwangsrouter gesetzlich. Laut einer Sondierung der FSFE halten sich diverse Provider aber noch nicht an die Regeln.

heise.de/-9056401

Warum setzt Bundesnetzagentur Routerfreiheit nicht durch?

Seit Jahren wird in Deutschland gegen die gesetzliche Routerfreiheit verstoßen. Die Bundesnetzagentur handelt nicht. Die Verbraucherzentrale braucht Hilfe.

golem.de/news/verbraucherzentrale-warum-setzt-die-bundesnetzagen ...

Umfrage in Europa: Umsetzung der Routerfreiheit nach wie vor problematisch

2015 verankerte das EU-Parlament das Aus für Zwangsrouter gesetzlich. Laut einer Sondierung der FSFE halten sich diverse Provider aber noch nicht an die Regeln.

heise.de/-9056401

Moin,

Gruß,

Dani

Der Terminalserver befindet sich in der DMZ und die Externe Users die sich via VPN Verbinden, melden sich dann über RDP als Domäne Nutzer an. Somit braucht es schon mal den DC.

in solchen Fällen nutzt man a) das RDP GW b) eine PreAuth Instanz vor/im Kombination mit dem RDP GW. Dann sind sind auch keine unnötigen Löcher in der FW notwendig und man kann sogar laut über MFA nachdenken.Gruß,

Dani