Neues Netzwerkdesign mit VLAN Routing und Subnetting

Hallo miteinander,

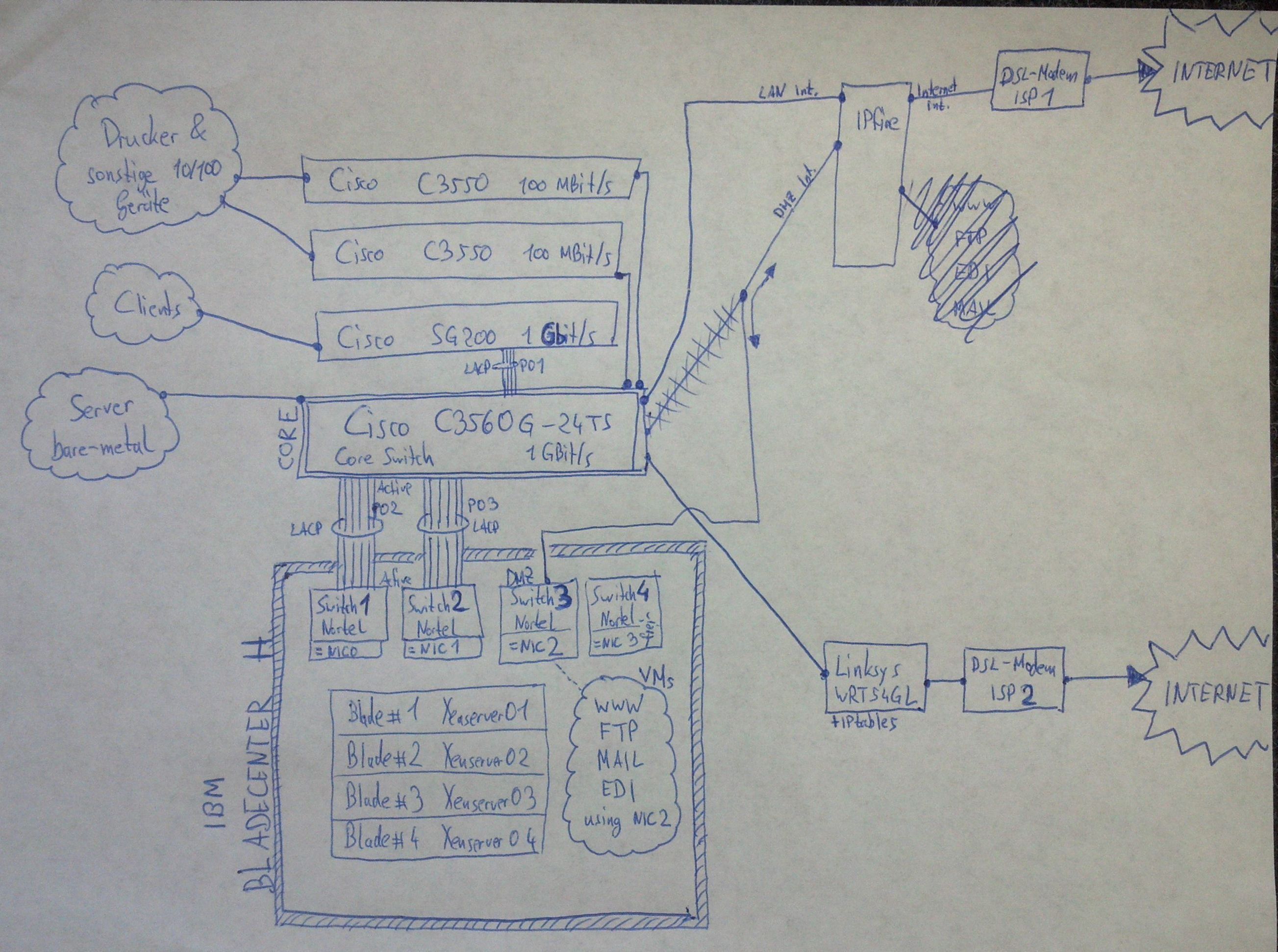

ich möchte bei dem neuen Netzwerkdesign nichts falsch machen und irgendwas Wichtiges übersehen, weswegen ich euch um Hilfestellung bitte. Aktuell sieht's bei uns so (katastrophal) aus:

Ist-Stand:

- Root Bridge ist ein Cisco Catalyst 3560G-24TS, der Layer3-Routing macht. An diesem sind einige andere Cisco-Netzwerkswitche (Uplinks) angeschlossen.

- Ein riesiges flaches Subnet (172.16.0.0/16) ohne VLAN (man beachte die riesige 16er Maske ~würg~)

- DHCP/DNS-Server (172.16.1.22/16) verteilt leases in der DHCP-range 172.16.200.1-254

- DMZ (10.0.0.0/24), Workstations (172.16.200.0/24), Server (172.16.100.0/24), usw...

Das Internet stellt ein Linksys WRT54GL (172.16.110.5/16) bereit, welches mit dem Kabelmodem verbunden ist. Hier ist jedoch per iptables eine rule definiert, die nur dem squid-Proxy (172.16.101.254/16) erlaubt, darüber in Internet zu gehen. Die Clients/Workstations verwenden also diesen Proxy (=172.16.101.254/16) in ihren Browsern, um im Internet surfen zu können.

Nachher soll es so aussehen:

- auf der Root Bridge und allen anderen Netzwerkswitches, die angeschlossen sind, sollen VLANs eingerichtet werden, und zwar wie folgt:

Alle Uplinks (=Verbindungen zu anderen Cisco-Netzwerkswitches) sollen 801.1q Trunkingprotocol verwenden, worüber die getaggten Pakete übertragen werden.

VLAN1 soll von Grund auf deaktiviert werden, so daß "undefinierte" Hosts keinen Zugriff irgendwohin haben. Das soll einfach eine Art Schutzmaßnahme sein, dass nicht versehentlich irgendwas vergessen wird, und Clients über das normalerweise default VLAN1 miteinander kommunizieren können (Layer2). Ich möchte also einem Host, Port, oder sonstigem Gerät direkt vorher sagen welchem VLAN er zugewiesen sein soll. Falls man das vergisst und einen Host einfach so ins Netzwerk hängt, soll der einfach keine physikalische Verbindung (auf L2-Ebene) erhalten, da er ja keinem VLAN zugeordnet wurde und VLAN1 nicht vorhanden ist. Geht das überhaupt so, würde das funktionieren?

Die Idee und Ziele sind:

ich möchte bei dem neuen Netzwerkdesign nichts falsch machen und irgendwas Wichtiges übersehen, weswegen ich euch um Hilfestellung bitte. Aktuell sieht's bei uns so (katastrophal) aus:

Ist-Stand:

- Root Bridge ist ein Cisco Catalyst 3560G-24TS, der Layer3-Routing macht. An diesem sind einige andere Cisco-Netzwerkswitche (Uplinks) angeschlossen.

- Ein riesiges flaches Subnet (172.16.0.0/16) ohne VLAN (man beachte die riesige 16er Maske ~würg~)

- DHCP/DNS-Server (172.16.1.22/16) verteilt leases in der DHCP-range 172.16.200.1-254

- DMZ (10.0.0.0/24), Workstations (172.16.200.0/24), Server (172.16.100.0/24), usw...

Das Internet stellt ein Linksys WRT54GL (172.16.110.5/16) bereit, welches mit dem Kabelmodem verbunden ist. Hier ist jedoch per iptables eine rule definiert, die nur dem squid-Proxy (172.16.101.254/16) erlaubt, darüber in Internet zu gehen. Die Clients/Workstations verwenden also diesen Proxy (=172.16.101.254/16) in ihren Browsern, um im Internet surfen zu können.

Nachher soll es so aussehen:

- auf der Root Bridge und allen anderen Netzwerkswitches, die angeschlossen sind, sollen VLANs eingerichtet werden, und zwar wie folgt:

Alle Uplinks (=Verbindungen zu anderen Cisco-Netzwerkswitches) sollen 801.1q Trunkingprotocol verwenden, worüber die getaggten Pakete übertragen werden.

VLAN1 soll von Grund auf deaktiviert werden, so daß "undefinierte" Hosts keinen Zugriff irgendwohin haben. Das soll einfach eine Art Schutzmaßnahme sein, dass nicht versehentlich irgendwas vergessen wird, und Clients über das normalerweise default VLAN1 miteinander kommunizieren können (Layer2). Ich möchte also einem Host, Port, oder sonstigem Gerät direkt vorher sagen welchem VLAN er zugewiesen sein soll. Falls man das vergisst und einen Host einfach so ins Netzwerk hängt, soll der einfach keine physikalische Verbindung (auf L2-Ebene) erhalten, da er ja keinem VLAN zugeordnet wurde und VLAN1 nicht vorhanden ist. Geht das überhaupt so, würde das funktionieren?

| Bereich / Funktion | VLAN L2 | Subnet L3 |

|---|---|---|

| WLAN-Intra (kein Internet erlaubt, nur ServerX) | VLAN 2 | 172.19.2.0/24 |

| DMZ (Mailserver,Webserver,EDI,usw...) | VLAN 10 | 172.19.10.0/24 |

| Workstations (Windows-Clients/Arbeitsplätze) | VLAN 20 | 172.19.20.0/24 |

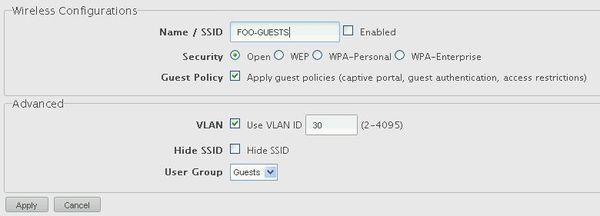

| WLAN-Gäste (nur Internet zum Surfen erlaubt) | VLAN 30 | 172.19.30.0/24 |

| Backup-Komponenten (Library,TapeDrives,BackupPC,...) | VLAN 35 | 172.19.35.0/24 |

| VoIP-Geräte alle Art (für Zukunft betrachtet) | VLAN 40 | 172.19.40.0/24 |

| Serverlandschaft (bare-metal + VMs) | VLAN 100 | 172.19.100.0/24 |

| Produktionsmaschinen (CNC,Fräs,Verpack,Labeldruck,...) | VLAN 102 | 172.19.102.0/24 |

| Drucker Büros (sowohl Tisch- als auch Standdrucker) | VLAN 103 | 172.19.103.0/24 |

| Testbereich1 | VLAN 123 | 172.19.123.0/24 |

| Testbereich2 | VLAN 124 | 172.19.124.0/24 |

| Testbereich3 | VLAN 125 | 172.19.125.0/24 |

| VPN-site1 per OpenVPN angebunden | VLAN 131 | 172.19.131.0/24 |

| VPN-Site2 per OpenVPN angebunden | VLAN 132 | 172.19.132.0/24 |

| Reserve1 | VLAN 151 | 172.19.151.0/24 |

| Reserve2 | VLAN 152 | 172.19.152.0/24 |

| Reserve3 | VLAN 153 | 172.19.153.0/24 |

| Reserve4 | VLAN 154 | 172.19.154.0/24 |

| Reserve5 | VLAN 155 | 172.19.155.0/24 |

| Admins only | VLAN 200 | 172.19.200.0/24 |

| Managementinterfaces (Bladecenter Module,USVs, Klimaanl.,... | VLAN 253 | 172.19.253.0/24 |

| Switches,Router | VLAN 254 | 172.19.254.0/24 |

| Klimaanl.,AccessPoints,BMC,Stempeluhren,...) |

Die Idee und Ziele sind:

- das Broadcasting durch die Horror-Maske (/16) eliminieren und durch die einzelnen VLANs die Bereiche trennen (auch zwecks Sicherheit)

- auf der root bridge (=Cisco) soll jedem einzelnen VLAN welches oben gelistet ist, eine VLAN-IP zugeordnet werden. Das VLAN2 erhält die 172.19.254.2, VLAN100 die 172.19.254.100, VLAN250 die 172.19.254.250, usw...)

- anschließend auf Layer3 wieder zusammenführen (auf der root bridge = Cisco Catalyst 3560G-24TS "ip routing" aktivieren). Alle in der Tabelle gezeigten L3-Subnets können nun untereinander kommunizieren.

- Jetzt muss abgeriegelt werden, also konfiguriert werden, wer mit wem sprechen darf. Das plane ich mit den extendes ACLs zu tun. Dazu habe ich mir folgendes überlegt:

- Die Admins aus dem VLAN200(172.19.200.0/24) sollen überall hin dürfen, für die ist alles erlaubt ohne Einschränkungen.

- Alle Switches (inkl. dem root switch 172.19.254.254) müssen ja von jedem erreichbar sein, damit sie durch das Netzwerk geroutet werden können. Ich möchte aber den Telnet-Bereich für die Admin-/Konfiguration nur für Admins (=172.19.200.0/24) erlauben, sonst keinem. Dazu hat mir aqui bereits folgende Konfiguration gezeigt (mein Switch kann kein SSH, weil es dieses Image nicht hat, nur Telnet. Wird das trotzdem so funktionieren, hab einfach das ssh weggelassen?)

line vty 0 4

access-class 23 in

privilege level 15

login local

transport input telnet

access-list 23 permit 172.19.200.0 0.0.0.255- Die WLAN-Gäste (=VLAN30, 172.19.30.0/24) sollen nur im Internet surfen können. Da hier auch smartphones verwendet werden, würde das über den Proxy nicht funktionieren. Viele Apps oder Programme auf Android,iPhone, usw... benötigen eine "richtige" Verbindung ins Internet (also auch pings zu www.google.de müssen positive Resultate liefern können). Über Proxy wäre das käse, weil an vielen WLAN-Geräten (smartphones,Tablets) kann man nicht explizit für eine bestimmte ESSID den Proxy jeweils getrennt ein-/ausschalten. Das heißt, wenn an einem smartphone der Proxy 1.2.3.4 eingetragen wird, dann ist das bezogen auf die Wireless-NIC im Gerät und nicht pro Verbindung. Wenn derjenige dann zuhause ist und sein priates Internet nutzen möchte, müsste er manuell jedesmal den zu verwendeten Proxy wieder deaktivieren. Und in der Firma jeweils wieder aktivieren. Deshalb wäre die bessere/elegantere Möglichkeit, dass die WLAN-Clients direkt ins Internet gelangen dürfen. Dann wird auch das WLAN-Symbol an den smartphones "blau" oder als "aktiv" gekennzeichnet, und man kann z.B. auch über AppStore oder GooglePlayStore Apps runterladen.

- die Drucker im VLAN103 (172.19.103.0/24) sollen für die Workstations/Clients aus VLAN20 (172.19.20.0/24) erreichbar sein, und für sonst niemanden.

- die Server im VLAN100 (172.19.100.0/24) sollen eigentlich für die Workstations/Clients aus VLAN20 erreichbar sein, manche halt nicht, die möchte ich extra sperren lassen.

...und so weiter und so fort ...

Ich würde gerne wissen, nach welchem Prinzip ich vorgehen sollte, vor allem was die ACLs betrifft. Ich lese schon seit mehreren Tagen diverse Cisco-Dokumente zu den ACLs und bisher denke ich, dass ich wohl "named extended ACLs" nutzen sollte, weil:

a.) kann granuliert festlegen wer wohin darf (source+destination sind nutzbar, wogegen bei den standard ACLs nur source nutzbar wäre).

b.) die ACL sollte ich in meinem geplanten Fall von "extended" so nah wie möglich an die Quelle gesetzt werden.

Bitte korrigiert mich, falls ich falsch liegen sollte. Ich hab außerdem noch Verständnisprobleme mit "in" und "out", wann setze ich eine ACL mit Gültigkeit "in" oder "out" wenn ich sie einem interface zuordne?

Beispiel: ich möchte den WLAN-Gästen explizit NUR das Internetsurfen erlauben. Nehmen wir an, sie würden über den Internetrouter Linksys WRT54GL (172.19.254.5) ins Internet direkt gelangen können. Ich hätte das z.B. so gemacht:

ip access-list VLAN30onlyInternet

remark permits WiFi guests to use only the internet gateway

permit ip any host 172.19.254.5

remark blocks access to anything else

deny ip any anyund diese ACL auf das Interface VLAN30 (hat die IP 172.19.254.30) zugeordnet mit:

int vlan30

description Wireless-Guests

ip access-group VLAN30onlyInternet outWäre das richtig oder wie müßte das dann entsprechend richtigerweise ausschauen?

Andres Beispiel. Wie müßte ich die ACL richtigerweise konfigurieren und anwenden, wenn ich das VLAN35 (=für Backups zuständig) nur mit den Admins und der Serverlandschaft kommunizieren lassen möchte? So etwa?

ip access-list VLAN35backupsOnly

remark allow to be accessed from Servers and Admins

permit ip 172.19.100.0 0.0.0.255 any

permit ip 172.19.200.0 0.0.0.255 any

remark denying access from anyone else

deny ip any anyund diese ACL auf das Interface VLAN35 (hat die IP 172.19.254.35) zuordnen mit:

int vlan35

description Backups only from Servers and Admins

ip access-group VLAN35backupsOnly inIch freue mich auf Eure Meinungen, Ratschläge, Korrekturen, Hilfestellungen und bedanke mich herzlich im voraus.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 245201

Url: https://administrator.de/forum/neues-netzwerkdesign-mit-vlan-routing-und-subnetting-245201.html

Ausgedruckt am: 14.07.2025 um 11:07 Uhr

38 Kommentare

Neuester Kommentar

Hallo,

das VLAN konzept sieht im ersten Überblick ganz gut aus, Hauptsache es passt auf eure Firma.

Nur für das WLAN Gäste VLAN 30 würde ich ein komplett anderes IP Netz nehmen (z.B.: 192.168.237.0 /24 ) das ist auffälliger, und besser identifizierbar.

Das Würde ich auf keinen Fall machen!

Ich würde in jedem VLAN die ersten 2 oder 3 Adressen (oder die letzen) für die Netzwerkkomponenten nehmen.

Solange du /24 Netze nimmst würde dien Konzept passen, aber spätestens beim ersten /25 oder /26 könnte das schief gehen.

Das macht die Fehlersuche einfacher, wenn du ein <sh arp> macht weisst du driekt das die ersten 3 Adressen im Netz deine Switche sind...

brammer

das VLAN konzept sieht im ersten Überblick ganz gut aus, Hauptsache es passt auf eure Firma.

Nur für das WLAN Gäste VLAN 30 würde ich ein komplett anderes IP Netz nehmen (z.B.: 192.168.237.0 /24 ) das ist auffälliger, und besser identifizierbar.

Das VLAN2 erhält die 172.19.254.2, VLAN100 die 172.19.254.100, VLAN250 die 172.19.254.250, usw...)

Das Würde ich auf keinen Fall machen!

Ich würde in jedem VLAN die ersten 2 oder 3 Adressen (oder die letzen) für die Netzwerkkomponenten nehmen.

Solange du /24 Netze nimmst würde dien Konzept passen, aber spätestens beim ersten /25 oder /26 könnte das schief gehen.

Das macht die Fehlersuche einfacher, wenn du ein <sh arp> macht weisst du driekt das die ersten 3 Adressen im Netz deine Switche sind...

brammer

Hi,

sieht erstmal "schön" aus, aber auch "verspielt". Warum z.B. die Workstations, Drucker und Server "mit Macht" durch die VLAN trennen? Damit schön viel Routing anfällt? Oder willst Du die Server in beide (mehrere) VLAN hängen?

Gleiches für Backup. Wenn das Backup der Server nicht unnötig über den Router gehen soll, dann solltest Du entweder den Backupserver ins gleiche VLAN wie die Server hängen oder die Server zusätzlich ins Backup-VLAN.

E.

sieht erstmal "schön" aus, aber auch "verspielt". Warum z.B. die Workstations, Drucker und Server "mit Macht" durch die VLAN trennen? Damit schön viel Routing anfällt? Oder willst Du die Server in beide (mehrere) VLAN hängen?

Gleiches für Backup. Wenn das Backup der Server nicht unnötig über den Router gehen soll, dann solltest Du entweder den Backupserver ins gleiche VLAN wie die Server hängen oder die Server zusätzlich ins Backup-VLAN.

E.

Das VLAN Konzept ist bei diesem 16 Bit Missdesign und alles flach in der Tat richtig und überfällig und sieht auch soweit gut aus. Kollege emeriks hat aber Recht das man ggf. ein, zwei VLANs zusammenfassen kann je nachdem wieviel Komponenten insgesamt in diesen Segmenten sind.

Server bzw. RZ solltest du aber schon immer abtrennen, da muss man schon widersprechen, denn oft sind dort Keepalives oder Hearbeats sei es als Broad- oder Multicasts im Einsatz die sonst gesamte Client- oder Druckernetz fluten. Auch in puncto Server Sicherheit macht das Sinn.

Ob man dann aber Tape Libraries oder andere Geräte auf denen diese Server direkt sichern abtrennt ist doch fraglich. Die solltest du lieber mit den Servern in einem Segment belassen.

Drucker kann man auch in Client VLANs integrieren...je nach finaler Anzahl and Endgeräten.

Auf den ersten Blick fehlt ein Management VLAN in dem alle Mangement IPs vereint sind um sie vor Client Zugriffen zu schützen aber vermutlich meinst du damit das VLAN 254 "Switches,Router" ?!

Thema WLAN hat Kollege brammer schon richtig angesprochen. Hier IP seitig trennen.

Das VLAN 2 und 100 Problem kannst du einfach mit einer neuen Subnetzmaske lösen ! Trenne das Netz mit einer 25 Bit Maske 255.255.255.128 dann hast du 2 IP Bereiche 172.19.254.1-.126 und 172.19.254.129-.254 für die beiden VLANs und das Problem sauber gelöst.

Der Einwand mit dem Proxy ist so auch nicht ganz richtig, denn du kannst ja einen transparenten Proxy installieren. Der Catalyst kann z.B. mit dem wccp Kommando diesen Traffic automatisch an einen proxy redirecten ohne das User überhaupt irgendwas eintragen müssten.

Abgesehen davon können gute Proxys wie z.B. der Klassiker Squid auch transparent konfiguriert werden.

Aber auch ohne Proxy ist das NUR Surfen mit einer entsprechenden ACL am L3 Switch im Handumdrehen gelöst.

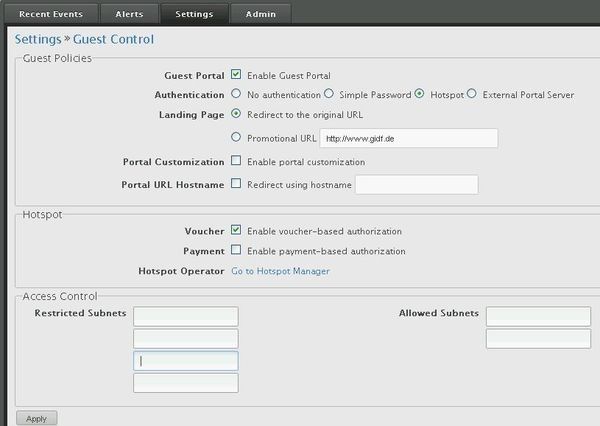

Mit einem Gäste_Hotspot hast du mit Voucher und Regeln auf der WLAN Seite ja auch noch weitergehende Optionen je nachdem wie du das Gastnetz customized.

Die Gäste Zugangsregeln definierst du nicht auf dem Gastrouter oder AP sondern immer am L3 Switch da du dort ja auch den gesamten L3 Traffic kontrollierst. Mit der o.a. Hotspot Lösung für Gäste würde man über die FW nch weitere Sicherheit reinbekommen wenn du sowas planst zu nutzen.

Drucker und Server Erreichbarkeit dann ganz einfach wie oben schon angesprochen über zentrale ACLs am Switch VLAN Interface.

Named extended ACLs ist der richtige Weg. Prinzipiell sind sie funktional völlig identisch zu "normalen" ACLs aber die haben immer eine doch etwas nichtssagende Nummer. Bei extended kannst du der ACL Namen vergeben und das ist dann für die Managebarkeit erheblich besser und einfacher.

Ist so wie IP Adressen die sich niemand merken kann, DNS Namen hingegen schon

Du liegst hier also genau richtig !

Was deine Frage zu in und out anbetrifft ist das kinderleicht. Das Statement "in" an der ACL bedeutet immer das das ausschliesslich für "inbound" Traffic gilt also Traffic der vom LAN Draht IN das Interface reinfliesst.

Analog kannst du dir dann denken was "out" dann bedeutet. Traffic der AUS dem Switch/Router auf den LAN Draht geht...ist ganz einfach.

Deine Bespiel Accesliste ist natürlich komplett falsch weil du hier mehrere massive Denkfehler machst.

Die Zieladresse im IP Paket wenn du von einem Gastclient zu z.B. www.administrator.de willst ist ja niemals der Router sondern die IP Adresse von administrator.de also 82.149.225.18 !!

Besser ist hier immer mit einer IN ACL zu arbeiten denn OUT hat den Nachteil das "böse" Pakete der Clients schon in deinen L3 Router "reinfliessen" und das will man möglichst immer vermeiten wenn fremde Endgeräte im Spiel sind.

Folglich müsste die ACL also richtig lauten:

ip access-list VLAN30onlyInternet

remark permits WiFi guests to use only the internet gateway

deny ip any 172.19.0.0 0.0.255.255

remark blocks access to anything else

permit ip any any

Diese ACL blockiert den Zugriff auf alle internen IP Netze mit einem 172.19er Prefix 172.19.0.0 /16 und erlaubt den ganzen (Internet) Rest.

Zusätzlich kannst du noch an den anderen VLAN Interfaces das Gastnetz mit 172.19.30.0 0.0.0.255 auf deny setzen.

Besser ist es hier mit der o.a. Firewall Hotsport Lösung das VLAN 30 zu bedienen.

Du trägst dann einfach kein VLAN Interface für das VLAN 30 auf dem Switch ein, damit ist das VLAN 30 dann komplett isoliert und kann so physisch schon niemals auf deine anderen internen VLANs kommen.

Dann steckst du hier dann das lokale LAN Interface der Hotsport Firewall rein und dessen WAN Interface im Internet/DMZ VLAN 10.

Das erleichtert dir die Konfiguration der ACLs und trennt unsichere Gäste viel einfacher vom internen L3 Prozess !

Deine Beispiel Backup ACL ist syntaktisch wieder richtig !

Auf alle Fälle bist du auf einem richtigen und guten Weg und das Konzept macht generell Sinn wenn man die wahrlich katastrophale aktuelle Situation betrachtet !

Server bzw. RZ solltest du aber schon immer abtrennen, da muss man schon widersprechen, denn oft sind dort Keepalives oder Hearbeats sei es als Broad- oder Multicasts im Einsatz die sonst gesamte Client- oder Druckernetz fluten. Auch in puncto Server Sicherheit macht das Sinn.

Ob man dann aber Tape Libraries oder andere Geräte auf denen diese Server direkt sichern abtrennt ist doch fraglich. Die solltest du lieber mit den Servern in einem Segment belassen.

Drucker kann man auch in Client VLANs integrieren...je nach finaler Anzahl and Endgeräten.

Auf den ersten Blick fehlt ein Management VLAN in dem alle Mangement IPs vereint sind um sie vor Client Zugriffen zu schützen aber vermutlich meinst du damit das VLAN 254 "Switches,Router" ?!

Thema WLAN hat Kollege brammer schon richtig angesprochen. Hier IP seitig trennen.

Das VLAN 2 und 100 Problem kannst du einfach mit einer neuen Subnetzmaske lösen ! Trenne das Netz mit einer 25 Bit Maske 255.255.255.128 dann hast du 2 IP Bereiche 172.19.254.1-.126 und 172.19.254.129-.254 für die beiden VLANs und das Problem sauber gelöst.

mein Switch kann kein SSH, weil es dieses Image nicht hat

Das kann bei einem Cat 3560 definitiv nicht sein ! SSH zur CLI Konsole gehört zum Basis Featureset. Für den SSH Zugang musst du einen Domain Namen eintragen, mit username admin password geheim einen Username und mit crypto key generate rsa einen Schlüssel generieren. Dann klappt auch der SSH Zugang auf dem 3560 problemlos !Der Einwand mit dem Proxy ist so auch nicht ganz richtig, denn du kannst ja einen transparenten Proxy installieren. Der Catalyst kann z.B. mit dem wccp Kommando diesen Traffic automatisch an einen proxy redirecten ohne das User überhaupt irgendwas eintragen müssten.

Abgesehen davon können gute Proxys wie z.B. der Klassiker Squid auch transparent konfiguriert werden.

Aber auch ohne Proxy ist das NUR Surfen mit einer entsprechenden ACL am L3 Switch im Handumdrehen gelöst.

Mit einem Gäste_Hotspot hast du mit Voucher und Regeln auf der WLAN Seite ja auch noch weitergehende Optionen je nachdem wie du das Gastnetz customized.

Die Gäste Zugangsregeln definierst du nicht auf dem Gastrouter oder AP sondern immer am L3 Switch da du dort ja auch den gesamten L3 Traffic kontrollierst. Mit der o.a. Hotspot Lösung für Gäste würde man über die FW nch weitere Sicherheit reinbekommen wenn du sowas planst zu nutzen.

Drucker und Server Erreichbarkeit dann ganz einfach wie oben schon angesprochen über zentrale ACLs am Switch VLAN Interface.

Named extended ACLs ist der richtige Weg. Prinzipiell sind sie funktional völlig identisch zu "normalen" ACLs aber die haben immer eine doch etwas nichtssagende Nummer. Bei extended kannst du der ACL Namen vergeben und das ist dann für die Managebarkeit erheblich besser und einfacher.

Ist so wie IP Adressen die sich niemand merken kann, DNS Namen hingegen schon

Du liegst hier also genau richtig !

Was deine Frage zu in und out anbetrifft ist das kinderleicht. Das Statement "in" an der ACL bedeutet immer das das ausschliesslich für "inbound" Traffic gilt also Traffic der vom LAN Draht IN das Interface reinfliesst.

Analog kannst du dir dann denken was "out" dann bedeutet. Traffic der AUS dem Switch/Router auf den LAN Draht geht...ist ganz einfach.

Deine Bespiel Accesliste ist natürlich komplett falsch weil du hier mehrere massive Denkfehler machst.

Die Zieladresse im IP Paket wenn du von einem Gastclient zu z.B. www.administrator.de willst ist ja niemals der Router sondern die IP Adresse von administrator.de also 82.149.225.18 !!

Besser ist hier immer mit einer IN ACL zu arbeiten denn OUT hat den Nachteil das "böse" Pakete der Clients schon in deinen L3 Router "reinfliessen" und das will man möglichst immer vermeiten wenn fremde Endgeräte im Spiel sind.

Folglich müsste die ACL also richtig lauten:

ip access-list VLAN30onlyInternet

remark permits WiFi guests to use only the internet gateway

deny ip any 172.19.0.0 0.0.255.255

remark blocks access to anything else

permit ip any any

Diese ACL blockiert den Zugriff auf alle internen IP Netze mit einem 172.19er Prefix 172.19.0.0 /16 und erlaubt den ganzen (Internet) Rest.

Zusätzlich kannst du noch an den anderen VLAN Interfaces das Gastnetz mit 172.19.30.0 0.0.0.255 auf deny setzen.

Besser ist es hier mit der o.a. Firewall Hotsport Lösung das VLAN 30 zu bedienen.

Du trägst dann einfach kein VLAN Interface für das VLAN 30 auf dem Switch ein, damit ist das VLAN 30 dann komplett isoliert und kann so physisch schon niemals auf deine anderen internen VLANs kommen.

Dann steckst du hier dann das lokale LAN Interface der Hotsport Firewall rein und dessen WAN Interface im Internet/DMZ VLAN 10.

Das erleichtert dir die Konfiguration der ACLs und trennt unsichere Gäste viel einfacher vom internen L3 Prozess !

Deine Beispiel Backup ACL ist syntaktisch wieder richtig !

Auf alle Fälle bist du auf einem richtigen und guten Weg und das Konzept macht generell Sinn wenn man die wahrlich katastrophale aktuelle Situation betrachtet !

Hallo,

Ja es ist ein Catalytst....

Cisco hat vor Jahren die Firma Catalyst übernommen und lange den Namen für die Switche beibehalten.

brammer

Sein image-file lautet "flash:c3560-ipbase-mz.122-25.SEB1/c3560-ipbase-mz.122-25.SEB1.bin" Noch 'ne doofe Frage: Ist das überhaupt ein Catalyst???

Ich sag immer Catalyst dazu, weil mich das C3560 dazu verleitet. Aber kann es sein, dass das gar kein Catalyst, sondern einfach nur ein C3560 ?

Ich sag immer Catalyst dazu, weil mich das C3560 dazu verleitet. Aber kann es sein, dass das gar kein Catalyst, sondern einfach nur ein C3560 ?

Ja es ist ein Catalytst....

Cisco hat vor Jahren die Firma Catalyst übernommen und lange den Namen für die Switche beibehalten.

brammer

Zitat von @panguu:

(nur mal angenommen) 230 Workstations, 200 Drucker und 180 Server hätte ? In ein und demselben VLAN (z.B. VLAN555)

könnte ich sie ja problemlos konfigurieren, das ist nicht das Problem. Aber ich bräuchte ja 610 IP-Adressen, wie

würde man das dann sinnvoll auf L3 konfigurieren?

Was hat das jetzt miteinander zu tun? Wenn Du ein Netz mit min. 610 Adressen brauchst, dann musst Du halt eine Maske wählen, die das hergibt. Also z.B. 22 Bit (255.255.252.0) = (1024-2) Adressen.(nur mal angenommen) 230 Workstations, 200 Drucker und 180 Server hätte ? In ein und demselben VLAN (z.B. VLAN555)

könnte ich sie ja problemlos konfigurieren, das ist nicht das Problem. Aber ich bräuchte ja 610 IP-Adressen, wie

würde man das dann sinnvoll auf L3 konfigurieren?

Übrigends bedeutet ein Netz mit kleiner Maske (=viele mögliche Adressen) nicht automatisch viel Broadcast. Das hängt ja immer von der Anzahl und Art der Geräte in diesem Netz ab. Du kannst ne 8-Bit-Maske nehmen, nur 10 Geräte drin haben und hast genausoviel Broadcast, wie mit einer 24-Bit-Maske bei 10 Geräten. Drucker z.B. werden m.E. kaum Broadcast verursachen, weil diese selbst ja nicht im Netz aktiv sind. Die warten nur auf Ansprache, z.B. Druckjob oder Abfrage des Status über SMNP. Eigene Aktivitäten, wie SMNP Traps oder SMTP Mails sind zielgerichtet. Im übrigen gilt das für alle Geräte, egal ob Server, Client oder "dummes" Gerät. Wenn ich dessen Kommunikation nicht sauber und schlank konfiguriere, dann verursacht es u.U. eben mehr Broadcast, als andere. Dieser ganze Client-Mist um irgendwelchen Geräte im Netzwerk automatisch zu finden, Geräte ohne DNS- und/oder WINS-Sever Eintrag und Verwendung usw.

Management Softwares z.B., die wild "durch Netz jagen", werden Dir in vielen kleinen Subnetzen fast genausoviel Lärm verursachen wie in wenigen großen Netzen, bei gleicher Geräteanzahl. Mal abgesehen vom totalen Nettzwerkscan.

Also ja, halte die Netze so klein wie möglich, aber in jedem Fall auch so groß wie nötig. Geräte, die permanent miteinander kommunizieren, oder viel Daten untereinander verschiffen, am selben Standort sind und sich im selben Sicherheitskontext befinden (rein intern / Zugriffe von Extern / Gastnetze / Administration) sollten unter dem Aspekt der möglichst schnellen und direkten Kommunikation möglichs im selben Netz sein.

Aber das wil und kann ich nicht total verallgemeinern. Hier muss man immer zwischen Geschwindigkeit und Sicherheit abwägen.

Nun mag man sagen, alles eine Frage der Leistungsfähigkeit des Routers. Ja, mag sein. Das hat sicher Auswirkung. Aber de facto bedeuted jeder unnötige Hop auch unnötigen Zeitverlust und Datenverkehr im Netz.

E.

Die Version Release 12.2.55-SE9 (ED) ist richtig und die solltest du auch verwenden !

Du hast ein IP-Base Featureset auf dem Switch folglich ist also das Image:

IP BASE

c3560-ipbasek9-mz.122-55.SE9.bin

Das richtige für dich !

Die kannst du downloaden und dann ganz normal mit copy tftp flash... updaten. Da ist dann auch SSH enthalten

Du hast ein IP-Base Featureset auf dem Switch folglich ist also das Image:

IP BASE

c3560-ipbasek9-mz.122-55.SE9.bin

Das richtige für dich !

Die kannst du downloaden und dann ganz normal mit copy tftp flash... updaten. Da ist dann auch SSH enthalten

Nein mit dem Image wirst du nichts vermissen im Gegenteil ! IP Base Feature ist IP Base Feature !! Warum meinst du müsstest du auf was verzichten ?!

Lies dir die Release Notes durch zu dem Image, dann weisst du was dort verbessert wurde und neu drin ist. Das ist ein "recommended Image" von Cisco...was dein altes nicht ist !

Was die VLAN Frage 2 und 100 anbetraf hattest du da ein IP Netz auf beide VLANs verteilt was generell nicht gut ist da du Schwierigkeiten hast die VLANs dann wieder zu koppeln. Generell sind die physisch getrennt.

Deshalb der Vorschlag das vorhandene IP Netz mit einer 25er Maske zu splitten.

Deine ACL Logik ist soweit OK und jetzt richtig. Du hast recht die 2te Anweisung zum Blocken des Gast VLANs an allen VLAN Interfaces ist nicht zwingend nötig. Kann man machen wenn man zum Gürtel auch noch den Hosenträger wünscht

Mit der Hotspot Lösung war diese hier gemeint:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

bzw.

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Die hat erheblich mehr Möglichkeiten als die IPFire und hat eben auch die Captive Portal Funktion für Gäste. So hast du eben alles konzentriert in einem Gerät !

Lies dir die Release Notes durch zu dem Image, dann weisst du was dort verbessert wurde und neu drin ist. Das ist ein "recommended Image" von Cisco...was dein altes nicht ist !

Was die VLAN Frage 2 und 100 anbetraf hattest du da ein IP Netz auf beide VLANs verteilt was generell nicht gut ist da du Schwierigkeiten hast die VLANs dann wieder zu koppeln. Generell sind die physisch getrennt.

Deshalb der Vorschlag das vorhandene IP Netz mit einer 25er Maske zu splitten.

Deine ACL Logik ist soweit OK und jetzt richtig. Du hast recht die 2te Anweisung zum Blocken des Gast VLANs an allen VLAN Interfaces ist nicht zwingend nötig. Kann man machen wenn man zum Gürtel auch noch den Hosenträger wünscht

Mit der Hotspot Lösung war diese hier gemeint:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

bzw.

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Die hat erheblich mehr Möglichkeiten als die IPFire und hat eben auch die Captive Portal Funktion für Gäste. So hast du eben alles konzentriert in einem Gerät !

Hallo,

Da geht nichts schief....

Der Upload des neuen IOS dauert 15 min per tftp, beim neustart entpacjt er das aktuell Image und gut ist die Aktion ist alsp bequem in 30 min erledigt.

Ist halt eher was für ausserhalb der Kernzeit, da der Switch einmal gebootet werden muss.

hier die Syntax:

brammer

Was passiert eigentlich mit der Konfiguration bei solch einem update? Ich muss das halt schon planen, da es sich um einen

produktiven root switch handelt

produktiven root switch handelt

Da geht nichts schief....

Der Upload des neuen IOS dauert 15 min per tftp, beim neustart entpacjt er das aktuell Image und gut ist die Aktion ist alsp bequem in 30 min erledigt.

Ist halt eher was für ausserhalb der Kernzeit, da der Switch einmal gebootet werden muss.

hier die Syntax:

Switch#archive download-sw /leave-old-sw /allow-feature-upgrade tftp://IP ADRESSE DES TFTP/c3560-ipbasek9-mz.122-55.SE9.tarboot system flash:/c3560-ipbasek9-mz.122-55.SE9/c3560-ipbasek9-mz.122-55.SE9.binbrammer

Was die VLAN 2 und 100 Thematik anbetrifft hattest du selber geschrieben.. Zitat:

Allerdings ist es natürlich Blödsinn ein zusätzliches VLAN Interface auf die Server zu tunnelen. Kein Netzwerker würde sowas machen, denn damit schleifst du quasi das gastnetz auf deine Serverinfrastruktur. Das ist netzwerktechnischer Unsinn, da du so deine Security Policy mit dem Hotspot Gästenetz quasi konterkarierst !

Die Lösung ist viel einfacher und mit einem einzigen Kommando in 1 Minute erledigt....

Auf deinem VLAN Router, was ja vermutlich dein Cat 3560er Switch ist, konfigurierst du einen DHCP Relay sprich ein UDP Broadcast Forwarding. Das macht man mit dem IOS Kommando ip helper-address <ip_dhcp_server>

Der VLAN Router nimmt dann die DHCP Broadcasts aus dem Gast VLAN 30 und forwardet sie dediziert an deinen zentralen DHCP Server. Der hat das entsprechende Scope für VLAN 30 und antwortet mit einer entsprechenden DHCP IP für VLAN 30 bzw. die Clients dort ! Et voila... So einfach ist das... Und keinerlei Frikelei mit VLANs am VM Host

cisco.com/en/US/docs/ios/12_4t/ip_addr/configuration/guide/htdhc ...

und

freeccnaworkbook.com/workbooks/ccna/configuring-an-ip-dhcp-helpe ...

Das VLAN2 erhält die 172.19.254.2, VLAN100 die 172.19.254.100, VLAN250 die 172.19.254.250, usw...

OK, da stehen jetzt keine expliziten Subnetzmasken zu den IPs lies aber vermuten das du ein IP Netzwerk in 2 unterschiedlichen VLANs betreibst...mag aber auch ein Missverständnis sein ?!Ich würde gerne mal testweise anfangen ein VLAN in dem produktiv Netzwerk zu implementieren.

Das ist generell kein Problem und du kannst das immer parallel zum Produktivbetrieb machen und schon mal alle deine VLANs einrichten und das Routing dazu. Ist das erledigt kannst du langsam VLAN für VLAN auf die neue Infrastruktur migrieren.brauche ich einen DHCP-Server für die WLAN-Gäste. Ich würde gerne meinen vorhandenen DHCP-Cluster nutzen

Das wäre auch der technsich richtige Weg !Allerdings ist es natürlich Blödsinn ein zusätzliches VLAN Interface auf die Server zu tunnelen. Kein Netzwerker würde sowas machen, denn damit schleifst du quasi das gastnetz auf deine Serverinfrastruktur. Das ist netzwerktechnischer Unsinn, da du so deine Security Policy mit dem Hotspot Gästenetz quasi konterkarierst !

Die Lösung ist viel einfacher und mit einem einzigen Kommando in 1 Minute erledigt....

Auf deinem VLAN Router, was ja vermutlich dein Cat 3560er Switch ist, konfigurierst du einen DHCP Relay sprich ein UDP Broadcast Forwarding. Das macht man mit dem IOS Kommando ip helper-address <ip_dhcp_server>

Der VLAN Router nimmt dann die DHCP Broadcasts aus dem Gast VLAN 30 und forwardet sie dediziert an deinen zentralen DHCP Server. Der hat das entsprechende Scope für VLAN 30 und antwortet mit einer entsprechenden DHCP IP für VLAN 30 bzw. die Clients dort ! Et voila... So einfach ist das... Und keinerlei Frikelei mit VLANs am VM Host

cisco.com/en/US/docs/ios/12_4t/ip_addr/configuration/guide/htdhc ...

und

freeccnaworkbook.com/workbooks/ccna/configuring-an-ip-dhcp-helpe ...

Das war aber falsch geschrieben

OK, dann ist alles gut heißt auf Cisco-Ebene einfach IP Helper nehme ich an?

Ja, genau richtig, siehe zitierte URLs oben ! (lesen !)Enthält solch ein DHCP-request Paket, welches von einem DHCP-client versendet wird, auch alle notwendigen Informationen, und werde diese auch exakt bis zu meinem DHCP-Server auf die Serverlandschaft durchgeschleift,

Ja, sicher !OK, weil du es bist hier nochmal schnell die grobe Funktionsweise die du aber dediziert auch nachlesen kannst !!

- Client schickt DHCP Broadcast per UDP raus in seinem VLAN Segment

- Switch L3 Interface mit DHCP Relay Agent (Helper Adresse) empfängt diesen Broadcast, ersetzt die Absender IP mit seiner eigenen VLAN IP Adresse und forwardet das an an den in der Helper Adresse angegebenen DHCP Server.

- Der DHCP Server "sieht" den Request mit der ensprechenden Absender IP, "weiss" dann für welchen Scope das ist und schickt einen Reply mit entsprechender Lease zurück.

- Der landet dann wieder am Switch VLAN Interface das das Paket dann an den Client zurücksendet

- Client hat DHCP Adresse

müßte ich quasi auf meinem c3560 mit "conf t" und dann "int vlan30" den Befehl "ip helper-address 172.16.1.22" absetzen?

Yepp, genau richtig und nicht nur quasi sondern ganz konkret !!Kann ich denn irgendwie auch meinen slave (=172.16.1.23/16) hier ins Spiel mit reinbringen?

Ja, natürlich !Du kannst mehrere DHCP Helper definieren auf dem L3 Interface und zu jedem wird dieser Broadcast geforwardet und bei DHCP gilt: "First come, first serve !"

Bitte lies dir die IOS Command Reference durch dort sind alle diese Kommando explizit beschrieben. Das erspart das Nachfragen hier

Der wiederum hat @@++keine@@ default route (0.0.0.0), sondern nur seine statischen routes, da zeigt aber keine zum Linksys WRT54GL (172.16.110.5/16).

(Da fehlt ein drittes "+" ! )Das ist ja auch erstmal richtig so wenn du mit einem zentralen Proxy arbeitest !

Nur..... wozu hat der dann noch "seine statischen Routen" ???

Für die VLANs die direkt an ihm angeschlossen sind braucht er logischerweise keine statischen Routen !

Um das Problem für die Gäste zu lösen musst du die dann auch mit über den Proxy abfackeln und den entsprechend customizen.

Geht oder kannst du das nicht musst du nur mit dem VLAN 30 den Proxy bypassen. Entweder mit einem kleinen weiteren NAT Router was aber ungünstig ist. Besser du erlaubst dann nur das VLAN 30 in der Firewall ohne Zwangsproxy redirect.

Besser wäre natürlich den Proxy für alle bindend zu machen was du ja in den Squid Regeln auch so einstellen sehr einfach kannst.

Das musst du im Squid also anpassen. Du kannst beim Cisco mit dem wccp Kommando allen TCP 80 Traffic des VLAN 30 auf den Squid zwangredirecten !

Das wäre das eleganteste es ist aber fraglich ob dein IP Base Image im Switch WCCP supportet ??

Musst du mal im Handbuch nachlesen.

cisco.com/c/en/us/td/docs/ios/12_2/configfun/configuration/guide ...

Ein VLAN 30 am Squid musst du logischerweise nicht konfigurieren !

Dein Internet Router hängt ja nach der Änderung in einem separaten VLAN und sollte niemals in irgendwelchen Produktiv VLANs mit angeschlossen sein !

WCCP ist die einfachste Option, denn damit kannst du den Traffic "capturen" und zwangsweise über den Proxy schicken.

Du hast aber sonst recht und es ist natürlich kein Denkfehler ! Wenn du den Proxy nicht transparent setzen kannst müssten die Gäste eine entsprechende Konfig hahebn was natürlich nicht praktikabel ist.

Du musst das VLAN 30 dann bypassen.

Normal hast du ja deinen Internet Router und den Proxy in einem separaten "Internet" VLAN Segment. Hier arbeitest du nun mit einer simplen ACL am Catalyst das das Routing direkt zur IP des Internet Routers verbietet. Einzige Ausnahme hier das Gast VLAN, was direkt rausdarf. Hier kannst du die ACL noch etwas anpassen, das du den Gästen nur die klassischne Ports wie Surfen, Mail erlaubst. Damit kannst du den Gasttraffic dann halbwegs sicher kontrollieren.

So hast du die Problematik erstmal elegnat umschifft, denn deine anderen Segmente sind so gezwungen immer den Proxy zu nehmen nur das Gast VLAN kann dann direkt auf den Internet Router.

Damit kann man ja interimsmässig erstmal gut mit leben und du kannst dir ganz in Ruhe ein neues Proxy Konzept überlegen und es dann auch so unterbrechungsfrei ersetzen !

Du hast aber sonst recht und es ist natürlich kein Denkfehler ! Wenn du den Proxy nicht transparent setzen kannst müssten die Gäste eine entsprechende Konfig hahebn was natürlich nicht praktikabel ist.

Du musst das VLAN 30 dann bypassen.

Normal hast du ja deinen Internet Router und den Proxy in einem separaten "Internet" VLAN Segment. Hier arbeitest du nun mit einer simplen ACL am Catalyst das das Routing direkt zur IP des Internet Routers verbietet. Einzige Ausnahme hier das Gast VLAN, was direkt rausdarf. Hier kannst du die ACL noch etwas anpassen, das du den Gästen nur die klassischne Ports wie Surfen, Mail erlaubst. Damit kannst du den Gasttraffic dann halbwegs sicher kontrollieren.

So hast du die Problematik erstmal elegnat umschifft, denn deine anderen Segmente sind so gezwungen immer den Proxy zu nehmen nur das Gast VLAN kann dann direkt auf den Internet Router.

Damit kann man ja interimsmässig erstmal gut mit leben und du kannst dir ganz in Ruhe ein neues Proxy Konzept überlegen und es dann auch so unterbrechungsfrei ersetzen !

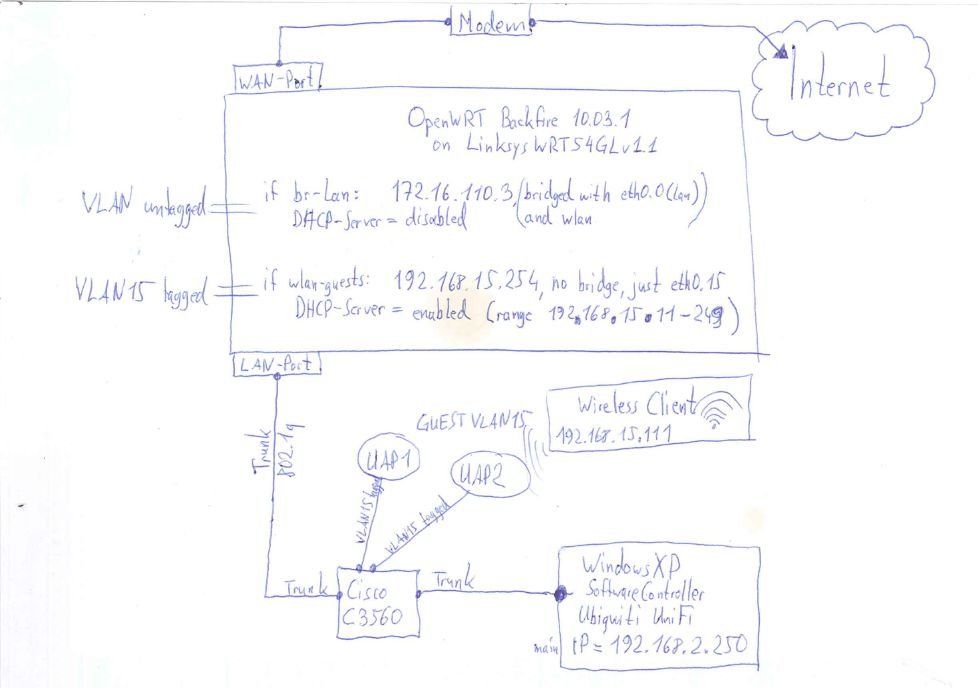

muss ich auf dem OpenWRT Router nicht auch ein VLAN30 mit 'nem VLAN30 interface und 'ner IP einrichten (z.B. 172.19.30.5/24),

Nein, wozu denn ??Wäre ja Unsinn, denn zentral routen tut doch dein Catalyst Switch und der bekommt eine Default Route auf den WRT ins Internet der im WAN VLAN hängt wo auch der Proxy ist.

Besser ist es aber dem Gast VLAN kein L3 VLAN IP Interface auf dem Catalyst zu konfigurieren, denn damit isolierst du das VLAN 30 routingtechnsich vollständig und so minimierst du die Gefahr durch ACL Fehler mit einmal Gäste in deiner internen LAN Struktur zu haben.

Das Gast VLAN hängt man dann mit einer Captive Portal Option wie du es ja schon mit dem Ubiquity hast oder ein CP wie der oben zitierten pfSense z.B. direkt ins WAN VLAN ohne Routing über den Catalyst. Das ist dann wasserdicht.

Das muss man nicht machen. Es geht auch via Cat Routing und dann mit den entsprechenden ACLs dort.

eth0 ist gebridget mit VLAN0

Das ist technischer Unsinn, denn ein VLAN mit der ID 0 gibt es technisch nicht ! Das ist das defalt VLAN 1 untagged.Das ganze VLAN Gefrickel am OpenWRT ist in deinem neuen design so oder so völlig überflüssig und kannst du getrost ignorieren !!

Der OpenWRT Internet Router hängt untagged am Catalyst im DMZ oder Internet WAN VLAN Segment und macht kein Tagging. Wozu auch ??

Demnach dachte ich mir, dass ich einfach VLAN30 auf diesem OpenWRT Router einrichte

Das wäre dann die einzige Ausnahme und kann man so machen um das VLAN 30 (Gäste) vom Catalyst zu isolieren wie oben beschrieben.Da du final aber so oder so auf ein zentrales Proxy Konzept aus bist wäre es dann wieder hinfällig wenn du das so einrichtest.

Besser ist das du belässt den Router wie er ist und bypasst das VLAN 30 mit dem Ubiquity CP. Das leistet das doch auch ?!

übergebe den WLAN-Gästen, einfach die IP meines c3560 switch/routers (=172.19.30.254/24) als default gw

Ja klar, das ist ja der Weg und musst du auch machen wenn du die WLAN Clients DHCP mäßig mit über deinen zentralen DHCP Server mit versorgen willst. Das erzwingt ja dann das VLAN 30 Interface mit der Helper Adresse auf dem Catalyst !Nur wenn du das VLAN 30 isolieren willst mit dem Ubiquity CP oder einer anderen FW Lösung geht das nicht mehr ! Klar, denn dann ost das VLAN 30 vom zentralen Netz isoliert und kann nur noch direkt raus ins Internet. Folglich muss dann auch das CP Device oder eine separate FW dann die IPs vergeben.

Die Lösung mit dem Catalyst ist da natürlich eleganter, da du alles zentralisiert konfigurieren und pflegen kannst.

Bedingt aber auch das du immer ein wachsames Auge auf die Gast VLAN Accessliste haben musst.

Der Catalyst erlaubt dir aber ein ACL Logging mit dem "log" Parameter hinter der Gast ACL.

Mit einem kleinen Web basiertem Logging Server wie z.B. diesem_hier kannst du das und auch alle anderen Syslog Messages der Netzkomponenten immer zentral im Auge behalten.

Wenn ich das richtig verstanden habe: ich setze eine statische Route auf meinem Catalyst für 0.0.0.0 mit Ziel 172.16.110.5/16 (mein OpenWRT Internetrouter).

Ja, richtig. Allerdings passt die IP Adresse NICHT in dein obiges neues VLAN Konzept !!!Du solltest dieses Altnetz ja auch erstmal weiter behalten um sanft auf dein neues Design migrieren zu können.

Richte also ein vlan 16 name Altnetz ein mit der Horrormaske aber nimm den Internet Router da raus !!

Der sollte mit Proxy separat isoliert in ein WAN / Internet VLAN aber NICHT in ein Produktiv VLAN !

Da du das gateway ja via DHCP vergibst biegst du im DHCP Server die Gateway IP um auf die Switch IP im VLAN 16...oder

Du migrierst die Internet Router IP auf die VLAN 16 Switch IP und gibst dem Router eine neue IP was du ja so oder so machen musst wenn du den in einem separaten VLAN isolierst ! Das erspart dir dann das DHCP anpassen obwohl du es eh machen musst für die anderen VLANs....

denn das hab ich nicht frei vom Kopf erfunden. Die zwei geposteten Links in meinem letzten Beitrag (1 und 2 erklären das ja genau.

Trotzdem ist ein VLAN mit der ID 0 im IEEE 802.1q Standard nicht definiert und gibt es auch nicht. Kein Switch kann damit was anfangen oder forwardet das ins Defalt VLAN.Der OpenWRT Link meint damit vermutlich das ungetaggte Default VLAN.

Ein paar Missverständnisse hast du wieder in deiner Zusammenfassing !!!

1.) Du musst auf dem DHCP Server keinerlei Relay definieren !!! Nur den Scope eintragen fertig !!

Die Relay Funktion macht die "ip-helper adrress xyz" Konfig auf deinem Catalyst Switch !!!

Vergiss also den Unsinn mit der Relay Frickelei am DHCP Server !

Außnahme: Du isolierst das VLAN 30 vom Switch (Kein L3 Interface) dann muss dein Captive Portal oder wie auch immer du dann die Kopplung VLAN 30 zum Internet Router machst das abfackeln mit einem eigenen nur für VLAN 30 DHCP Server.

Mach das aber so wie oben besprochen und zieh das mit über den Switch, Helper Adresse, Access List...fertig ! Ist am einfachsten für deine Umsetzung !

Übrigens: die Scopes musst du für ALLE deine VLANs eintragen für die du per DHCP IP Adressen zentral dynamisch vergibst ! Nicht nur fürs VLAN 30 !

2.)

Auf dem Catalyst erlaube ich durch die oben gezeigte extended ACL den Zugriff auf 172.16.110.5 /16, nur für Hosts aus 172.19.30.0 /24

Auch das ist falsch !!Du willst doch nicht das die Gäste deinen Router selber telnetten oder die Konfig GUI aufrufen können und Zugriff auf den Router direkt bekommen, oder ??

Wozu denn also der Unsinn mit "...den Zugriff auf 172.16.110.5 /16" ??

Also richtig ist Hosts aus dem Netz 172.19.30.0 /24 denyen für alle deine VLANs aber auf any erlauben !

So wird ein Schuh draus fürs Gast Internet !!

Ansonsten hast du aber beide Methoden genau richtig verstanden und wiedergegeben !!

Lasse bitte den Unsinn mit externen Bilderlinks oder Downloads hier !! Die Forumscommunity wird es dir danken und als alter Forumshase solltest du das auch wissen !

Beim Erstellen des Threads wird es dir sicher nicht entgangen sein das es hier eine hervorragende Bilder Upload Funktion gibt ?!

Wenn doch, dann wähle bitte deinen Ursprungsthread unter "Fragen" aus, und klicke auf Bearbeiten oben. Der Button ist nicht zu übersehen.

Mit einem Klick darauf kannst du dann dein Bild hochladen und hat das Erfolg, bekommst du einen Bilder Link den du mit einem Rechtsklick und dann Cut and Paste in JEDEN Text hier bringen kannst !! Auch Antworten !

Statt des Bilder Links wird dann ...et voila...deine Grafik embedded angezeigt und erspart uns Extraklicks, Viren und Zwangswerbung !

Kann man übrigens auch immer noch nachträglich machen....

Zurück zum eigentlichen Thema....

Oder...noch besser du machst ein Policy based Routing (PBR) mit dem Catalyst Switch, der das auch kann.

Wie man sowas elegant löst erklärt dir dieser Thread:

Cisco Router 2 Gateways für verschiedene Clients

Wenn doch, dann entfällt wiederum das VLAN 30 Interface am Router. Dann reicht eine Accessliste wie oben beschrieben am Catalyst die das VLAN 30 fernhält von den internen VLANs.

Beide Möglichkeiten funktionieren, sind richtig und enthalten keine Denkfehler !

Vorteile Catalyst: Einfach einzurichten, kein VLAN Gefrickel auf dem Internet Router

Nachteil: Znetrale Accesliste erstellen und immer auf Plausibilität und Lücken überwachen

Vorteile WRT: Kein Routing am Catalyst und wasserdichte Trennung vom Restnetz

Nachteil: Gefrickel mit dem VLAN und Erstellung am WRT Router. ACL muss dort ebenfalls gepflegt werden.

Beim Erstellen des Threads wird es dir sicher nicht entgangen sein das es hier eine hervorragende Bilder Upload Funktion gibt ?!

Wenn doch, dann wähle bitte deinen Ursprungsthread unter "Fragen" aus, und klicke auf Bearbeiten oben. Der Button ist nicht zu übersehen.

Mit einem Klick darauf kannst du dann dein Bild hochladen und hat das Erfolg, bekommst du einen Bilder Link den du mit einem Rechtsklick und dann Cut and Paste in JEDEN Text hier bringen kannst !! Auch Antworten !

Statt des Bilder Links wird dann ...et voila...deine Grafik embedded angezeigt und erspart uns Extraklicks, Viren und Zwangswerbung !

Kann man übrigens auch immer noch nachträglich machen....

Zurück zum eigentlichen Thema....

ich nutze nämlich zwei Internetleitungen.

OK, dann wäre ein intelligentes Link Balancing mit Failover für dich das was du als Lösung anstreben solltest. Dual WAN Balancing Router wie der Draytek 29xx oder Linksys LRT 224 usw. sind dann das Mittel der Wahl.Oder...noch besser du machst ein Policy based Routing (PBR) mit dem Catalyst Switch, der das auch kann.

Wie man sowas elegant löst erklärt dir dieser Thread:

Cisco Router 2 Gateways für verschiedene Clients

Wäre es denn verkehrt, wenn ich die WLAN-Gäste direkt über den LinksysWRT54GL ins Internet2 schicke?

Nein, das wäre nicht verkehrt und kann man machen...für einen der Internet Router musst du dich ja entscheiden Dann müsste ich doch lediglich am OpenWRT-Router ein zusätzliches VLAN30 Interface erstellen mit z.B. 192.168.111.5/24

Ja, richtig ! Allerdings musst du das nur und ausschliesslich machen wenn du das VLAN 30 NICHT routingtechnisch am Catalyst auflaufen lässt. Du darfst dort also kein Layer 3 Interface für das VLAN 30 erstellen !!Wenn doch, dann entfällt wiederum das VLAN 30 Interface am Router. Dann reicht eine Accessliste wie oben beschrieben am Catalyst die das VLAN 30 fernhält von den internen VLANs.

Beide Möglichkeiten funktionieren, sind richtig und enthalten keine Denkfehler !

Vorteile Catalyst: Einfach einzurichten, kein VLAN Gefrickel auf dem Internet Router

Nachteil: Znetrale Accesliste erstellen und immer auf Plausibilität und Lücken überwachen

Vorteile WRT: Kein Routing am Catalyst und wasserdichte Trennung vom Restnetz

Nachteil: Gefrickel mit dem VLAN und Erstellung am WRT Router. ACL muss dort ebenfalls gepflegt werden.

Um ehrlich zu sein finde ich das aber schon sehr unüblich wie man hier Bilder hochladen tut

Da ist @Frank der Betreiber dieses Forums der richtige Ansprechpartner für dich !danke für den Hinweis ==> "den gesamten "Inhalt" in der "Meine Inhalte"-Seite bearbeiten zu müssen, damit man überhaupt auch Bilder hochladen kann.

Das ist auch Unsinn, denn das muss man nicht. Erstens reicht ein einziger Thread oder wenn man allgemein Bilder hochladen will erzeugt man z.B. unter "Humor" oder einem anderen nicht wichtigen Bereich einen "Dummy Thread" den man auf "Nicht freigeben" setzt. In diesen kann man dann alle Bilder die man so zwischendurch mal hochladen will oder muss reinlegen und bekommt so mit diesem kleinen Umweg quasi einen Bilder Container....Dann noch viel Erfolg mit deiner Netzwerk Restrukturierung. Bist damit auf alle Fälle auf dem richtigen Weg !

und hoffe weiterhin auf deine/eure Hilfestellung.

Aber immer doch...dafür ist ein Forum ja da Meine ganzen Ubiquiti UAP-LR Accesspoints haben außerdem ebenfalls und automatisch eine DHCP-Lease vom im VLAN15 dienenden DHCP-Server erhalten

Das ist keine gute Lösung, denn damit sind die Management IP Adressen offen in einen auch noch offenen Gäste Segment verfügbar !Kein verantwortungsvoller Netzwerker macht sowas. Ist zudem auch noch vollkommen unverständlich denn MultiSSID APs haben die Management IP immer auf dem Default VLAN.

Es wäre hier erheblich sicherer wenn du die Management IPs in ein separates internes VLAN verlegst. Es sei denn du kannst mit dieser erheblichen Sicherheitslücke leben ?!

Zum Plan....

das bestehende Netz in der Horrormaske /16 muss ja erstmal unangetastet bestehen bleiben

Ja, das ist auch der genau richtige Weg. Du erzeugst z.B. ein VLAN 99 mit dem Namen "Altnetz" inkl. L3 Interface und hängst da das Horrornetz rein.Die Schritte dann die weiteren VLANs einzurichten und Komponenten Stück für Stück zu migrieren ist auch hier genau richtig.

Auch die IP Konfiguration usw. alles korrekt !

Müsste hierzu aber noch eine "ip route ..." gesetzt werden,

Nein, das wäre ja Blödsinn, dein Cat 3560 ist ja der zentrale Router für alle zukünftigen VLANs und diese sind ja alle direkt an ihm angeschlossen. Folglich "kennt" der also alle lokalen IP Netze und den einzigen Routing Eintrag den du dort konfigurieren musst ist die Default Route auf den Internet Router (ip route 0.0.0.0 0.0.0.0 1.2.3.4)Den Internet Router solltest du in ein separates VLAN legen und von den Server und anderen Produktivnetzen immer trennen. War ja oben auch schon richtigerweise dein Plan.

Mit den ACLs ist richtig wenn du den Zugriff in einzelne Segmente etwas restriktiver handhaben willst wie z.B. das 192.168.15.0er Segment komplett filtern das nicht einer der Gäste hinterrücks wieder ins Firmennetz kommt....

Best-Practice aussieht für die Absicherung der Management-Interfaces diverse Geräte.

Wie schon oben beschrieben....leg die in ein separates VLAN oder belasse sie im VLAN 1 das du dann für kein der produktiven VLANs verwendest !Da du mit der IT Abteilung ja vermutlich auch im VLAN 200 steckst setzt du vor das Management VLAN eine ACL die nur Zugriffe eurer IP Adresse zulässt.

Alternativ hebst du die IT Abteilung komplett in ein separates VLAN und filterst das ganze Netz dann ins management VLAN. Oder legst IT und Management VLAN in ein gemeinsames VLAN 253 (Bei der IP hast du da wohl einen Fehler gemacht, oder müsste ja richtigerweise 172.19.253.0 /24 sein, oder ?) .

Das musst du entscheiden was besser in eure Arbeitsumgebung passt.

Ich vermute, dass ich entgegenwirkend per internen Firewall-Regeln den Zugriff darauf verbieten könnte, aber ich warte erstmal auf Antwort ab.

Nöö, viel einfacher: Einfach auf das Default VLAN keine SSID legen sondern nur auf die tagged VLANs Cisco Catalyst Config:

ip name-server 172.16.1.22 = Nicht Konfig relevant, sorgt dafür das auf dem CLI Hostnamen in IPs aufgelöst werden können (kosmetisch)

interface Vlan1

ip address 172.16.254.1 255.255.0.0 = Ist das Layer 3 Routing Interface des "Horrornetz" im Core Switch

ip route 10.20.30.0 255.255.255.0 172.16.110.7 = Im "Horrornetz" gibt es wohl noch externen Router die andere einzelne IP Netze bedienen

ip route <diverse andere statischen Routen> 172.16.foo.bar = dito. wie oben sind weitere externen Router.

ntp server 172.16.110.7 = Nicht Konfig relevant, sorgt dafür das der Switch autom. die aktuelle Zeit bekommt im Logging (kosmetisch)

Aber ich frage mich, ob es nicht "problematisch" werden könnte, wenn ich an diesem Punkt ausführen würde: "conf t" --> "int vlan 16" --> "ip address 172.16.16.16 255.255.0.0" und meinem vlan16 interface quasi die IP 172.16.16.16 /16 verpasse.

Ja der Ansatz ist höchst problematich, denn so hättest du ja 2 mal das "Horrornetz" auf dem Catalysten. Abgesehen davon das das Unsinn ist, wird dir der Cisco das auch mit einem "Duplicate IP Address" Fehler ablehnen in der Konfig !Klar und logisch, denn 2 identische Segmente mit der gleichen IP geht nicht !

Es gibt 2 Lösungen:

1.) Du belässt das "Horrornetz" einfach auf dem VLAN 1 Interface, denn da liegt es ja schon mit der 172.16.254.1 255.255.0.0 und kümmerst dich nur um deinen neuen Netze !

2.) Wenn die 172.16.254.1 255.255.0.0 im Horrornetz nicht aktiv genutzt wird (Routing, Gateway) dann musst du so vorgehen:

- no interface vlan 1 (vlan 1 L3 Interface und IP entfernen)

- interface vlan 16 (neues vlan 16 Interface einrichten)

- ip address 172.16.254.1 255.255.0.0 oder die von dir favorisierte 172.16.16.16 255.255.0.0

- Alle Ports die im VLAN 1 sind nun in das VLAN 16 heben !

Um das einzurichten mit den 2 Kommandos brauchst du ca. 20 Sekunden. Wenn du übst auch 10 ! Für diese Zeit ist das L3 Routing Interface auf dem Catalysten mal kurzzeitig nicht erreichbar, was aber jedes LAN verschmerzen kann wenn du es nicht gerade mitten in der Arbeitszeit machst außer natürlich diese IP wird gar nicht benutzt, dann ist es eh egal !

Achtung hier: Sollte die 172.16.254.1 irgendwie benutzt werden musst du mit einer Änderung auf die 172.16.16.16 /16 aufpassen, denn der Catalyst hat ja statische Routen. Ggf. sind diese dann nicht mehr zu erreichen wenn du die Interface IP änderst, das musst du wasserdicht klären VORHER.

Im Zweifel belässt du es bei der alten IP im VLAN 16 !

Option 2 ist also mehr Arbeit und hat nur kosmetischen Effekt, denn ob das nun in VLAN 16 hängt oder VLAN 1 ist ja erstmal nur kosmetisch wenn es für dich keinen Nachteil hat das das das Default VLAN ist !?

ich denke da an einen anderen Migrationsweg... Beispiel: ich möchte Hosts aus meinem aktuellen flachen /16 old_network in die neu erstellten VLANs migrieren.

Oooops nun wieder alles anders ?? Aber genau den Weg hatten wir doch nun all diesen zahllosen Threads als richtig und sinnvoll besprochen...Was denn nun ???

Secondary IPs:

Uuuhhhh...keine gute Idee !! Ja, machbar aaaber.

Damit fährst du quasi mit mehreren IPs auf einem Draht. Kann man nur dringenst von abraten, denn TCP/IP ist dafür nicht gemacht. Das Kardinalsproblem sind ICMP Pakete, denn der Router "weis" jetzt nicht für welches Netzwerk er die senden soll und sendet die ausschliesslich nur von der Primary Adresse.

Die Secondary IP Variante solltest du nur in betracht ziehen wenn du an dem Tag wo du das umstellst damit arbeitest das aber dann wieder entfernst. Also machen...alle Hosts auf neue IP migrieren, Connectivity testen... Secondary entfernen und Hosts ins neue VLAN umziehen.

In längere Produktion solltest du damit nicht gehen !

Und im Ernst: Was hättest du damit gewonnen im Vergleich zur sukzessiven Migration Host für Host die dann sauber vonstatten geht...eigentlich nix. Besser also Finger wech von Secondaries oder nur wirklich wenn du das in zeitlich überschaubarem Rahmen machst ! Generell sind die Secondaries ja auch dafür da.

Leider kann ich nicht explizit Mgmt-Interfaces auswählen,

Musst du ja auch gar nicht machen ! Das Mgmt Interface ist ja immer im Default VLAN 1 (untagged). Du legst einfach keine SSID in das Default VLAN 1 und gut iss.Auf dem Cisco redirectest du das mit switchport trunk native vlan x in dein managemen VLAN und gut iss.

Dafür muss man eigentlich nicht extra Ubiquiti anrufen ?! Aber egal...deine mehr als umständliche Lösung macht es auch...müsste aber nicht sein.

Oder tunnelt der AP etwa alles zentral auf den Controller ??? Das wäre aus WLAN Performance Sicht übel

Was genau heißt "aktiv genutzt" ?

Das heisst das die 172.16.254.1 255.255.0.0 nirgendwo auf einer der Clients oder Router als Gateway IP genutzt wird !!Deine statischen Routen auf dem Catalyst lassen daran zweifeln ??!

Wird sie aber nicht genutzt dann kannst du natürlich die "Horrornetz" L3 IP auf dem Catalyst auf jeden beliebigen neuen Wert setzen wie du lustig bist !

haben ja die 172.16.254.1 als Default-Gateway stehen, das heißt sie müssen diese IP-adresse ja erreichen können

Siehste !! Also doch. Du wolltest sie aber gerade auf die 172.16.16.16 /24 setzen. Da wirst du dann viel Spaß haben solltest du das wirklich machen Das wiederum würde aber wieder voraussetzen, dass all meine vorhandenen Hosts aus dem flachen 172.16.0.0/16 subnet ins VLAN16 bewegt werden müssen

Ja, sicher. Aber DU hattest das ja selber vorgeschlagen weil du ein neues VLAN für dein Horrornetz aufsetzen wolltest obwohl es ja schon ein VLAN dafür gibt nämlich das 1 !Du bist Schuld...

Oder kann ich die einfach unverändert so bestehen lassen, wie sie grad sind (=kein VLAN zugewiesen, und somit im default VLAN1 unterwegs) ?

Wäre wie oben schon geschrieben die stressfreieste Option...Mit den Secondaries siehst du das genau richtig. Nur Migration, testen, wieder löschen, gut iss !

Das klingt interessant, könntest du das ein wenig detailliert beschreiben?

Eigentlich ganz einfach !Die Management IP des APs liegt in derRregel IMMER im Default VLAN und das ist so gut wie immer die 1. Meist ist das auch nicht umschaltbar und fest mit dem VLAN 1 verbunden. Jedenfalls bei Billig APs. bessere sind umkonfigurierbar. Ist also etwas hersteller abhängig.

Wenn man jetzt im SSID zu VLAN ID Mapping auf dem AP einfach keine SSID in das Default VLAN 1 mapped hat man logischerweise dort auch kein WLAN über das man auf die Mgmt IP zugreifen könnte.

Somit ist die Mgmt IP quasi nur für den LAN Zugriff des Admins verfügbar

Das was ich aber weiß ist, dass der Software-Controller für den eigentlich WLAN-Betrieb nicht notwendig ist und nicht kontaktiert werden muss.

OK, das ist dann eher ein Indiz dafür das der WLAN Traffic dann nicht zentrall zum Controller getunnelt wird. Anders sieht es ggf. mit dem Hotspot aus, denn dort MUSS ja jeder Traffic zum Controller, da dieser von TCP 80 Traffic getriggert wird. Heisst also damit auch das der Controller sich ja dann jeden Traffic ansehen muss. Jedenfalls das das CP betrifft !Wegen dem Gateway....

Der Genetiv ist dem Dativ sein Feind...