OpenVPN Client Fehlermeldungen

Hallo Zusammen,

wir nutzen seit kurzem einen neuen Router und den OpenVPN Client. Die VPN Verbindung klappt;

allerdings kommen folgende Meldungen mit denen ich nichts anfangen kann:

Wed Apr 18 16:21:56 2018 WARNING: --ns-cert-type is DEPRECATED. Use --remote-cert-tls instead.

Wed Apr 18 16:21:58 2018 RESOLVE: Cannot parse IP address: 192.168.089.1: (Der angegebene Host ist unbekannt. )

Wed Apr 18 16:22:23 2018 SIGTERM[hard,] received, process exiting

Der Router hängt über WAN an einer Fritzbox. Die Fritzbox ist aus dem Netz mit einer Domain (DDNS) erreichbar.

Über eine Portfreigabe wird die VPN Anfrage auf den Router weitergeleitet.

Hat jemand Erfahrung mit OpenVPN bzw. dem Client? Der Support vom Router Hersteller ist leider nicht gut...

Danke & Viele Grüße

wir nutzen seit kurzem einen neuen Router und den OpenVPN Client. Die VPN Verbindung klappt;

allerdings kommen folgende Meldungen mit denen ich nichts anfangen kann:

Wed Apr 18 16:21:56 2018 WARNING: --ns-cert-type is DEPRECATED. Use --remote-cert-tls instead.

Wed Apr 18 16:21:58 2018 RESOLVE: Cannot parse IP address: 192.168.089.1: (Der angegebene Host ist unbekannt. )

Wed Apr 18 16:22:23 2018 SIGTERM[hard,] received, process exiting

Der Router hängt über WAN an einer Fritzbox. Die Fritzbox ist aus dem Netz mit einer Domain (DDNS) erreichbar.

Über eine Portfreigabe wird die VPN Anfrage auf den Router weitergeleitet.

Hat jemand Erfahrung mit OpenVPN bzw. dem Client? Der Support vom Router Hersteller ist leider nicht gut...

Danke & Viele Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 371470

Url: https://administrator.de/forum/openvpn-client-fehlermeldungen-371470.html

Ausgedruckt am: 13.07.2025 um 19:07 Uhr

21 Kommentare

Neuester Kommentar

RESOLVE: Cannot parse IP address: 192.168.089.1: (Der angegebene Host ist unbekannt. )

Folgenden Eintragproto tcp6aus der Config rausnehmen dann verschwindet die Resolve-Meldung.

WARNING: --ns-cert-type is DEPRECATED. Use --remote-cert-tls

Deprecated ist nicht schlimm aber wenn möglich in der Config switchen zuremote-cert-tls <server>Gruß m.

Was die erste Fehlermeldung anbetrifft benutzt du eine veraltete Kommando Syntax in deiner client.conf Datei.

Die solltest du editieren und das veraltete und nicht mehr gebräuchliche Kommando ns-cert-type server durch das richtige remote-cert-tls server ersetzen bzw. überschreiben.

Du kannst sehen das das veraltete Kommando oben in deiner geposteten Client Konfig enthalten ist !

Weitere Korrekturen zur Verbesserung:

float kann entfallen und kannst du löschen, denn das ist Default !

Die Send- und Receive Buffer auf 0 zu setzen ist fatal. Sowas sollte man niemals machen, denn damit deaktivierst du jedes Buffering am Client.

Auch diese beiden Kommandos solltest du deshalb besser entfernen oder mit # auskommentieren und mit den Default Buffern arbeiten !

Der Rest ist OK so.

Mit den Korrekturen verschwinden die Fehler sehr wahrscheinlich.

Die solltest du editieren und das veraltete und nicht mehr gebräuchliche Kommando ns-cert-type server durch das richtige remote-cert-tls server ersetzen bzw. überschreiben.

Du kannst sehen das das veraltete Kommando oben in deiner geposteten Client Konfig enthalten ist !

Weitere Korrekturen zur Verbesserung:

float kann entfallen und kannst du löschen, denn das ist Default !

Die Send- und Receive Buffer auf 0 zu setzen ist fatal. Sowas sollte man niemals machen, denn damit deaktivierst du jedes Buffering am Client.

Auch diese beiden Kommandos solltest du deshalb besser entfernen oder mit # auskommentieren und mit den Default Buffern arbeiten !

Der Rest ist OK so.

Mit den Korrekturen verschwinden die Fehler sehr wahrscheinlich.

Er versucht irgendwas "aufzulösen" mit der IP 192.168.89.1 !

WAS ist das für eine IP Adresse ??

Ist die ggf. fälschlicherweise irgendwo als Gateway oder DNS Server konfiguriert ?

Möglich auch das er die Nomenklatur 192.168.089.1 nicht mag und lieber ein 192.168.89.1 !

Dazu müsstest du aber mal genau spezifizieren WO und WAS diese IP Adsresse ist bzw. wo das Netzwerk dazu liegt.

Ansonsten können wir auch nur im freien Fall dazu raten weil deine Angaben dazu mehr als oberflächlich sind...leider.

WAS ist das für eine IP Adresse ??

Ist die ggf. fälschlicherweise irgendwo als Gateway oder DNS Server konfiguriert ?

Möglich auch das er die Nomenklatur 192.168.089.1 nicht mag und lieber ein 192.168.89.1 !

Dazu müsstest du aber mal genau spezifizieren WO und WAS diese IP Adsresse ist bzw. wo das Netzwerk dazu liegt.

Ansonsten können wir auch nur im freien Fall dazu raten weil deine Angaben dazu mehr als oberflächlich sind...leider.

das ist die IP von dem Router der hinter der Fritzbox hängt.

OK, dann betreibst du den Client hinter einer Router Kaskade. Ist das richtig ?Oder ist das jetzt so gemeint:

Client===Internet===(WAN-FritzBox-LAN)---Koppelnetz---(VPN-Router)---lokales LAN

Was ist jetzt richtig ?? Ist leider etwas verwirrend, da deine Beschreibung nicht ganz eindeutig ist

OK, dann ist das inbound eine Router Kaskade !

Das erklärt dann auch den Fehler !!

Hier ist fälschlicherweise die DDNS Konfig am WAN Port des VPN Routers gemacht worden, der Router der also mit dem WAN Port an den LAN Port der davor liegenden FritzBox liegt und über das "Koppelnetz" mit ihr verbunden ist.

Dieses Netz hat die IP 192.168.89.0 /24 und der WAN Port des VPN Routers ist dann die 192.168.89.1

Das Fatale was jetzt bei der falschen DDNS Einrichtung passiert ist das der DDNS Client die WAN IP 192.168.89.1 meldet an den DDNS Dienst.

Der VPN Client versucht dann bei Eingabe des DDNS Hostnamen den aufzulösen scheitert aber logischerweise das 192.168er IP Adressen private RFC 1918 IPs sind die im Internet NICHT geroutet werden !

de.wikipedia.org/wiki/Private_IP-Adresse

Fazit:

DDNS falsch !

Der DDNS Client muss logischerweise auf der davor liegenden FritzBox gemacht werden, da genau DIESE ja die öffentliche IP Adresse ins Internet hält die der Client bzw. DDNS Dienst braucht als Ziel für den VPN Tunnel.

Weg also mit der DDNS Konfig auf dem hinter der FB liegenden Router und auf der FB selber installieren.

Dann kommt die richtige IP und der Fehler verschwindet.

Ist eigentlich auch klar wenn man nur ein klein wenig mal nachdenkt wie DDNS funktioniert !!!

Das erklärt dann auch den Fehler !!

Hier ist fälschlicherweise die DDNS Konfig am WAN Port des VPN Routers gemacht worden, der Router der also mit dem WAN Port an den LAN Port der davor liegenden FritzBox liegt und über das "Koppelnetz" mit ihr verbunden ist.

Dieses Netz hat die IP 192.168.89.0 /24 und der WAN Port des VPN Routers ist dann die 192.168.89.1

Das Fatale was jetzt bei der falschen DDNS Einrichtung passiert ist das der DDNS Client die WAN IP 192.168.89.1 meldet an den DDNS Dienst.

Der VPN Client versucht dann bei Eingabe des DDNS Hostnamen den aufzulösen scheitert aber logischerweise das 192.168er IP Adressen private RFC 1918 IPs sind die im Internet NICHT geroutet werden !

de.wikipedia.org/wiki/Private_IP-Adresse

Fazit:

DDNS falsch !

Der DDNS Client muss logischerweise auf der davor liegenden FritzBox gemacht werden, da genau DIESE ja die öffentliche IP Adresse ins Internet hält die der Client bzw. DDNS Dienst braucht als Ziel für den VPN Tunnel.

Weg also mit der DDNS Konfig auf dem hinter der FB liegenden Router und auf der FB selber installieren.

Dann kommt die richtige IP und der Fehler verschwindet.

Ist eigentlich auch klar wenn man nur ein klein wenig mal nachdenkt wie DDNS funktioniert !!!

Hoffe du verstehst was ich meine?!

Ja.Laut deiner Beschreibung wäre das dann aber alles richtig !

Kann es sein das du in der OpenVPN Server Konfig (VPN Router) das Push Route Kommando falsch angelegt hast und dort statt eines IP Netzwerks (alle Hostbits auf 0) eine Hostadresse und zwar die des Routers eingegen hast.

Leider muss man hier mal wieder raten, da du keinerlei Infos zu deiner OVPN Server Konfig gepostet hast

Es müsste da sowas in der server.confstehen:

...

server 172.16.2.0 255.255.255.0

push "route 192.168.89.0 255.255.255.0"

...

Und du statt des 192.168.89.0 in der Konfig ein 192.168.89.1 dort eingegeben hast ?

Auch das würde den Fehler erklären.

Schwierig zu beurteilen, da man die interne Server Konfig Datei nicht sehen kann und nur das GUI. Falls der Asus ggf. einen Shell Zugang hat mit SSH wäre das mal interessant die Datei zu sehen.

Aus den Log Daten geht hervor das das teil ein Gateway Redirect macht. Es macht also keinerlei Push Routing sondern verbiegt den gesamten Traffic in den VPN Tunnel.

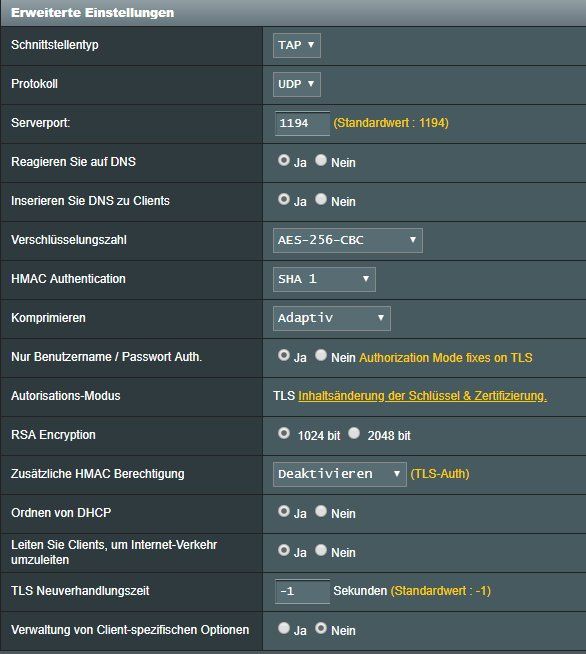

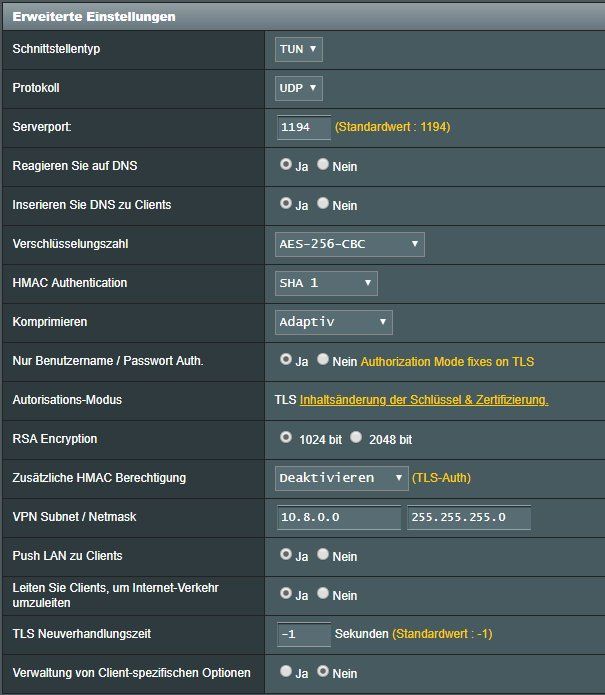

Sehr bedenklich ist auch die Verwendung des tap interfaces, denn das implziert ein Bridging was dann im VPN gemacht wird.

OpenVPN selber rät dringenst davon ab und empfihlt immer ein Routing zu macxhen über das tun Interface.

Möglich das das mit der Fehlermeldung zusammenhängt, das müsste man aber mal im Vergleich sehen.

Bridging ist aus Performance Sicht immer das schlechteste was man machen kann.

Aus den Log Daten geht hervor das das teil ein Gateway Redirect macht. Es macht also keinerlei Push Routing sondern verbiegt den gesamten Traffic in den VPN Tunnel.

Sehr bedenklich ist auch die Verwendung des tap interfaces, denn das implziert ein Bridging was dann im VPN gemacht wird.

OpenVPN selber rät dringenst davon ab und empfihlt immer ein Routing zu macxhen über das tun Interface.

Möglich das das mit der Fehlermeldung zusammenhängt, das müsste man aber mal im Vergleich sehen.

Bridging ist aus Performance Sicht immer das schlechteste was man machen kann.

Ja, das liegt daran das dann das Windows Interface von der internen Firewall als Öffentlich deklariert wird weil die Autodetection wegen des fehlenden Gateways fehlschläg und dann die Windows lokale Firewall alle eingehenden Packete dort blockt.

Du musst also in den Windows Firewall Settings das Profil am virtuellen VPN Netzadapter auf Privat setzen, dann klappt es.

Auf dem Client zeigt dir dann ein route print bei aktivem VPN die Windows Routing Tabelle an und ob das netzwerk dann richtig geroutet wird.

Irgendwo im Setup muss da aber noch die .89.1 stehen, denn die taucht da schon wieder auf

Kann es sein das du in der Router Kaskade die IP Adressierung mit DHCP gemacht hast statt statisch ??

Du musst also in den Windows Firewall Settings das Profil am virtuellen VPN Netzadapter auf Privat setzen, dann klappt es.

Auf dem Client zeigt dir dann ein route print bei aktivem VPN die Windows Routing Tabelle an und ob das netzwerk dann richtig geroutet wird.

Irgendwo im Setup muss da aber noch die .89.1 stehen, denn die taucht da schon wieder auf

Kann es sein das du in der Router Kaskade die IP Adressierung mit DHCP gemacht hast statt statisch ??

Das mit den statischen IPs ist richtig und korrekt so !

Sowas ist immer tödlich wenns um Security Anpassungen geht. Da musst du wohl mal einen Symantec Spezl fragen oder in deren Handbuch sehen. No clue...

heise.de/security/meldung/Asus-Router-koennen-beim-Vorbeisurfen- ...

heise.de/newsticker/meldung/Asus-muss-20-Jahre-lang-seine-Router ...

heise.de/security/meldung/Asus-Router-schutzlos-bei-Angriffen-au ...

und und und...

Asus Router sind da ja leider bekanntermaßen berühmt berüchtigt

Das einzige was da hilft ist die mit einer anständigen alternativen Firmware zu flashen wie DD-WRT z.B.: dd-wrt.com/site/index

Die Firewall ist nicht aktiv bzw. von Symantec Endpoint ... verwaltet

Uuuuhhh wie gruselig. Die Firewall mit einer Firewall ersetzt die sich gegenseitig bekriegen. Genau DAS wird vermutlich der Knackpunkt sein... Sowas ist immer tödlich wenns um Security Anpassungen geht. Da musst du wohl mal einen Symantec Spezl fragen oder in deren Handbuch sehen. No clue...

lt. ASUS Support kann man weder die Config sehen noch per SSH darauf zugreifen.

Wundert einen bei Weltfirma Asus auch nicht mehr groß:heise.de/security/meldung/Asus-Router-koennen-beim-Vorbeisurfen- ...

heise.de/newsticker/meldung/Asus-muss-20-Jahre-lang-seine-Router ...

heise.de/security/meldung/Asus-Router-schutzlos-bei-Angriffen-au ...

und und und...

Asus Router sind da ja leider bekanntermaßen berühmt berüchtigt

Das einzige was da hilft ist die mit einer anständigen alternativen Firmware zu flashen wie DD-WRT z.B.: dd-wrt.com/site/index

Mikrotik 2011 mit WLAN

de.varia-store.com/produkt/31874-mikrotik-routerboard-rb2011uias ...

oder pfSense mit separatem WLAN AP:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

de.varia-store.com/produkt/10133-mikrotik-cap-lite-mit-ar9533-65 ...

Gebrauchten Cisco 886va

ebay.de/sch/i.html?_from=R40&_trksid=m570.l1313&_nkw=cis ...

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Oder ne einfache FritzBox.

Es gibt viele Möglichkeiten, da deine Anforderung relativ gering sind...

MT und pfSense haben den Vorteil das sie auch OpenVPN und andere VPN Protokolle supporten.

Die anderen können nur IPsec oder L2TP. PPTP macht ja kaum einer mehr.

de.varia-store.com/produkt/31874-mikrotik-routerboard-rb2011uias ...

oder pfSense mit separatem WLAN AP:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

de.varia-store.com/produkt/10133-mikrotik-cap-lite-mit-ar9533-65 ...

Gebrauchten Cisco 886va

ebay.de/sch/i.html?_from=R40&_trksid=m570.l1313&_nkw=cis ...

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Oder ne einfache FritzBox.

Es gibt viele Möglichkeiten, da deine Anforderung relativ gering sind...

MT und pfSense haben den Vorteil das sie auch OpenVPN und andere VPN Protokolle supporten.

Die anderen können nur IPsec oder L2TP. PPTP macht ja kaum einer mehr.

Dann lass es doch so und ignoriere den Fehler einfach

Bridging ist aber immer ein Problem, denn damit belastest du den VPN Tunnel mit dem gesamten Broad- und Multicast Traffic aus dem Netz. Schwachbrüstige Consumer Router legen sich dann schon mal gerne die Karten.

Deshalb sollte man immer routen wenn nur irgend möglich im VPN Umfeld.

Bridging ist aber immer ein Problem, denn damit belastest du den VPN Tunnel mit dem gesamten Broad- und Multicast Traffic aus dem Netz. Schwachbrüstige Consumer Router legen sich dann schon mal gerne die Karten.

Deshalb sollte man immer routen wenn nur irgend möglich im VPN Umfeld.