OpenVPN Synology NAS

Guten Morgen Admins,

kurzes Lagebild: FritzBox, DynDns, Synology NAS

Open VPN Server wurde auf der NAS gem. den folgenden How-To's eingerichtet:

Portfreigabe in FB auf die Synology NAS auf Port 1194.

Konfig-Datei runtergeladen von Synology OpenVPN Server, entsprechend der Anleitung nur die Zeile

remote YOUR_SERVER_IP 1194 angepasst durch

remote dyndnsname.org 1194

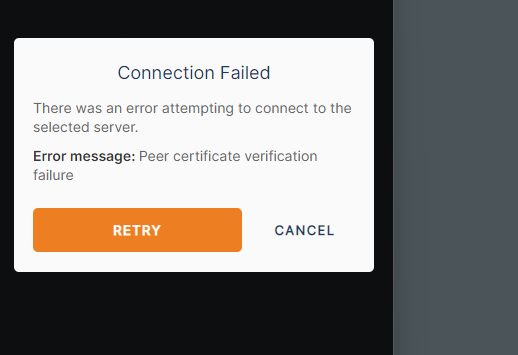

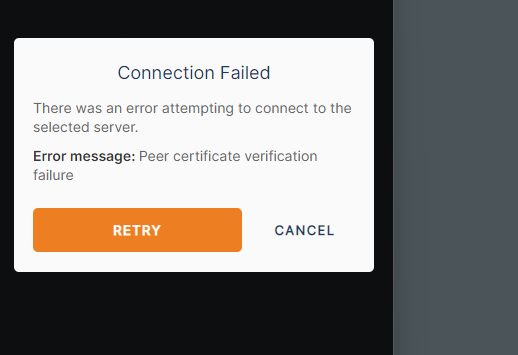

Effektiv habe ich beim connectendie Fehlermeldung "Peer Certificate verification failure".

Nun habe ich auf der Synology NAS mal ein neues Zertifikat über Let's Encrypt erstellt, dass hat aber auch keine Abhilfe geschaffen.

Was muss ich tun, damit ich mich erfolgreich mit dem OpenVPN Server aus dem Client heraus connecten kann.

Hilfe!

Viele Grüße

oscarpapa

kurzes Lagebild: FritzBox, DynDns, Synology NAS

Open VPN Server wurde auf der NAS gem. den folgenden How-To's eingerichtet:

Portfreigabe in FB auf die Synology NAS auf Port 1194.

Konfig-Datei runtergeladen von Synology OpenVPN Server, entsprechend der Anleitung nur die Zeile

remote YOUR_SERVER_IP 1194 angepasst durch

remote dyndnsname.org 1194

Effektiv habe ich beim connectendie Fehlermeldung "Peer Certificate verification failure".

Nun habe ich auf der Synology NAS mal ein neues Zertifikat über Let's Encrypt erstellt, dass hat aber auch keine Abhilfe geschaffen.

Was muss ich tun, damit ich mich erfolgreich mit dem OpenVPN Server aus dem Client heraus connecten kann.

Hilfe!

Viele Grüße

oscarpapa

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6812549137

Url: https://administrator.de/forum/openvpn-synology-nas-6812549137.html

Ausgedruckt am: 26.07.2025 um 18:07 Uhr

18 Kommentare

Neuester Kommentar

Hallo,

a) wireguard auf der FB selbst machen Terminierung an der Front ist das beste !

b) docker container auf der synology/nas ( goneuland.de/wireguard-ui-wireguard-webinterface-mittels-docker- ... )

sollte es wirklich openvpn sein müssen ( hab ich auch als fallback über https am laufen, für mobile sachen, oder wenn ich in firmen sitze die nur https nach ausen zulassen )

derekseaman.com/2019/06/how-to-synology-openvpn-server-in-a-dock ...

grüße

a) wireguard auf der FB selbst machen Terminierung an der Front ist das beste !

b) docker container auf der synology/nas ( goneuland.de/wireguard-ui-wireguard-webinterface-mittels-docker- ... )

sollte es wirklich openvpn sein müssen ( hab ich auch als fallback über https am laufen, für mobile sachen, oder wenn ich in firmen sitze die nur https nach ausen zulassen )

derekseaman.com/2019/06/how-to-synology-openvpn-server-in-a-dock ...

grüße

Hallo,

+1 für FB, warum nicht die hauseigenen Tools der Fritzbox nutzen, WireGuard oder IPSec für VPN.

youtube.com/watch?v=b88Pg7p7W8A

+1 für FB, warum nicht die hauseigenen Tools der Fritzbox nutzen, WireGuard oder IPSec für VPN.

youtube.com/watch?v=b88Pg7p7W8A

Bist du danach vorgegangen und hast du auch den VPN Server neu durchgestartet?

kb.synology.com/de-de/DSM/help/VPNCenter/vpn_setup?version=7

kb.synology.com/de-de/DSM/help/VPNCenter/vpn_setup?version=7

Portfreigabe in FB auf die Synology NAS auf Port 1194.

So immer ein sehr schlechtes VPN Design ungeschützten VPN Traffic durch ein Loch in der Firewall zu lassen. Und das dann obendrein noch auf ein besonders schützenswertes NAS.Das alles vor dem Hintergrund das die Fritzbox sogar selber ein aktiver VPN Router ist der ein VPN deutlich sicherer terminieren kann, was das o.a. sinnfreie und unsichere Design dann umso schwerer verständlich macht.

Warum einfach machen wenn es umständlich und unsicher auch geht...?!

VPNs gehören bekanntlich aus guten Gründen immer auf die Peripherie wie Router oder Firewall. Mit Wireguard bietet die FB sogar noch eine 2te VPN Alternative zu IPsec!

Zum Rest steht alles im hiesigen OpenVPN Tutorial:

Merkzettel: VPN Installation mit OpenVPN

Wie vermutlich immer: Falsche oder fehlerhafte Zertifikate generiert!

Hallo

Hast du das Zert auch den VPN zugewiesen?

Systemsteuerung/ Sicherheit/Zertifikat Einstellungen?

Irgendwas hab ich da auch noch angepasst. Vergleiche mal....

dev tun

tls-client

remote MEINSERVER.DE 1194

remote-cert-tls server

auth-nocache

#redirect-gateway def1

dhcp-option DNS 192.168.20.90

pull

proto udp

script-security 2

reneg-sec 0

cipher AES-256-CBC

auth SHA512

auth-user-pass

comp-lzo

setenv CLIENT_CERT 0

Hast du das Zert auch den VPN zugewiesen?

Systemsteuerung/ Sicherheit/Zertifikat Einstellungen?

Irgendwas hab ich da auch noch angepasst. Vergleiche mal....

dev tun

tls-client

remote MEINSERVER.DE 1194

remote-cert-tls server

auth-nocache

#redirect-gateway def1

dhcp-option DNS 192.168.20.90

pull

proto udp

script-security 2

reneg-sec 0

cipher AES-256-CBC

auth SHA512

auth-user-pass

comp-lzo

setenv CLIENT_CERT 0

Kollegen @godlie & @nachgefagt, das ist so Kinderkram.

Ich finde es total richtig, dass Ihr in dem Fall auf die Alternativen hinweist, aber der TO fragt nach einer Lösung für ein konkretes System. Wenn ihr keine (Idee) habt, dann kommt das (leider sehr häufige) "nimm doch lieber xyz" ein bissel weak - auch wenn es gut gemeint ist und am Ende (irgendwie) hilft. So Workaround-ITlermäßig halt. Für den "Kunden", der sich vielleicht schon Stunden mit Einrichtung, Tests und Fehlersuche beschäftigt hat wenig verlockend. Wenn schon, dann könnte dem TO sogleich klar gesagt werden, warum er die angestrebte Lösung besser nicht nimmt.

Sorry, musste mal raus.

Zum Fall:

1. Tipp von @NordicMike beherzigt?

2. Es wird offenbar das Zertifikat der Synology nicht erkannt.

a) Welche DSM-Version

b) wie alt ist das Zertifikat? (Wurde früher schon mal das mit dem VPN versucht?)

c) wie alt ist der OpenVPN-Client und woher stammt er?

3.) Bitte mal in der Fritzbox die eigene externe IP-Adresse herausfinden und das hier rückgängig machen:

4. Die ovpn.conf nochmal checken, hier gibt es Tipps zu fiesen Anführungszeichen u.ä.

community.synology.com/enu/forum/1/post/158559

forums.openvpn.net/viewtopic.php?t=32568&start=20

5. (könnte auch schon oben stehen OpenVPN hat sowohl beim Server als auch beim Clients sehr gute Logs. Diese hier (bitte in Code-Tags) ausgeben (nur für den letzten Verbindungsversuch).

OpenVPN hat sowohl beim Server als auch beim Clients sehr gute Logs. Diese hier (bitte in Code-Tags) ausgeben (nur für den letzten Verbindungsversuch).

6. Die Anleitung ist von 2021. OpenVPN schraubt ständig an der Sicherheit rum. Evtl passen die Verschlüsselungsalgorithmen nicht mehr, IMO sind die aber ok. Vielleicht mal eine aktuellere (je nach DSM) suchen und vergleichen.

An dem vorstehenden Salm, lieber @oscarpapa, siehst Du schon, dass das nicht ganz so trivial ist, wie Synology einem vorgaukelt. Dennoch ist OpenVPN an sich ein stressfreies System. Wenn es mal läuft. Die gut gemeinten Hinweise der Kollegen sind dennoch zutreffend.

a) terminiert man ein VPN nicht auf ein (im Privatsektor oft schlecht gewartetes) Endgerät, schon gar nicht auf eines, dass die gesamten Daten beherbergt. (Backup hast Du ja sicher?)

b) Sind solche "features" für Synology ein Nebengleis (aka Marketing-Vehikel) und wird nachrangig behandelt. Gibt es einen Bug (Sicherheitslücke) im zugrundeliegenden Linux, wird das bei Synology gern auch mal erst Monate später gepatcht. Solange hast Du ein unsicheres System.

c) ist OpenVPN nicht besonders performant, also eher lahm (reicht aber)

d) ist Wireguard im Allgemeinen unkompliziert einzurichten, sicher und schnell auf der Fritzbox

Dennoch würde ich es erstmal ans Laufen bringen, Man will ja sicher was lernen und nichts lehrt mehr, als debuggen. Dann aber den Wechsel auf die ToDo-List setzen

und nichts lehrt mehr, als debuggen. Dann aber den Wechsel auf die ToDo-List setzen

Viele Grüße, commodity

Ich finde es total richtig, dass Ihr in dem Fall auf die Alternativen hinweist, aber der TO fragt nach einer Lösung für ein konkretes System. Wenn ihr keine (Idee) habt, dann kommt das (leider sehr häufige) "nimm doch lieber xyz" ein bissel weak - auch wenn es gut gemeint ist und am Ende (irgendwie) hilft. So Workaround-ITlermäßig halt. Für den "Kunden", der sich vielleicht schon Stunden mit Einrichtung, Tests und Fehlersuche beschäftigt hat wenig verlockend. Wenn schon, dann könnte dem TO sogleich klar gesagt werden, warum er die angestrebte Lösung besser nicht nimmt.

Sorry, musste mal raus.

Zum Fall:

1. Tipp von @NordicMike beherzigt?

2. Es wird offenbar das Zertifikat der Synology nicht erkannt.

a) Welche DSM-Version

b) wie alt ist das Zertifikat? (Wurde früher schon mal das mit dem VPN versucht?)

c) wie alt ist der OpenVPN-Client und woher stammt er?

3.) Bitte mal in der Fritzbox die eigene externe IP-Adresse herausfinden und das hier rückgängig machen:

remote YOUR_SERVER_IP 1194 angepasst durch

remote dyndnsname.org 1194

d.h. die aktuelle externe IP-Adresse eintragen und dann die Connection checken. Geht es dann, wird der Zielname im Zertifikat geprüft, dann muss man weiter gucken, wie man das in der Syno anpasst.remote dyndnsname.org 1194

4. Die ovpn.conf nochmal checken, hier gibt es Tipps zu fiesen Anführungszeichen u.ä.

community.synology.com/enu/forum/1/post/158559

forums.openvpn.net/viewtopic.php?t=32568&start=20

5. (könnte auch schon oben stehen

6. Die Anleitung ist von 2021. OpenVPN schraubt ständig an der Sicherheit rum. Evtl passen die Verschlüsselungsalgorithmen nicht mehr, IMO sind die aber ok. Vielleicht mal eine aktuellere (je nach DSM) suchen und vergleichen.

An dem vorstehenden Salm, lieber @oscarpapa, siehst Du schon, dass das nicht ganz so trivial ist, wie Synology einem vorgaukelt. Dennoch ist OpenVPN an sich ein stressfreies System. Wenn es mal läuft. Die gut gemeinten Hinweise der Kollegen sind dennoch zutreffend.

a) terminiert man ein VPN nicht auf ein (im Privatsektor oft schlecht gewartetes) Endgerät, schon gar nicht auf eines, dass die gesamten Daten beherbergt. (Backup hast Du ja sicher?)

b) Sind solche "features" für Synology ein Nebengleis (aka Marketing-Vehikel) und wird nachrangig behandelt. Gibt es einen Bug (Sicherheitslücke) im zugrundeliegenden Linux, wird das bei Synology gern auch mal erst Monate später gepatcht. Solange hast Du ein unsicheres System.

c) ist OpenVPN nicht besonders performant, also eher lahm (reicht aber)

d) ist Wireguard im Allgemeinen unkompliziert einzurichten, sicher und schnell auf der Fritzbox

Dennoch würde ich es erstmal ans Laufen bringen, Man will ja sicher was lernen

Viele Grüße, commodity

"comp lzo" ist keine gute Idee. Ganz besonders nicht wenn man so fahrlässig ist auf einem NAS das VPN zu terminieren...

openvpn.net/security-advisory/the-voracle-attack-vulnerability/

openvpn.net/security-advisory/the-voracle-attack-vulnerability/

c) ist OpenVPN nicht besonders performant, also eher lahm (reicht aber)

d) ist Wireguard im Allgemeinen unkompliziert einzurichten, sicher und schnell auf der Fritzbox

d) ist Wireguard im Allgemeinen unkompliziert einzurichten, sicher und schnell auf der Fritzbox

ist c) und d) nicht ein Widerspruch in sich? Die Fritzbox ist doch das beste Beispiel dafür wie man alles schön laaaangsam machen kann

Das liegt aber an der mickrigen SoC Hardware der Fritzbox. Zumindestens bei den etablierten Modellen. Man darf fairerweise nicht vergessen das das ein billiger Plaste, Consumer Router ist dessen primäre Intention es nicht ist skalierbare VPNs zu liefern. Wer das will verwendet bekanntlich andere Hardware.

Zitat von @aqui:

"comp lzo" ist keine gute Idee. Ganz besonders nicht wenn man so fahrlässig ist auf einem NAS das VPN zu terminieren...

"comp lzo" ist keine gute Idee. Ganz besonders nicht wenn man so fahrlässig ist auf einem NAS das VPN zu terminieren...

Hatte das mal testweise kurz am laufen.

Privat ist jetzt ein Pi mit Wireguard der das um Welten besser macht.

Zitat von @Xerebus:

Hatte das mal testweise kurz am laufen.

Privat ist jetzt ein Pi mit Wireguard der das um Welten besser macht.

Zitat von @aqui:

"comp lzo" ist keine gute Idee. Ganz besonders nicht wenn man so fahrlässig ist auf einem NAS das VPN zu terminieren...

"comp lzo" ist keine gute Idee. Ganz besonders nicht wenn man so fahrlässig ist auf einem NAS das VPN zu terminieren...

Hatte das mal testweise kurz am laufen.

Privat ist jetzt ein Pi mit Wireguard der das um Welten besser macht.

Bei wireguard, sollte man immer in Hinterkopf die Info behalten, dass es auf UDP basiert und UDP oft von Firmenfirewalls geblock wird.

grüße

Privat ist jetzt ein Pi mit Wireguard

Da gibt's von @aqui gleich was auf den Deckel! (Ich mach das aber auch manchmal so

Viele Grüße, commodity

Zitat von @commodity:

(Ich mach das aber auch manchmal so - mit jedem verbauten Mikrotik wird's aber meist ein Pi weniger)

- mit jedem verbauten Mikrotik wird's aber meist ein Pi weniger)

Viele Grüße, commodity

Hab noch viele zum Spielen hier. 😝😂(Ich mach das aber auch manchmal so

Viele Grüße, commodity

Auf dem läuft Docker und noch ein paar nette Sachen darin.

Danke für's Feedback!

Was habe ich denn noch für Möglichkeiten, wenn ich IPSec nutzen will auf Windows, OHNE ShewVPN Client?

Hinter die Fritzbox einen ordentlichen Router legen wäre eine Möglichkeit. PfSense, OPNsense, kleinen Mikrotik-Router z.B.

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

VPN Verbindung Windows 10 zu MikroTik L2TP

Da hast Du dann natürlich auch WG zur Verfügung

Viele Grüße, commodity

Was habe ich denn noch für Möglichkeiten, wenn ich IPSec nutzen will auf Windows, OHNE ShewVPN Client?

Hinter die Fritzbox einen ordentlichen Router legen wäre eine Möglichkeit. PfSense, OPNsense, kleinen Mikrotik-Router z.B.

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

VPN Verbindung Windows 10 zu MikroTik L2TP

Da hast Du dann natürlich auch WG zur Verfügung

Viele Grüße, commodity

Da gibt's von @aqui gleich was auf den Deckel!

Nöö, warum? Ist doch eine machbare Lösung wenn man mit dem Loch in der Firewall leben kann. Die meisten können und wollen das aber aus guten Gründen nicht, deshalb immer Peripherie!! 😉Ohne Shrew Client kann man immer auch den AVM eigenen "Fernzugang" als Client benutzen der unter Win 10 und 11 rennt:

avm.de/service/vpn/ipsec-vpn-zur-fritzbox-unter-windows-einricht ...

avm.de/service/vpn-neu/downloads/

Oder, wie oben gesagt, einen "richtigen" Router bzw. FW in Kaskade oder direkt.