PfSense - IPSec-VPN Connection Fail nach ISP-Zwangstrennung

Hallo zusammen,

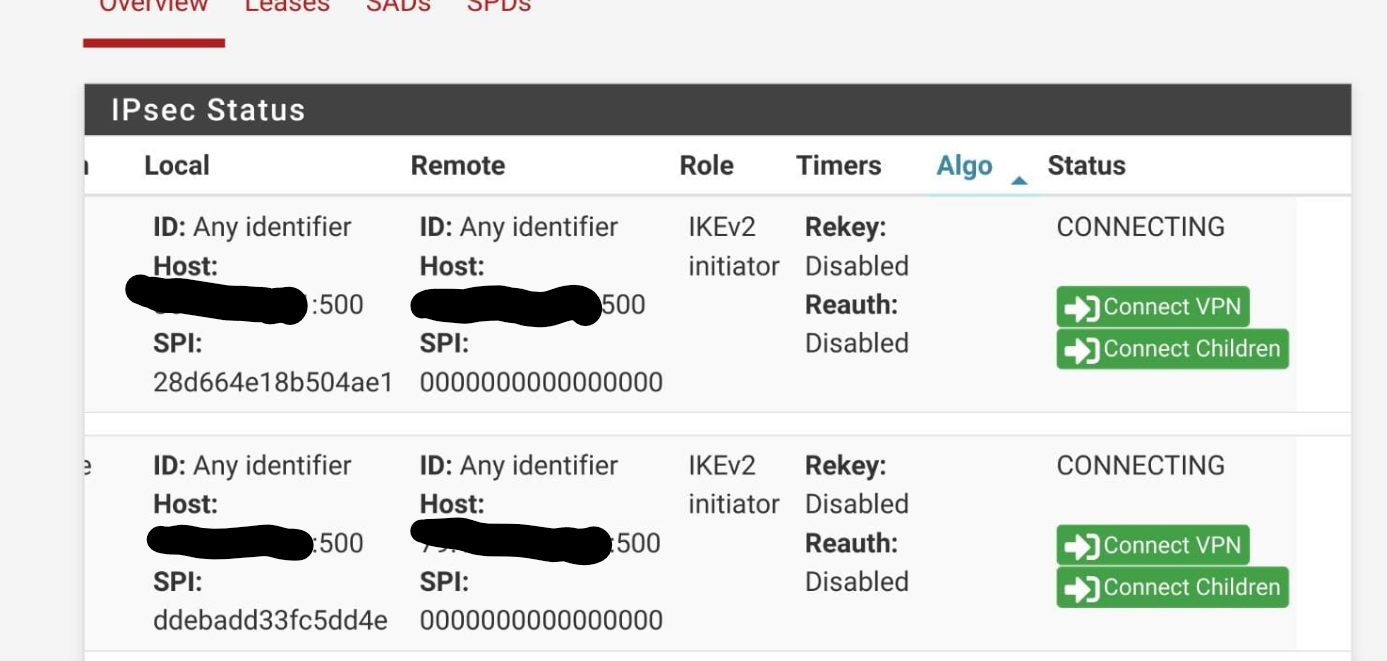

nach dem Update auf 2.5.2 habe ich das Problem, dass die PfSense immer nach der mitternächtlichen Zwangstrennung des ISP die entsprechenden IPSEC-P1-Tunnel nicht mehr aufbaut. Der Status steht dann hier auf "Connecting...".

Das LOG sagt nur:

Wenn ich über das Webinterface den IPSEC-Service stoppe und wieder starte (ein restart geht nicht!) verbindet sich die VPN wieder ohne Probleme-

Systemaufbau:

PfSense (im RZ; 2.5.2) mit fester IP

--> IPSEC (v2) zu Standort 1 (pfsense 2.5.2)

--> IPSEC (v2) zu Standort 2 (pfsense 2.5.2)

Das Problem besteht bei beiden VPNs zu beiden Standorten.

Danke im Vorraus

nach dem Update auf 2.5.2 habe ich das Problem, dass die PfSense immer nach der mitternächtlichen Zwangstrennung des ISP die entsprechenden IPSEC-P1-Tunnel nicht mehr aufbaut. Der Status steht dann hier auf "Connecting...".

Das LOG sagt nur:

05[NET] error writing to socket: Can't assign requested address Wenn ich über das Webinterface den IPSEC-Service stoppe und wieder starte (ein restart geht nicht!) verbindet sich die VPN wieder ohne Probleme-

Systemaufbau:

PfSense (im RZ; 2.5.2) mit fester IP

--> IPSEC (v2) zu Standort 1 (pfsense 2.5.2)

--> IPSEC (v2) zu Standort 2 (pfsense 2.5.2)

Das Problem besteht bei beiden VPNs zu beiden Standorten.

Danke im Vorraus

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1536016153

Url: https://administrator.de/forum/pfsense-ipsec-vpn-connection-fail-nach-isp-zwangstrennung-1536016153.html

Ausgedruckt am: 30.07.2025 um 11:07 Uhr

24 Kommentare

Neuester Kommentar

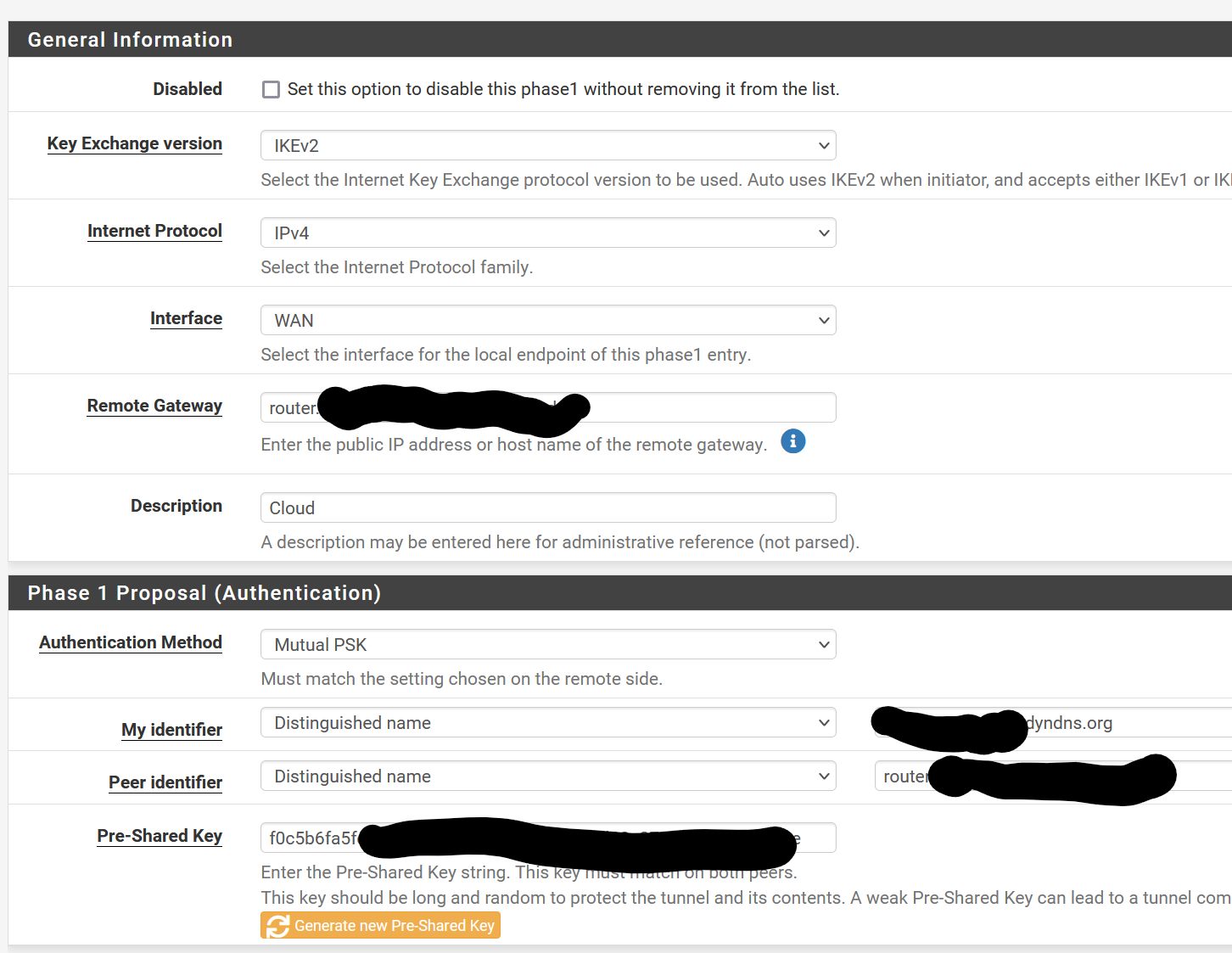

Moin, ich kenne das von OpenVPN Site2Site Tunneln, wenn man auf der jeweiligen Seite als localhost-Adresse die statische IP des Providers setzt.

Dann versucht der VPN-Dienst während der Zwangstrennung die Tunnel zu initiieren, kann die IP aber nicht verschwinden und endet dann im Nirvana-Zustand.

Wie sehen deine Configs denn aus?

VG

Dann versucht der VPN-Dienst während der Zwangstrennung die Tunnel zu initiieren, kann die IP aber nicht verschwinden und endet dann im Nirvana-Zustand.

Wie sehen deine Configs denn aus?

VG

Hi,

IPsec Probleme, besser Reconnect Probleme nach einem Update auf 2.5.2 hatte ich auch auf einer Installation.

In diesem Forum wurde auch schon mal vor ein oder zwei Monaten das Problem angesprochen.

Wahrscheinlich ist der Updateprozess fehlehaft bzw. es werden Reste der alten Installation nicht entfernt oder übernommen.

Bei mir hat erst eine Neuinstallation von 2.5.2 das Problem behoben.

Gruß

CH

IPsec Probleme, besser Reconnect Probleme nach einem Update auf 2.5.2 hatte ich auch auf einer Installation.

In diesem Forum wurde auch schon mal vor ein oder zwei Monaten das Problem angesprochen.

Wahrscheinlich ist der Updateprozess fehlehaft bzw. es werden Reste der alten Installation nicht entfernt oder übernommen.

Bei mir hat erst eine Neuinstallation von 2.5.2 das Problem behoben.

Gruß

CH

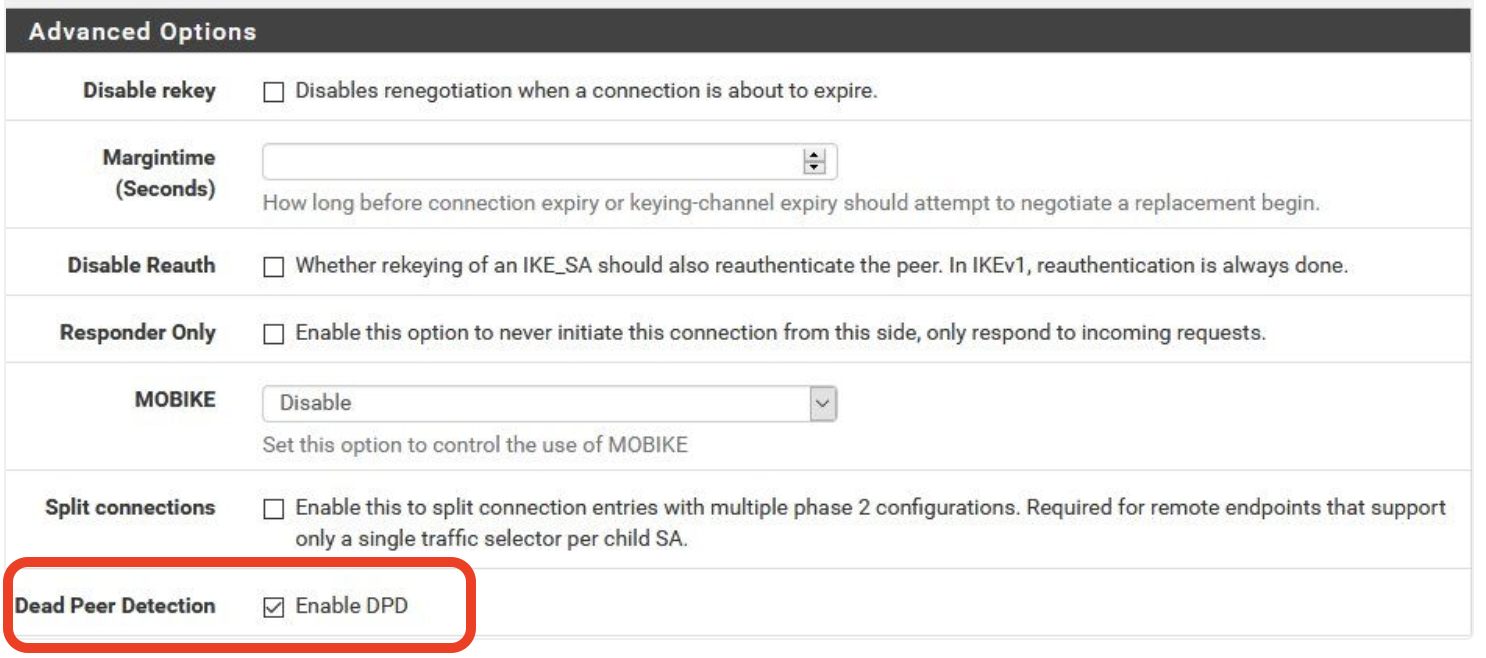

Kann das sein das du DPD (Dead Peer Detection) deaktiviert hast ?!

Wenn DPD beidseitig aktiv ist sollte der Tunnel sofort wieder neu aufgebaut werden. Wie der Name der Funktion es ja schon sagt...

Alternativ kannst du auch einen Keepalive Ping setzen der den Tunnel immer wieder neu triggert nach Ausfall.

Alternativ kannst du auch einen Keepalive Ping setzen der den Tunnel immer wieder neu triggert nach Ausfall.

Wenn DPD beidseitig aktiv ist sollte der Tunnel sofort wieder neu aufgebaut werden. Wie der Name der Funktion es ja schon sagt...

ich habe lediglich die Auswahl des Interfaces und des Remote Gateways:

Das ist falsch, denn im Phase 2 Setup des Tunnels gibt es weitere Optionen !dass wenn ich einen "restart" des VPN-Services mache es weiterhin nicht funktioniert...

Mmmhhh...das lässt aber den Verdacht aufkommen das es nichts mit dem VPN selber zu tun hat sondern eher mit dem PPPoE bzw. etwas was die Internet Anbindung per se betrifft. Das ggf. der PPPoE Tunnel gar nicht erst zum Laufen kommt und deshalb auch das VPN scheitert.Dadurch das es nur bei einem passiert spricht das für ein spezifisches Provider Problem.

Im Zeofel musst du mit einem Script ein Keepalive Check machen und wenn der 3mal fehlschägt den Prozess neu starten. Ist zwar nicht so toll aber ein Workaround wenn es anders nicht zu fixen ist.

Mmmhhh diverse Provider übergreifende IKEv2 Tunnel zeigen hier die Problematik mit 2.5.2 nicht. Mehrfach den WAN Port gezogen oder mal, um keinen Link down zu provozieren, nur den Router ausgeschaltet bzw. rebootet brachte den Link immer wieder auf die Füße.

- Hängen die FWs direkt am Internet (PPPoE) oder gehst du über eine Kaskade mit einem NAT Router davor ?

- Stimmen die FW Regeln die IPsec (UDP 500, 4500 und ESP) durchlassen ?

- Hast du testweise eine Site mal nur als reinen Responder und den anderen als Initiator laufen lassen um ggf. dediziert mal einen Tiebreak zu verhinden ?

So auch hier - ein Reboot des ganzen Routers

Das hast du missverstanden. Mit Router war ein davorliegenr Router in eine NAT Kaskade gemeint. Die pfSense wurde defacto NICHT rebootet und trotzdem kam der Tunnel wieder auf die Füße !Tip:

Teste doch rein spaßeshalber ggf. mal IKEv1 ob das Verhalten da identisch oder ggf. anders ist ?!

meinem Verständnis nach sollte das nur ein "Problem" darstellen können wenn der Identifer "My IP" ist, oder? Ich hatte hier aber einen Distinguished Name hinterlegt - dieser ist also static.

Genau das kann aber zum Verhängnis werden, wenn die PFsense im Moment der Zwangstrennung versucht, die DynDNS-Adresse zu aktualisieren.

IdR wird es nach dem dritten Versuch dann sein gelassen -> Fehlerhafte/keine DynDNS-Adresse -> nicht funktionierende Phase 1 und keine automatische Korrektur des Problems sondern nur behebbar durch manuelles Eingreifen, was du jetzt als Workaround eingerichtet hast.

seitdem (ohne dass ich etwas angefasst habe) läuft das Ding...

Bitte dann auch diesen Thread als erledigt markieren !Wie kann ich einen Beitrag als gelöst markieren?