PFsense IPSec VPN Mobile Client Tunnel zu ShrewSoft Client: Verbindung ist aufgebaut, aber sonst "keine Reaktion"

Hallo Admin-Mitglieder.

Ich hab ein Problem mit der VPN IPSec:

Ausgangssituation:

Standort 1.: Win10 PC - mit ShrewSoft (einfach über eine Internetverbindung über Router Kabel Deutschland)

Standort 2.: der Serverstandort!!!

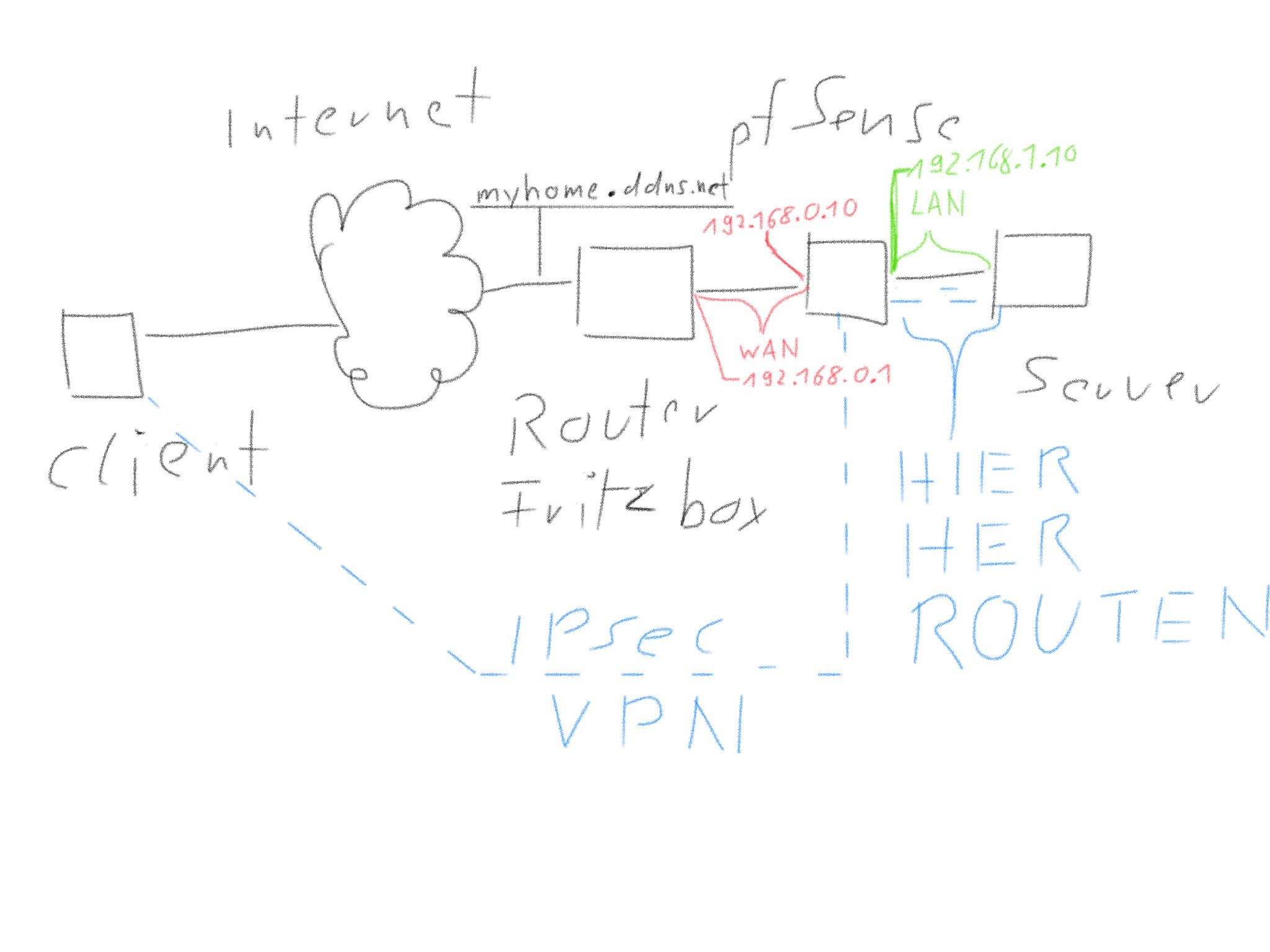

Internet wird über Fritzbox aufgebaut! WAN-Network 192.168.0.1 (Fritzbox - auch als Gateway) - leitet das Signal an die Firewall (PF-Sense 192.168.0.10

LAN-Network über Firewall 192.168.1.10.! In dieses LAN-Netzwerk will ich über IPSec einen Tunnel aufbaun.

Nun zu meiner Config:

Ich habe meine Firewall so konfiguriert, wie es aus dem Tutorial (siehe Video https://www.youtube.com/watch?v=kFCe5AdhFyU) beschrieben ist.

Den Win10-PC habe ich auch mit den entsprechenden Eintragungen konfiguriert.

Als IPSec-Range wäre bei mir 192.168.70.10 angedacht.

Der IPSec-Client bekommt 192.168.70.1.

So, das ist meine Ausgangssituation.

Verbinde ich mich über ShrewSoft, bekomme ich mittlerweile auch eine stehende Leitung zusammen.

Leider kann ich mit der Verbindung sonst nichts anfangen (kein Zugriff auf Laufwerke in Standort 2 - keine Pings, nichts).

Versuche ich vom PFSense einen Ping an 192.168.70.1 zu senden, kommt auch kein Signal zurück.

meine CMD-ipconfig gibt mir für den Adapter folgende Infos zurück

Ethernet-Adapter LAN-Verbindung* 13:

Verbindungsspezifisches DNS-Suffix:

Beschreibung. . . . . . . . . . . : Shrew Soft Virtual Adapter

Physische Adresse . . . . . . . . : AA-AA-AA-2C-AD-00

DHCP aktiviert. . . . . . . . . . : Nein

Autokonfiguration aktiviert . . . : Ja

Verbindungslokale IPv6-Adresse . : fe80::28f8:cde8:293c:9359%14(Bevorzugt)

IPv4-Adresse . . . . . . . . . . : 198.168.70.1(Bevorzugt)

Subnetzmaske . . . . . . . . . . : 255.255.255.0

Standardgateway . . . . . . . . . :

DHCPv6-IAID . . . . . . . . . . . : 246065834

DHCPv6-Client-DUID. . . . . . . . : 00-01-00-01-1F-C3-A5-82-C8-0A-A9-DF-55-0B

DNS-Server . . . . . . . . . . . : fec0:0:0:ffff::1%1

fec0:0:0:ffff::2%1

fec0:0:0:ffff::3%1

NetBIOS über TCP/IP . . . . . . . : Deaktiviert

Was habe ich vergessen?

(da ich nach langem Suchen im Internet herausgefunden habe, dass Win IPSec wegen NAT nicht funktioniert)

Ich hab ein Problem mit der VPN IPSec:

Ausgangssituation:

Standort 1.: Win10 PC - mit ShrewSoft (einfach über eine Internetverbindung über Router Kabel Deutschland)

Standort 2.: der Serverstandort!!!

Internet wird über Fritzbox aufgebaut! WAN-Network 192.168.0.1 (Fritzbox - auch als Gateway) - leitet das Signal an die Firewall (PF-Sense 192.168.0.10

LAN-Network über Firewall 192.168.1.10.! In dieses LAN-Netzwerk will ich über IPSec einen Tunnel aufbaun.

Nun zu meiner Config:

Ich habe meine Firewall so konfiguriert, wie es aus dem Tutorial (siehe Video https://www.youtube.com/watch?v=kFCe5AdhFyU) beschrieben ist.

Den Win10-PC habe ich auch mit den entsprechenden Eintragungen konfiguriert.

Als IPSec-Range wäre bei mir 192.168.70.10 angedacht.

Der IPSec-Client bekommt 192.168.70.1.

So, das ist meine Ausgangssituation.

Verbinde ich mich über ShrewSoft, bekomme ich mittlerweile auch eine stehende Leitung zusammen.

Leider kann ich mit der Verbindung sonst nichts anfangen (kein Zugriff auf Laufwerke in Standort 2 - keine Pings, nichts).

Versuche ich vom PFSense einen Ping an 192.168.70.1 zu senden, kommt auch kein Signal zurück.

meine CMD-ipconfig gibt mir für den Adapter folgende Infos zurück

Ethernet-Adapter LAN-Verbindung* 13:

Verbindungsspezifisches DNS-Suffix:

Beschreibung. . . . . . . . . . . : Shrew Soft Virtual Adapter

Physische Adresse . . . . . . . . : AA-AA-AA-2C-AD-00

DHCP aktiviert. . . . . . . . . . : Nein

Autokonfiguration aktiviert . . . : Ja

Verbindungslokale IPv6-Adresse . : fe80::28f8:cde8:293c:9359%14(Bevorzugt)

IPv4-Adresse . . . . . . . . . . : 198.168.70.1(Bevorzugt)

Subnetzmaske . . . . . . . . . . : 255.255.255.0

Standardgateway . . . . . . . . . :

DHCPv6-IAID . . . . . . . . . . . : 246065834

DHCPv6-Client-DUID. . . . . . . . : 00-01-00-01-1F-C3-A5-82-C8-0A-A9-DF-55-0B

DNS-Server . . . . . . . . . . . : fec0:0:0:ffff::1%1

fec0:0:0:ffff::2%1

fec0:0:0:ffff::3%1

NetBIOS über TCP/IP . . . . . . . : Deaktiviert

Was habe ich vergessen?

(da ich nach langem Suchen im Internet herausgefunden habe, dass Win IPSec wegen NAT nicht funktioniert)

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 336974

Url: https://administrator.de/forum/pfsense-ipsec-vpn-mobile-client-tunnel-zu-shrewsoft-client-verbindung-ist-aufgebaut-aber-sonst-keine-reaktion-336974.html

Ausgedruckt am: 30.06.2025 um 15:06 Uhr

20 Kommentare

Neuester Kommentar

Nein, vermutlich nicht das Routing, denn das macht die pfSense ja sowieso. Er hat mit an Sicherheit grenzender Wahrscheinlichkeit die FW Regeln auf dem virtuellen VPN Adapter vergessen...

Dieses Tutorial hat wie immer die Lösung für dich:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

oder auch

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Beim WIN 10 Client lauern noch besondere Gefahren.

Zuallererst das das ICMP Protokoll (Ping) in der lokalen Firewall seit Windows 7 deaktiviert ist:

https://www.windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Hier muss man also Hand anlegen...

Zweitens klappt durch das fehlende Gateway die leidige Windows Autoerkennung des Netzwerktyps nicht und Winblows deklariert das Interface als Public (Öffentlich) was natürlich die Firewall umso dichter schnürt.

In Richtng Win10 Client funktioniert dann inbound so gut wie gar nchts mehr.

Outbound hingegen schon.

Hier muss man dann ggf. auch nochmal Hand an die Firewall mit erweiterten Eigenschaften legen.

Dann klappt das auch sofort

Eine weitere Gefahr ist die FritzBox die IPsec per Port Forwarding weiterleiten soll....

Da der Win10 Shrew Client aber die aktuelle DSL IP der FritzBox als Ziel hat "denkt" die FB diese IPsec Pakete sind für sie selber und leitet sie nicht weiter auch wenn sie eine Port Weiterleitung der IPsec Ports UDP 500, UDP 4500 und dem ESP Protokoll hat auf die pfSense WAN IP (diese 3 sind zwingend nötig !)

Es muss zuerst die IPsec Funktion deaktiviert werden in der FB ansonsten leitet sie kein IPsec weiter an die pfSense und es kommt gar nicht erst zum Tunnelaufbau.

Ob es dazu kommt und ob das erfolgreich ist kann man wie immer im VPN Log der pfSense Firewall sehen. Das ist also immer erste Anlaufstelle beim Troubleshooting !!

Diese beiden Fallen Win10 und deren lokale Firewall und auch die FritzBox im IPsec Tunnelpfad gilt es also zu beachten und genau zu überprüfen damit sich Erfolg einstellt !

Dieses Tutorial hat wie immer die Lösung für dich:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

oder auch

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Beim WIN 10 Client lauern noch besondere Gefahren.

Zuallererst das das ICMP Protokoll (Ping) in der lokalen Firewall seit Windows 7 deaktiviert ist:

https://www.windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Hier muss man also Hand anlegen...

Zweitens klappt durch das fehlende Gateway die leidige Windows Autoerkennung des Netzwerktyps nicht und Winblows deklariert das Interface als Public (Öffentlich) was natürlich die Firewall umso dichter schnürt.

In Richtng Win10 Client funktioniert dann inbound so gut wie gar nchts mehr.

Outbound hingegen schon.

Hier muss man dann ggf. auch nochmal Hand an die Firewall mit erweiterten Eigenschaften legen.

Dann klappt das auch sofort

Eine weitere Gefahr ist die FritzBox die IPsec per Port Forwarding weiterleiten soll....

Internet wird über Fritzbox aufgebaut!

Das tut sie nämlich in der regel nicht. Warum ist auch kein Wunder, da sie ja selber IPsec VPN Gateway spielen kann durch ihre VPN Funktion.Da der Win10 Shrew Client aber die aktuelle DSL IP der FritzBox als Ziel hat "denkt" die FB diese IPsec Pakete sind für sie selber und leitet sie nicht weiter auch wenn sie eine Port Weiterleitung der IPsec Ports UDP 500, UDP 4500 und dem ESP Protokoll hat auf die pfSense WAN IP (diese 3 sind zwingend nötig !)

Es muss zuerst die IPsec Funktion deaktiviert werden in der FB ansonsten leitet sie kein IPsec weiter an die pfSense und es kommt gar nicht erst zum Tunnelaufbau.

Ob es dazu kommt und ob das erfolgreich ist kann man wie immer im VPN Log der pfSense Firewall sehen. Das ist also immer erste Anlaufstelle beim Troubleshooting !!

Diese beiden Fallen Win10 und deren lokale Firewall und auch die FritzBox im IPsec Tunnelpfad gilt es also zu beachten und genau zu überprüfen damit sich Erfolg einstellt !

Zitat von @Wusldusl:

Ausgangssituation:

(einfach über eine Internetverbindung über Router Kabel Deutschland)

Wenn sich bei Kabel Deutschland nichts geändert hat, dürfte das sein Problem sein, da seine Fritte auf der "öffentlichen" Seite eine private IP-Adresse vermutlich hat.Ausgangssituation:

(einfach über eine Internetverbindung über Router Kabel Deutschland)

Ja, ist zu befürchten das das ein DS-Lite Anschluss mit Carrier NAT ist aber das müsste der TO mal verifizieren. Das wäre dann das Aus für IPsec. Leider sagt er dazu oben nix

https://www.heise.de/ct/ausgabe/2013-6-Internet-Dienste-trotz-DS-Lite-nu ...

https://www.heise.de/ct/ausgabe/2013-6-Internet-Dienste-trotz-DS-Lite-nu ...

Moin,

Ich hab mit PPTP sehr viel Erfahrung

Dann lass aus Sicherheitsgründen besser die Finger davon.

https://www.heise.de/security/artikel/Der-Todesstoss-fuer-PPTP-1701365.h ...

Gruß

Uwe

Ich hab mit PPTP sehr viel Erfahrung

Dann lass aus Sicherheitsgründen besser die Finger davon.

https://www.heise.de/security/artikel/Der-Todesstoss-fuer-PPTP-1701365.h ...

Gruß

Uwe

eine stehende Verbindung hat,

Kommt drauf an was man unter stehender Verbindung dann versteht. Da bist du ja leider recht unspezifisch und oberflächlich - einen einfachen physischen Ethernet Link ?

- eine PPPoE verbindung ?

- einen laufenden IPsec Tunnel ?

So ganz 100% verstanden hab ich die Arbeitsweise von IPSec in Verbindung mit PFSense noch nicht

Das hat auch nichts speziell mit der pfSense zu tun ! IPsec ist ein weltweiter Standard also wenn dann musst du deine Frage umformulieren das du vielleicht IPsec in Summe noch nicht ganz verstanden hast.Aber dazu gibt es hier ein sehr gutes Forentutorial:

IPSEC Protokoll - Einsatz, Aufbau, benötigte Ports und Begriffserläuterungen

Das sollte alle deinen Fragen klären.

Ipsec ist IPsec da gibt es kein mobile oder andere Spekulationen !

DHCP wurde dort niergends eingestellt.

Benötigt IPsec auch gar nicht.Aber die Kombi mit IPSec Mobile über FB ist dort nicht detailliert beschrieben.

Du hast Recht.... Da wird das Tutorial noch demnächst ein Kapitel zu bekommen. Es ist aber nicht groß anders als die Einstellungen die auch AVM auf seiner Seite propagiert:https://avm.de/service/vpn/tipps-tricks/vpn-verbindung-zur-fritzbox-mit- ...

Denn ob das IPsec von einer FritzBox oder einer pfSense kommt ist herzlich egal denn IPsec ist wie gesagt ein weltweiter Standard.

Ansonsten bist du aber auf dem richtigen Weg.

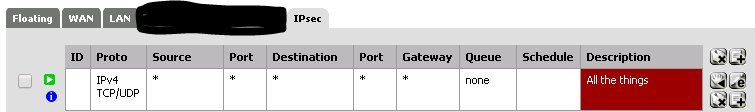

Für uns ist ein Screenshot der Firewall Regeln auf dem IPsec Interface wichtig. Daran scheitern viele, weil diese Firewall Regeln oft falsch sind oder eben ganz fehlen.

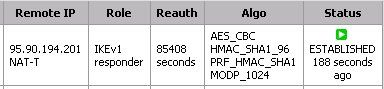

Ein Posting des VPN Logs beim Aufbau einer IPsec Verbindung wäre ebenfalls hilfreich. Nur um zu sehen das der Tunnel wirklich zustande kommt.

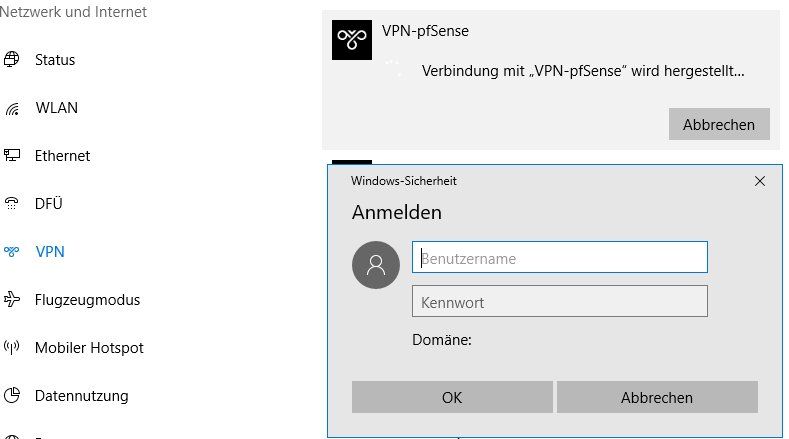

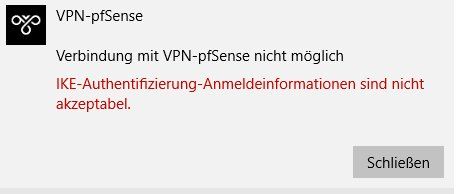

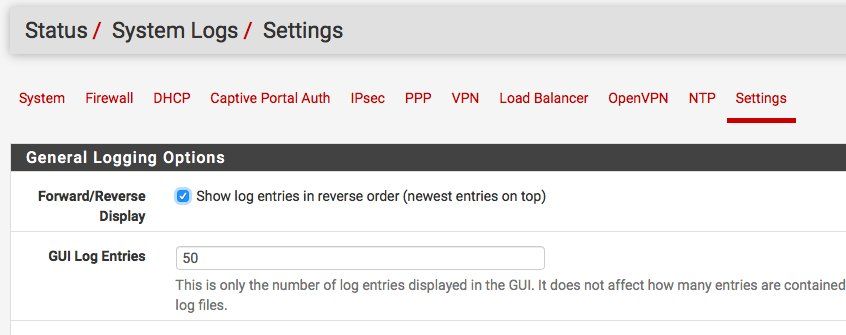

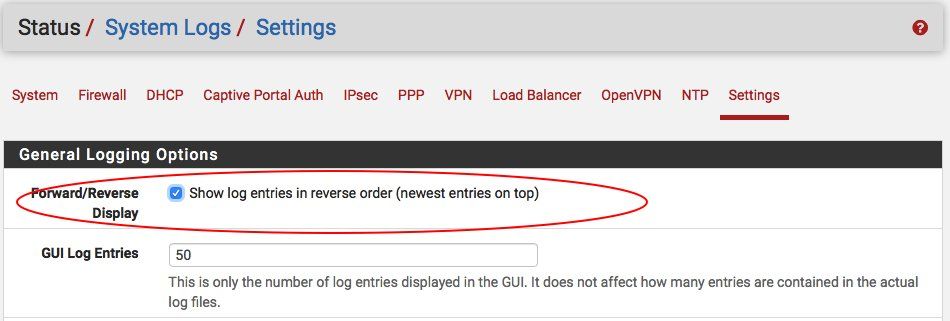

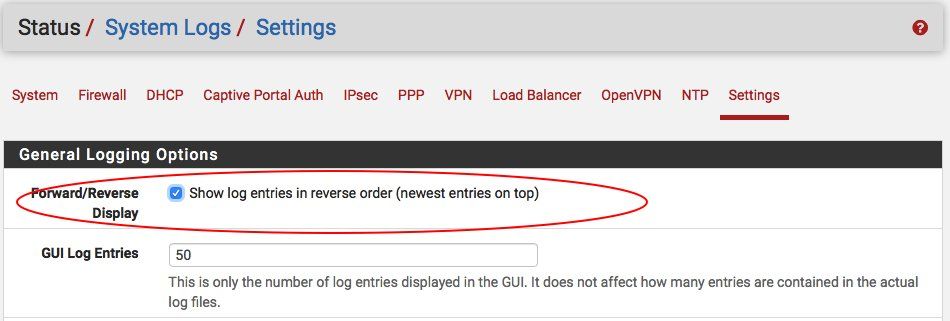

Am besten das Log vorher löschen damit nicht überflüssiger Mist drinsteht und das Logging so einstellen das die neuesten Meldungen immer oben sind:

Vielleicht hilft dir das:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Damit funktioniert es auf Anhieb und ohne Zusatz Software

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Damit funktioniert es auf Anhieb und ohne Zusatz Software

Also was genau wird dort von mir verlangt?

Die FritzBox ist ja nur Durchlauferhitzer, hat also mit dem VPN mehr oder minder außer Port Forwarding gar nix zu tun !Die WAN IP 192.168.0.10 ist ein privates RFV 1918 IP Netzwerk was es im Internet gar nicht gibt, da nicht geroutet.

Dein VPN Client "weiss" also gar nichts von diesem Netz bzw. IP, da er ja als Zieladresse immer die WAN IP der FritzBox hat bzw. den DynDNS Namen.

Ebenso die pfSense. Die "ahnt" nicht das vor ihr nochwas sitzt was ihr die Pakete forwardet.

Wenn du einen Wireshark nimmst, dann siehts du auch das die Client Absender IP eine öffentliche IP ist and die Ziel IP auch eine öffentliche (die der FB)

Würde man jetzt die Authentisierung auf Basis der IP vornherein scheitert das an der Diskrepanz der IPs sofort. Zusätzlich noch weil sich die WAN IP der FB immer ändert.

Fazit: IP geht nicht da variable, es muss ein konstanter String sein zw. Client und Server.

Folglich bleibt dir also nur der eigentliche Hostname die du der FW im Setup vergeben hast, der DynDNS FQDN Name und ggf. noch deine IP.

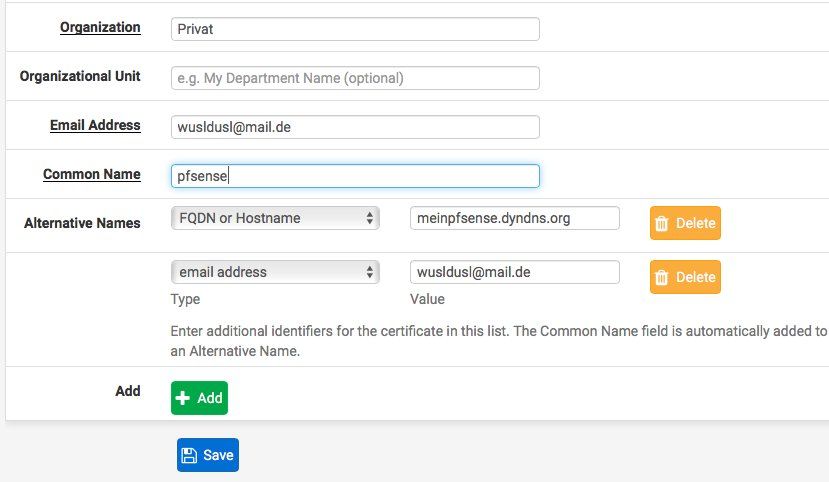

Damit deckst du dann alle diese 3 Optione beim Generieren des Server Zertifikats ab:

2. was ist die alternative Names FQDN or Hostname??? das ist mir auch nicht ganz klar

Wenn du deinen FW also pfsense.wusldusl.intern genannt hast ist der CN pfsenseDann als Alternative der DynDNS FQDN z.B. meinepfsense.dyndns.org und als 3te Option um sicherzugehen noch deine Email wusldusl@email.de

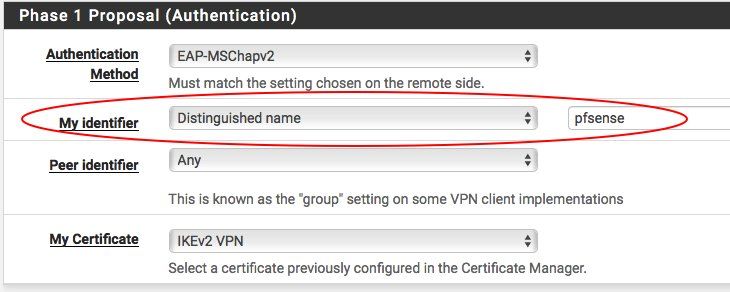

Jetzt benötigst du diesen CN auch noch in der Phase 1 Konfig !

Hier muss also unter My Identifier der Eintrag auf "Distinguised name" gesetzt sein und der Hostname dort eingetragen sein. Das ist dann bei dir meinpfsense.dyndns.org oder eben pfsense oder die Email. Preferred der DynDNS FQDN.

Ich hab ja die Version 2.2.6.

Ganz schlecht !!! Damit geht das generell nicht !Du musst zwingend auf die aktuelle 2.3.4 updaten !

Warum arbeitest du noch mit so einer Uralt Version ?? Date das umgehend up über das Dashboard !

Darum werde ich die Tage mal ne Cleaninstall machen.

Das musst du nicht unbedingt !Du kannst den Update auf die aktuelle 2.3.4 auch erzwingen.

Dazu aktivierst du den SSH Zugang und gehst mit PuTTY oder TeraTerm auf die Shell (8).

Alternativ geht das auch über den seriellen Port wenn du ein APU Mainboard benutzt.

In der Shell führst du die folgenden Befehle der Reihe nach aus:

pkg-static update -f

pkg install pfSense-base

pfSense-upgrade -d

Danach sollte dann die 2.3.4 drauf sein !

Wenn es dennoch nicht gehen sollte hast du mit Sicherheit eins der beiden Fehler gemacht:

- Die Phase 1 und 2 Credentials FALSCH gemacht !! Dazu müsstest du mal deine Phase 1 und 2 Screenshots der FW und die Win10 PS Kommandos hier posten.

- Das Zertifikat falsch exportiert und vergessen ins richtige Verzeichnis zu setzen

Beides hast du leider auch nicht gepostet hier

Zudem ist das mobile VPN Client Tutorial überarbeitet mit detailierteren Beschreibungen:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

OK, ein simpler Klassiker mit einer Router Kaskade.

Hier die Dinge die zu beachten sind und die wir hier noch brauchen zum Troubleshooting:

Das ist alles was zu tun ist um die Konfiguration lauffähig zu machen.

Sollte es wider Erwarten nicht klappen brauchen wir hier folgende Outputs:

Hier die Dinge die zu beachten sind und die wir hier noch brauchen zum Troubleshooting:

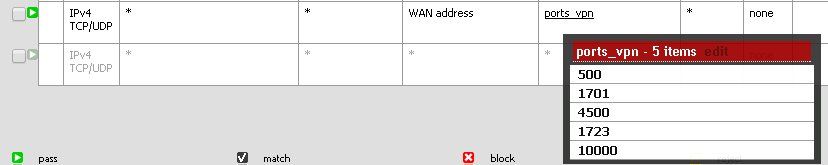

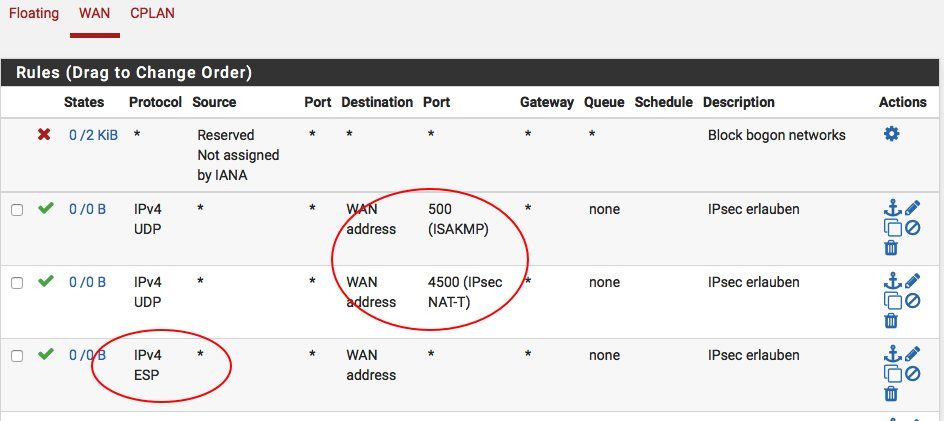

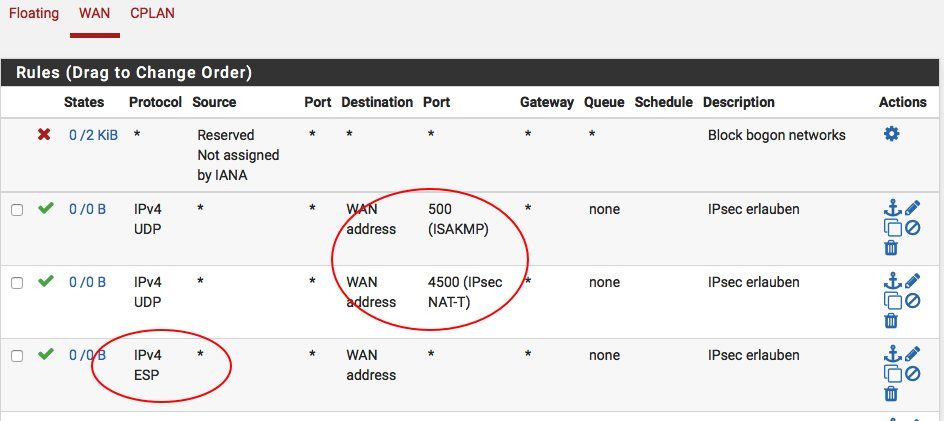

- Auf der FritzBox MUSS ein Port Forwarding eingerichtet sein für die Ports: UDP 500, UDP 4500 und das ESP Protokoll (IP Nummer 50, nicht UDP oder TCP 50 !!) auf die WAN IP der FW 192.168.0.10. Da die FritzBox selber IPsec kann muss die VPN Funktion zwingend deaktiviert sein ansonsten forwardet die FB kein IPsec !

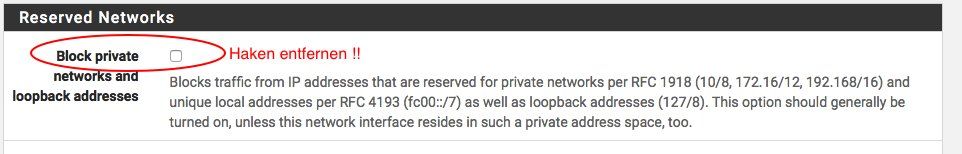

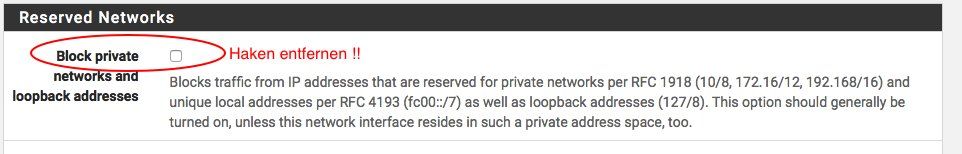

- In der pfSense muss der Haken am WAN Port entfernt sein der Private Netze (RFC 1918) blockt:

- Dann müssen am WAN Port die Regeln eingetragen sein die IPsec Protokollkomponenten auf die WAN IP Adresse erlauben (UDP500, 4500 und ESP):

- Client Dialin dann exakt gemäß aktualisiertem_Tutorial einrichten !

Das ist alles was zu tun ist um die Konfiguration lauffähig zu machen.

Sollte es wider Erwarten nicht klappen brauchen wir hier folgende Outputs:

- IPsec Log der Firewall. Bitte hier VORHER löschen bevor man einen Client Connect Versuch startet um das Log von überflüssigen Messages zu befreien UND in den Log Settings oben das reverse Logging aktivieren, damit die aktuellsten Log Messages gleich am Anfang stehen !

- Sinnvoll wäre auch ein Log Output vom Client

- Ganz wichtig: Wenn du mit den bordeigenen VPN Clients arbeitest dann MUSS zwingend der Shrew oder andere VPN Clients vollständig entfernt sein vom Rechner ! Wenn mehrere IPsec Clients parallel installiert sind funktioniert das IPsec gar nicht oder nicht störungsfrei. Achte also darauf das alle diese Programme dann sauber entfernt sind und der Rechner danach rebootet wurde !

Tadaaaa !!! Glückwunsch. So sollte es sein !!  (Wo war denn der Fehler ???)

(Wo war denn der Fehler ???)

Die lokale Win Firewall blockt alles was Absender IPs aus anderen Netzen hat wie deine VPN Clients.

Das sind 3 Minuten Mausklick und Anpassen der lokalen Windows Firewall vom Freigaberechner, dann klappt auch das sofort !

Ich komm zwar noch nicht auf die LAN-Netzwerkfreigaben

Das ist kein Problem der pfSense und Clients mehr, sondern einzig der lokalen Windows Firewall des Rechners wenn die Freigabe auf einem Windows Rechner ist !Die lokale Win Firewall blockt alles was Absender IPs aus anderen Netzen hat wie deine VPN Clients.

Das sind 3 Minuten Mausklick und Anpassen der lokalen Windows Firewall vom Freigaberechner, dann klappt auch das sofort !