PfSense: nach 27-stündigem Ausfall der Deutschen Telekom streiken IPSec + OpenVPN

Einen Gruß aus der Eifel,

nachdem wir wieder mal von einer großflächigen Störung der Telekom-Anschlüsse (Ausfall eines DSLAM mit mehreren Tausend Teilnehmern) heimgesucht wurden, deren Behebung ursprünglich in 5 Stunden, dann in 19 und anschließend erst nach 27 Stunden behoben wurde, funktionieren an meiner pfSense die bis gestern laufenden OpenVPN (für den VPN aufbau zu meinem VPN-Provider) sowie IPSec-Dienste (zu meinem entfernten Wohnort) nicht mehr.

Ich habe die Firewalls zunächst nicht neugestartet, sondern an an beiden die IPSec und OpenVPN neu gestartet. Es half nicht. Danach habe ich beiden pfSenses neu gestartet, aber der Fehler ist immer noch da.

Habt Ihr eine Idee? Liegt der Fehler evtl. in der Telekom, da diese einen kompletten DSLAM ausgetauscht hat und dieser erst vor einer Stunden gegangen online gegangen ist?

Update 1

Den Fehler im IPSec habe ich gefunden. Der Dynamic DNS-Dienst der pfSense am Hauptort hat die neue IP nicht übertragen. Es stand dort ein rotes Kreuz. Ich mußte den Dienst deaktivieren, aktivieren und erst dann wurde die neue IP übermittelt. Dazu drängt sich die Frage auf, weshalb das Aus- und Einschalten notwendig war, denn sollte ich unterwegs sein, komme ich nicht remote nicht auf meine pfSense, wenn die Telekom wieder mal so ein faules Hühnerei legt, der Anshcluß längere Zeit gestört ist, dann online geht und der DynDNS-Client nicht hochfährt...

Das zweite, noch offene Problem ist das OpenVPN. Hierzu merke ich an, daß an beiden pfSensen exakt die gleiche Einstellung zum exakt gleichen VPN-Provider mit der gleichen IP besteht. Die eine pfSense geht, die andere (am Anschluß der Deutschen Telekom nicht).

Update 2

Den Fehler im OpenVPN habe ich ebenfalls gefunden. Ich habe dazu in pfSense > System > Cert. Manager unter Certificate data das Zertifikat neu installiert (Paste a certificate in X.509 PEM format) und danach ging der Dienst wieder.

An dieser Stelle erinnere ich mich, daß ich exakt das gleiche Problem hatte, als am Standort "zu Hause" der Dienstausgefallen ist (Internet wird über Funkantenne bereitgestellt). Danach ging der OpenVPN wie auch hier und heute nicht. Ich wußte mir damals nicht anders zu helfen, als den ganzen VPN-Client neu aufzusetzen.

Und gerade habe ich das hier entdeckt:

forum.netgate.com/topic/97166/solved-vpn-client-failing-to-valid ...

redmine.pfsense.org/issues/2800

Wo User ein ähnliches Problem beschreiben. Kann es am Ende ein Problem der pfSense sein?

nachdem wir wieder mal von einer großflächigen Störung der Telekom-Anschlüsse (Ausfall eines DSLAM mit mehreren Tausend Teilnehmern) heimgesucht wurden, deren Behebung ursprünglich in 5 Stunden, dann in 19 und anschließend erst nach 27 Stunden behoben wurde, funktionieren an meiner pfSense die bis gestern laufenden OpenVPN (für den VPN aufbau zu meinem VPN-Provider) sowie IPSec-Dienste (zu meinem entfernten Wohnort) nicht mehr.

Ich habe die Firewalls zunächst nicht neugestartet, sondern an an beiden die IPSec und OpenVPN neu gestartet. Es half nicht. Danach habe ich beiden pfSenses neu gestartet, aber der Fehler ist immer noch da.

Habt Ihr eine Idee? Liegt der Fehler evtl. in der Telekom, da diese einen kompletten DSLAM ausgetauscht hat und dieser erst vor einer Stunden gegangen online gegangen ist?

Update 1

Den Fehler im IPSec habe ich gefunden. Der Dynamic DNS-Dienst der pfSense am Hauptort hat die neue IP nicht übertragen. Es stand dort ein rotes Kreuz. Ich mußte den Dienst deaktivieren, aktivieren und erst dann wurde die neue IP übermittelt. Dazu drängt sich die Frage auf, weshalb das Aus- und Einschalten notwendig war, denn sollte ich unterwegs sein, komme ich nicht remote nicht auf meine pfSense, wenn die Telekom wieder mal so ein faules Hühnerei legt, der Anshcluß längere Zeit gestört ist, dann online geht und der DynDNS-Client nicht hochfährt...

Das zweite, noch offene Problem ist das OpenVPN. Hierzu merke ich an, daß an beiden pfSensen exakt die gleiche Einstellung zum exakt gleichen VPN-Provider mit der gleichen IP besteht. Die eine pfSense geht, die andere (am Anschluß der Deutschen Telekom nicht).

Update 2

Den Fehler im OpenVPN habe ich ebenfalls gefunden. Ich habe dazu in pfSense > System > Cert. Manager unter Certificate data das Zertifikat neu installiert (Paste a certificate in X.509 PEM format) und danach ging der Dienst wieder.

An dieser Stelle erinnere ich mich, daß ich exakt das gleiche Problem hatte, als am Standort "zu Hause" der Dienstausgefallen ist (Internet wird über Funkantenne bereitgestellt). Danach ging der OpenVPN wie auch hier und heute nicht. Ich wußte mir damals nicht anders zu helfen, als den ganzen VPN-Client neu aufzusetzen.

Und gerade habe ich das hier entdeckt:

forum.netgate.com/topic/97166/solved-vpn-client-failing-to-valid ...

redmine.pfsense.org/issues/2800

Wo User ein ähnliches Problem beschreiben. Kann es am Ende ein Problem der pfSense sein?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1765212409

Url: https://administrator.de/forum/pfsense-nach-27-stuendigem-ausfall-der-deutschen-telekom-streiken-ipsec-openvpn-1765212409.html

Ausgedruckt am: 30.07.2025 um 20:07 Uhr

14 Kommentare

Neuester Kommentar

Auch wenn diese Dienste von vielen genutzt werden, heißt es noch lange nicht, dass sie für jeden Zweck geeignet sind. Wirklich niemand wird so etwas für den professionellen Einsatz planen. Wenn man mit gelegentlichen Neustarts aller Systeme oder auch tiefer greifenden Fehlerbehebungen leben kann, dann passt das natürlich. In allen anderen Fällen kann und wird man sich auf solche Systeme besser nicht verlassen.

Aus Administratorensicht wird man sowas also nicht einsetzen.

Im privaten oder semiprofessionellen Umfeld vielleicht schon.

Aus Administratorensicht wird man sowas also nicht einsetzen.

Im privaten oder semiprofessionellen Umfeld vielleicht schon.

Hi,

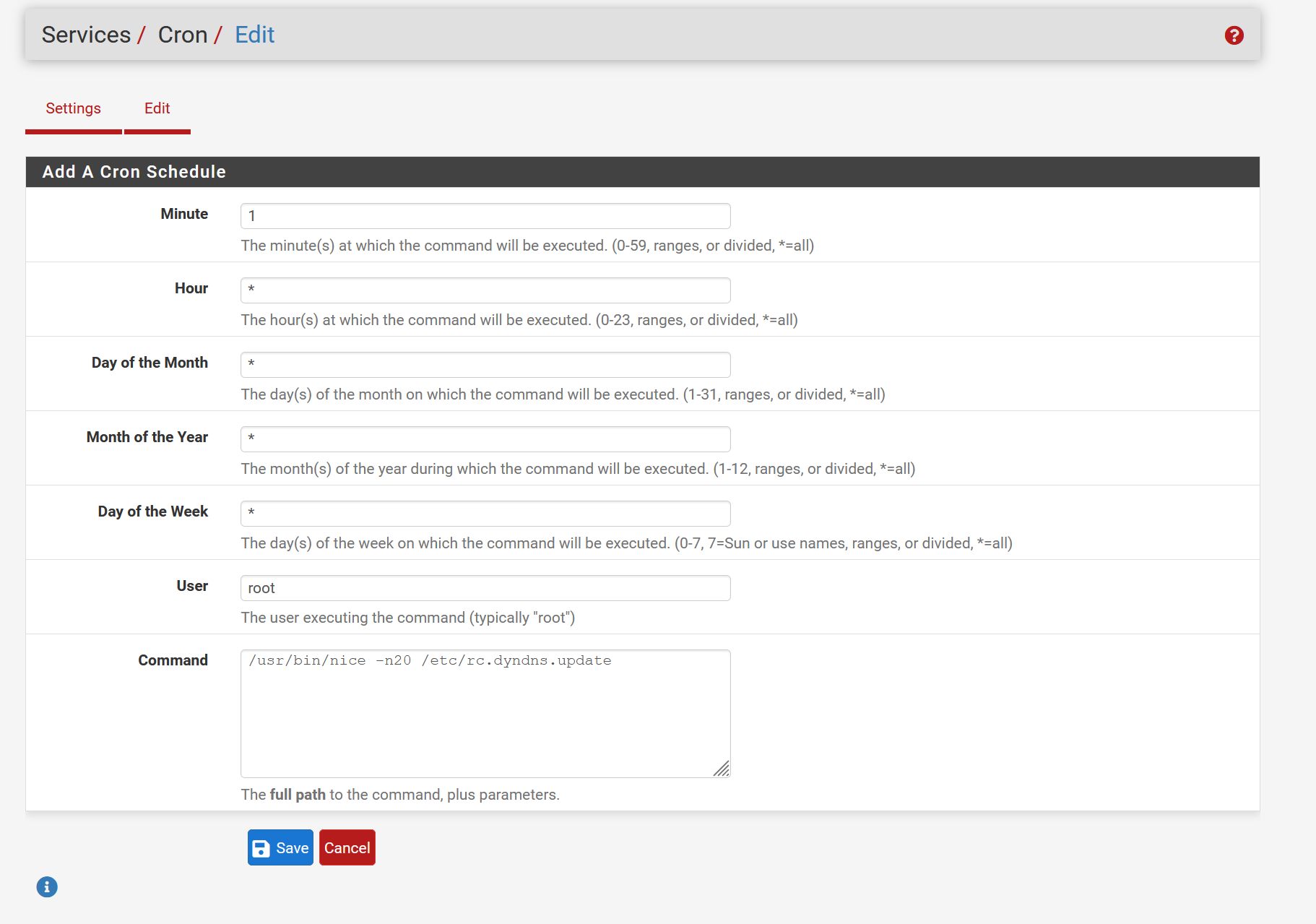

wenn ich mich recht erinnere, versucht die pfSense, den Interface-Status zu erkennen, und aktualisiert sonst sehr selten (alle x Tage?). Ersteres funktioniert am WAN-Modem oftmals nicht. Ein eigener Cron-Job mit angemessener Frequenz ist für DynDNS auf der pfSense daher Pflicht.

Das geschilderte OpenVPN-Problem sagt mir nichts. Aber ich meine, das Default-Setting bei Inactivity (Causes OpenVPN to exit after n seconds of inactivity on the TUN/TAP device) ist ungleich 0, was schon mal eine Fehlerquelle ist.

Grüße

Richard

wenn ich mich recht erinnere, versucht die pfSense, den Interface-Status zu erkennen, und aktualisiert sonst sehr selten (alle x Tage?). Ersteres funktioniert am WAN-Modem oftmals nicht. Ein eigener Cron-Job mit angemessener Frequenz ist für DynDNS auf der pfSense daher Pflicht.

Das geschilderte OpenVPN-Problem sagt mir nichts. Aber ich meine, das Default-Setting bei Inactivity (Causes OpenVPN to exit after n seconds of inactivity on the TUN/TAP device) ist ungleich 0, was schon mal eine Fehlerquelle ist.

Grüße

Richard

0 ist richtig, um den Dienst am Leben zu erhalten, auch wenn er nicht kontaktiert wird. Default ist tatsächlich 300, warum auch immer.

DynDNS-Probleme hatte ich vornehmlich nach der Zwangstrennung, deshalb passt da dein Fall da auch nicht ganz. Ohne jetzt in den Code zu schauen, nur anhand der auflaufenden Log-Meldungen (No change in my IP address and/or 25 days has not passed. Not updating dynamic DNS entry) würde ich sagen, dass auch mit modifiziertem Cron-Job rc.dyndns.update nur den Prüfdienst abfragt und dann davon den Aufruf des DynDNS-Dienstes abhängig macht. Andererseits war mein Fehlerbild immer, dass die alte IP in Rot dargestellt wird, also die pfSense irgendwann schon wusste, dass es die falsche ist, und sie trotzdem nicht aktualisiert hatte.

Seltsam, aber zumindest hatte ich nur mit dem Cron-Job (und einer eigenen Prüfseite für die relativ hochfrequenten Aufrufe) immer Erfolg, sowohl hinter NAT als auch am Modem.

Du könntest per Cron auch direkt ein eigenes Curl-Skript aufrufen, um es noch simpler zu machen.

DynDNS-Probleme hatte ich vornehmlich nach der Zwangstrennung, deshalb passt da dein Fall da auch nicht ganz. Ohne jetzt in den Code zu schauen, nur anhand der auflaufenden Log-Meldungen (No change in my IP address and/or 25 days has not passed. Not updating dynamic DNS entry) würde ich sagen, dass auch mit modifiziertem Cron-Job rc.dyndns.update nur den Prüfdienst abfragt und dann davon den Aufruf des DynDNS-Dienstes abhängig macht. Andererseits war mein Fehlerbild immer, dass die alte IP in Rot dargestellt wird, also die pfSense irgendwann schon wusste, dass es die falsche ist, und sie trotzdem nicht aktualisiert hatte.

Seltsam, aber zumindest hatte ich nur mit dem Cron-Job (und einer eigenen Prüfseite für die relativ hochfrequenten Aufrufe) immer Erfolg, sowohl hinter NAT als auch am Modem.

Du könntest per Cron auch direkt ein eigenes Curl-Skript aufrufen, um es noch simpler zu machen.

Siehe hier die Konfigurationsdatei: forum.netgate.com/topic/99543/stops-routing-all-traffic-for-15mi ...

Wenn Du das Cron-Paket installierst, ist das unter Dienste > Cron einfach editierbar und leicht verständlich beschriftet. Ich setze den Job auf jede Minute (also */1 * * * *), falls nötig.

Das ist schon sehr häufig (mit der standardmäßigen bzw. einer fremden IP-Prüfseite würde ich das nicht machen), aber eine Verbindung mit beidseitig dynamischer IP und gleichzeitiger Zwangstrennung ist damit kaum drei Minuten down.

1 1 * * * root /usr/bin/nice -n20 /etc/rc.dyndns.updateWenn Du das Cron-Paket installierst, ist das unter Dienste > Cron einfach editierbar und leicht verständlich beschriftet. Ich setze den Job auf jede Minute (also */1 * * * *), falls nötig.

Das ist schon sehr häufig (mit der standardmäßigen bzw. einer fremden IP-Prüfseite würde ich das nicht machen), aber eine Verbindung mit beidseitig dynamischer IP und gleichzeitiger Zwangstrennung ist damit kaum drei Minuten down.

Die Frage kannst du dir doch selbst beantworten ! Der Cronjob richtet sich doch nur nach der Uhr. Wann und wie oft du rebootest oder Stromausfall war oder was auch immer ist ihm dabei egal.

Wenn um 22:30 Uhr der Cronjob lief um 22:35 der Reload war dann startet der nächste Cronjob ganz normal um 23:30 Uhr. Einfachste Logik....

Wenn du auch willst das das DynDNS Skript nach einm Neustart ausgeführt wird musst du das im Startup auch angeben.

Wenn um 22:30 Uhr der Cronjob lief um 22:35 der Reload war dann startet der nächste Cronjob ganz normal um 23:30 Uhr. Einfachste Logik....

Wenn du auch willst das das DynDNS Skript nach einm Neustart ausgeführt wird musst du das im Startup auch angeben.

Its all on the web !

docs.netgate.com/pfsense/en/latest/development/boot-commands.htm ...

Und Finger weg von der IT wenn Familytime angesagt ist !!!

docs.netgate.com/pfsense/en/latest/development/boot-commands.htm ...

Und Finger weg von der IT wenn Familytime angesagt ist !!!