PfSense Port-Freigabe für bestimmte Anwendungen bzw.Programme

Hallo Zusammen,

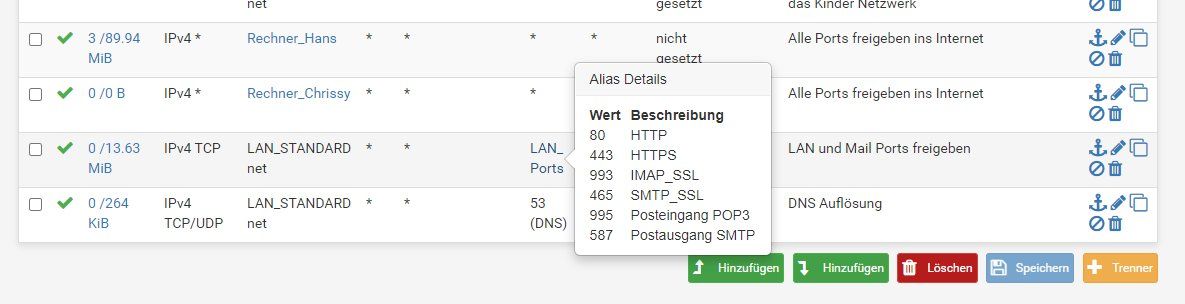

ich möchte gerne in der pfSense eine Regel erstelle mit der ich für ein bestimmtes Programm/Anwendung zusätzlich zum Port 80 und 443 noch zwei weitere Ports freigebe.

Wie macht man sowas?

Habe ein Alias für die HTTP Ports erstellt und möchte eigentlich nicht hier die beiden Ports hinzufügen.

Wie gebe ich denn ein Programm an?

Es geht um:

zwiftapp.exe

zwiftlauncher.exe

Wäre super wenn mir jemand weiterhelfen könnte.

Danke und Gruß

Hans

ich möchte gerne in der pfSense eine Regel erstelle mit der ich für ein bestimmtes Programm/Anwendung zusätzlich zum Port 80 und 443 noch zwei weitere Ports freigebe.

Wie macht man sowas?

Habe ein Alias für die HTTP Ports erstellt und möchte eigentlich nicht hier die beiden Ports hinzufügen.

Wie gebe ich denn ein Programm an?

Es geht um:

zwiftapp.exe

zwiftlauncher.exe

Wäre super wenn mir jemand weiterhelfen könnte.

Danke und Gruß

Hans

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 637399

Url: https://administrator.de/forum/pfsense-port-freigabe-fuer-bestimmte-anwendungen-bzw-programme-637399.html

Ausgedruckt am: 30.06.2025 um 08:06 Uhr

45 Kommentare

Neuester Kommentar

Moin,

Garnicht. Woher soll denn die pfSense wissen, von welchem Prozess auf dem Rechner der Traffic kommt?

Da musst du dir schon eine Lösung auf Basis der vorhandenen Informationen einfallen lassen(i.d.R. Ziel-Host, Ziel-Port, etc.)

VG

Garnicht. Woher soll denn die pfSense wissen, von welchem Prozess auf dem Rechner der Traffic kommt?

Da musst du dir schon eine Lösung auf Basis der vorhandenen Informationen einfallen lassen(i.d.R. Ziel-Host, Ziel-Port, etc.)

VG

https://sysadms.de/2019/04/openapp-id-in-pfsense-paket-snort-konfigurier ...

- unterstützt nicht alle Apps

- cpu-intenstiv

- unterstützt nicht alle Apps

- cpu-intenstiv

Hallo,

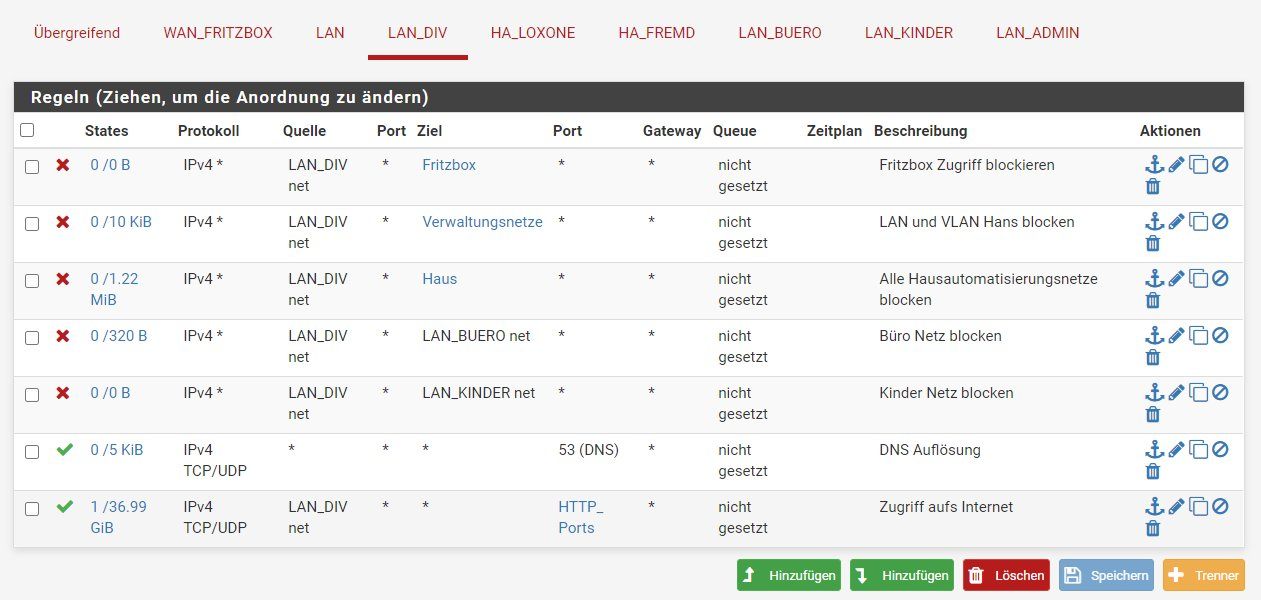

dann erstelle doch eine neue Regel und setze sie hinter deine "Zugriff aufs Internet" Regel.

Wenn du nicht genau weißt was in die Regel reinkommt (Typ/Ports/Quelle/Ziel):

Erstelle eine Regel: deny any from an to any und enable logging und werte dann die logs aus.

hier kannst du dann schnell genauer werden: wenn du den PC mit zwiftapp.exe gefunden hast, setzt du als Quelle diese IP ein.

usw.

btw: bei der vorhandenen "Zugriff aufs Internet" Regel muß IPv4 TCP und nicht TCP/UDP sein).

CH

dann erstelle doch eine neue Regel und setze sie hinter deine "Zugriff aufs Internet" Regel.

Wenn du nicht genau weißt was in die Regel reinkommt (Typ/Ports/Quelle/Ziel):

Erstelle eine Regel: deny any from an to any und enable logging und werte dann die logs aus.

hier kannst du dann schnell genauer werden: wenn du den PC mit zwiftapp.exe gefunden hast, setzt du als Quelle diese IP ein.

usw.

btw: bei der vorhandenen "Zugriff aufs Internet" Regel muß IPv4 TCP und nicht TCP/UDP sein).

CH

Wie macht man sowas?

Hier definierst du das Interface (vermutlich WAN) deine Destination Port Range (da kommt dann dein Port Alias rein) und unter Redirect Target IP trägst du die Ziel IP Adresse des Rechners ein auf den dieser Forward gehen soll.

Fertisch !

In den WAN Port Firewall Regeln musst du dann natürlich auch noch eine Regel hinzufügen das diese Port Aliase Zugriff auf die WAN IP bekommen.

Das wars... Ist in nichtmal 5 Minuten eingerichtet.

P.S.: Dein Regelwerk hat oben noch einen Fehler !!

HTTP und HTTPS Ports arbeiten niemals mit UDP sondern nur mit TCP !! Wenn du also ein sicheres Regelwerk anstrebst solltest du schon wissen oder ergoogeln welche Ports und Protokolle Anwendungen wirklich nutzen !

Hallo,

Hättest Du mal den Betreff und die Frage gelesen...

Es geht darum, dass die Pakete nur dann weitergeleitet werden, wenn diese auf dem Zielhost von einem bestimmten Binary weiterverarbeitet werden:

Da das Paket zu dem Zeitpunkt, wo es einem Prozess zugeordnet wird, die pfSense verlassen hat ist eine entsprechende Regelung auf der Firewall natürlich unmöglich. Oder, um es mit deinen Worten zu sagen: Das lernt man schon in der ersten Klasse Grundschule in den ersten zwei Minuten, noch vor der namentlichen Begrüßung

In Teilen wäre das über Deep Package Inspection möglich, allerdings:

Gruß,

Jörg

Zitat von @aqui:

Im Menü Firewall -> NAT klickst du den Menüpunkt Port Forward. Mit Klick auf den "Add" Button fügst du eine neue Regel hinzu.

Im Menü Firewall -> NAT klickst du den Menüpunkt Port Forward. Mit Klick auf den "Add" Button fügst du eine neue Regel hinzu.

Hättest Du mal den Betreff und die Frage gelesen...

Es geht darum, dass die Pakete nur dann weitergeleitet werden, wenn diese auf dem Zielhost von einem bestimmten Binary weiterverarbeitet werden:

- zwiftapp.exe

- zwiftlauncher.exe

Da das Paket zu dem Zeitpunkt, wo es einem Prozess zugeordnet wird, die pfSense verlassen hat ist eine entsprechende Regelung auf der Firewall natürlich unmöglich. Oder, um es mit deinen Worten zu sagen: Das lernt man schon in der ersten Klasse Grundschule in den ersten zwei Minuten, noch vor der namentlichen Begrüßung

In Teilen wäre das über Deep Package Inspection möglich, allerdings:

- die pfSense-Spielzeuge können das von Haus aus nicht (oder?)

- müsste die Firewall dafür die Verschlüsselung aufbrechen, was mit Sicherheits- und Datenschutzbedenken verbunden ist

- kann der Zielhost mit dem Paket dennoch machen, was er will

Gruß,

Jörg

Zitat von @117471:

Hättest Du mal den Betreff und die Frage gelesen...

Es geht darum, dass die Pakete nur dann weitergeleitet werden, wenn diese auf dem Zielhost von einem bestimmten Binary weiterverarbeitet werden:

Hättest Du mal den Betreff und die Frage gelesen...

Es geht darum, dass die Pakete nur dann weitergeleitet werden, wenn diese auf dem Zielhost von einem bestimmten Binary weiterverarbeitet werden:

Hilf mir mal eben, wo steht das? Irgendwie lese ich das so, daß er schlicht die Ports an die Programme weiterleiten will. Das geht wohl eher nicht. Wenn dann nur an den Rechner.

🖖

Hallo,

Im Betreff...

...und in der Frage:

Doch, das geht. Die Pakete werden schon dem Prozess zugeordnet. Das findet nur nicht in der pfSense, sondern auf dem Windows-Host statt.

Die Prozesse öffnen auf den entsprechenden Ports quasi eine Art "Listener". Der Kernel leitet die einkommenden Pakete dann - diesem Listener folgend - an den Prozess.

Welcher Port an welchen Prozess geleitet wird, sollte "netstat -ano" anzeigen.

Sprich: Wenn er sicherstellen möchte, dass die Pakete nur an die zwift-Binaries geleitet werden, sollte er halt die Windows-Firewall bemühen. Ganz früher gab es auch noch einen Rotz a 'la "Zonealarm"...

Achja: Wenn das Programm Ports aufknipst, dann fragt Windows m.W. nach, ob diese Freigabe nur für private und nicht zusätzlich auch noch für öffentliche Netze erfolgen soll. "Privat" ist dabei angehakt und "Öffentlich" muss ggf. zusätzlich angehakt werden. Die Entscheidung, die hier getroffen wurde, dürfte in diesem Fall auch nicht ganz unerheblich sein

Gruß,

Jörg

Im Betreff...

PfSense Port-Freigabe für bestimmte Anwendungen bzw.Programme

...und in der Frage:

Wie gebe ich denn ein Programm an?

Das geht wohl eher nicht.

Doch, das geht. Die Pakete werden schon dem Prozess zugeordnet. Das findet nur nicht in der pfSense, sondern auf dem Windows-Host statt.

Die Prozesse öffnen auf den entsprechenden Ports quasi eine Art "Listener". Der Kernel leitet die einkommenden Pakete dann - diesem Listener folgend - an den Prozess.

Welcher Port an welchen Prozess geleitet wird, sollte "netstat -ano" anzeigen.

Sprich: Wenn er sicherstellen möchte, dass die Pakete nur an die zwift-Binaries geleitet werden, sollte er halt die Windows-Firewall bemühen. Ganz früher gab es auch noch einen Rotz a 'la "Zonealarm"...

Achja: Wenn das Programm Ports aufknipst, dann fragt Windows m.W. nach, ob diese Freigabe nur für private und nicht zusätzlich auch noch für öffentliche Netze erfolgen soll. "Privat" ist dabei angehakt und "Öffentlich" muss ggf. zusätzlich angehakt werden. Die Entscheidung, die hier getroffen wurde, dürfte in diesem Fall auch nicht ganz unerheblich sein

Gruß,

Jörg

Zitat von @117471:

Hallo,

Im Betreff...

...und in der Frage:

Hallo,

Im Betreff...

PfSense Port-Freigabe für bestimmte Anwendungen bzw.Programme

...und in der Frage:

Äh, nee. Da steht explizit nichts davon, daß die Ports nur dann weitergelitet werden sollen. Kann man, zugegebener Maßen, aber so interpretieren.

Wie gebe ich denn ein Programm an?

Das geht wohl eher nicht.

Doch, das geht. Die Pakete werden schon dem Prozess zugeordnet. Das findet nur nicht in der pfSense, sondern auf dem Windows-Host statt.

Dann ist es aber schon durch die Firewall durch und hat nichts mehr mir einer Portweiterleitung bzw. Programmzuordnung zu tun.

Die Prozesse öffnen auf den entsprechenden Ports quasi eine Art "Listener". Der Kernel leitet die einkommenden Pakete dann - diesem Listener folgend - an den Prozess.

Das ist aber grundsätzlich so. Irgendeiner muß ja Antworten, und das macht nunmal ein Programm. Welches auch immer. Wenn da jetzt ein anderes Programm zufällig auf den gleichen Port lauscht, dann könnte auch Dieses antworten.

Welcher Port an welchen Prozess geleitet wird, sollte "netstat -ano" anzeigen.

Sprich: Wenn er sicherstellen möchte, dass die Pakete nur an die zwift-Binaries geleitet werden, sollte er halt die Windows-Firewall bemühen. Ganz früher gab es auch noch einen Rotz a 'la "Zonealarm"...

Sprich: Wenn er sicherstellen möchte, dass die Pakete nur an die zwift-Binaries geleitet werden, sollte er halt die Windows-Firewall bemühen. Ganz früher gab es auch noch einen Rotz a 'la "Zonealarm"...

So sehe ich das auch.

snah0815 wollte aber wissen, wo er denn das Programm auf der Firewall einrichtet. Und das geht eben nicht.

🖖

Application Control nennt sich das. Siehe Link oben oder https://docs.netgate.com/pfsense/en/latest/packages/snort/setup.html

Wie Anwendungen erkannt werden können, steht hier https://snort-org-site.s3.amazonaws.com/production/document_files/files/ ...

Wie Anwendungen erkannt werden können, steht hier https://snort-org-site.s3.amazonaws.com/production/document_files/files/ ...

Hallo,

ich finde es ziemlich ungewöhnlich, dass die Software diese gebräuchlichen Ports abgreift ohne UPnP zu nutzen und ohne die Möglichkeit, den Port zu ändern (wobei UPnP mit der aktuellen pfSense aufgrund eines Bugs nicht geht).

Vielleicht liegt es ja auch an der Windows-Firewall...?!? Kommen denn da überhaupt Datenpakete an?

Gruß,

Jörg

Edit: Die FRITZ!Box muss die Ports natürlich auch zur pfSense forwarden...

ich finde es ziemlich ungewöhnlich, dass die Software diese gebräuchlichen Ports abgreift ohne UPnP zu nutzen und ohne die Möglichkeit, den Port zu ändern (wobei UPnP mit der aktuellen pfSense aufgrund eines Bugs nicht geht).

Vielleicht liegt es ja auch an der Windows-Firewall...?!? Kommen denn da überhaupt Datenpakete an?

Gruß,

Jörg

Edit: Die FRITZ!Box muss die Ports natürlich auch zur pfSense forwarden...

Ich finde es eher ungewöhnlich und auch äußerst bedenklich, daß eine Portweiterleitung eingerichtet werden muß, um ein Trainingsspiel zu spielen. Kann es sein, daß einfach nur Portweiterleitung und Portöffnung durcheinander gebracht werden? Eine Portöffnung gilt für´s gesamte LAN. Die Portweiterleitung nur für eine bestimmte IP-Adresse. z.B. Port 80 und 443. Wenn die einfach nur geöffnet sind, kann das gesamte LAN über diese Ports raus. Ich denke mal, das es so gemeint ist. Dann brauchst Du die gewünschten Ports nur öffnen, genau wie 80 und 443. Ich behaupte mal: Dann läuft´s.

🖖

🖖

Hallo,

naja - die X-Box Live Services greifen da auch gerne mal zu. Ich habe das Problem wie folgt gelöst:

Dass UPnP per se "unsicher" ist, ist übrigens eine urbane Legende aus dem letzten Jahrtausend und ich finde es erschreckend, dass sogar die c't immer noch die Legende von der Spinne in der Yucca-Palme reitet.

Mit den ACLs ist das deutlich entspannter als statische Freigaben: Die Forwardings existieren nur solange, wie sie gebraucht werden und so ist sichergestellt, dass ein "vergessenes" Forwarding irgendwann mal an einem anderen Host weitergeleitet wird.

Der Grund, warum ich mich hier jetzt etwas zurückhalte ist, weil ich schlichtweg keine Ahnung von VLANs habe und mich ehrlich gesagt auch nicht damit beschäftigen möchte. Ein guter Administrator weiß, was er nicht weiß

Gruß,

Jörg

naja - die X-Box Live Services greifen da auch gerne mal zu. Ich habe das Problem wie folgt gelöst:

- pfSense als Exposed Host hinter FRITZ!Box

- UPnP-Binary der pfSense gegen ältere, funktionierende Version ausgetauscht

- X-Box und Windows-PCs bekommen IP-Adressen aus einem /29 Subnetz

- dieses Subnetz für die ACL vom UPnP freigeschaltet

Dass UPnP per se "unsicher" ist, ist übrigens eine urbane Legende aus dem letzten Jahrtausend und ich finde es erschreckend, dass sogar die c't immer noch die Legende von der Spinne in der Yucca-Palme reitet.

Mit den ACLs ist das deutlich entspannter als statische Freigaben: Die Forwardings existieren nur solange, wie sie gebraucht werden und so ist sichergestellt, dass ein "vergessenes" Forwarding irgendwann mal an einem anderen Host weitergeleitet wird.

Der Grund, warum ich mich hier jetzt etwas zurückhalte ist, weil ich schlichtweg keine Ahnung von VLANs habe und mich ehrlich gesagt auch nicht damit beschäftigen möchte. Ein guter Administrator weiß, was er nicht weiß

Gruß,

Jörg

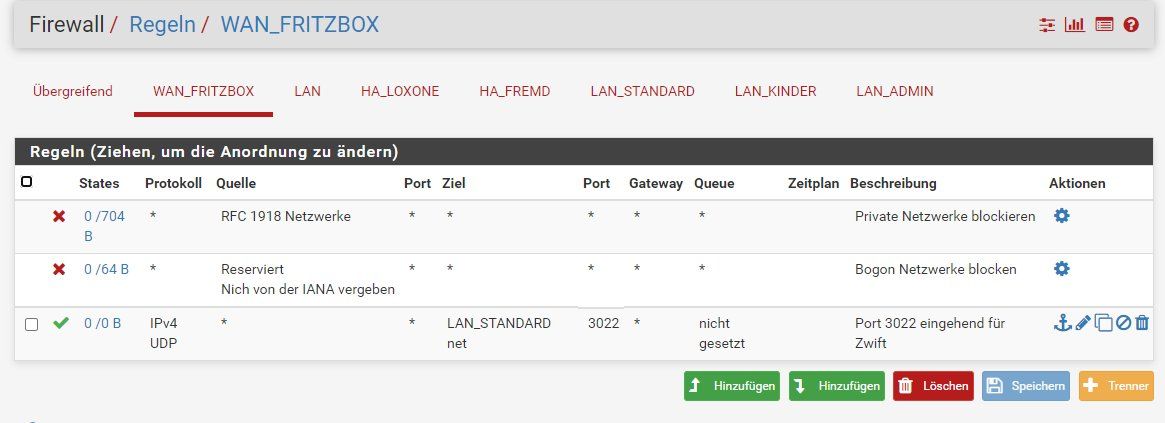

Hallo,

Dies sagt der Hersteller: Deine Router-Firewall sollte den gesamten eingehenden/ausgehenden Zwift-TCP-Verkehr an den Ports 80 und 443 sowie den gesamten eingehenden Zwift-UDP-Verkehr an Port 3022 zulassen. Also nur UDP 3022. Gelesen hier https://support.zwift.com/de/check-your-internet-connection-error-SJtFv6 ... Und da Port80 und 443 ausgehend fast immer frei ist, sonst kannst du z.B. nicht Surfen... wird nur eine Portweiterleitung für Eingehend UDP 3022 benötigt.

Gruß,

Peter

Zitat von @Dr.Bit:

Ich finde es eher ungewöhnlich und auch äußerst bedenklich, daß eine Portweiterleitung eingerichtet werden muß, um ein Trainingsspiel zu spielen.

Auch an @@snah0815:Ich finde es eher ungewöhnlich und auch äußerst bedenklich, daß eine Portweiterleitung eingerichtet werden muß, um ein Trainingsspiel zu spielen.

Dies sagt der Hersteller: Deine Router-Firewall sollte den gesamten eingehenden/ausgehenden Zwift-TCP-Verkehr an den Ports 80 und 443 sowie den gesamten eingehenden Zwift-UDP-Verkehr an Port 3022 zulassen. Also nur UDP 3022. Gelesen hier https://support.zwift.com/de/check-your-internet-connection-error-SJtFv6 ... Und da Port80 und 443 ausgehend fast immer frei ist, sonst kannst du z.B. nicht Surfen... wird nur eine Portweiterleitung für Eingehend UDP 3022 benötigt.

Gruß,

Peter

Hallo,

ich tippe auf das doppelte Portforwarding (scheint 'ne Kaskade zwischen 'ner pfSense und 'ner FRITZ!Box zu sein) oder auf die Windows-Firewall. Vermutlich hat er die Zwift-Software nur für "private" Netzwerke freigeschaltet - das ist die Standardeinstellung und passiert immer dann, wenn man auf "OK" klickt ohne sich durchzulesen, was man da absegnet. Ich hab' da auch so 'n paar Pappenheimer

Gruß,

Jörg

(...der so eine Software auch nicht unbedingt in seinem Netz haben wollen würde)

ich tippe auf das doppelte Portforwarding (scheint 'ne Kaskade zwischen 'ner pfSense und 'ner FRITZ!Box zu sein) oder auf die Windows-Firewall. Vermutlich hat er die Zwift-Software nur für "private" Netzwerke freigeschaltet - das ist die Standardeinstellung und passiert immer dann, wenn man auf "OK" klickt ohne sich durchzulesen, was man da absegnet. Ich hab' da auch so 'n paar Pappenheimer

Gruß,

Jörg

(...der so eine Software auch nicht unbedingt in seinem Netz haben wollen würde)

Port Forwardings sind immer Sicherheitslücken. Logisch, denn du bohrst ja dediziert ein Loch in deine Firewall über das immer ungeschützter Internet Traffic dann ins interne LAN gelangt. Das ist ja nun mal Prinzipien bedingt so weshalb man immer ein VPN nutzen sollte stattdessen.

Solches Forwarding lässt man wenn man es denn unbedingt benötigt und VPN keine Alternative ist, bei gutem FW Design, deshalb besser immer in einem DMZ Segment enden.

Solches Forwarding lässt man wenn man es denn unbedingt benötigt und VPN keine Alternative ist, bei gutem FW Design, deshalb besser immer in einem DMZ Segment enden.

Hallo,

Du musst selbst entscheiden ob du Spielen/trainieren willst oder ob du ein Sicheres Netzwerk richtung/vom Internet willst.

Du musst selbst entscheiden ob du Spielen/trainieren willst oder ob du ein Sicheres Netzwerk richtung/vom Internet willst.

Gruß,

Peter

Zitat von @snah0815:

Genau so ist es, ich habe zusätzlich zum Port 80 und 443 noch die genannten Ports freigegeben und dann ging es. Ist das jetzt eine Sicherheitslücke oder werden die dann eh nur für das Programm geöffnet?

Da es nur EIN 1 Port ist (UDP 3022) kann von Ports nicht geredet werden. Und ja, Löcher bzw. Durchgänge in deiner PFSense (oder andere Lösung) einzubauen ist immer ein Sicherheitsrisiko. uPNP könnte da helfen, aber solange du keine Kontrolle darüber hast, wer oder was dort per uPNP agiert, ist es auch keine gute Idee. Eine Yucca Palme kann, muss aber nicht, eine Spinne beheimaten.Genau so ist es, ich habe zusätzlich zum Port 80 und 443 noch die genannten Ports freigegeben und dann ging es. Ist das jetzt eine Sicherheitslücke oder werden die dann eh nur für das Programm geöffnet?

Gruß,

Peter

Hallo,

Intern? Bitte genau Erklären was du mit Intern meinst.

https://de.wikipedia.org/wiki/Firewall

https://de.wikipedia.org/wiki/Personal_Firewall

https://www.security-insider.de/was-ist-eine-firewall-a-602870/

https://www.computerweekly.com/de/feature/Die-fuenf-verschiedenen-Arten- ...

Gruß,

Peter

Intern? Bitte genau Erklären was du mit Intern meinst.

um bei Bedarf via Handy Zugriff auf das Webinterface der Hausvisualisierung zu erhalten?

Wenn deine PFSense auch mit diesem Netzwerk zu tun hat, dann ja.Vielleicht hat auch noch jemand eine Erklärung ob Ports eigentlich dauerhaft geöffnet sind oder nur wenn ein Host eine Anfrage rausschickt.

Augehender Verkehr ist im Heimnetzwerk eher Keine Firewall im Einsatz. Eingehender Verkehr ist bei einer Firewall eher alles Gesperrt was nicht durch Regeln Erlaubt bzw. gewünscht ist. Eine FritzBox arbeitet so, Eine Enterprise Firewall arbeitet auch im Ausgehenden Verkehr und da geht erstmal auch nichts raus, da muss explizeit erst Erlaubt werden. Würde man auch so eine Heimnetzfirewall machen, käme keiner ins Internet ohne Konfiguratiuonen erstmal vorzunehmen.Ist wie mit Autos. Ein Auto hat Sprit im Tabk wenn du es kaufst, ein Rennwagen hat einen leeren Tank wenn du ihn kaufst. Privat ungleich Firma (Enterprise).https://de.wikipedia.org/wiki/Firewall

https://de.wikipedia.org/wiki/Personal_Firewall

https://www.security-insider.de/was-ist-eine-firewall-a-602870/

https://www.computerweekly.com/de/feature/Die-fuenf-verschiedenen-Arten- ...

Gruß,

Peter

Hallo,

das macht man mit Split DNS.

Bei mir hat das entsprechende Netz eine eigene DNS-Zone: dmz.zuhause

Die pfSense hat eine Route und kennt die Zone, so dass ich vom WLAN aus immer reinkomme.

Von extern sieht das iPhone am Hostnamen, dass es einen VPN Tunnel aufbauen muss. Der wird gestartet und danach wird nur für diese Domain und nur für dieses Netz die pfSense befragt.

Nach ein paar Minuten ohne Traffic fällt der Tunnel zu. Ebenso, wenn das WLAN mit meiner SSID verbindet.

War 'ne ziemliche Tüddelei

Gruß,

Jörg

das macht man mit Split DNS.

Bei mir hat das entsprechende Netz eine eigene DNS-Zone: dmz.zuhause

Die pfSense hat eine Route und kennt die Zone, so dass ich vom WLAN aus immer reinkomme.

Von extern sieht das iPhone am Hostnamen, dass es einen VPN Tunnel aufbauen muss. Der wird gestartet und danach wird nur für diese Domain und nur für dieses Netz die pfSense befragt.

Nach ein paar Minuten ohne Traffic fällt der Tunnel zu. Ebenso, wenn das WLAN mit meiner SSID verbindet.

War 'ne ziemliche Tüddelei

Gruß,

Jörg

Von Loxon gibt´s eine APP für Dein Handy. Mit den entsprechenden Zugangsdaten (die bekommst Du im Zweifel vom Errichter der Anlage) kannst Du Dein Haus steuern und konfigurieren.

Der Unterschied zwischen Portöffnung und Portweiterleitung: Um einen Port weiterzuleiten, muß Dieser auch geöffnet werden, klar, ich kann ja nichts weiterleiten, was nicht offen ist. Bei einer Weiterleitung sprichst du ein bestimmtes Gerät an, und nur eins. Bei Öffnung ohne Weiterleitung ist der Port einfach nur offen. Eine Weiterleitung ergibt bei Deinem Fall nur Sinn, wenn Dein Gerät immer die gleiche IP hat. Wie @Pjordorf durch seine recherche ja herausgefunden hat, brauchst Du den Port nur öffnen und nicht weiterleiten. Hätte mich auch gewundert. wenn Du z.B. zwei von den Geräten hättest, könnte immer einer zur Zeit auf seinem Garät trainieren und man müßte dann auch noch jedes mal die IP anpassen.

Also Port 3022 UDP öffnen und fertig.

🖖

Der Unterschied zwischen Portöffnung und Portweiterleitung: Um einen Port weiterzuleiten, muß Dieser auch geöffnet werden, klar, ich kann ja nichts weiterleiten, was nicht offen ist. Bei einer Weiterleitung sprichst du ein bestimmtes Gerät an, und nur eins. Bei Öffnung ohne Weiterleitung ist der Port einfach nur offen. Eine Weiterleitung ergibt bei Deinem Fall nur Sinn, wenn Dein Gerät immer die gleiche IP hat. Wie @Pjordorf durch seine recherche ja herausgefunden hat, brauchst Du den Port nur öffnen und nicht weiterleiten. Hätte mich auch gewundert. wenn Du z.B. zwei von den Geräten hättest, könnte immer einer zur Zeit auf seinem Garät trainieren und man müßte dann auch noch jedes mal die IP anpassen.

Also Port 3022 UDP öffnen und fertig.

🖖

Zitat von @snah0815:

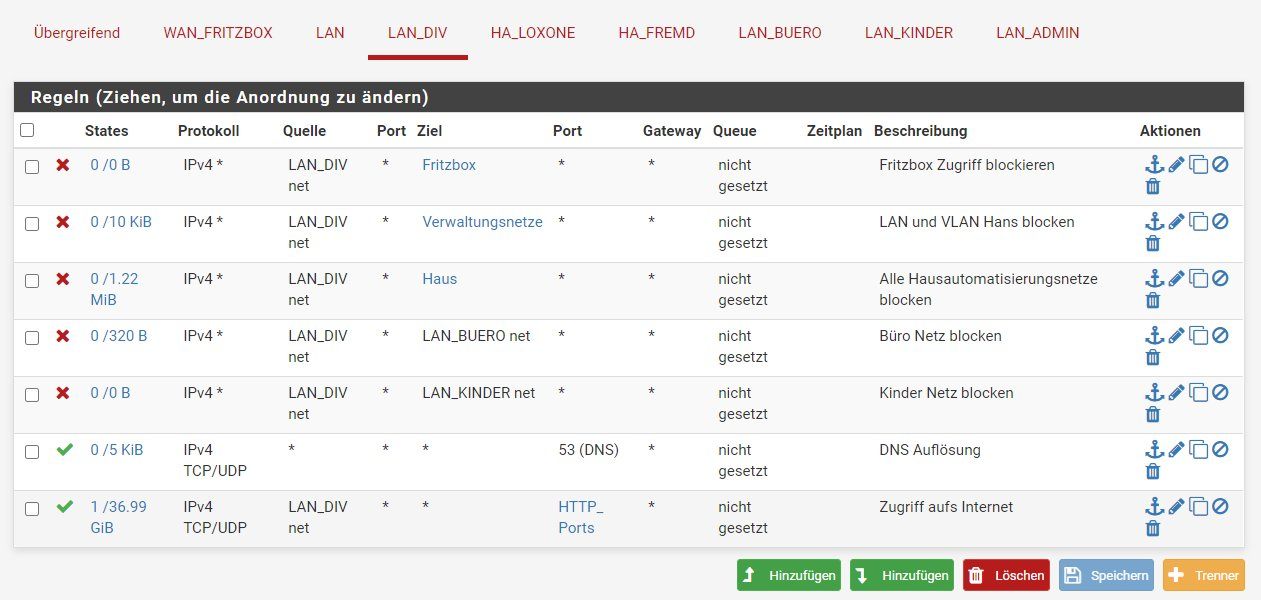

2) Die Geschichte mit Zwift.

Hier geht es nur um das VLAN 7 und den Zugriff ins Internet. Wenn ich den Port 3022 UDP öffne dann ist dieser für das Netz ja immer offen?

Bzw. wenn ein Dienst eine Anfrage und wird darauf geantwortet, kann dann aber auch durch eine Schadsoftware passieren?

2) Die Geschichte mit Zwift.

Hier geht es nur um das VLAN 7 und den Zugriff ins Internet. Wenn ich den Port 3022 UDP öffne dann ist dieser für das Netz ja immer offen?

Bzw. wenn ein Dienst eine Anfrage und wird darauf geantwortet, kann dann aber auch durch eine Schadsoftware passieren?

Richtig. Wenn Du aber das Gerät nutzen willst, so wie es Dir vorschwebt, kommst Du da nicht rum.

🖖

Zitat von @snah0815:

OK, könnte dann aber über die Personal Firewall (Bitdefender) das Ganze dann noch auf die eine Software einschränken und ggf. durch eine Regel noch für den einen Rechner (wenn dieser eine fixe IP-Adresse hat)?

Gruß Hans

Bitdefender weiß ich nicht, aber wenn der Rechner eine fixe IP hat, kannst Du den Port natürlich dahin weiterleiten.OK, könnte dann aber über die Personal Firewall (Bitdefender) das Ganze dann noch auf die eine Software einschränken und ggf. durch eine Regel noch für den einen Rechner (wenn dieser eine fixe IP-Adresse hat)?

Gruß Hans

🖖

Nein, natürlich nicht. Eine Port Weiterleitung macht man logischerweise nur wenn man eine NAT (Adress Translation) Firewall überwinden muss. Bei dir ja zwischen zwei normal, transparent gerouteten Interfaces nicht der Fall. Da greifen dann also rein die FW Regeln.

Wenn du das nicht weisst ist das erstmal schlecht, denn frei raten ist bei einer Firewall bekanntlich nicht besonders gut.

Ein Wireshark Trace hilft hier aber immer weiter wenn du dir die Kommunikation der App mit dem Endgerät dort einmal genau ansiehst. Dann weisst du in max. 1 Minute welche Protokolle bzw. Ports benutzt werden und kannst eine wasserdichte Regel erstellen.

https://www.heise.de/ct/artikel/Fehler-erschnueffeln-221587.html

Kommt man eigentlich auch leicht von selber drauf wenn man einmal etwas nachdenkt...

von VLAN7 auf VLAN8 mittels der Loxone App auf dem Handy

Mit welchen TCP oder UDP Port und vor allem Protokollen kommuniziert diese App denn mit den Endgeräten ?? Das wäre im ersten Schritt ja das Mindeste was du wissen musst um eine sinnvolle Regel zu erstellen.Wenn du das nicht weisst ist das erstmal schlecht, denn frei raten ist bei einer Firewall bekanntlich nicht besonders gut.

Ein Wireshark Trace hilft hier aber immer weiter wenn du dir die Kommunikation der App mit dem Endgerät dort einmal genau ansiehst. Dann weisst du in max. 1 Minute welche Protokolle bzw. Ports benutzt werden und kannst eine wasserdichte Regel erstellen.

https://www.heise.de/ct/artikel/Fehler-erschnueffeln-221587.html

Kommt man eigentlich auch leicht von selber drauf wenn man einmal etwas nachdenkt...

Zitat von @aqui:

Mit welchen TCP oder UDP Port und vor allem Protokollen kommuniziert diese App denn mit den Endgeräten ??

Mit welchen TCP oder UDP Port und vor allem Protokollen kommuniziert diese App denn mit den Endgeräten ??

Port 80, 443 und UDP 3022, steht weiter oben.

@snah0815

Ein Netzwerk hat keine IP-Adresse lediglich einen Adressraum. Du kannst eine Portweiterleitung nur auf eine einzelne IP-Adresse bzw. dem zur IP-Adresse zugehörigem Gerät weiterleiten. Wenn Du einen IP-Adressbereich freigeben willst, ist das eine schlichte Portöffnung.

Grundsätzlich sehen alle die Antworten. Wäre auch schlecht wenn nicht, dann könnte man ja keinen Bezug auf andere Antworten nehmen. Aber Du kannst auch einen privaten Chat nur mit einem Einzelnen einleiten.

Wie dem auch sei, für Dich ist es das Einfachste einfach nur den Port 3022 (eingehend und ausgehend) zusätzlich zu 80 und 443 zu öffnen. Den Rest erledigt dann Dein Laptop. Also keine Portweiterleitung einrichten.

🖖

Hallo,

Ich bin ehrlich. Das, was Du hier beschreibst ist dermaßen komplex, dass ich mich wirklich ehrführchtig zurückhalte (obwohl ich seit ca. 1995 Firewalls entwickle).

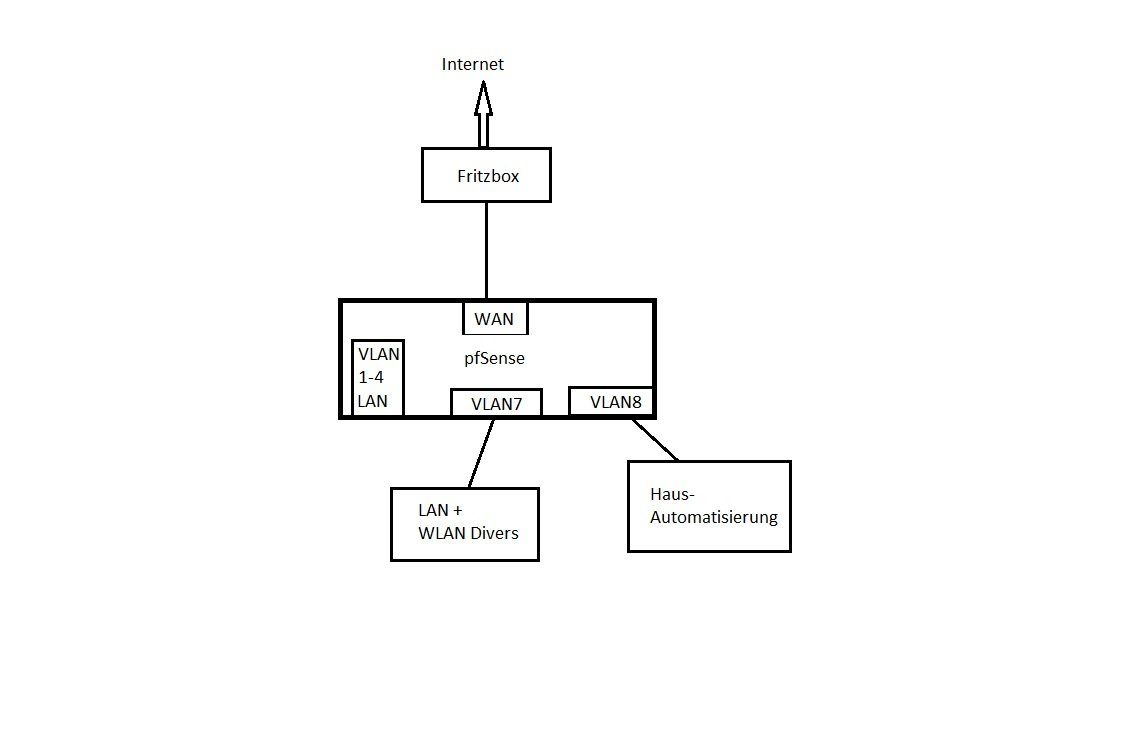

Was ich sagen will: Ein "einfacher Elektriker" kommt normalerweise mit 'ner FRITZ!Box vom Provider raus. Das, was Du dir da bastelst (Routerkaskade, VLANs usw.) ist schon 'ne ziemliche Hausnummer.

Respekt, dass Du so groß einsteigst.

Gruß,

Jörg

Zitat von @snah0815:

Sorry dass ich das ganze Thema noch nicht so richtig verstehe, bin hier leider noch absoluter Anfänger (bin kein IT'ler).

Sorry dass ich das ganze Thema noch nicht so richtig verstehe, bin hier leider noch absoluter Anfänger (bin kein IT'ler).

Ich bin ehrlich. Das, was Du hier beschreibst ist dermaßen komplex, dass ich mich wirklich ehrführchtig zurückhalte (obwohl ich seit ca. 1995 Firewalls entwickle).

Was ich sagen will: Ein "einfacher Elektriker" kommt normalerweise mit 'ner FRITZ!Box vom Provider raus. Das, was Du dir da bastelst (Routerkaskade, VLANs usw.) ist schon 'ne ziemliche Hausnummer.

Respekt, dass Du so groß einsteigst.

Gruß,

Jörg

Hallo,

braucht man da nicht noch eine NAT Regel? Soweit ich weiß, erstellt die dann auch gleich eine passende verknüpfte Firewall-Regel...

Gruß,

Jörg

braucht man da nicht noch eine NAT Regel? Soweit ich weiß, erstellt die dann auch gleich eine passende verknüpfte Firewall-Regel...

Gruß,

Jörg

Hallo,

mal angenommen, ein Paket kommt auf Port 80 WAN an. Woher sollte die pfSense wissen, an welche interne IP das geschickt werden soll?

Die Firewallregel ist ja nur die Erlaubnis, das Paket zuzustellen.

Zumal ja auch mehrere Regeln parallel existieren könn(t)en, die Port 80 auf verschiedene interne IPs freischalten.

Gruß,

Jörg

mal angenommen, ein Paket kommt auf Port 80 WAN an. Woher sollte die pfSense wissen, an welche interne IP das geschickt werden soll?

Die Firewallregel ist ja nur die Erlaubnis, das Paket zuzustellen.

Zumal ja auch mehrere Regeln parallel existieren könn(t)en, die Port 80 auf verschiedene interne IPs freischalten.

Gruß,

Jörg

Hallo,

Naja, was sollte NAT denn sonst sein? Ich meine - "Network adress translation" ist ja eigentlich schon vom Begriff her selbsterklärend, oder?

Network Adress Translation

Das, was Du möchtest, wird gleich im Abschnitt "Port Forwards" beschrieben und dort findest Du auch einen Bereich "Risks of Port Forwarding", in dem z.B. auf deine angesprochenen Risiken eingegangen wird.

Gruß,

Jörg

Naja, was sollte NAT denn sonst sein? Ich meine - "Network adress translation" ist ja eigentlich schon vom Begriff her selbsterklärend, oder?

Network Adress Translation

Das, was Du möchtest, wird gleich im Abschnitt "Port Forwards" beschrieben und dort findest Du auch einen Bereich "Risks of Port Forwarding", in dem z.B. auf deine angesprochenen Risiken eingegangen wird.

Gruß,

Jörg