Probleme mit Wireguard nach Upgrade Telekom Glasfaser

Guten Morgen,

ich habe ein sehr seltsames Problem.

Ich nutze eine pfsense (2.7.2), welche die Einwahl macht und an dem Glasfasermodem der Telekom angeschlossen ist. Über die pfsense wähle ich mich auch extern per Wireguard ein und route dann den gesamten Netzwerkverkehr über diese Verbindung. Diese Kombination läuft bereits seit einigen Jahren.

Gestern bin ich auf die tolle Idee gekommen unseren bestehenden Anschluss bei der Telekom (500/100) auf 1000/500 MBit aufzustocken. Heute morgen kam die Info, dass die Umstellung erfolgt ist.

Wenn ich jetzt die VPN-Verbindung am Handy aufbaue, so zeigt das Handy an, dass alles ok ist. Allerdings scheint DNS nicht mehr zu funktionieren (konfiguriert ist ein lokaler DNS, der auch von lokal funktioniert) und darüber hinaus kann ich auch nur IPs pingen die im öffentlichen Netz sind, keine aus dem internen Netz zuhause (was sicherlich die Ursache ist, dass DNS nicht funktioniert).

Die Frage die sich mir stellt, warum ist das jetzt plötzlich so? Der VPN wird ja augenscheinlich aufgebaut (zeigt die pfsense und auch das Handy), warum kann ich dann keine Geräte mehr aus dem internen Netz erreichen? Kann das überhaupt mit dem Upgrade zusammenhängen (das erscheint mir unlogisch, allerdings zeitgleich aufgetreten)?

Vielleicht hat ja jemand eine Idee.

Vielen Dank!

Carsten

ich habe ein sehr seltsames Problem.

Ich nutze eine pfsense (2.7.2), welche die Einwahl macht und an dem Glasfasermodem der Telekom angeschlossen ist. Über die pfsense wähle ich mich auch extern per Wireguard ein und route dann den gesamten Netzwerkverkehr über diese Verbindung. Diese Kombination läuft bereits seit einigen Jahren.

Gestern bin ich auf die tolle Idee gekommen unseren bestehenden Anschluss bei der Telekom (500/100) auf 1000/500 MBit aufzustocken. Heute morgen kam die Info, dass die Umstellung erfolgt ist.

Wenn ich jetzt die VPN-Verbindung am Handy aufbaue, so zeigt das Handy an, dass alles ok ist. Allerdings scheint DNS nicht mehr zu funktionieren (konfiguriert ist ein lokaler DNS, der auch von lokal funktioniert) und darüber hinaus kann ich auch nur IPs pingen die im öffentlichen Netz sind, keine aus dem internen Netz zuhause (was sicherlich die Ursache ist, dass DNS nicht funktioniert).

Die Frage die sich mir stellt, warum ist das jetzt plötzlich so? Der VPN wird ja augenscheinlich aufgebaut (zeigt die pfsense und auch das Handy), warum kann ich dann keine Geräte mehr aus dem internen Netz erreichen? Kann das überhaupt mit dem Upgrade zusammenhängen (das erscheint mir unlogisch, allerdings zeitgleich aufgetreten)?

Vielleicht hat ja jemand eine Idee.

Vielen Dank!

Carsten

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 94257453032

Url: https://administrator.de/forum/probleme-mit-wireguard-nach-upgrade-telekom-glasfaser-94257453032.html

Ausgedruckt am: 14.07.2025 um 06:07 Uhr

13 Kommentare

Neuester Kommentar

Morschen.

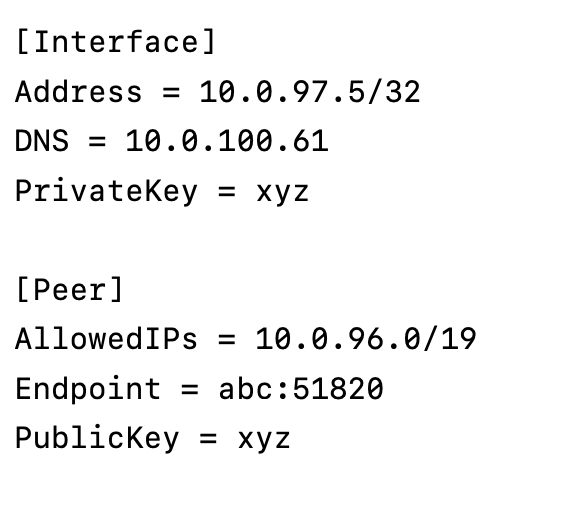

Bitte mal die Wireguard Configs des Clients und des Servers (anonymisiert) posten.

Wurde die PFSense oder zumindest das sich einwählende Interface einmal "neu gestartet" nach der Umstellung?

Liegt da eine statische oder öffentliche IPv4 an oder ist das ein CGNAT Anschluss?

Kommt eventuell DynDNS zum Einsatz?

Gruß

Marc

Bitte mal die Wireguard Configs des Clients und des Servers (anonymisiert) posten.

Wurde die PFSense oder zumindest das sich einwählende Interface einmal "neu gestartet" nach der Umstellung?

Liegt da eine statische oder öffentliche IPv4 an oder ist das ein CGNAT Anschluss?

Kommt eventuell DynDNS zum Einsatz?

Gruß

Marc

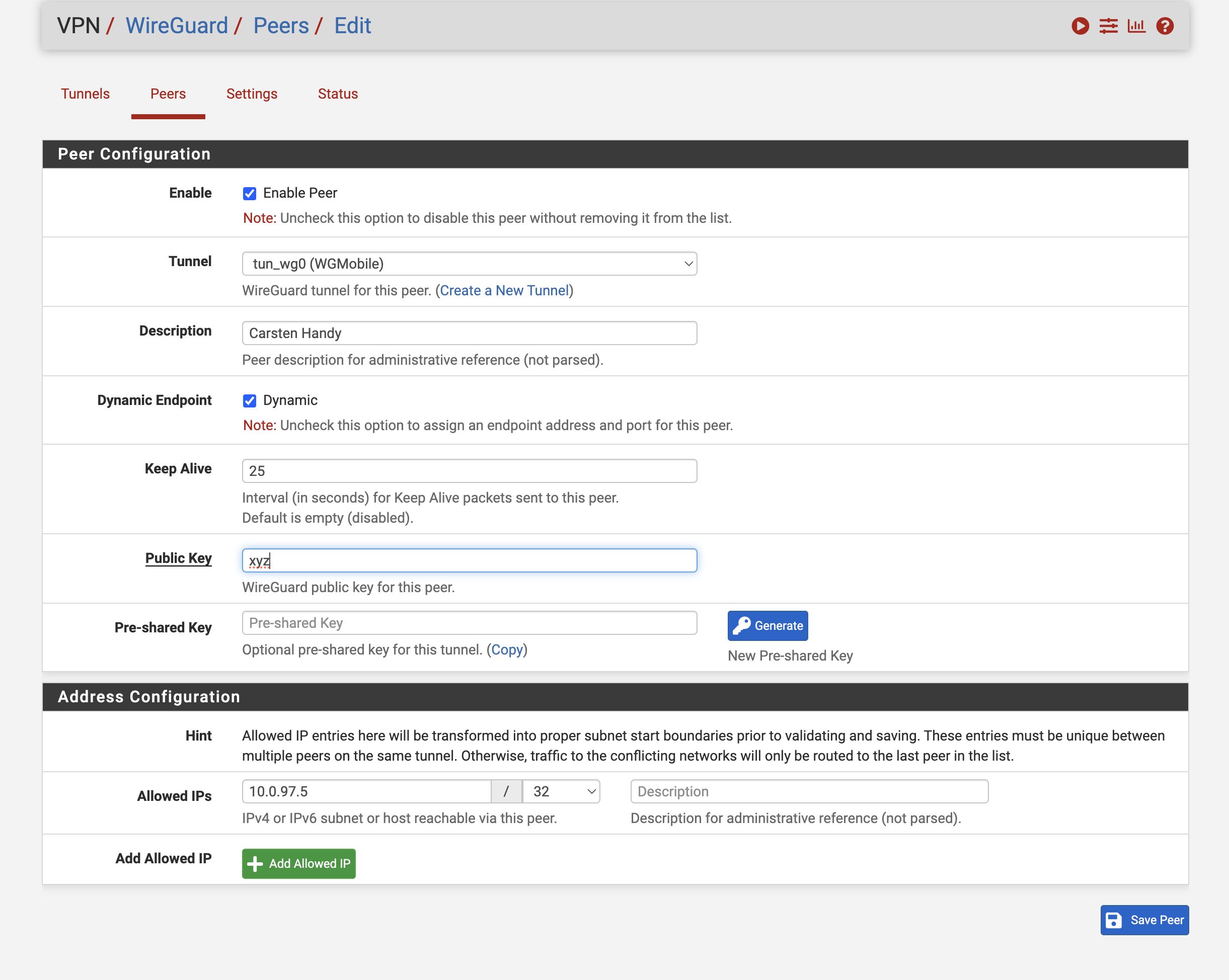

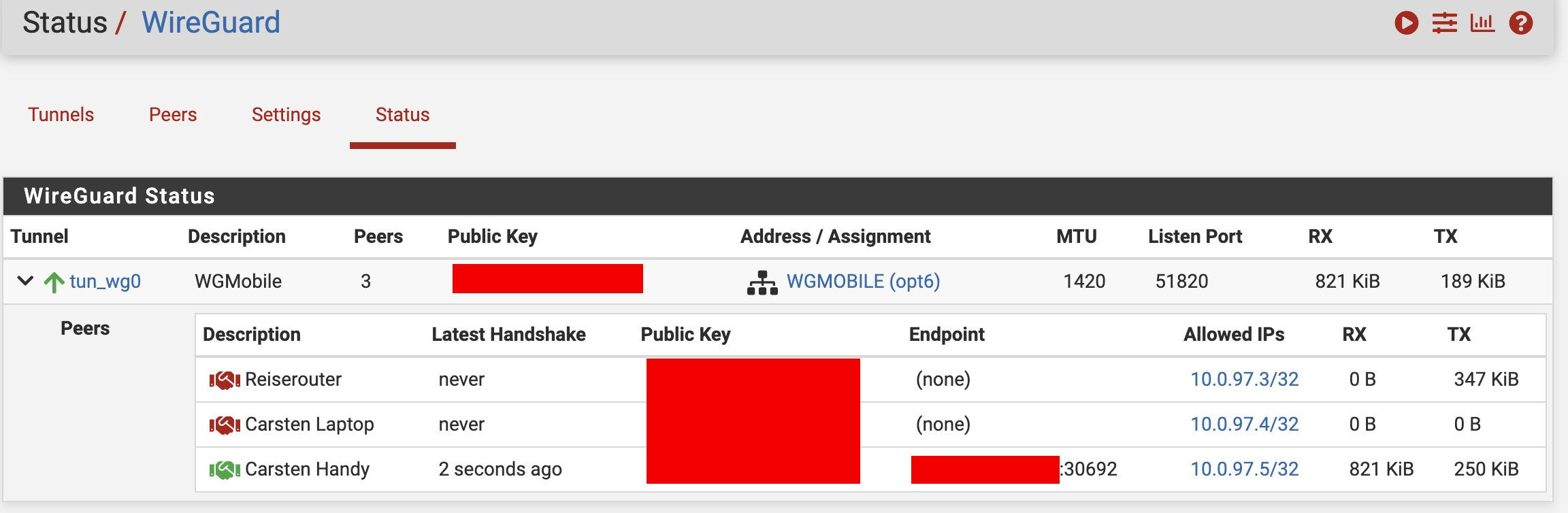

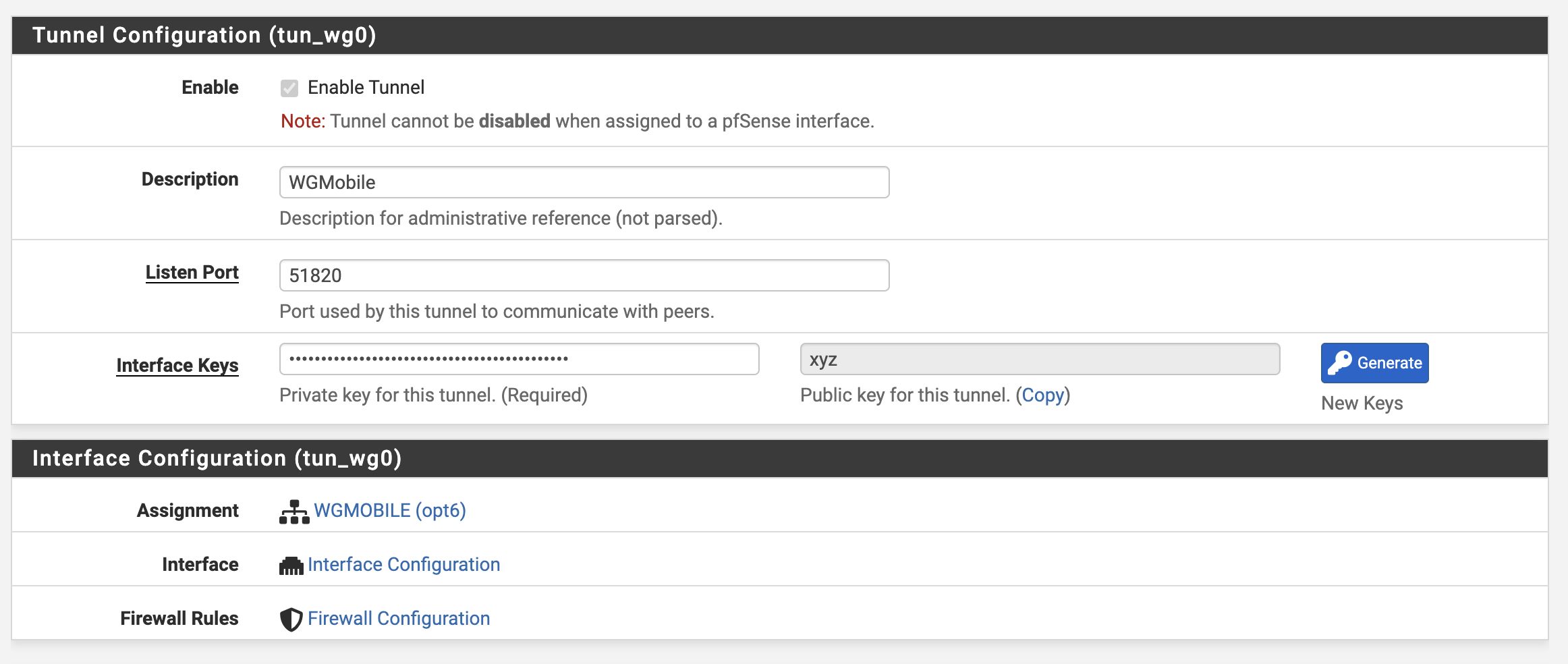

Korrekte Konfig checken:

pfSense als Wireguard Server (Responder)

Wegen der nicht idealen Integration von WG wäre es deutlich sinnvoller einen IKEv2 VPN Server auf der pfSense zu verwenden um überall die bordeigenen VPN Clients nutzen zu können.

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Oder alternativ die L2TP VPN Lösung:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Erspart einem zudem das Gefrickel mit externer (überflüssiger) VPN Client Software auf den Endgeräten.

pfSense als Wireguard Server (Responder)

Wegen der nicht idealen Integration von WG wäre es deutlich sinnvoller einen IKEv2 VPN Server auf der pfSense zu verwenden um überall die bordeigenen VPN Clients nutzen zu können.

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Oder alternativ die L2TP VPN Lösung:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Erspart einem zudem das Gefrickel mit externer (überflüssiger) VPN Client Software auf den Endgeräten.

MTU einzustellen ist Unsinn, denn 1420 ist die Wireguard Default MTU. Kannst du also gleich weglassen da überflüssig.

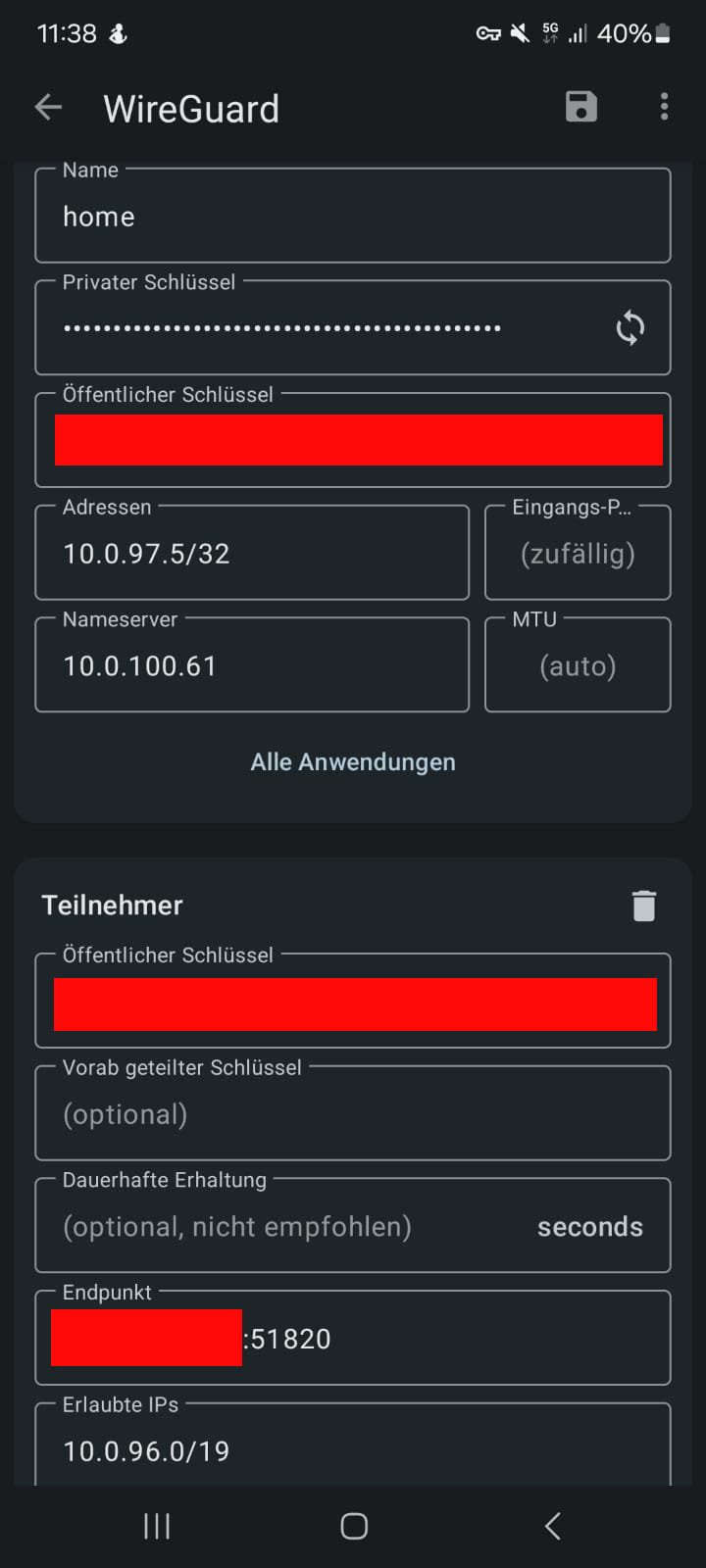

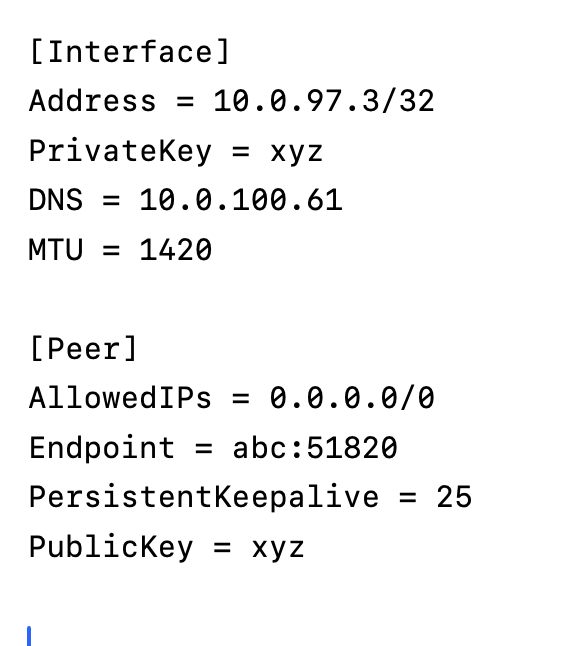

Die IP Adressierung des Android Clients und auch GL.inet Clients ist falsch!

Die Client IP selber hat immer die Subnetzmaske des intern verwendeten VPN IP Netzes aber niemals eine Hostmaske. Die Hostmaske wird ausschliesslich nur in der "AllowedIP" Definition des internen Netzes verwendet! (Siehe entspr. Hinweis im Tutorial!)

Die "AllowedIP" Definition bestimmt immer WAS an Traffic in den Tunnel gesendet wird. Traffic mit Ziel IP Adressen in der "AllowedIP" Definition werden in den Tunnel geroutet. Das ist die klassische "Crypro Key Routing" Funktion bei WG!

Außerdem fehlt dort in den Allowed IPs die interne Server IP mit der /32er Maske. (Siehe Turorial)

Was noch viel fataler ist ist die Tatsache das die /19er Maske das interne WG Netz überschneidet. Mit so einer falschen "AllowedIP" Definition scheitert schon das "Crypro Key Routing" an sich.

Die gleichen Fehler wurden auch beim GL.inet Client wieder gemacht.

Die generell falsche IP Adressierung und das überschneiden der Routen mit dem internen IP Netz der beiden Clients ist die grundsätzlich Ursache für die Fehlfunktion!

Tutorial einmal wirklich lesen und verstehen hilft!

Die IP Adressierung des Android Clients und auch GL.inet Clients ist falsch!

Die Client IP selber hat immer die Subnetzmaske des intern verwendeten VPN IP Netzes aber niemals eine Hostmaske. Die Hostmaske wird ausschliesslich nur in der "AllowedIP" Definition des internen Netzes verwendet! (Siehe entspr. Hinweis im Tutorial!)

Die "AllowedIP" Definition bestimmt immer WAS an Traffic in den Tunnel gesendet wird. Traffic mit Ziel IP Adressen in der "AllowedIP" Definition werden in den Tunnel geroutet. Das ist die klassische "Crypro Key Routing" Funktion bei WG!

Außerdem fehlt dort in den Allowed IPs die interne Server IP mit der /32er Maske. (Siehe Turorial)

Was noch viel fataler ist ist die Tatsache das die /19er Maske das interne WG Netz überschneidet. Mit so einer falschen "AllowedIP" Definition scheitert schon das "Crypro Key Routing" an sich.

Die gleichen Fehler wurden auch beim GL.inet Client wieder gemacht.

- Wieder falsche Maske bei der Client IP Adressierung!

- Gateway Redirect statt Split Tunneling

- MTU überflüssig da Default

- DNS mus sman nur angeben wenn man einen internen DNS verwendet

Die generell falsche IP Adressierung und das überschneiden der Routen mit dem internen IP Netz der beiden Clients ist die grundsätzlich Ursache für die Fehlfunktion!

Tutorial einmal wirklich lesen und verstehen hilft!

👏👍 Glückwunsch!

Ein Problem ist ein Gateway Redirect 0.0.0.0/0 per se nicht. Man muss sich nur gut überlegen ob man sowas will oder doch lieber effizient mit einem Split Tunnel Konzept arbeiten will.

Redirect routet dann halt alles, auch jeglichen lokalen Traffic, in den Tunnel. Geht auch, kostet aber massiv Performance im Tunnel.

Andererseits macht es auch Sinn wenn man primär ein Security Konzept mit dem Client verfolgt und dessen Traffic generell immer verschlüsselt übertragen will z.B. weil man sich häufig in öffentlichen Netzen, Hotspots etc. aufhält. Dort zählt dann primär die Security und weniger die Performance.

Mit anderen Worten: Es hängt immer von deinem VPN Konzept ab und was DIR letztlich am wichtigsten ist und welches Ziel DU verfolgst.

Ein Problem ist ein Gateway Redirect 0.0.0.0/0 per se nicht. Man muss sich nur gut überlegen ob man sowas will oder doch lieber effizient mit einem Split Tunnel Konzept arbeiten will.

Redirect routet dann halt alles, auch jeglichen lokalen Traffic, in den Tunnel. Geht auch, kostet aber massiv Performance im Tunnel.

Andererseits macht es auch Sinn wenn man primär ein Security Konzept mit dem Client verfolgt und dessen Traffic generell immer verschlüsselt übertragen will z.B. weil man sich häufig in öffentlichen Netzen, Hotspots etc. aufhält. Dort zählt dann primär die Security und weniger die Performance.

Mit anderen Worten: Es hängt immer von deinem VPN Konzept ab und was DIR letztlich am wichtigsten ist und welches Ziel DU verfolgst.

Zitat von @aqui:

Die IP Adressierung des Android Clients und auch GL.inet Clients ist falsch!

Die Client IP selber hat immer die Subnetzmaske des intern verwendeten VPN IP Netzes aber niemals eine Hostmaske. Die Hostmaske wird ausschliesslich nur in der "AllowedIP" Definition des internen Netzes verwendet!

Die IP Adressierung des Android Clients und auch GL.inet Clients ist falsch!

Die Client IP selber hat immer die Subnetzmaske des intern verwendeten VPN IP Netzes aber niemals eine Hostmaske. Die Hostmaske wird ausschliesslich nur in der "AllowedIP" Definition des internen Netzes verwendet!

Das klappt bei mir seit drei Jahren genau so ohne Probleme. Allerdings habe ich auch keine Überschneidung der Tunnel IP mit der lokalen IP.

Zitat von @aqui:

Andererseits macht es auch Sinn wenn man primär ein Security Konzept mit dem Client verfolgt und dessen Traffic generell immer verschlüsselt übertragen will z.B. weil man sich häufig in öffentlichen Netzen, Hotspots etc. aufhält.

Andererseits macht es auch Sinn wenn man primär ein Security Konzept mit dem Client verfolgt und dessen Traffic generell immer verschlüsselt übertragen will z.B. weil man sich häufig in öffentlichen Netzen, Hotspots etc. aufhält.

Das finde ich gerade als Alternative zu irgendwelchen Dubiosen VPN Diensten die einzig wirklich sinnvolle Herangehensweise.

Gruß

Marc

Das klappt bei mir seit drei Jahren genau so ohne Probleme.

Ist aber dennoch laut offizieller Wireguard Dokumentation falsch. Ist auch verständlich, denn das Cryptokey Routing ist auf die Verwendung einer korrekten Maske angewiesen um das Routing eindeutig zu machen. Legt man auf Stabilität wert sollte man solche Frickeleien besser immer vermeiden.Das gilt ebenso für die Einzigartigkeit des internen IP Netzes was niemals die Range des Cryptokey Routings überschneiden darf, weil ansonsten eine korrekte Wegefindung nicht mehr möglich ist.

Das klappt bei mir seit drei Jahren genau so ohne Probleme.

Ist aber dennoch laut offizieller Wireguard Dokumentation falsch. Ist auch verständlich, denn das Cryptokey Routing ist auf die Verwendung einer korrekten Maske angewiesen um das Routing eindeutig zu machen. Legt man auf Stabilität wert sollte man solche Frickeleien besser immer vermeiden.Ist beherzigt und habe das bei meinen Geräten nun entsprechend abgeändert.

Hatte vor Jahren, als ich mit Wireguard begonnen hatte, das irgendwo so übernommen

Da es keinerlei Probleme gab, hatte ich keine große Motivation das zu ändern.

Gruß

Marc