RDP-Authentifizierung mit SmartCard leider doppelt

Guten Morgen.

Unser SmartCard Deployment biegt auf die Zielgerade ein.

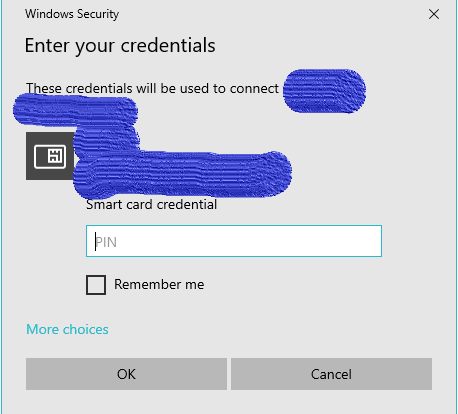

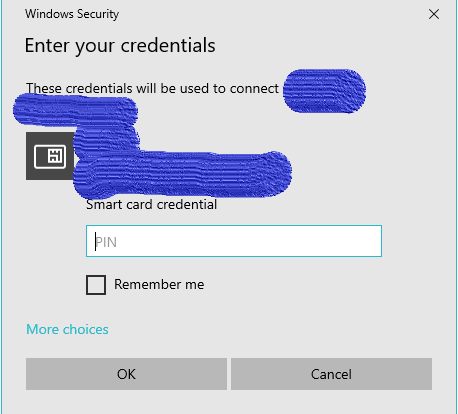

Eine noch zu klärende Merkwürdigkeit ist die, dass ich bei RDP-Verbindungen von Win10 aus (Ziel-OS ist egal, Win10/Server2012/2016/2019) immer zweimal die PIN eingeben muss: einmal an der Anmeldemaske des Remote-PCs und zuvor schon einmal lokal in einem so gearteten Dialog:

Dies tritt bei allen SmartCardtypen außer Yubikeys auf - bei Yubikeys kommen auch zwei Authentifizierungen, aber die erste kann man überspringen, indem man einfach PIN leer lässt und Enter drückt. Es ist hierbei egal, ob die Eingabe über Tastatur oder über externe Pin-Pads erfolgt.

Kennt das jemand?

Warum wird zweimal gefragt, wenn SC verwendet wird und nur einmal, wenn ein Kennwort verwendet wird?

Warum nimmt der Yubikey eine Sonderrolle ein?

Unser SmartCard Deployment biegt auf die Zielgerade ein.

Eine noch zu klärende Merkwürdigkeit ist die, dass ich bei RDP-Verbindungen von Win10 aus (Ziel-OS ist egal, Win10/Server2012/2016/2019) immer zweimal die PIN eingeben muss: einmal an der Anmeldemaske des Remote-PCs und zuvor schon einmal lokal in einem so gearteten Dialog:

Dies tritt bei allen SmartCardtypen außer Yubikeys auf - bei Yubikeys kommen auch zwei Authentifizierungen, aber die erste kann man überspringen, indem man einfach PIN leer lässt und Enter drückt. Es ist hierbei egal, ob die Eingabe über Tastatur oder über externe Pin-Pads erfolgt.

Kennt das jemand?

Warum wird zweimal gefragt, wenn SC verwendet wird und nur einmal, wenn ein Kennwort verwendet wird?

Warum nimmt der Yubikey eine Sonderrolle ein?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1185642154

Url: https://administrator.de/forum/rdp-authentifizierung-mit-smartcard-leider-doppelt-1185642154.html

Ausgedruckt am: 14.07.2025 um 02:07 Uhr

16 Kommentare

Neuester Kommentar

Hi,

das liegt höchstwahrscheinlich am NLA, d.h. der erste Prompt initialisiert das kerberos Serviceticket fürs termsv NLA, der zweite authentifiziert dich in der RDP Session.

teste mal folgendes: boote den client neu (damit man frisch anfängt)

führe klist aus

da sollte das krbtgt ticket sein und ggf. ein paar andere, aber noch keins mit "termsrv"

mach nun deine rdp session und dannach wieder klist, jetzt sollte ein ticket mit "termsrv @ <servername> da sein.

Solange dieses Ticket gültig ist, solltest du nur noch einmal nach dem PIN gepromted werden (bei verbindung zum selben ziel)

Hier eine Tabelle:

community.rsa.com/t5/securid-access-knowledge-base/how-does-remo ...

--> man könnte dieses verhalten umgehen indem man NLA auf den Clients deaktiviert

MFG

N-Dude

das liegt höchstwahrscheinlich am NLA, d.h. der erste Prompt initialisiert das kerberos Serviceticket fürs termsv NLA, der zweite authentifiziert dich in der RDP Session.

teste mal folgendes: boote den client neu (damit man frisch anfängt)

führe klist aus

klistmach nun deine rdp session und dannach wieder klist, jetzt sollte ein ticket mit "termsrv @ <servername> da sein.

Solange dieses Ticket gültig ist, solltest du nur noch einmal nach dem PIN gepromted werden (bei verbindung zum selben ziel)

Hier eine Tabelle:

community.rsa.com/t5/securid-access-knowledge-base/how-does-remo ...

--> man könnte dieses verhalten umgehen indem man NLA auf den Clients deaktiviert

MFG

N-Dude