Router-Probleme: Hilfe oder Professioneller Ersatz

Hallo,

mein Router (Asus AC-87U) macht dauernd Probleme.

Jeden Tag ist mein Internet extrem langsam. Ein Routerneustart behebt das Problem aber immer wieder (kurzzeitig).

Das ganze tritt seit 2 Wochen auf, Häufigkeit gefühlt zunehmend.

Der Router ist ein Asus RT-AC87U, also eigentlich Highend im Heimbereich.

Vor dem Router hängt ein Speedport von der Telekom (W 723V).

Ich hab langsam die Schnauze voll von diesem Consumershit.

Im Systemprotokoll des Asus finde ich oft diese Nachricht: kernel: br0: received packet on vlan1 with own address as source address.

Was kann ich tun, bzw. welcher Router wäre eine Alternative, die wirklich zuverlässig und haltbar ist?

mein Router (Asus AC-87U) macht dauernd Probleme.

Jeden Tag ist mein Internet extrem langsam. Ein Routerneustart behebt das Problem aber immer wieder (kurzzeitig).

Das ganze tritt seit 2 Wochen auf, Häufigkeit gefühlt zunehmend.

Der Router ist ein Asus RT-AC87U, also eigentlich Highend im Heimbereich.

Vor dem Router hängt ein Speedport von der Telekom (W 723V).

Ich hab langsam die Schnauze voll von diesem Consumershit.

Im Systemprotokoll des Asus finde ich oft diese Nachricht: kernel: br0: received packet on vlan1 with own address as source address.

Was kann ich tun, bzw. welcher Router wäre eine Alternative, die wirklich zuverlässig und haltbar ist?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 265804

Url: https://administrator.de/forum/router-probleme-hilfe-oder-professioneller-ersatz-265804.html

Ausgedruckt am: 26.07.2025 um 17:07 Uhr

171 Kommentare

Neuester Kommentar

Such dir einen aus ... mit denen machst du nichts verkehrt.

Wenn das nicht reicht ist Layer 8 schuld ;-P

Gruß jodel32

Wenn das nicht reicht ist Layer 8 schuld ;-P

Gruß jodel32

Hallo,

Schlicht, einfach und funktionell!

- Alix APU Board oder Soekris net6501/net6801

- pfSense, ZeroShell, mOnOwall, IPFire, OpenBSD, OpenWRT, DD-WRT,....

tadellos mehrere Jahre ohne murren und Probleme!!!

Nutze ich selber auch als privat ambitionierter Netzwerkfan.

- AVM FB7490 + pfSense auf Alix APU 1d4

Sind drei miniPCIe Steckplätze für Modem, WLAN, mSATA

oder in Verbindung mit XBMC als DLNA Server eine Broadcom

BCM970015 crystal clear HD Karte!

- AVM FB7490 + Asus Router mit DD-WRT / OpenWRT geflasht!

DD-WRT hat alles was man sich wünscht im LAN daheim.

Die Soekris net6501 hat zwei davon

Und diverse MikroTik Router haben auch einen

876Mbps 802.11AC 7260.HMW Original Intel Dual Band Wireless- 2x2 AC+Bluetooth

Gruß

Dobby

Was kann ich tun, bzw. welcher Router wäre eine Alternative,

Neu kaufen, reparieren, Rest und neu einstellen,.......die wirklich zuverlässig und haltbar ist?

- Original AVM Fritz!Box 7390, 7490Schlicht, einfach und funktionell!

Ich hab langsam die Schnauze voll von diesem Consumershit.

- MikroTik RouterBoard- Alix APU Board oder Soekris net6501/net6801

- pfSense, ZeroShell, mOnOwall, IPFire, OpenBSD, OpenWRT, DD-WRT,....

c) Ich hasse Fritzboxen wirklich. Keinesfalls!

Sind aber das non plus ultra im Heimbereich und funktionierentadellos mehrere Jahre ohne murren und Probleme!!!

Nutze ich selber auch als privat ambitionierter Netzwerkfan.

- AVM FB7490 + pfSense auf Alix APU 1d4

Sind drei miniPCIe Steckplätze für Modem, WLAN, mSATA

oder in Verbindung mit XBMC als DLNA Server eine Broadcom

BCM970015 crystal clear HD Karte!

- AVM FB7490 + Asus Router mit DD-WRT / OpenWRT geflasht!

DD-WRT hat alles was man sich wünscht im LAN daheim.

Aber der VAW hat doch keine W-LAN AC Dualband oder?

Das Alix APU 1d4 hat aber 3 miniPCIe SteckplätzeDie Soekris net6501 hat zwei davon

Und diverse MikroTik Router haben auch einen

876Mbps 802.11AC 7260.HMW Original Intel Dual Band Wireless- 2x2 AC+Bluetooth

Gruß

Dobby

Gibt´s nichts professionelles mit A+VDSL-Modem wo ich den Asus als Accesspoint dahinter hängen könnte?

Ja natürlich:Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Alternativ eine richtige Firewall mit dem Speedport als reines Modem davor:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Und hier wie du den ASUS zum Accesspoint machen kannst:

Kopplung von 2 Routern am DSL Port

Vielleicht solltest du aber schlicht und einfach die ASUS Gurke mal mit der aktuellsten Firmware betanken. Oft hilft das ja.

Noch besser wäre natürlich einen bessere Fromware wie DD-WRT zu flashen aber obwohl DD-WRT sehr ASUS affin ist ist dieses Modell nicht supportet

Zitat von @stephan902:

Gibt´s nichts professionelles mit A+VDSL-Modem wo ich den Asus als Accesspoint dahinter hängen könnte?

Gibt´s nichts professionelles mit A+VDSL-Modem wo ich den Asus als Accesspoint dahinter hängen könnte?

Cisco hat da einige Schätzchen. (siehe Aquis Anleitungen) Da brauchst Du nicht einmal den Asus.

Ansonsten würde ich mal die DSl-leitung checken. Die kann auch der verursacher sein.

lks

Hallo,

und

aber glaube.

anderen Router?

AVM FB 7490 ~250 €

Alix APU 1d4 Komplettpaket von Varia-Store = ~220 €

Dual AC WLAN miniPCIe Karte = ~70 €

Intel mSATA 120 GB = ~100 €

pfSense = kostenlos

Macht zusammen: 640 € für einen Router und eine Firewall

mit 120 GB Platz und Dual AC WLAN.

Gruß

Dobby

Also ein bisschen Ahnung hab ich schon.

und

Ich hab den Asus jetzt mal aus dem Netzwerk

genommen und den Speedport wieder zum Router

gemacht, jetzt läuft das Internet wieder richtig schnell.

Wiedersprechen sich aber irgendwie, obwohl ich es Dirgenommen und den Speedport wieder zum Router

gemacht, jetzt läuft das Internet wieder richtig schnell.

aber glaube.

Der Asus hatte neueste Firmware und hat allein das

Problem verursacht.

DD-WRT oder OpenWRT fähiger Router?Problem verursacht.

Der Asus ist wohl defekt und geht endgültig zurück.

Als WLAN AP macht er sich eventuell gut hinter einemanderen Router?

Der Speedport soll auch weg. Also brauche ich jetzt einen

IP-Anschluss tauglichen DSL Router und einen Access Point.

Also einen der am WAN Port den VLAN-Tag unterstützt, oder?IP-Anschluss tauglichen DSL Router und einen Access Point.

Der 1781VAW scheint ja kein W-LAN AC und simultanes

Dualband zu bieten. Muss ich also nochmal 600 Euro für

einen Access Point ausgeben?

Man reiche uns frischen Sauerstoff!Dualband zu bieten. Muss ich also nochmal 600 Euro für

einen Access Point ausgeben?

AVM FB 7490 ~250 €

Alix APU 1d4 Komplettpaket von Varia-Store = ~220 €

Dual AC WLAN miniPCIe Karte = ~70 €

Intel mSATA 120 GB = ~100 €

pfSense = kostenlos

Macht zusammen: 640 € für einen Router und eine Firewall

mit 120 GB Platz und Dual AC WLAN.

Gruß

Dobby

Hallo nochmal,

es ist alles in Ordnung?

und zum anderen denken halt viele Leute das wenn man Profi-Hardware einsetzt ist man ein Profi. Leider muss man mitunter

Profi sein um diese Hardware auch bedienen zu können!

- ist die Reichweite entscheidend

- sind die Anzahl der Verbindungen entscheidend

- Ist Geld das Thema

Schau doch mal bei MikroTik oder aber bei Ubiquiti nach.

gruß

Dobby

Ich will aber keine Bastelei, wo ich mich bei Problemen

nicht an den Hersteller wenden kann.

Und was solls wenn der den Router testet und sagtnicht an den Hersteller wenden kann.

es ist alles in Ordnung?

Und was ich mit 120GB im Router will, weiß ich auch nicht.

Dafür ist das NAS doch da?!

Das OS und Programme drauf installieren.Dafür ist das NAS doch da?!

Die Frage ist also Lancom 1781 VAW (1783 soll ja auch

bald kommen) oder nur 1781 VA + AP.

Kann man natürlich auch machen, nur ist das zum Einen teuerbald kommen) oder nur 1781 VA + AP.

und zum anderen denken halt viele Leute das wenn man Profi-Hardware einsetzt ist man ein Profi. Leider muss man mitunter

Profi sein um diese Hardware auch bedienen zu können!

Brauche ich noch irgendwelche kostenpflichtigen Optionen

von Lancom?

Ich denke nicht, VPN sollte bis 25 Verbindungen laufen.von Lancom?

Wenn ich noch einen extra AP kaufe, welcher ist mit

Dual Band W-Lan AC am empfehlenswertesten?

Das kann man leider so pauschal nicht beantworten;Dual Band W-Lan AC am empfehlenswertesten?

- ist die Reichweite entscheidend

- sind die Anzahl der Verbindungen entscheidend

- Ist Geld das Thema

Schau doch mal bei MikroTik oder aber bei Ubiquiti nach.

gruß

Dobby

Zitat von @stephan902:

Danke, das ist schonmal hilfreich.

Die Cisco-Teile haben ja alle keine GUI und setzen Kenntniss über die Cisco eigene Sprache voraus oder?

Danke, das ist schonmal hilfreich.

Die Cisco-Teile haben ja alle keine GUI und setzen Kenntniss über die Cisco eigene Sprache voraus oder?

Es gibt Modelle, bei denen man eine WebGUI einschalten kann.

lks

das hättest Du mir auch vor dem Kauf verklickern können ...

Naja Du kannst ja zur Not auch den @aqui fragen, daher istdas wohl auch eher nicht so wild, nur wenn wirklich mal etwas

vorgefallen ist mit Deinen Patientendaten zum Beispiel, dann

steht dort eben auch nicht die popelige Speedport Platstikbox!

Das ist etwas hoch gepokert . 5 sind dabei ...

Jo da hast Du recht, ich habe immer nur das (optional 25)dort im Hinterkopf gehabt, mein Fehler.

Gruß

Dobby

wichtig ist, ist dass die W-LAN Abdeckung extrem gut ist.

Sorry aber hättest du nur ansatzweise etwas WLAN Wissen weisst du das dieses Ansinnen mehr oder minder sinnfrei ist, denn die Feldstärke bzw. Ausbreitung des WLANs ist im allergrößten Maße abhängig von den baulichen Gegebenheiten deines Umfelds und weniger von der Hardware.Auch wegen der gesetzlichen Vorgaben der ISO Strahlungsleistung eines APs (eben dieser 100 mW) ist die Technik unerheblich. Ob du einen 20 Euro AP oder was teures einsetzt beeinflusst genau diese Komponente nicht.

Die "extremen" Reichweiten basieren meistens auf guten Empfängern also Clients die mindestens MIMO 2x2 oder 3x3 können was nur bei den allerwenigsten der Fall ist.

Aber hier siehst du schon die Diskrepanz: Was nützt dir ein Bomben AP mit MIMO 3.3 Technik wenn du ein dummes Smartphone mit 1x1 oder einen billig Laptop mit einem wenig trennscharfen Realtek Chipsatz als WLAN Radio hast. Der hört schlicht und einfach den AP nicht mehr wenn er noch so toll ist sondern empfängt stattdessen Nachbar WLAN die wegen der schlechten Trennschärfe in seinen Empfänger von den Nachbarkanälen "reinpfeifen" und diesen zustopfen so das auch das letzte Bischen vom tollen AP so gestört ist das er den Kontakt verliert.

Ein tägliches Brot hier bei Administraor.de solche Billig WLANs zu troubleshooten. Nur um mal etwas deinen Horizont zu erweitern in Bezug auf Funktechnik, denn da ist der Welt gehörig anders als auf einem LAN Draht, logisch !

Genau das Gegenteil ist der Fall. Besser du hängst testweise mal einen 20 Euro TP-Link 841N an unterschiedliche Wände und rennst mal mit einem kostenlosen WLAN Sniffer rum: InSSIDer nicht mehr kostenlos und checkst im groben mal die Feldstärke Verteilung deiner Räumlichkeiten und ziehst mal grob eine -70db Linie anhand der du deinen Planungen machst.

DAS wäre der richtige Weg ! Nicht der aber in einem Forum zu fragen welcher der beste AP ist.

Das ist wie die Frage nach dem besten Auto, Laptop usw. immer relativ und damit sinnfrei.

Halte dich wie immer an die technischen Fakten ! Das führt dich auch zum Ziel,

Zitat von @aqui:

Genau das Gegenteil ist der Fall. Besser du hängst testweise mal einen 20 Euro TP-Link 841N an unterschiedliche Wände

und rennst mal mit einem kostenlosen WLAN Sniffer rum: InSSIDer nicht mehr kostenlos und

checkst im groben mal die Feldstärke Verteilung deiner Räumlichkeiten und ziehst mal grob eine -70db Linie anhand der du

deinen Planungen machst.

Genau das Gegenteil ist der Fall. Besser du hängst testweise mal einen 20 Euro TP-Link 841N an unterschiedliche Wände

und rennst mal mit einem kostenlosen WLAN Sniffer rum: InSSIDer nicht mehr kostenlos und

checkst im groben mal die Feldstärke Verteilung deiner Räumlichkeiten und ziehst mal grob eine -70db Linie anhand der du

deinen Planungen machst.

Damit kann man sogar sein WLAN einigermaßen karthografieren, so daß man weiß, wo die "hot- und coldspots" des WLAns gerade sitzen.

lks

Dass es keinen Unterschied macht, ob ich mich bspw. für den Lancom oder Cisco oder einen anderen AP entscheide, kann ich nicht glauben.

Das ist keine Glaubensfrage ... sonst könnte sie der Papst entscheiden. Letztlich ist das bessere WLAN immer das LAN Du wirst jetzt hier bohren können wie ein Wilder ... ich wüsste nicht, wie man Dir jetzt noch helfen könnte. Versuche, die GEräte als Probestellung zu bekommen, probiere sie aus und entscheide Dich dann.

LG, Thomas

Zitat von @stephan902:

In der Praxis musste ich aber bisweilen schon öfter die Erfahrung machen, dass selbst bei gleicher Positionierung, zwei

verschiedene Geräte absolut unterschiedliche Reichweiten erzielen (auch bei gleichem Kanal, etc.).

In der Praxis musste ich aber bisweilen schon öfter die Erfahrung machen, dass selbst bei gleicher Positionierung, zwei

verschiedene Geräte absolut unterschiedliche Reichweiten erzielen (auch bei gleichem Kanal, etc.).

Du wirst zwei verschiedene Geräte nie gleich positionieren können, weil i.d.R die Antennen immer verschieden sitzen und damit das Feld jeweils anders aussieht. Es ist doch leider so, daß da wegen der Umgebung teilweise schon wenige Zentimeter "verrücken" einige dB Unterschied ausmachen können.

lks

Das halte ich - wenn auch hier im privaten i.O - für eine gefährliche Halbwahrheit. Prinzipiell hast du (bedingt) Recht, aber der nächste "wie mach ich mein Gäste WLAN" wird vergessen, dass es hier eben nicht nur fünf Hansel (max) sind, sondern ggf. mehr und da dann andere DInge auch noch beachtet werden müssen (inkl Controller) und am Ende haben wir noch eine Bescheidene WLAN Installation mehr in der Welt. ;)

LG

LG

Zu welchem Access Point würdet ihr mir raten:

Für welchen Router hast Du Dich denn entschieden?LANCOM L-1302acn dual Wireless oder Cisco WAP371?

L-1302acn bei Lancom Router und Cisco WAP bei Cisco Router.Warum kostet der Lancom fast doppelt so viel?

Qualität und guter Service kosten eben bei einigen Firmen immernoch richtig Geld, nur wirst Du dann auch mit Equipment belohnt

was wirklich lange hält und auch etwas kann bzw. hermacht!

Ein Lancom Router mit einem integrierten Radiusserver oder

einem integriertem "Captive Portal" und dem L-1302acn

sollten schon ein starkes Team sein!!!!

Also wenn das Geld stimmt und beide Geräte sogar die

Public Spot Funktion unterstützen würde

ich zu Lancom tendieren.

Wenn man sich einen anderen Router besorgt eventuell einen

Cisco aus der RV Serie, wie den RV320/325 sollte man auch

über Cisco WLAN APs greifen, aber eventuell noch an einen

kleinen RaspBerry PI als Radius Server denken.

"Netzwerkqualität zu schlecht" (trotz vollem Empfang) und

sich nicht verbindet.

Das kann aber auch gefühlte 20 anderen Gründe haben!sich nicht verbindet.

Gruß

Dobby

Als Router wirds wohl der 1781VA(W) (oder der 1783VA(W),

da werde ich mich auf der Cebit informieren).

Schau mal gleich nach welcher eventuell einen kleinen Radiusserverda werde ich mich auf der Cebit informieren).

mitbringt und welcher eventuell ein "Captive Portal" enthält!

Damit kann man das WLAN dann wenigstens absichern!

Eigentlich wollte ich komplett bei Cisco bleiben, weil ich auch

mit meinem Cisco managed Switch super klar komme und

alles was ich einstellen möchte in kürzester Zeit ohne

Anleitung hinbekomme.

Das meinte ich damit eigentlich auch bei möglichst beimit meinem Cisco managed Switch super klar komme und

alles was ich einstellen möchte in kürzester Zeit ohne

Anleitung hinbekomme.

einem Hersteller zu bleiben.

Solche Beiträge sind wirklich nützlich! Danke.

Das hast Du wohl falsch in den Hals bekommen!!!Das bezog sich wohl eher darauf das Du am besten nicht gleich

Selbstmord machst wenn Du das viele Geld ausgibst und dann

anfangs noch ein paar Probleme zugegen sind! Denn das kann

an wirklich fast allem liegen und ist eben nicht nur auf die Geräte

wie Router und/oder WLAN APs zu münzen!

Gruß

Dobby

Asus (den falsch einzustellen ist schon echt schwer!).

Ich denke das Speedport vorne nimmt den VLAN Tag vomIP Anschluss an und am ASUS muss das dann ausgestellt

werden am WAN Port, oder der VLAN Tag wird durchgereicht

und der ASUS kann damit nicht richtig umgehen.

Den Cisco RV325 gibt es nicht mit Modem oder?

Ne leider nicht!Aber wenn Du die Kohle hast und Dir die Lancom Geräte

leisten kannst, damit hast Du auf jeden Fall länger etwas

davon zumindest in meinen Augen.

Ich weiß nicht, ob wir aneinander vorbeireden.

Dann habe ich den falsch in den Hals bekommen, sorry.Gruß

Dobby

Hallo,

DE so etwas angebracht ist. und zwar nur für mich, anderen kann ich

dazu nur raten, macht eben jeder mit sich selber ab!

Denn wenn einmal etwas passiert, kann ich wenigstens sagen ich

habe alle derzeit mür zumutbaren und technisch machbaren

Möglichkeiten ausgeschöpft und das ist es was so ein Richter

dann eben auch hören möchte damit man eben nicht der Dumme

ist weil ein paar Leute schlauer waren als man selbst.

Bis vor kurzem (der Gesetzesänderung (Hackerparagraph))

wurde noch eine gewisse Software zusammen mit

verschiedenen Antennen von Alpha verkauft und damit habe

ich selber gesehen, das man in ca. 2 Wochen jedes WLAN

"knackt"!!! Wichtig war nur ein sehr starker Laptop (Core i7 / 32 GB)

Sicherheit ist mehr so teuer! und der reicht für privat alle Male wenn

man Zertifikate verwendet und verschlüsselt!

- Ein Captive Portal ist da schon ein wenig besser wenn man

Freunde bei sich hat bzw. zu sich einlädt und die sich dann auch

am WLAN anmelden wollen.

Also wenn man das gleich im Router mit integriert hat ist

das schon dicke in Ordnung und ich persönlich würde es

auch auf jeden Fall nutzen wollen.

Gruß

Dobby

Denkst du eigentlich, dass ein Radius-Server sinnvoll/notwendig ist?

Also ich denke das alleine aus dem Grund, der Störerhaftung wegen inDE so etwas angebracht ist. und zwar nur für mich, anderen kann ich

dazu nur raten, macht eben jeder mit sich selber ab!

Denn wenn einmal etwas passiert, kann ich wenigstens sagen ich

habe alle derzeit mür zumutbaren und technisch machbaren

Möglichkeiten ausgeschöpft und das ist es was so ein Richter

dann eben auch hören möchte damit man eben nicht der Dumme

ist weil ein paar Leute schlauer waren als man selbst.

Bis vor kurzem (der Gesetzesänderung (Hackerparagraph))

wurde noch eine gewisse Software zusammen mit

verschiedenen Antennen von Alpha verkauft und damit habe

ich selber gesehen, das man in ca. 2 Wochen jedes WLAN

"knackt"!!! Wichtig war nur ein sehr starker Laptop (Core i7 / 32 GB)

Soweit mein eingeschränktes Wissen reicht, erhöht das ja

nur insofern die Sicherheit, als dass ich einzelne Benutzer

verwalte (ggfs. mit unterschiedlichen Rechten), statt eines

gemeinsamen Kennworts oder?

- Radius Server auf einem RaspBerry PI ist auch für 30 € zu habennur insofern die Sicherheit, als dass ich einzelne Benutzer

verwalte (ggfs. mit unterschiedlichen Rechten), statt eines

gemeinsamen Kennworts oder?

Sicherheit ist mehr so teuer! und der reicht für privat alle Male wenn

man Zertifikate verwendet und verschlüsselt!

- Ein Captive Portal ist da schon ein wenig besser wenn man

Freunde bei sich hat bzw. zu sich einlädt und die sich dann auch

am WLAN anmelden wollen.

Also wenn man das gleich im Router mit integriert hat ist

das schon dicke in Ordnung und ich persönlich würde es

auch auf jeden Fall nutzen wollen.

Gruß

Dobby

Eigentlich wollte ich komplett bei Cisco bleiben, weil ich auch mit meinem Cisco managed Switch super klar komme

Dann gibts doch für dich nur eine Antwort: Cisco 886vawDa ist alles drin was du brauchst und du hast deine gewohnte Umgebung. Warum willst du dann abwandern...? Wäre ja irgendwie sinnfrei....

So es gibt Neuigkeiten, die alles etwas durcheinander bringen:

Na dann mal los,Ich bekomme einen dieser neuen Magenta Hybrid DSL-Anschlüsse und

muss dementsprechend den Speedport Hybrid zwangsläufig verwenden.

Was bitte ist das denn genau?muss dementsprechend den Speedport Hybrid zwangsläufig verwenden.

Sollte das VDSL Vectoring sein ist es auch mit einer AVM FB 7490 schnell abgefackelt!

Dementsprechend braucht mein Router nicht mehr unbedingt ein Modem.

Nimm doch den Speetport Hybryd und packe dann einfach einen anderen Router dahinter.(Routerkaskade)

Jetzt muss ich mich ggfs. wieder neu orientieren.

So sieht es wohl aus.Hat der Cisco RV325 das gleiche Interface wie mein Cisco SG300 Switch?

Wenn Du damit das Webinterface meinst wohl eher weniger.Aber schau es Dir ruhig einmal näher an:

Beispiel 1

Beispiel 2

Gruß

Dobby

Zitat von @stephan902:

Ich bekomme einen dieser neuen Magenta Hybrid DSL-Anschlüsse und muss dementsprechend den Speedport Hybrid zwangsläufig

verwenden.

Ich bekomme einen dieser neuen Magenta Hybrid DSL-Anschlüsse und muss dementsprechend den Speedport Hybrid zwangsläufig

verwenden.

Du brauchst nur einen Router, der gleichzeitig DSL und LTE kann, bzw einen Router an dem ein DSL- und ein LTE-Modem hängt.

lks

Magenta Hybrid bedeutet, dass zusätzlich zu meinem normalen DSL 16.000

Anschluss noch weitere 50.000 über LTE genutzt werden können (ohne Volumen-Limitierung).

Aha ok.Anschluss noch weitere 50.000 über LTE genutzt werden können (ohne Volumen-Limitierung).

Das heißt es handelt sich nicht um ein Load-Balancing oder Fail-Over sondern eine Addition.

Damit kompatibel ist aber nur der Speedport Hybrid (und garantiert kein anderer Router).

Dann kommst Du um den wirklich nicht herum.Damit kompatibel ist aber nur der Speedport Hybrid (und garantiert kein anderer Router).

Gruß

Dobby

Zitat von @stephan902:

Ich hasse Speedpots noch mehr als Fritz-Boxen, aber wenn 66.000 Down ggü. meinen jetzigen 16.000 bzw 12.400 Up ggü.

meinen jetztigen 1000 tatsächlichen ankommen, dann ist es das einfach wert. Allein der Upload wäre Gold wert, da ich

einfach schneller auf mein NAS von Unterwegs zugreifen kann.

Ich hasse Speedpots noch mehr als Fritz-Boxen, aber wenn 66.000 Down ggü. meinen jetzigen 16.000 bzw 12.400 Up ggü.

meinen jetztigen 1000 tatsächlichen ankommen, dann ist es das einfach wert. Allein der Upload wäre Gold wert, da ich

einfach schneller auf mein NAS von Unterwegs zugreifen kann.

Nicht taüschen lassen. Das ist load-balancing und kein additiver Link! Du kannst die Maximalrate also nur nutzen, wenn Du genügend Streams gleichzeitig hast.

lks

Naja, aber Load-Balancing würde bedeuten, dass ich nicht über meine 16.000 komme,

Nein, denn 16.000 + 50.000 sind = 16.000 + 50.000 und nichtaber theoretisch müsste ich ja 66.000 erreichen können.

Eben nicht, nur wenn man Multiprotocol Label Switching (MPLS) einsetztund der Provider sowie auch Der Router das auch beide unterstützt bzw. anbietet!

MPLS Router ------- ISP mit MPLS Service

Dann sind 16.000 + 50.000 = 66.000 richtig.

Gruß

Dobby

Soweit mir bekannt ist, wird das aber unterstützt und somit sind es 66.000 maximal.

Sehe ich nicht so.Aber auch wenn nicht. 50.000 wäre immer noch eine enorme Steigerung ggü. 16.000.

Das schon eher.Denn den MPLS Dienst lassen sich die Provider bei Bussines Verträgen horrende bezahlen.

und zwar zusätzlich.

Gruß

Dobby

Ich bekomme einen dieser neuen Magenta Hybrid DSL-Anschlüsse und muss dementsprechend den Speedport Hybrid zwangsläufig verwenden.

Nein das ist Bullshit und technischer Unsinn ! Sorry, aber diesem Irrglauben verfallen viele mit All IP Anschluss und der ist natürlich Unsinn.Mit dem Cisco 886vaw und einem VoIP Adapter wie dem Cisco SPA 112 kannst du beides betreiben und bei deiner Cisco Infrastruktur bleiben ! Und...auch noch deinen geliebten Telefone behalten.

reichelt.de/CISCO-SPA112/3/index.html?ACTION=3&GROUPID=2860& ...;

Na ja man kann mit jedem Router immer noch auf Policy Based Routing umsatteln sofern die verwendete HW das supportet. Was anderes wird die Telekomiker Box auch nicht machen (hoffentlich). Ist eh besser da ICH dann bestimmen kann was ich wohin haben möchte.

So gesehen sind LTE und ADSL in einem Dual WAN Balancing Router ja erstmal nicht anderes als 2 Provider Anschlüsse und jeder Lancom oder Cisco kann wunderbar damit umgehen.

Sollte einem so oder so misstrauisch machen irgendeine Black Box zu kaufen und dazu noch solche BilligHW wie den Speedport wo man nicht weiss was darin wirklich vorgeht !

Aber nundenn, wie heisst es so schön: jeder bekommt das Netzwerk das er verdient

So gesehen sind LTE und ADSL in einem Dual WAN Balancing Router ja erstmal nicht anderes als 2 Provider Anschlüsse und jeder Lancom oder Cisco kann wunderbar damit umgehen.

Sollte einem so oder so misstrauisch machen irgendeine Black Box zu kaufen und dazu noch solche BilligHW wie den Speedport wo man nicht weiss was darin wirklich vorgeht !

Aber nundenn, wie heisst es so schön: jeder bekommt das Netzwerk das er verdient

Den Mist vermarkten die Telekomiker im flachen Land, wo keine hinreichend schnellen kabelgebundenen Anschlüsse realisiert werden. Ich kenne das persönlich auch nicht, vermute aber mal, dass beide WAN-Zugänge über einen Kundenaccount vermutlich mit identischen Zugangsdaten eingerichtet sind. Ob Du das mit einem vernünftigen DUAL-WAN-Router authentifizierungsseitig nachgebastelt bekommst ... keine-ahnung  .

.

LG, Thomas

LG, Thomas

Zitat von @keine-ahnung:

Den Mist vermarkten die Telekomiker im flachen Land, wo keine hinreichend schnellen kabelgebundenen Anschlüsse realisiert

werden. Ich kenne das persönlich auch nicht, vermute aber mal, dass beide WAN-Zugänge über einen Kundenaccount

vermutlich mit identischen Zugangsdaten eingerichtet sind.

Den Mist vermarkten die Telekomiker im flachen Land, wo keine hinreichend schnellen kabelgebundenen Anschlüsse realisiert

werden. Ich kenne das persönlich auch nicht, vermute aber mal, dass beide WAN-Zugänge über einen Kundenaccount

vermutlich mit identischen Zugangsdaten eingerichtet sind.

Ich habe jetzt die ersten Anfragen von Kunden, die sich dafür interessieren. Aber die Telekom-Sales-Heinis kennen nur die üblichen Sprüche. wenn ich den ersten Anschluß in den fingern hatte, gebe ich Rückmeldung.

Ob Du das mit einem vernünftigen DUAL-WAN-Router

authentifizierungsseitig nachgebastelt bekommst ... keine-ahnung .

.

authentifizierungsseitig nachgebastelt bekommst ... keine-ahnung

Geht normalerweise. Zur Not nimmt man ein Alix-Board mit BSD/Linux drauf und gut ist.

lks

Die haben es so an sich, daß man die da herausnehmen udn auch in andere geräte stecken kann.

lks

Nein. SIM-Lock ist anders herum: Im Gerät selbst (telefon, Stick, Notebook-Modem, Router, etc.) funktionieren nur dei SIMS des Subventiierers. Die SIM selbst funktioniert aber in andere Geräten.

lks

Nennt sich das nicht SIM-Lock?

Nee, das ist quasi die viel hässlichere Schwester von SIM-Lock ... aber kann schon sein, das die Telekomiker den LTE-Zugang an ihr eigenes Gerät binden - in der Anfangsphase von call'n'surf via LTE hatten die Brüder das schon mal durchgezogen, da ging ohne die Speedportschüssel nix ...LG, Thomas

Die haben es so an sich, daß man die da herausnehmen udn

auch in andere geräte stecken kann.

Ist dafür aber die MAC Adresse hinterlegt wird das wohl so herumauch in andere geräte stecken kann.

nichts werden können.

Gruß

Dobby

Ich glaub der Thread hier läuft langsam aber sicher aus dem Ruder ... macht das doch via PM zwischen euch aus. das hat ja nun alles nix mehr mit der ursprünglichen Fragestellung zu tun.

Das geht, indem du über Radius entsprechende VLANs an die User zuweist.

Siehe hier: mobil.security-insider.de/artikel/100662/

Siehe hier: mobil.security-insider.de/artikel/100662/

Mit einem Radius Server kann ich ja verschiedene Benutzer authentifizieren, aber wie kann ich verschiedenen Benutzern verschiedene Rechte zuweisen?

Macht man ebenfalls mit dem Radius:Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Man kann mit dem Radius auch dynmaische VLANs und Accesslisten übergeben mit dem User.

Lasst mich raten, der Cisco RV325 kann das nicht?

Warum raten und warum siehst du nicht selber mal ins Datenblatt !cisco.com/c/en/us/products/collateral/routers/rv325-dual-gigabit ...

Leider steht da gar nichts von 802.1x. Also supportet er generell keine Port Security udn damit dann auch keine dynamischen VLANs die ja mit 802.1x zugewiesen werden.

Nimm ansonsten den 886va der kann das: (Zitat Cisco Knowledge Base)

Q. What IEEE 802.1x features do the Cisco 860 and 880 Series integrated switch ports support?

A. Support for 802.1x features is available for the integrated switch ports on the Cisco 880 Series routers only. Standard 802.1x feature support on the Cisco 880 Series is compatible with the support for the Cisco 870 Series today as documented at: cisco.com/en/US/prod/collateral/routers/ps5853/prod_white_paper0 ... with the following exceptions:

- Standard 802.1x single-host mode is supported on the Cisco 880 Series.

- Standard 802.1x port security will work for the Cisco 1800 Series as described at the URL given.

wenn ich das ganze nur fürs W-LAN brauche, ist es egal, ob der Router das unterstützt.

Ja, richtig da muss es nur der AP supporten, der ist ja quasi der Client. Der packt dann den WLAN Client in die passende MSSID die zu der VLAN ID korrespondiert die du für ihn vorgesehen hast.Wenn ich dem Gäste-W-Lan nun aber eine andere V-Lan ID als 1 zuweise

Sofern du Multiple SSIDs benutzt auf dem AP sollte dir klar sein das dein Switchport an den du diesen AP dann anschliesst tagged sein muss !!Ansonsten kann der Switch die mSSIDs die der AP dann mit den entsprechenden VLAN Tags aussendet nach seiner Konfig nicht mehr zuordenen und verwirft diese Frames.

Vermutlich bei dir der Fall weil du das vergessen oder nicht bedacht hast ?!

Halte dich genau an dieses Tutorial, mit dem Praxisbeispiel Kapitel was dieses Szenario en Detail beschreibt:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Ist auf dem Router denn auch dieses VLAN eingerichtet ??

Konfigurier dir zum checken einen untagged Port in diesem VLAN und schliesse dort einen Laptop oder PC an mit einer gültigen IP aus diesem VLAN Segment.

Dann pingst du mal den Router und auch den IAP in diesem VLAN und checkst ob du Connectivity hast.

So hast du dann erstmal gewissheit ob die VLANs sauber arbeiten

Ideal wäre noch ein Rechner dessen NIC Tagging supportet, dann kannst du den mal als Endgerät in ein tagged Port hängen und so auch die tagged Ports checken.

Alternativ den Wireshark und sehen ob dort Pakete am Port mit 802.1q Tag kommen.

Konfigurier dir zum checken einen untagged Port in diesem VLAN und schliesse dort einen Laptop oder PC an mit einer gültigen IP aus diesem VLAN Segment.

Dann pingst du mal den Router und auch den IAP in diesem VLAN und checkst ob du Connectivity hast.

So hast du dann erstmal gewissheit ob die VLANs sauber arbeiten

Ideal wäre noch ein Rechner dessen NIC Tagging supportet, dann kannst du den mal als Endgerät in ein tagged Port hängen und so auch die tagged Ports checken.

Alternativ den Wireshark und sehen ob dort Pakete am Port mit 802.1q Tag kommen.

Nein, das siehst du komplett falsch !

Das kann auch eine pfSense Firewall oder ein Mikrotik Router oder oder lösen !

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Mikrotik RB750 - Quick Review

Oder meintest du jetzt als Workaround weil du den Router noch nicht hast ?

Wenn du das meinst hilft dir ggf. eine Routerkaskade aus 2 Billigroutern als Quick and Dirty Workaround.

Das kann auch eine pfSense Firewall oder ein Mikrotik Router oder oder lösen !

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Mikrotik RB750 - Quick Review

Oder meintest du jetzt als Workaround weil du den Router noch nicht hast ?

Wenn du das meinst hilft dir ggf. eine Routerkaskade aus 2 Billigroutern als Quick and Dirty Workaround.

Zitat von @stephan902:

Ich meinte, weil der Cisco Router noch nicht geliefert wurde.

Inwiefern hilft mir denn als Workaround eine Routerkaskade aus zwei Billigroutern? Die können doch alle keine VLAN-Tags?!

Ich meinte, weil der Cisco Router noch nicht geliefert wurde.

Inwiefern hilft mir denn als Workaround eine Routerkaskade aus zwei Billigroutern? Die können doch alle keine VLAN-Tags?!

Nein das nicht aber wenn man das WLAN am ersten Router

terminiert haben die WLAN Klienten alle samt Internetzugriff,

aber können nicht hinter den zweiten Router weil der ja auch

SPI/NAT macht!!!! Und dort ist dann Dein LAN platziert.

Gruß

Dobby

Ich wünschte man könnte diese 100mW Beschränkung umgehen ;)

2-3 km W-Lan wäre nicht schlecht ;)

Und wenn das dann jeder macht, hat man bald gar keinen2-3 km W-Lan wäre nicht schlecht ;)

Empfang mehr weil alle wild herum funken! So ist das schon

besser denke ich.

Kann ich mit den Geräten: Synology NAS + RV325 + SG300 +

WAP 371 eigentlich mein Netzwerk, insbesondere das W-Lan,

noch sicherer machen?

Wenn man auf dem QNAP NAS das Radius Server Plugin installiertWAP 371 eigentlich mein Netzwerk, insbesondere das W-Lan,

noch sicherer machen?

geht das schon.

Gruß

Dobby

Ich wünschte man könnte diese 100mW Beschränkung umgehen ;)

Das wäre ja Blödsinn und nur einseitig gedacht.Der AP hat dann eine Mörder Reuchweite und jeder Client in 500 Meter Entfernung hört ihn.

Der Client aber hat nur seine 100mW und sehr schlechte Antennen. Noch übler Smartphones oder WLAN USB Sticks. Wenn die in 500m Entfernung zu diesem AP zurücksenden ist ihr eigenes Signal nach 200m so schwach das keiner es mehr empfängt. logischerweise auch nicht der AP mit der Mörderreichweite. Hidden Node lässt grüßen:

en.wikipedia.org/wiki/Hidden_node_problem

Was bitte...sollte also der tiefere Sinn sein die Signalstärke zu erhöhen ??

Zitat von @stephan902:

Ich wünschte man könnte diese 100mW Beschränkung umgehen ;) 2-3 km W-Lan wäre nicht schlecht ;)

Ich wünschte man könnte diese 100mW Beschränkung umgehen ;) 2-3 km W-Lan wäre nicht schlecht ;)

Das ist Mist.

Es hat schon seinen Grund, warum da eine Begrenzung vorgegeben ist. Außerdem reicht eine ordentliche Antenne um mit Standard-WLAN-Equipement mehrere Kilometer Reichweite zu erzielen.

lks

Träumen darf man...keine Frage.

"Gut" ist von so vielen Faktoren abhängig: Platinenmaterial, Antennen, Art der Antennen, Anzahl der Antennen, Anordnung der Antennen, Trennschärfe des Empfängers, Empfindlichkeit des Empfängers, Aufstellungsort, bauliche Gegebenheiten, Störeinflüsse von Nachbar WLANs usw. usw.

Wie willst du das alles realistisch beeinflussen bei einem Zoo von Clients die sich in deinem WLAN tummeln. Unmöglich....

"Gut" ist von so vielen Faktoren abhängig: Platinenmaterial, Antennen, Art der Antennen, Anzahl der Antennen, Anordnung der Antennen, Trennschärfe des Empfängers, Empfindlichkeit des Empfängers, Aufstellungsort, bauliche Gegebenheiten, Störeinflüsse von Nachbar WLANs usw. usw.

Wie willst du das alles realistisch beeinflussen bei einem Zoo von Clients die sich in deinem WLAN tummeln. Unmöglich....

Zitat von @stephan902:

Um mal wieder zum eigentlichen Thema zurückzukehren:

1. Warum mache ich V-LANs, wenn ich dann doch wieder dazwischen Route. Also bspw. ein V-LAN für NAS und eins für W-LAN

Nutzer (nicht Gäste), die aber auf das NAS zugreifen können sollen?

Um mal wieder zum eigentlichen Thema zurückzukehren:

1. Warum mache ich V-LANs, wenn ich dann doch wieder dazwischen Route. Also bspw. ein V-LAN für NAS und eins für W-LAN

Nutzer (nicht Gäste), die aber auf das NAS zugreifen können sollen?

So kannst du den Zugriff feiner definieren (Nur bestimmte Ports, ACL, etc.), damit kannst du z.B. auch verhindern, dass ein kompromittiertes Gerät, direkt alles andere aushebeln kann. Ausserdem hast du die Möglichkeit, ggf. bestimmte Dienste vom NAS auch für Gäste freizugeben, etc. ohne direkt den Zugriff auf alles Andere zu ermöglichen...

2. Welche Aufteilung wäre sinnvoll? Passt folgendes:

1 Admin-VLAN

5 NAS

10 Sichere, kabelgebundene Clients (PCs, etc.)

20 W-LAN: Drahtlos gebundene Clients (Notebooks, Smartphones, etc.)

30 Gäste W-LAN

40 Multimedia-Geräte, egal wie angebunden (TV, Media-PC, AV-Receiver, etc.)

1 Admin-VLAN

5 NAS

10 Sichere, kabelgebundene Clients (PCs, etc.)

20 W-LAN: Drahtlos gebundene Clients (Notebooks, Smartphones, etc.)

30 Gäste W-LAN

40 Multimedia-Geräte, egal wie angebunden (TV, Media-PC, AV-Receiver, etc.)

Klingt gut.

40 Multimedia-Geräte, egal wie angebunden (TV, Media-PC,

AV-Receiver, etc.)

Das kann man auch in eine DMZ setzen denn dann stört es nicht imAV-Receiver, etc.)

LAN! Und man kann trotz alledem noch von LAN darauf zugreifen.

Oder aber

Man setzt den WLAN AP der Gäste in die DMZ rein und gut ist es

dann kommen die gar nicht erst ins das LAN rein sondern haben nur

Internet.

Gruß

Dobby

Zitat von @stephan902:

Der RV325 ist jetzt geliefert worden, aber ich schaff es einfach nicht das ganz so einzurichten, dass ich Internetzugriff habe.

Was muss ich beachten?

Der RV325 bezieht vom Speedport automatisch eine IP (das funktioniert auch).

Der RV325 ist jetzt geliefert worden, aber ich schaff es einfach nicht das ganz so einzurichten, dass ich Internetzugriff habe.

Was muss ich beachten?

Der RV325 bezieht vom Speedport automatisch eine IP (das funktioniert auch).

Dann kannst Du sicher den Speeport vond er Cisco aus anpingen. Kannst Du auch google (z.B. 8.8.8.8) anpingen?

Stimemn die Routen?

Ist NAT auf der Cisco aktiv? Wenn nciht, muß der Speeport gesagt bekommen, welches netz hinter der Cisco ist.

lks

Zitat von @stephan902:

Warum darf eigentlich bei billigen Routern das IP Netz, das am WAN Port anliegt identisch sein mit dem IP-Netz, das der Router

aufspannt, beim Cisco aber nicht?

Warum darf eigentlich bei billigen Routern das IP Netz, das am WAN Port anliegt identisch sein mit dem IP-Netz, das der Router

aufspannt, beim Cisco aber nicht?

i.d.R. darf es das nicht. Wenn, ist es ein Bug, außer man kann dem Router sagen. daß er kein Router sondern eine Bridge ist.

Jetzt ging´s plötzlich ohne, dass ich irgendetwas besonderes gemacht hätte?!

Das sagen sie alle. "Ich habe ncihts gemacht."

lks

Warum darf eigentlich bei billigen Routern das IP Netz, das am WAN Port anliegt identisch sein mit dem IP-Netz, das der Router

aufspannt, beim Cisco aber nicht?Das ist völliger Quatsch ! Wo hast du solch einen Blödsinn her ???

Setz dich bitte erstmal mit den Grundlagen von IP Adressierung und Routing auseinander ! Wie sollte eine eindeutige Wegefindung die ja nun mal beim Netzwerken essentiell ist dann gewährleistet werden.... Unsinn !

Der Cisco sagt dir das nur gleich wenn du solch einen Unsinn machst. Die anderen nicht, funktionieren dann aber auch nicht. Frage ist dann was das intelligentere Verhalten ist...?!

Muss ich dafür Inter-VLAN-Routing am entsprechenden V-LAN aktivieren

Das reicht erstmal. Welches Router Modell ist das ?Alle Antworten dazu findest du wie immer hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Doch bei anderen Routern hat es zum Teil wunderbar funktioniert.

Blödsinn ! Sorry du meinst aber sicher die 4 Ports vom im Router integrierten Switch, oder ??Das sind KEINE Routerports ! An dem integrierten Switch der als Layer 2 Bridge rennt hängt ein virtueller Routerport und der ist relevant.

Ein Router kann definitiv KEINE doppelten IP netze an seinen Ports verarbeiten.

Wenn du meinst doch, dann erkläre der Community hier bitte wie der Router diese beiden identischen Netzwerke unterscheiden soll ??

Du hast z.B. 2 Netz Interfaces A und B mit dem 10.1.1.0 /24 er Netz. In jedem dieser Netze ist ein PC mit der Hostadresse .100

In den Router kommt nun ein Paket mit der Zieladresse 10.1.1.100.

Wo denkst du forwardet der Router das hin ?? A oder B ? Und vor allen Dingen warum ?

Auf deine Antwort sind wir alle sehr gespannt hier...

Wie kann ich jetzt verhindern, dass Geräte auf das VLAN 1 zugreifen?

Mit einer IP Accesslliste die den anderen Interfaces dieses IP Netz verbietet und blockt !Mein Captive Portal beim WAP371 bekomme ich auch nicht zum laufen.

Ist das im AP selber oder rennt das extern wie hier beschrieben:WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Also einen Kaskade mit NAT ?!

Das klappt nur wenn der Router 2 am WAN Port NAT (IP Adresstranslation) macht sonst definitiv nicht !

Ohne NAT also mit "richtigem" transparenten Routing geht das wegen doppelter IPs nicht.

Auch mit NAT ist das ein gefährliches IP Adressdesignund sollte man niemals so machen wenn man sicher gehen will. Manche Billigrouter können mit NAT Sessiontables die auf gleiche IP Netze verweisen nicht umgehen.

Das ist nicht standardkonform und sollte man bleiben lassen !

Hast du den WAP 371 auf die aktuellste Firmware geflasht ??

Das klappt nur wenn der Router 2 am WAN Port NAT (IP Adresstranslation) macht sonst definitiv nicht !

Ohne NAT also mit "richtigem" transparenten Routing geht das wegen doppelter IPs nicht.

Auch mit NAT ist das ein gefährliches IP Adressdesignund sollte man niemals so machen wenn man sicher gehen will. Manche Billigrouter können mit NAT Sessiontables die auf gleiche IP Netze verweisen nicht umgehen.

Das ist nicht standardkonform und sollte man bleiben lassen !

Hast du den WAP 371 auf die aktuellste Firmware geflasht ??

der RV325 aber anscheinend nicht.

Deshalb ist er ja auch ein Cisco der solchen Blödsinn nicht macht dass alle Verbindungen aus dem Gast IP-Bereich geblockt werden, dann gibt´s im Gästenetzwerk kein Internet mehr.

Ist ja auch logisch wenn du ALLE Verbindungen geblockt hast, damit hast du das Internet ja auch gekillt. Logisch...denk doch bitte mal etwas nach ! Also zuerst blockst du im Gastbereich den Zugang auf das VLAN 1 Netz, VLAN 2 Netz usw. und erst dann erlaubst du alles !

So wird ein Schuh draus.

Zitat von @stephan902:

Dass es nicht gut ist, weiß ich, ich wollte nur sagen, dass es manche Router können über NAT,

Dass es nicht gut ist, weiß ich, ich wollte nur sagen, dass es manche Router können über NAT,

Das ist aber ein BUG und kein Feature und führt früher oder Später garantiert zu Problemen.

Schlau Router, z.B. dir berüchtigten fritzboxen, merken das und ändern den DHCP-Bereich und Ihre eigenen LAN-Adresse so um, daß keinen konflikte entstehen. Andere sagen einfach, daß es Murks ist und weigern sich (was imho das korrekte verhalten ist).

lks

Alle Verbindungen von 192.168.3.1 bis 192.168.3.254 werden geblockt, egal wohin.

Damit kommt dann keiner mehr aus dem .3.0er Netz ins Internet...logisch !Die können nur noch mit Stationen im .3.0er Netz selber reden

Aber welche Regel muss ich jetzt zusätzlich (mit höherer Priorität) erstellen, dass Internet wieder möglich ist?

Alle Verbindungen von 192.168.3.1 bis 192.168.3.254 werden geblockt zum VLAN xAlle Verbindungen von 192.168.3.1 bis 192.168.3.254 werden geblockt zum VLAN y Das für alle VLANs wo die NICHT hindürfen !

Alle Verbindungen von 192.168.3.1 bis 192.168.3.254 werden erlaubt egal wohin

Genau in DER Reihenfolge !

Nicht "vorstellen" sondenr die generlellen Netzwerk ACL Regeln verstehen:

First match wins bedeutet das bei der ersten positiven Regel alle folgenden Regeln NICHT mehr abgearbeitet werden ! Deshalb scheitert deine Logik sofort ! Das ist in der gesamten Netzwerkwelt bei ACLs so.

Wenn deine erste Regel ist alles verbieten matcht das immer und damit sägst du dir dann den Ast ab auf dem du sitzt.

- Es gilt immer First Match Wins !

- ACL Regeln gelten nur inbound

First match wins bedeutet das bei der ersten positiven Regel alle folgenden Regeln NICHT mehr abgearbeitet werden ! Deshalb scheitert deine Logik sofort ! Das ist in der gesamten Netzwerkwelt bei ACLs so.

Wenn deine erste Regel ist alles verbieten matcht das immer und damit sägst du dir dann den Ast ab auf dem du sitzt.

War ja schon ne schwere Geburt mit dir

Aber gut wenn nun alles klappt wie es soll.

Wenns das denn nun war bitte

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen.

Aber gut wenn nun alles klappt wie es soll.

Wenns das denn nun war bitte

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen.

Wie gesagt, VPN bekomme ich einfach nicht hin.

Zu früh gefreut... Es hörte sich so an als ob alles rennt. OK, dann nochmal VPN- Welches Protokoll nutzt du welchen VPN Client ??

- Gibt es ein Log beim VPN Server ? Was sagt das wenn sich der Client einwählt ?

sprich es ist scheinbar die additive Bandbreite aus LTE + DSL nutzbar.

Das ist technisch nicht möglich, da es über unterschiedliche Netze geht. Da ist technisch außschliesslich nur ein Balancing möglich. Ein Bonding mit einem per Paket Palancing geht nur mit MPPP und wie der Name schon sagt ist das "Point to Point" kann also nur immer auf dem gleichen Device im gleichen Netz enden.Alles andere ist frei geratenes Märchen.

Zitat von @aqui:

> Wie gesagt, VPN bekomme ich einfach nicht hin.

Zu früh gefreut... Es hörte sich so an als ob alles rennt. OK, dann nochmal VPN

Das ist technisch nicht möglich, da es über unterschiedliche Netze geht. Da ist technisch außschliesslich nur ein

Balancing möglich. Ein Bonding mit einem per Paket Palancing geht nur mit MPPP und wie der Name schon sagt ist das

"Point to Point" kann also nur immer auf dem gleichen Device im gleichen Netz enden.

Alles andere ist frei geratenes Märchen.

> Wie gesagt, VPN bekomme ich einfach nicht hin.

Zu früh gefreut... Es hörte sich so an als ob alles rennt. OK, dann nochmal VPN

- Welches Protokoll nutzt du welchen VPN Client ??

- Gibt es ein Log beim VPN Server ? Was sagt das wenn sich der Client einwählt ?

Das ist technisch nicht möglich, da es über unterschiedliche Netze geht. Da ist technisch außschliesslich nur ein

Balancing möglich. Ein Bonding mit einem per Paket Palancing geht nur mit MPPP und wie der Name schon sagt ist das

"Point to Point" kann also nur immer auf dem gleichen Device im gleichen Netz enden.

Alles andere ist frei geratenes Märchen.

Die haben wahrscheinlich die Viprinet-Lösung nachgebaut.

lks

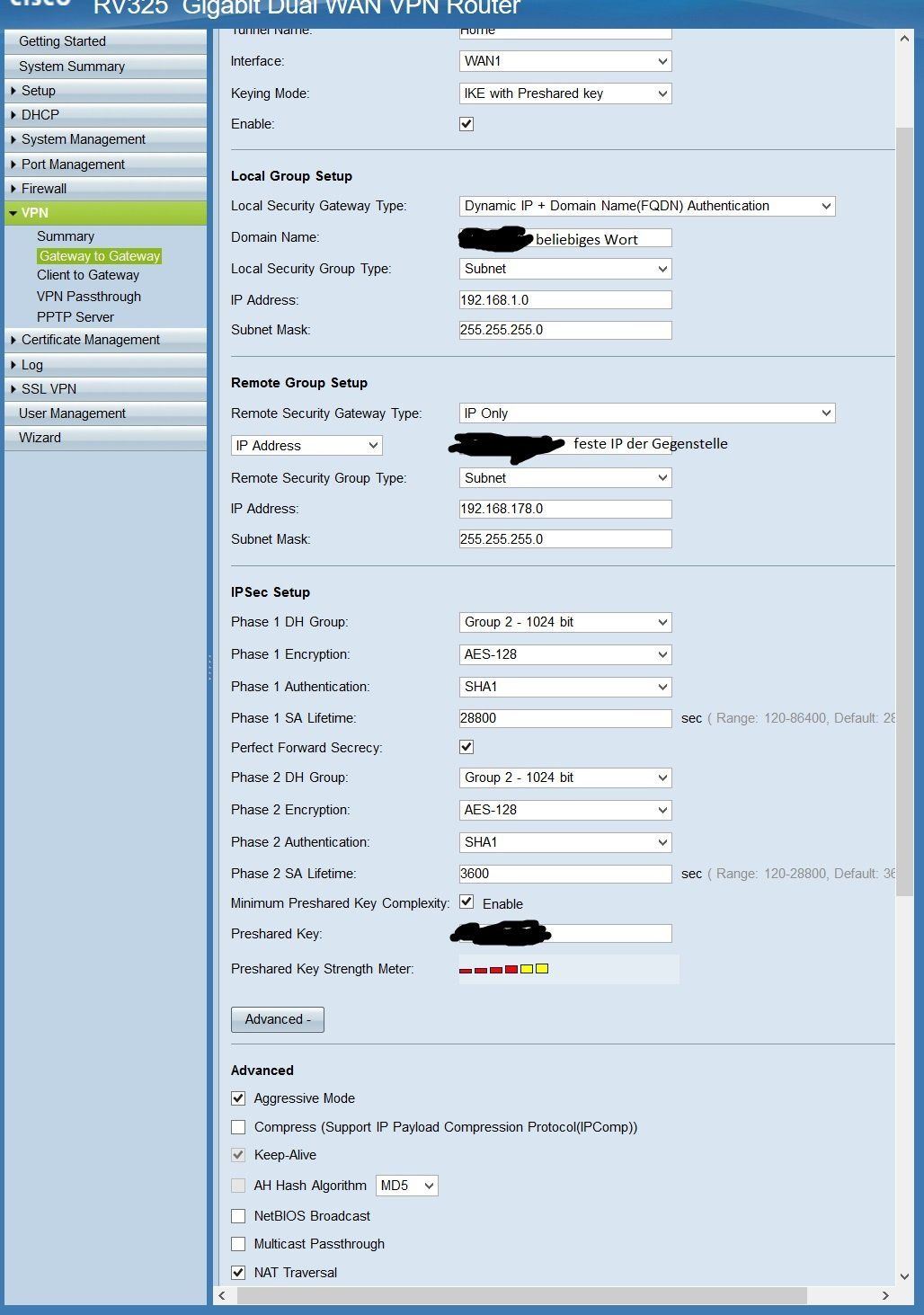

Remote Client Setuop: Domain-Name, hier habe ich eine willkürliche Domain eingetragen

Das darf nicht sein, dann scheitert der Tunnelaufbau. Besser ist beidseitig auf IP und 0.0.0.0 eingeben bei wechselnden IPs. Sonst DynDNS Namen verwenden.- Von WO greifst du mit dem Client zu ? Denk dran das du NICHT testweise von intern die externe IP ansprechen kannst, so ein Connect Versuch scheitert weil dein Router kein NAT Hairpinnig kann ! Der Client muss wirklich extern sein ! Er darf auch NICHT in einem Mobilfunknetz mit privaten RFC 1918 IP Adressen sein (billiger nur Surf Account).

- Welche Ziel IP gibst du an am Shrew Client ?

- Was sagt das Router Log wenn du ein Login startest ?

- Was sagt das Shrew Log ?

Wenn du eine Kaskade haben solltest denk dran an dem vorgeschalteten Router Port Forwarding mit den Ports UDP 500, UDP 4500 und ESP (Protokoll 50) machen auf die kaskadierte WAN IP des 2ten Routers.

Wie gesagt wichig sind die Log Messages beim Verbindungsversuch !

Nimm als Beispiel immer dies Tutorial:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

dass die Bandbreite eben gebündelt wird.

Na ja...kommt eben drauf an WIE man den Ausdruck "gebündelt" technisch versteht ?!Es ist de facto KEIN per Packet Load Balancing.

der UDP 500 und 4500 per Portforwarding an den RV325 weiterleitet.

Und was bitte ist mit dem ESP Protokoll ??? Das ist IP Protokoll 50 (kein TCP oder UDP !!)der ESP Tunnel transportiert die Produktivdaten. Wenn der Speedport KEIN ESP forwarded, was zu vermuten ist, dann wird das nie was !

Getestet habe ich es einmal mit Notebook, das im W-LAN des Speedports war

Wie gesagt: Wird nix, kannst du vergessen, der Speedport kann kein NAT Hoirpinning...muss schiefgehenund einmal über das Handynetz per Tethering.

Kann klappen aber nur wenn du im Handynet eine öffentliche IP Bekommst also KEINE private IP. Siehe dazu auch hier:VPN über webn walk Stick IV nicht mehr möglich

Als Ziel-IP im Shrewsoft habe ich in ersterem Versuch die lokale IP des Cisco RV Routers im Speedport Netz versucht

Ist natürlich totaler Schwachsinn, denn da nutzt du private IP Adressen die im Internet gar nicht geroutet werden...ist dir vermutlich aber auch klar !und in zweitem Versuch die externe IP des DSL-Anschlusses.

Das wäre dann richtig ! Sinn macht es hier auf dem Router einen DynDNS Account einzurichten damit du nicht mit wechselnden IP Adressen gepiesackt wirst.Welche aktuelle IP du extern hast kannst du sehen wenn du mal auf wieistmeineip.de gehst.

Beim Remote-Client-Setup kann ich nur auswählen aus FQDN, User FQDN, Windows XP/2000 VPN Client

Nicht so gut...kannst du das leer lassen, nimmt er das ?Hier findest du eine detailierte Anleitung mit der es klappt:

sbkb.cisco.com/CiscoSB/GetArticle.aspx?docid=112b41cbe05244369c1 ...

Ums nochmal zu wiederholen:

- Was sagt das Router Log wenn du ein Login startest ?

- Was sagt das Shrew Log ?

- Und forwarde ESP auf dem SP sonst wird das logischerweise nix !!

Du solltest auf alle Fälle sicherstellen das der SP die aktuellste Firmware geflasht hat !!!

UND ES GEHT DOCH: ICH BIN DRIN IM VPN!!!!!!!!!!!!!!!

Ächz...na endlich !! Glückwunsch !Spannende Frage: WO lag der Fehler ??

Du schriebst ja:

EDIT: Shrewlog und Cisco Log sagen jeweils gar nichts!

Würde ja bedeuten das gar kein IPsec Traffic dort reinkommt.Group VPN, wobei bei Local Group als IP und Subnetz jeweils 0.0.0.0 eingetragen werden musste.

Wie oben ja schon mehrfach gesagt ! EDIT: Hauptsache es funktioniert, aber der Speed ist nicht so berauschend, so um die 4 MB/s sind drin.

Klar, denn bei xDSL hast du ja asymetrische Speeds per RX und TX. Wenn du vom Mobilfunknetz kommst dann entsprechend.Na ja ...sieht ja dann so aus als ob wir den Thread nun erfolgreich schliessen können

Den Speed hab ich ja im lokalen Netzwerk, aber hinter dem WAN-Port des Cisco RV.

Wie denn ??Als Router Kaskade wie hier in der Alternative 2 beschrieben ??? Und Welcher Router ist dann der SP ?

Kopplung von 2 Routern am DSL Port

Ja, aber warum 0.0.0.0 bei Local Group?

Nachdenken !Du hast wechselnde IPs auf den öffentlichen IP Adressen der Tunnelendpoints. Normal gehören hier feste IPs rein oder feste FQDNs.

Da du das eben nicht hast nimmt man 0.0.0.0 quasi als "Platzhalter" für alle IPs.

Das bedeutet bei der Phase 1 und Phase 2 die IPsec durchläuft für den Tunnelaufbau macht er keine Prrüfung auf die dedizierten Adressen sondern akzeptiert alles als Peer Adressen. Ein kleines Sicherheitsloch aber was willst du machen mit wechslenden IPs ?!

Linksys Geräte wird ebenfalls NICHT 0.0.0.0 benutzt, sondern eine sinnvolle IP-Range.

Weil diese Anleitungen von festen statischen IPs an den Tunnelendpunkten ausgehen. Sowas wie ne Provider Zwangstrennung gibts nur als Besonderheit in D. Anderswo auf der Welt kennt man das nicht.Aber NAT-T (Port 4500) bettet doch eben jenes ESP-Protokoll in ein UDP-package, also warum steht

Das ist prinzipiell richtig. Eine vollständiger Erklärung würde den Rahmen des Threads sprengen.elektronik-kompendium.de/sites/net/0906191.htm

Nicht jeder kann aber garantieren das die Clients oder auch der Server NAT T kann, deshalb lässt man meistens auch ESP passieren um alle Möglichkeiten abzudecken. Wenn du weisst das ausnahmslos alle Clients NAT T supporten, dann kannst du das ESP Forwarding entfernen, richtig.

Zitat von @stephan902:

Eins weiß ich inzwischen, VPN ist ein schlechter Witz. Inkompatibilitäten, nicht ordentlich standardisiert (jeder

Hersteller macht was er will), instabil.

Das kann ich so nicht unterschreiben... Ich nutze selbst VPN-Verbindungen, sowohl Einwahl, als auch Site-to-Site und habe (eine korrekte Konfiguration vorausgesetzt) keine Probleme damit...Eins weiß ich inzwischen, VPN ist ein schlechter Witz. Inkompatibilitäten, nicht ordentlich standardisiert (jeder

Hersteller macht was er will), instabil.

Ausserdem kenne ich auch noch genügend andere Unternehmen, die regulär mit VPNs arbeiten und auch bei denen funktioniert es recht gut...

Eins weiß ich inzwischen, VPN ist ein schlechter Witz. Inkompatibilitäten, nicht ordentlich standardisiert (jeder Hersteller macht was er will), instabil.

Watt'n Quatsch. Es gibt Leute, die können das einrichten und Leute, die müssen sich das einrichten lassen Und hör bitte mal auf, diesen kilometerlangen Fred zu befeuern --> das hat alles nix mit Deiner Ursprungsfrage zu tun!

Zitat von @keine-ahnung:

Und hör bitte mal auf, diesen kilometerlangen Fred zu befeuern --> das hat alles nix mit Deiner Ursprungsfrage zu tun!

Und hör bitte mal auf, diesen kilometerlangen Fred zu befeuern --> das hat alles nix mit Deiner Ursprungsfrage zu tun!

Zumindest die 150 sollte man aber noch vollmachen.

lks

PS: Es gibt Standards für VPN . Und in diesen Standards gitb es gewisse "Freiräume", die die verschiedenen Hersteller verschieden interpretieren. Deswegen gibt es Leute wie aqui, Thomas & Co. die Erfahrung haben und das in 5 Minuten einrichten können und andere Leute, die sich die Erfahrung erst aneignen müssen.

Zumindest die 150 sollte man aber noch vollmachen

Wenn ich das hier so durchlese, kommt mir dieser Thread in den Kopf geschossen. Selbe Couleur

Mit dem Speedport wirst du da mit einer LAN-LAN-Kopplung nicht weit kommen. ESP kommt durch den nicht durch das ist der Hauptgrund. Werf das Teil weg oder degradiere es als Modem und mach den Cisco zum Border-Router. Fertig.

Da ist die ganze Diskussion obsolet ...

Da ist die ganze Diskussion obsolet ...

Zitat von @stephan902:

Die 167 müssen wir schon knacken.

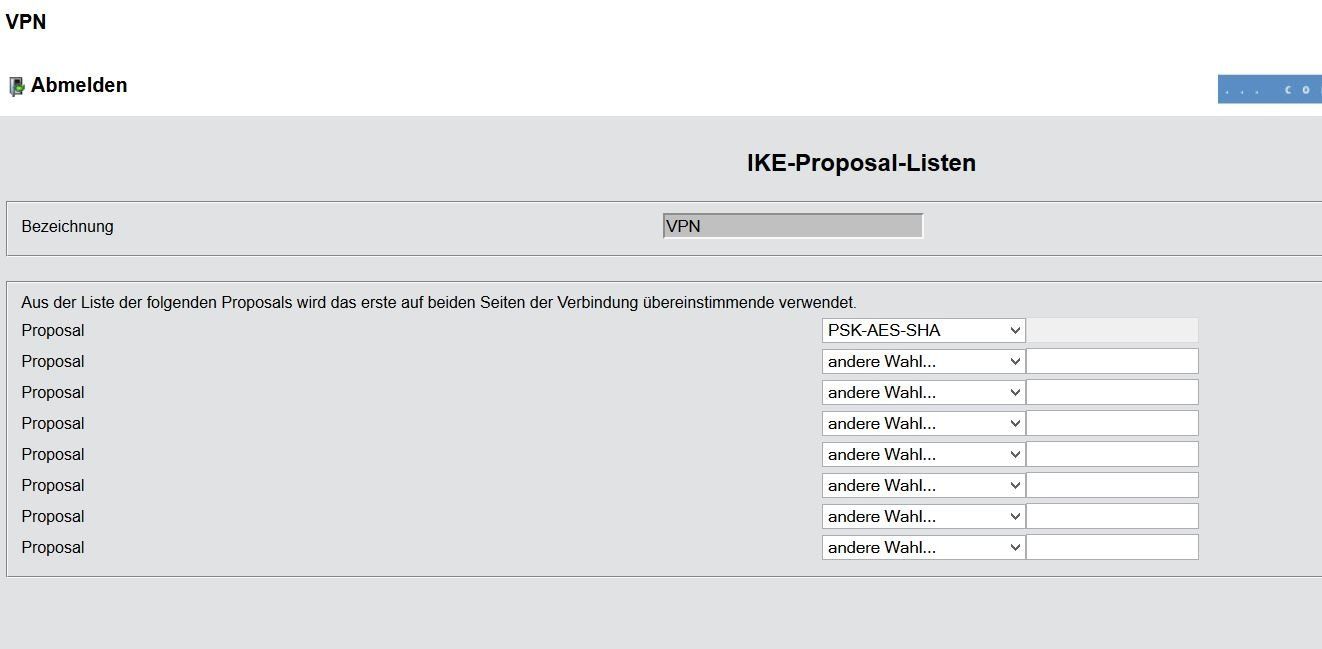

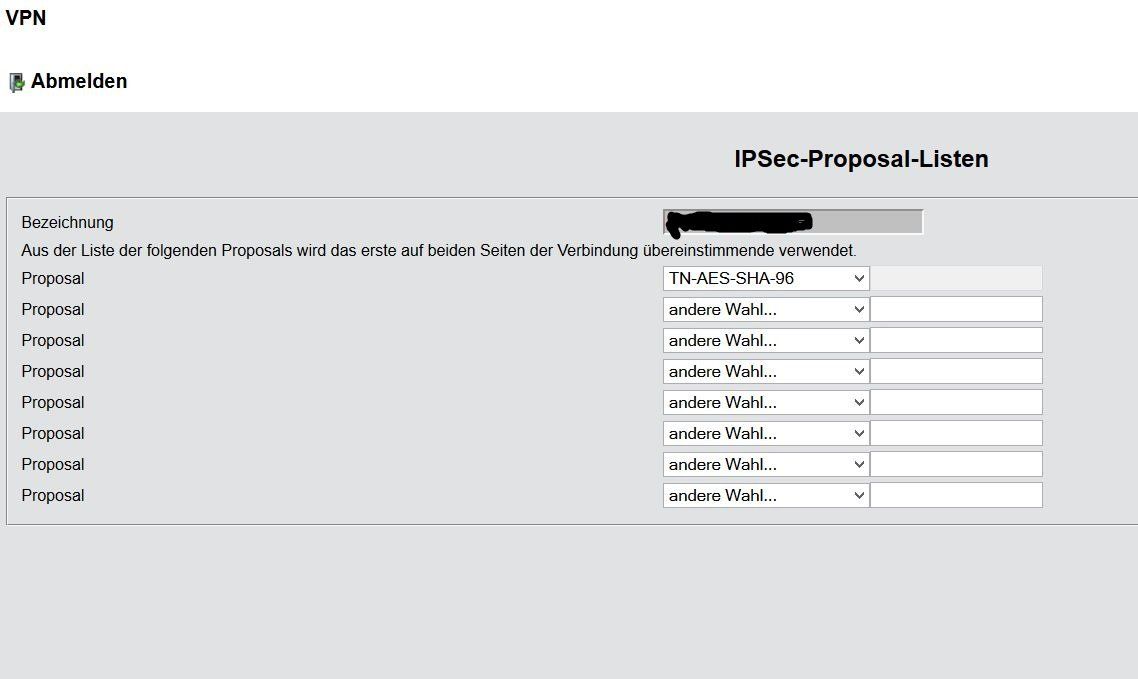

Wenn es doch so einfach ist und ich nur zu blöd, dann sagt mir doch einfach was in die Felder im Screenshot rein muss.

Die 167 müssen wir schon knacken.

Wenn es doch so einfach ist und ich nur zu blöd, dann sagt mir doch einfach was in die Felder im Screenshot rein muss.

Leider sieht man schon seit einiger zeit in der obigen Übersicht nicht mehr, wie der Thread verlauf ist, d.h. wer auf wen antwortet. Sollte ich gemeint sein:

Erstens habe ich gerade bein durchscrollen keinen Screenshot gesehen.

Zweitens baue ich meine VPNs im "Eigenbau" mit Linux-kisten.

Daher kann ich Dir in diesem speziellen Fall nicht weiterhelfen, sonst hätte schon früher hilfreicher eingegriffen. So konnte ich bisher nur "allgemeine" Hilfen geben. Der Spezialist ist eher aqui.

Solle ich nicht gemeint sein:

Jetzt sind wir wieder einen Kommentar weiter.

lks

Eins weiß ich inzwischen, VPN ist ein schlechter Witz. Inkompatibilitäten, nicht ordentlich standardisiert (jeder Hersteller macht was er will),

Wirklich totaler Quatsch ! Alle diese Protokolle sind vollständig standartisiert. Das wäre so als wenn einer sich hinstellt und sagt alle Benzinhersteller sind nicht kompatibel. Da würde man auch gefragt werden was man geraucht hat....Dem Kommentar des Kollegen k.A. ist nichts mehr hinzuzufügen.

Hoffentlich reichts jetzt endlich zum

Wie kann ich einen Beitrag als gelöst markieren?

Bitte lasse den Unsinn mit externen Bilderlinks und damit verbundenen Zwangswerbung hier im Forum !

Das Forum hat eine komfortable Bilder Upload Funktion ! Dürfte dir beim Erstellen des Threads nicht entgangen sein, ansonsten mit "Meine Fragen" deinen o.a. Thread auswählen und "Bearbeiten" klicken.

Da siehst du dann diese Hochladen Buttons unter "Bilder" wenn man nicht gerade Tomaten....

Den Bilderlink nach dem Hochladen mit Rechtsklick und Copy und Paste sichern und dann kannst du den hier in jeglichen Text bringen.

Ja, auch Antworten !

Statt des Links kommt dann...et voila immer dein Bild.

Kann man übrigens auch wunderbar noch nachträglich machen.

Die Forumsgemeinde wird es dir danken !

Das Forum hat eine komfortable Bilder Upload Funktion ! Dürfte dir beim Erstellen des Threads nicht entgangen sein, ansonsten mit "Meine Fragen" deinen o.a. Thread auswählen und "Bearbeiten" klicken.

Da siehst du dann diese Hochladen Buttons unter "Bilder" wenn man nicht gerade Tomaten....

Den Bilderlink nach dem Hochladen mit Rechtsklick und Copy und Paste sichern und dann kannst du den hier in jeglichen Text bringen.

Ja, auch Antworten !

Statt des Links kommt dann...et voila immer dein Bild.

Kann man übrigens auch wunderbar noch nachträglich machen.

Die Forumsgemeinde wird es dir danken !

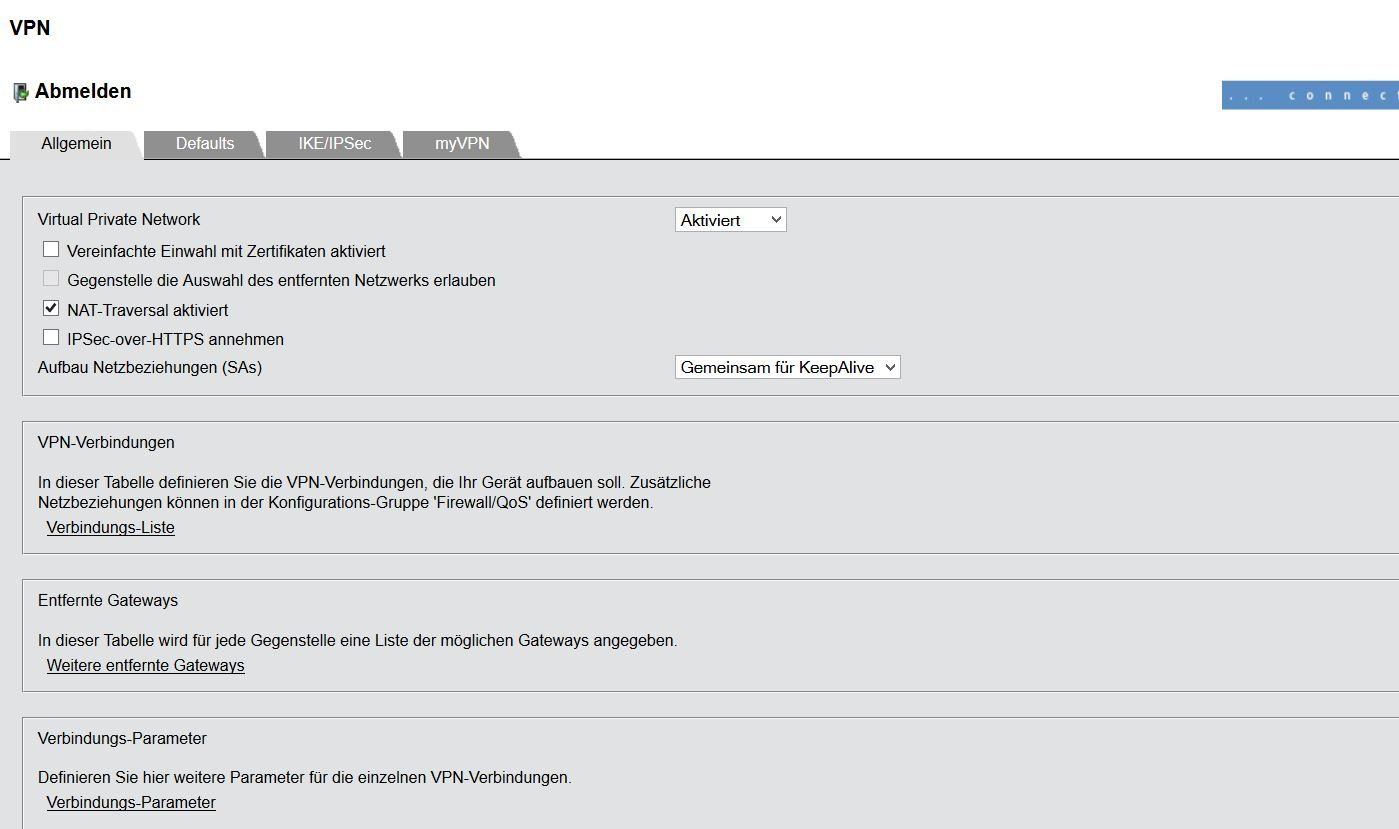

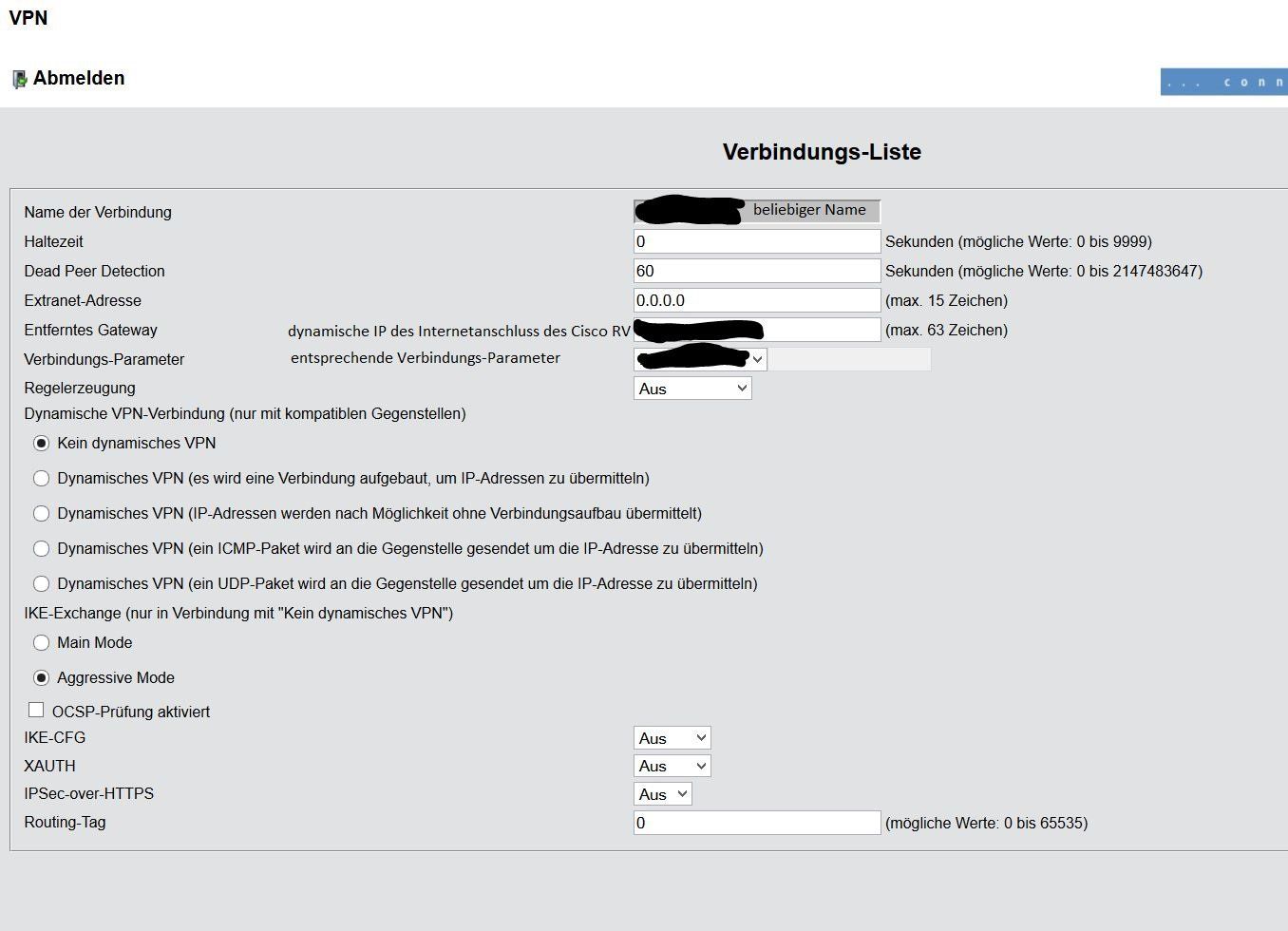

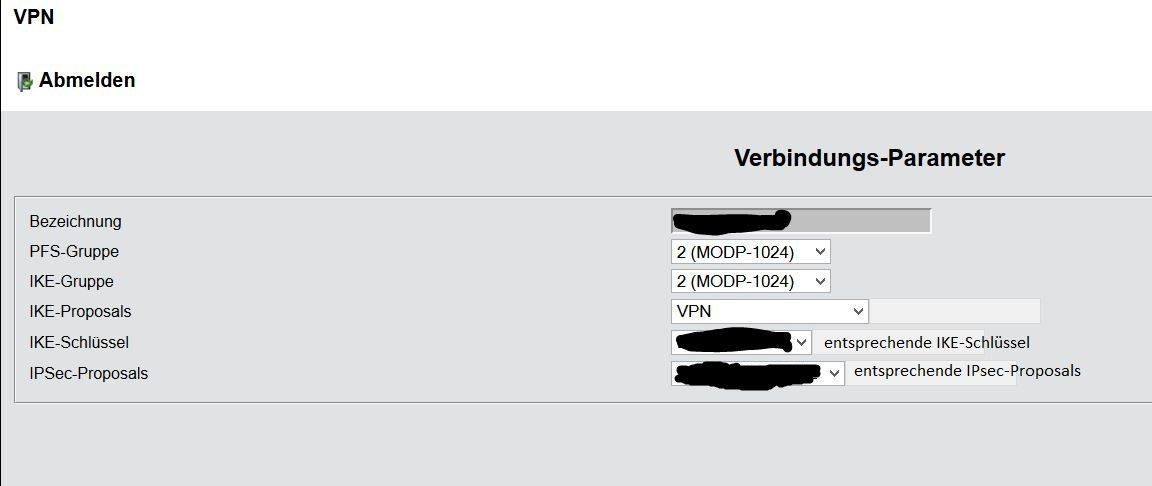

Da fehlt ja die komplette Config deines LANCOM, wie sollen wir dir da helfen bitteschön ???

Wenn du meinst du hättest auf dem LANCOM alles richtig eingestellt checke die LOGs beider Router beim Verbindungsaufbau und poste sie hier, sie geben dir mehr Hinweise warum es nicht läuft!, aber wie gesagt mit einem Speedport dazwischen, Chancen = 0 wenn du den Speedport nicht als dummes Modem konfigurierst.

Wenn du meinst du hättest auf dem LANCOM alles richtig eingestellt checke die LOGs beider Router beim Verbindungsaufbau und poste sie hier, sie geben dir mehr Hinweise warum es nicht läuft!, aber wie gesagt mit einem Speedport dazwischen, Chancen = 0 wenn du den Speedport nicht als dummes Modem konfigurierst.

Hast du auf beiden Endene eine feste FQDN ?? (Domain Namen)

Wenn nicht dann kannst di oben die Phase 1 Local Group nucht mit Dyn.IP und FQDN machen.

Das geht nur wenn du die Tunnelendpunkte über einen DynDNS Hostnamen erreichst. Ansonsten schlägt die Authentisierung fehl bei IPsec !

Was sagen die Router Logs ??

Wenn nicht dann kannst di oben die Phase 1 Local Group nucht mit Dyn.IP und FQDN machen.

Das geht nur wenn du die Tunnelendpunkte über einen DynDNS Hostnamen erreichst. Ansonsten schlägt die Authentisierung fehl bei IPsec !

Was sagen die Router Logs ??

Dieses Netzwerk ist von außen per DynDns zu erreichen.

OK, dann ist das OK. Das MUSS aber auf beiden Seiten dann identisch sein. Es geht nicht das du eine Seite mit FQDN und die andere über die IP oder mit einer IP Wildcard authentisierst.FQDN sind doch einfach nur willkürliche Namen, die auf beiden Seiten gleich sein müssen oder?

Nein, das sind Doamin Namen (Fully Qualified...sagt der Name schon die einzigartig sind pro Seite !) und diese FQDNs werden dann auch benutzt zur Authe tisierung wenn sie vice versa eingetragen werden.Du siehst doch an den Screenshots alle gemachten Einstellungen.

Ja leider und da ist es eben NICHT konfiguriert, deshalb nochmal die Nachfrage !Lancom und Cisco haben keine ordentlichen Logs, woraus man irgendetwas ablesen könnte.

Das ist natürlich Unsinn. Mit einem syslog Server kannst du deren Logs zentral sehen. Gerade Lancom hat das vorbildlich gemacht !kiwisyslog.com/free-edition.aspx

mikrotik.com/archive.php

draytek.com/index.php?lang=en&Itemid=586 --> Syslog Tools

Das einzige, was vlt. irgendwie hilft ist auf der Cisco Seite: [g2gips0]: [Tunnel Disconnected]

Sagt ja das der Tunnel Disconnected wurde und das VPN damit tot ist !Vermutlich weil die einen Seite mit FQDN und die andere mit IP Wildcard eingestellt ist.

Im Zeifel nimm immer einen Wireshark Sniffer und sieh dir den Verbindungsaufbau an !