Routing mit zwei Gateways (zwei Internetanschlüsse) und PPTP-VPN

Hallo zusammen,

ich suche derzeit nach einer Möglichkeit einen zweiten Internetanschluss ausschließlich von einem Windows Server nutzen zu lassen, so dass über diesen aufgebaute PPTP-VPN-Verbindungen nur über den zweiten Internetanschluss abgewickelt werden. Dies wird nötig weil der Upload den ersten Internetanschlusses nicht mehr ausreicht.

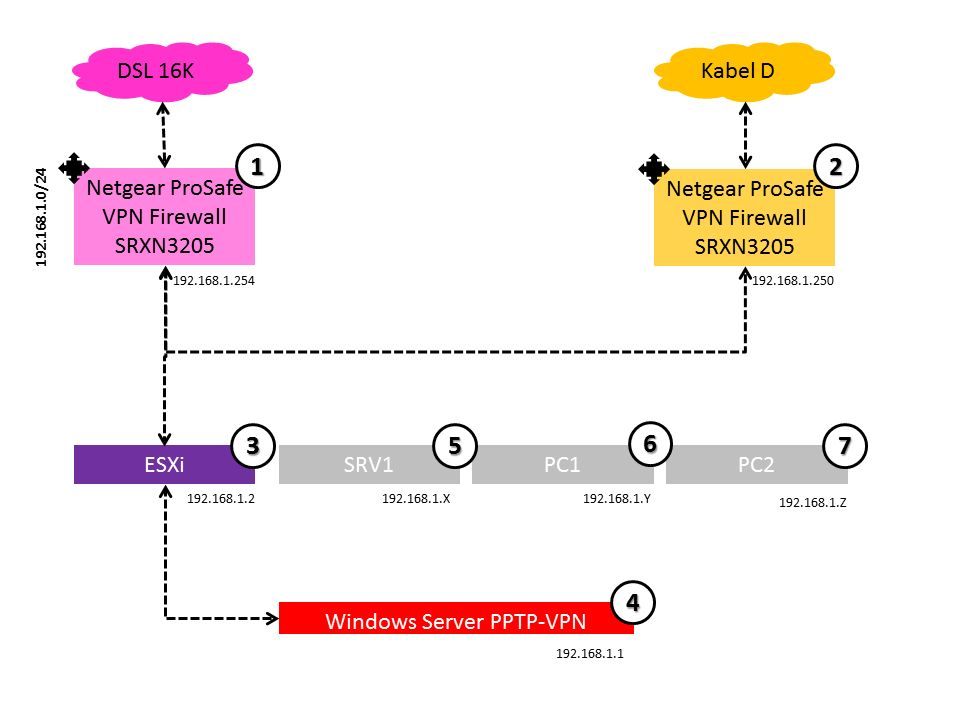

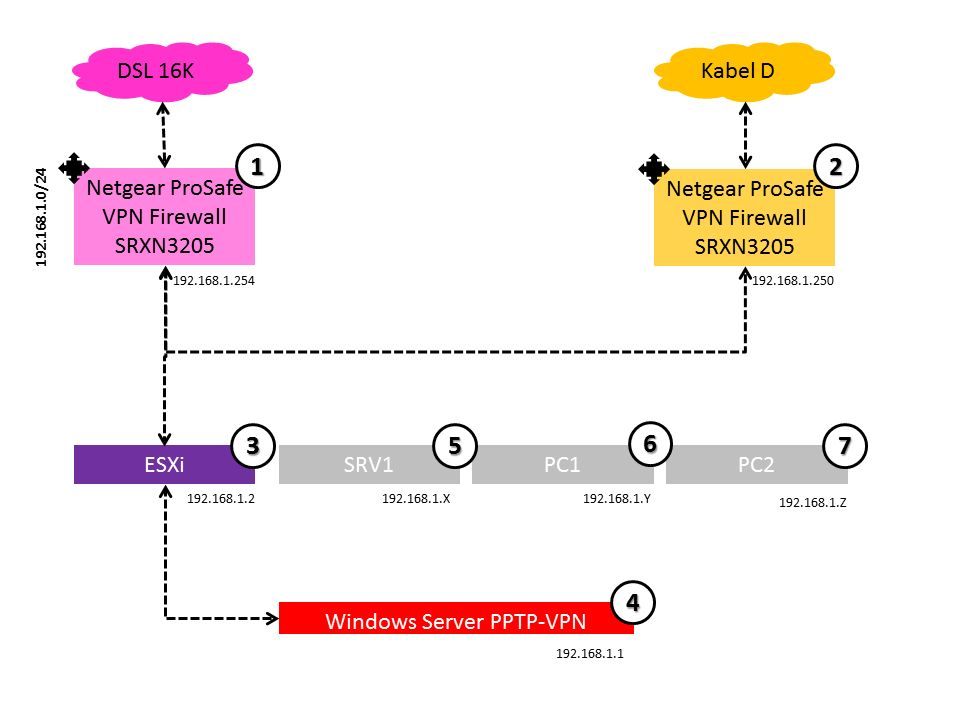

Das Netzwerk sieht im Wesentlichen wie folgt aus:

DSL (#1) war schon vorhanden und soll weiterhin für das gewöhnliche Surfen von den Netzwerkteilnehmern (#5-7) im Internet genutzt werden. Der PPTP-Server (#4) ermöglicht 5 Verbindungen zwecks Heimarbeit. Diese PPTP-Verbindungen sollen ausschließlich über die neue Kabel Deutschland-Verbindung (#2) abgewickelt werden.

Könnt ihr mir sagen wie so etwas zu konfigurieren wäre?

Ich habe die Hoffnung dies irgendwie über Routing realisieren zu können.

Ein erster Versuch der Abänderung der Routing-Konfiguration des PPTP-Servers (#4) erlaubte zwar die direkte Nutzung der zweiten Verbindung (#2) nach außen, doch eingehend war keine PPTP-Verbindung mehr aufzubauen. Folgende Route hatte ich auf dem PPTP-Server konfiguriert:

Alle anderen Stationen nutzen die Standard-Route, definiert durch Router 1 (#1):

Die Firewall-Freigaben und die DynDNS-Konfiguration erfolgt derzeit ausschließlich über Router 1 (#1).

Vielen lieben Dank im Voraus für eure Unterstützung.

ich suche derzeit nach einer Möglichkeit einen zweiten Internetanschluss ausschließlich von einem Windows Server nutzen zu lassen, so dass über diesen aufgebaute PPTP-VPN-Verbindungen nur über den zweiten Internetanschluss abgewickelt werden. Dies wird nötig weil der Upload den ersten Internetanschlusses nicht mehr ausreicht.

Das Netzwerk sieht im Wesentlichen wie folgt aus:

DSL (#1) war schon vorhanden und soll weiterhin für das gewöhnliche Surfen von den Netzwerkteilnehmern (#5-7) im Internet genutzt werden. Der PPTP-Server (#4) ermöglicht 5 Verbindungen zwecks Heimarbeit. Diese PPTP-Verbindungen sollen ausschließlich über die neue Kabel Deutschland-Verbindung (#2) abgewickelt werden.

Könnt ihr mir sagen wie so etwas zu konfigurieren wäre?

Ich habe die Hoffnung dies irgendwie über Routing realisieren zu können.

Ein erster Versuch der Abänderung der Routing-Konfiguration des PPTP-Servers (#4) erlaubte zwar die direkte Nutzung der zweiten Verbindung (#2) nach außen, doch eingehend war keine PPTP-Verbindung mehr aufzubauen. Folgende Route hatte ich auf dem PPTP-Server konfiguriert:

route add 0.0.0.0 MASK 0.0.0.0 192.168.1.250 METRIC 10Alle anderen Stationen nutzen die Standard-Route, definiert durch Router 1 (#1):

route add 0.0.0.0 MASK 0.0.0.0 192.168.1.254 METRIC 10Die Firewall-Freigaben und die DynDNS-Konfiguration erfolgt derzeit ausschließlich über Router 1 (#1).

Vielen lieben Dank im Voraus für eure Unterstützung.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 227304

Url: https://administrator.de/forum/routing-mit-zwei-gateways-zwei-internetanschluesse-und-pptp-vpn-227304.html

Ausgedruckt am: 14.07.2025 um 14:07 Uhr

4 Kommentare

Neuester Kommentar

Dein Kardinalsfehler liegt schon im falschen Design. Es wäre sinnvoller gewesen du terminierst die PPTP VPN Tunnel auf dem Router und würdest hier einen PPTP VPN fähigen Router einsetzen:

VPNs einrichten mit PPTP

Das wäre erheblich sinnvoller als mit Port Forwarding ins interne Netz zu arbeiten und das VPN intern zu terminieren...aber nundenn dann musst du den harten Weg beschreiten.

Das Problem sofern du wechselnde Client Tunnels hast auf den VPN Server ist das du die Absender IPs der Clients ja nicht fest routen kannst auf den Kabel D Router als next Hop. Theoretisch würde es gehen aber bei immer wechselnden IPs wenn die Clients mobil sind wieviele will man da eintragen....du erkennst das Dilemma ?!

Die einfachste Lösung ist du trägst dem VPN Server einfach die .1.250 als Default Gateway ein ! Dann wird ALLES was dieser Server versendet über den Kable D Anschluss gesendet und gut iss...

Eben aber alles auch alle nicht VPN Daten. Wenn du das nicht willst dann müsstest du ein sog. Policy based Routing machen (PBR) indem du TCP 1723 und ESP Traffic (die Protokollkomponenten von PPTP) filterst über eine ACL und die dann an die .1.250 als next Hop Gateway sendest.

Leider entfällt für dich diese Option, denn Microsoft kann sowas nicht mit Bordmitteln und deine NetGear Billgrouter supporten dieses Feature nicht, so das diese Option entfällt.

Dann bleibt nicht mehr viel und nur die Option mit dem default Gateway.

Deine Option mit 2 statischen Routen unterschiedlicher Metrik ist richtig gedacht allerdings kann MS damit nicht richtig umgehen so das dir nur die Umkonfiguration des Gateways blebt, was das problem dann final löst.

Sinnvoller wäre es einen 40 Euro Mikrotik Router in einer Kaskade zu betreiben oder auch "one armed" der die VPN Verbindungen terminiert und fest am Kabel D Anschluss hängt. Aber auch das ist letztlich Frickelei.

Technsich am sinnvollsten wäre es den NG Schrott am Kabel D Port durch eine PPTP fähige Firewall wie z.B. diese zu ersetzen und dort direkt PPTP zu terminieren, dann hast du diese Frickel Probleme gar nicht erst.

Ein zweites großes Problem lauert auch noch...

Wenn du über das VPN via Kabel D ein Endgerät ansprichst was als Default Gateway aber die .1.254 eingetragen hat, dann bekommst du das 2te Problem, denn dieses Gerät "sieht" ja nur die interne lokale PPTP Client IP die für dies Gerät aber ein nicht lokales Netz ist und sendet Antwortpakete entsprechend dann natürlich an die .1.254 und damit ins Internet und damit ins Nirwana.

Du musst also zwingend noch eine statische Route am .1.254 Router eintragen der dir alle internen VPN Tunnelnetze oder lokalen VPN Netze an die .1.250 routet sonst hast du hier wieder ein Problem.

2 statische Default Routen unterschiedlicher Metrik helfen da nicht, das wie bereits gesagt MS das nicht richtig behandelt. Wie auch ??...sofern die erste Default Route physisch erreichbar ist wird immer die genommen. Das greift also nicht.

Du siehst letztlich das dein ganzes Konstrukt irgendwie Murks ist. Technisch ist hier ein Dual WAN Port Router gefragt der auch gleichzeitig PPTP Server spielen kann. Der o.a. Mikrotik, eine "richtige" Firewall wie pfSense/Monowall usw. oder ein Draytek 29xx Router Modell wäre hier die weitaus bessere Wahl aus technischer Sicht gewesen statt des NG Mists.

Mit einem Dual WAN Port Router hättest du alle Probleme auf einen Schlag gelöst ohne Frickelei und Sicherheitslöcher.

Mit deinem eigentlich überladenen Design oben ist die Umsetzung erheblich aufwendiger und auch unsicherer, da du Löcher in die FW bohren musst fürs VPN Port Forwarding und dann das 2 Router Problem hast mit den wechselnden Def. Gateways, was man aber mit entsprechend spezifischen statischen Routen aber dennoch lösen kann. Nur unnötiger Aufwand eben halt wenn man besser und technisch sorgfältiger geplant hätte....

Traceroute und Pathping sind hier wie immer deine Freunde

Generell solltest du dir überlegen ob du überhaupt noch PPTP einsetzt ! Das VPN Protokoll gilt als geknackt und nicht mehr sicher:

heise.de/security/artikel/Der-Todesstoss-fuer-PPTP-1701365.html

In Firmenumgebungen oder wo persönliche Daten übetragen werden sollte man es also auf keinen Fall mehr einsetzen sondern besser auf IPsec, SSL (OpenVPN) oder L2TP wechseln:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Darüber solltest du generell mal nachdenken...

VPNs einrichten mit PPTP

Das wäre erheblich sinnvoller als mit Port Forwarding ins interne Netz zu arbeiten und das VPN intern zu terminieren...aber nundenn dann musst du den harten Weg beschreiten.

Das Problem sofern du wechselnde Client Tunnels hast auf den VPN Server ist das du die Absender IPs der Clients ja nicht fest routen kannst auf den Kabel D Router als next Hop. Theoretisch würde es gehen aber bei immer wechselnden IPs wenn die Clients mobil sind wieviele will man da eintragen....du erkennst das Dilemma ?!

Die einfachste Lösung ist du trägst dem VPN Server einfach die .1.250 als Default Gateway ein ! Dann wird ALLES was dieser Server versendet über den Kable D Anschluss gesendet und gut iss...

Eben aber alles auch alle nicht VPN Daten. Wenn du das nicht willst dann müsstest du ein sog. Policy based Routing machen (PBR) indem du TCP 1723 und ESP Traffic (die Protokollkomponenten von PPTP) filterst über eine ACL und die dann an die .1.250 als next Hop Gateway sendest.

Leider entfällt für dich diese Option, denn Microsoft kann sowas nicht mit Bordmitteln und deine NetGear Billgrouter supporten dieses Feature nicht, so das diese Option entfällt.

Dann bleibt nicht mehr viel und nur die Option mit dem default Gateway.

Deine Option mit 2 statischen Routen unterschiedlicher Metrik ist richtig gedacht allerdings kann MS damit nicht richtig umgehen so das dir nur die Umkonfiguration des Gateways blebt, was das problem dann final löst.

Sinnvoller wäre es einen 40 Euro Mikrotik Router in einer Kaskade zu betreiben oder auch "one armed" der die VPN Verbindungen terminiert und fest am Kabel D Anschluss hängt. Aber auch das ist letztlich Frickelei.

Technsich am sinnvollsten wäre es den NG Schrott am Kabel D Port durch eine PPTP fähige Firewall wie z.B. diese zu ersetzen und dort direkt PPTP zu terminieren, dann hast du diese Frickel Probleme gar nicht erst.

Ein zweites großes Problem lauert auch noch...

Wenn du über das VPN via Kabel D ein Endgerät ansprichst was als Default Gateway aber die .1.254 eingetragen hat, dann bekommst du das 2te Problem, denn dieses Gerät "sieht" ja nur die interne lokale PPTP Client IP die für dies Gerät aber ein nicht lokales Netz ist und sendet Antwortpakete entsprechend dann natürlich an die .1.254 und damit ins Internet und damit ins Nirwana.

Du musst also zwingend noch eine statische Route am .1.254 Router eintragen der dir alle internen VPN Tunnelnetze oder lokalen VPN Netze an die .1.250 routet sonst hast du hier wieder ein Problem.

2 statische Default Routen unterschiedlicher Metrik helfen da nicht, das wie bereits gesagt MS das nicht richtig behandelt. Wie auch ??...sofern die erste Default Route physisch erreichbar ist wird immer die genommen. Das greift also nicht.

Du siehst letztlich das dein ganzes Konstrukt irgendwie Murks ist. Technisch ist hier ein Dual WAN Port Router gefragt der auch gleichzeitig PPTP Server spielen kann. Der o.a. Mikrotik, eine "richtige" Firewall wie pfSense/Monowall usw. oder ein Draytek 29xx Router Modell wäre hier die weitaus bessere Wahl aus technischer Sicht gewesen statt des NG Mists.

Mit einem Dual WAN Port Router hättest du alle Probleme auf einen Schlag gelöst ohne Frickelei und Sicherheitslöcher.

Mit deinem eigentlich überladenen Design oben ist die Umsetzung erheblich aufwendiger und auch unsicherer, da du Löcher in die FW bohren musst fürs VPN Port Forwarding und dann das 2 Router Problem hast mit den wechselnden Def. Gateways, was man aber mit entsprechend spezifischen statischen Routen aber dennoch lösen kann. Nur unnötiger Aufwand eben halt wenn man besser und technisch sorgfältiger geplant hätte....

Traceroute und Pathping sind hier wie immer deine Freunde

Generell solltest du dir überlegen ob du überhaupt noch PPTP einsetzt ! Das VPN Protokoll gilt als geknackt und nicht mehr sicher:

heise.de/security/artikel/Der-Todesstoss-fuer-PPTP-1701365.html

In Firmenumgebungen oder wo persönliche Daten übetragen werden sollte man es also auf keinen Fall mehr einsetzen sondern besser auf IPsec, SSL (OpenVPN) oder L2TP wechseln:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Darüber solltest du generell mal nachdenken...

Hallo,

wenn du willst das die PPTP-VPN Verbindungen nur über den Router 2 reinkommen, mußt du das den Clients mitteilen, da diese die Verbindung aufbauen. Wenn du also per DynDNS Eintrag eine Verbindung aufbaust und dieser Eintrag immer auf Router 1 zeigt kommen die Clients auch dort an. Das Default-GW auf dem Windows PPTP-VPN Server zieht nur für Packete die dieser Server verschickt. Außerdem wäre es besser die Ratschläge von "aqui" zu beachten, zumal der Netgear SRXN3205 sogar IPSEC/SSL-VPN kann.

Gruß

Andi

wenn du willst das die PPTP-VPN Verbindungen nur über den Router 2 reinkommen, mußt du das den Clients mitteilen, da diese die Verbindung aufbauen. Wenn du also per DynDNS Eintrag eine Verbindung aufbaust und dieser Eintrag immer auf Router 1 zeigt kommen die Clients auch dort an. Das Default-GW auf dem Windows PPTP-VPN Server zieht nur für Packete die dieser Server verschickt. Außerdem wäre es besser die Ratschläge von "aqui" zu beachten, zumal der Netgear SRXN3205 sogar IPSEC/SSL-VPN kann.

Gruß

Andi

@andi

Der nimmt dann logischerweise R1 als Gateway für die Antwortpakete und nix geht mehr...

Genau diese Problematik in seinem Design wird ja im obigen Thread angesprochen !!

wenn du willst das die PPTP-VPN Verbindungen nur über den Router 2 reinkommen, mußt du das den Clients mitteilen, da diese die Verbindung aufbauen.

Das ist zweifelsohne richtig, nützt ihm aber herzlich wenig wenn er via VPN auf einen Rechner im lokalen Netzwerk zugreift, der den Router 1 als Default Gateway eingetragen hat.Der nimmt dann logischerweise R1 als Gateway für die Antwortpakete und nix geht mehr...

Genau diese Problematik in seinem Design wird ja im obigen Thread angesprochen !!

Zitat von @aqui:

@andi

> wenn du willst das die PPTP-VPN Verbindungen nur über den Router 2 reinkommen, mußt du das den Clients mitteilen,

da diese die Verbindung aufbauen.

Das ist zweifelsohne richtig, nützt ihm aber herzlich wenig wenn er via VPN auf einen Rechner im lokalen Netzwerk zugreift,

der den Router 1 als Default Gateway eingetragen hat.

Der nimmt dann logischerweise R1 als Gateway für die Antwortpakete und nix geht mehr...

Genau diese Problematik in seinem Design wird ja im obigen Thread angesprochen !!

@andi

> wenn du willst das die PPTP-VPN Verbindungen nur über den Router 2 reinkommen, mußt du das den Clients mitteilen,

da diese die Verbindung aufbauen.

Das ist zweifelsohne richtig, nützt ihm aber herzlich wenig wenn er via VPN auf einen Rechner im lokalen Netzwerk zugreift,

der den Router 1 als Default Gateway eingetragen hat.

Der nimmt dann logischerweise R1 als Gateway für die Antwortpakete und nix geht mehr...

Genau diese Problematik in seinem Design wird ja im obigen Thread angesprochen !!

Stimmt, er kommt damit zunächst nur auf den PPTP-Server. Zusätzlich müsste er das VPN-Netz noch zum PPTP-Server verbiegen. Nun weiß ich auch wieder warum ich die VPN Geschichten immer im Default-GW Pfad hab

Gruß

Andi