Routing zwischen 2 IPCops im lokalen Netzwerk

Hallo zusammen,

ich weiss nicht ob der Titel aussagekräftig genug ist, aber ich versuche mal mein Problem ausführlich zu beschreiben.

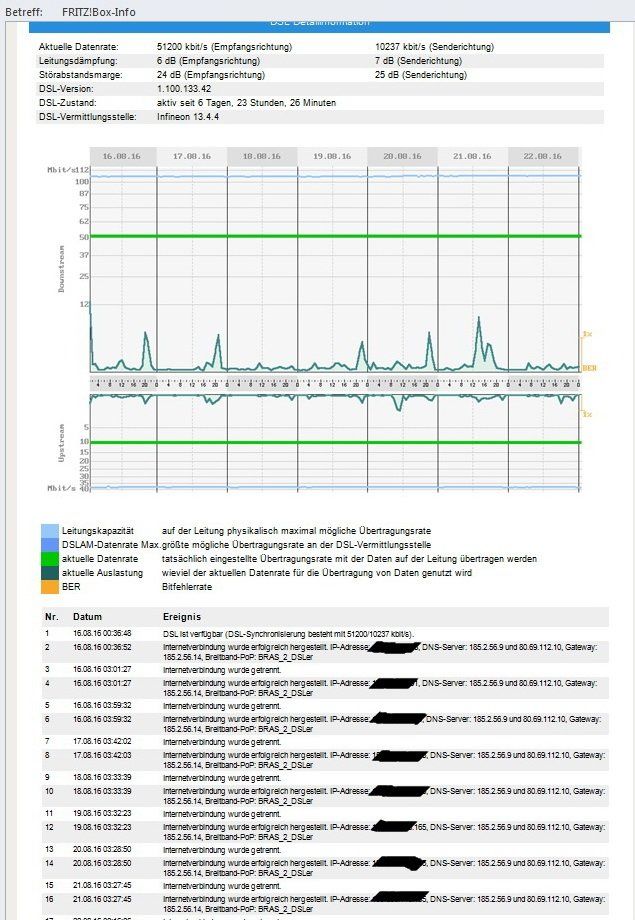

Und zwar habe ich eine Telekom Internetleitung, die leider nur 2 Mbit liefert.

Irgendwann hat sich ein lokaler Anbieter dazugesellt und bot mir 50Mbit.

Da der neue Anbieter zuerst nicht so stabil lief, da keine Glasfaser sondern Richtfunk in das Dorf eingesetzt wurde, habe ich beide Anschlüsse jetzt parallel laufen.

Dementsprechen habe ich jetzt 2 IPCops. An PFSense traue ich mich nicht und so bin ich auch zufrieden, wenn ich nicht ein problem hätte.

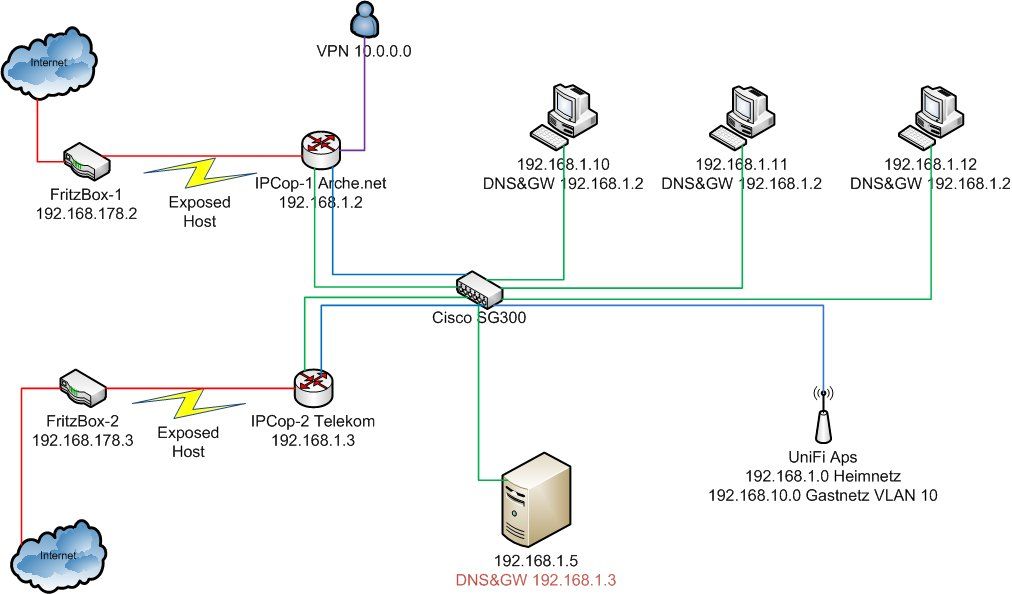

Der Cop-1 nutzt den lokalen Anbieter und hat IP 192.168.1.2 dieser macht auch DHCP

Der Cop-2 nutzt die Telekom und hat die IP 192.168.1.3

Es gibt einen kleinen Dienst, der keinen Traffic verursacht, aber stabiles Internet verlangt, diesen lasse ich über die Telekom leitung laufen.

Dementsprechend wurde über den DHCP dem einen Client worauf der Dienst läuft DNS und Gateway auf die 1.3 gelegt.

Das funktioniert soweit, alles ist von aussen erreichbar, da über das Telekom Netz und ich kann lokal wenn ich mich im Heimnetz befinde auch

direkt auf diesen einen Rechner mit der IP 192.168.1.5 drauf. SSH, FTP was auch inmmer alles funktioniert.

Wenn ich mich jetzt aber via VPN über den 1. Cop in das Heimnetz einwähle, kann ich eigentlich alles im Heimnetz vom handy aus beispielweise erreichen.

Mailserver, Webserver, alles was im lokalen Netz läuft ist über VPN abrufbar, wenn diese Geräte auch DNS und Gateway vom 1. Cop eingetragen bzw. bekommen haben.

Der eine Rechner mit der IP 192.168.1.5 welcher DNS und Gateway auf die 1.3 bekommen hat ist über VPN nicht erreichbar.

Da passen die Routen/Rückrouten oder was auch immer nicht.

Eine Portweiterleitung aus dem Gastnetz (Blau) auf diesen Rechner geht aus den selben Gründen auch nicht.

Meine Frage an Euch ist jetzt ob ich beim IPCop irgendwie eine Route etc. einrichten kann, damit genau das funktioniert?

Vielleicht lässt sich diese manuelle Route dann ja auf Gegenseitigkeit der beiden Cops einstellen.

ich weiss nicht ob der Titel aussagekräftig genug ist, aber ich versuche mal mein Problem ausführlich zu beschreiben.

Und zwar habe ich eine Telekom Internetleitung, die leider nur 2 Mbit liefert.

Irgendwann hat sich ein lokaler Anbieter dazugesellt und bot mir 50Mbit.

Da der neue Anbieter zuerst nicht so stabil lief, da keine Glasfaser sondern Richtfunk in das Dorf eingesetzt wurde, habe ich beide Anschlüsse jetzt parallel laufen.

Dementsprechen habe ich jetzt 2 IPCops. An PFSense traue ich mich nicht und so bin ich auch zufrieden, wenn ich nicht ein problem hätte.

Der Cop-1 nutzt den lokalen Anbieter und hat IP 192.168.1.2 dieser macht auch DHCP

Der Cop-2 nutzt die Telekom und hat die IP 192.168.1.3

Es gibt einen kleinen Dienst, der keinen Traffic verursacht, aber stabiles Internet verlangt, diesen lasse ich über die Telekom leitung laufen.

Dementsprechend wurde über den DHCP dem einen Client worauf der Dienst läuft DNS und Gateway auf die 1.3 gelegt.

Das funktioniert soweit, alles ist von aussen erreichbar, da über das Telekom Netz und ich kann lokal wenn ich mich im Heimnetz befinde auch

direkt auf diesen einen Rechner mit der IP 192.168.1.5 drauf. SSH, FTP was auch inmmer alles funktioniert.

Wenn ich mich jetzt aber via VPN über den 1. Cop in das Heimnetz einwähle, kann ich eigentlich alles im Heimnetz vom handy aus beispielweise erreichen.

Mailserver, Webserver, alles was im lokalen Netz läuft ist über VPN abrufbar, wenn diese Geräte auch DNS und Gateway vom 1. Cop eingetragen bzw. bekommen haben.

Der eine Rechner mit der IP 192.168.1.5 welcher DNS und Gateway auf die 1.3 bekommen hat ist über VPN nicht erreichbar.

Da passen die Routen/Rückrouten oder was auch immer nicht.

Eine Portweiterleitung aus dem Gastnetz (Blau) auf diesen Rechner geht aus den selben Gründen auch nicht.

Meine Frage an Euch ist jetzt ob ich beim IPCop irgendwie eine Route etc. einrichten kann, damit genau das funktioniert?

Vielleicht lässt sich diese manuelle Route dann ja auf Gegenseitigkeit der beiden Cops einstellen.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 299127

Url: https://administrator.de/forum/routing-zwischen-2-ipcops-im-lokalen-netzwerk-299127.html

Ausgedruckt am: 17.07.2025 um 09:07 Uhr

117 Kommentare

Neuester Kommentar

Der eine Rechner mit der IP 192.168.1.5 welcher DNS und Gateway auf die 1.3 bekommen hat ist über VPN nicht erreichbar. Da passen die Routen/Rückrouten oder was auch immer nicht.

Du hast es erfasst !Der würde es ja über ein anderes Gateway schicken und damit kommen Antwortpakete an deinem Client mit einer anderen IP Adresse an was zum sofortigen Sessionabbruch im TCP/IP führt.

In deinem Konstrukt musst du dich für einen Router / Firewall entscheiden anders geht das nicht.

Mit der pfSense könntest du einen Dual WAN Port Rouuter / Firewall realisieren, die das Problem sofort fixt.

doc.pfsense.org/index.php/Multi-WAN

Warum traust du dich nicht...ist doch kinderleicht:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

und du hast sehr viele Optionen mehr und ein erheblich besseres GUI zum konfigurieren !!

Ansonsten ohne wechsel wäre ein Dual WAN Port Router wie der Draytek 29xx, Linksys LTE644 usw. usw die bessere Wahl außer der pfSense natürlich, denn technisch ist es so mit der 2 mal IPCop Lösung nicht hinzubekommen.

Es hat ja per se nichts mit den Cops zu tun sondern mit den festen Gateways der Endgeräte.

Du könntest aber noch folgendes versuchen.

Richte auf dem betreffenden Endgerät eine statische Route ein nur für diese Anwendung als:

route add >zielnetz> maske <maske> <ipcop_ip> -p

Das sollte ggf. ebenso das Problem fixen.

Nachteil ist aber das du für alle Ziele eine statische Route definieren musst und außerdem funktioniert das nur wenn das Ziel keine dynamsichen IPs hat, also der Client z.B. in wechselnden IPs ist.

Vpn hat das Subnet 10.0.0.0

Es ist völlig unwichtig welches interne IP Netz das VPN selber hat, denn diese IP Adressen (RFC 1918) werfden im Internet ja gar nicht geroutet !Wichtig ist allein die Tunnelziel adresse, denn das ist eine öffentliche IP und die muss immer über einen Router laufen bei dir.

Klar das deine Basteleien dann eher hilflose Probierei ist. Dir fehlen wirklich die einfachsten Routing Grundlagen.

Setze die statische Route für das Tunnelinterface, dann klappt das auch sofort.

aber ich bin einfach zu blöde es in einer Virtuellen Maschine mit 4 NICs ans laufen zu bringen.

Warum ?? Woran haperts ??Macht dir jeder Grundschüler in 10 Minuten.

Grundlagen dazu findest du hier:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Ich mache das nicht beruflich, deshalb fehlen da natürlich auch die Basics.

Keinen Sorge, das geht vielen so hier. Trotzdem kennen sie aber wenigstens die Basics bzw. haben sich diese erarbeitet und angelesen !IPCop ist ja recht einfach zu bedienen.

Nein !Liegt aber wohl daran das du noch nie eine Alternative gesehen hast, oder ?

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Bisher separiere ich die VLans über das Switch und dementsprechend kommt dann das Vlan an der blauen Nic raus.

Den Switch...aber egal. Hier findest du weitere Grundlagen dazu:VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Aber das Failover sollten dann nicht alle nutzen dürfen, wegen der 2 Mbit und der Latenz bei dem einen Dienst.

Dafür gibt es auf jeder Firewall ja Accesslisten oder FW Regeln !!Wie muss die Route denn genau aussehen und würde das passen wo ich die eintrage?

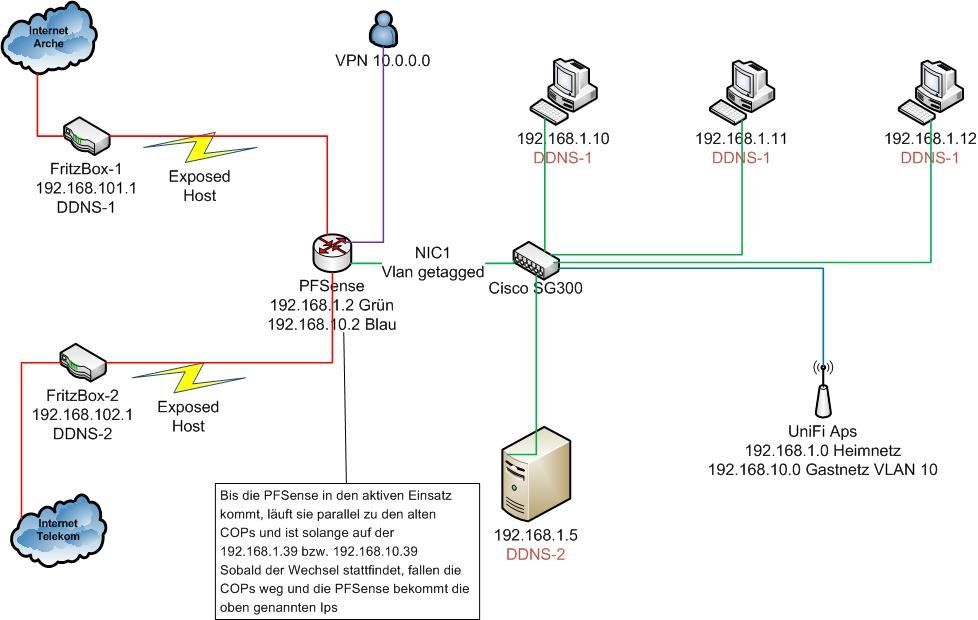

Dazu müsstest du nochmal genau schildern was du vorhast. Eine kleine Skizze hier würde sehr helfen dein Anliegen genau zu verstehen.

OK, ein relativ einfaches Design.

Ein paar Fragen und Anmerkungen dazu:

Der Knackpunkt ist dann das du ein Policy Based Routing aufsetzen musst und es fraglich ist ob der SG-300 das supportet.

Wie sowas aussieht kannst du hier sehen:

Cisco Router 2 Gateways für verschiedene Clients

Generell hast du das Problem das du ja ein automatisches Failover brauchst wenn eine Leitung nicht aktiv ist oder ausgefallen ist.

Auf dem Switch realisiert man das dann mit 2 statischen Default Routen wobei eine eine schlechtere Metric bekommt. Bei dir hat das aber den Nachteil das statische Routen durch die Kaskadierung mit FW und NAT Router nicht merken wenn ein Link Down ist. Dazu ist eine SLA Funktion auf dem Switch erforderlich die der SG-300 de facto nicht hat.

Daran krankt dein ganzes Design.

So wie du es oben gemacht hast nagelst du ja auch alle Endgeräte auf eins der IPCops fest. Fällt die Leutung daran aus geht an diesen Endgeräten nichts mehr.

Bei dir müsste der eine IPCop dem anderen also mitteilen das sein Link ausgefallen ist und der müsste ein Gateway Failover machen wie z.B. bei VRRP usw.

Es ist sehr fraglich ob die IPCops das mit ihren rudimentären Features supporten. Wenn dann nur mit erheblichem manuellen Aufwand und Customizing.

Da du schon an solchen Routing Aufgaben scheiterst ist die Frage ob dir das wirklich hilft. Sorry nicht bös gemeint.

Du solltest deshalb darüber nachdenken ob du das speziell für das design nicht anders und besser löst.

Die 2 singulären Firewalls sind nicht optimal.

Besser ist es hier in der Tat eine einzige einzusetzen mit 2 WAN Ports.

Damit hast du dann ein zentrales Gateway für die Endgeräte egal ob du es über den L3 Switch laufen lässt oder direkt.

Die WAN Ports pingen zur Prüfung der Erreichbarkeit der beiden Provider dann jeweils deren Next Hop Gateways. So erkennt die Firewall automatisch einen Ausfall und routet alles über den anderen ISP und vice versa.

Außerdem kannst du auch noch eine moderate Lastverteilung machen indem du einen Teil der Last auf beide ISPs per Balancing verteilst und das mit gleichzeitigem Failover.

Diese Einrichtung ist mit ein paar Mausklicks erledigt und behebt alle deine aktuellen problem auf Schlag.

doc.pfsense.org/index.php/Multi-WAN

Der Gang mit einer pfSense wäre also durchaus angebracht. Bei den geringen Bandbreiten die du hast rennt das sogar fehlerlos auf einem ALIX 2D13 Board.

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

varia-store.com/Hardware/PC-Engines-Bundles/PC-Engines-ALIX-2D13 ...

Alternative APU1D.

Worauf laufen die IPCops derzeit ? PC Plattform ? Auch da kannst du die pfSense schnell und unkompliziert installieren:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Du musst nur sicherstellen das du mindestens 3 Netzwerk Interfaces hast !

Eine NIC kostet ja nicht mehr die Welt:

reichelt.de/Netzwerkkarten/LOGILINK-PC0039/3/index.html?&ACT ...

PCIe

reichelt.de/Netzwerkkarten/LOGILINK-PC0029A/3/index.html?&AC ...

Letztlich ist das der beste Weg für dich um problemlos und auch einfach an dein Ziel zu kommen.

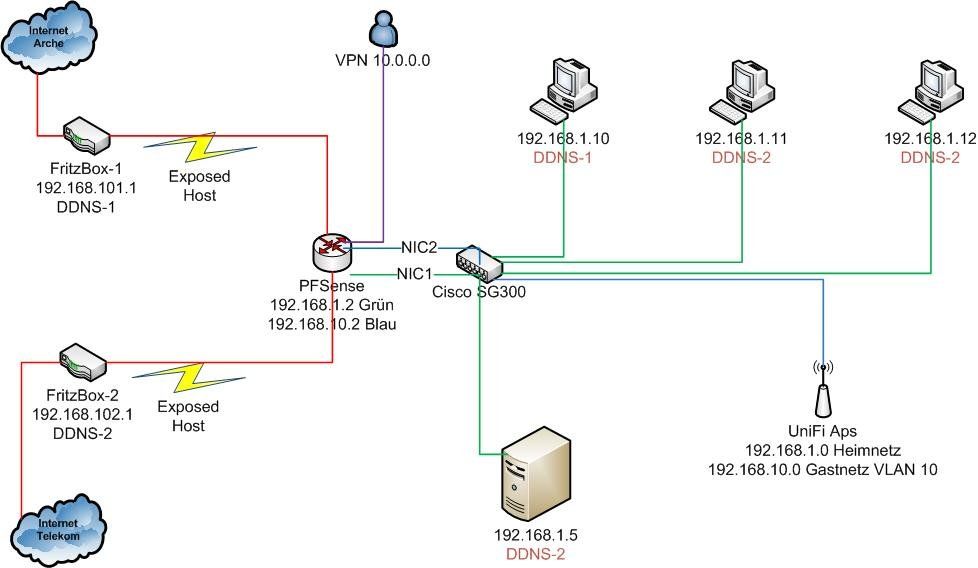

Ein paar Fragen und Anmerkungen dazu:

- Warum hast du einen L3 Switch im Einsatz wenn du gar nicht routest lokal ? Ein SG-200 wäre da besser gewesen.

- Mit dem 300er wäre ein anderes und besseres Design in deinem Falle hilfreicher.

- Ein gravierender IP Designfehler ist die beiden FB Transfernetze mit identischer IP Adressierung zu betrieben. Das verstößt gegen fundamentale TCP/IP Design Richtlinien.

- Aufteilung der Netze auf dem SG-300 in 3 VLANs: 1.) .1.0 /24 2.) .10.0 /24 3.) .99.0 /24 Letzteres ist das WAN VLAN. Damit wird eine zentrale Routing Entscheidung auf dem Switch getroffen und du bist unabhängig von den Internet Zugängen der IPCops.

Der Knackpunkt ist dann das du ein Policy Based Routing aufsetzen musst und es fraglich ist ob der SG-300 das supportet.

Wie sowas aussieht kannst du hier sehen:

Cisco Router 2 Gateways für verschiedene Clients

Generell hast du das Problem das du ja ein automatisches Failover brauchst wenn eine Leitung nicht aktiv ist oder ausgefallen ist.

Auf dem Switch realisiert man das dann mit 2 statischen Default Routen wobei eine eine schlechtere Metric bekommt. Bei dir hat das aber den Nachteil das statische Routen durch die Kaskadierung mit FW und NAT Router nicht merken wenn ein Link Down ist. Dazu ist eine SLA Funktion auf dem Switch erforderlich die der SG-300 de facto nicht hat.

Daran krankt dein ganzes Design.

So wie du es oben gemacht hast nagelst du ja auch alle Endgeräte auf eins der IPCops fest. Fällt die Leutung daran aus geht an diesen Endgeräten nichts mehr.

Bei dir müsste der eine IPCop dem anderen also mitteilen das sein Link ausgefallen ist und der müsste ein Gateway Failover machen wie z.B. bei VRRP usw.

Es ist sehr fraglich ob die IPCops das mit ihren rudimentären Features supporten. Wenn dann nur mit erheblichem manuellen Aufwand und Customizing.

Da du schon an solchen Routing Aufgaben scheiterst ist die Frage ob dir das wirklich hilft. Sorry nicht bös gemeint.

Du solltest deshalb darüber nachdenken ob du das speziell für das design nicht anders und besser löst.

Die 2 singulären Firewalls sind nicht optimal.

Besser ist es hier in der Tat eine einzige einzusetzen mit 2 WAN Ports.

Damit hast du dann ein zentrales Gateway für die Endgeräte egal ob du es über den L3 Switch laufen lässt oder direkt.

Die WAN Ports pingen zur Prüfung der Erreichbarkeit der beiden Provider dann jeweils deren Next Hop Gateways. So erkennt die Firewall automatisch einen Ausfall und routet alles über den anderen ISP und vice versa.

Außerdem kannst du auch noch eine moderate Lastverteilung machen indem du einen Teil der Last auf beide ISPs per Balancing verteilst und das mit gleichzeitigem Failover.

Diese Einrichtung ist mit ein paar Mausklicks erledigt und behebt alle deine aktuellen problem auf Schlag.

doc.pfsense.org/index.php/Multi-WAN

Der Gang mit einer pfSense wäre also durchaus angebracht. Bei den geringen Bandbreiten die du hast rennt das sogar fehlerlos auf einem ALIX 2D13 Board.

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

varia-store.com/Hardware/PC-Engines-Bundles/PC-Engines-ALIX-2D13 ...

Alternative APU1D.

Worauf laufen die IPCops derzeit ? PC Plattform ? Auch da kannst du die pfSense schnell und unkompliziert installieren:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Du musst nur sicherstellen das du mindestens 3 Netzwerk Interfaces hast !

Eine NIC kostet ja nicht mehr die Welt:

reichelt.de/Netzwerkkarten/LOGILINK-PC0039/3/index.html?&ACT ...

PCIe

reichelt.de/Netzwerkkarten/LOGILINK-PC0029A/3/index.html?&AC ...

Letztlich ist das der beste Weg für dich um problemlos und auch einfach an dein Ziel zu kommen.

Ich habe in weiser Voraussicht gekauft,

OK, unter dem Gesichtspunkt macht das Sinn. (Übrigens der Switch und der SG-200)Routing auf dem Switch ist glaube ich doof.

Nein, bei VLANs macht das Sinn. Es sei denn die VLANs sollen vollkommen getrennt bleiben dann sollte man es lassen.Ich kann von dem Design ja abweichen und auf eine PFSense ausweichen.

Es geht primär erstmal nicht um das Produkt letztlich, sondern erstmal einzig um das IP und Routing Design.bin ich einfach ein Anfänger, den das Ganze aber interessiert

Was schon mal sehr positiv ist und darauf kann man aufbauen Planung wieder aufleben lasse und die Einwahl die Firewall machen lasse.

Löst nur teilweise das Problem, aber generell gilt sowenig wie möglich Komponenten kaskadiert...das ist primär richtig.Ich entschied mich für die FritzBoxen, da die mir den Netzausfall des zweiten Providers schön dokumentieren und als Statusmail zuschicken.

Na ja...das kann jeder Pupsrouter auch der SNMP kann oder ein Syslog hat. Mit einem Raspberry Pi im Hintergrund kannst du das dann sogar für alle Komponenten customizen und optisch visualisieren:Netzwerk Management Server mit Raspberry Pi

DDNS machen die Fritzboxen aufgrund der angesprochenen Problematik auch.

Jeder andere Pupsrouter auch.... Dito. mit der Zwangstrennung obwohl das immer Provider spezifisch ist.Letztlich ist es für dein Gesamtkonzept und die eigentliche Zielstellung mit dem Failover aber vollkommen irrelevant ob da ein Modem, Baumarktrouter oder ne FritzBox zum ISP steht.

Also der COP-2 läuft auf einem Alix 2D13. Da ist das GUI aber sowas von quälend lahm, das macht keinen Spass.

Wäre ja perfekt...Einfach mal eine zweite CF Karte nehmen und die pfSense flashen. Das GUI rennt da auch schneller.Das sollte denke ich reichen.

Ja, allemal...zu meiner Freundin umziehen und dort auch eine PFSense werden, dann aber dort mit integriertem WLan

Und sie customized das Teil auch ! Respekt ! So eine Freundin hätte jeder Netzwerker gerne üben auf einem alten Rechner, damit der Umstieg nicht Stunden verschlingt und nichts läuft.

Deshalb frage ich halt vorherSehr weise ! Wenn was nicht klappen sollte weist du ja wo du fragen musst

Kann das mit den FritzBoxen also so laufen bleiben, ja?

Ja... Allerdings solltest du die beiden Transfer Netze zu den FBs (LAN Ports) zwingend so umkonfigurieren das das 2 unterschiedliche IP Netze sind.Deine o.a. Konfig ist diesbezüglich falsch und nicht standardkonform !!

Mit dem nackten Modem bleiben mir Dämpfungswerte usw alles verborgen.

Nein, nicht wenn du managebare Modems hast !Statistik über Syslog klingt interessant. Das werde ich wohl mal auf dem Windows Server testen.

Ein RasPi tuts auch:Netzwerk Management Server mit Raspberry Pi

Sonst findest du Winblows Syslog SW hier:

kiwisyslog.com/free-edition.aspx

mikrotik.com/archive.php

da diese wohl ein recht gutes Modem haben soll.

Nöö....ist ein Standard xDSL Chipset den andere auch haben...Massenware.Du sagst das nachbarhaus in ein eigenes Subnet?

Ist ein Muss wenn du ein Balancing über beide Anschlüsse machen willst. IP Netze müssen immer einzigartig sein in einem Netz ! Logisch, ansonsten wäre eine eindeutige Wegefindung und Routing unmöglich.Das ist ein Kardinalsfehler den du da begangen hast !

Das haben wir bisher nie aufgrund der niedrigen Rechneranzahl in betracht gezogen

Hat damit auch rein gar nichts zu tun. Ob du da 2 oder 200 Rechner drinhast ist für die eindeutige Wegefindung (Routing) in einem IP Netz vollkommen unerheblich. Weist du sicher auch selber..?!!und ich würde das auch nur unter Protest umbiegen wollen.

Komisches Argument... Wär so als wenn du dein Benzinauto mit Diesel volltankst und du den Tankwart der dir helfen will wegschickst mit dem Argument: "Hau ab, getankt ist getankt...ich fahr den jetzt leer !"Muss man wohl nicht weiter kommentieren, oder ?

Aber PFSense kann ich doch auch so umbiegen,

Yepp...mit der kannst du 200% mehr machen als mit dem Cop Die 2 COPs laufen bei mir und auch die 2 Internetleitungen sind meine.

Spielt ja keine Rolle und ändert nichts an der Tatsache das du die beiden Transfernetz FALSCH mit 192.168.178.0 /24 konfiguriert hast ! Das geht so nicht.Dort gibt es quasi Internetleitung 3 die auf der 192.168.1.1 läuft.

Ist das das 192.168.1.0er Netz was oben in der Zeichnung angegeben ist ??Es soll ein Failover zwischen den Beiden Leitungen bei mir stattfinden welche genau nebeneinander im Serverschrank landen.

Das ist dann kein Problem und eine Kleinigkeit mit einem Dual WAN Port Router oder Firewall wie oben schon beschrieben.Die Wegfindung über 1.1 ist nicht erforderlich, vielleicht irgendwann mal Leitung 3 auf dem Router,

Wäre dann auch kein Problem die Konfig dann entsprechend zu erweitern.Aktuell ist es so, dass das Lan1 die IP 192.168.1.39 hat

Das ist immer eine ungünstige Adressierung. Router, Gateways und Firewalls sollten meist besser Adressen ganz unten oder ganz oben haben um nicht mitten drin im Hostbereich zu sein. Der Sinn ist IP Überschneidungen zu verhindern. OK, ein kosmetischer Aspekt aber durchaus sinnvoll.Besser also die 192.168.1.1 oder die 192.168.1.254 für Router oder Firewall verwenden wenn immer möglich !

WAN hängt zwar am selben Switch, dort wird es aber in das VLan 10 gesteckt und kommt somit in einem anderen Subnet am

Das ist korrekt und kann man natürlich so machen !Ich kann allerdings nicht pingen von der PFSense heraus. www.heise.de löst er zwar auf, aber es kommt nichts zurück.

Erste Frage ist welches Source Interface du im Ping Tool unter Diagnosis gewählt hast ??Wenn es das falsche ist greift hier vielleicht eine FW Regel ?! (ICMP Traffic (Ping) verboten etc.)

Wie geht das VLAN 10 nach draußen ins Internet ?? Ist da noch ein Router davor ?? Oder ist das mit dem IPCop kaskadiert ? Dieser Sachverhalt ist leider etwas unklar !

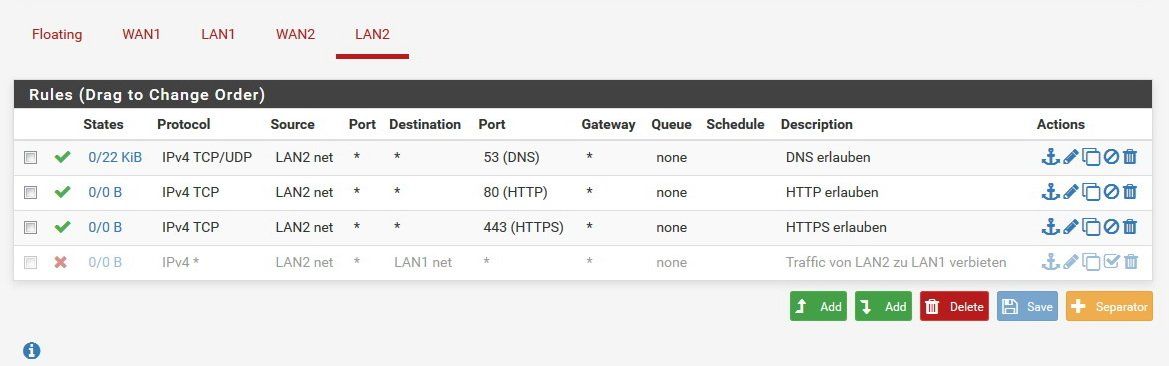

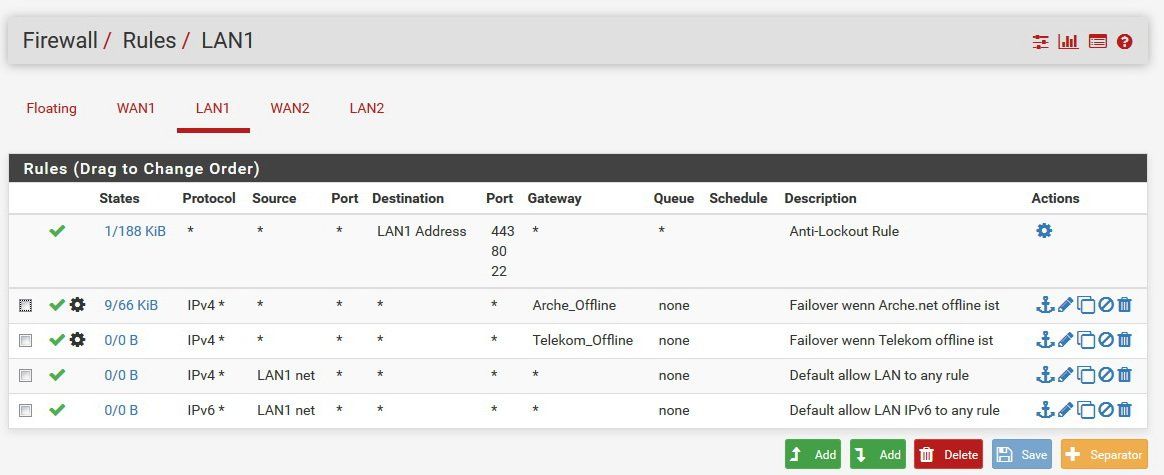

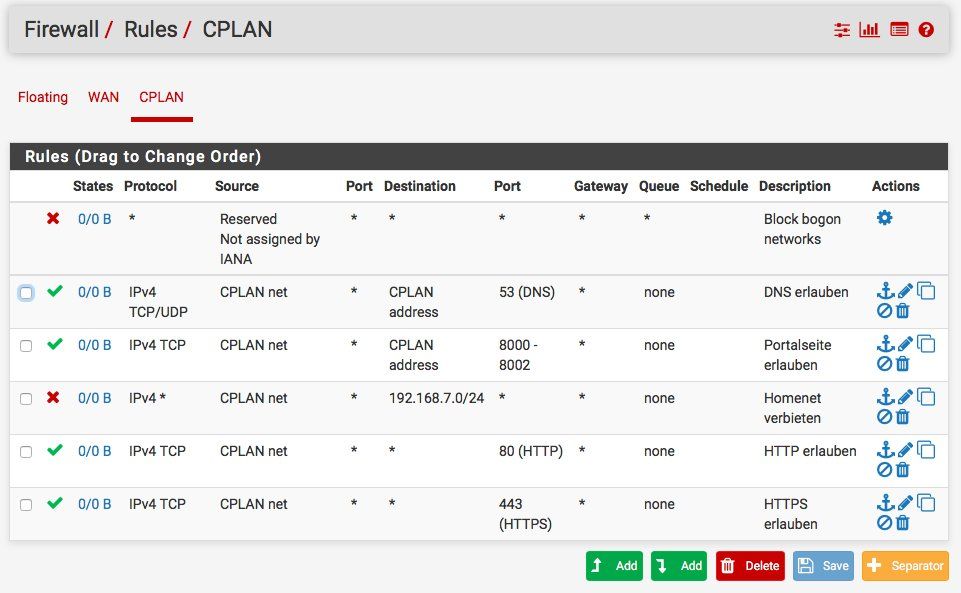

LAN1 soll auf Rechner in LAN2 zugreifen können, aber LAN2 darf nur ins Internet und nicht in das LAN1

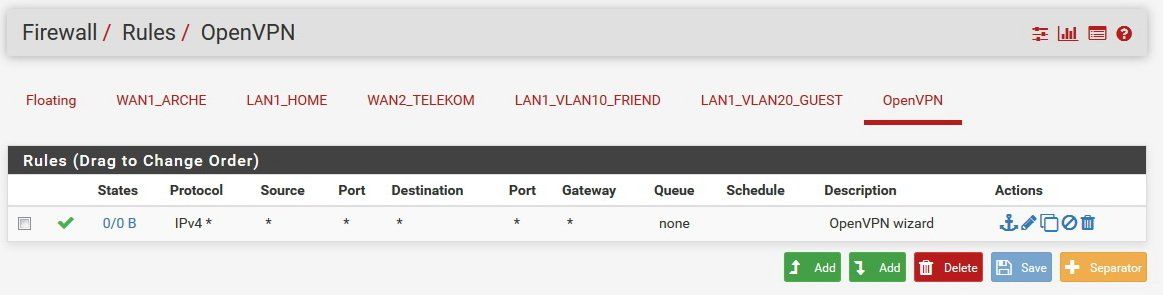

OK, regelt man mit einer einfachen und simplen FW Regel am LAN 2 Port ! Hast du ja auch gemacht.Deine Regel für den LAN 2 Port oben ist soweit richtig ! Aaaaber...

Kleine kosmetische Korrektur ums noch wasserdichter zu machen:

Du lässt zuerst DNS, HTTP und HTTPS Traffic von LAN2 nach überall passieren überallhin. Das bedeutet dann aber auch das dieser Traffic auch ins LAN 1 erlaubt ist.

Die Firewall verfährt beim Regelwerk nach dem Verfahren: First match wins !

Das bedeutet der erste positive Hit einer Regel hat zur Folge das die nachfolgenden Regeln nicht mehr ausgeführt werden !

Wird also mit deiner Regel HTTP, sprich Webtraffic, ins LAN 1 gesendet kann er normal passieren, denn die folgenden Regeln und damit deine Block Regel werden nicht mehr ausgeführt, da der ALLOW Hit ja positiv war.

Ganz wichtig ist also hier immer die Reihenfolge der einzelnen Regeln am Port !!!

Du siehst jetzt selber wie deine Regel optimiert werden kann....

Nämlich indem du ganz einfach die BLOCK Regel am Ende die LAN2 Traffic ins LAN 1 blockiert ganz einfach an den Anfang des Regelwerks setzt.

Dann erst kommen die ALLOW Regeln und alles ist gut.

Nun wird sämtlicher Traffic ins LAN1 blockiert und der Rest dann erlaubt

Ansonsten ist alles richtig soweit !

Aber widerspricht sich das nicht wenn ich erst alles verbiete und danach DNS etc freigebe?

Nein natürlich nicht !Du verbietest ja gar nicht ALLES ! (Das wäre dann any any)

Du verbietest lediglich allen Traffic der eine Absender IP aus LAN2 und eine Ziel IP aus LAN1 hat im Paket.

DNS Traffic gehört logischerweise nicht dazu, denn dein DNS Server ist ja nicht in LAN1 bzw. hat keine Ziel IP aus LAN1 !!

DNS musst du schon freigeben, das ist richtig aber die FW ist ja selber DNS Proxy, sprich als DNS Server ist die IP Adresse am LAN2 Port an den LAN2 Clients konfiguriert und dieser Traffic darf ja passieren, da hast du als Absender LAN2 und als Ziel die LAN2 FW Host IP. Da greift dann logischerweise keine Blocking Regel denn du permittest DNS ja mit Absender IP LAN2 nach any.

Was in deiner Zeichnung unklar ist: Warum gehen NIC1 und 2 auf den SG Switch ?? Machst du da ein Link Aggregation ?? Oder warum 2 Interfaces ?? Am SG ist ja nur ein einziges Netz ? Und auch wenn könnte man das mit einem Tagged Port machen ?

Das ist technisch unverständlich....

doc.pfsense.org/index.php/Multi-WAN

Jeder Netzwerker weiss das Router Interfaces NIEMALS mit dynamischen IP Adressen laufen sollen !

Konfiguriere also statische IPs hier dann kannst du niemals in Schwierigkeiten geraten mit Port Forwarting ACLs, ACLs im allgemeinen, NAT Regeln usw.

DHCP Adressen haben auf Routern und Firewalls nichts zu suchen.

Ausnahme ist nur wenn du die IP des oder der WAN Ports in den DHCP Servern der FB fest auf ihre Mac Adresse bindest (DHCP Mac Nailing) damit hast du ja dann quasi immer eine feste IP. Das wäre dann OK !

Das definiert du logischerweise mit einer Forwarding Regel und einer Wichtung der Leitungen. Sieh dir das o.a. Dokument zu den Multiple WAN Interfaces an, da ist alles haarklein beschrieben !

Das ist technisch unverständlich....

Wie man sieht wieder die 2 Internet Geschichten an 2 WAN NICs

Ist ja kein Thema wenn man ein Regel basiertes Balancing machen will:doc.pfsense.org/index.php/Multi-WAN

Dahinter die 2 LAN Nics mit den getrennten Netzen.

Das war die obige Unbekannte...?!und man kommt nicht nach grün.

Klar und logisch, denn das verhindert deine Firewall !! Bzw. du hast eine Regel vergessen die das erlaubt. Die Firewall blockiert ALLES was nicht explizit erlaubt ist...eine Firewall eben !aber das wird dann denke ich im LAN1 eine allow Regel werden analog zur verbietregel

Genau so ist es !!Ist es einfach die WAN Schnittstellen hinter der FritzBox auf DHCP laufen zu lassen?

Das macht die pfSense als Default !! WAN Port ist im Default immer DHCP Client ! Aaaaber...Jeder Netzwerker weiss das Router Interfaces NIEMALS mit dynamischen IP Adressen laufen sollen !

Konfiguriere also statische IPs hier dann kannst du niemals in Schwierigkeiten geraten mit Port Forwarting ACLs, ACLs im allgemeinen, NAT Regeln usw.

DHCP Adressen haben auf Routern und Firewalls nichts zu suchen.

Ausnahme ist nur wenn du die IP des oder der WAN Ports in den DHCP Servern der FB fest auf ihre Mac Adresse bindest (DHCP Mac Nailing) damit hast du ja dann quasi immer eine feste IP. Das wäre dann OK !

muss man die 3 Einstellungen über zig Seiten verstreut eingeben.

Stimmt nicht wirklich ! Wenn du Angst davor hast, dann mach das Mac zu DHCP Binding wie oben beschrieben in der FritzBox.Passiert das automatisch oder wird er auch versuchen einiges über die andere Leitung zu schicken?

Nein, denn woher soll die FW wissen was die schnellere Leitung ist ??Das definiert du logischerweise mit einer Forwarding Regel und einer Wichtung der Leitungen. Sieh dir das o.a. Dokument zu den Multiple WAN Interfaces an, da ist alles haarklein beschrieben !

Des weiteren soll ja der eine Rechner über die Telekom Leitung von aussen erreichbar sein.

Kein Thema auch das erreicht man mit einem statischen Gateway und einer entspr. Regel.Failover sollte aber auch nur für ausgewählte Clients und gar nicht im LAN2 Netz aktiv sein.

Ist alles customizebar.eine Whitelist etc anlegen, aus der die Nutzer hervorgehen, die diese Regel nutzen dürfen?

Was bezeichnest du mit Nutzer ?? Die FW kennt nur IP Adressen und Dienste aus denen sie das schliessen kann.Ich kann ja jede IP nur einmal hinterlegen und wenn das dann down ist, gehts nicht

Du hast ja 2 DDNS Adressen. Je eine pro WAN Port. So hättest du eine Redundanz.Oder aber kann man das ggf automatisieren indem DDNS die PFSense macht und dann hinterlegt wird, das wenn 10 Minuten keine wiedereinwahl möglich ist bzw Internet besteht, das dann selbst DDNS geschwenkt wird?

Ja, das ginge. Erfordert etwas Scripting.möchte ich die PFSense in der nächsten zeit in die aktive Phase bringen.

Hört sich gut an...Sieht so desinteressiert aus, ist es aber nicht.

Keine Sorge..wir beobachten das.... etzt muss denke ich nur noch am Switch der Port tagged sein

Genau richtig !Guckst du hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wo ich gerade auf dem Schlauch stehe ist das mit der Verteilung der 2 WAN Ports.

Guckst du hier:doc.pfsense.org/index.php/Multi-WAN

Wie kann ich der Failover Regel erklären, dass nur ausgewählte Rechner die WAN2 Schnittstelle nutzen dürfen?

Mit einer Policy Accessliste.

Mmmhhh... Normal macht man das mit einer ACL Rule die den Traffic klassifiziert den man dann per Policy Route entsprechend forwardet.

doc.pfsense.org/index.php/What_is_policy_routing

Bei der pfSense ist das dann in der Tat eine FW Rule. Ob das nun eine Regel je Client ist oder eine Regel für mehrere Clients oder ein ganzes Netz ist ja eine simple Frage der Konfiguration !

doc.pfsense.org/index.php/What_is_policy_routing

Bei der pfSense ist das dann in der Tat eine FW Rule. Ob das nun eine Regel je Client ist oder eine Regel für mehrere Clients oder ein ganzes Netz ist ja eine simple Frage der Konfiguration !

Wenn dein Switch routen kann und auch PBR supportet dann ja. Dann kannst du die ISP Router als reine Router verwenden.

Muss aber nicht sein, beide Wege sind ja möglich und machbar.

Das sinnvollste ist das mit einer Box zu machen, Dual ISP Konfig und dann mit PBR das zu dem schicken wo du das hinhaben willst.

Das geht am besten mit einer simplen VLAN Switch Konfig, tagged Uplink auf die pfSense und da PBR auf die beiden ISP.

Der gemeine Klassiker für sowas...

Muss aber nicht sein, beide Wege sind ja möglich und machbar.

Das sinnvollste ist das mit einer Box zu machen, Dual ISP Konfig und dann mit PBR das zu dem schicken wo du das hinhaben willst.

Das geht am besten mit einer simplen VLAN Switch Konfig, tagged Uplink auf die pfSense und da PBR auf die beiden ISP.

Der gemeine Klassiker für sowas...

Nur kann ich dann schlecht wlan Geräte auswählen über das vlan.

Warum ?? Wenn du MSSID fähige APs hast ist das doch ein Kinderspiel:VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Am WAN Port ist immer eine deny any any Regel inbound (eingehend) aktiv, logisch da dort ja meistens das offene Internet ist.

Allow Regeln brauchst du nur wenn du etwas das von außen kommt durchlassen willst nach innen.

In der Default Konfig klappt das schon so ohne spezifische Regeln, denn die Firewall lässt outbound Sessions natürlich im Default zu !

Auch der Default LAN Port hat einen Default Regel die alles nach außen erlaubt.

Deshalb klappt es in der Default Einstellung auf LAN und WAN. Das gilt aber nur außschlieslich für diese beiden Ports !

Alle anderen Ports OPT oder VLAN Ports etc. haben immer, und wie es bei FWs durchgehend üblich ist, eine deny any any Regel aktiv die man erst öffnen muss für das was man will was von innen raus darf.

Allow Regeln brauchst du nur wenn du etwas das von außen kommt durchlassen willst nach innen.

In der Default Konfig klappt das schon so ohne spezifische Regeln, denn die Firewall lässt outbound Sessions natürlich im Default zu !

Auch der Default LAN Port hat einen Default Regel die alles nach außen erlaubt.

Deshalb klappt es in der Default Einstellung auf LAN und WAN. Das gilt aber nur außschlieslich für diese beiden Ports !

Alle anderen Ports OPT oder VLAN Ports etc. haben immer, und wie es bei FWs durchgehend üblich ist, eine deny any any Regel aktiv die man erst öffnen muss für das was man will was von innen raus darf.

Alternativ könnte ja auch von Lan kommend blockiert werden in Richtung WAN.

Wäre der richtige Weg wenn du bestimmte Kommunikation nach außen unterbinden willst !Robe Regel erstellt werden damit es überhaupt wie wan1 funktionieren will?

Was ist eine "Robe Regel" ??Ja, du musst das machen wenn du direkt NAT an der FW ins Internet machen willst.

Wenn externe Router NAT machen, die FW also nur in einer Kaskade rennt mit Routing dann natürlich nicht, dann musst du einzig lediglich die Regeln deinen Anforderungen anpassen, plus natürlich die Balancing Regeln einrichten.

Wie sieht denn dein finales Design jetzt aus ?? Statt der 2 IPCops eine zentrale pfSense mit 2 WAN Ports und daran dran die beiden FritzBoxen als NAT Router ins Internet ?

OK, dann richtest du an der pfSense einen Dual WAN Port ein:

doc.pfsense.org/index.php/Multi-WAN

youtube.com/watch?v=omuklZrzopM

etc.

Schliesst daran die beiden FBs an richtest Balancing Policy und entsprechende Regeln ein und das wars.

doc.pfsense.org/index.php/Multi-WAN

youtube.com/watch?v=omuklZrzopM

etc.

Schliesst daran die beiden FBs an richtest Balancing Policy und entsprechende Regeln ein und das wars.

Da habe ich jetzt den gateway direkt angelegt.

Die IP jeweils beim WAN auf die 10 und den Gateway auf die 1

Bahnhof ???Die IP jeweils beim WAN auf die 10 und den Gateway auf die 1

Sorry aber was genau soll das bedeuten ?? Eine .10 gibt es als Host IP gar nicht und die .1 kann ja entweder die 101.1 oder die 102.1 sein ?? Verwirrung komplett...

Es wird auch eine 192.168.20.x IP vergeben.

Nur bekomme ich kein Internet.

OK, zeigt das der DHCP Server sauber rennt und die VLAN 20 Konfig auf auf dem Switch funktioniert....Nur bekomme ich kein Internet.

Was sagt ein ipconfig -all auf dem Endgerät ??

Stimmen DNS und Gateway ?? Sollte beides mal die pfSense IP im VLAN 20 sein !

Kannst du einen nackte Internet IP pingen z.B. 8.8.8.8 nur um DNS Problematiken auf dem VLAN 20 Endgerät auszuschliessen ?!

Wenn ipconfig soweit stimmt, dann gehe mal ins pfsense Menü Diagnostics - Ping und checke mal die Ping Connectivity von dort auf eine nackte Internet IP wie z.B. 8.8.8.8. Verwende dazu unbedingt als Source IP die IP des VLAN 20.

Mache das gleiche nochmal mit einem Traceroute. Wie weit kommst du ?

Die IP sieht da beispielsweise so aus 192.168.101.11/24

Welche ?? Die WAN IP der pfSense ?Standard ist da /32 und ich habe auf /24 umgestellt, da ja eine Fritzbox in dem Fall auf der 101.1 liegt.

Wenn du auf der FB eine 24 Bit Maske eingestellt hast, dann ist /24 ja auch richtig !Steht es auf 32 bleibt es offline.

Logisch, denn das ist eine Host IP ohne Netzwerk ! Bitte Nachdenken !!!Das Ganze für WAN2 Analaog zu WAN1 nur mit der 102 statt der 101

OK, das ist so richtig !Clientseitig Bekomme ich eine IP zugewiesen und Gateway/DNS stehen auf die IP der PFSense 192.168.20.1

Auch gut !Also wird DNS ja auch aufgelöst.

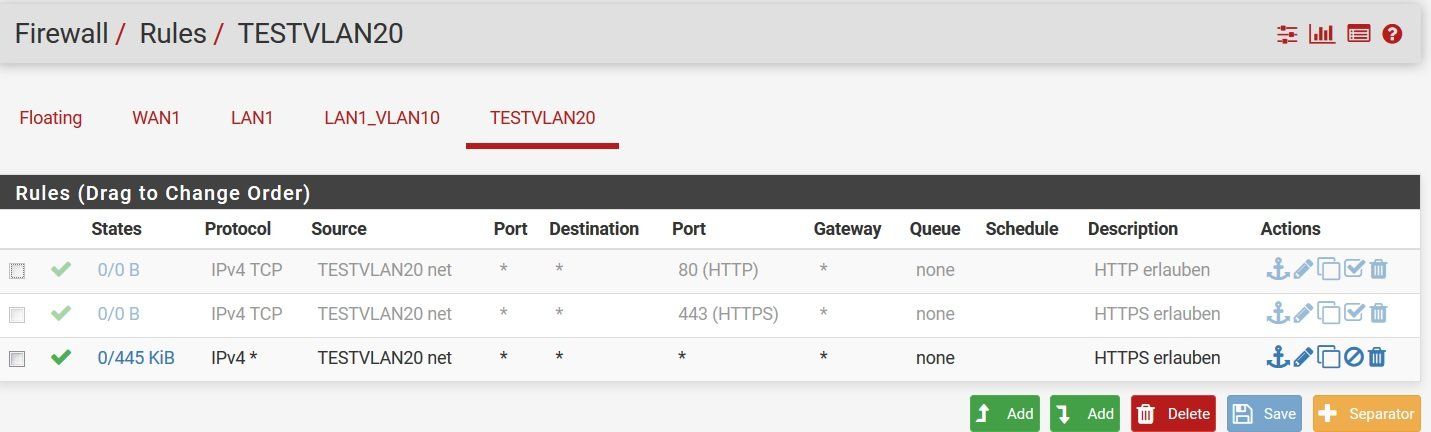

Perfekt ! Dann klappt doch alles...wo ist dann dein Problem ? Dann kanns ja nur ne falsche FW Regel auf dem VLAN 20 Port sein ?Was hast du da denn verbrochen ? Bedenke das die Reihenfolge hier zählt ! Es gilt immer First match wins !!

Die o.a. Regel ist also falsch.

Als Erstes miss da stehen:

PASS Source: vlan20_net, Source Port: any -> Destination: any, Desination Port: any

Schau dir das einfach vom LAN Port ab dort wo die Default Regel ist die an VLAN 20 muss identisch sein. (OK anderes Source Netz natürlich !)

Wenn du 2 WAN Ports hast, dann hast du hoffentlich auch das hier umgesetzt ??

doc.pfsense.org/index.php/Multi-WAN

tecmint.com/how-to-setup-failover-and-load-balancing-in-pfsense/

turbofuture.com/computers/Dual-Wan-Router-How-To-Build-One-On-a- ...

usw.

Oder dauert das nach dem speichern und gültig machen mehrere Stunden bis die scharf werden?

Nein, natürlich nicht ! Das ist mit Mausklick aktiv.Aber vom VLan20 kann man nicht über http in ein anderes Subnet.

Das ist ungewöhnlich. Da steckt irgendwo noch ein Fehler in der Konfig !Die any any Regel inkludiert das natürlich.

Hast du auch den Rückweg bedacht ?!

Habe jetzt mal angefangen die static leases im DHCP zu schreiben.

Hier kannst du sehen wie das syntaktisch richtig ist in der .conf Datei:Netzwerk Management Server mit Raspberry Pi

Bei mir kommt ja nicht hinz und kunz, sondern nur auserwählte ins Gastnetz.

So sollte es auch sein ! Idealerweise natürlich mit einem Einmalpasswort:WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

bzw.

Voucher für pfSense online verwalten und optional Voucher per SMS verschicken

An so etwas denkt man in der Regel ja nicht. Ich zumindest nicht.

An was...??? Die Absicherung für Gäste ?? Solltest du aber...!das blaue Netz 8Gastnetz) uneingeschränkt ins Internet darf

Uuuuhhh. Riiisiko. Na wenigstens die bösesten Ports sollte man IMMER mit einer Whitelist sperren !! Da alles aufzumachen ist etwas blauäugig.Dementsprechend wäre das doch eine Regel die zuerst alles verbietet

Yepp...richtig ! Das wäre das Whitelist Prinzip.Mit einer statischen Route könnte man dieses Phänomen was ich geschildert habe umgehen???

Uuuhh... jetzt gleitest du aber ins Rate Nirvana ab. Was bitte haben denn Firewall Regeln mit Routing zu tun und andersrum...?Genausoviel wie ein Fisch mit einem Fahrrad...richtig...nämlich gar nix !

Denk mal etwas nach bevor du solche Klopper hier raushaust in einem Admin Forum...no comment !

Noch mal zu den Routen. Ich selbst bin Lan1

OK, ich nehm' jetzt mal die o.a. Zeichnung zugrunde. VLAN 1 ist dann das 192.168.1.0 /24 Netzwerk, richtig ?Das Gastnetz liegt auf Vlan_10

Jepp, .10.0 /24 laut Zeichnung...passt !vom Lan1 soll ich ja überall hinkommen, auch in die anderen Netze.

Genau ! Solange du natürlich an der Default Firewall Regel nix geändert hast ?!Aus dem Grunde könnte ja eine Regel wie folgt gesetzt werden. Source Lan1, Port & Destination * bzw any

Ja richtig, aber die musst du nicht extra setzen, denn die ist in der Default Konfig der pfSense schon so gesetzt. Kannst du auch sehen in den "FW Rules".VLAN 1 ist immer das native Parent Interface (untagged) auf dem diese Regel dann aktiv ist.

Das sogenannte Gastnetz soll ins Internet kommen und nicht ins Lan1

Das haben Gastnetze in der Regel so an sich Wenn ich dann eine Regel mit den einzelnen Ports definiere z.B. Source Vlan10, Port 80 Destination Any dann könnte man aus dem gastnetz doch auch Port 80 im Lan1 erreichen, da man ja überall hin darf.

Ja richtig !Ist auch logisch, denn du gibts ja als Destination Any an und das inkludiert dann logischerweise alles, also auch dein VLAN 1 !

Um genau das zu unterbinden, müsste ich eine Gatewaygruppe (wegen 2xWAN) bilden und über die dann die Rules erstellen oder?

Nein, falsch !!Die definierst in den Gastnetz Regeln VOR allen Regeln folgendes:

DENY Source: VLAN 10 net, Destination: VLAN 1 net

PASS Source: VLAN 10 net, Destination: any, Port UDP/TCP 53 DNS

PASS Source: VLAN 10 net, Destination: any, Port TCP 80 HTTP

(Das erlaubt z.B. rein nur Browsing, HTTP im Gastnetz !)

Dann kann nix mehr vom VLAN 10 ins VLAN 1 aber alles was du erlaubst aus dem VLAN 10 in die große weite Welt !

Eigentlich ganz logisch !

Um genau das zu unterbinden, müsste ich eine Gatewaygruppe

Nein, viel zu umständlich, geht einfacher. Siehe oben.Oder hab ich dich jetzt falsch verstanden ?!?

Und dann hätte ich noch eine Frage zu den sogenannten bösen Ports.

Hier denkst du ganz falsch !!Niemals eine Blacklist machen, sondern mache immer eine Whitelist !!!

D.h. du erlaubst alles was DU im Gastnetz willst und nur das ! Also z.B. Browsen und Email. Damit blockst du dann so oder so immer alles automatisch was böse ist !

Wenn ein Gast z.B. Telnet machen will wird er sich schon bei dir melden ! Du generierst dann am besten unter Aliases eine Liste und trägst da TCP 23 nach.

So bekommst du sukzessive eine Liste die unter deiner Kontrolle ist was im Gastnetz geht und was nicht als ewig Ports hinterherzuhecheln die du sperren musst ! Immer clever denken...

Beim IPCop müsste denke ich aktuell alles auf sein.

Wäre sehr verwunderlich bei einer Firewall und ist vermutlich falsch ! Goldene Default Grundregel bei einer Firewall: "Es ist alles verboten was der Admin nicht explizit erlaubt !"Das sollte beim IPCop keineswegs anders sein.

Da wäre dann ja zuerst verbieten angesagt und ganz unten eine any Regel, da ja First Match winns und das wäre ja verbieten.

Generell stimmt diese Aussage. Gilt aber nur wenn du mit "Any" arbeiten musst. Dort muss man natürlich VORHER einschränken und dann erst erlauben. Wenn du dediziert etwas erlaubst, dann muss man es nicht.Pauschla kann man das nicht sagen da es IMMER von deinem individuellen Regelwerk abhängt !

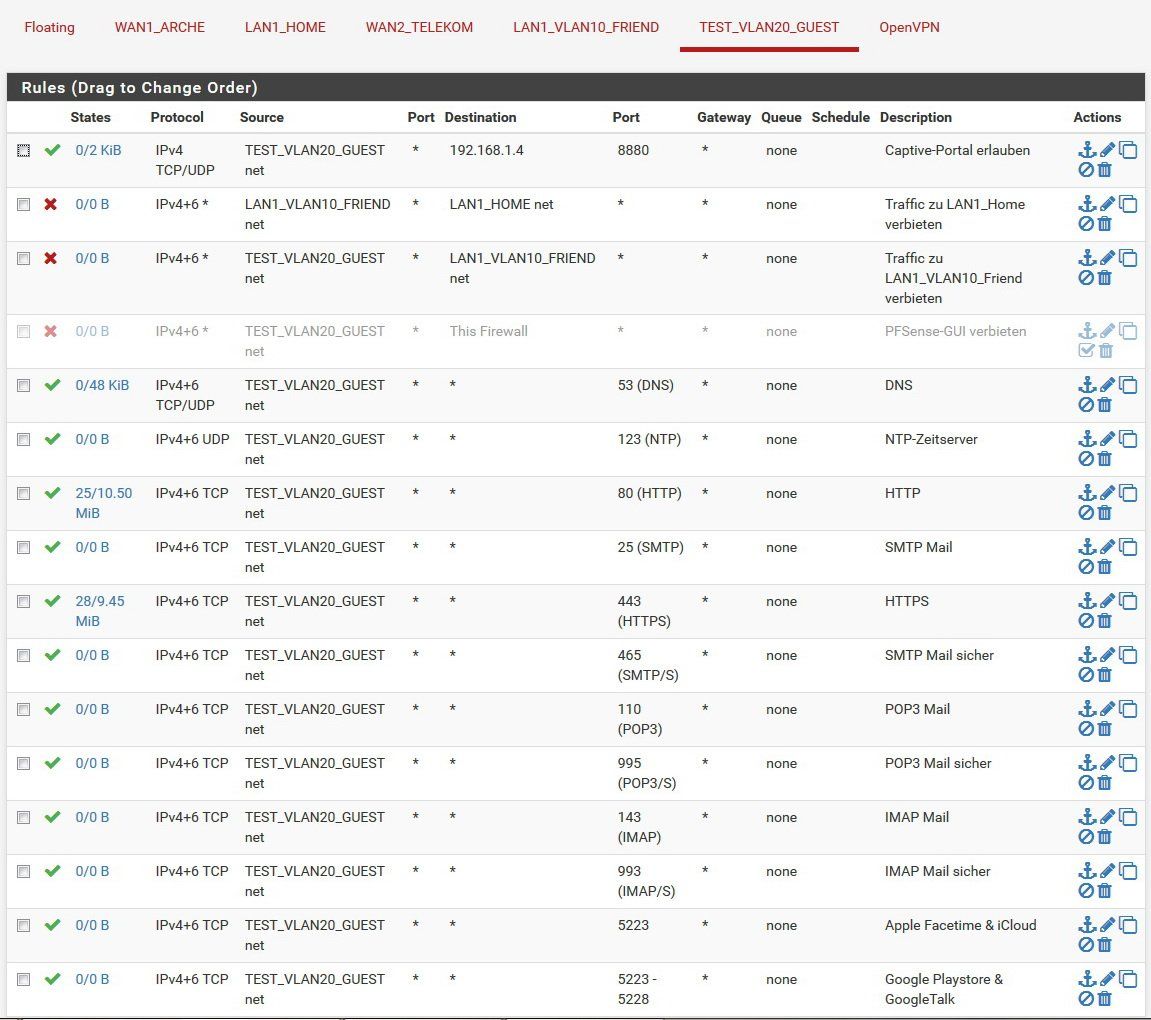

Für die Gäste habe ich so das Regelwerk erstellt

Das sieht auch schon sehr gut aus.Ganz oben wollte ich erreichen, dass ein Port aus dem Vlan in das Lan durchgelassen wird.

Das ist irgendwie unverständlich...und stimmt NICHT mit dem geposteten Screenshot überein, denn deine erste Regel ist das Erlauben des Captive Portals bzw. der Webpage !Das ist auch so richtig wenn man mal von der Tatsache absieht, das du einen falschen CP Port benutzt.

Hier ist mal ein Screenshot einer sehr einfachen Regel für ein Captive Portal Segment was nur Webbrowsing erlaubt:

Wie du siehst werden immer erst DNS Auflösung erlaubt sonst funktioniert generell kein DNS, dann die Captive Portal Seite des Gastsegments, die ja immer erscheinen muss.

Danach wird der Zugriff aufs Heimnetz generell verboten und dann HTTP und HTTPS in den Rest der Welt (Internet) erlaubt.

Deine Beschriftung der Regel ist irreführend oder dein CP liegt irgendwi nicht auf der Firewall selber, was dann nicht funktionieren würde.

Generell erlaubt diese erte Regel bei dir den Zugriff von jeglichem Host aus dem VLAN-20 Gastnetz auf einen einzigen Host mit der IP 192.168.1.4 und dem Zielport 8880.

Dieser Traffic wird also passieren.

Antwortet der Host 192.168.1.4 kommt dieser Traffic auch durch. Natürlich nur wenn du am Firewall LAN Port des 192.168.1.0er Netzes keine Regel erstellt hast die das VLAN20 Gastnetz als Ziel hat. Ansonsten würde das Antwortpaket natürlich dort gefiltert...klar.

Das wäre ein möglicher Grund warum diese Regel nicht greift bei dir. Hast du mal ins Firewall Log der FW gesehen ???

Liegt es da vielleicht an der Rückroute die ich setzen sollte?

Wie meinst du das mit "Rückroute setzen" ???Das .1.0er Segment wird doch sicher direkt an der FW dran sein oder ?

Wenn der Host .1.4 einen Gateway Eintrag auf die Firewall IP in diesem IP Segment hat ist doch alles richtig. Eine Rückroute ist dann Unsinn, denn es sind ja lokale Netze die direkt an der FW dran sind ?! Warum also Rückroute ? Es reicht vollkommen wenn das Gateway stimmt es sei denn du routest über ein anderes Gateway ?!

LoadBalancing ist ja nicht gewollt.

OK, das vereinfacht die Sache dann... Das funktioniert so, jedoch wollte ich noch mal hinterfragt haben ob das so der richtige Weg dafür war/ist?

Ja, ist der richtige Weg und passt !Dann habe ich ein uraltes Tut von Dir ausgegraben wo das Thema OpenVPN behandelt wird

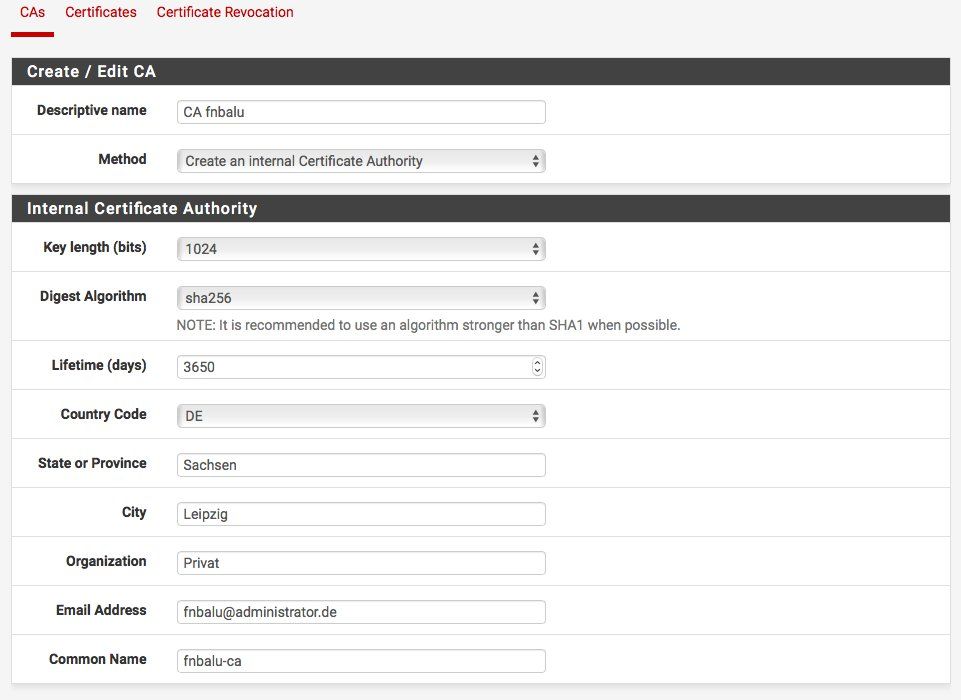

Ja und das ist auch noch weiter aktuell auch für die aktuelle pfSense Version im neuen GUI.Ich kenne es vom IPCop so, dass ich ein CA Zertifikat erstelle und dann die einzelnen User.

Jau, genau richtig. Eine Standardprozedur bei OpenVPN mit dem mitgelieferten easy-rsa. Man kann aber auch andere Tools verwenden.Das ist übrigens vollkommen unabhängig von Plattform und Betriebsystem bei OpenVPN. Ein großer Vorteil dieser VPN Lösung.

wenn man sich dann verbinden möchte, wird ein Kennwort abgefragt.

Oooopss...nein falsch !Bei Zertifikaten ist ein Kennwort doch Blödsinn. Das ist doch gerade der tiefere Sinn von Zertifikaten !

Du kannst OVPN auch nur mit Passwörtern aufsetzen aber davon sollte man Abstand nehmen. Das ist vermeitlich einfacher, weil man sich die Zertifikatserstellung spart oder sparen kann.

Hat aber den gravierenden Nachteil statischer Passwörter.

Verrät nur einer deine Clients oder User das Passwort ist das gesamte VPN kompromittiert und du müsst es für ALLE ändern. Bei Zertifikaten ist das nicht der Fall, denn die sind User spezifisch.

Hier hast du also was bei OVPN missverstanden oder gründlich falsch gemacht mit dem IPCop.

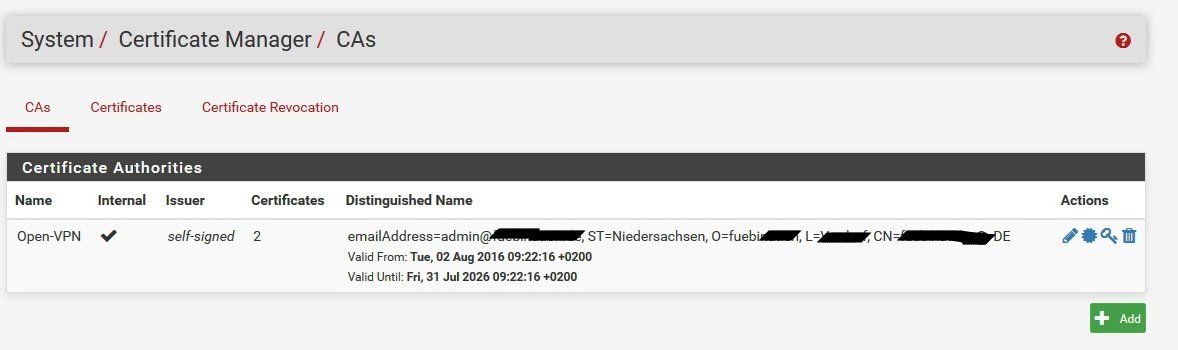

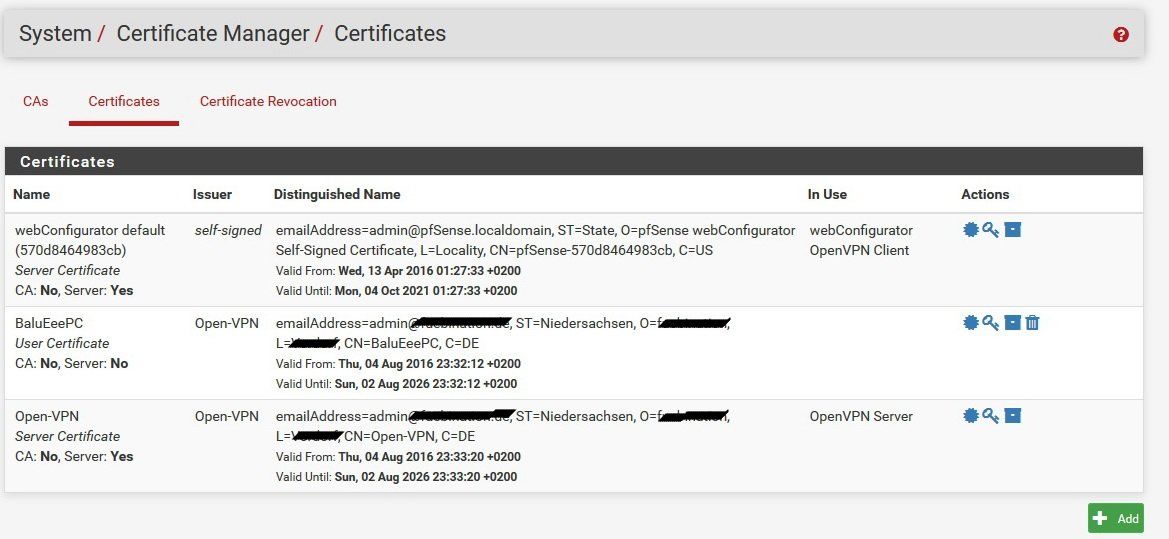

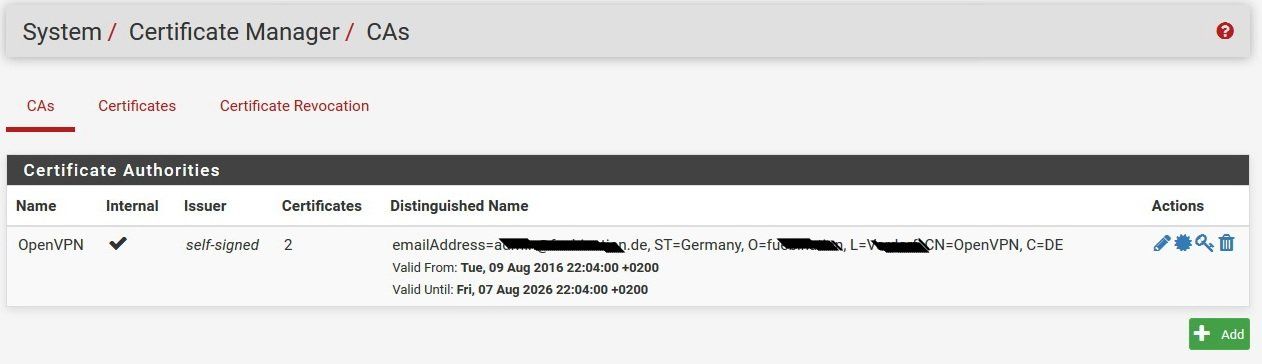

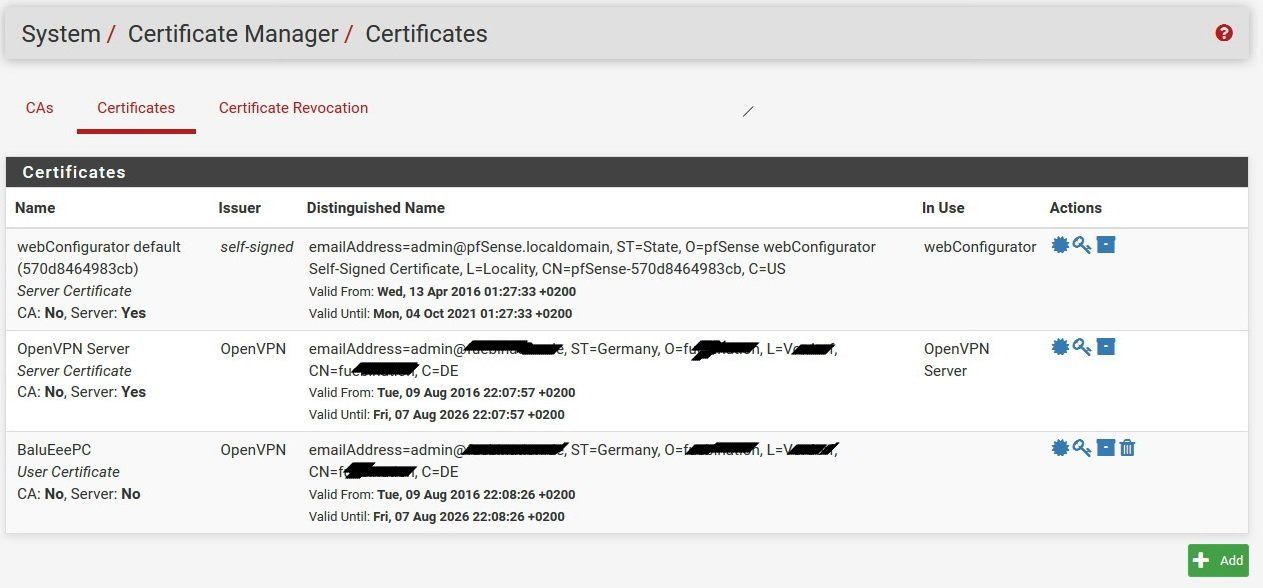

Du erzeugst immer ein Root Zertifikat über System -> CertManager,

Ich nehme das aber mal als Anlass und Aufforderung das Tutorial mal mit neuen Screenshots upzudaten.

Was mir nur aufgefallen ist und was doof ist, dass wenn das Regelwerk so wie oben steht, dass ich dann aus dem VLAN 20 jeglichen Rechner im LAN1 erreiche, wenn dieser einen Webserver hat.

Das ist ja auch kein Wunder, weil du keinerlei Regel hast die das verbietet !!In sofern ist dein Regelwerk oben ja auch vollkommen falsch !

Dort ist eine Regel auf dem VLAN 20 Interface definiert die VLAN-10 Absender IP Adressen blocken soll ins LAN 1.

Da fragt man sich dann allen Ernstes WO denn diese Absenderpakete am VLAN 20 Interface herkommen sollen die eine VLAN-10 IP Adresse als Absender haben??

Diese Regel ist also schlicht Unsinn und damit überflüssig, denn am VLAN 20 können inbound ja nur Pakete kommen die VLAN 20 IPs als Absender Adresse haben !! Wo sollten denn hier VLAN10 Absender Adressen herkommen ??

Folglich sollte die BLOCKING Regel an VLAN-20 FW Port dann auch lauten:

PASS: Source: VLAN-20_net, Port: any , -> Destination: Host: 192.168.1.4, Port: TCP 8880

DENY, Source: VLAN-20_net, Port: any , -> Destination: LAN 1_net, Port: any

Dann ist auch Schluss mit dem Zugriff von Gast VLAN 20 auf dein LAN 1 außer eben auf den Host .1.4 mit Port TCP 8880 !!

Fazit: Wieder ne heisse Herdplatte !! Richtige Regel ergibt auch richtiges Verhalten. Es lohnt immer mal logisch zu denken beim Aufsetzen der FW Regeln

Nimm dir im Zweifel immer den Wireshark zur Hand auf deinem Client PC und sieh dir dort an WIE deine IP Pakete ans Ziel adressiert sind.

Besser als im Wireshark kann man es nicht sehen und es lernen...

Ich gehe davon aus, dass die VLAN 20 Rules dann nicht auf Destination Any zeigen dürfen, sondern explizit auf WAN.

Nein, falsch !Bei WAN könnten sie dann nur nicht auf Ziel IPs im WAN Segment zugreifen. Ist ja Unsinn weil du da im WAN IP Netz ja gar keine Ziel Endgeräte hast...vergessen also.

Any bedeutet alle übrigen Destination IP Adressen außer den im Regelwerk am Port definierten. Da man nicht Milliarden IPv4 Internet Adressen explizit definieren will (was man theoretisch könnte) nimmt man halt den Schrotschuss Any.

Eine verbieterregel im Lan1 funktioniert da nicht leider nicht wie ich gesehen habe.

Na ja... wieder die Herdplatte !! Du hast am LAN-1 Interface eine Regel erstellt die Absender IPs aus VLAN 20 ins eigene LAN 1 Netz blocken sollen.

Der Blödsinn fällt dir vermutlich jetzt auch sicher selber auf...oder ??

Gleiches Thema wie oben...unsinige Absender IP Adressdefinition.

Wie sollen bitte sehr am LAN 1 Segment inbound (eingehend) dort IP Pakete mit einer VLAN-20 Absender IP eingehen ??? Du bist doch am LAN 1 Segment der FW und da können logischerweise nur Pakete eingehen die auch LAN 1 IP Absenderadressen ala 192.168.1.x haben ! Niemals aber .20.x (VLAN-20)

Dann Adressen in der Destination zu filtern die aufs eigene Netz zeigen ist auch Blödsinn. Solche IP Adress Konstellation in eimem Paket dort kann es niemals geben an dem Port.

LAN-1 Destination am LAN-1 Port gehen ja ga nicht über die FW sondern bleiben selber in der L2 Domain. Die FW ist da gar nicht involviert.

Fazit: Völlig unlogische Regeln, die natürlich auch nicht greifen können.

Wenn, dann müsste hier an LAN 1 stehen:

PASS: Source IP: Host:192.168.1.4, Destination IP: VLAN-20_net

DENY: Source IP: LAN-1_net , Destination IP: VLAN-20_net

Das lässt dan den Traffic vom Host .1.4 ins VLAN 20 durch, blockt aber den Rest allen Traffics vom LAN-1 Netz ins VLAN 20 Netz.

Da du aber schon so eine Regel am VLAN 20 Port hast (s.o.) wäre diese nicht unbedingt nötig am LAN-1 Port, da sie quasi das gleiche nochmal macht zw. LAN-1 und VLAN-20.

Das wäre dann die ganz wasserdichte Lösung...

Also nochmal: Bitte logisch nachdenken wie IP Pakete aussehen mit ihren Absender und Ziel IPs und wie sie sich im Regelwerk bewegen. Dann kommt auch nicht so ein unlogisches Durcheinander sprich heisse Herplatte dabei raus.

Generell muss man aber bei Source keinen Port angeben, da der sich aus dem Zielport ergibt wie ich das verstehe oder?

Nein. Stimmt nur bedingt. de.wikipedia.org/wiki/Transmission_Control_ProtocolGrob gesehen stimmt es. Der Source Port ist so gut wie immer Random >1023 (Zufall). Wichtig ist der Destination Port, denn der bestimmt am Ziel welche Applikation angesprochen wird. Z.B. TCP 80 = HTTP (Webserver)

So gesehen ist der Destination Port meist immer der relevantere und wichtigere bei FW Regeln wenn man Dienste filtern oder erlauben will.

Aber was wird unter System -> Cert Manager -> Certificate s erstellt?

Nein, nicht die Server und Clients Certs bei OpenVPN, die generiert man unter Service - OpenVPN unter bezugnachem auf die generierte Root CA. Ist mehr oder weniger genau der gleiche Prozess wie mit easy-rsa auf dem CLI nur eben unter einem GUI.Fand ich jetzt auch nicht so schlecht.

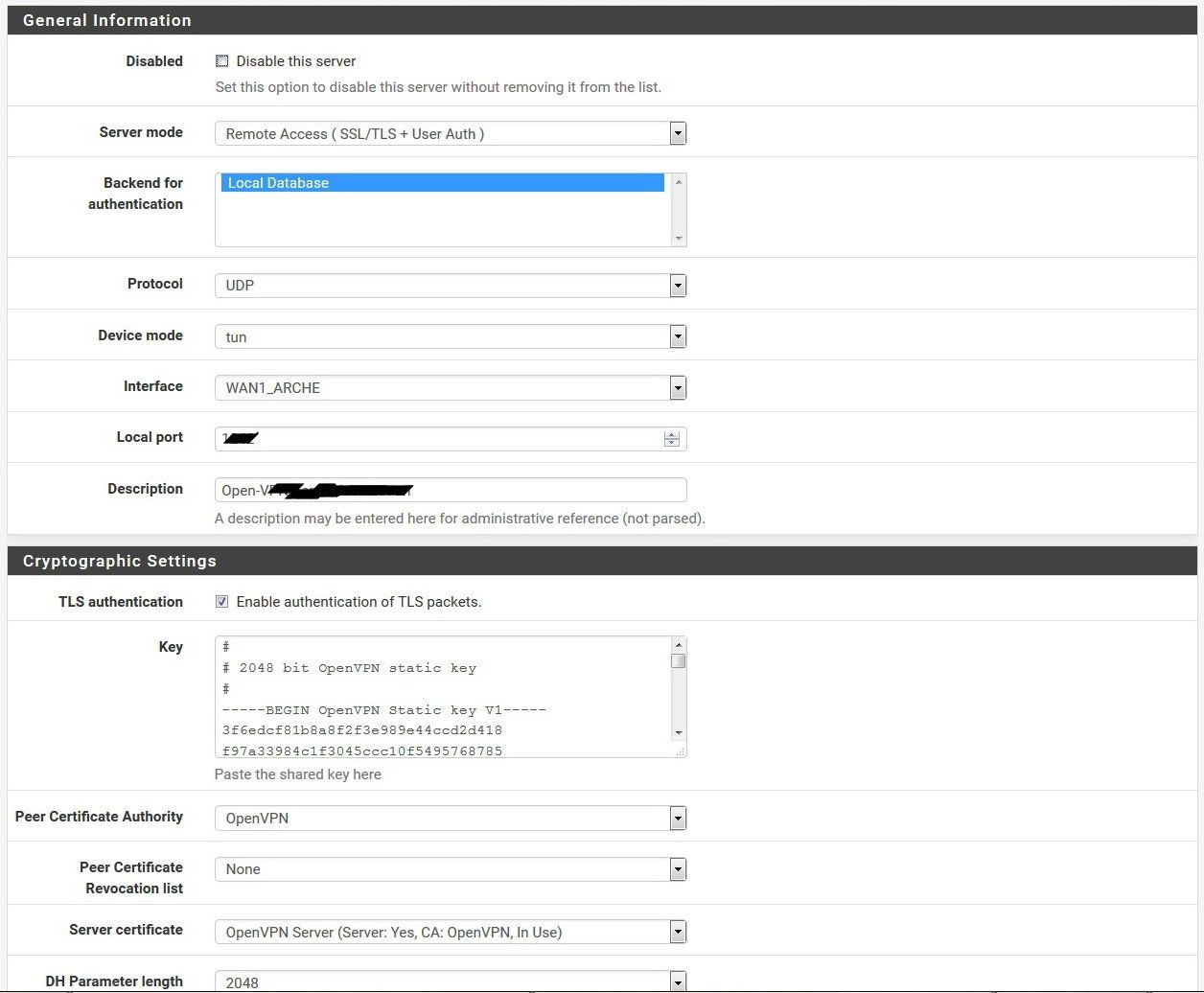

OK, kann man machen aber verkompliziert das User Handling etwas. Letztlich aber immer eine Sicherheits Policy die jeder mit sich selber ausmachen muss, keine Frage.Unter VPN -> OpenVPN -> Serve r definiert man dann quasi noch auf welchen Port VPN horcht und vergibt das Subnet und das wars dann dementsprechend hoffe ich für die Verbindung.

Jepp, genau richtig ! UDP 1194 ist der OVPN Default. Generell sollte man wegen des Overheads keine TCP Encapsulation wählen.Dadurch dann in den Firewall Rules OpenVPN definieren.

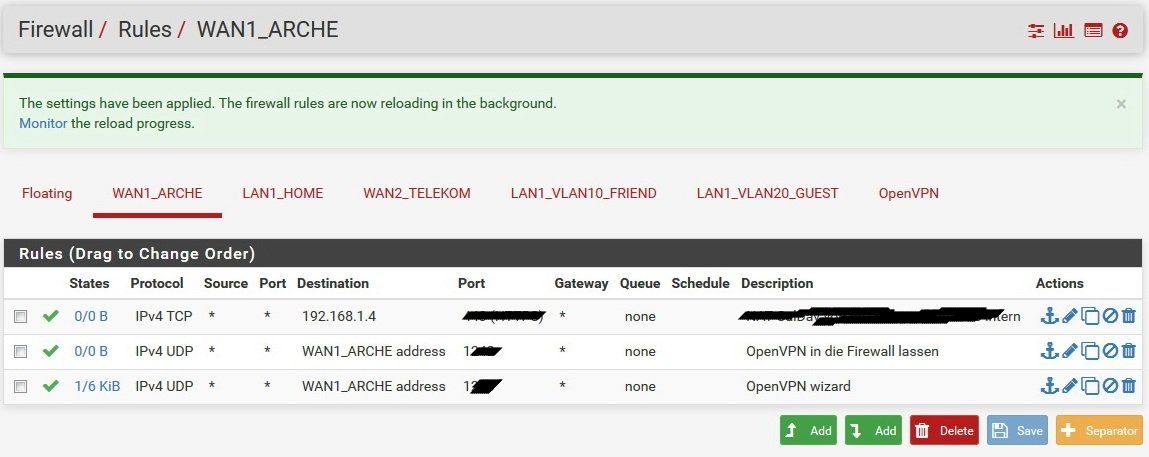

Richtig. Am WAN Port musst du schlicht und einfach nur PASS: Source IP: Any, Port: Any, Destination: WAN IP Adress, Port: UDP 1194 erlauben. (Jede Internet IP darf mit UDP 1194 auf die FW WAN IP zugreifen für OVPN)Bin ich da so langsam auf dem richtigen Weg?

So einigermaßen...

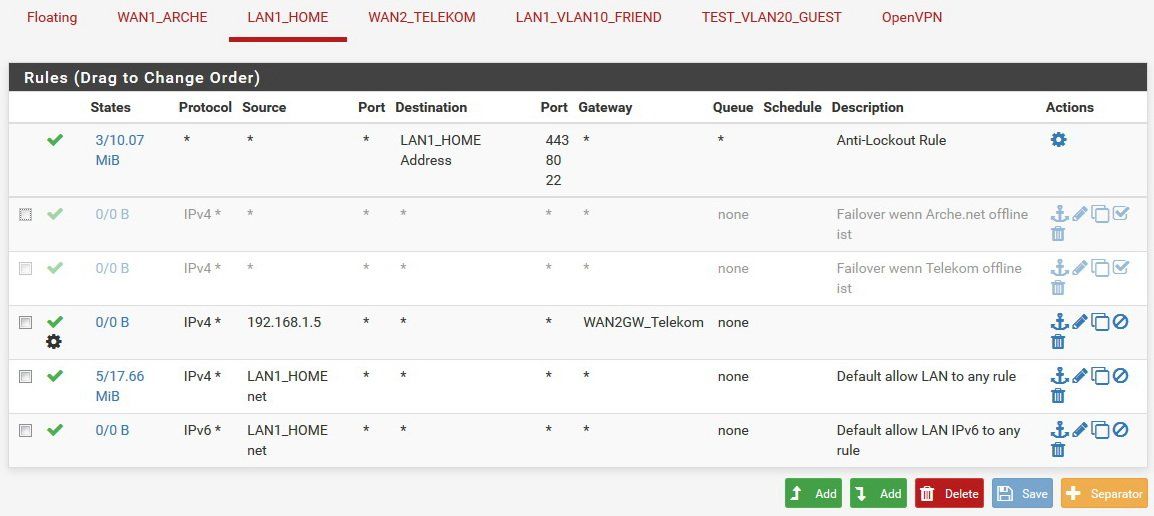

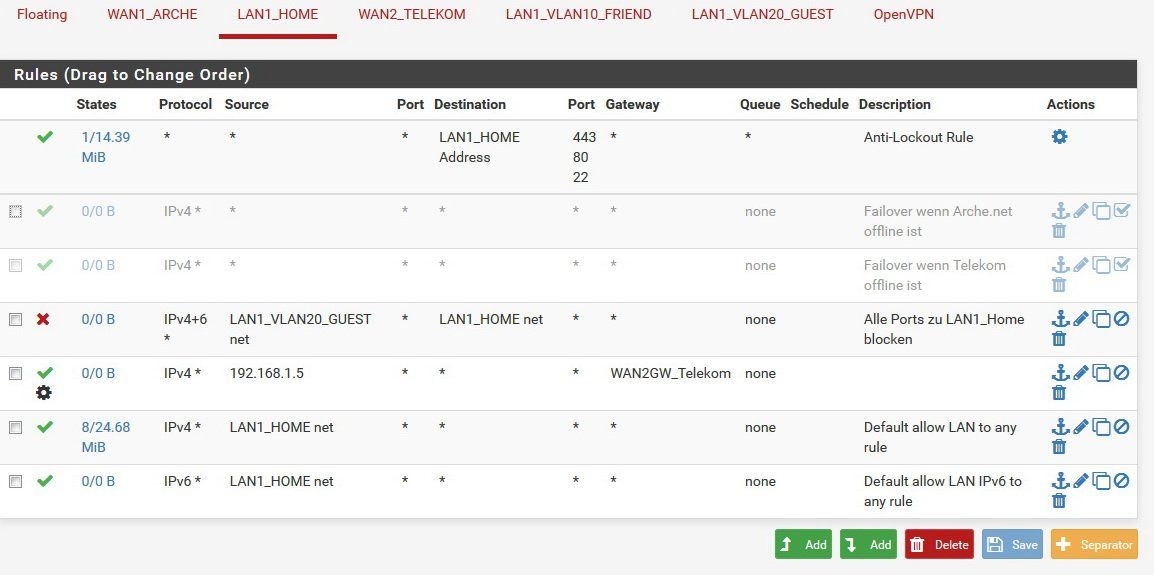

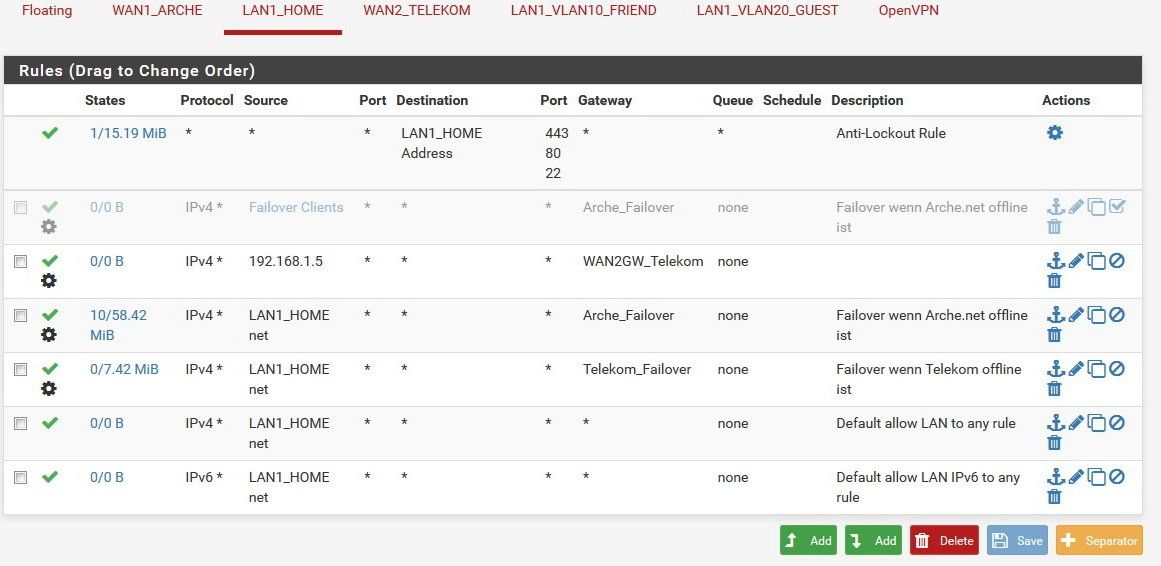

Deine Regeln am LAN1_Home sind mal wieder unsinnig. Die erlaubst dediziert das LAN1_Home an 2 Failovers und unten erlaubts du so oder so LAN1_Home an Any ! Unlogisch und sinnfrei.

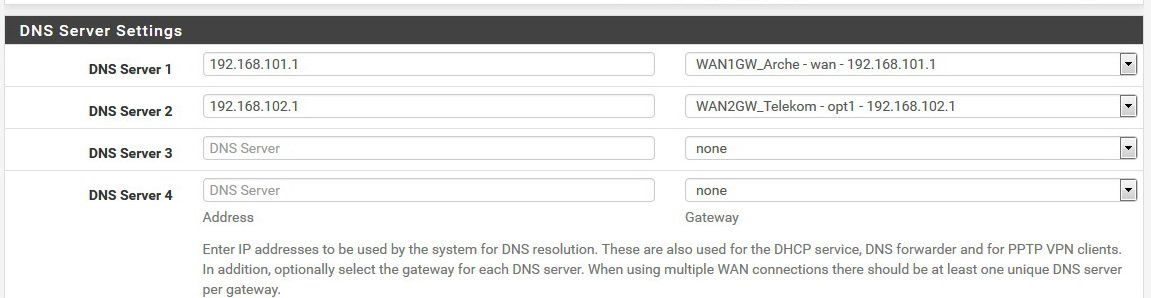

Als DNS Server für die einzelnen Links sollte immer nur der Proxy DNS des angekoppelten Routers FritzBox eingetragen werden. Bzw. in der statischen Definition dann diese beiden DNS.

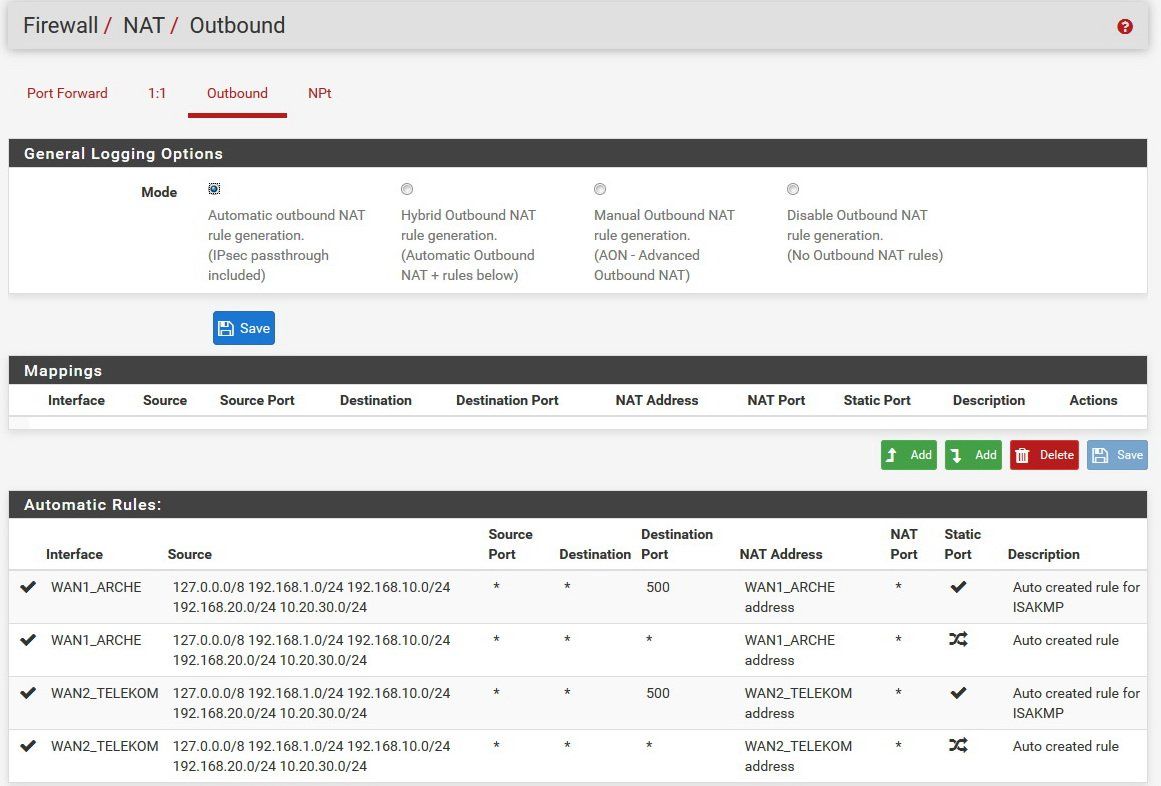

Dein 2ter WAN Port ist der OPT1 Port. Hast du diesen auch für NAT aktiviert ?? Der WAN Port macht ja per Default NAT. Bei einem 2ten Port musst du das explizit aktivieren.

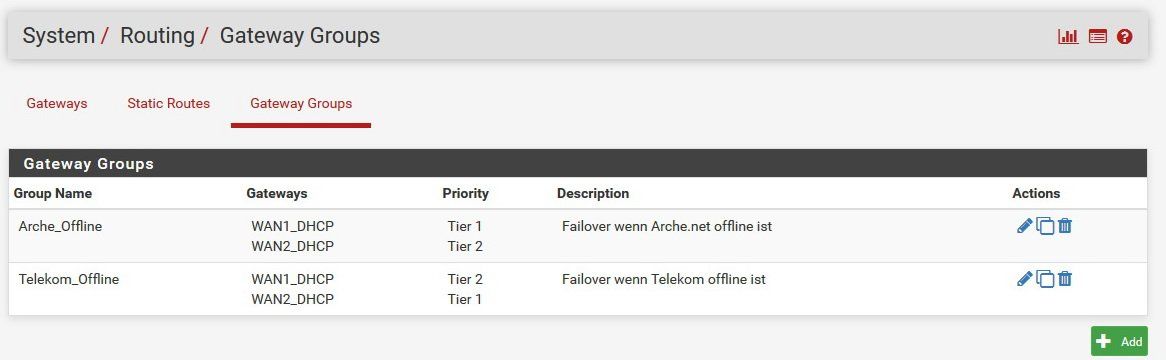

Wie ist denn deine Failover oder Balancing Policy gesetzt. Machst du Round Robin oder ein dediziertes Forwarding je nach Absender IP Netzwerk mit Failover ?

Ein Eigenleben gibts logischerweise nicht. Die macht genau das was du ihr in der Konfig vorgibst....

Als DNS Server für die einzelnen Links sollte immer nur der Proxy DNS des angekoppelten Routers FritzBox eingetragen werden. Bzw. in der statischen Definition dann diese beiden DNS.

Dein 2ter WAN Port ist der OPT1 Port. Hast du diesen auch für NAT aktiviert ?? Der WAN Port macht ja per Default NAT. Bei einem 2ten Port musst du das explizit aktivieren.

Wie ist denn deine Failover oder Balancing Policy gesetzt. Machst du Round Robin oder ein dediziertes Forwarding je nach Absender IP Netzwerk mit Failover ?

Ein Eigenleben gibts logischerweise nicht. Die macht genau das was du ihr in der Konfig vorgibst....

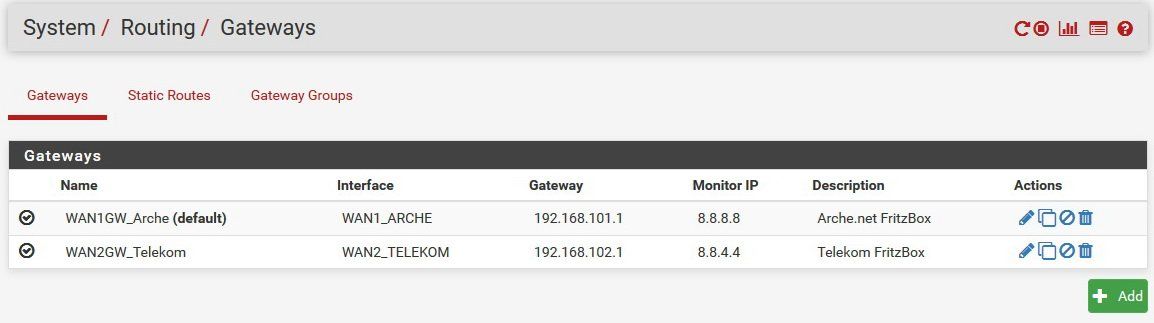

Nach meinem Verständnis dann so wie auf dem Bild, jeweils nur die IP der vorgelagerten FritzBox oder?

Richtig !Das würde schon nach dem Fehler klingen, da dann ja keine Rückantwort kommen kann.

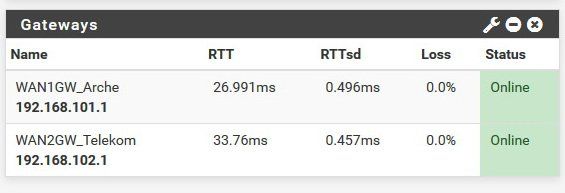

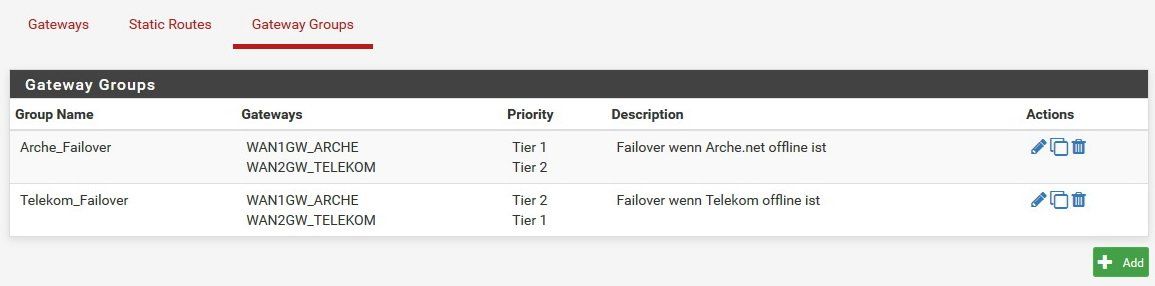

Auch richtig. Wichtig hier WIE sehen deinen Routing Groups aus ?? System - Routing -GroupsDer Screenshot wäre hilfreich !

Mit den FW Gegeln und der Zuweisung auf die Group definierst du ja wie der Traffic über die 2 WAN Port gesteuert wird.

Da muss ich sagen war es über den IPCop sehr viel einfacher gestrickt.

Na ja das ist wie immer Geschmackssache...Ich habe hier in 5 Minuten die Schlüssel mit easy-rsa erstellt, dann ber cut and paste die in die pfSense übertragen...fertisch.

War in 7 Minuten gegessen das ganze. Ist das nun kompliziert ??

Das was du im eays-rsa machst klickst du ja identisch auch im GUI. Ist ja seit langem bekannt das Klicki Bunti nicht immer schneller sein muss als das CLI...im Gegenteil

Es gibt ja auch noch IPsec das geht noch schneller. Aber du hast recht mit p12 ist das schon eleganter...

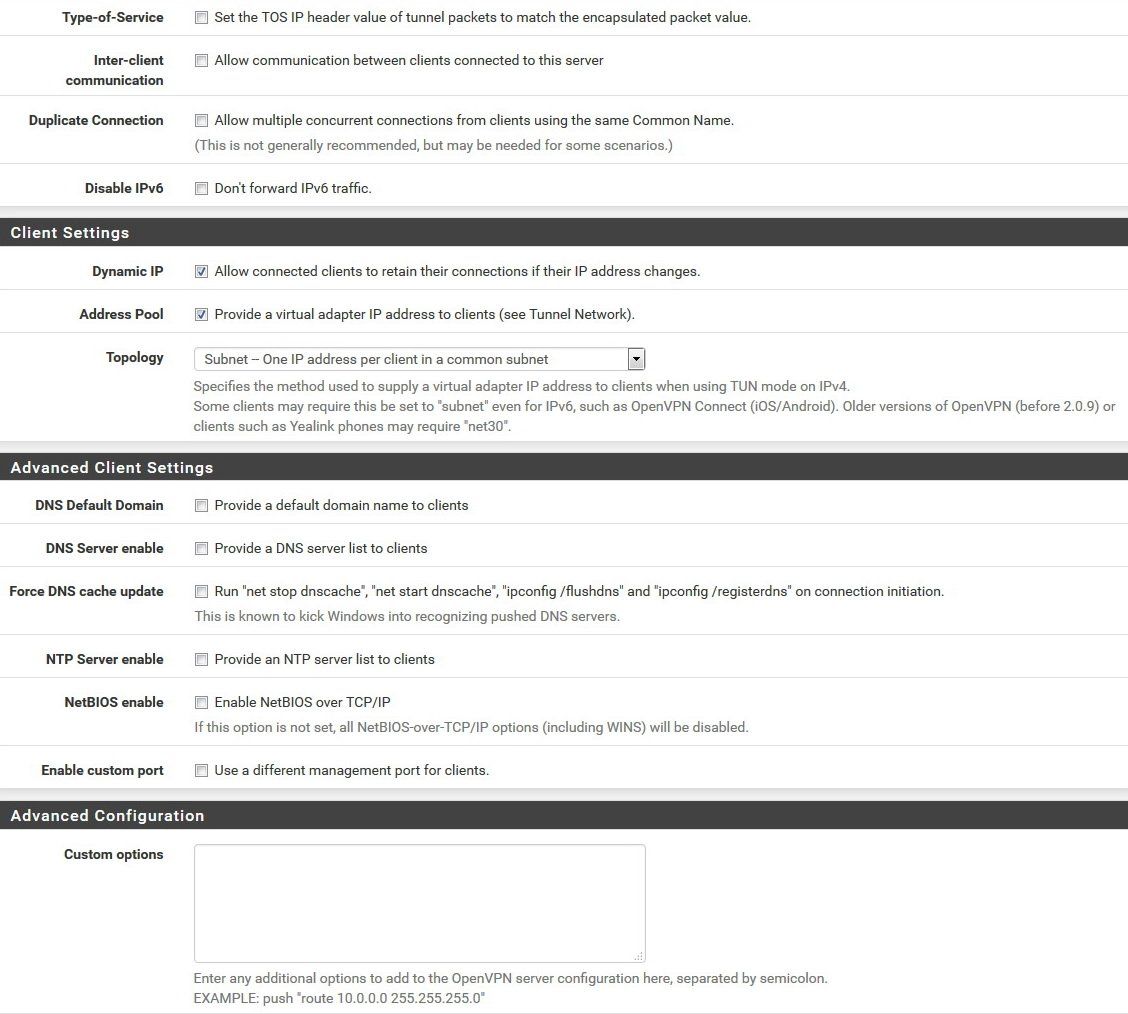

Was wichtig ist das du im virtuellen OpenVPN Interface die IPs zulässt. Per default ist das Interface im Blocking und lässt nix durch den Tunnel.

hier musst du die internen OVPN IP Netze und das Zielnetz erlauben. S

Diese Regeln stehen aber ganz klar im Tutorial....wenn auch in einem anderen GUI.

Aber danke für den Hinweis. ich werde das OVPN Tutorial mal übers Wochenende mit einem aktuellen GUI versehen...

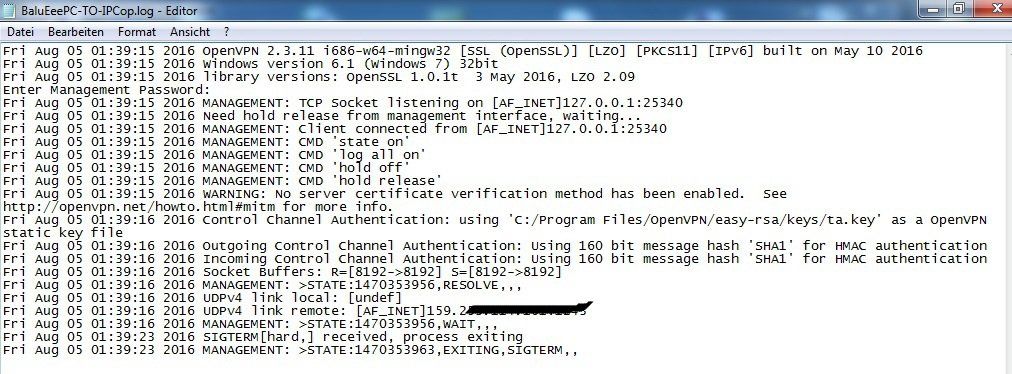

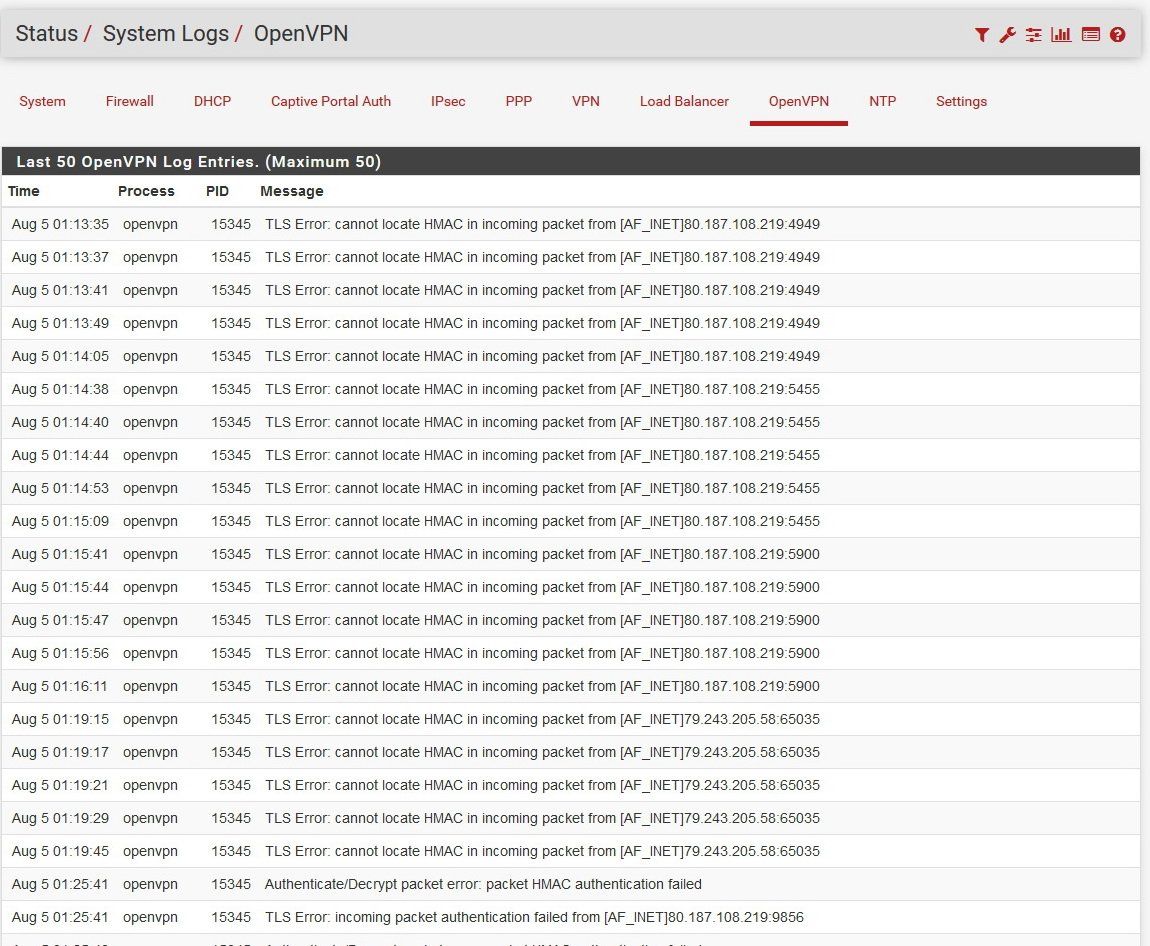

Was sagt das Log im Client uns Server ??

wo ich mit einer Regel den GUI Zugriff auf die PFSense selbst verbieten wollte.

Du kannst da ganz einfach die Antilockout Rule deaktivieren und den Zugriff dann nur über die Firewall Rules regeln.Ich habe da noch so meine Probleme mit den Zertifikaten.

Warum ??Eigentlich ganz einfach. Man macht exakt das was man mit easy-rsa auch macht nur eben mit Klicki Bunti im GUI.

Nutze den Wizzard im OVPN Menü. Das ist wenn man unsicher ist die wasserdichteste Methode.

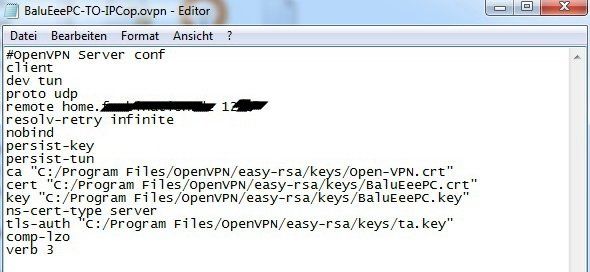

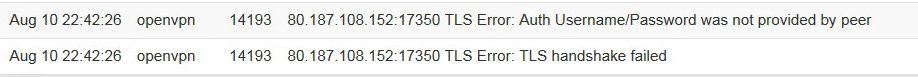

Wenn ich den Teil mit den TLS aktiviere woraus sich der ta.key ergibt, läuft gar nichts mehr.

Klar, denn das musst du dann auch im Client bzw. der Client Konfig aktivieren ! Sonst natürlich nada mit VPN.Was ist denn jetzt der Nachteil, wenn man die p12 nur nimmt?

Gar keiner...ist nur ein anderes Format und einfacher zu handhaben.So funktionieren tut das nicht, da muss dann sicher was umgestellt werden.

Stimmt.Aber wenn der p12 Import geht warum nimmst du nicht alle deine Zertifikate vom IP Cop importierst die in die pfSense (Cert manager) und arbeitest genau so weiter wie mit dem Cops gewohnt ?!

Das wäre doch am allereinfachsten, oder ?

Allerdings versuche ich schon das so hinzubekommen.

Und...wo ist das Problem. Die Zertifikate sind simple ASCII Dateien auf allen OS, die kannst du schlicht und einfach mit cut and paste im Cert Manager übertragen. Dafür ist der da... Das mit der Clientconfig ist für mich auch recht schwer zu verstehen.

Was genau ist da schwer zu verstehen ??Das war sie ja beim EeePC.

Bitte keine Bilderlinks...was soll der Unsinn ? Kamerasymbol klicken und dann "+" wo du das Bild im Text haben willst. Was ist daran so schwer ??Bezüglich der Firewall OpenVPN Rule

Schon wieder grrrrr Ja das geht so, das ist ja die berühmte Scheunentorregel

Also erstellt wurde ein CA unter System -> Cert Manager

Richtig !Dann wurde das Server Certificate und ein Usercertificate erstellt.

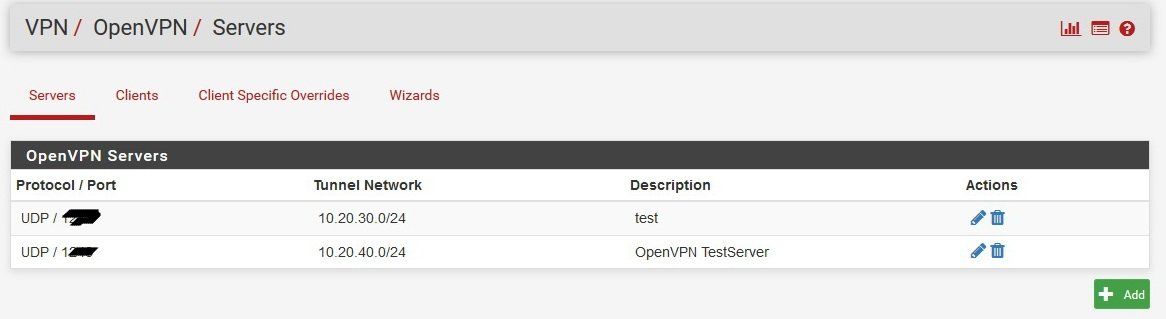

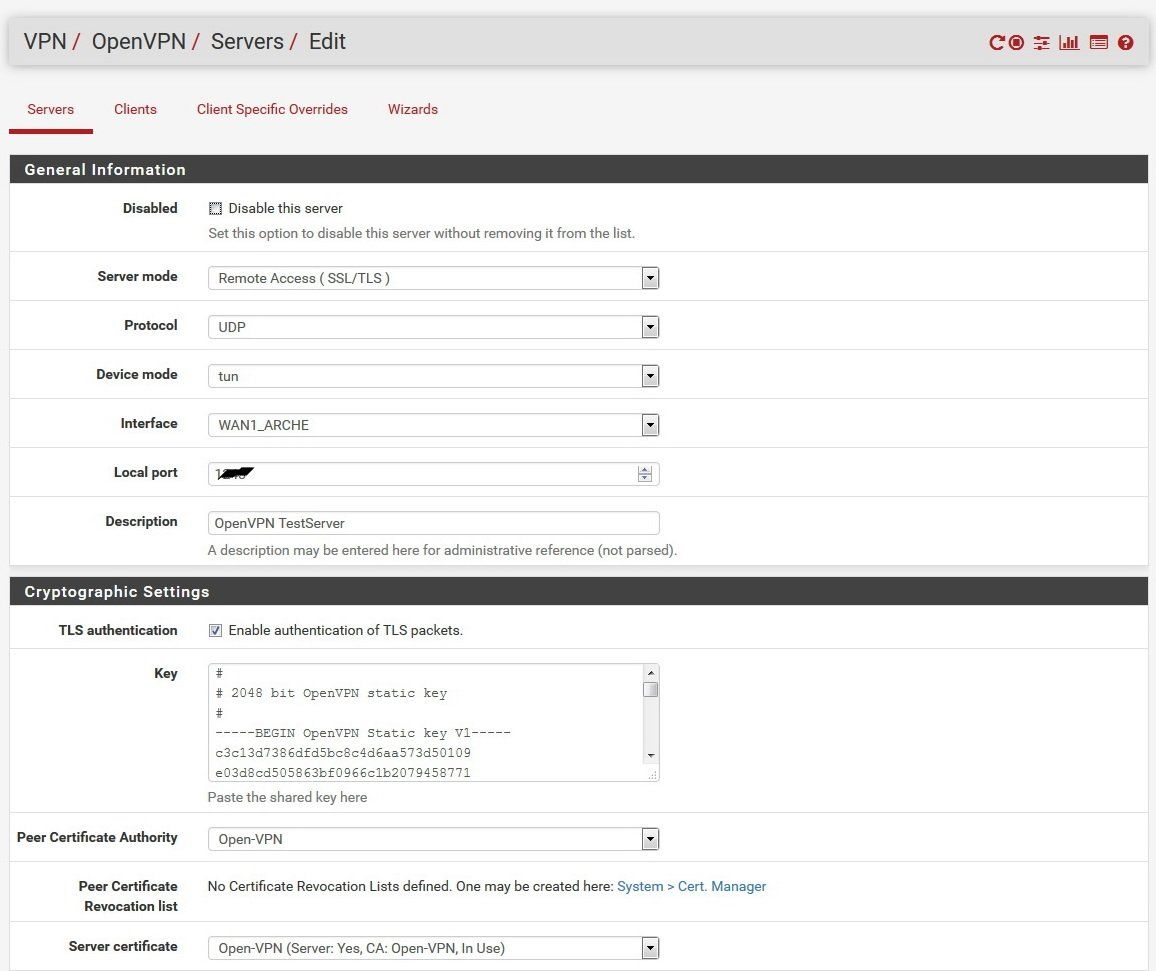

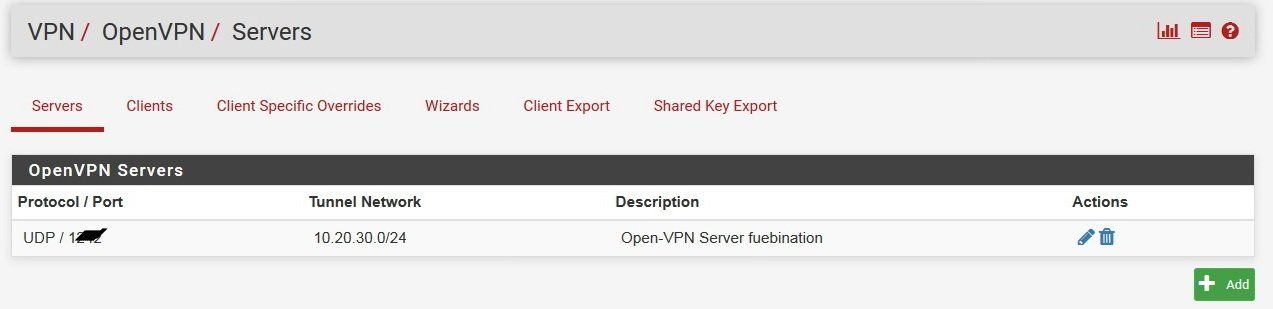

Richtig !Als nächstes unter VPN -> OpenVPN -> Servers der Server erstellt.

Richtig ! Wenn du andere Ports als 1194 benutzt beachte das die nicht mit registrierten IANA Ports kollidieren !Im Zweifel immer die freien ephemeral ports nehmen zwischen 49152 und 65535

en.wikipedia.org/wiki/Ephemeral_port

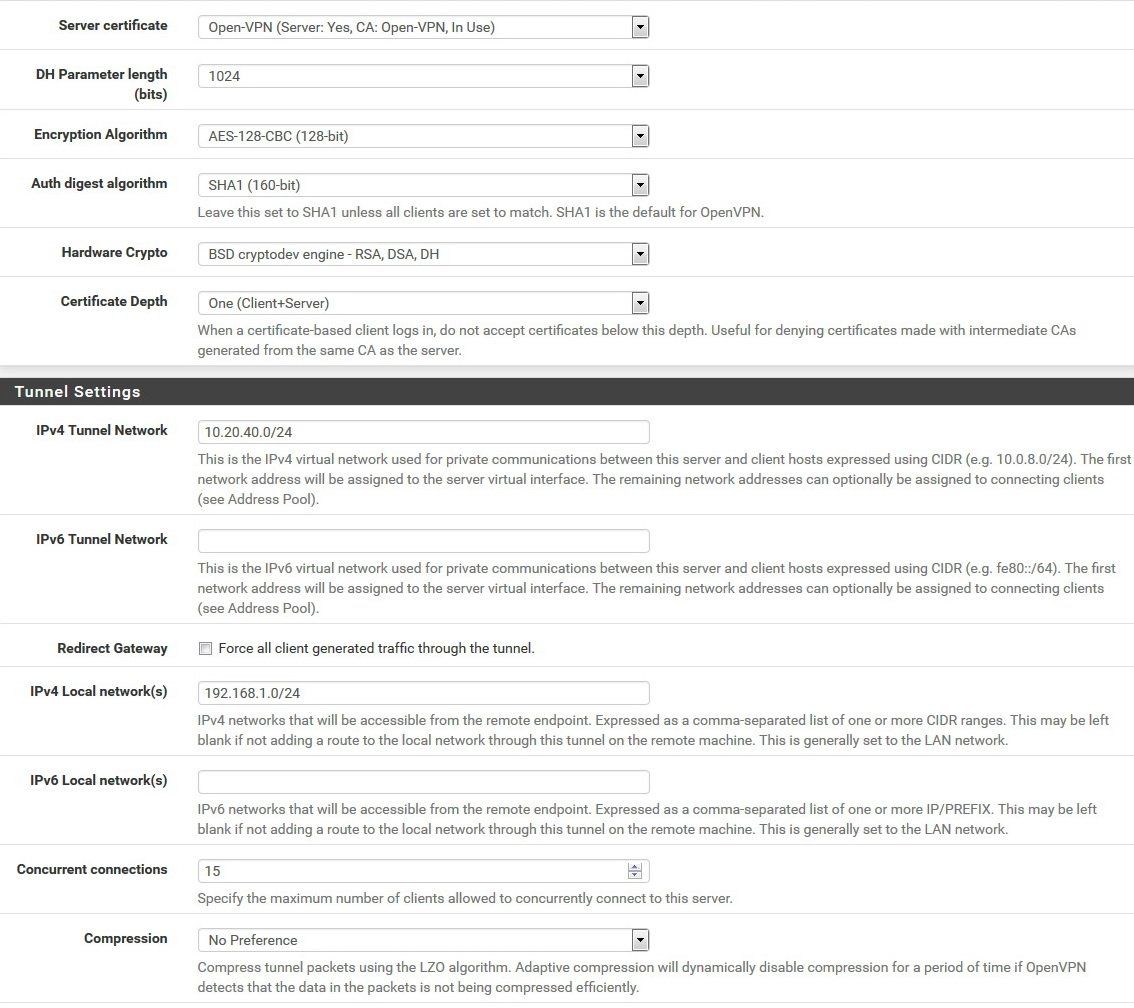

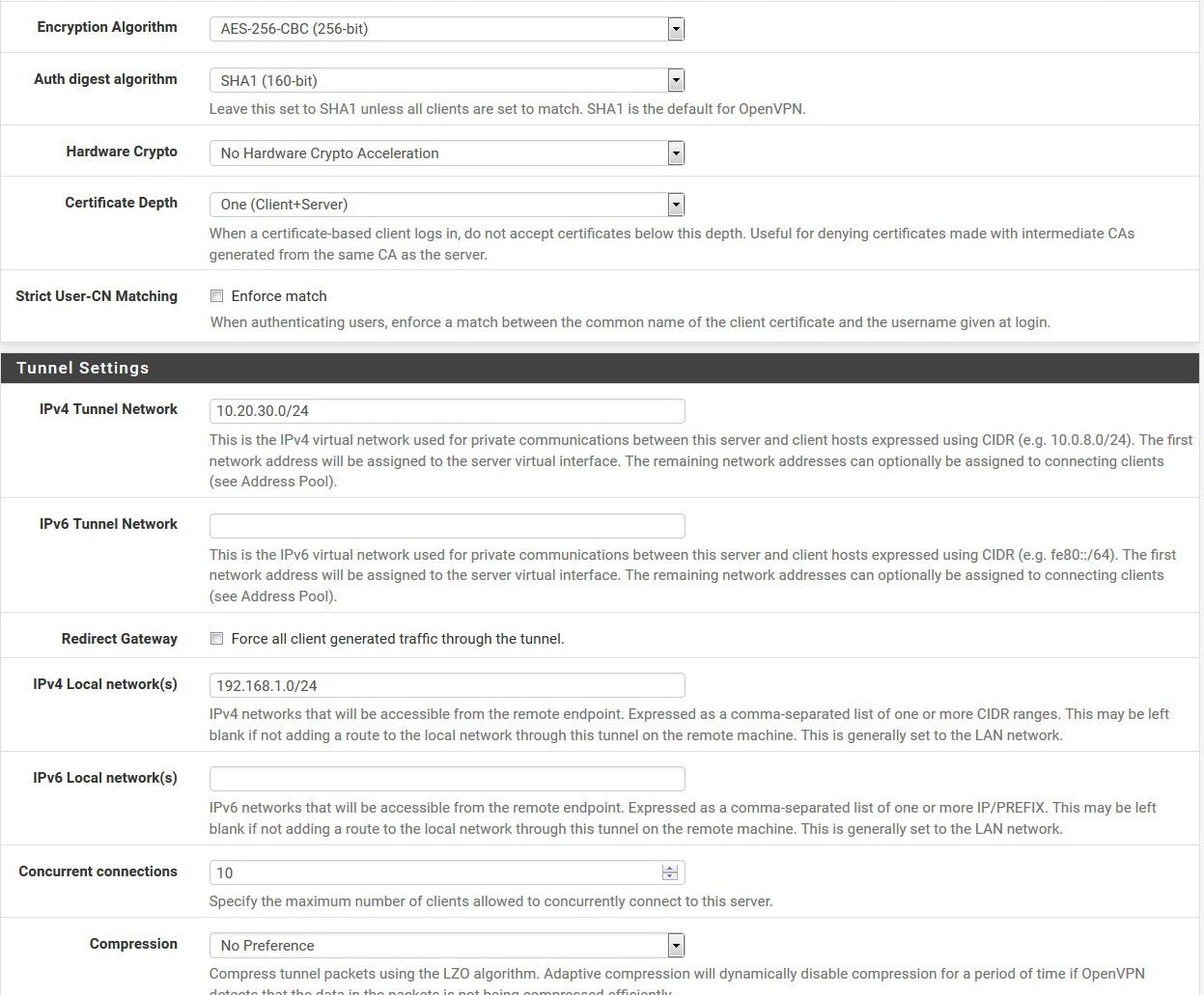

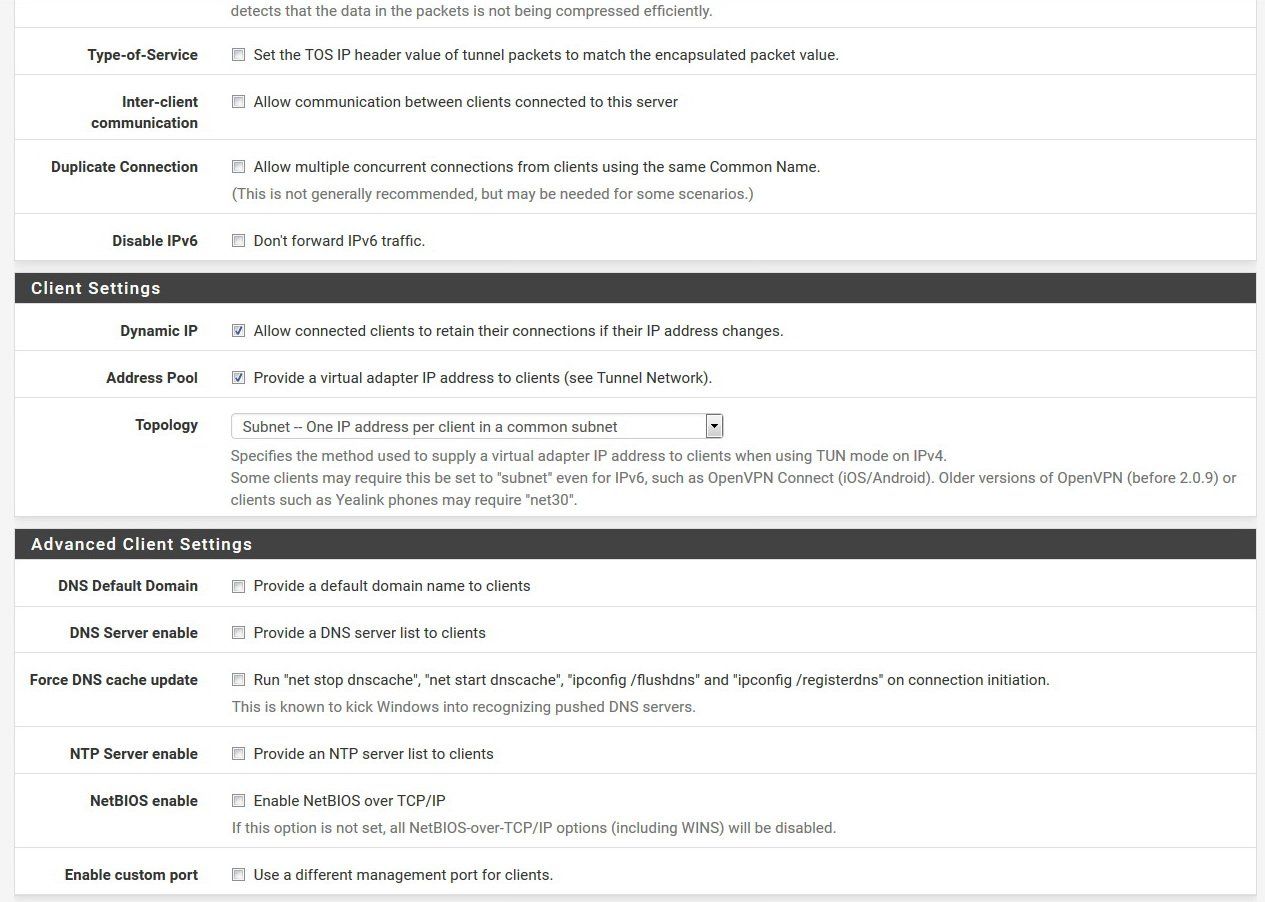

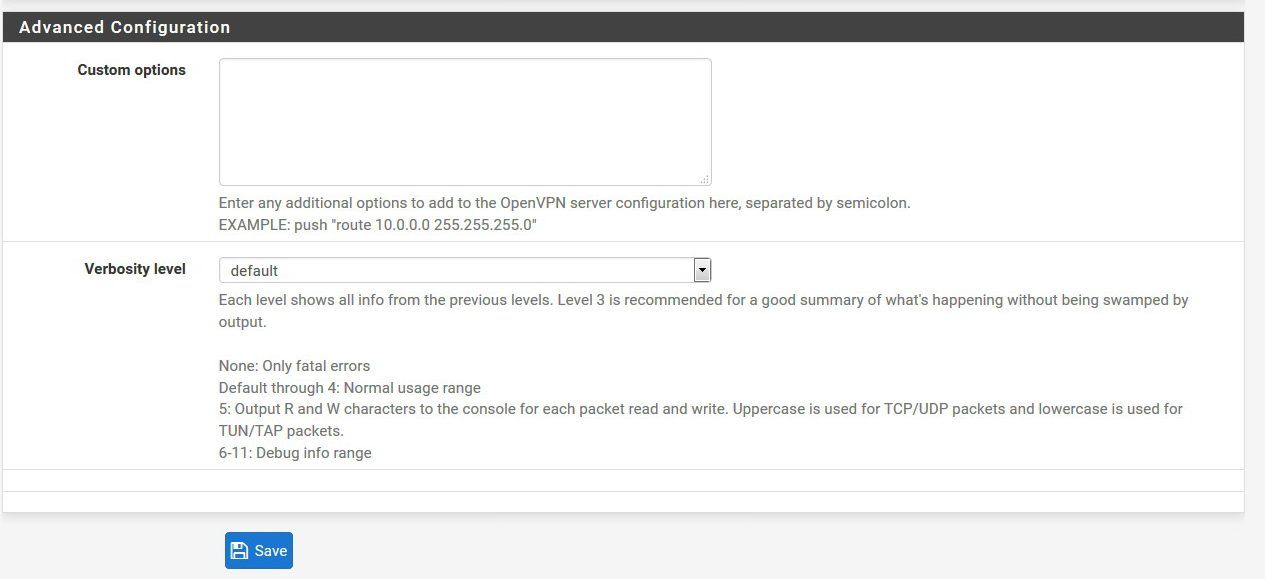

Und bei diesem die Einstellungen im Detail.

Alles richtig...ist mehr oder minder Default.Mehr muss doch Serverseitig nicht passieren ausser die Rules die ja schon passen oder verstehe ich das so falsch?

Nein, alles richtig verstanden und passt so !

Windows auf dem EEE PC ?

Wenn ja ist das die lokale Firewall die das VPN durch das fehlende Gateway Discovery als öffentlich deklariert.

Du musst das Netzwerk als privat dekalrieren in der FW, dann klappts auch mit der Verbindung. route print am Client ziegt die Erreichbarkeit des remoten Netzes via Tunnel IP ?

Wenn ja ist das die lokale Firewall die das VPN durch das fehlende Gateway Discovery als öffentlich deklariert.

Du musst das Netzwerk als privat dekalrieren in der FW, dann klappts auch mit der Verbindung. route print am Client ziegt die Erreichbarkeit des remoten Netzes via Tunnel IP ?

Ja die Kleinigkeiten...

LZO solltest du aber einschalten, denn das bringt noch etwas an Performance. Man kann es so am Server einstelen das es negotiatable ist. Sprich der Server schlägt es vor zu machen und wenn der Client das kann ist es aktiv. Wenn nicht dann eben nicht. Das wäre die sinnigste Einstellung.

LZO solltest du aber einschalten, denn das bringt noch etwas an Performance. Man kann es so am Server einstelen das es negotiatable ist. Sprich der Server schlägt es vor zu machen und wenn der Client das kann ist es aktiv. Wenn nicht dann eben nicht. Das wäre die sinnigste Einstellung.

Muss man jedes Subnet welches erreichbar sein soll oben und unten eintragen?

Ja, denn damit werden diese Netze per push an in die Routing Tabelle der Clients gesendet. Die "wissen" dann das diese Netze dann auch in den Tunnel geroutet werden müssen. route print oder ip route show.Die langsame Datenrate ist wie immer ein MTU Problem. Setze die korrekte MTU oder MSS und dann klappt das auch.

Den Tunnel auf TCP umstellen ist tödlich. Ist auch klar...denk mal nach der Encapsulation Overhead ist erheblich größer, das resultiert in noch mehr CPU Last und noch größeren Overhead. Das ist nie und nimmer eine Verbesserung.

OVPN selber rät dringenst von einer TCP Encapsulation ab auf seinen Dokumentationsseiten.

Nur beim Server !

Der MSS Wert sollte 1340 sein. MTU 1452. Du kannst das aber auch für deinen Anschluss individuell ermitteln.

tippscout.de/windows-7-mtu-optimieren-download-abgebrochen_tipp_ ...

Der MSS Wert sollte 1340 sein. MTU 1452. Du kannst das aber auch für deinen Anschluss individuell ermitteln.

tippscout.de/windows-7-mtu-optimieren-download-abgebrochen_tipp_ ...

sonassi.com/help/magestack/setting-correct-mtu-for-openvpn

unitymediaforum.de/viewtopic.php?f=53&t=23755

Befrag mal Dr. Google nach Openvpn MTU und MSS

unitymediaforum.de/viewtopic.php?f=53&t=23755

Befrag mal Dr. Google nach Openvpn MTU und MSS

Der WAN Port welcher zum Provider geht der muss das max MTU setting haben.

Der lokale LAN Port das MSS Setting.

Generell ist der Klassiker 1492 für die MTU und 1452 fürs MSS.

Beispiel kannst du mal an einer Cisco Konfig sehen die das anschaulich zeigt in der Konfig:

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Wie gesagt das gilt nur für xDSL mit einer PPPoE Encapsulation und nicht für Glasfaser (GPON) oder TV Kabel Netze.

Zu den Grundlagen des warum kannst du hier einiges lesen:

cisco.com/c/en/us/support/docs/long-reach-ethernet-lre-digital-s ...

Der lokale LAN Port das MSS Setting.

Generell ist der Klassiker 1492 für die MTU und 1452 fürs MSS.

Beispiel kannst du mal an einer Cisco Konfig sehen die das anschaulich zeigt in der Konfig:

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Wie gesagt das gilt nur für xDSL mit einer PPPoE Encapsulation und nicht für Glasfaser (GPON) oder TV Kabel Netze.

Zu den Grundlagen des warum kannst du hier einiges lesen:

cisco.com/c/en/us/support/docs/long-reach-ethernet-lre-digital-s ...

Ja, das ist egal ob der Provider sich mit, Glas oder auch einem feuchten Bindfaden versorgt..

Die Fritzbox ist per Default auf 1492 eingestellt. Übrigens viele andere DSL Router auch aber nicht alle eben.

Automatisch geht das nicht, das ist Blödsinn. AVM hat das hardgecodet.

Technisch besser als eine Router Kaskade wäre natürlich ein reines xDSL Modem.

Das erspart das doppelte NAT.

Die Fritzbox ist per Default auf 1492 eingestellt. Übrigens viele andere DSL Router auch aber nicht alle eben.

Automatisch geht das nicht, das ist Blödsinn. AVM hat das hardgecodet.

Technisch besser als eine Router Kaskade wäre natürlich ein reines xDSL Modem.

Das erspart das doppelte NAT.

Die pfSense hat doch aber auch ein Syslog ?? Da hast du keinerlei Nachteile !

An der pfSense musst du dann nichts verändern, wenn die FB als Kaskade davor ist.

Allerdings müsste man das mal genau mit dem Wireshark ansehen ob die MSS auch richtig weitergegeben wird ans LAN Interface.

Das Problem kann dann sein wenn die Geräte vor der FB 1500 Byte Frames senden wird die FB gezwungen zu fragmentieren was sie dann in die Knie zwingt und die vermutlich siehst mit dem schlechteren Durchsatz.

MSS und MTU Settings verhindern das so das nie Frames größer 1452 gesendet werden und niemals fragmentiert werden muss.

An der pfSense musst du dann nichts verändern, wenn die FB als Kaskade davor ist.

Allerdings müsste man das mal genau mit dem Wireshark ansehen ob die MSS auch richtig weitergegeben wird ans LAN Interface.

Das Problem kann dann sein wenn die Geräte vor der FB 1500 Byte Frames senden wird die FB gezwungen zu fragmentieren was sie dann in die Knie zwingt und die vermutlich siehst mit dem schlechteren Durchsatz.

MSS und MTU Settings verhindern das so das nie Frames größer 1452 gesendet werden und niemals fragmentiert werden muss.

Was da drüber fliesst ist eine wahre Pracht und für mich undurchschaubar.

Wieso ??? Wenn du nur ansatzweise ein klein wenig von IP weisst, was man bei deinem Netzdesign ja annehmen muss, dann kannst du hier doch kinderleicht sehen was da bei dir über die Leitung geht.Besser und übersichtlicher als der Wireshark kann dir das keiner anzeigen...

Wo genau ist denn hier dein Problem ??

Wenn ich in dem WirrWarr die Zeichenkette MSS suche so sehe ich 1430 und 1460

Stimmt ! Das sieht ja aber dann schonmal gut aus !Die LAN MSS sollte aber bei DSL niemals 1452 übersteigen, denn ist das größer besteht wieder die Gefahr der Fragmentierung.