SOPHOS, OTP-Tokens auf Android ungültig

Hallo zusammen.

Ich versuche auf einer SOPHOS UTM 9 (FW: 9.720-5) die 2FA zum Laufen zu bekommen.

OTP-Dienste sind aktiviert, Benutzer sind eingerichtet. QR-Code wird angezeigt. auf den ersten Blick scheint es zu funktionieren.

Nun kommt das Problem, dass wenn ich auf meinem Smartphone (Samsung S21, aktuelle Updates installiert) mit dem Google Authenticator erzeugte OTP-Tokens prüfen bzw. für VPN nutzen will, erhalte ich die Meldung von SOPHOS, dass der Token unbekannt/ungültig ist. Beim Kollegen, der ein iPhone nutzt und dieselben Schritte einhällt, werden die Tokens akzeptiert. Er kann sich mit meinem Account anmelden. Seine unterscheiden sich auch immer von meinen.

Folgendes wurde schon versucht:

- M$ Authenticator anstatt dem von Google

- Google Authenticator komplett neu eingerichtet und den QR-Code neu eingelesen

- anstatt dem QR-Code, den Schlüssel über Copy/Paste manuel eingefügt

- 3 verschiedene Smartphones (2 SAMSUNG, 1 KEYENCE)

- auf allen drei die Uhrzeit, Zeitzone usw. mit der in der SOPHOS abgeglichen (max. 1,5 Sekunden Versatz)

- HASH256 und 512 ausprobiert

- Passcode-Offset und Token-Zeitschritt erhöht

Dass die App generell nur falsche Codes generiert kann ich mir nicht vorstellen. Nutze dieselbe App, um bei 4 weiteren Diensten die Tokens zu erzeugen. Da werden die akzeptiert.

Hat jemmand ne Idee, wo ich was prüfen/ändern soll?

Wie erwähnt, funktionieren die Tokens, die auf einem iPhone (ca.3 Jahre alt) erzeugt wurden problemlos.

Ich versuche auf einer SOPHOS UTM 9 (FW: 9.720-5) die 2FA zum Laufen zu bekommen.

OTP-Dienste sind aktiviert, Benutzer sind eingerichtet. QR-Code wird angezeigt. auf den ersten Blick scheint es zu funktionieren.

Nun kommt das Problem, dass wenn ich auf meinem Smartphone (Samsung S21, aktuelle Updates installiert) mit dem Google Authenticator erzeugte OTP-Tokens prüfen bzw. für VPN nutzen will, erhalte ich die Meldung von SOPHOS, dass der Token unbekannt/ungültig ist. Beim Kollegen, der ein iPhone nutzt und dieselben Schritte einhällt, werden die Tokens akzeptiert. Er kann sich mit meinem Account anmelden. Seine unterscheiden sich auch immer von meinen.

Folgendes wurde schon versucht:

- M$ Authenticator anstatt dem von Google

- Google Authenticator komplett neu eingerichtet und den QR-Code neu eingelesen

- anstatt dem QR-Code, den Schlüssel über Copy/Paste manuel eingefügt

- 3 verschiedene Smartphones (2 SAMSUNG, 1 KEYENCE)

- auf allen drei die Uhrzeit, Zeitzone usw. mit der in der SOPHOS abgeglichen (max. 1,5 Sekunden Versatz)

- HASH256 und 512 ausprobiert

- Passcode-Offset und Token-Zeitschritt erhöht

Dass die App generell nur falsche Codes generiert kann ich mir nicht vorstellen. Nutze dieselbe App, um bei 4 weiteren Diensten die Tokens zu erzeugen. Da werden die akzeptiert.

Hat jemmand ne Idee, wo ich was prüfen/ändern soll?

Wie erwähnt, funktionieren die Tokens, die auf einem iPhone (ca.3 Jahre alt) erzeugt wurden problemlos.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 671030

Url: https://administrator.de/forum/sophos-otp-tokens-auf-android-ungueltig-671030.html

Ausgedruckt am: 26.07.2025 um 07:07 Uhr

8 Kommentare

Neuester Kommentar

Moin

- HASH256 und 512 ausprobiert

Das wird das Problem sein. Viele Apps unterstützen hohe Hashes nicht.

Das Problem kam bei mir auf, als es den Sophos Authenticator eingestellt wurde und die üblichen Alternativen dann ebenfalls falsche OTP auswarfen. Stell mal auf SHA1 und teste dann. Das sollte für einen OTP auch völlig ausreichen.

Gruß

Ich hatte diese Probleme auch mit der SG, weil die Google & Microsoft Authenticator damals kein SHA256 hashing konnten sondern nur SHA1. Mittlerweile sind wir auf die XGS umgestiegen.

Ich würde auch nicht empfehlen besagte Apps zu nutzen, sondern Open Source Software.

Welche Apps ich empfehlen kann sind folgende. Beide Apps sind Datensparsam, kostenlos, Open Source und funktionieren mit SG/XGS und allen anderen Diensten:

Android -> play.google.com/store/apps/details?id=com.stratumauth.app

iOS -> apps.apple.com/de/app/otp-auth/id659877384

Ich würde auch nicht empfehlen besagte Apps zu nutzen, sondern Open Source Software.

Welche Apps ich empfehlen kann sind folgende. Beide Apps sind Datensparsam, kostenlos, Open Source und funktionieren mit SG/XGS und allen anderen Diensten:

Android -> play.google.com/store/apps/details?id=com.stratumauth.app

iOS -> apps.apple.com/de/app/otp-auth/id659877384

OFF TOPIC

Jup, OPNsense z.B. müsste auf der alten Sophos UTM laufen, mit wesentlich mehr (kostenlosen) Features. Je nach Umfang braucht es nicht einmal die Business Edition, welche aber nur 10€/Monat kostet. Ich berichte aus persönlicher Erfahrung als jahrelanger Sophos Kunde, schon zu Astaro Zeiten.

Bis Mitte 2026 hat man noch Zeit, solange gibt es noch Support auf die Sophos SG, falls jemand die verdoppelten Lizenzkosten bezahlt hatte.

OPNsense 2FA: docs.opnsense.org/manual/two_factor.html

EDIT

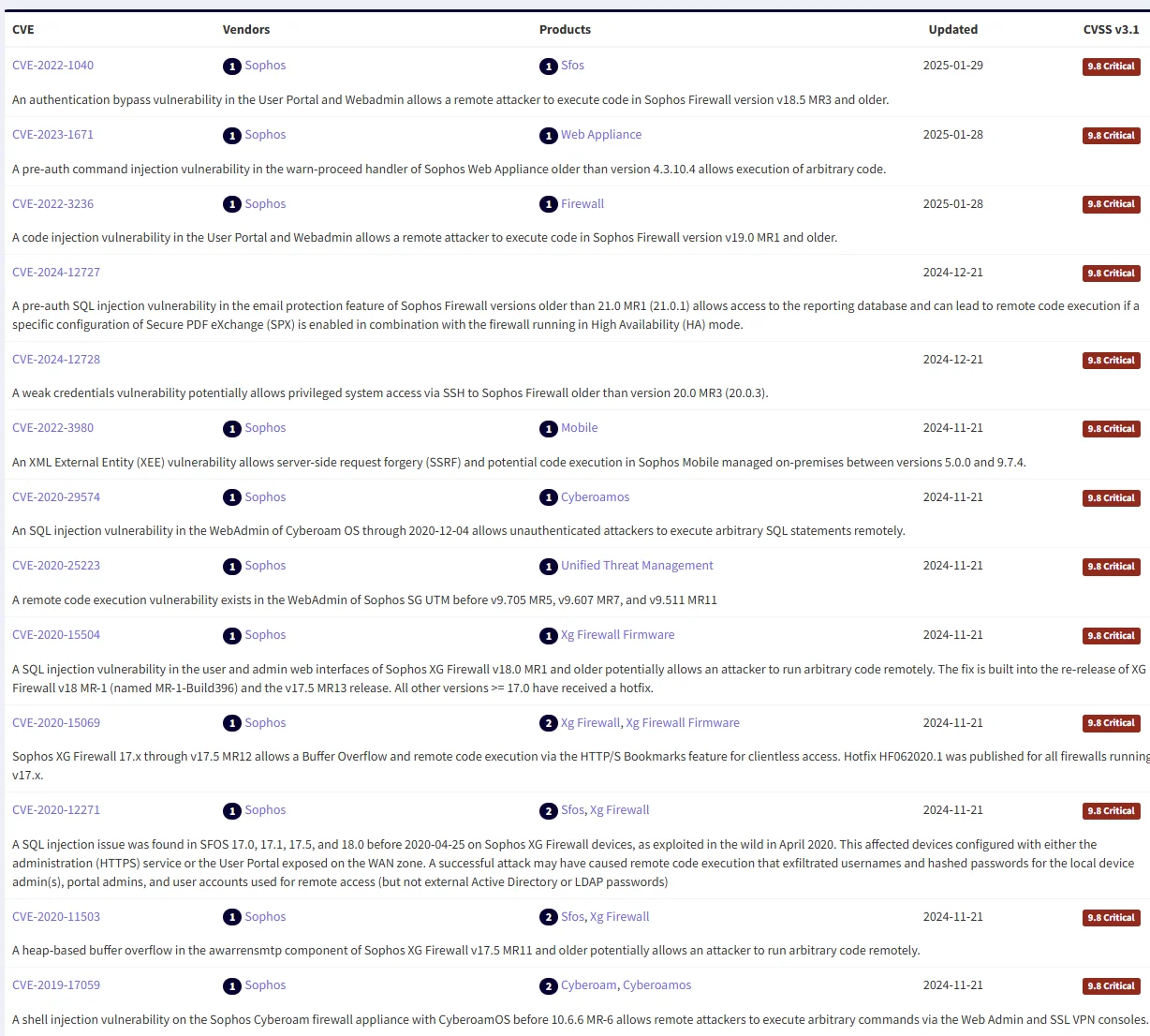

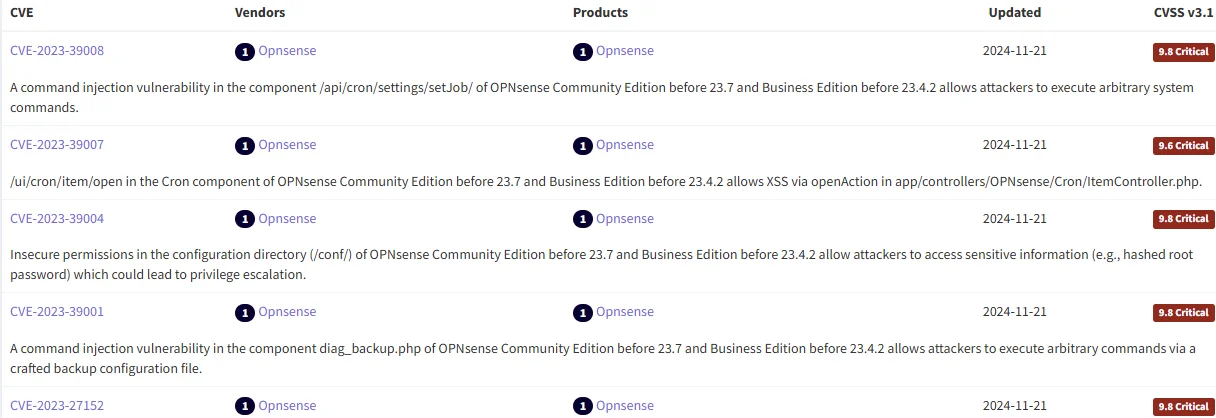

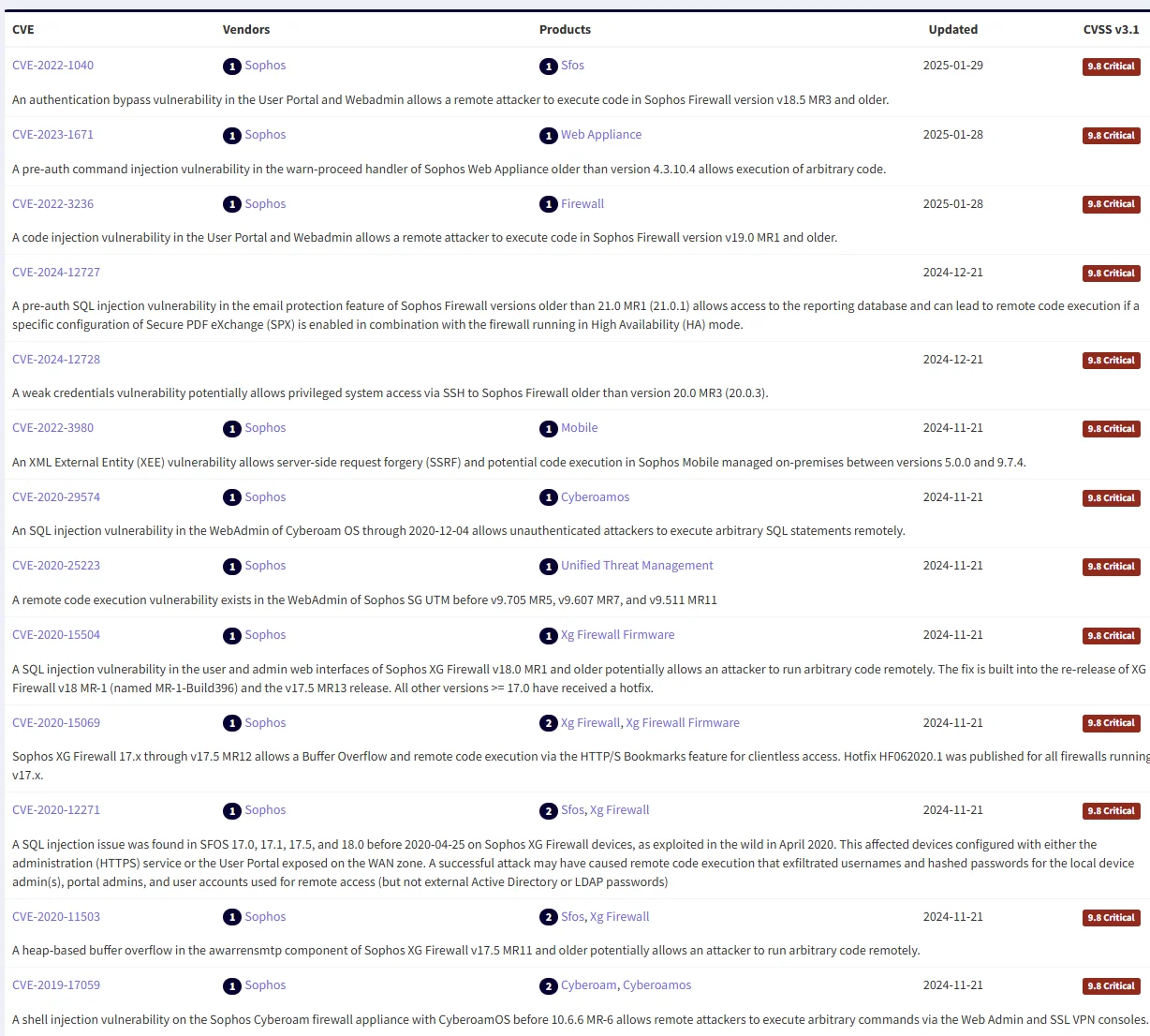

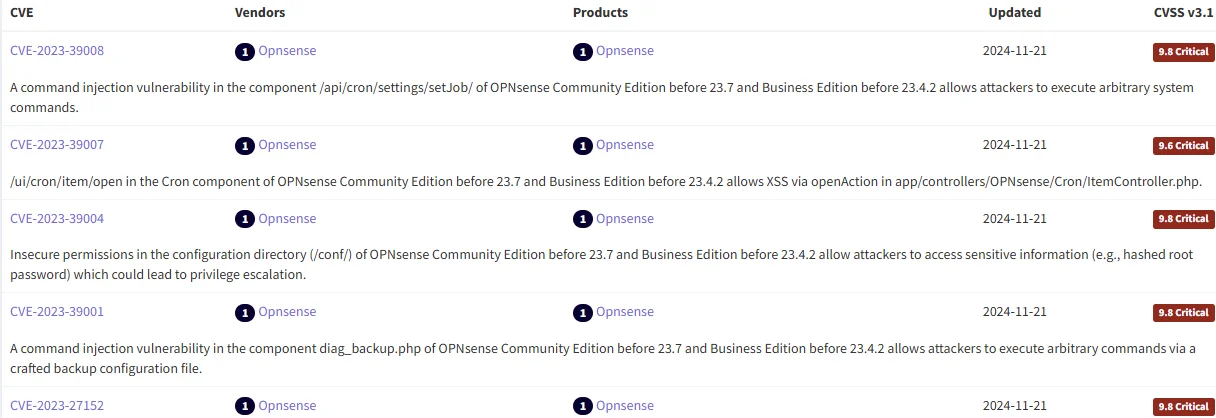

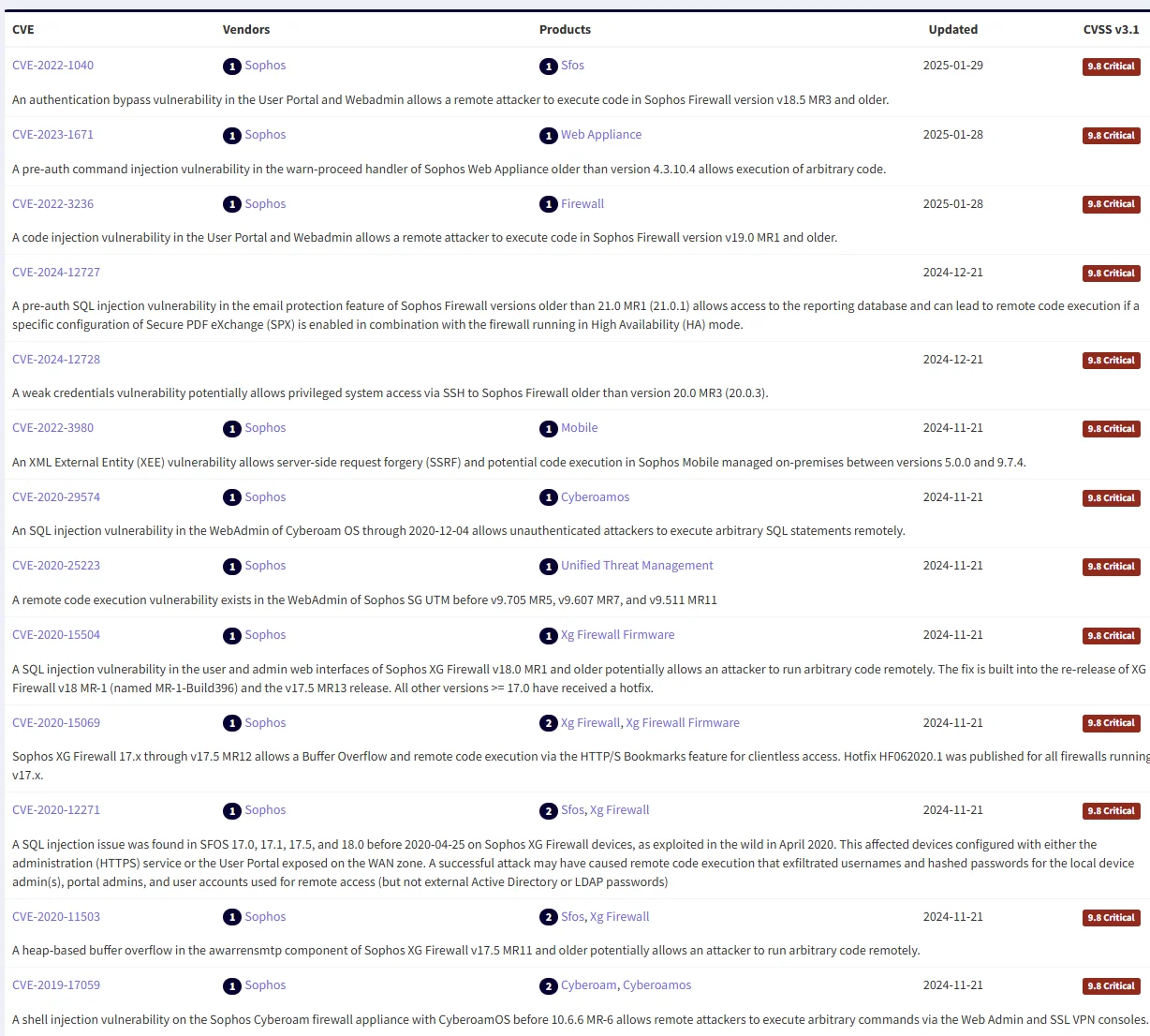

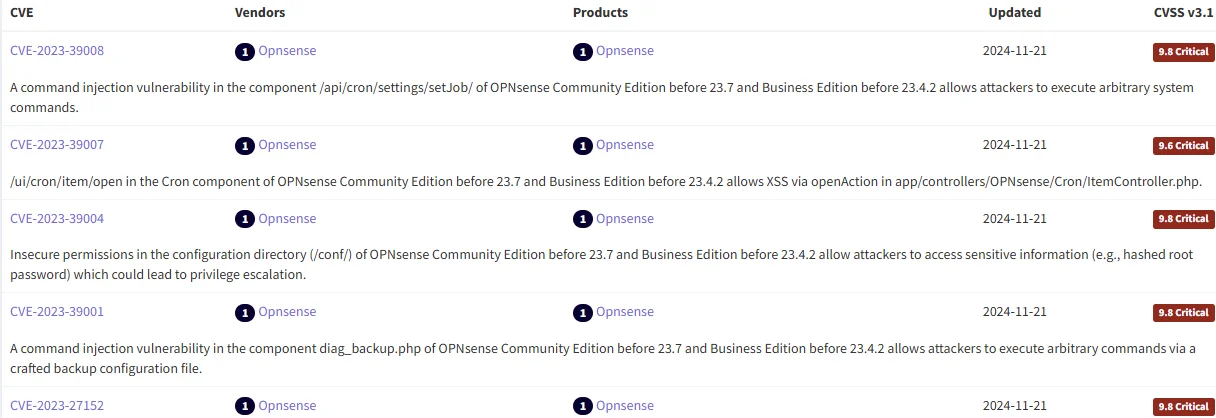

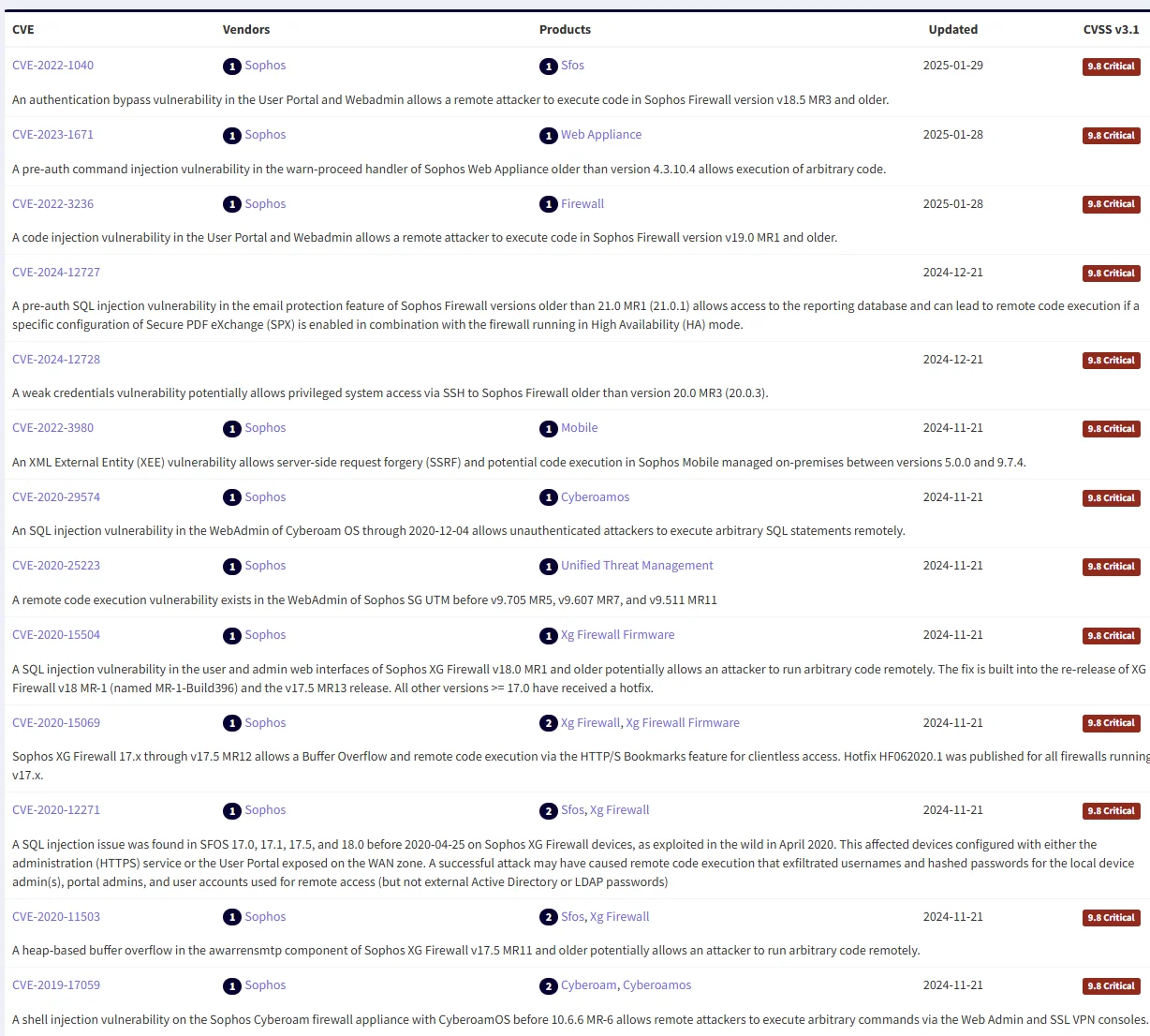

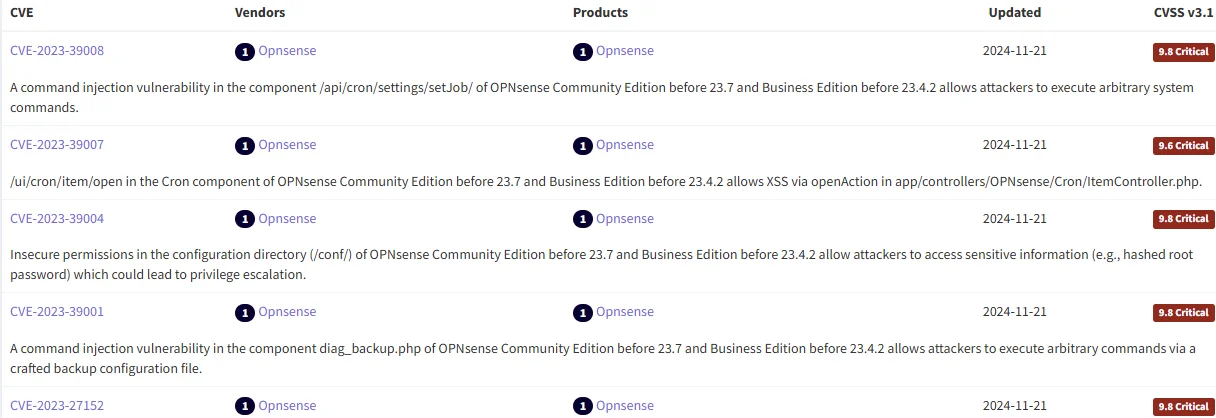

Irgendjemand hatte mal behauptet, Sophos sei so gut weil die quasi nie Sicherheitslücken hätten. Dabei verstehe ich ein CVE einfach als Info und weiß, warum ich immer brav meine Updates fahre, Hersteller egal.

app.opencve.io/cve/?cvss=critical&search=sophos

app.opencve.io/cve/?cvss=critical&search=opnsense

Jup, OPNsense z.B. müsste auf der alten Sophos UTM laufen, mit wesentlich mehr (kostenlosen) Features. Je nach Umfang braucht es nicht einmal die Business Edition, welche aber nur 10€/Monat kostet. Ich berichte aus persönlicher Erfahrung als jahrelanger Sophos Kunde, schon zu Astaro Zeiten.

Bis Mitte 2026 hat man noch Zeit, solange gibt es noch Support auf die Sophos SG, falls jemand die verdoppelten Lizenzkosten bezahlt hatte.

OPNsense 2FA: docs.opnsense.org/manual/two_factor.html

EDIT

Irgendjemand hatte mal behauptet, Sophos sei so gut weil die quasi nie Sicherheitslücken hätten. Dabei verstehe ich ein CVE einfach als Info und weiß, warum ich immer brav meine Updates fahre, Hersteller egal.

app.opencve.io/cve/?cvss=critical&search=sophos

app.opencve.io/cve/?cvss=critical&search=opnsense

Zitat von @nachgefragt:

OFF TOPIC

Jup, OPNsense z.B. müsste auf der alten Sophos UTM laufen, mit wesentlich mehr (kostenlosen) Features. Je nach Umfang braucht es nicht einmal die Business Edition, welche aber nur 10€/Monat kostet. Ich berichte aus persönlicher Erfahrung als jahrelanger Sophos Kunde, schon zu Astaro Zeiten.

Bis Mitte 2026 hat man noch Zeit, solange gibt es noch Support auf die Sophos SG, falls jemand die verdoppelten Lizenzkosten bezahlt hatte.

OPNsense 2FA: docs.opnsense.org/manual/two_factor.html

EDIT

Irgendjemand hatte mal behauptet, Sophos sei so gut weil die quasi nie Sicherheitslücken hätten. Dabei verstehe ich ein CVE einfach als Info und weiß, warum ich immer brav meine Updates fahre, Hersteller egal.

app.opencve.io/cve/?cvss=critical&search=sophos

app.opencve.io/cve/?cvss=critical&search=opnsense

OFF TOPIC

Jup, OPNsense z.B. müsste auf der alten Sophos UTM laufen, mit wesentlich mehr (kostenlosen) Features. Je nach Umfang braucht es nicht einmal die Business Edition, welche aber nur 10€/Monat kostet. Ich berichte aus persönlicher Erfahrung als jahrelanger Sophos Kunde, schon zu Astaro Zeiten.

Bis Mitte 2026 hat man noch Zeit, solange gibt es noch Support auf die Sophos SG, falls jemand die verdoppelten Lizenzkosten bezahlt hatte.

OPNsense 2FA: docs.opnsense.org/manual/two_factor.html

EDIT

Irgendjemand hatte mal behauptet, Sophos sei so gut weil die quasi nie Sicherheitslücken hätten. Dabei verstehe ich ein CVE einfach als Info und weiß, warum ich immer brav meine Updates fahre, Hersteller egal.

app.opencve.io/cve/?cvss=critical&search=sophos

app.opencve.io/cve/?cvss=critical&search=opnsense

Ich habe lange mit mir gerungen, darauf zu reagieren.

Du vergleichst gerade 5 OpnSense CRIT CVEs mit 0 CVEs, in 2021+, die aktiv ausgenutzt wurden?

By the way, patched Sophos CVEs auch via Hotfix.

Gerne auch mal hier schauen: sophos.com/en-us/security-advisories

Die meisten aus deinem Screenshot sind nicht mal von SFOS?

Du bist ein Sophos Mitarbeiter, deine Reaktion ist 100% "pro Sopho", daher vollkommen egal. BTW wolltest du nicht mehr auf meine Kommentare reagieren, ich dachte noch bis gerade, wohl den einzig zuverlässigen zuverlässigen Mitarbeiter in der Sophos Rasselbande gefunden zu haben. Satz mit X...

Zitat von @nachgefragt:

Du bist ein Sophos Mitarbeiter, deine Reaktion ist 100% "pro Sopho", daher vollkommen egal. BTW wolltest du nicht mehr auf meine Kommentare reagieren, ich dachte noch bis gerade, wohl den einzig zuverlässigen zuverlässigen Mitarbeiter in der Sophos Rasselbande gefunden zu haben. Satz mit X...

Du bist ein Sophos Mitarbeiter, deine Reaktion ist 100% "pro Sopho", daher vollkommen egal. BTW wolltest du nicht mehr auf meine Kommentare reagieren, ich dachte noch bis gerade, wohl den einzig zuverlässigen zuverlässigen Mitarbeiter in der Sophos Rasselbande gefunden zu haben. Satz mit X...

Ich hatte einen NeujahresVorsatz - Und hatte das gelesen, was ich sehr fragwürdig finde.

Und wieso ist meine "Meinung" egal? Meine Meinung ist, du hast hier eine Aufstellung gemacht zwischen unterschiedlich Punkte.

Sei es drum, somit geht es 2025 weiter ohne Reaktion auf deine Kommentare, die ich schon als Meinung respektiere, jedoch fehlerhaft sein können.