SSH Automatisierung ohne Sicherheitsabfrage mit KiTTY oder anderm Programm

Hallo,

ich möchte von ein paar DELL Switches mittels SSH die Konfigs automatisiert auf einen TFTP Server sichern.

Nach einigen Recherchen und Tests bin ich bei KiTTY gelandet, genauer bei der Portable Variante. Folgender Befehl klappt soweit auch ganz gut:

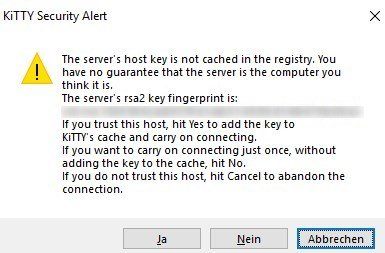

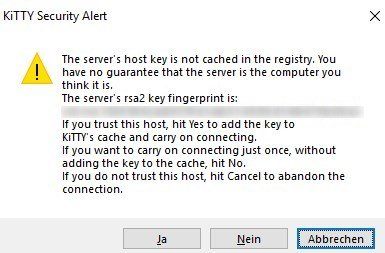

Jedoch kriege ich die Sicherheitsmeldung nicht weg:

Man könnte zwar einmalig für alle Switches die Meldung mit Ja bestätigen, dass der Key auf dem ausführenden System gespeichert ist, aber mir wäre es lieber, die Meldung irgendwie ignorieren bzw. überspringen zu können. Dafür habe ich bei KiTTY leider keinen Schalter gefunden.

Im Netz schreiben einige, dass sie sich ein extra Skript gebaut haben, welches ein Aufploppen dieser Meldung prüft und dann auf Ja klickt. Ich fände es besser, das in den Befehl mit einbauen zu können. Es muss auch nicht KiTTY sein, falls jemand andere Programme kennt, bei denen das ginge?

Besten Dank.

ich möchte von ein paar DELL Switches mittels SSH die Konfigs automatisiert auf einen TFTP Server sichern.

Nach einigen Recherchen und Tests bin ich bei KiTTY gelandet, genauer bei der Portable Variante. Folgender Befehl klappt soweit auch ganz gut:

kitty_portable-0.70.0.8.exe 192.168.1.100 -ssh -l USER -pw PASSW0RD -cmd "enable \n \s05 copy running-config tftp://192.168.1.10/Configs/Switch100.config \ny \s20 \n logout"

kitty_portable-0.70.0.8.exe 192.168.1.101 -ssh -l USER -pw PASSW0RD -cmd "enable \n \s05 copy running-config tftp://192.168.1.10/Configs/Switch101.config \ny \s20 \n logout"

usw.Jedoch kriege ich die Sicherheitsmeldung nicht weg:

Man könnte zwar einmalig für alle Switches die Meldung mit Ja bestätigen, dass der Key auf dem ausführenden System gespeichert ist, aber mir wäre es lieber, die Meldung irgendwie ignorieren bzw. überspringen zu können. Dafür habe ich bei KiTTY leider keinen Schalter gefunden.

Im Netz schreiben einige, dass sie sich ein extra Skript gebaut haben, welches ein Aufploppen dieser Meldung prüft und dann auf Ja klickt. Ich fände es besser, das in den Befehl mit einbauen zu können. Es muss auch nicht KiTTY sein, falls jemand andere Programme kennt, bei denen das ginge?

Besten Dank.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 400626

Url: https://administrator.de/forum/ssh-automatisierung-ohne-sicherheitsabfrage-mit-kitty-oder-anderm-programm-400626.html

Ausgedruckt am: 27.07.2025 um 18:07 Uhr

6 Kommentare

Neuester Kommentar

Aus der Putty FAQ:

A.2.9 Is there an option to turn off the annoying host key prompts?

No, there isn't. And there won't be. Even if you write it yourself and send us the patch, we won't accept it.

Those annoying host key prompts are the whole point of SSH. Without them, all the cryptographic technology SSH uses to secure your session is doing nothing more than making an attacker's job slightly harder; instead of sitting between you and the server with a packet sniffer, the attacker must actually subvert a router and start modifying the packets going back and forth. But that's not all that much harder than just sniffing; and without host key checking, it will go completely undetected by client or server.

Host key checking is your guarantee that the encryption you put on your data at the client end is the same encryption taken off the data at the server end; it's your guarantee that it hasn't been removed and replaced somewhere on the way. Host key checking makes the attacker's job astronomically hard, compared to packet sniffing, and even compared to subverting a router. Instead of applying a little intelligence and keeping an eye on Bugtraq, the attacker must now perform a brute-force attack against at least one military-strength cipher. That insignificant host key prompt really does make that much difference.

If you're having a specific problem with host key checking - perhaps you want an automated batch job to make use of PSCP or Plink, and the interactive host key prompt is hanging the batch process - then the right way to fix it is to add the correct host key to the Registry in advance, or if the Registry is not available, to use the -hostkey command-line option. That way, you retain the important feature of host key checking: the right key will be accepted and the wrong ones will not. Adding an option to turn host key checking off completely is the wrong solution and we will not do it.

If you have host keys available in the common known_hosts format, we have a script called kh2reg.py to convert them to a Windows .REG file, which can be installed ahead of time by double-clicking or using REGEDIT.

chiark.greenend.org.uk/~sgtatham/putty/faq.html#faq-hostkeys

Daher: Wenn dir sicherheit egal ist, aktiviert telnet auf den Switchen und mach es damit

A.2.9 Is there an option to turn off the annoying host key prompts?

No, there isn't. And there won't be. Even if you write it yourself and send us the patch, we won't accept it.

Those annoying host key prompts are the whole point of SSH. Without them, all the cryptographic technology SSH uses to secure your session is doing nothing more than making an attacker's job slightly harder; instead of sitting between you and the server with a packet sniffer, the attacker must actually subvert a router and start modifying the packets going back and forth. But that's not all that much harder than just sniffing; and without host key checking, it will go completely undetected by client or server.

Host key checking is your guarantee that the encryption you put on your data at the client end is the same encryption taken off the data at the server end; it's your guarantee that it hasn't been removed and replaced somewhere on the way. Host key checking makes the attacker's job astronomically hard, compared to packet sniffing, and even compared to subverting a router. Instead of applying a little intelligence and keeping an eye on Bugtraq, the attacker must now perform a brute-force attack against at least one military-strength cipher. That insignificant host key prompt really does make that much difference.

If you're having a specific problem with host key checking - perhaps you want an automated batch job to make use of PSCP or Plink, and the interactive host key prompt is hanging the batch process - then the right way to fix it is to add the correct host key to the Registry in advance, or if the Registry is not available, to use the -hostkey command-line option. That way, you retain the important feature of host key checking: the right key will be accepted and the wrong ones will not. Adding an option to turn host key checking off completely is the wrong solution and we will not do it.

If you have host keys available in the common known_hosts format, we have a script called kh2reg.py to convert them to a Windows .REG file, which can be installed ahead of time by double-clicking or using REGEDIT.

chiark.greenend.org.uk/~sgtatham/putty/faq.html#faq-hostkeys

Daher: Wenn dir sicherheit egal ist, aktiviert telnet auf den Switchen und mach es damit

Moin,

Würde da nicht mit Telnet arbeiten, da unverschlüsselt....

Schaue lieber einmal, ob du die fingerprints nicht im Vorfeld sichern kannst:

techrepublic.com/article/how-to-easily-add-an-ssh-fingerprint-to ...

Gruß

em-pie

Würde da nicht mit Telnet arbeiten, da unverschlüsselt....

Schaue lieber einmal, ob du die fingerprints nicht im Vorfeld sichern kannst:

techrepublic.com/article/how-to-easily-add-an-ssh-fingerprint-to ...

Gruß

em-pie

Würde da nicht mit Telnet arbeiten, da unverschlüsselt....

Full Ackn.Jepp besser gleich den Key zur Liste der akzeptierten Keys hinzufügen, alternativ (unsicherer da potentielle MitM Attacken möglich werden) die SSH-Option beim Aufruf setzen mit

ssh -o StrictHostKeyChecking=no

Naja, ein paar paranoide gedanken zu:

unverschlüsselt VS "ich verschlüssle zu irgendwem"

Wirklich ein großer unterschied?

Batchsammlung von Fingerprints via ssh-keyscan ist interessant, aber in einer "sicheren" Laborumgebung.

In freier Wildbahn: wer sagt das ich nicht bereits den fingerprint von einem man in the middle mitaufnehme?

Ich finde man sollte cryptosysteme nicht gegen ihren willen verwenden - wenn, dann ganz lassen

unverschlüsselt VS "ich verschlüssle zu irgendwem"

Wirklich ein großer unterschied?

Batchsammlung von Fingerprints via ssh-keyscan ist interessant, aber in einer "sicheren" Laborumgebung.

In freier Wildbahn: wer sagt das ich nicht bereits den fingerprint von einem man in the middle mitaufnehme?

Ich finde man sollte cryptosysteme nicht gegen ihren willen verwenden - wenn, dann ganz lassen