Statt Lokale Sicherheitsrichtlinie Registry bearbeiten

Hallo Admins,

ich suche nach einer Möglichkeit folgende Lokale Sicherheitsrichtlinie bzw. GPO via Registry Eintrag für Windows 10 zu setzen:

Die Lokale Sicherheitsrichtlinie "Lokale Richtlinien" -> "Zuweisen von Benutzerrechten" ->

"Auf diesem Computer vom Netzwerk aus zugreifen" -> "Lokale Sicherheitseinstellungen" -> "Jeder" entfernen"

Es verbleiben also: Administratoren, Benutzer und Sicherungs-Operatoren.

Bzw. die GPO "Computerkonfiguration" -> "Richtlinien" -> "Windows Einstellungen" -> "Sicherheitseinstellungen" -> "Lokale Richtlinien" -> "Zuweisen von Benutzerrechten" -> "Auf diesem Computer vom Netzwerk aus zugreifen" -> "Sicherheitsrichtlinie" -> "Benutzer oder Gruppe hinzufügen" -> Administratoren, Benutzer und Sicherungs-Operatoren.

Ich habe per Regshot die Registry vor und nach der Änderung der Lokalen Sicherheitsrichtlinie vergleichen lassen, finde aber auch so nicht den richtigen Eintrag in der Registry .

.

Wer kann mir helfen?

Viele Grüße

Potshock

ich suche nach einer Möglichkeit folgende Lokale Sicherheitsrichtlinie bzw. GPO via Registry Eintrag für Windows 10 zu setzen:

Die Lokale Sicherheitsrichtlinie "Lokale Richtlinien" -> "Zuweisen von Benutzerrechten" ->

"Auf diesem Computer vom Netzwerk aus zugreifen" -> "Lokale Sicherheitseinstellungen" -> "Jeder" entfernen"

Es verbleiben also: Administratoren, Benutzer und Sicherungs-Operatoren.

Bzw. die GPO "Computerkonfiguration" -> "Richtlinien" -> "Windows Einstellungen" -> "Sicherheitseinstellungen" -> "Lokale Richtlinien" -> "Zuweisen von Benutzerrechten" -> "Auf diesem Computer vom Netzwerk aus zugreifen" -> "Sicherheitsrichtlinie" -> "Benutzer oder Gruppe hinzufügen" -> Administratoren, Benutzer und Sicherungs-Operatoren.

Ich habe per Regshot die Registry vor und nach der Änderung der Lokalen Sicherheitsrichtlinie vergleichen lassen, finde aber auch so nicht den richtigen Eintrag in der Registry

Wer kann mir helfen?

Viele Grüße

Potshock

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 643456

Url: https://administrator.de/forum/statt-lokale-sicherheitsrichtlinie-registry-bearbeiten-643456.html

Ausgedruckt am: 28.07.2025 um 15:07 Uhr

10 Kommentare

Neuester Kommentar

Hi,

welche Registrywerte das sind, kannst Du selbst aus der betreffenden ADMX extrahieren.

Suche einfach in den deutschen ADML nach dem String "Auf diesem Computer vom Netzwerk aus zugreifen". Dann weißt Du schon mal, welche ADMX das ist. Dann in der ADMX nach der Variable suchen, welcher in der ADML der o.g. String zugewiesen ist. In der ADMX findest Du dann die Registrywerte.

Weiterhin werden in der Registry dann nicht die Namen auftauchen sondern die SID's der betreffenden Konten oder Gruppen.

E.

welche Registrywerte das sind, kannst Du selbst aus der betreffenden ADMX extrahieren.

Suche einfach in den deutschen ADML nach dem String "Auf diesem Computer vom Netzwerk aus zugreifen". Dann weißt Du schon mal, welche ADMX das ist. Dann in der ADMX nach der Variable suchen, welcher in der ADML der o.g. String zugewiesen ist. In der ADMX findest Du dann die Registrywerte.

Weiterhin werden in der Registry dann nicht die Namen auftauchen sondern die SID's der betreffenden Konten oder Gruppen.

E.

Hi.

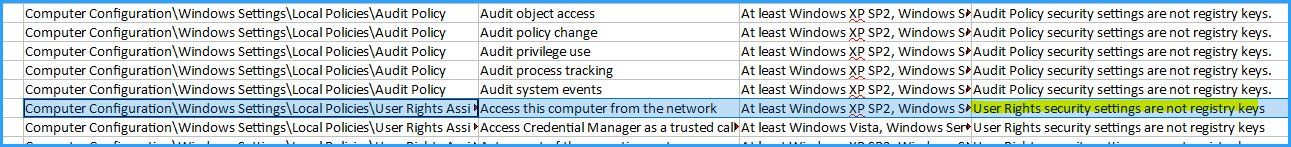

Es ist dokumentiert, dass die meisten (nicht alle) Sicherheitspolicysettings keine Registryeinträge sind (siehe GPO Reference: microsoft.com/en-us/download/101451 )

Es ist dokumentiert, dass die meisten (nicht alle) Sicherheitspolicysettings keine Registryeinträge sind (siehe GPO Reference: microsoft.com/en-us/download/101451 )

Die POL-Dateien, welches dieses Tool erstellt, kannst Du mit PolViewer o.ä. untersuchen. Damit solltest Du die Registry-Einträge sehen, welche darin gespeichert sind. Vielleicht kommst Du damit weiter.

Schau mal hier: Da wird ein Tool genannt.

social.technet.microsoft.com/Forums/WINDOWS/en-US/45ded677-4ad5- ...

Edit:

Oder

sdmsoftware.com/389932-gpo-freeware-downloads/registry-pol-viewe ...

Schau mal hier: Da wird ein Tool genannt.

social.technet.microsoft.com/Forums/WINDOWS/en-US/45ded677-4ad5- ...

Edit:

Oder

sdmsoftware.com/389932-gpo-freeware-downloads/registry-pol-viewe ...

Also... es ist nicht so schwierig.

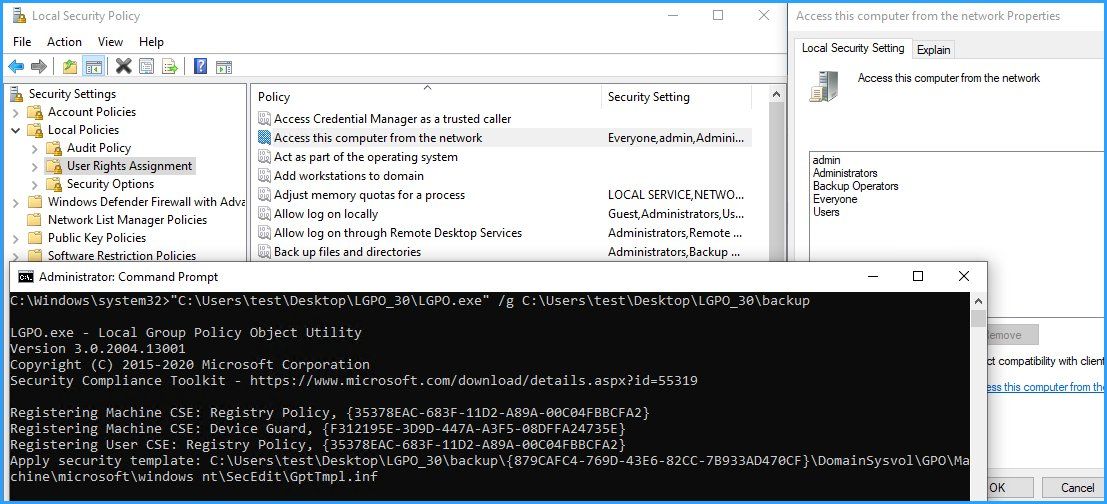

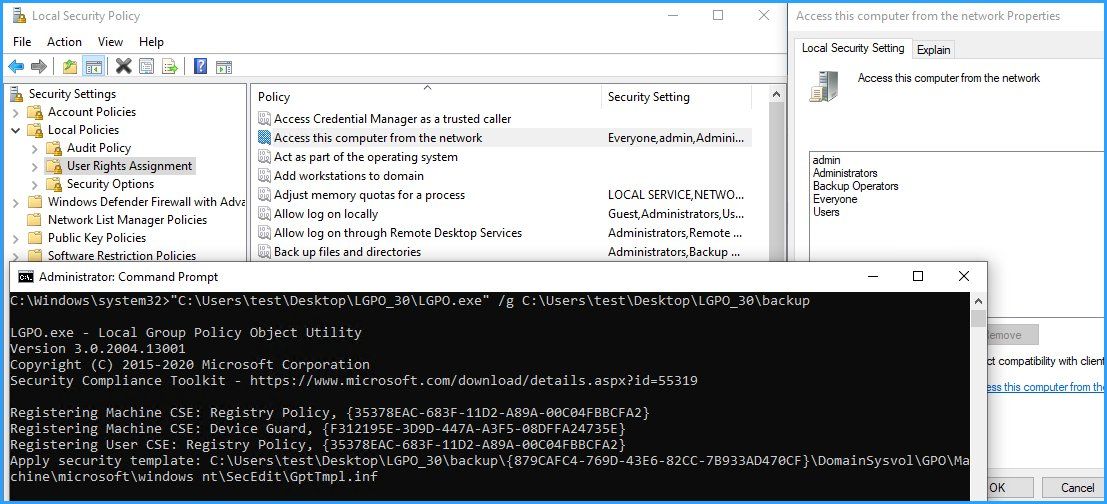

Ich nehme meinen Rechner, berechtige dort "admin" in "Lokale Richtlinien" -> "Zuweisen von Benutzerrechten" ->

"Auf diesem Computer vom Netzwerk aus zugreifen" und nutze danach wie du LGPO.exe für ein Backup. Das sehe ich mir an und, wie angesagt: kein Registrywert. Die Einstellung ist zu finden unter

"D:\tools\LGPO_30\backup\{879CAFC4-769D-43E6-82CC-7B933AD470CF}\DomainSysvol\GPO\Machine\microsoft\windows nt\SecEdit\GptTmpl.inf"

Diese Datei editiere ich nun so, dass nur noch dieses Privileg drin steht:

Alle anderen Dateien außer dieser lösche ich einfach, kopiere den Kram auf meine zweite Testmaschine und importiere und es läuft:

Ich nehme meinen Rechner, berechtige dort "admin" in "Lokale Richtlinien" -> "Zuweisen von Benutzerrechten" ->

"Auf diesem Computer vom Netzwerk aus zugreifen" und nutze danach wie du LGPO.exe für ein Backup. Das sehe ich mir an und, wie angesagt: kein Registrywert. Die Einstellung ist zu finden unter

"D:\tools\LGPO_30\backup\{879CAFC4-769D-43E6-82CC-7B933AD470CF}\DomainSysvol\GPO\Machine\microsoft\windows nt\SecEdit\GptTmpl.inf"

Diese Datei editiere ich nun so, dass nur noch dieses Privileg drin steht:

[Unicode]

Unicode=yes

[System Access]

[Event Audit]

[Registry Values]

[Privilege Rights]

SeNetworkLogonRight = *S-1-1-0,admin,*S-1-5-32-544,*S-1-5-32-545,*S-1-5-32-551

[Version]

signature="$CHICAGO$"

Revision=1