TCPview und www.vpnunlimited.com

Hallo,

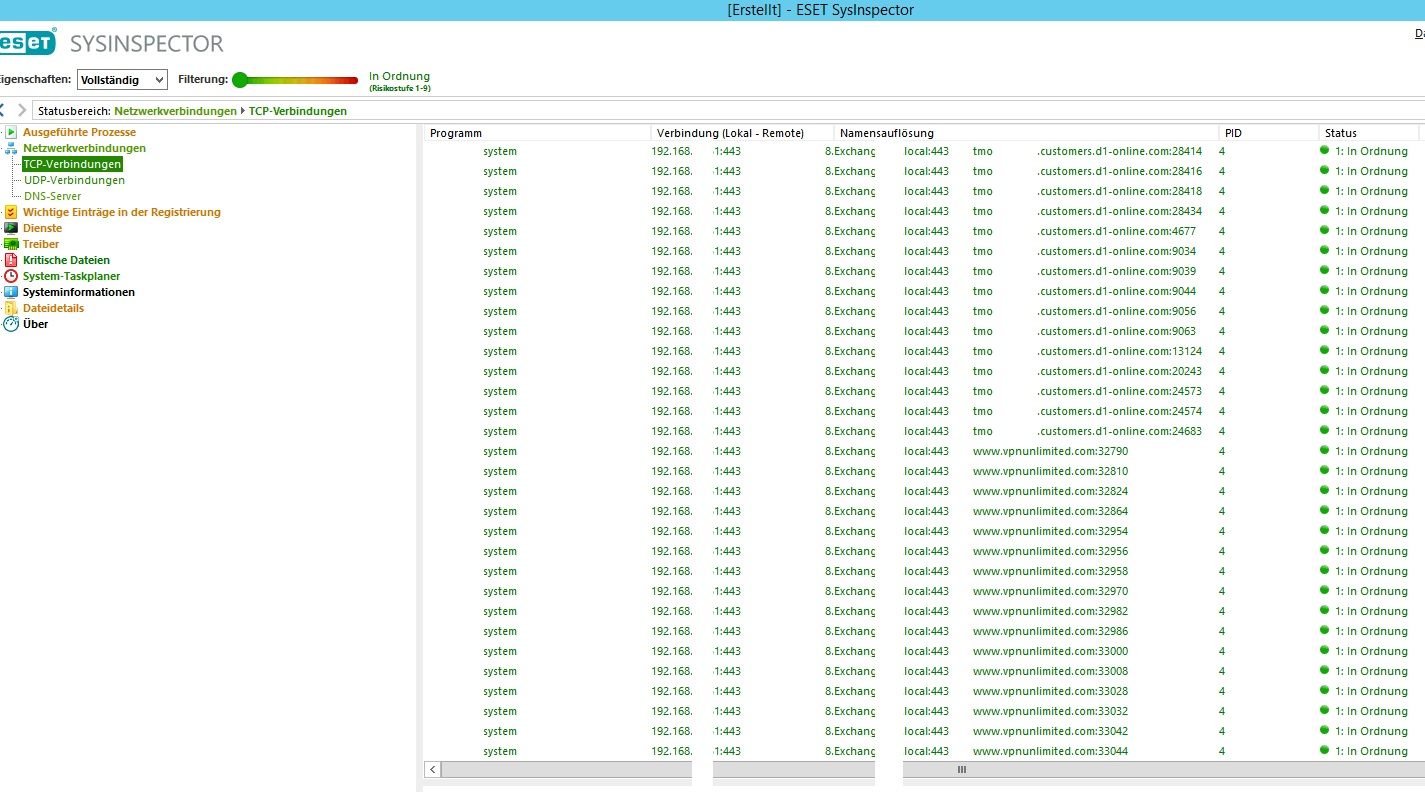

was bedeutet es, wenn im TCPVIEW (bei einem Exchange Server mit aktuellen CU)

viele Verbindungen zu www.vpnunlimited.com sichtbar sind?

Port 443 ist aktuell eingehend noch ohne Reverse Proxy.

Besten Dank!

was bedeutet es, wenn im TCPVIEW (bei einem Exchange Server mit aktuellen CU)

viele Verbindungen zu www.vpnunlimited.com sichtbar sind?

Port 443 ist aktuell eingehend noch ohne Reverse Proxy.

Besten Dank!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1500197924

Url: https://administrator.de/forum/tcpview-und-www-vpnunlimited-com-1500197924.html

Ausgedruckt am: 28.05.2025 um 21:05 Uhr

5 Kommentare

Neuester Kommentar

Moin,

Also ich würde sagen das sollte nicht so sein. Mein Exchange macht das nicht. Ich würde den Zugriff auf die Ip-Range und FQDN erstmal sperren und analysieren. Port 443 aktuell stumpf weiterzuleiten ist eigentlich schon grob fahrlässig. Aktuelles Patches installiert nicht nur das aktuellste CU?

Grüße

Niklas

Also ich würde sagen das sollte nicht so sein. Mein Exchange macht das nicht. Ich würde den Zugriff auf die Ip-Range und FQDN erstmal sperren und analysieren. Port 443 aktuell stumpf weiterzuleiten ist eigentlich schon grob fahrlässig. Aktuelles Patches installiert nicht nur das aktuellste CU?

Grüße

Niklas

moin...

Frank

Zitat von @niklasschaefer:

Moin,

Also ich würde sagen das sollte nicht so sein. Mein Exchange macht das nicht. Ich würde den Zugriff auf die Ip-Range und FQDN erstmal sperren und analysieren. Port 443 aktuell stumpf weiterzuleiten ist eigentlich schon grob fahrlässig. Aktuelles Patches installiert nicht nur das aktuellste CU?

Grüße

Niklas

Moin,

Also ich würde sagen das sollte nicht so sein. Mein Exchange macht das nicht. Ich würde den Zugriff auf die Ip-Range und FQDN erstmal sperren und analysieren. Port 443 aktuell stumpf weiterzuleiten ist eigentlich schon grob fahrlässig. Aktuelles Patches installiert nicht nur das aktuellste CU?

Grüße

Niklas

Port 443 aktuell stumpf weiterzuleiten ist eigentlich schon grob fahrlässig.

das begründe mal bitte!Frank

Das kannst du nur sicher sagen, wenn du aus den Access-Logs heraussuchst, wer sich anmeldet oder es versucht.

Das kann auch Brute-Force sein. Oder der Versuch, neuerlich gefundene Lücken in Exchange auszunutzen.

Das, was du da zeigst, sagt dir nur, dass da eingehende Verbindungen sind. Alles andere ist Spekulation und wenn das wirklich alles restlos geklärt seriös aussieht, hättest du ja nicht hier gefragt

P.S.: VPN-Anbieter, die seriös aussehen und gleichzeitig anonymität versprechen, gibt es nicht. Falls es wirklich ein Außendienstler von euch ist, würde ich den mal fragen, warum er seine Verbindungsdaten mit euch gerade einem Unternehmen gibt, welches fernab jeder europäischen Jurisdiktion, fernab der wirklich strengen Datenschutzregeln des deutschen TKG und fernab der DSGVO, hantiert.

Das kann auch Brute-Force sein. Oder der Versuch, neuerlich gefundene Lücken in Exchange auszunutzen.

Das, was du da zeigst, sagt dir nur, dass da eingehende Verbindungen sind. Alles andere ist Spekulation und wenn das wirklich alles restlos geklärt seriös aussieht, hättest du ja nicht hier gefragt

P.S.: VPN-Anbieter, die seriös aussehen und gleichzeitig anonymität versprechen, gibt es nicht. Falls es wirklich ein Außendienstler von euch ist, würde ich den mal fragen, warum er seine Verbindungsdaten mit euch gerade einem Unternehmen gibt, welches fernab jeder europäischen Jurisdiktion, fernab der wirklich strengen Datenschutzregeln des deutschen TKG und fernab der DSGVO, hantiert.