UDM-Pro + PortForwarding + VPN

Nabend zusammen,

ich habe seit ein paar Tagen meine Fritte gegen eine Ubiquiti Dream Machine Pro getauscht.

Nun habe ich das Problem, dass mein VPN nicht mehr funktioniert und ich nicht weiß woran es liegt?

(Bitte nicht auf die IP Range schauen, wird noch geändert )

)

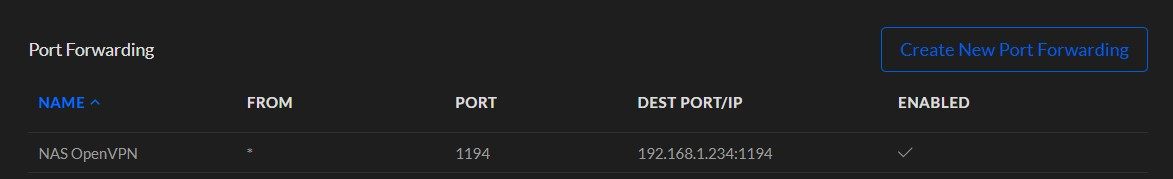

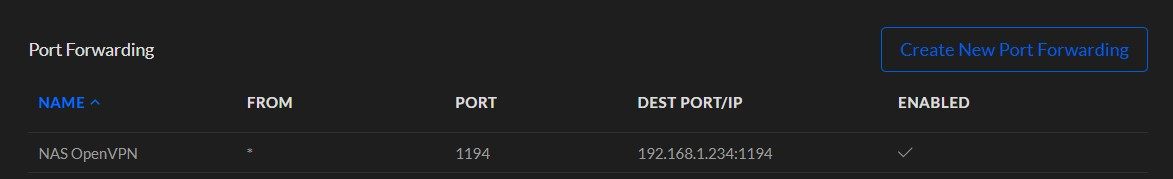

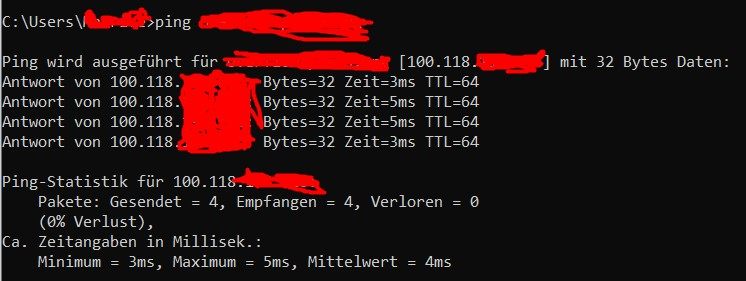

Portforwarding hab ich gemacht und der DynDns läuft auf der richtigen IP wenn ich die Domain anpinge...

Irgendwie sehe ich den Wald vor lauter Bäumen nicht mehr... der VPN Client spuckt "Server poll timeout" aus?

Über eine Idee oder einen Lösungsansatz würde ich mich freuen.

LG

ich habe seit ein paar Tagen meine Fritte gegen eine Ubiquiti Dream Machine Pro getauscht.

Nun habe ich das Problem, dass mein VPN nicht mehr funktioniert und ich nicht weiß woran es liegt?

(Bitte nicht auf die IP Range schauen, wird noch geändert

Portforwarding hab ich gemacht und der DynDns läuft auf der richtigen IP wenn ich die Domain anpinge...

Irgendwie sehe ich den Wald vor lauter Bäumen nicht mehr... der VPN Client spuckt "Server poll timeout" aus?

Über eine Idee oder einen Lösungsansatz würde ich mich freuen.

LG

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1302371543

Url: https://administrator.de/forum/udm-pro-portforwarding-vpn-1302371543.html

Ausgedruckt am: 15.07.2025 um 01:07 Uhr

23 Kommentare

Neuester Kommentar

Dein Port Forwarding funktioniert nicht !

Schliesse temporär anstatt des NAS einen Wireshark Rechner mit gleicher IP Adresse wie das NAS an.

Dann versuchst du einen OpenVPN Access von einem externen Client (Smartphone etc.) und checkst ob du dort am Wireshark eingehende UDP 1194 Pakete sehen kannst. So kannst du wasserdicht verifizieren ob das Port Forwarding klappt oder nicht.

Zu 99% wirst du da wohl nix sehen können am Kabelhai weil das Port Forwarding nicht oder nicht sauber funktioniert und deshalb die UDP 1194 Pakete NICHT am NAS ankommen und es logischerweise dann zu einem Timeout kommt.

Der UBQT Müll wird sicher noch eine Firewall Regel erwarten die den UDP 1194 Zugriff auf die WAN Port Adresse zulässt ?!

Schliesse temporär anstatt des NAS einen Wireshark Rechner mit gleicher IP Adresse wie das NAS an.

Dann versuchst du einen OpenVPN Access von einem externen Client (Smartphone etc.) und checkst ob du dort am Wireshark eingehende UDP 1194 Pakete sehen kannst. So kannst du wasserdicht verifizieren ob das Port Forwarding klappt oder nicht.

Zu 99% wirst du da wohl nix sehen können am Kabelhai weil das Port Forwarding nicht oder nicht sauber funktioniert und deshalb die UDP 1194 Pakete NICHT am NAS ankommen und es logischerweise dann zu einem Timeout kommt.

Der UBQT Müll wird sicher noch eine Firewall Regel erwarten die den UDP 1194 Zugriff auf die WAN Port Adresse zulässt ?!

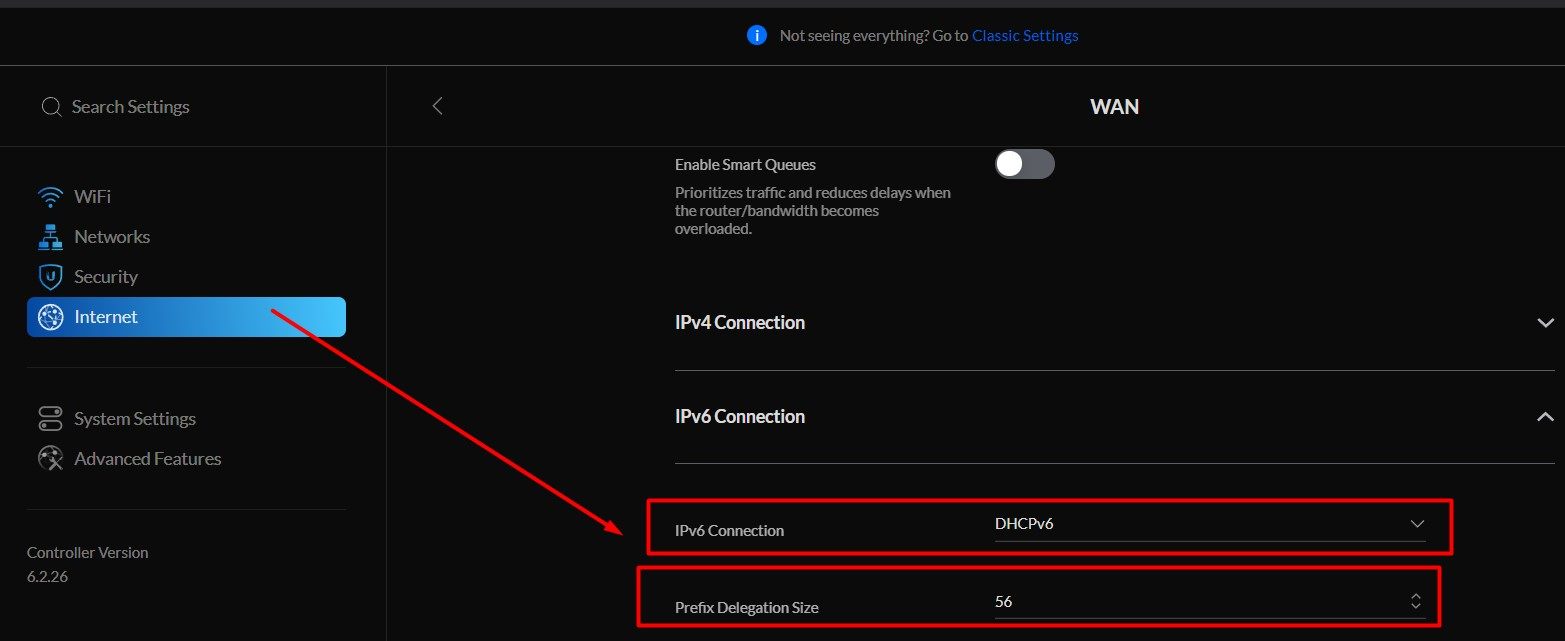

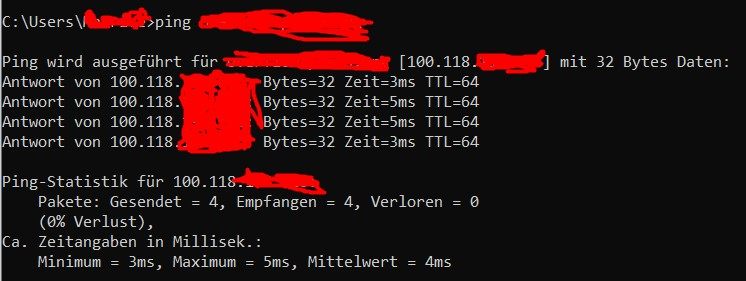

Du hast keine IPv4-Adresse mehr, du bist nur noch per IPv6 aus dem Internet erreichbar. Klassisches Carrier-NAT.

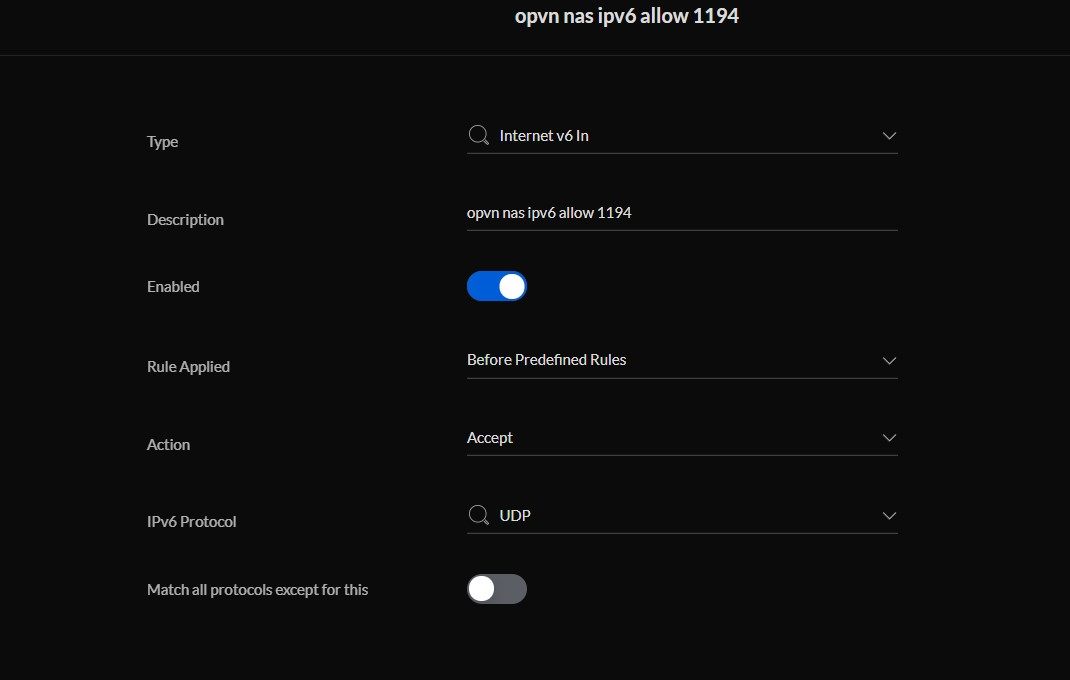

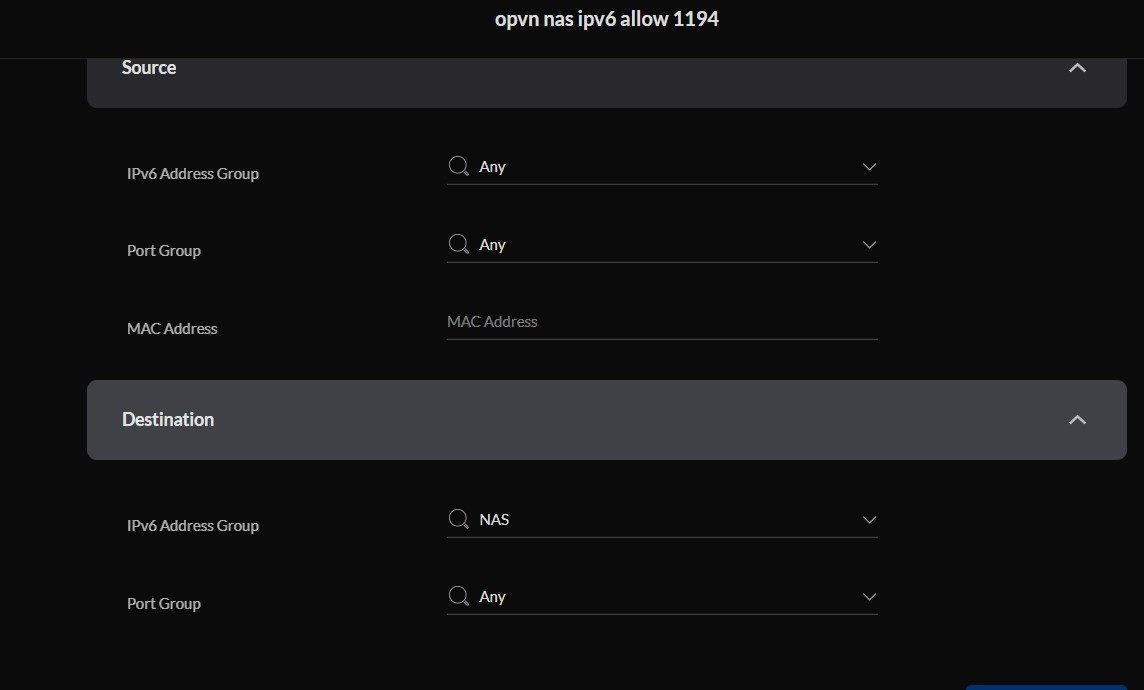

Deine Option ist jetzt, einfach die OpenVPN-Verbindung per IPv6 aufzubauen. Benutze dafür einfach die IPv6-Adresse deines NAS und richte eine Firewall-Regel auf dem Router ein, dass dieser Port an das NAS durchgelassen wird.

Deine Option ist jetzt, einfach die OpenVPN-Verbindung per IPv6 aufzubauen. Benutze dafür einfach die IPv6-Adresse deines NAS und richte eine Firewall-Regel auf dem Router ein, dass dieser Port an das NAS durchgelassen wird.

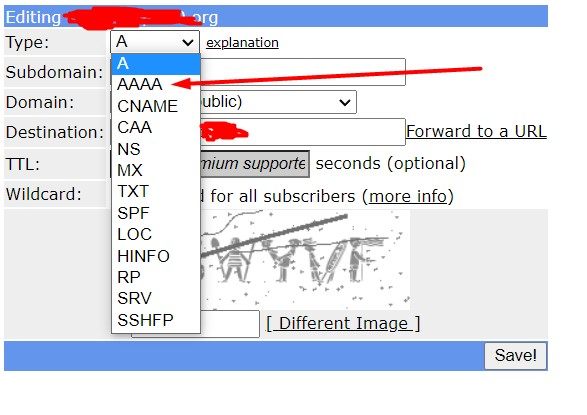

Bei der DynDNS-Adresse muss natürlich die IPv6-Adresse des NAS hinein.

Wichtig für DynDNS: Jedes Gerät in deinem Netzwerk hat seine eigene IPv6-Adresse! Das NAS hat eine andere Adresse als dein PC und der hat eine andere Adresse als dein Router.

Zum Testen kannst du erstmal händisch als AAAA-Record die IPv6-Adresse deines NAS eintragen und, wenn möglich, den A-Record mit der ohnehin nicht erreichbaren IPv4-Adresse entfernen.

Wichtig für DynDNS: Jedes Gerät in deinem Netzwerk hat seine eigene IPv6-Adresse! Das NAS hat eine andere Adresse als dein PC und der hat eine andere Adresse als dein Router.

Zum Testen kannst du erstmal händisch als AAAA-Record die IPv6-Adresse deines NAS eintragen und, wenn möglich, den A-Record mit der ohnehin nicht erreichbaren IPv4-Adresse entfernen.

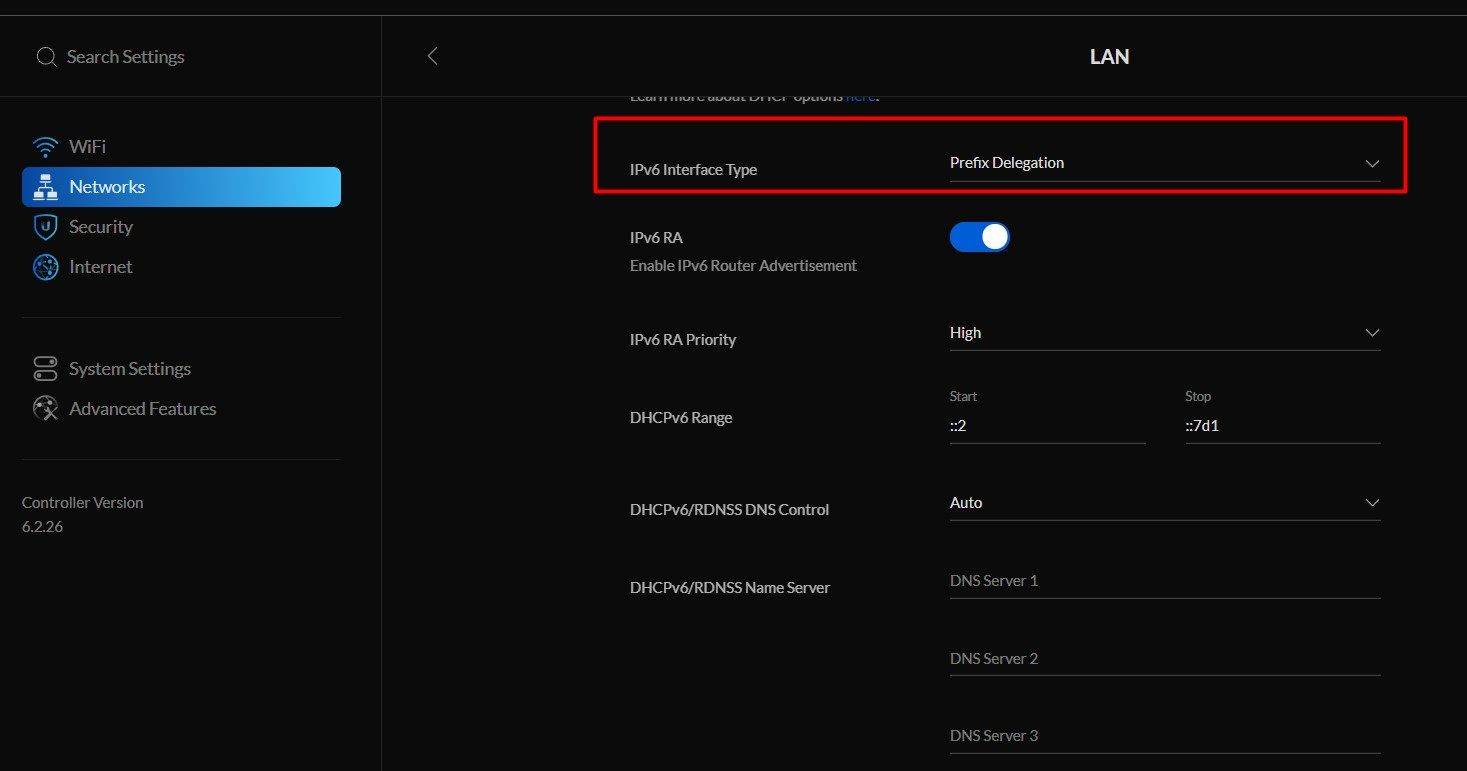

Prüfe mal, ob andere Geräte in deinem LAN eine IPv6-Adresse haben. Wenn nicht, verteilt die UDM keine.

DHCPv6 ist eher ungewöhnlich, normalerweise wird SLAAC eingesetzt (das ist ein anderes Verfahren zur Auto-Konfiguration).

Falls kein IPv6 in deinem LAN verteilt wird, muss die UDM entsprechend eingestellt werden - wie das funktioniert, kann ich aber nicht sagen, weil ich die selbst nicht einsetze.

In jedem Fall benötigt das NAS eine IPv6-Adresse. Wie gesagt, wenn IPv6 im LAN verfügbar ist, sollte diese vollautomatisch konfiguriert werden.

Statisch sollte sie nicht eingetragen werden, denn wenn sich mal das von der Deutschen Glasfaser zugewiesene Präfix ändert, müsstest du die konfigurierte Adresse auch anpassen.

Zusammengefasst also:

- Sicherstellen, dass die UDM für IPv6 konfiguriert ist - sowohl auf WAN- als auch auf LAN-Seite

- NAS sollte dann automatisch eine IPv6-Adresse bekommen

- Firewall-Regel für Port 1194/UDP auf die IPv6-Adresse des NAS anlegen. Es reicht hier eventuell, nur die zweite Hälfte der Adresse anzugeben (z.B. statt 2001:db8:a:b:c:d:e:f wird nur ::b:c:d:e:f eingetragen)

- DynDNS muss auf die IPv6-Adresse des NAS zeigen, nicht die WAN-Adresse des Routers! Wie gesagt: Alle Geräte in deinem Netzwerk haben ihre eigenen Adressen und diese müssen dann auch direkt angegeben werden.

Man kann das vielleicht vereinfachen, indem man sich per VPN direkt auf die UDM einwählt. Das wäre weniger Aufwand, weniger fehleranfällig und überhaupt sollte VPN lieber direkt auf den Router terminiert werden, nicht auf Geräte dahinter. Das macht die Sache nur komplizierter

In dem Fall wäre zumindest die Firewall-Regel auf das NAS hinfällig.

Die DynDNS-Adresse muss dann mit AAAA-Eintrag auf den Router zeigen.

DHCPv6 ist eher ungewöhnlich, normalerweise wird SLAAC eingesetzt (das ist ein anderes Verfahren zur Auto-Konfiguration).

Falls kein IPv6 in deinem LAN verteilt wird, muss die UDM entsprechend eingestellt werden - wie das funktioniert, kann ich aber nicht sagen, weil ich die selbst nicht einsetze.

In jedem Fall benötigt das NAS eine IPv6-Adresse. Wie gesagt, wenn IPv6 im LAN verfügbar ist, sollte diese vollautomatisch konfiguriert werden.

Statisch sollte sie nicht eingetragen werden, denn wenn sich mal das von der Deutschen Glasfaser zugewiesene Präfix ändert, müsstest du die konfigurierte Adresse auch anpassen.

Zusammengefasst also:

- Sicherstellen, dass die UDM für IPv6 konfiguriert ist - sowohl auf WAN- als auch auf LAN-Seite

- NAS sollte dann automatisch eine IPv6-Adresse bekommen

- Firewall-Regel für Port 1194/UDP auf die IPv6-Adresse des NAS anlegen. Es reicht hier eventuell, nur die zweite Hälfte der Adresse anzugeben (z.B. statt 2001:db8:a:b:c:d:e:f wird nur ::b:c:d:e:f eingetragen)

- DynDNS muss auf die IPv6-Adresse des NAS zeigen, nicht die WAN-Adresse des Routers! Wie gesagt: Alle Geräte in deinem Netzwerk haben ihre eigenen Adressen und diese müssen dann auch direkt angegeben werden.

Man kann das vielleicht vereinfachen, indem man sich per VPN direkt auf die UDM einwählt. Das wäre weniger Aufwand, weniger fehleranfällig und überhaupt sollte VPN lieber direkt auf den Router terminiert werden, nicht auf Geräte dahinter. Das macht die Sache nur komplizierter

In dem Fall wäre zumindest die Firewall-Regel auf das NAS hinfällig.

Die DynDNS-Adresse muss dann mit AAAA-Eintrag auf den Router zeigen.

Warum quälst Du Dich mit dem openvpn, Unifi hat doch l2tp/ipsec integriert?

help.ui.com/hc/en-us/articles/115005445768-UniFi-USG-UDM-Configu ...

help.ui.com/hc/en-us/articles/115005445768-UniFi-USG-UDM-Configu ...

L2TP ist langsamer als OpenVPN, weshalb ich OVPN vorziehe...

Ist natürlich Blödsinn und solch gefährliches Halbwissen sollte man nicht in einem Administrator Forum verbreiten ! OVPN ist duch die fehlende Multithread Fähigkeit und Userspace Umgebung generell immer langsamer.Siehe: wireguard.com/performance/

Die Produktivdaten werden bei L2TP in einem IPsec Tunnel transportiert.

Na, dann will ich zumindest folgende Aspekte in die Waagschale werfen - bezogen auf die Client2Server-Setups:

a) Du hast (fast?!) auf allen Clients systemweite Unterstützung für l2tp/iPSec

b) Das läuft bei Unifi stabil (bei mir seit 4 Jahren auf einem 400 km entfernten Standort), inkl. Updates usw.

c) Bei mir ebenfalls an einer Glasfaserleitung

d) Die Konfiguration ist ziemlich trivial

e) Du sparst Dir den Zirkus mit der "Portweiterleitung". Das wird mir hier bei meinen Wireguard-Setups ja auch immer vorgehalten – nicht zu Unrecht.

Performance-mäßig habe ich das ehrlich gesagt nie durchgemessen, weil das für mich nur ein Wartungszugang ist.

a) Du hast (fast?!) auf allen Clients systemweite Unterstützung für l2tp/iPSec

b) Das läuft bei Unifi stabil (bei mir seit 4 Jahren auf einem 400 km entfernten Standort), inkl. Updates usw.

c) Bei mir ebenfalls an einer Glasfaserleitung

d) Die Konfiguration ist ziemlich trivial

e) Du sparst Dir den Zirkus mit der "Portweiterleitung". Das wird mir hier bei meinen Wireguard-Setups ja auch immer vorgehalten – nicht zu Unrecht.

Performance-mäßig habe ich das ehrlich gesagt nie durchgemessen, weil das für mich nur ein Wartungszugang ist.

Zum Punkt a.) ist das ein Riesenvorteil weil man immer die bordeigenen VPN Clients verwenden kann:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Scheitern am IPsec VPN mit MikroTik

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Scheitern am IPsec VPN mit MikroTik

Zitat von @72-dpijunkie:

Muss der OVPN Port als TCP freigegeben werden in diesem Fall? Ja oder ?

Die IPv6 Adresse vom NAS (Vpn Server) muss auf den DynDNS verweisen richtig ? Nicht die vom Router?

Ändert sich die IPv6 Adresse oder ist diese Statisch?

Muss der OVPN Port als TCP freigegeben werden in diesem Fall? Ja oder ?

Die IPv6 Adresse vom NAS (Vpn Server) muss auf den DynDNS verweisen richtig ? Nicht die vom Router?

Ändert sich die IPv6 Adresse oder ist diese Statisch?

Nein, du kannst natürlich auch UDP verwenden. Ist ja auch performanter.

Die IPv6-Adresse des NAS ist abhängig von deinem zugewiesenen Präfix. Wenn sich das ändert, ändert sich die vordere Hälfte der IPv6-Adresse, die zweite Hälfte bleibt unverändert.

Und ins DNS muss die Adresse des NAS - denn dein Router hat ja eine andere Adresse als dein NAS und du willst ja das NAS ansprechen

Ob sich das Präfix an deinem Anschluss ändert und wenn ja, unter welchen Umständen, hängt davon ab, wie die Deutsche Glasfaser das handhabt.

Zitat von @Visucius:

Na, dann will ich zumindest folgende Aspekte in die Waagschale werfen - bezogen auf die Client2Server-Setups:

a) Du hast (fast?!) auf allen Clients systemweite Unterstützung für l2tp/iPSec

Nicht immer in Kombination mit IPv6. Das wird von manchen Herstellern sträflich vernachlässigt.Na, dann will ich zumindest folgende Aspekte in die Waagschale werfen - bezogen auf die Client2Server-Setups:

a) Du hast (fast?!) auf allen Clients systemweite Unterstützung für l2tp/iPSec

b) Das läuft bei Unifi stabil (bei mir seit 4 Jahren auf einem 400 km entfernten Standort), inkl. Updates usw.

Mit IPv6?Zitat von @72-dpijunkie:

Noch als kurzer Einwurf. Es gibt wohl die Lösung über einen PortMapper beispielsweise über Feste-IP.net.

Habe ich da irgendwelche Geschwindigkeiteinbußen?

Du routest den Traffic erst zum Feste-IP.net-Server, von dort zu deinem Anschluss. Das kann ein Flaschenhals sein.Noch als kurzer Einwurf. Es gibt wohl die Lösung über einen PortMapper beispielsweise über Feste-IP.net.

Habe ich da irgendwelche Geschwindigkeiteinbußen?

Unabhängig davon, muss aber auch hier das IPv6-Routing zu deinem VPN-Server funktionieren.

TO: Wenn's das denn nun war bitte dann nicht vergessen diesen Thread zu schliessen:

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?