Unifi USG - Unterschied Firewall Regel und Portweiterleitung

Guten Morgen

Bei einer Unifi USG habe ich unter "Routing & Firewall" einerseits die Firewall Regeln für WAN IN, und die Port Forwarding.

Wenn ich nun möchte das ich von aussen über Port X auf meine Umgebung komme, konnte ich dies mit Port Forwarding ohne Probleme realisieren. Trage ich dort den Port ein, komme ich sofort auf das entsprechende System. Soweit so gut. Ich benötige keine Firewallregel damit es funktioniert.

Was ich nun aber nicht verstehe, für was sind die Firewall Regeln "WAN IN"?

Nach meinem - voraussichtlich falschen Verständnis - müsste es doch dann auch eine WAN IN Regel mit

Source: "Alle IP's" auf Port "X"

Destination "Ip von internem Gerät" auf Port "X"

benötigen.

In früheren Versionen gab es wohl das Port Forwarding nicht und diese wurden in den Firewall Regeln eingetragen. Ich finde eigentlich nur zu dieser Situation Beiträge oder Hilfestellungen.

Wenn ich z.B. nur eine Firewall Regel wie oben beschrieben eintrage aber keine Portweiterleitung funktioniert es nicht.

Ich bedanke mich bei allen die versuchen bei mir den Knopf zu lösen :D

Gruss und Danke

Koda

Bei einer Unifi USG habe ich unter "Routing & Firewall" einerseits die Firewall Regeln für WAN IN, und die Port Forwarding.

Wenn ich nun möchte das ich von aussen über Port X auf meine Umgebung komme, konnte ich dies mit Port Forwarding ohne Probleme realisieren. Trage ich dort den Port ein, komme ich sofort auf das entsprechende System. Soweit so gut. Ich benötige keine Firewallregel damit es funktioniert.

Was ich nun aber nicht verstehe, für was sind die Firewall Regeln "WAN IN"?

Nach meinem - voraussichtlich falschen Verständnis - müsste es doch dann auch eine WAN IN Regel mit

Source: "Alle IP's" auf Port "X"

Destination "Ip von internem Gerät" auf Port "X"

benötigen.

In früheren Versionen gab es wohl das Port Forwarding nicht und diese wurden in den Firewall Regeln eingetragen. Ich finde eigentlich nur zu dieser Situation Beiträge oder Hilfestellungen.

Wenn ich z.B. nur eine Firewall Regel wie oben beschrieben eintrage aber keine Portweiterleitung funktioniert es nicht.

Ich bedanke mich bei allen die versuchen bei mir den Knopf zu lösen :D

Gruss und Danke

Koda

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 516487

Url: https://administrator.de/forum/unifi-usg-unterschied-firewall-regel-und-portweiterleitung-516487.html

Ausgedruckt am: 03.07.2025 um 00:07 Uhr

10 Kommentare

Neuester Kommentar

Eine USG funktioniert anders als eine normale Firewall. Wenn du eine USG einrichtest, ist von Haus aus alles offen. Wenn du eine Firewall einrichtest, ist von Haus aus alles gesperrt und du musst nach und nach freigeben. Dazu ist noch zu sagen, dass der USG zu einer richtigen Firewall noch jede Menge Einstellungen fehlen. Ich hab ein USG und hatte vorher eine Clavister E20.

Zitat von @KodaCH:

Guten Morgen

Vielen Dank für deine Antwort.

Intern ist wirklich alles offen das habe ich auch schon gemerkt. Hier bin ich aber nach und nach alles am Schliessen und eines nach dem anderen was nötig ist zu öffnen.

Das einzige was mich einfach etwas irritiert ist weshalb das Port Forwarding ausreicht, und weshalb es theoretisch nicht auch einfach Funktioniert wenn ich die WAN IN Regel erstelle für den einzelönen Port. Dort kann ich ja auch die Quelle und das Ziel angeben.

Gruss

Koda

Guten Morgen

Vielen Dank für deine Antwort.

Intern ist wirklich alles offen das habe ich auch schon gemerkt. Hier bin ich aber nach und nach alles am Schliessen und eines nach dem anderen was nötig ist zu öffnen.

Das einzige was mich einfach etwas irritiert ist weshalb das Port Forwarding ausreicht, und weshalb es theoretisch nicht auch einfach Funktioniert wenn ich die WAN IN Regel erstelle für den einzelönen Port. Dort kann ich ja auch die Quelle und das Ziel angeben.

Gruss

Koda

Moin,

die USG ist nicht ganz ehrlich. Bzw. wird es nicht angezeigt.

Eine normale FW erstellt beim Portforwarding ebenfalls Firewall Regeln. Die USG muss dies auch tun, aber zeigt sie im Interface nicht an.

Ist eben wie eine Fritzbox.

Gruß

Spirit

Das ist so:

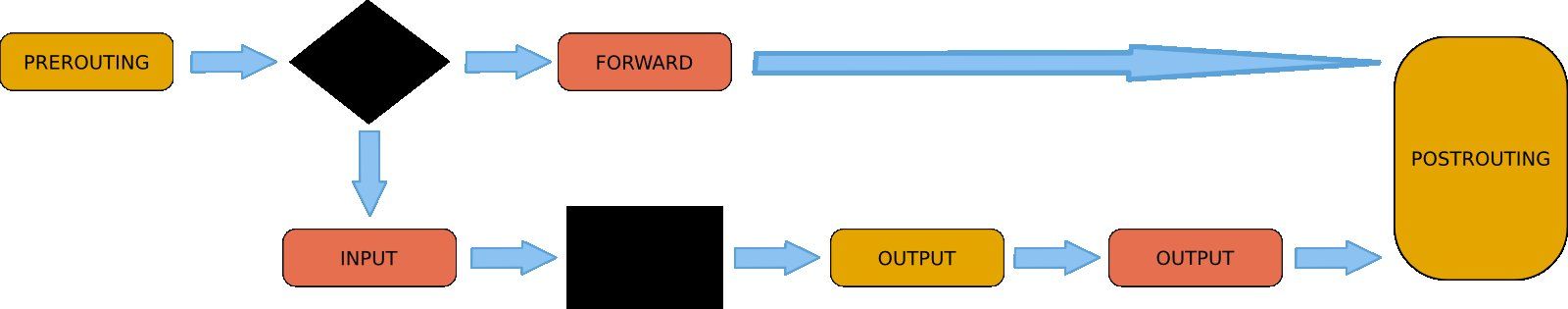

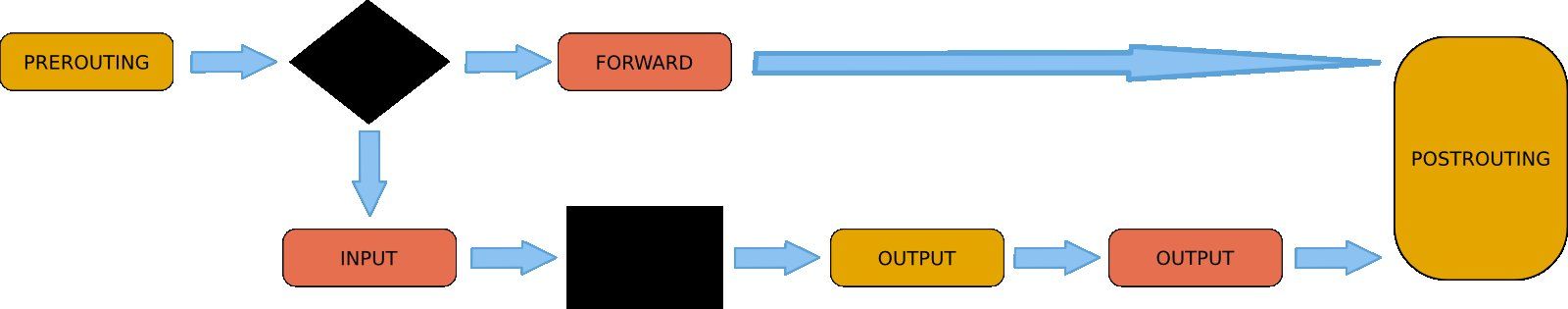

Das Paket kommt an der Firewall in der PREROUTING-CHAIN an, dort setzt das DST-NAT für das Portforwarding an und dort entscheidet die Firewall ob das Paket an die INPUT-CHAIN der Firewall geht oder ob es an einen anderen Host über die FORWARD-CHAIN geleitet wird. Da DST-NAT die Zieladresse im PREROUTING umschreibt kommt das Paket gar nicht mit der INPUT-CHAIN in Berührung sondern es wandert direkt über die FORWARD-CHAIN. Für die FORWARD-CHAIN erstellt die Firewall dann automatisch eine entsprechende Regel die diese Pakete durchlässt, wenn man eine Portweiterleitung einrichtet.

Die INPUT-CHAIN ist also erst mal nur das was an die Firewall selbst gerichtet ist, da aber im PREROUTING die Zieladresse schon umgeschrieben wird kommt hier eine Regel an der INPUT-CHAIN gar nicht mehr zum tragen.

Les dir einfach mal das hier durch, dann verstehst du das Konzept

http://linux-training.be/networking/ch14.html

Das Paket kommt an der Firewall in der PREROUTING-CHAIN an, dort setzt das DST-NAT für das Portforwarding an und dort entscheidet die Firewall ob das Paket an die INPUT-CHAIN der Firewall geht oder ob es an einen anderen Host über die FORWARD-CHAIN geleitet wird. Da DST-NAT die Zieladresse im PREROUTING umschreibt kommt das Paket gar nicht mit der INPUT-CHAIN in Berührung sondern es wandert direkt über die FORWARD-CHAIN. Für die FORWARD-CHAIN erstellt die Firewall dann automatisch eine entsprechende Regel die diese Pakete durchlässt, wenn man eine Portweiterleitung einrichtet.

Die INPUT-CHAIN ist also erst mal nur das was an die Firewall selbst gerichtet ist, da aber im PREROUTING die Zieladresse schon umgeschrieben wird kommt hier eine Regel an der INPUT-CHAIN gar nicht mehr zum tragen.

Les dir einfach mal das hier durch, dann verstehst du das Konzept

http://linux-training.be/networking/ch14.html

Die Firewall Regel „erlaubt“ eine Kommunikation von-nach und ändert / routet sie nicht.

Das Portforwarding „leitet“ / routet eine Kommunikation von-nach und prüft nicht wer darf oder nicht.

Wenn Du „nur“ eine Firewallregel von-nach hast, heißt das noch lange nicht, dass die Pakete auch diesen Weg nehmen werden. Das kann die Firewall selbst nicht lenken. Sie kann nur erlauben oder sperren, „falls“...

Das Portforwarding ist quasi das Routing des Pakets. Es stellt die Straße zum Ziel her. Aber auf der Straße kann sich noch eine Schranke befinden (Firewall).

Um also ans Ziel zu kommen, wird beides benötigt. Du musst also immer für das Portforwarding auch eine Firewall mit den gleichen Einstellungen bereit halten. Das macht das USG automatisch und zeigt diese selbstverständliche Regel nicht an. Andere Firewalls zeigen es, z.B. im Sophos UTM kann man die Ansicht zwischen „benutzerdefinierte Firewallregeln“ und „automatische Firewallregeln“ (z.B. Durch das NAT) wechseln.

In Deinem Fall musst Du Dich also nicht darum kümmern und Du siehst sie auch nicht. Du kannst trotzdem zu der bestehenden automatischen Firewallregeln noch eine zusätzliche benutzerdefinierte Firewallregel erstellen, wenn die Portweiterleitung nicht generell für alle gelten soll, sondern nur für einen bestimmten IP Bereich, z.B. um zwei Niederlassungen zu verbinden. Diese benutzerdefinierte Regel greift vor der automatischen Regel. Somit werden anonyme Angreifer blockiert und die Niederlassung wird trotzdem auf den Port des Ziels durchgelassen.

Bei wieder anderen Firewalls muss man auch beides per Hand eingeben. Dann wundern sich einige, warum trotz eingerichteter Portweiterleitung nichts durch kommt.

Das Portforwarding „leitet“ / routet eine Kommunikation von-nach und prüft nicht wer darf oder nicht.

Wenn Du „nur“ eine Firewallregel von-nach hast, heißt das noch lange nicht, dass die Pakete auch diesen Weg nehmen werden. Das kann die Firewall selbst nicht lenken. Sie kann nur erlauben oder sperren, „falls“...

Das Portforwarding ist quasi das Routing des Pakets. Es stellt die Straße zum Ziel her. Aber auf der Straße kann sich noch eine Schranke befinden (Firewall).

Um also ans Ziel zu kommen, wird beides benötigt. Du musst also immer für das Portforwarding auch eine Firewall mit den gleichen Einstellungen bereit halten. Das macht das USG automatisch und zeigt diese selbstverständliche Regel nicht an. Andere Firewalls zeigen es, z.B. im Sophos UTM kann man die Ansicht zwischen „benutzerdefinierte Firewallregeln“ und „automatische Firewallregeln“ (z.B. Durch das NAT) wechseln.

In Deinem Fall musst Du Dich also nicht darum kümmern und Du siehst sie auch nicht. Du kannst trotzdem zu der bestehenden automatischen Firewallregeln noch eine zusätzliche benutzerdefinierte Firewallregel erstellen, wenn die Portweiterleitung nicht generell für alle gelten soll, sondern nur für einen bestimmten IP Bereich, z.B. um zwei Niederlassungen zu verbinden. Diese benutzerdefinierte Regel greift vor der automatischen Regel. Somit werden anonyme Angreifer blockiert und die Niederlassung wird trotzdem auf den Port des Ziels durchgelassen.

Bei wieder anderen Firewalls muss man auch beides per Hand eingeben. Dann wundern sich einige, warum trotz eingerichteter Portweiterleitung nichts durch kommt.

Ich benötige keine Firewallregel damit es funktioniert.

Wie gruselig !! Zeigt ja das die Firewall nicht funktioniert oder falsch oder fehlerhaft konfiguriert wurde !Na ja ist ein WLAN Hersteller da darf man wohl bei Routing und Security seine Erwartungen nicht zu hoch schrauben. Von der gruseligen Konfig Syntax mal gar nicht zu reden...aber egal.