VB Script meldet "Zugriff verweigert" Fehler ?

Mal eine Newbie Frage an die VB Script Gurus hier im Forum.

Ich nutze mit BGInfo ein kleines VB Script was mir die externe Provider IP Adresse am Router im BGInfo Text anzeigt:

Internet IP Adresse mit Windows Desktop Tool BGInfo anzeigen lassen

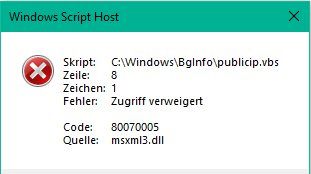

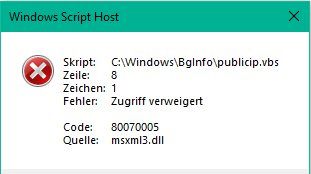

Seit ca. 2 Wochen bricht das Script bei Zeile 8 (o.send) ab und meldet einen "Zugriff verweigert" (Access denied) Fehler.

Vermutlich hat MS mal wieder irgendwas geändert am Win 10 nach einem der zahllosen Updates. (benutzt wird Ver. 1803).

Vermutlich hat MS mal wieder irgendwas geändert am Win 10 nach einem der zahllosen Updates. (benutzt wird Ver. 1803).

Dr. Google wusste nicht so wirklich Rat.

Jemand eine Idee was das sein könnte ?

Ich nutze mit BGInfo ein kleines VB Script was mir die externe Provider IP Adresse am Router im BGInfo Text anzeigt:

Internet IP Adresse mit Windows Desktop Tool BGInfo anzeigen lassen

Seit ca. 2 Wochen bricht das Script bei Zeile 8 (o.send) ab und meldet einen "Zugriff verweigert" (Access denied) Fehler.

Dr. Google wusste nicht so wirklich Rat.

Jemand eine Idee was das sein könnte ?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 397103

Url: https://administrator.de/forum/vb-script-meldet-zugriff-verweigert-fehler-397103.html

Ausgedruckt am: 10.07.2025 um 01:07 Uhr

7 Kommentare

Neuester Kommentar

Hallo Aqui

Bin zwar kein VB Guru, aber hast du das hier schon gesehen, und probiert:

stackoverrun.com/de/q/4737902

Gruss

Bin zwar kein VB Guru, aber hast du das hier schon gesehen, und probiert:

stackoverrun.com/de/q/4737902

Gruss

Entweder MSXML2.ServerXMLHTTP als Object verwenden

oder in den IE Security Settings die Sicherheitsstufe anpassen Access data sources accros Domains auf Enable setzen sollte helfen.

Zu verdanken ist das den Sicherheitsanpassungen im IE so dass viele Makro-Viren die das Objekt zum Download von Payload über das COM-Object verwendet haben nun ins leere laufen. Die Malware-Entwickler sind aber für sowas schon seit geraumer Zeit auf die Powershell ausgewichen.

Gruß A.

Set o = CreateObject("MSXML2.ServerXMLHTTP")

Zu verdanken ist das den Sicherheitsanpassungen im IE so dass viele Makro-Viren die das Objekt zum Download von Payload über das COM-Object verwendet haben nun ins leere laufen. Die Malware-Entwickler sind aber für sowas schon seit geraumer Zeit auf die Powershell ausgewichen.

Gruß A.

Das ist normal denn echo ist kein gültiger VBS Command wenn man das Skript außerhalb von BGINFO ausführt!

Innerhalb von BGINFO ist dieser Command jedoch legitim um Werte zurückzugeben.

Für den Test zum direkt ausführen über den Explorer kannst du statt dem "Echo" ein

Siehe auch

verboon.info/2012/02/how-to-use-vbscripts-in-bginfo/

Innerhalb von BGINFO ist dieser Command jedoch legitim um Werte zurückzugeben.

Für den Test zum direkt ausführen über den Explorer kannst du statt dem "Echo" ein

wscript.echo o.responseText nutzen.Siehe auch

verboon.info/2012/02/how-to-use-vbscripts-in-bginfo/