Verschlüsseltes Laufwerk wieder entschlüsseln

Hallo,

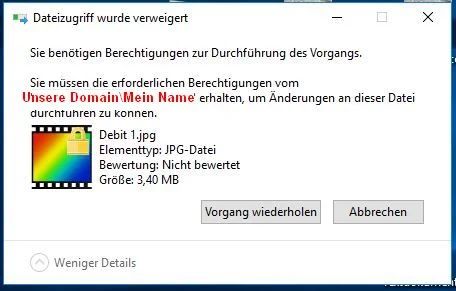

seit ein paar Wochen ist mein Laufwerk "X", welches über "VeraCrypt" verbunden wird, offenbar verschlüsselt und ich weiß nicht, wie das passiert ist. Viele der Dateien im Laufwerk kann ich jetzt nicht mehr öffnen. Auf den Icons ist u.a. jetzt ein Vorhängeschloss sichtbar.

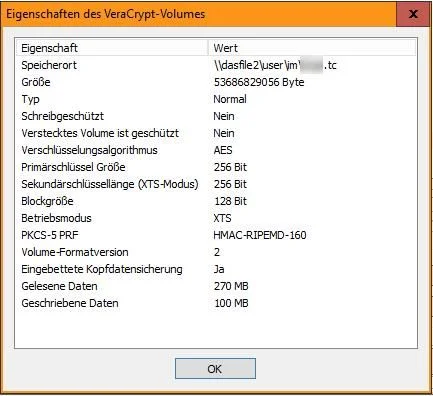

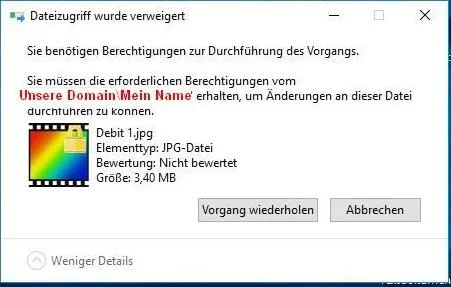

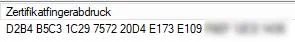

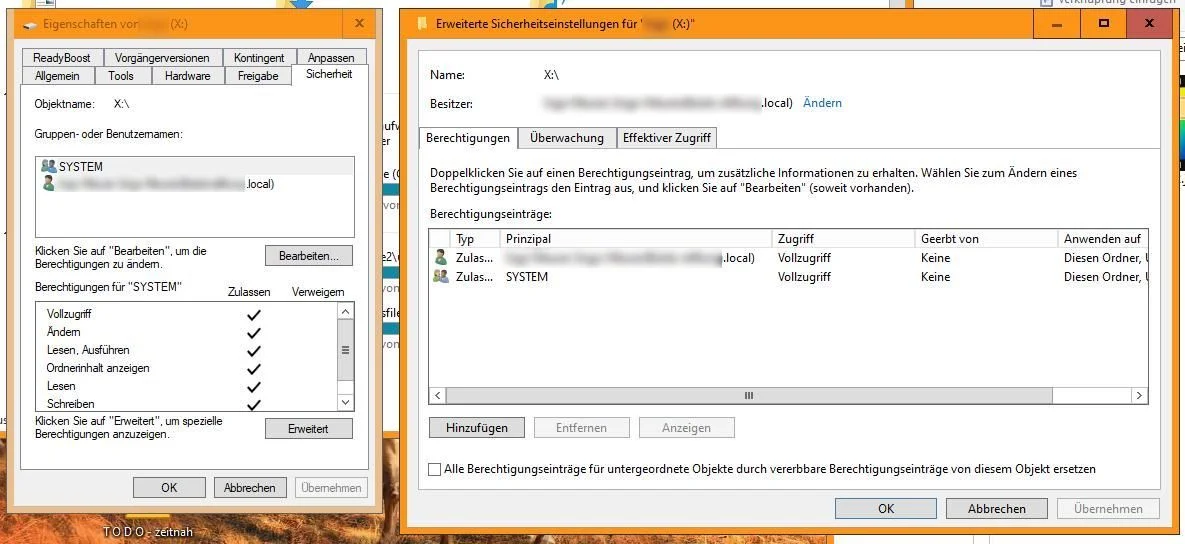

Hier mal 2 Screenshots in einem Foto, wo man sieht, dass unter "Eigenschaften / Sicherheit" meine Email-Adresse mit der Endung ".local" eingetragen ist. Ebenso ist das bei den "Erweiterten Sicherheitseinstellungen". Ich bin - wie man sieht - auch Besitzer des Laufwerkes.

Die Berechtigungen werden auch weiter nach unten vererbt in alle Verzeichnisse unter "X".

Obwohl ich dort mit Vollzugriff eingetragen bin und somit eigenlich alle Rechte haben müßte, kann ich viele Dateien (meist sind es wohl Bilder) nicht öffnen.

Habt Ihr eine Idee, wie ich dieses Problem lösen kann?

Danke und Gruß,

BN

seit ein paar Wochen ist mein Laufwerk "X", welches über "VeraCrypt" verbunden wird, offenbar verschlüsselt und ich weiß nicht, wie das passiert ist. Viele der Dateien im Laufwerk kann ich jetzt nicht mehr öffnen. Auf den Icons ist u.a. jetzt ein Vorhängeschloss sichtbar.

Hier mal 2 Screenshots in einem Foto, wo man sieht, dass unter "Eigenschaften / Sicherheit" meine Email-Adresse mit der Endung ".local" eingetragen ist. Ebenso ist das bei den "Erweiterten Sicherheitseinstellungen". Ich bin - wie man sieht - auch Besitzer des Laufwerkes.

Die Berechtigungen werden auch weiter nach unten vererbt in alle Verzeichnisse unter "X".

Obwohl ich dort mit Vollzugriff eingetragen bin und somit eigenlich alle Rechte haben müßte, kann ich viele Dateien (meist sind es wohl Bilder) nicht öffnen.

Habt Ihr eine Idee, wie ich dieses Problem lösen kann?

Danke und Gruß,

BN

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 670507

Url: https://administrator.de/forum/verschluesseltes-laufwerk-wieder-entschluesseln-670507.html

Ausgedruckt am: 17.07.2025 um 16:07 Uhr

48 Kommentare

Neuester Kommentar

offenbar verschlüsselt

Das hat Veracrypt so ansich 😉.. Entsperre den Tresor mir dem richtigen Kennwort oder Keyfile.- Verschlüsselungstrojaner? Dann Backup restoren ....

- NTFS Verschlüsselung? Dann richtiges Zertifikat ins System einbinden.

Zeig doch mal nen Screenshot von dem Icon.

Gruß gastric

Okay, fassen wir zusammen:

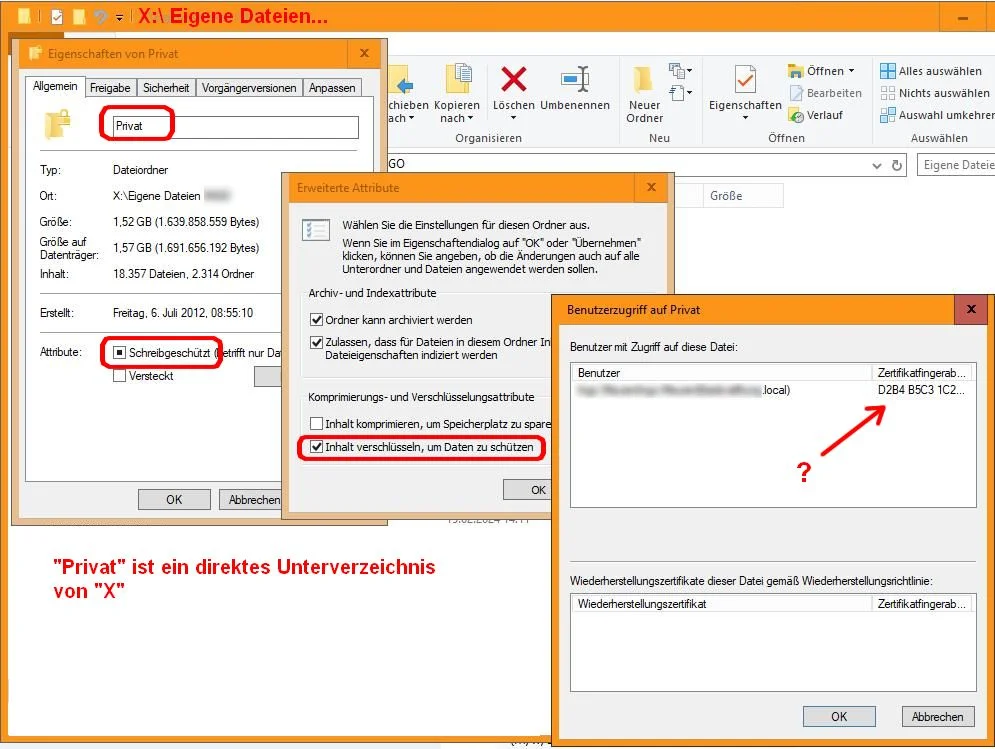

Auf Laufwerk X: wird VeraCrypt genutzt.

Gruss Penny.

Auf Laufwerk X: wird VeraCrypt genutzt.

- Ist das ein lokales Laufwerk?

- Ist das ein USB-Stick / USB-Datenträger?

- Wer hat auf diesem uns unbekannten Laufwerk X: VeraCrypt eingerichtet?

- Frage diesen nach dem Passwort / Passphrase!

- Wird für die anderen Laufwerke auch VeraCrypt genutzt?

- Dann gibt es zwei unterschiedliche Passwörter!

Gruss Penny.

Nutzt du das Laufwerk an unterschiedlichen Rechnern und ist der Container NTFS Formatiert? Wenn ja, kann es sein das du aus Versehen die NTFS Verschlüsselung auf dem Verzeichnis auf einem anderen Rechner aktiviert hast, dann musst du entweder an diesem Rechner die Verschlüsselung über das Kontextmenü wieder aufheben oder das Zertifikat inkl. private Key aus der Zertifikatsverwaltung (certmgr.msc) von dem Rechner exportieren und auf dem jetzigen Rechner wieder importieren. Ob die NTFS Verschlüsselung aktiviert ist, siehst du im Kontextmenü > Eigenschaften des Ordners/Datei.

Nutzt du noch andere Verschlüsselungstools wie Steganos & Co. auf diesem oder anderen Rechnern wo du das Laufwerk einbindest?

Existiert eine Freigabe für den Ordner? Schau in die Eigenschaften ob dort eine Freigabe angelegt wurde.

Nutzt du noch andere Verschlüsselungstools wie Steganos & Co. auf diesem oder anderen Rechnern wo du das Laufwerk einbindest?

Existiert eine Freigabe für den Ordner? Schau in die Eigenschaften ob dort eine Freigabe angelegt wurde.

Moin...

ohne wäre ja Albern... oder

wenn du das Passwort nicht mehr hast, musst du deine Datensicherung nutzen... du hast doch eine Datensicherung, und die auch ab und zu Überprüft, ob diese auch Funktionert, Restore Test gemacht... Oder?

Frank

Hmmm... ich habe keine Ahnung, welchen Key, Key-File oder welches Zertifikat Ihr meint?

Soweit ich mich erinnere, habe ich damals, als ich dieses Laufwerk in "VeraCrypt" eingebunden habe, kein solches Zertifikat erstellt.

als du das "VeraCrypt"Laufwerk erstellt hast, hast du ein Passwort vergeben, oder Passwort und File!Soweit ich mich erinnere, habe ich damals, als ich dieses Laufwerk in "VeraCrypt" eingebunden habe, kein solches Zertifikat erstellt.

ohne wäre ja Albern... oder

wenn du das Passwort nicht mehr hast, musst du deine Datensicherung nutzen... du hast doch eine Datensicherung, und die auch ab und zu Überprüft, ob diese auch Funktionert, Restore Test gemacht... Oder?

Frank

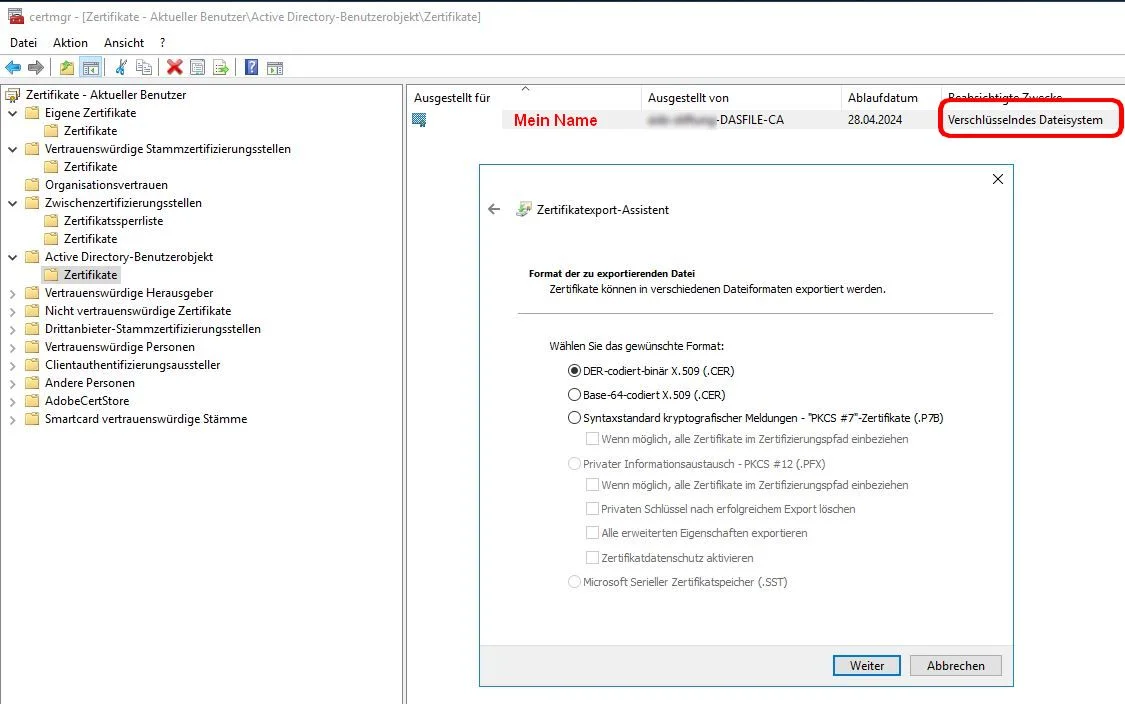

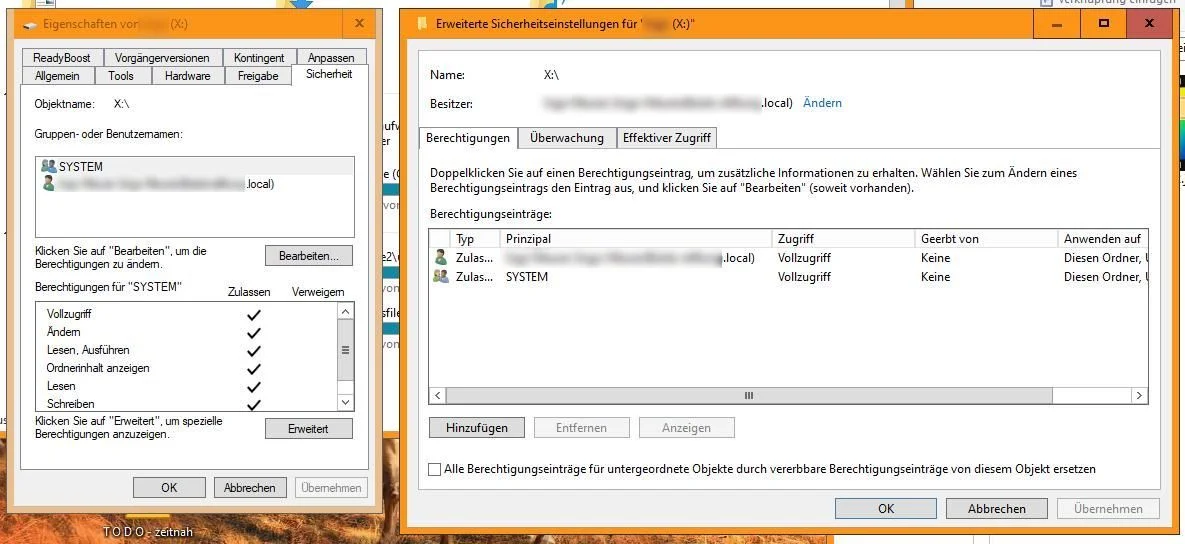

Ist eigentlich ganz einfach, wenn du die Verschlüsselung das erste mal aktivierst wird auf dem Rechner auf dem du das tust ein Zertifikat mit private Key generiert und im persönlichen Zertifikatsstore gespeichert.

Mit diesem Zertifikat verschlüsselt Windows dann den Ordner/Dateien.

Willst du diese Dateien wieder entschlüsseln brauchst du zwingend dieses Zertifikat inkl. zugehörigem private Key (wichtig!). Da dieses per Default nur auf dem Rechner liegt wo es erstellt wurde musst also entweder dort das TC Laufwerk einbinden und dortdie Verschlüsselung wieder aufheben oder du exportierst es wenn du es an einem anderen Rechner nutzen willst.

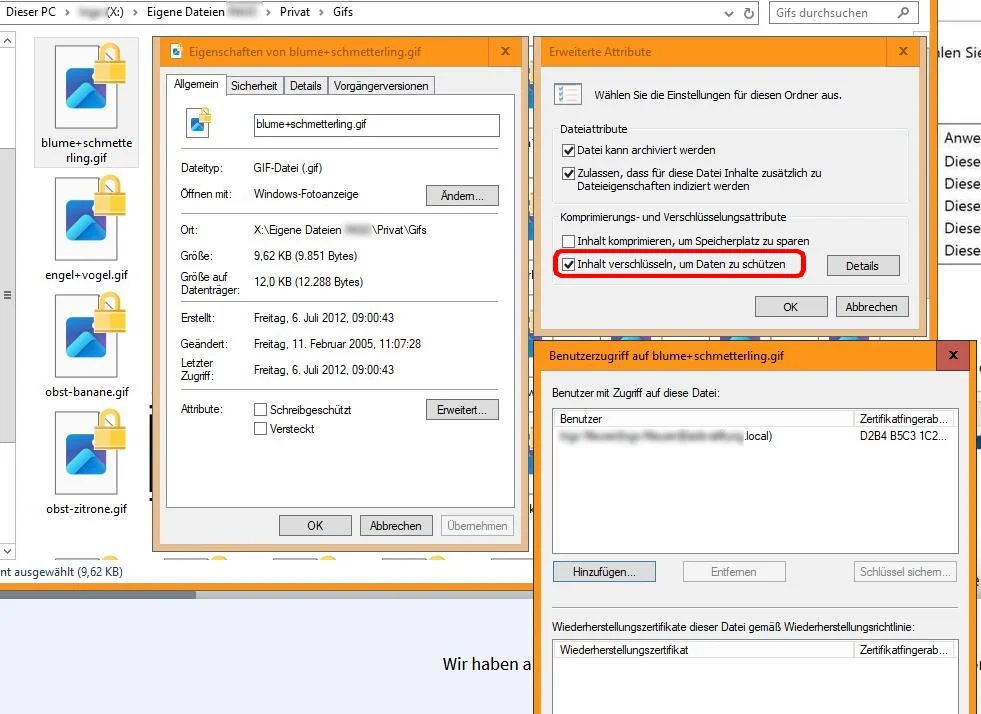

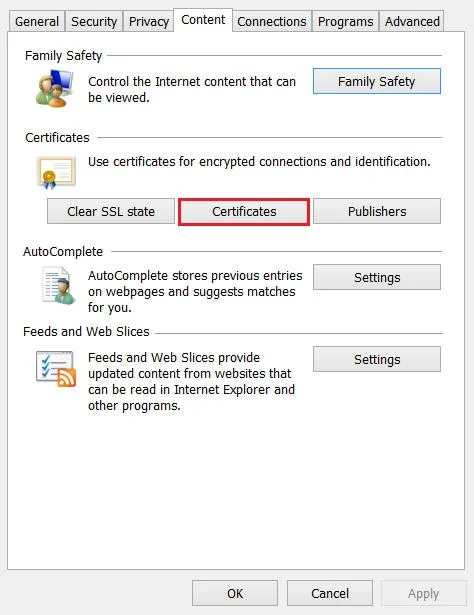

Exportieren geht entweder über die Zertifikate MMC (certmgr.msc) (Zertifikat mit deinem Benutzernamen als CommonName und "Verschlüsselndes Dateisystem" als Attribut), oder in den IE Internet-Optionen. Dort exportiert man das als *.pfx (mit private Key, WICHTIG!) um es am Zielrechner wieder per Doppelklick zu installieren.

Danach erkennt der Rechner das du Besitzer der Dateien bist und lässt sie dich öffnen oder die NTFS Verschlüsselung wieder Deaktivieren wenn du das Häkchen raus nimmst.

Mit diesem Zertifikat verschlüsselt Windows dann den Ordner/Dateien.

Willst du diese Dateien wieder entschlüsseln brauchst du zwingend dieses Zertifikat inkl. zugehörigem private Key (wichtig!). Da dieses per Default nur auf dem Rechner liegt wo es erstellt wurde musst also entweder dort das TC Laufwerk einbinden und dortdie Verschlüsselung wieder aufheben oder du exportierst es wenn du es an einem anderen Rechner nutzen willst.

Exportieren geht entweder über die Zertifikate MMC (certmgr.msc) (Zertifikat mit deinem Benutzernamen als CommonName und "Verschlüsselndes Dateisystem" als Attribut), oder in den IE Internet-Optionen. Dort exportiert man das als *.pfx (mit private Key, WICHTIG!) um es am Zielrechner wieder per Doppelklick zu installieren.

Danach erkennt der Rechner das du Besitzer der Dateien bist und lässt sie dich öffnen oder die NTFS Verschlüsselung wieder Deaktivieren wenn du das Häkchen raus nimmst.

Backup EFS-Certificate

How to Back Up Your EFS Certificate and Key in Windows 10

CMD macht es dir auch ...

How to Back Up Your EFS Certificate and Key in Windows 10

CMD macht es dir auch ...

cipher /x “%UserProfile%\Desktop\Backup_EFSCertificates.pfx”

Falsches Cert ausgewählt wenn PFX nicht verfügbar ist.... Siehe Links und Command oben ...

PFX war in deinem Screenshot ausgegraut, aber wenn du es wählen kannst dann tu es, PFX ist nur wählbar wenn das Ding nen private Key hat.und der wird dann mit exportiert

Ansonsten nimm den Command con oben, der nimmt auch gleich das richtige Cert

Ansonsten nimm den Command con oben, der nimmt auch gleich das richtige Cert

cipher /x "%UserProfile%\Desktop\Backup_EFSCertificates.pfx"

Sorry Endung hat gefehlt, ist korrigiert ...

P.s. du darfst übrigens auch selbst mitdenken ...

learn.microsoft.com/en-us/windows-server/administration/windows- ...

P.s. du darfst übrigens auch selbst mitdenken ...

learn.microsoft.com/en-us/windows-server/administration/windows- ...

Zitat von @BN2023:

mit der Endung ".pfx" im Code hat es nun auch nicht funkitoniert.

Es kam die gleiche Fehlermeldung.

Gruß,

BN

mit der Endung ".pfx" im Code hat es nun auch nicht funkitoniert.

Es kam die gleiche Fehlermeldung.

Gruß,

BN

Dann hast du die CMD entweder nicht elevated gestartet oder du hast auf dem Server keinen private Key zum Cert.

Und zur Info: Ich habe das Volume (.tc) am Terminalserver eingebunden.

Und warum entschlüsselst du es nicht dann direkt vor ort ??? Das Exportieren kannst du dir dann nämlich sparen ....Muss ich es ggf. vorher trennen?

Nein.

Lesen bildet ...

de.m.wikipedia.org/wiki/Encrypting_File_System

S.oben.

Ich bin jetzt raus , wir haben dir das Handwerkszeug dafür gegeben jetzt bis du dran.

de.m.wikipedia.org/wiki/Encrypting_File_System

Ich bin nur nicht sicher welches von 2 Zertifikaten das Richtige ist.

Indem du den Thumbprint des Certs mit dem vergleichst welcher in den Ordnereigenschaften hinterlegt ist.Ich konnte Beide mit dem gleichen Kennwort sichern, welches ich auch für die Einbindung des .tc-Volumes nutze.

Die Vergabe des Kennwortes ist beliebig, das ist nur für den erneuten Import gedacht, das das eben nicht jeder kann ....Wie finde ich heraus, welches Zertifikat ich nun nutzen muss, um die Entschlüsselung zu starten?

Oder kann ich einfach beide testen?

Gruß,

BN

Oder kann ich einfach beide testen?

Gruß,

BN

S.oben.

Ich bin jetzt raus , wir haben dir das Handwerkszeug dafür gegeben jetzt bis du dran.

Ja, es ist tatsächlich so, dass ich diesen Container "xxxx.tc" auch im Homeoffice nutze und es könnte daher genau so sein, wie Du (@gastric) schreibst... dass ich nämlich die NTFS-Verschlüsselung ggf. versehentlich aktiviert habe.

Und vom Zeitpunkt her würde das auch passen. Das Problem habe ich in etwa seit der Zeit, wo ich auch im HO arbeite.

Und vom Zeitpunkt her würde das auch passen. Das Problem habe ich in etwa seit der Zeit, wo ich auch im HO arbeite.

Ich habe das Zertifikat nun auf dem Terminalserver gefunden (habe ihn einfach von hier aus gestartet... geht ja auch).

Also wenn dein Homeoffice-PC das Volumen eingebunden und Dateien darauf mit der NTFS-Verschlüsselung verschlüsselt hat, dann hat auch dein Homeoffice-PC das Zertifikat mit dem private key.

Der Terminal Server scheint das Zertifikat zu kennen (und im Zertifikatsspeicher zu haben), wohl aber nicht den private key. Damit kann er dann Dateien verschlüsseln, aber nicht entschlüsseln.

Ich nehme mal an, du hast am Terminal Server das Zertifikat gefunden, kannst aber nicht den private key exportieren. Die verschiedenen Dateiendungen stehen für unterschiedliche Inhalte. Du wirst das dann im Homeoffice machen müssen, um die Dateien wieder entschlüsseln zu können. Nur dort ist das ganze Zertifikat vorhanden.

Zumindest verstehe ich die Situation so.

Moin,

das ist ja die Frage, ob Du die richtigen hast. Mach Dir doch das Leben einfach und versuche von dem PC aus zu entschlüsseln, wo verschlüsselt wurde. Kein Zertifikat hin und her. Dann kann da in dem Bereich auch nichts schief gehen. Denn nach Deinen ersten Screenshots benötigst Du D2B4....

Gruß

DivideByZero

Zitat von @BN2023:

Wie schaffe ich es denn nun, dieses Verzeichnis "Privat" ganz zu entschlüsseln?

Die Zertifikate inkl. priv. Key + Kennwort habe ich ja nun...

Wie schaffe ich es denn nun, dieses Verzeichnis "Privat" ganz zu entschlüsseln?

Die Zertifikate inkl. priv. Key + Kennwort habe ich ja nun...

das ist ja die Frage, ob Du die richtigen hast. Mach Dir doch das Leben einfach und versuche von dem PC aus zu entschlüsseln, wo verschlüsselt wurde. Kein Zertifikat hin und her. Dann kann da in dem Bereich auch nichts schief gehen. Denn nach Deinen ersten Screenshots benötigst Du D2B4....

Gruß

DivideByZero

Moin,

also Ich habe das jetzt so verstanden, das er einen 50GB-Tresor hat, welcher mit VeraCrypt verschlüsselt ist, und dann IM VeraCrypt Tresor bzw. Volume zusätzlich noch die NTFS-Verschlüsselung aktiviert hat. Also doppelt verschlüsselt. Für die zweite Verschlüsselung braucht es Zertifikate. Sind die weg, bekommt man nichts mehr entschlüsselt, das hat nichts mehr mit VeraCrypt zu tun.

Als Backup wird er vermutlich auch maximal nur das 50GB Volume haben, und kein Backup der Daten IM Tresor, oder?

Ich würde jetzt da, wo das Zertifikat ist, also am Arbeitsrechner oder TerminalServer, die gesamte NTFS-Verschlüsselung wieder deaktivieren, so das nur noch die VeraCrypt-Verschlüsselung da ist.

cu,

ipzipzap

also Ich habe das jetzt so verstanden, das er einen 50GB-Tresor hat, welcher mit VeraCrypt verschlüsselt ist, und dann IM VeraCrypt Tresor bzw. Volume zusätzlich noch die NTFS-Verschlüsselung aktiviert hat. Also doppelt verschlüsselt. Für die zweite Verschlüsselung braucht es Zertifikate. Sind die weg, bekommt man nichts mehr entschlüsselt, das hat nichts mehr mit VeraCrypt zu tun.

Als Backup wird er vermutlich auch maximal nur das 50GB Volume haben, und kein Backup der Daten IM Tresor, oder?

Ich würde jetzt da, wo das Zertifikat ist, also am Arbeitsrechner oder TerminalServer, die gesamte NTFS-Verschlüsselung wieder deaktivieren, so das nur noch die VeraCrypt-Verschlüsselung da ist.

cu,

ipzipzap

Zitat von @BN2023:

ja, im Grunde sollte es eine Datensicherung geben.

Dieses verschlüsselte Verzeichnis (xxxx.tc) liegt auf unserem Server und der wird täglich gesichert.

ja, im Grunde sollte es eine Datensicherung geben.

Dieses verschlüsselte Verzeichnis (xxxx.tc) liegt auf unserem Server und der wird täglich gesichert.

Wie gerade schon gesagt hilft die Datensicherung hier nicht, wenn die Daten IM .tc File/Ordner nochmal verschlüsselt sind. Wenn der Schlüssel bzw. das Zertifikat der zweiten Verschlüsselung weg ist, dann sind die Daten auch weg.

Kannst du denn von irgendeinem Rechner aus noch die Daten in dem besagten Unterverzeichnis lesen? Versuche mal, die Daten an diesem Rechner woanders hin zu kopieren, wo definitiv keine NTFS Verschlüsselung läuft - zur Not ein FAT32 USB Stick...

Ich habe leider 0 Erfahrung mit NTFS Verschlüsselung.

Ich habe leider 0 Erfahrung mit NTFS Verschlüsselung.

Zitat von @ipzipzap:

Wie gerade schon gesagt hilft die Datensicherung hier nicht, wenn die Daten IM .tc File/Ordner nochmal verschlüsselt sind. Wenn der Schlüssel bzw. das Zertifikat der zweiten Verschlüsselung weg ist, dann sind die Daten auch weg.

Die Datensicherung hilft auch nicht, wenn das Passwort für den Veracrypt-Container abhanden kommt. Es ist definitiv angebracht, das Sicherungskonzept dahingehend zu prüfen und die Widerherstellung bis auf Dateiebene zu testen. Im Zweifel weiß immer keiner, was da schief läuft, bis die Kacke am dampfen ist. Passwörter und/oder Zertifikate für Verschlüsselung müssen separat und sicher aufbewahrt werden und im Notfall für Dritte zugänglich gemacht werden können. Hilft nicht, wenn einer das Passwort täglich benutzt und dann vorm Baum fährt.Zitat von @BN2023:

ja, im Grunde sollte es eine Datensicherung geben.

Dieses verschlüsselte Verzeichnis (xxxx.tc) liegt auf unserem Server und der wird täglich gesichert.

ja, im Grunde sollte es eine Datensicherung geben.

Dieses verschlüsselte Verzeichnis (xxxx.tc) liegt auf unserem Server und der wird täglich gesichert.

Wie gerade schon gesagt hilft die Datensicherung hier nicht, wenn die Daten IM .tc File/Ordner nochmal verschlüsselt sind. Wenn der Schlüssel bzw. das Zertifikat der zweiten Verschlüsselung weg ist, dann sind die Daten auch weg.

Natürlich. Ist sichergestellt, dass außer Dir niemand Zugriff hat? Falls doch, da ansetzen, es könnte ja auch jemand anderes verschlüsselt haben. Im Grunde alle Endgeräte einmal abklappern, die Zugriff haben, und schauen, ob da Zugriff besteht.

Denn irgendein Gerät hat Zugriff, nämlich das, was verschlüsselt hat. Da muss nirgendwo ein Zertifikat verglichen oder importiert werden, einfach den Zugriff von jedem in Betracht kommenden Endgerät testen.

Denn irgendein Gerät hat Zugriff, nämlich das, was verschlüsselt hat. Da muss nirgendwo ein Zertifikat verglichen oder importiert werden, einfach den Zugriff von jedem in Betracht kommenden Endgerät testen.

Was bedeutet das jetzt für mich?

Das die Datensicherung immer spannender wird. Dort müsste zumindest der Veracrypt-Container gesichert worden sein und den kannst du auch parallel nochmal mit dem letzten Stand mounten. Seit wann besteht das Problem? Teste die letzte Sicherung vor diesem Stichtag.Wie gesagt, mit NTFS Verschlüsselung habe ich keine Erfahrungen. Ich wüsste ehrlich gesagt nichtmal, das mehrere PCs einen Veracrypt-Container mounten können, kann der noch wo anders als auf deinem PCs gemountet sein?

Es ist definitiv unmöglich, dass jemand Anderes hier Zugriff auf diesen Container hat, denn das Server-Verzeichnis, in dem dieser Container (.tc) abgelegt ist, ist so gesichert, dass NUR ICH Zugriff habe... nicht mal der Admin hat Zugriff.

Da irrst Du Dich aber gewaltig! Man kann einen Admin nicht aussperren!

Ein Admin kann sich die Berechtigungen selbst geben. Sofern er Zugriff auf die Hardware/ Dateisystem/Betriebssystem hat.

Tja da hat der Admin wohl verschlafen ein Wiederherstellungszertifikat mit entsprechender GPO im AD zu hinterlegen wenn ihr EFS auf dem TS nutzen dürft. Damit wäre das Wiederherstellen problemlos möglich, man kennt ja seine Pappenheimer die alles anklicken was nicht bei 3 auf den Bäumen ist. So kann man dann nur noch sagen, Shit happens wenn die EFS Certs alle nicht passen.

Weil du dich halt immer noch nicht eingelesen hast, was nach dieser Zeit eigentlich selbstverständlich sein sollte aber naja scheint so manch einer anders zu handhaben ...

Wir können hier nicht zaubern 😔.

Und ich kann es nur von meinem Rechner aus gemacht haben oder von Zuhause über den Terminalserver im HO.

Somit müßte die Entschlüsselung ja eigentlich automatisch erfolgen, da sich das Zertifikat doch automatisch im Speicher (Cert.mgr) ablegt... oder?

Wenn es noch Zertifikatsspeicher vorhanden wäre dann ja, ansonsten eben nicht, habe ich ja oben schon x mal erläutert.Somit müßte die Entschlüsselung ja eigentlich automatisch erfolgen, da sich das Zertifikat doch automatisch im Speicher (Cert.mgr) ablegt... oder?

Ich habe definitiv kein Zertifikat gelöscht,

Dann hat es vielleicht der Admin vom TS mit einem Skript oder sonst einer Routine die nicht alles bedacht hat, gelöscht. Frag also erst mal deinen Admin.aber ich kann mich auch nicht daran erinnern, dieses Verzeichnis verschlüsselt zu haben, wobei ich aber nicht ausschließen will, dass ich da mal was ausprobiert habe, wo mir die Auswirkung nicht klar war. Aber selbst wenn... dann wäre ja ein Zertifikat erstellt worden bei der Verschlüsselung, mit dem ich die Daten wieder entschlüsseln kann. Wie also kann das alles sein?

Da das Zertifikat die E-Mail/UPN des AD trägt wird die Verschlüsselung wohl eher auf dem TS geschehen sein, denn lokal tragen die Certs immer nur den lokalen Usernamen falls ein lokaler Login verwendet wurde, bei AD Credentials sieht das wieder anders aus. Du musst also alle sämtliche User-Accounts durchgehen (auch die lokalen Konten wenn denn welche verwendet wurden). Ansonsten frag deinen Admin wohin das Cert verschwunden ist, oder beauftrage einen Datenretter obwohl ich da schlechte Karten sehe wenn das Cert wirklich weg ist und das schon so lange her ist wenn man nach der Datensicherung geht . Ansonsten, wirst du die Daten wohl abschreiben müssen, außer es kommt jemand mit einem Quantencomputer der nächsten Generation um die Ecke.Wir können hier nicht zaubern 😔.

Ich mache das, aber ohne dass ich eine entspr. Ausbildung etc. hätte.

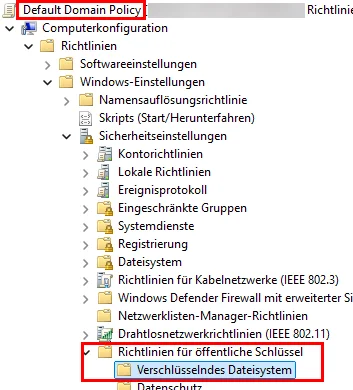

Das ist wohl das Hauptproblem, denn bei einem Server der von mehreren Usern benutzt wird sollte man immer eine DataRecovery-Agent-Policy bzw. einen Account haben mit dem man Dateien wieder entschlüsseln kann auch wenn der User sein Zertifikat verloren hat. Übrigens ist dieser Agent per Default in einer Default-Domain-Policy immer vorhanden. Scheint also als wenn entweder jemand die Default-Domain-Policy angepasst und den Agent entfernt hat oder der Ordner eben auf einem anderen System ohne Recovery-Agent verschlüsselt wurde:

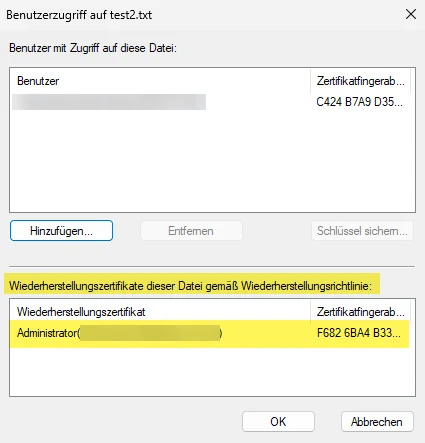

Ist dieser nämlich vorhanden wird das Zertifikat des Agents jeder verschlüsselten Datei im unteren Bereich als Wiederherstellungszertifikat hinzugefügt:

In der MMC sieht dieses Recovery-Cert dann so aus

Und die Dateien können von dem Agent jederzeit wieder entschlüsselt werden, aber eben nur wenn es in der Datei unten aufgeführt wird.

Abgelaufene Zertifikate sind nicht notwendigerweise ein Problem - sie funktionieren ja technisch nicht anders. Es ist nur eine Frage ob man dem Zertifikat noch vertraut.

Es gibt aus meiner Sicht keinen logischen Grund das ein abgelaufenes Zertifikat in der Verschlüsselung seinen Dienst einfach einstellt. Also zumindest zum entschlüsseln halte ich natürlich ein altes Zertifikat immer vor, sonst müsste ich ja erst alles neu verschlüsseln, bei jedem Zertifikatswechsel.

Ist vielleicht einer der beteiligten Rechner zwischendurch neu aufgesetzt worden? Der Terminal Server z.B.? Ich würde den Dienstleister beauftragen, sich den Sachverhalt genau anzusehen. Vertrauliche Daten hin oder her, musst du halt daneben stehen.

Es gibt aus meiner Sicht keinen logischen Grund das ein abgelaufenes Zertifikat in der Verschlüsselung seinen Dienst einfach einstellt. Also zumindest zum entschlüsseln halte ich natürlich ein altes Zertifikat immer vor, sonst müsste ich ja erst alles neu verschlüsseln, bei jedem Zertifikatswechsel.

Ist vielleicht einer der beteiligten Rechner zwischendurch neu aufgesetzt worden? Der Terminal Server z.B.? Ich würde den Dienstleister beauftragen, sich den Sachverhalt genau anzusehen. Vertrauliche Daten hin oder her, musst du halt daneben stehen.