Verständnis zum Proxmox Netzwerk

Hallo zusammen,

ich habe ein Verständniss Problem mit dem Proxmox Netzwerk.

Der Proxmox Server hat folgende Netzwerkkarten:

1 x NIC OnBoard

2 x USB-NIC

Die OnBoard NIC ist mit dem Switch verbunden ( 192.168.207.x )

Die 1. WAN USB NIC, ist direkt mit dem Router verbunden ( 192.168.208.x)

Die 2. LAN USB NIC ist ebendfalls, wie die Onboard NIC, mit dem Switch verbunden ( 192.168.207.x )

( auf dem Proxmox Server ist eine Sophos XGS VM installiert daher die beiden USB NICs

die erste NIC wie gesagt ist ans WAN und die 2. NIC ans LAN angeschlossen)

Jetzt habe ich auf einer Proxmox VM, Windows 10 installiert mit einem Fernwartungtool, womit ich mich übers Internet

aufschalten kann.

Soweit funktioniert das auch.

Wenn ich allerdings den Switch ausschalte, denn der soll ja nicht die ganze Zeit eingeschaltet sein, funktioniert

die Fernwartung nicht mehr. der Rechner ist Offline.

Wenn ich jetzt die Onboard Nic mit den LAN USB Nic verbinde, dann klappt das wieder.

Allerdings komme ich dann nicht mehr mit einem Rechner, der im LAN Netz ( 192168.207.x) ist, auf dem

Proxmox Server. Klar der Server hängt ja nicht mehr am Switch.

Wie müßte man das Proxmox Netzwerk konfigurieren, damit ich immer auf die VM mit der Fernwartung komme.

Egal ob der Switch eingeschaltet ist, oder nicht.

Ich hoffe ich konnte mich einigermasen verständlich ausdrücken

Gruß

Juppi1

ich habe ein Verständniss Problem mit dem Proxmox Netzwerk.

Der Proxmox Server hat folgende Netzwerkkarten:

1 x NIC OnBoard

2 x USB-NIC

Die OnBoard NIC ist mit dem Switch verbunden ( 192.168.207.x )

Die 1. WAN USB NIC, ist direkt mit dem Router verbunden ( 192.168.208.x)

Die 2. LAN USB NIC ist ebendfalls, wie die Onboard NIC, mit dem Switch verbunden ( 192.168.207.x )

( auf dem Proxmox Server ist eine Sophos XGS VM installiert daher die beiden USB NICs

die erste NIC wie gesagt ist ans WAN und die 2. NIC ans LAN angeschlossen)

Jetzt habe ich auf einer Proxmox VM, Windows 10 installiert mit einem Fernwartungtool, womit ich mich übers Internet

aufschalten kann.

Soweit funktioniert das auch.

Wenn ich allerdings den Switch ausschalte, denn der soll ja nicht die ganze Zeit eingeschaltet sein, funktioniert

die Fernwartung nicht mehr. der Rechner ist Offline.

Wenn ich jetzt die Onboard Nic mit den LAN USB Nic verbinde, dann klappt das wieder.

Allerdings komme ich dann nicht mehr mit einem Rechner, der im LAN Netz ( 192168.207.x) ist, auf dem

Proxmox Server. Klar der Server hängt ja nicht mehr am Switch.

Wie müßte man das Proxmox Netzwerk konfigurieren, damit ich immer auf die VM mit der Fernwartung komme.

Egal ob der Switch eingeschaltet ist, oder nicht.

Ich hoffe ich konnte mich einigermasen verständlich ausdrücken

Gruß

Juppi1

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 5491471534

Url: https://administrator.de/forum/verstaendnis-zum-proxmox-netzwerk-5491471534.html

Ausgedruckt am: 30.07.2025 um 11:07 Uhr

22 Kommentare

Neuester Kommentar

Was soll der tiefere Sinn der 2 NICs (Onboard, LAN-USB) sein? Die LAN-USB wäre eigentlich komplett überflüssig.

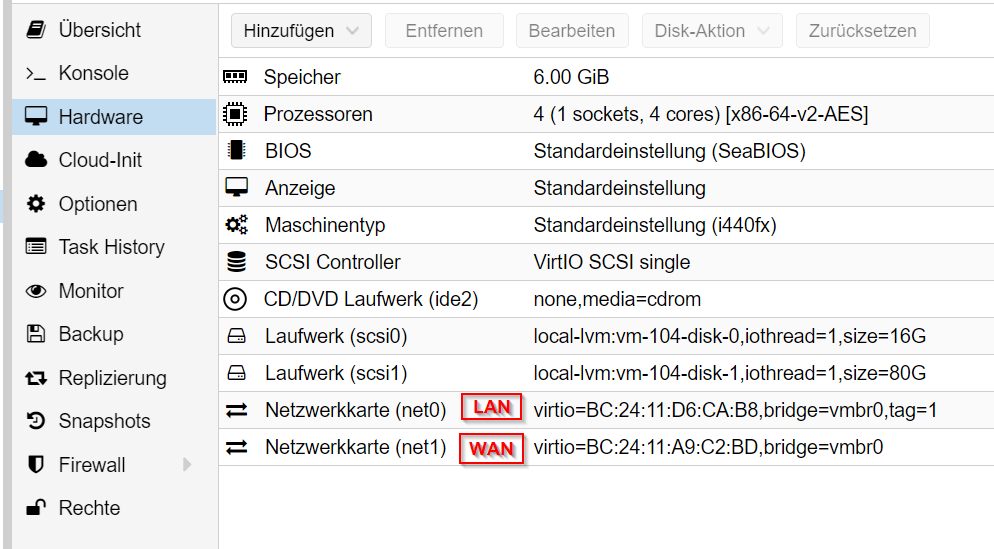

Was die VM anbetrifft kommt es darauf an auf welche NIC die gemappt ist? Das hast du leider nicht beantwortet.

Wenn die auf eine der Switch NICs gemappt ist und du den Switch ausschaltest ist es klar das diese dann die Connectivity verliert. Sie muss dann zwangsweise auf die Router NIC gemappt sein.

Vielleicht helfen noch ein paar Infos zu der Thematik:

Pfsense in Proxmox als Router

Proxmox Anpassung Firewall

Was die VM anbetrifft kommt es darauf an auf welche NIC die gemappt ist? Das hast du leider nicht beantwortet.

Wenn die auf eine der Switch NICs gemappt ist und du den Switch ausschaltest ist es klar das diese dann die Connectivity verliert. Sie muss dann zwangsweise auf die Router NIC gemappt sein.

Vielleicht helfen noch ein paar Infos zu der Thematik:

Pfsense in Proxmox als Router

Proxmox Anpassung Firewall

Hi,

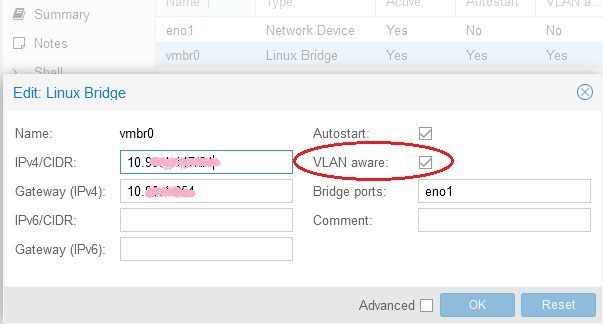

ich vermute es gibt Verständnisprobleme bezüglich der bridges.

Kannst du uns mal einen Screenshot von deiner Netzwerkkonfig geben?

Es sollte klar sein: mit der physikalischen "eno1" Schnittstelle wird idR nichts konfiguriert. Stattdessen gibt es z.B. eine vmbr0 (oder andere Nummer), also eine Bridge, die auf dem eno1 liegt. Diese Bridge wird den VMs zugewiesen. Dier IP-Adresse, die du auf dieser Bridge konfigurierst ist gleichzeitig die Management-IP von Proxmox.

Dann gibt es eine vmbr1, eine weitere Bridge, die auf dem physiklaischen USB-Netzwerkport liegt und dein WAN sein soll (keine Ahnung, wie Proxmox die physikalisch nennt). Diese Bridge weißt du als 2. Netzwerkport deiner Firewall-VM zu und stellst sicher, dass der innerhalb der VM als WAN konfiguriert wird.

Bleibt noch der 2. USB-Netzwerkport. Du kannst nun z.B. eine 3. bridge drauf legen oder du baust für bridge0/1 ein Fallback oder Bond. Dazu einfach einen neuen Bond erstellen und die beiden physikalischen Ports mit Leerzeichen dazwischen reinschreiben. Wichtig, es kann sein, dass du eno1 erst aus der bridge entfernen musst, um ihn dem bond hinzu zu fügen. Dann musst du eine Failovermethode wählen, das alles zu erklären führt zu weit.

Schaue dir dazu folgende Infos an: pve.proxmox.com/wiki/Network_Configuration

Im Anschluss nimmst du diesen bond (bon0) und schreibst ihn als "bridge" Port in die vmbr0/1 und gibts dem bond0 dann eine IP - das ist dann die neue Management-IP von Proxmox.

Dann prüfen, ob alles korrekt ist und anschließend mit Apply die Einstellung übernehmen.

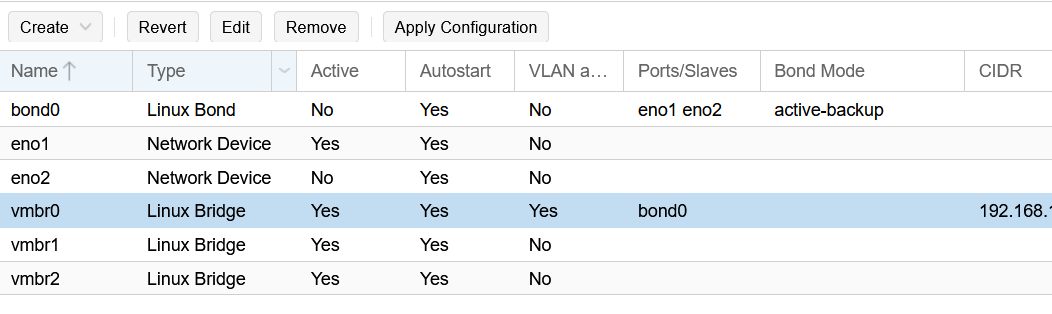

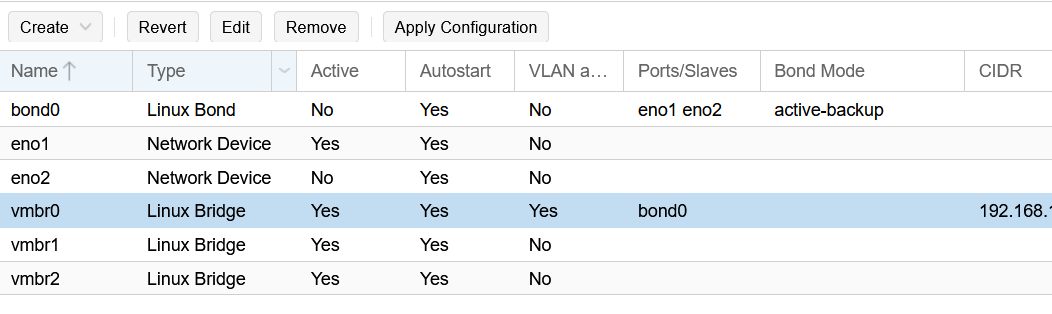

So kannst du z.B. sehr simpel eine Acitve-Backup Konfiguration konfigurieren:

Noch eine nette Info: Wenn du z.B. eine neue bridge erstellst und keinen bridge port hinterlegst, kannst du damit ein Proxmox-Internes Netzwerk bauen. Füge die bridge dann als 3. Netzwerkport deiner Sophos hinzu und gib diese bridge Test-VMs oder VMs/Containern, die übers Internet erreichbar sein sollen oder ein eigenes Netzwerk bekommen sollen. Damit kann man z.B. eine DMZ realisieren.

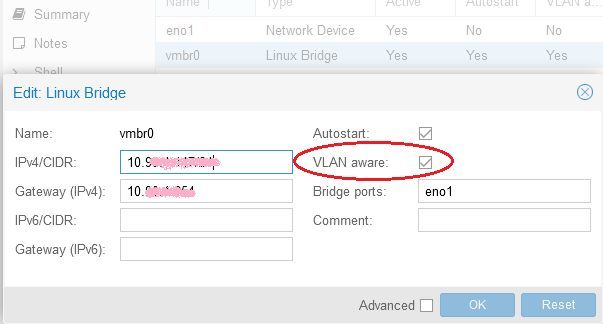

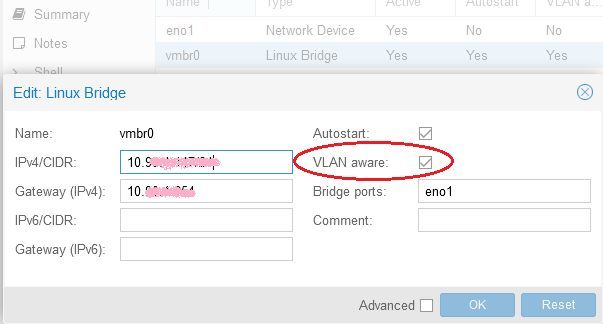

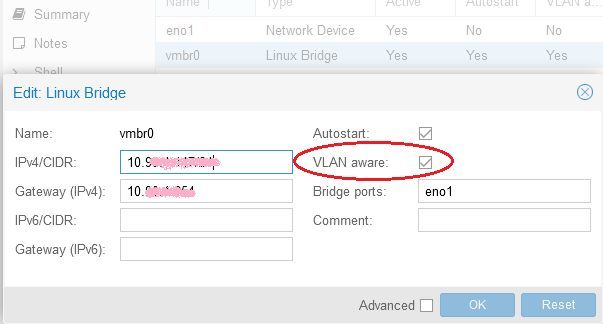

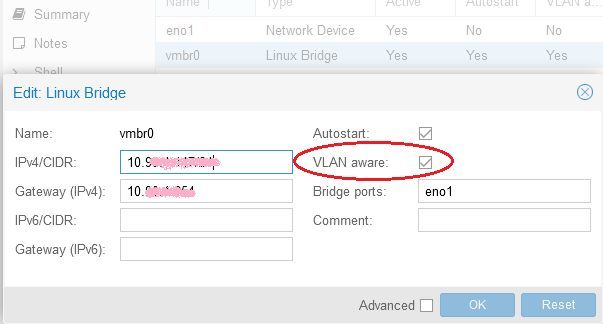

Was auch cool ist, wenn du deine bridge VLAN-Aware machst kannst du pro VM/Container z.B. einen VLAN-Tag hinzufügen und ermöglichst damit, dass du die VMs mit diesem VLAN-Tag untereinander kommunizieren können usw.

Coole Sache und ehrlich gesagt für mich verständlicher als ein ESXi.

MfG

ich vermute es gibt Verständnisprobleme bezüglich der bridges.

Kannst du uns mal einen Screenshot von deiner Netzwerkkonfig geben?

Es sollte klar sein: mit der physikalischen "eno1" Schnittstelle wird idR nichts konfiguriert. Stattdessen gibt es z.B. eine vmbr0 (oder andere Nummer), also eine Bridge, die auf dem eno1 liegt. Diese Bridge wird den VMs zugewiesen. Dier IP-Adresse, die du auf dieser Bridge konfigurierst ist gleichzeitig die Management-IP von Proxmox.

Dann gibt es eine vmbr1, eine weitere Bridge, die auf dem physiklaischen USB-Netzwerkport liegt und dein WAN sein soll (keine Ahnung, wie Proxmox die physikalisch nennt). Diese Bridge weißt du als 2. Netzwerkport deiner Firewall-VM zu und stellst sicher, dass der innerhalb der VM als WAN konfiguriert wird.

Bleibt noch der 2. USB-Netzwerkport. Du kannst nun z.B. eine 3. bridge drauf legen oder du baust für bridge0/1 ein Fallback oder Bond. Dazu einfach einen neuen Bond erstellen und die beiden physikalischen Ports mit Leerzeichen dazwischen reinschreiben. Wichtig, es kann sein, dass du eno1 erst aus der bridge entfernen musst, um ihn dem bond hinzu zu fügen. Dann musst du eine Failovermethode wählen, das alles zu erklären führt zu weit.

Schaue dir dazu folgende Infos an: pve.proxmox.com/wiki/Network_Configuration

Im Anschluss nimmst du diesen bond (bon0) und schreibst ihn als "bridge" Port in die vmbr0/1 und gibts dem bond0 dann eine IP - das ist dann die neue Management-IP von Proxmox.

Dann prüfen, ob alles korrekt ist und anschließend mit Apply die Einstellung übernehmen.

So kannst du z.B. sehr simpel eine Acitve-Backup Konfiguration konfigurieren:

Noch eine nette Info: Wenn du z.B. eine neue bridge erstellst und keinen bridge port hinterlegst, kannst du damit ein Proxmox-Internes Netzwerk bauen. Füge die bridge dann als 3. Netzwerkport deiner Sophos hinzu und gib diese bridge Test-VMs oder VMs/Containern, die übers Internet erreichbar sein sollen oder ein eigenes Netzwerk bekommen sollen. Damit kann man z.B. eine DMZ realisieren.

Was auch cool ist, wenn du deine bridge VLAN-Aware machst kannst du pro VM/Container z.B. einen VLAN-Tag hinzufügen und ermöglichst damit, dass du die VMs mit diesem VLAN-Tag untereinander kommunizieren können usw.

Coole Sache und ehrlich gesagt für mich verständlicher als ein ESXi.

MfG

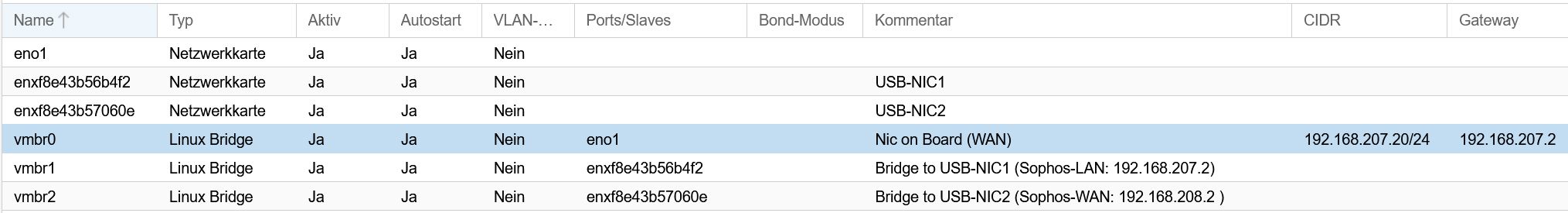

Guten morgen,

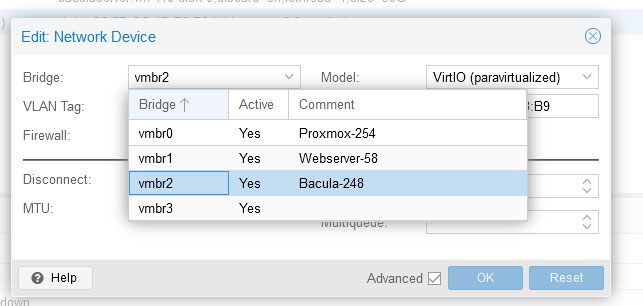

ich habe 4 Nics verbaut. Bei mir sieht das so aus

du kannst ja jeder vm eine NIC zuordnen, dann gebe dem win10 die gleiche NIC wie dem Sophos XGS VM.

Oder habe ich da etwas falsch verstanden?

lg

ich habe 4 Nics verbaut. Bei mir sieht das so aus

auto lo

iface lo inet loopback

iface eno1 inet manual

iface eno2 inet manual

iface enp2s0f0 inet manual

iface enp2s0f1 inet manual

auto vmbr0

iface vmbr0 inet static

address 192.168.50.254/24

gateway 192.168.50.253

bridge-ports eno1

bridge-stp off

bridge-fd 0

#Proxmox-254

auto vmbr1

iface vmbr1 inet manual

bridge-ports eno2

bridge-stp off

bridge-fd 0

#Webserver-58

auto vmbr2

iface vmbr2 inet manual

bridge-ports enp2s0f0

bridge-stp off

bridge-fd 0

#Bacula-248

auto vmbr3

iface vmbr3 inet manual

bridge-ports enp2s0f1

bridge-stp off

bridge-fd 0du kannst ja jeder vm eine NIC zuordnen, dann gebe dem win10 die gleiche NIC wie dem Sophos XGS VM.

Oder habe ich da etwas falsch verstanden?

lg

Willst du das mit oder ohne (eigentlich überflüssige) USB NICs machen??

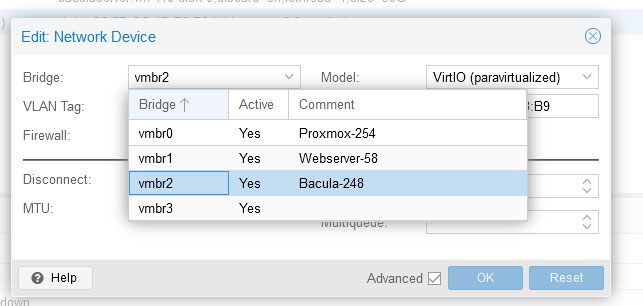

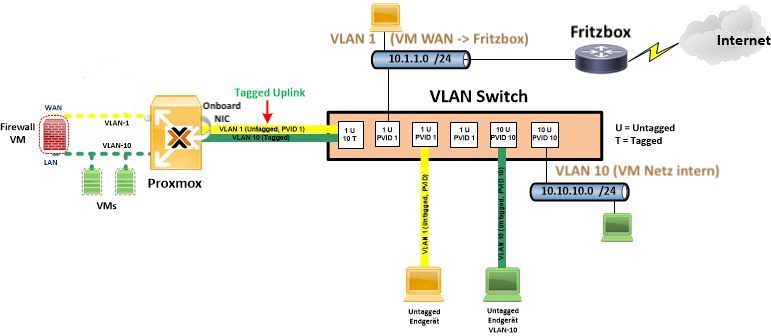

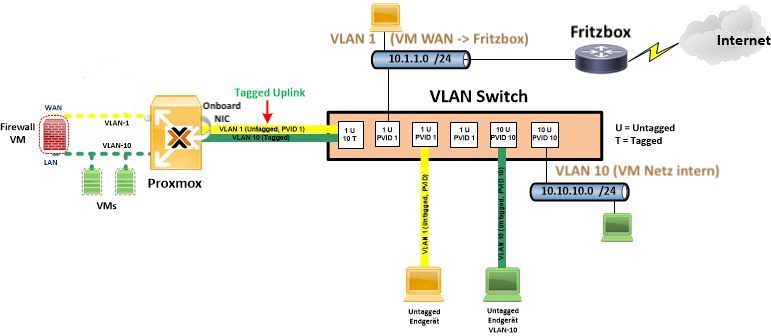

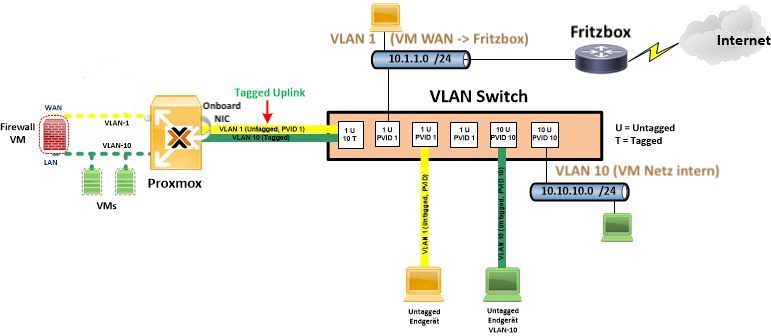

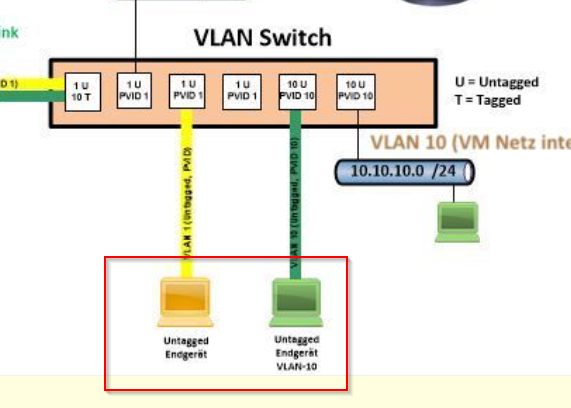

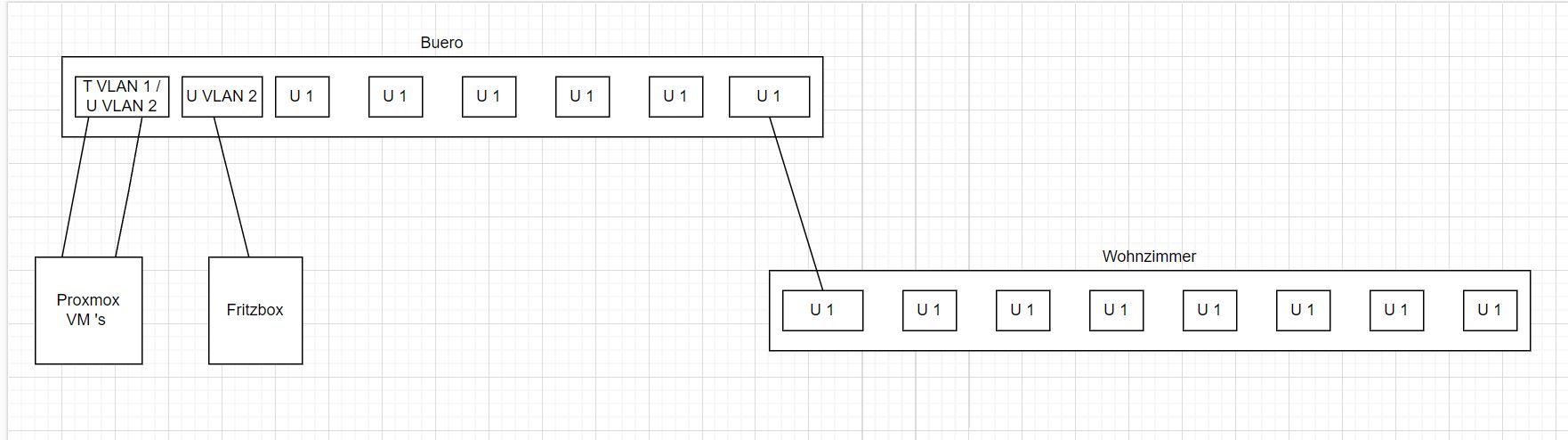

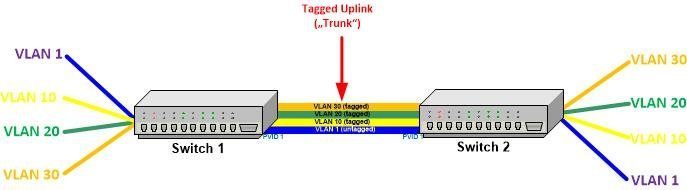

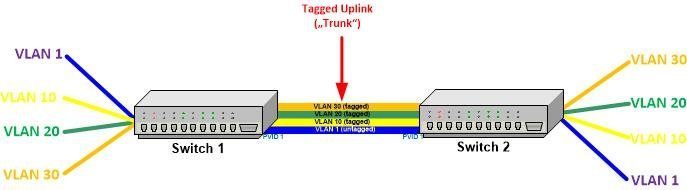

Idealerweise macht man das natürlich ohne diese USB NICs und nutzt dafür dann nur die Onboard NIC. Das erfordert dann aber immer einen kleinen preiswerten VLAN Switch ohne den das nicht zu realisieren wäre, weil du nur mit der einzelnen Onboard NIC dann VLANs nutzen musst um die Netzwerksegmente LAN/WAN der Firewall trennen zu können! VLANs kann bekanntlich nur ein kleiner managebarer Switch.

Die Lösung ist dann kinderleicht und im Handumdrehen erledigt!

So sähe es aus:

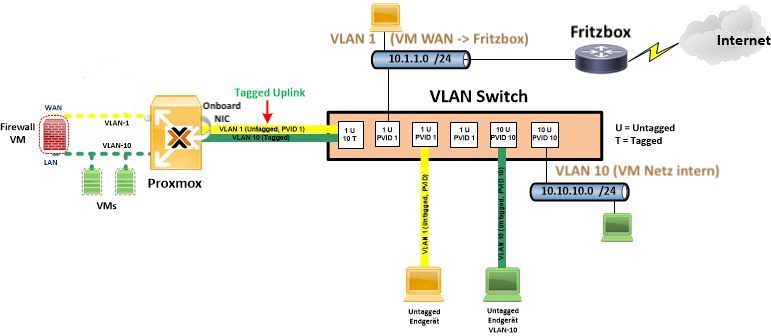

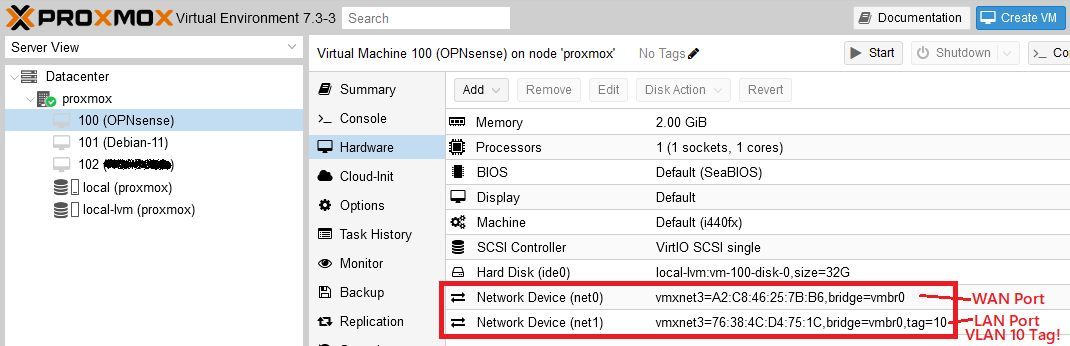

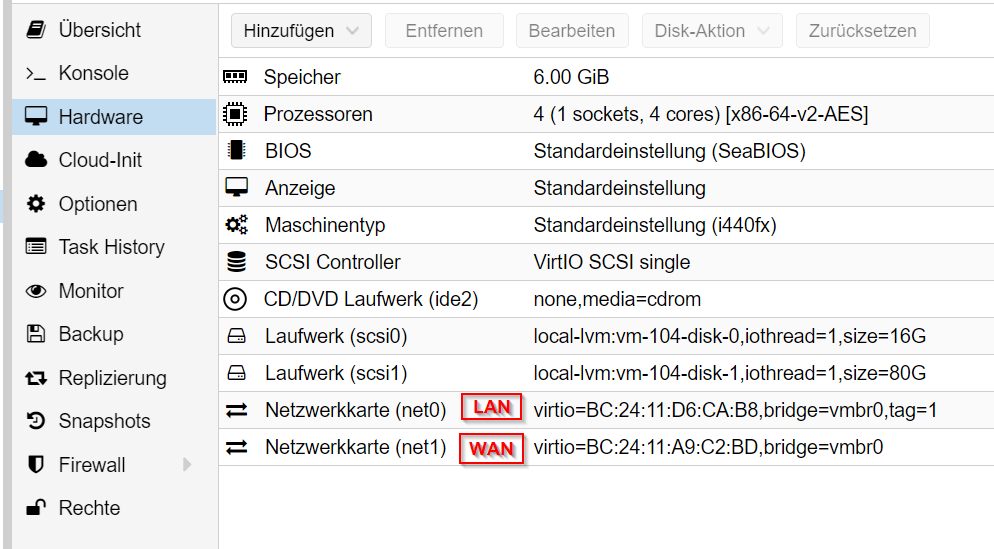

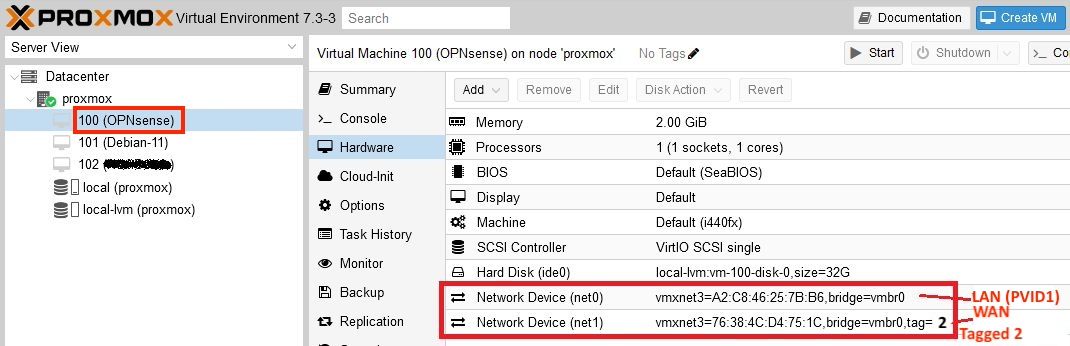

Dazu konfigurierst du den internen Proxmox vSwitch das er VLAN aware ist, also 802.1q VLAN Tags versteht. (Für Details dazu siehe hier)

Dann gibst du allen VMs die am LAN Port der Firewall hängen und auch dem LAN Port der Firewall selber einen VLAN Tag mit. Damit ist das interne lokale LAN an der Firewall und die dortigen VMs im VLAN 10 Segment abgetrennt.

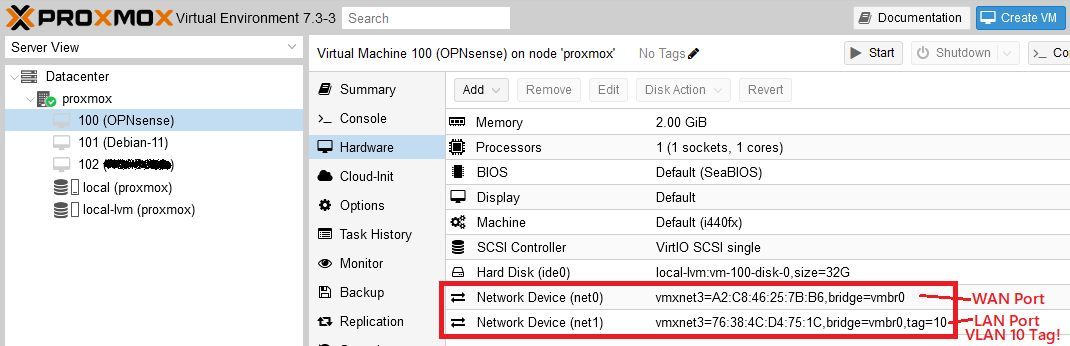

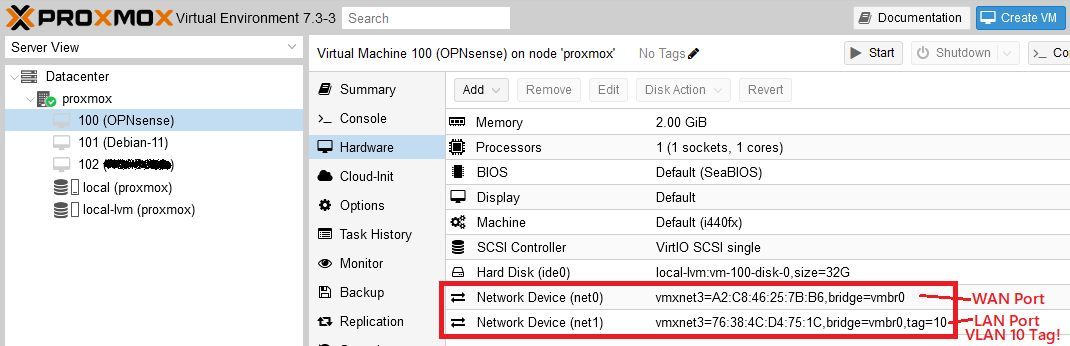

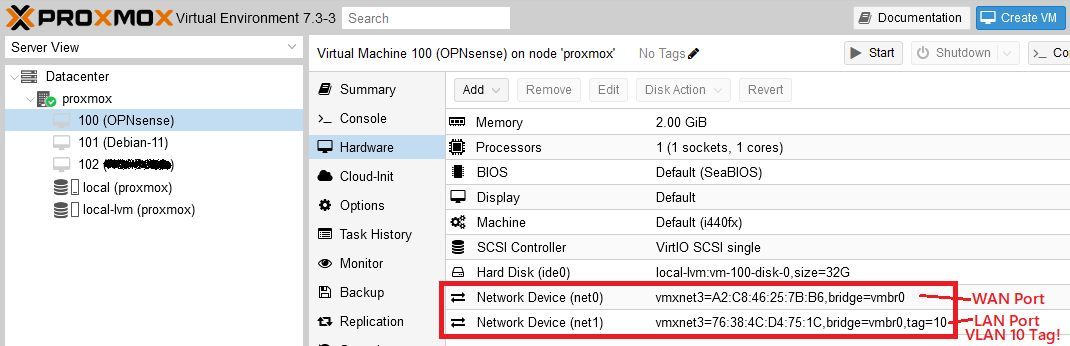

Hier siehst du das am Beispiel einer OPNsense Firewall unter Proxmox mit VLAN ID 10:

(Network Device (net1) Port ist der lokale FW LAN Port bzw. VM Port und mit dem VLAN Tag 10 versehen!)

(Network Device (net1) Port ist der lokale FW LAN Port bzw. VM Port und mit dem VLAN Tag 10 versehen!)

Den NIC Port des Proxmox Servers schliesst du dann an den kleinen VLAN Switch an und taggst dort den Port des Proxmox Servers mit 10 (hier Beispiel der VLAN ID für die internen VMs am lokalen LAN der Firewall).

Das hat den schönen Vorteil das du so über den VLAN Switch auch die VMs am LAN der Firewall mit einem PC über VLAN 10 direkt erreichen kannst (Management, Troubleshooting etc.) Deine privaten Rechner bzw. dein eigenes lokales LAN (Fritzbox LAN) ist dann im VLAN 1. So hast du beide Netze physisch vollkommen getrennt am Switch anliegen.

Das wäre dann eine Bilderbuchlösung mit der Onboard NIC des Proxmox.

Idealerweise macht man das natürlich ohne diese USB NICs und nutzt dafür dann nur die Onboard NIC. Das erfordert dann aber immer einen kleinen preiswerten VLAN Switch ohne den das nicht zu realisieren wäre, weil du nur mit der einzelnen Onboard NIC dann VLANs nutzen musst um die Netzwerksegmente LAN/WAN der Firewall trennen zu können! VLANs kann bekanntlich nur ein kleiner managebarer Switch.

Die Lösung ist dann kinderleicht und im Handumdrehen erledigt!

So sähe es aus:

Dazu konfigurierst du den internen Proxmox vSwitch das er VLAN aware ist, also 802.1q VLAN Tags versteht. (Für Details dazu siehe hier)

Dann gibst du allen VMs die am LAN Port der Firewall hängen und auch dem LAN Port der Firewall selber einen VLAN Tag mit. Damit ist das interne lokale LAN an der Firewall und die dortigen VMs im VLAN 10 Segment abgetrennt.

Hier siehst du das am Beispiel einer OPNsense Firewall unter Proxmox mit VLAN ID 10:

Den NIC Port des Proxmox Servers schliesst du dann an den kleinen VLAN Switch an und taggst dort den Port des Proxmox Servers mit 10 (hier Beispiel der VLAN ID für die internen VMs am lokalen LAN der Firewall).

Das hat den schönen Vorteil das du so über den VLAN Switch auch die VMs am LAN der Firewall mit einem PC über VLAN 10 direkt erreichen kannst (Management, Troubleshooting etc.) Deine privaten Rechner bzw. dein eigenes lokales LAN (Fritzbox LAN) ist dann im VLAN 1. So hast du beide Netze physisch vollkommen getrennt am Switch anliegen.

Das wäre dann eine Bilderbuchlösung mit der Onboard NIC des Proxmox.

Hi,

welche vmbr-Ports hast du bei deiner Sophos VM konfiguriert? Idealerweise in deinem Fall hat die Sophos 2x vmbr. vmbr0 als LAN und vmbr1 als WAN.

Dann hängst du den Netzwerkport deiner Windows VM einfach auch auf vmbr0 und fertig. Und wenn genau diese Einstellungen derzeit dein Problem verursachen, dann erstelle eine weitere vmbr4 (ohne bridge Port, Proxmox-Intern) und erstelle bei deiner Sophos VM eine 3. NIC und lege sie auf vmbr4 und ändere deine Windows-VM auch auf vmbr4 und konfiguriere dann halt innerhalb deiner Sophos das neue Interface und gebe dann allen deinen Proxmox-VMs auch die vmbr4.

Die vmbr3 kannst du auch wegwerfen oder wie weiter oben beschrieben die USB NIC als als Failover konfigurieren.

MfG

Zitat von @aqui:

Willst du das mit oder ohne (eigentlich überflüssige) USB NICs machen??

Idealerweise macht man das natürlich ohne diese USB NICs und nutzt dafür dann nur die Onboard NIC. Das erfordert dann aber immer einen kleinen preiswerten VLAN Switch ohne den das nicht zu realisieren wäre, weil du nur mit der einzelnen Onboard NIC dann VLANs nutzen musst um die Netzwerksegmente LAN/WAN der Firewall trennen zu können! VLANs kann bekanntlich nur ein kleiner managebarer Switch.

Die Lösung ist dann kinderleicht und im Handumdrehen erledigt!

So sähe es aus:

Dazu konfigurierst du den internen Proxmox vSwitch das er VLAN aware ist, also 802.1q VLAN Tags versteht. (Für Details dazu siehe hier)

Dann gibst du allen VMs die am LAN Port der Firewall hängen und auch dem LAN Port der Firewall selber einen VLAN Tag mit. Damit ist das interne lokale LAN an der Firewall und die dortigen VMs im VLAN 10 Segment abgetrennt.

Hier siehst du das am Beispiel einer OPNsense Firewall unter Proxmox mit VLAN ID 10:

(Network Device (net1) Port ist der lokale FW LAN Port bzw. VM Port und mit dem VLAN Tag 10 versehen!)

(Network Device (net1) Port ist der lokale FW LAN Port bzw. VM Port und mit dem VLAN Tag 10 versehen!)

Den NIC Port des Proxmox Servers schliesst du dann an den kleinen VLAN Switch an und taggst dort den Port des Proxmox Servers mit 10 (hier Beispiel der VLAN ID für die internen VMs am lokalen LAN der Firewall).

Das hat den schönen Vorteil das du so über den VLAN Switch auch die VMs am LAN der Firewall mit einem PC über VLAN 10 direkt erreichen kannst (Management, Troubleshooting etc.) Deine privaten Rechner bzw. dein eigenes lokales LAN (Fritzbox LAN) ist dann im VLAN 1. So hast du beide Netze physisch vollkommen getrennt am Switch anliegen.

Das wäre dann eine Bilderbuchlösung mit der Onboard NIC des Proxmox.

Willst du das mit oder ohne (eigentlich überflüssige) USB NICs machen??

Idealerweise macht man das natürlich ohne diese USB NICs und nutzt dafür dann nur die Onboard NIC. Das erfordert dann aber immer einen kleinen preiswerten VLAN Switch ohne den das nicht zu realisieren wäre, weil du nur mit der einzelnen Onboard NIC dann VLANs nutzen musst um die Netzwerksegmente LAN/WAN der Firewall trennen zu können! VLANs kann bekanntlich nur ein kleiner managebarer Switch.

Die Lösung ist dann kinderleicht und im Handumdrehen erledigt!

So sähe es aus:

Dazu konfigurierst du den internen Proxmox vSwitch das er VLAN aware ist, also 802.1q VLAN Tags versteht. (Für Details dazu siehe hier)

Dann gibst du allen VMs die am LAN Port der Firewall hängen und auch dem LAN Port der Firewall selber einen VLAN Tag mit. Damit ist das interne lokale LAN an der Firewall und die dortigen VMs im VLAN 10 Segment abgetrennt.

Hier siehst du das am Beispiel einer OPNsense Firewall unter Proxmox mit VLAN ID 10:

Den NIC Port des Proxmox Servers schliesst du dann an den kleinen VLAN Switch an und taggst dort den Port des Proxmox Servers mit 10 (hier Beispiel der VLAN ID für die internen VMs am lokalen LAN der Firewall).

Das hat den schönen Vorteil das du so über den VLAN Switch auch die VMs am LAN der Firewall mit einem PC über VLAN 10 direkt erreichen kannst (Management, Troubleshooting etc.) Deine privaten Rechner bzw. dein eigenes lokales LAN (Fritzbox LAN) ist dann im VLAN 1. So hast du beide Netze physisch vollkommen getrennt am Switch anliegen.

Das wäre dann eine Bilderbuchlösung mit der Onboard NIC des Proxmox.

Hallo,

ich würde das gerne genau so umsetzen aber ich verstehe es noch nicht 100%ig. Was mich verwirrt sind die beiden Geräte

Bedeutet das nicht dass ich allen Geräten (Drucker, Rechner, Smarthome usw...) einen VLAN Tag mitgeben muss?

Denn nicht alle meine Geräte können VLAN

Was mich verwirrt sind die beiden Geräte

Die dienen rein nur als Beispiel wie man auch Endgeräte in die VLANs 1 und 10 einbinden könnte.Kannst du dir natürlich wegdenken wenn du das nicht hast. Ist wie gesagt lediglich nur ein Beispiel.

Bedeutet das nicht dass ich allen Geräten (Drucker, Rechner, Smarthome usw...) einen VLAN Tag mitgeben muss?

Nein! Bzw. das zeigt das du das Thema VLANs insbesondere PVID Einstellungen am Switch nicht oder nicht richtig verstanden hast!Wenn du das Bild nämlich einmal richtig angesehen hättest, dann wäre dir nicht entgangen das an den (Beispiel) Endgeräte Ports jeweils ein "U" für UNtagged steht und damit folglich auch dann das entsprechende PVID VLAN, also das VLAN aus dem der Switchport UNtagged Frames empfängt und sendet, entsprechend der VLAN ID gesetzt ist. Man beachte auch das explizite "UNtagged" was auch im Link selber steht!

Damit ist der Port also ein UNtagged Access Memberport in diesen VLANs an dem du problemlos dein Drucker, Rechner, Smarthome usw... anschliessen kannst wie es ja üblich ist.

Fazit:

Netzwerk Diagramme immer in Ruhe und genau betrachten und noch einmal intensiv die VLAN Schnellschulung und insbesondere die PVID Bedeutung lesen und verstehen! 😉

Zu meiner Verteidigung! Das Bild ist ziemlich schlecht aufgelöst

Fazit:

Netzwerk Diagramme immer in Ruhe und genau betrachten und noch einmal intensiv die VLAN Schnellschulung und insbesondere die PVID Bedeutung lesen und verstehen! 😉

Netzwerk Diagramme immer in Ruhe und genau betrachten und noch einmal intensiv die VLAN Schnellschulung und insbesondere die PVID Bedeutung lesen und verstehen! 😉

Ich danke dir, nun habe ich es verstanden. Danke für deine Mühe!

Hallo, ich muss hier nochmal nachfragen denn anscheinend habe ich es doch nicht verstanden, oder ich übersehe eine Konfiguration auf die ich nicht komme.

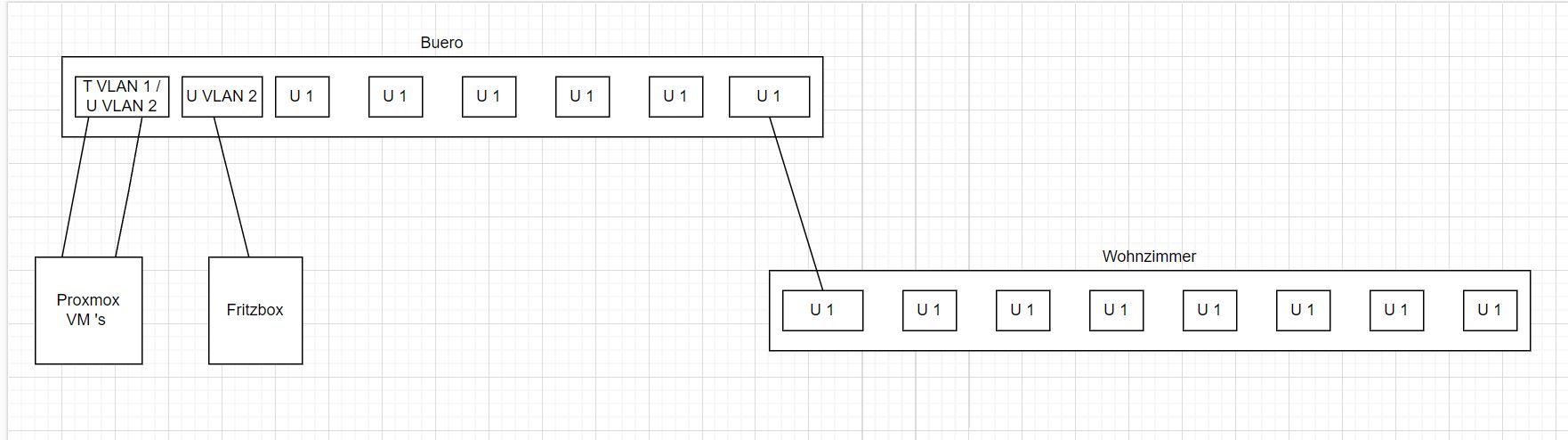

Folgende Konstellation:

Ich habe 2 Switche. Beide managed, beide 8 Ports. Einer steht im Wohnzimmer der andere in meinem Büro.

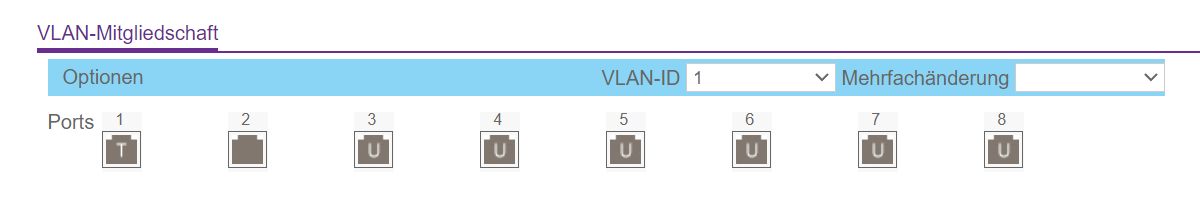

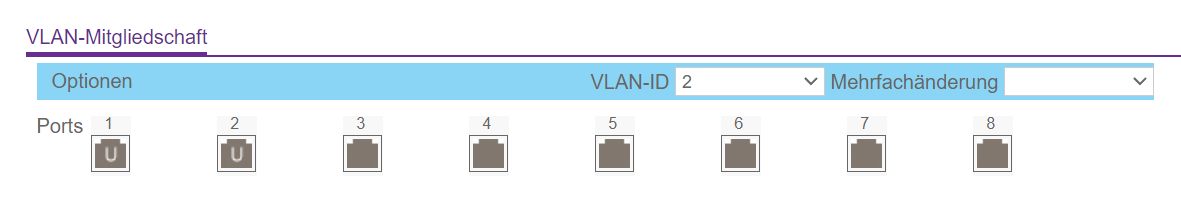

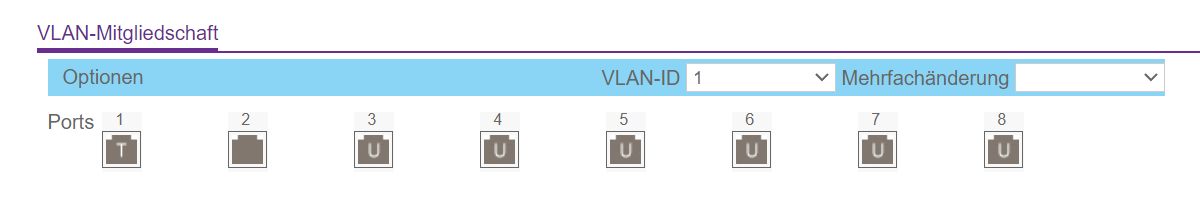

Der Switch im Wohnzimmer hat zwei VLANS

VLAN 1 = P1U, P2U, P3U, P4U, P5U, P6U, P7U, P8U

VLAN 2 = alle Ports nichts konfiguriert

PVID = alle Ports auf 1

Der Switch im Büro hat auch zwei VLANS

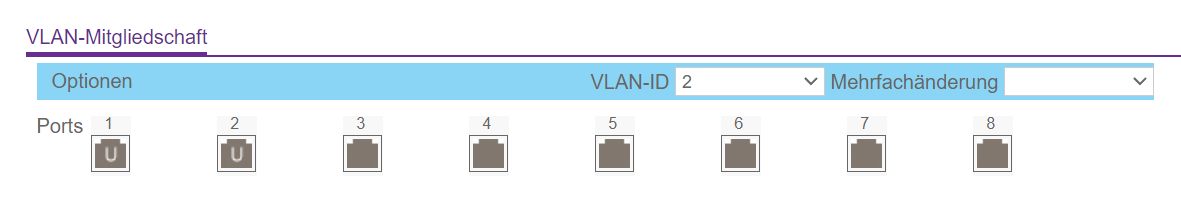

VLAN 1 = P1T, P2 keine Konfiguration, P3U, P4U, P5U, P6U, P7U, P8U

VLAN 2 = P1U, P2U

PVID = alle Ports auf 1

Im Wohnzimmer ist angeschlossen. TV, PS5, Verbindung zu Switch Büro

Im Büro ist angeschlossen NAS, Proxmox, Drucker, Rechner, Verbindung zu Switch Wohnzimmer

Am Port 1 des Büro Switches ist der Proxmox angeschlossen. Im Proxmox habe ich VLAN Aware aktiviert und allen VM's das VLAN Tag 1 mitgegeben. An Port 2 ist die Fritzbox angeschlossen.

Ich kann alles erreichen (außer die Fritzbox) komme aber nicht in Internet...

Die interne Schnittstelle der Sophos für LAN ist 172.16.16.254

Die interne Schnitstelle der Sophos für WAN ist 192.168.178.1

Die IP der Fritzbox ist 192.168.178.254

Ich kann von der Sophos auch die FB Schnittstelle nicht pingen. Irgendetwas passt hier am VLAN noch nicht aber ich komme nicht darauf was

Grüße Michi

Folgende Konstellation:

Ich habe 2 Switche. Beide managed, beide 8 Ports. Einer steht im Wohnzimmer der andere in meinem Büro.

Der Switch im Wohnzimmer hat zwei VLANS

VLAN 1 = P1U, P2U, P3U, P4U, P5U, P6U, P7U, P8U

VLAN 2 = alle Ports nichts konfiguriert

PVID = alle Ports auf 1

Der Switch im Büro hat auch zwei VLANS

VLAN 1 = P1T, P2 keine Konfiguration, P3U, P4U, P5U, P6U, P7U, P8U

VLAN 2 = P1U, P2U

PVID = alle Ports auf 1

Im Wohnzimmer ist angeschlossen. TV, PS5, Verbindung zu Switch Büro

Im Büro ist angeschlossen NAS, Proxmox, Drucker, Rechner, Verbindung zu Switch Wohnzimmer

Am Port 1 des Büro Switches ist der Proxmox angeschlossen. Im Proxmox habe ich VLAN Aware aktiviert und allen VM's das VLAN Tag 1 mitgegeben. An Port 2 ist die Fritzbox angeschlossen.

Ich kann alles erreichen (außer die Fritzbox) komme aber nicht in Internet...

Die interne Schnittstelle der Sophos für LAN ist 172.16.16.254

Die interne Schnitstelle der Sophos für WAN ist 192.168.178.1

Die IP der Fritzbox ist 192.168.178.254

Ich kann von der Sophos auch die FB Schnittstelle nicht pingen. Irgendetwas passt hier am VLAN noch nicht aber ich komme nicht darauf was

Grüße Michi

Mit deiner o.a. Konfig ist es technisch nicht möglich VLAN2 vom Wohnzimmer zu erreichen weil VLAN 2 vom Büro ins Wohnzimmer nicht durchgereicht wird. Dafür wäre eine Trunk Verbindung notwendig zwischen Büro und Wohnzimmer der beide Switches sinnvoll VLAN aware verbindet. Gut, wenn VLAN 2 im Wohnzimmer keine Rolle spielt muss man es da auch weder auf Ports noch grundsätzlich konfigurieren.

Will man aber beide VLANs auf beiden Switch verfügbar haben müssen die Ports des Switch Verbindungslink beide: "1U, 2T, PVID1" konfiguriert sein was bei dir nicht der Fall ist.

Ein Bild sagt mehr als 1000 Porte...

Da VLANs ja physisch getrennte L2 Boardcast Domains sind ist eine Kommunikation zw. den VLANs einzig und allein nur mit einem externen Router oder Firewall (bei reinen l2 Switches) oder mit einem Routing fähigen L3 Switch möglich.

Beispiele für Ersteres hier. Dort findest du auch alles zur Proxmox Integration.

Beispiel für eine L3 Switchlösung hier.

Will man aber beide VLANs auf beiden Switch verfügbar haben müssen die Ports des Switch Verbindungslink beide: "1U, 2T, PVID1" konfiguriert sein was bei dir nicht der Fall ist.

Ein Bild sagt mehr als 1000 Porte...

Da VLANs ja physisch getrennte L2 Boardcast Domains sind ist eine Kommunikation zw. den VLANs einzig und allein nur mit einem externen Router oder Firewall (bei reinen l2 Switches) oder mit einem Routing fähigen L3 Switch möglich.

Beispiele für Ersteres hier. Dort findest du auch alles zur Proxmox Integration.

Beispiel für eine L3 Switchlösung hier.

Hallo,

das ist mir soweit klar. Und es gibt keinen Grund das VLAN 2 an den zweiten Switch zu verteilen.

Ich will eigentlich erreichen, dass alle meine Geräte: TV, Rechner, Drucker, Smarthome usw. untereinander kommunizieren können. Deshalb habe ich auf alle Ports, beider Switches das VLAN 1 untagged gelegt und alles verkabelt. Soweit so gut funktioniert alles: Rechner; VM's Proxmox, Internet usw.

Nun will ich ja nur, dass die WAN Schnittstelle meiner Fritzbox die an Switch 1 / Port 2 angeschlossen ist, von diesem VLAN 1 getrennt ist. Also habe ich ein VLAN 2 angelegt und VLAN 2 auf Switch 1 / Port 2 untagged konfiguriert (die Fritzbox kann kein VLAN, also kein tagged)

Meine SophosXG VM hat zwei Netzwerkkarten und meine anderen VM's jeweils eine. Da ich an meinem Proxmox Server nur eine NIC habe muss ich diese trennen. Also habe ich am Switch 1 / Port 1 an dem mein Proxmox angeschlossen ist VLAN 1 untagged und VLAN 2 tagged konfiguriert.

Lediglich Port 1 und Port 2 sollen VLAN 2 sprechen.

Das passt doch so? Oder nicht?

Danke.

das ist mir soweit klar. Und es gibt keinen Grund das VLAN 2 an den zweiten Switch zu verteilen.

Ich will eigentlich erreichen, dass alle meine Geräte: TV, Rechner, Drucker, Smarthome usw. untereinander kommunizieren können. Deshalb habe ich auf alle Ports, beider Switches das VLAN 1 untagged gelegt und alles verkabelt. Soweit so gut funktioniert alles: Rechner; VM's Proxmox, Internet usw.

Nun will ich ja nur, dass die WAN Schnittstelle meiner Fritzbox die an Switch 1 / Port 2 angeschlossen ist, von diesem VLAN 1 getrennt ist. Also habe ich ein VLAN 2 angelegt und VLAN 2 auf Switch 1 / Port 2 untagged konfiguriert (die Fritzbox kann kein VLAN, also kein tagged)

Meine SophosXG VM hat zwei Netzwerkkarten und meine anderen VM's jeweils eine. Da ich an meinem Proxmox Server nur eine NIC habe muss ich diese trennen. Also habe ich am Switch 1 / Port 1 an dem mein Proxmox angeschlossen ist VLAN 1 untagged und VLAN 2 tagged konfiguriert.

Lediglich Port 1 und Port 2 sollen VLAN 2 sprechen.

Das passt doch so? Oder nicht?

Danke.

dass alle meine Geräte: TV, Rechner, Drucker, Smarthome usw. untereinander kommunizieren können.

Auch alle geräte in VLAN 2 mit VLAN 1?? Leider bist du da etwas ungenau... Sollte das der Fall sein benötigst du einen externen Router oder FW. (Siehe o.a. Tutorial).Alle Geräte innerhalb eines gemeinsamen VLANs können natürlich immer uneingeschränkt kommunizieren!

Nun will ich ja nur, dass die WAN Schnittstelle meiner Fritzbox die an Switch 1 / Port 2 angeschlossen ist, von diesem VLAN 1 getrennt ist.

Und somit in diesem getrennten VLAN 2 liegt und das auch einzig nur auf Switch "Büro" richtig ?Wenn dem so ist, dann hast du ein paar Konfig Fehler begangen und es ist klar das es nicht klappen kann. Der Kardinalsfehler ist das du das Default VLAN 1 am Prosmox Trunk Port getagged hast. Das ist Unsinn, denn das ist ja dein Provatnetz in dem ja auch das Proxmox Management liegt. Das ist also immer das PVID VLAN und muss auch entsprechend so gesetzt sein an Port 1.

Den fatalen Fehler den du begangen hast ist das VLAN 2 am Proxmox Port 1 nicht auf tagged zu setzen.

Port 2 ist klar, denn da kommt der FB WAN Port dran der ja immer UNtagged ist.

Deine ToDos sind also:

- VLAN 2 vom Wohnzimmerswitch komplett entfernen

- Port 1 (Büro) auf PVID 1 und 2T

- Port 2 (Büro) auf PVID 2 (2U)

- Die Proxmox WAN Netzwerkkarte bekommt dann das VLAN 2 Tagged zugewiesen so das aller Traffic dann über den ebenfalls VLAN 2 Tagged gesetzten Switchport 1 (Büro) im VLAN 2 landet und damit am WAN (LAN1) port der Fritte.

Logischerweise setzt man den Proxmox vSwitch natürlich noch auf "VLAN aware" so das dieser den VLAN Tag auch an den physischen Port zum Switch weiterreicht!