VLAN-Design Verständnisfrage

Hallo,

bin gerade dabei eine VLAN-Struktur zu planen und habe dazu eine Verständnisfrage: Ich habe in meinem Netz eine pfSense die an meinem Core-Switch hängt. Von diesem Core-Switch gehen mehrere Verbindungen zu Etagen-Verteilern und deren Switchen.

Simples Szenario...

VLAN10 Server

VLAN20 Clients

VLAN30 Drucker

Im VLAN10 wäre jetzt zum Beispiel ein Fileserver und die Clients VLAN20 sollen Zugriff darauf haben, dann muss man natürlich entsprechendes Routing einrichten und am besten strikte Firewall-Regeln implementieren (ansonsten würde man den Sicherheitsgewinn durch die VLANs kompromittieren). Klar soweit.

Aber bedeutet das jetzt auch, dass die Übertragung von Datei auf diesen Fileserver von den CLients ausgehend, auf die Bandbreite der pfSense beschränkt ist?

Mit den jetzigen Firewall-Regeln und den ganzen aktivierten Features, schafft meine pfSense (Supermicro A1SRi-2758F) per Iperf einen Durchsatz von 600Mbits. Wenn man dann alle Geräte in den VLANs zwingt über die pfsense als Gateway zu gehen, kommt man doch da relativ schnell an die Grenze der Performance. Würde bedeuten die komplette Performance des LAN würde an der Pfsense_kiste hängen. Oder verstehe ich das Falsch?

Würde mich über Tipps und Aufklärung sehr freuen.

Danke.

bin gerade dabei eine VLAN-Struktur zu planen und habe dazu eine Verständnisfrage: Ich habe in meinem Netz eine pfSense die an meinem Core-Switch hängt. Von diesem Core-Switch gehen mehrere Verbindungen zu Etagen-Verteilern und deren Switchen.

Simples Szenario...

VLAN10 Server

VLAN20 Clients

VLAN30 Drucker

Im VLAN10 wäre jetzt zum Beispiel ein Fileserver und die Clients VLAN20 sollen Zugriff darauf haben, dann muss man natürlich entsprechendes Routing einrichten und am besten strikte Firewall-Regeln implementieren (ansonsten würde man den Sicherheitsgewinn durch die VLANs kompromittieren). Klar soweit.

Aber bedeutet das jetzt auch, dass die Übertragung von Datei auf diesen Fileserver von den CLients ausgehend, auf die Bandbreite der pfSense beschränkt ist?

Mit den jetzigen Firewall-Regeln und den ganzen aktivierten Features, schafft meine pfSense (Supermicro A1SRi-2758F) per Iperf einen Durchsatz von 600Mbits. Wenn man dann alle Geräte in den VLANs zwingt über die pfsense als Gateway zu gehen, kommt man doch da relativ schnell an die Grenze der Performance. Würde bedeuten die komplette Performance des LAN würde an der Pfsense_kiste hängen. Oder verstehe ich das Falsch?

Würde mich über Tipps und Aufklärung sehr freuen.

Danke.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 527882

Url: https://administrator.de/forum/vlan-design-verstaendnisfrage-527882.html

Ausgedruckt am: 13.07.2025 um 22:07 Uhr

17 Kommentare

Neuester Kommentar

Moin,

ganz einfach: Der Router schickt ein IP-Paket anhand seiner IP-Adresse in das richtige Netz. Die Firewall - mal einfach und klassisch ausgedrückt - rüft anhand des Ports, ob das TCP-Paket rein darf. Also müssen alle Pakete den Router und die Firewall passieren. Ergo ist das ein Flaschenhals.

hth

Erik

ganz einfach: Der Router schickt ein IP-Paket anhand seiner IP-Adresse in das richtige Netz. Die Firewall - mal einfach und klassisch ausgedrückt - rüft anhand des Ports, ob das TCP-Paket rein darf. Also müssen alle Pakete den Router und die Firewall passieren. Ergo ist das ein Flaschenhals.

hth

Erik

dann muss man natürlich entsprechendes Routing einrichten

Nein, das ist Quatsch ! Routing ist nicht erforderlich. Jedenfalls nicht wenn wie HIER beschrieben die VLANs routingtechnisch direkt an der Firewall terminieren !Dann "kennt" die FW ja alle ihre IP Netze, logisch, denn sie sind ja direkt an sie angeschlossen ! Zusätzliches Routing wäre dann sinnfrei.

dass die Übertragung von Datei auf diesen Fileserver von den CLients ausgehend, auf die Bandbreite der pfSense beschränkt ist?

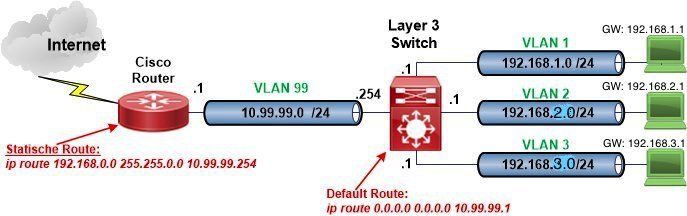

Ja, natürlich, denn die FW routet ja zwischen den VLANs. Wenn es dir hier auf Durchsatz ankommt solltest du die VLANs nicht von einer Firewall rozten lassen sondern immer von eimnem VLAN Layer 3 Switch wie es hier beschrieben ist:Verständnissproblem Routing mit SG300-28

Oder wenn du doch die Firewall vorziehst diese dann mit entsprechend potenten Interfaces versorgst.

Mit anderen Worten...du hast das richtig verstanden.

Äußerst bescheidenes Design dann.

Nein, Unsinn muss es nicht wenn du die FW entsprechend ausrüstest. Es gibt ja nicht 10G und 40G Interfaces.Alternatives Design dann mit einem L3 Switch !

Dank upgrade auf Routing Firmware wäre das sogar möglich (Ruckus 7250)

Ja, das kannst du kostenlos machen mit dem ICX !Diese hat sogar noch eine recht umfangreiche IP Accesslitsne Option mit der du auch Traffic entsprechend reglementieren kannst und das dann in Wirespeed.

Damit solltest du dann besser das Design wie aus dem o.a. Tutorial umsetzen:

Wäre dann die sinnigste Variante für dich !

So sähe eine grobe ICX Layer 3 Konfig mit den o.a. VLANs aus:

!

vlan 1 name Management by port

tagged ethe 49 to 50

router-interface ve 1

spanning-tree 802-1w

!

vlan 10 name Server

tagged ethe 49 to 50

router-interface ve 10

spanning-tree 802-1w

!

vlan 20 name Clients

tagged ethe 49 to 50

router-interface ve 20

spanning-tree 802-1w

!

vlan 30 name Drucker

tagged ethe 49 to 50

router-interface ve 30

spanning-tree 802-1w

!

lldp run

!

interface ve 1

ip address 10.1.1.1 255.255.255.0

!

interface ve 10

ip address 10.1.10.1 255.255.255.0

!

interface ve 20

ip address 10.1.20.1 255.255.255.0

!

interface ve 30

ip address 10.1.30.1 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 <IP-Firewall>

end

Moin,

Streng genommen wird da auch ein Routing eingerichtet.

So ist es. Wir hatten gerade das Problem in einer Einrichtung, dass die FW nicht mehr die zusätzlichen APs bedienen konnte, deshalb dauerhaft bei 100% Auslastung stand und deshalb das ganze Netz lahmte. Also wurde das nächst größere Modell gekauft und nun geht es wieder.

Liebe Grüße

Erik

Zitat von @aqui:

dann muss man natürlich entsprechendes Routing einrichten

Nein, das ist Quatsch ! Routing ist nicht erforderlich. Jedenfalls nicht wenn wie HIER beschrieben die VLANs routingtechnisch direkt an der Firewall terminieren !Streng genommen wird da auch ein Routing eingerichtet.

Äußerst bescheidenes Design dann.

Nein, Unsinn muss es nicht wenn du die FW entsprechend ausrüstest.So ist es. Wir hatten gerade das Problem in einer Einrichtung, dass die FW nicht mehr die zusätzlichen APs bedienen konnte, deshalb dauerhaft bei 100% Auslastung stand und deshalb das ganze Netz lahmte. Also wurde das nächst größere Modell gekauft und nun geht es wieder.

Liebe Grüße

Erik

Sowas wie das hier könnte man nehmen:

heise.de/select/ct/2016/20/1475231418179546

2 mal 10G würden ja reichen. Zur Not steckt man noch eine Mellanox ider besser eine preiswerte N-Base T Karte dazu dann hat man auch ein Interface für 1, 2.5, 5 und 10G auf Kupfer.

Aber letztlich ist das L3 Konzept skalierbarer.

Wenn du im Core einen 10G Layer 3 Switch nimmst wie z.B. den Mikrotik CRS 309

varia-store.com/de/produkt/34143-mikrotik-crs309-1g-8s-in-cloud- ...

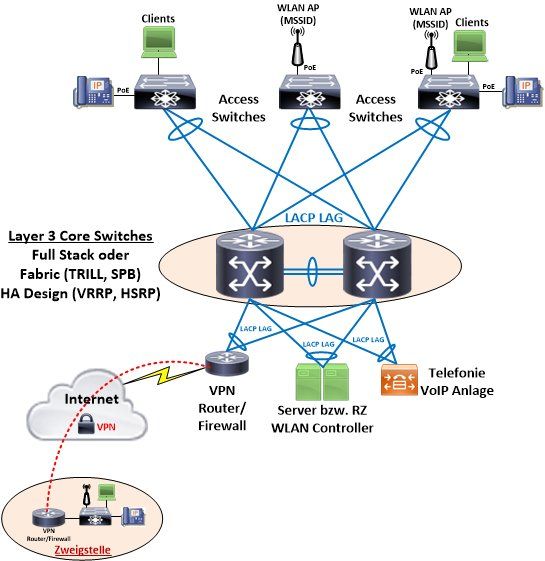

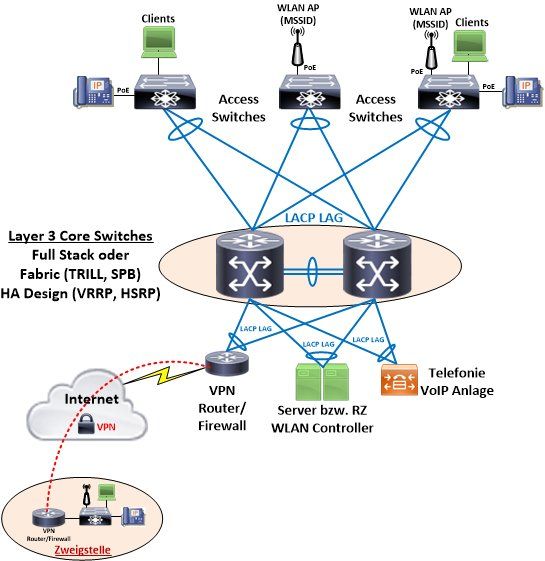

Kannst du damit einen performaten L3 Core aufbauen. Bei 2 Switches sogar mit Redundanz ala:

Damit hast du ein allemal skalierbareres Konzept als mit einem zentralen Firewall Boliden.

Zu Mikrotiks haben zudem noch eine vollständige Firewall im Router OS integriert so das sie ihre 10G Firewall damit auch gleich an Bord haben

heise.de/select/ct/2016/20/1475231418179546

2 mal 10G würden ja reichen. Zur Not steckt man noch eine Mellanox ider besser eine preiswerte N-Base T Karte dazu dann hat man auch ein Interface für 1, 2.5, 5 und 10G auf Kupfer.

Aber letztlich ist das L3 Konzept skalierbarer.

Wenn du im Core einen 10G Layer 3 Switch nimmst wie z.B. den Mikrotik CRS 309

varia-store.com/de/produkt/34143-mikrotik-crs309-1g-8s-in-cloud- ...

Kannst du damit einen performaten L3 Core aufbauen. Bei 2 Switches sogar mit Redundanz ala:

Damit hast du ein allemal skalierbareres Konzept als mit einem zentralen Firewall Boliden.

Zu Mikrotiks haben zudem noch eine vollständige Firewall im Router OS integriert so das sie ihre 10G Firewall damit auch gleich an Bord haben

Du musst das ja nicht via CLI machen. Die Mikrotiks konfiguriert man in der Regel immer über das grafische WinBox Tool:

mikrotik.com/download

Oder das onboard WebGUI.

Sieht dann so wie HIER aus. Die CRS Switches arbeiten problemlos mit den Ruckus ICX zusammen !

mikrotik.com/download

Oder das onboard WebGUI.

Sieht dann so wie HIER aus. Die CRS Switches arbeiten problemlos mit den Ruckus ICX zusammen !

Ich habe zwei IXC7250 im Stack

Bei einer linearen Stack Konfig und einer vollen 10G Port Lizensierung hättest du ja dann noch 14 freie 10Gig Ports zur Verfügung. Reicht das nicht ?Was ja etwas Perlen vor die Säue wäre wenn du die dortigen 10Gig Ports nur mit 1G an die SG300er nutzt.

Da wäre es dann sinnvoller noch einen weiterne einfachen 24er 7250 zusätzlich in den Stack mit reinzunehmen, an dem nur 2 10G Ports zu lizensieren (Default) zum Stacking und dort die SG-300er zu terminieren um mehr 10G Ports auf dem Stack dann freizubekommen.

Allerdings passiert das dann auf Kosten der Redundanz

Kann man das so machen?

Ja, das wäre in deinem Setup das Sinnigste.Du belässt die SG300 redundant per LACP LAG am Stack und schliesst über die beiden Stack Member redundant den CRS317 über 10Gig an quasi genau wie einen SG300 Access Switch. Schade ist dann eben das man die 10G Ports an den ICX dann brach liegen lässt und nur mit 1Gig nutzt.

Damit ist der CRS 317 dann redundant angebunden und du hast 14 freie 10G Ports.

Vom Budget her wäre das so die preiswerteste Option an weitere und möglichst viele 10G Ports zu kommen.

nur mit der kleinen 10G-Lizenz (zwei mal 10G) ausgestattet.

Da solltest du dann besser gleich die 8er mit dazuordern.Die Oberfläche von Brocade/Ruckus ist zwar nicht gerade ein Augenschmaus

Nutzt du etwa das gruselige WebGUI ?!Shame on you ! Sowas macht der Netzwerk Admin immer mit dem CLI !! Da hat man das in der Hälfte der Zeit laufen als was die Klicki Bunti Klickerei erfordert !