VLAN einrichten

VLAN Konfiguration/Einrichtung (Win2008R2, 3Com Switche, FritzBoxen, HP ProLiantServern)

Hallo administrator.de Mitglieder,

hinsichtlich einer an mich gestellten VLAN-Anforderung wende ich mich mittlerweile verzweifelt an Euch. Schlaflose Nächte, unzählige Stunden, Kopfschmerzen (wer kennt das nicht, wenn die Lösung weit hinter dem Horizont unereichbar scheint), aber auch die Neugier auf eine erfolgreiche Umsetzung der Anfoderung haben mich zu meinem ersten Post in diesem Forum veranlasst.

Die Anforderung: Erstellung eines Netzwerkes für vier voneinander unabhängigen Unternehmen (Vermutlich liegt mein Problem in der Unwissenheit über Routing bzw. VLAN-Konfiguration).

Vorhandene Hardware

zwei HP Proliant ML 350 G5-Server (16 GB und 24 GB RAM, gespiegelte SAS-Platten, jeder Server hat 3 physikalische LAN-Karten)

zwei 3Com Baseline Switch 2924 SFP Plus

zwei FritzBoxen (3270 und 7270)

zwei 16.000er DSL Anschlüsse (DSL-Anschluss Eins für Firma 1 und DSL-Anschluss Zwei Firma 2 bis 4)

Server-Betriebssysteme: alle Windows Servers 2008 R2 Enterprise

Die Unternehmen:

Firma 1 (das sind wir) sind der Eigentümer der Hardware und Software und sind für den Aufbau der Struktur und deren Administration und Wartung für alle vier Firmen zuständig.

Firma 2 sitzt in unserem Räumlichkeiten und greift hauptsächlich mit ThinClients auf "ihr eigenes" Netzwerk zu.

Firma 3 und 4 greift ausschließlich über das Internet auf "ihr eigenes" Netzwerk zu. Die Mitarbeiter sitzen an verschiedenen Standorten und müssen auch aus dem Home-Office zugreifen)

Mein Lösungsansatz war:

1. OS-Installation auf Server 1 (DC) mit der Rolle Hyper V (IP = 10.1.4.1)

2. OS-Installation auf Server 2 mit der Rolle Hyper V (IP = 10.1.4.2)

2. Erstellen der virtuellen Maschinen:

Firma 1 auf Server 1 (Internet Gateway = FritzBox 1)

10.1.5.1 = DC1

10.1.5.2 = Exchange1

10.1.5.3 = SQL1

Firma 2 auf Server 2 (Internet Gateway = FritzBox 2)

10.1.6.1 = DC2

10.1.6.2 = RDSH2

Firma 3 auf Server 2 (Internet Gateway = FritzBox 2)

10.1.7.1 = DC3

10.1.7.2 = Exchange3

10.1.7.3 = RDSH3

Fimra 4 auf Server 2 (Internet Gateway = FritzBox 2)

10.1.8.1 = DC4

10.1.8.2 = RDSH

Switch 1 = 10.1.3.1

Switch 2 = 10.1.3.2

FritzBox 1 = 10.1.1.1

FritzBox 2 = 10.1.2.1

Subnetzmaske überall = 255.255.255.0

Ich hoffe, dass bis an dieser Stelle mein Lösungsansatz korrekt ist (?)

An der Stelle der Routing Einstellungen hakt es jetzt (keine Erfahrung mit Routing).

Routen am Switch konfigurien? Routen an den virtuellen Computer konfigurieren? Keine der Firmen darf die anderen Firmen im Netzwerk sehen, nicht drauf zugreifen (so, als gäbe es keine anderen Firmen).

Wer kann Lösungsvorschläge/-ansätze, Ideen oder mit Tipps weiterhelfen, benötigt weitere Informationen und/oder hat ein gleichwertiges Szenario bereits umgesetzt?

Wer den Text bis hierhin gelesen hat --> Danke vorab für Dein Interesse!

Gruß

Holger

Hallo administrator.de Mitglieder,

hinsichtlich einer an mich gestellten VLAN-Anforderung wende ich mich mittlerweile verzweifelt an Euch. Schlaflose Nächte, unzählige Stunden, Kopfschmerzen (wer kennt das nicht, wenn die Lösung weit hinter dem Horizont unereichbar scheint), aber auch die Neugier auf eine erfolgreiche Umsetzung der Anfoderung haben mich zu meinem ersten Post in diesem Forum veranlasst.

Die Anforderung: Erstellung eines Netzwerkes für vier voneinander unabhängigen Unternehmen (Vermutlich liegt mein Problem in der Unwissenheit über Routing bzw. VLAN-Konfiguration).

Vorhandene Hardware

zwei HP Proliant ML 350 G5-Server (16 GB und 24 GB RAM, gespiegelte SAS-Platten, jeder Server hat 3 physikalische LAN-Karten)

zwei 3Com Baseline Switch 2924 SFP Plus

zwei FritzBoxen (3270 und 7270)

zwei 16.000er DSL Anschlüsse (DSL-Anschluss Eins für Firma 1 und DSL-Anschluss Zwei Firma 2 bis 4)

Server-Betriebssysteme: alle Windows Servers 2008 R2 Enterprise

Die Unternehmen:

Firma 1 (das sind wir) sind der Eigentümer der Hardware und Software und sind für den Aufbau der Struktur und deren Administration und Wartung für alle vier Firmen zuständig.

Firma 2 sitzt in unserem Räumlichkeiten und greift hauptsächlich mit ThinClients auf "ihr eigenes" Netzwerk zu.

Firma 3 und 4 greift ausschließlich über das Internet auf "ihr eigenes" Netzwerk zu. Die Mitarbeiter sitzen an verschiedenen Standorten und müssen auch aus dem Home-Office zugreifen)

Mein Lösungsansatz war:

1. OS-Installation auf Server 1 (DC) mit der Rolle Hyper V (IP = 10.1.4.1)

2. OS-Installation auf Server 2 mit der Rolle Hyper V (IP = 10.1.4.2)

2. Erstellen der virtuellen Maschinen:

Firma 1 auf Server 1 (Internet Gateway = FritzBox 1)

10.1.5.1 = DC1

10.1.5.2 = Exchange1

10.1.5.3 = SQL1

Firma 2 auf Server 2 (Internet Gateway = FritzBox 2)

10.1.6.1 = DC2

10.1.6.2 = RDSH2

Firma 3 auf Server 2 (Internet Gateway = FritzBox 2)

10.1.7.1 = DC3

10.1.7.2 = Exchange3

10.1.7.3 = RDSH3

Fimra 4 auf Server 2 (Internet Gateway = FritzBox 2)

10.1.8.1 = DC4

10.1.8.2 = RDSH

Switch 1 = 10.1.3.1

Switch 2 = 10.1.3.2

FritzBox 1 = 10.1.1.1

FritzBox 2 = 10.1.2.1

Subnetzmaske überall = 255.255.255.0

Ich hoffe, dass bis an dieser Stelle mein Lösungsansatz korrekt ist (?)

An der Stelle der Routing Einstellungen hakt es jetzt (keine Erfahrung mit Routing).

Routen am Switch konfigurien? Routen an den virtuellen Computer konfigurieren? Keine der Firmen darf die anderen Firmen im Netzwerk sehen, nicht drauf zugreifen (so, als gäbe es keine anderen Firmen).

Wer kann Lösungsvorschläge/-ansätze, Ideen oder mit Tipps weiterhelfen, benötigt weitere Informationen und/oder hat ein gleichwertiges Szenario bereits umgesetzt?

Wer den Text bis hierhin gelesen hat --> Danke vorab für Dein Interesse!

Gruß

Holger

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 160649

Url: https://administrator.de/forum/vlan-einrichten-160649.html

Ausgedruckt am: 03.05.2025 um 03:05 Uhr

7 Kommentare

Neuester Kommentar

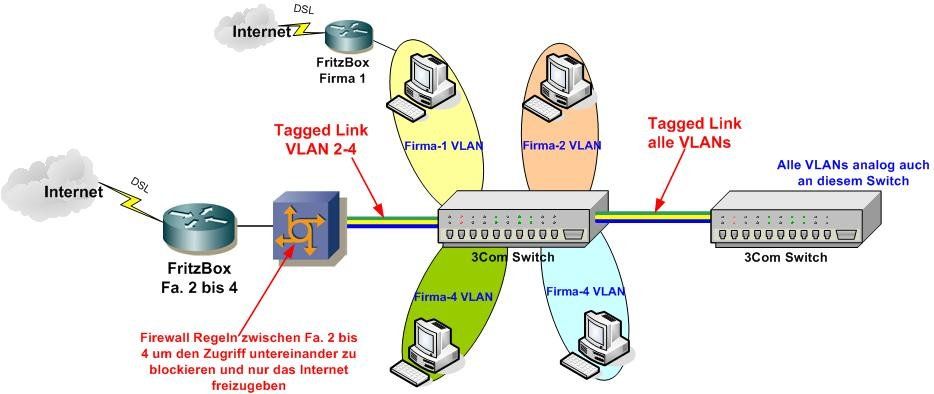

Routing am Switch geht auch allerdings musst du dann später mit ACL die VLANs sichern wenn keine Any zu Any Kommunikation gefordert ist was bei dir ja scheinbar der Fall ist.

Wasserdichter ist das mit einer FW...letztlich aber kosmetisch und wenn du einen L3 fähigen Switch hast dann ist Routing auf dem Switch letztlich immer performanter.

Da du aber keine Kommunikation haben willst unterbindest du das L3 Routing auf dem Switch (einfach die IP Interfaces weglassen !)

Damit hast du dann 4 physisch völlig getrennte VLANs für die Firmen.

Lediglich die beiden 3Com Switches verbindest du mit einem tagged Link der alle VLANs transparent überträgt im L2.

Generell ist deine Planung also so absolut korrekt und richtig !

Das Problem ist dein gemeinsamer Internetzugang für die Firma 2 bis 4.

Hier hast du 2 Möglichkeiten:

Das passende Tutorial dafür findest du hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Denk dir einfach nur das WLAN als LAN. Das Konzept ist absolut identisch.

Ansonsten solltest du zum besseren Verständnis von VLANs und Routing diese Tutorials lesen:

http://www.heise.de/netze/VLAN-Virtuelles-LAN--/artikel/77832

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Bzw. was die FW betrifft:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Das sollte dir helfen schnell den finalen Durchblick z bekommen !

Wasserdichter ist das mit einer FW...letztlich aber kosmetisch und wenn du einen L3 fähigen Switch hast dann ist Routing auf dem Switch letztlich immer performanter.

Da du aber keine Kommunikation haben willst unterbindest du das L3 Routing auf dem Switch (einfach die IP Interfaces weglassen !)

Damit hast du dann 4 physisch völlig getrennte VLANs für die Firmen.

Lediglich die beiden 3Com Switches verbindest du mit einem tagged Link der alle VLANs transparent überträgt im L2.

Generell ist deine Planung also so absolut korrekt und richtig !

Das Problem ist dein gemeinsamer Internetzugang für die Firma 2 bis 4.

Hier hast du 2 Möglichkeiten:

- 1.) die FB in einseparates 5tes "Internet" VLAN auf den die VLANs 2 bis 4 der Firmen zugreifen können und nur den Weg ins Internet zulässt. Das erfordert dann aber ein Routing dieser VLANs auf dem Switch und ein Absichern der VLANs mit einer Access Liste auf dem Switch

- 2.) Du belässt die VLANs ohne Routing auf dem Switch und realisierst den Zugriff der 3 Firmen ins Internet mit einer Firewall die tagged Links supportet.

Das passende Tutorial dafür findest du hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Denk dir einfach nur das WLAN als LAN. Das Konzept ist absolut identisch.

Ansonsten solltest du zum besseren Verständnis von VLANs und Routing diese Tutorials lesen:

http://www.heise.de/netze/VLAN-Virtuelles-LAN--/artikel/77832

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Bzw. was die FW betrifft:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Das sollte dir helfen schnell den finalen Durchblick z bekommen !

Mit den Switches hast du eine gute HW und kannst auf alle Fälle schon mal problemlos deine VLAN Infrastruktur aufbauen. Das ist über deren WebGUI in ein paar Minuten gemacht.

Tja...es bleibt dann schlicht und einfach nur die Firewall übrig um die Firmennetze auf die gemeinsame Internet FritzBox zu koppeln. Du kannst dir eine fertige Monowall / PfSense beschaffen wie hier beschrieben:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

beschaffen und das sehr preiswert gemäß dem o.a. Tutorial umsetzen.

Alternativ gehen alle kommerziellen Firewalls wie Sonicwall, Watchguard, Astaro, Mikrotik & Co. die sowas auch supporten und problemlos umsetzen können.

Da wirds allerdings dann etwas teurer. Die Vorgehensweise ist aber völlig identisch.

Tja...es bleibt dann schlicht und einfach nur die Firewall übrig um die Firmennetze auf die gemeinsame Internet FritzBox zu koppeln. Du kannst dir eine fertige Monowall / PfSense beschaffen wie hier beschrieben:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

beschaffen und das sehr preiswert gemäß dem o.a. Tutorial umsetzen.

Alternativ gehen alle kommerziellen Firewalls wie Sonicwall, Watchguard, Astaro, Mikrotik & Co. die sowas auch supporten und problemlos umsetzen können.

Da wirds allerdings dann etwas teurer. Die Vorgehensweise ist aber völlig identisch.

Ja, das könnte sie aber das wäre nicht ihre Aufgabe Du hast ja schon 2 Fritz Gurken die das erledigen, deshalb kannst du das Geld sparen.

Da bei dir die Firmen 2 bis 4 aber auf einen Internet Anschluss gehen musst du diese zusammenlegen, denn sie benutzen einen Router.

Deine Switches können nicht routen geschweige denn Access Listen auf dem Layer 3 also kommst du um einen FW nicht drum die dir die Firmen 2 bis 4 trennt aber ihnen einen gemeinsamen Internet Zugang über eine der Fritzboxen ermöglicht.

Die andere Fritzbox packst du einfach ins VLAN für die Firma 1 dann haben die ihr eigenes Internet.

Wenn du alles richtig machst sieht das so aus:

Du kannst das allerdings noch etwas perfekter machen was aber nicht zwingend ist:

Wenn du die FBs entsorgst und einen Dual WAN Port Load Balancing Router nimmst wie z.B. einen preiswerten [ Draytek_2910], dann nimmst du diesen als zentralen Router für alle und schliesst dort direkt beie DSL Anschlüsse an.

Der Router verteilt dann die DSL Ports je nach Quell Adresse der Firmen und bietet zudem noch eine automatische Ausfallsicherheit wenn ein Provider einmal eine Leitungsstörung hat.

Das ist aber nur ein kosmetisches Goodie.

Es reicht bei dir eine simple Firewall um das Konzept problemlos umzusetzen !!

Die o.a. Firewall unterscheidet technisch nichts von den anderen genannten. Alle nutzen ein gehärtetes Unix als dedizirtes OS. Der einzige Unterschied ist der Supportanspruch den man teuer bezahlen muss...aber nicht unbedingt braucht wenn man weiss was man tut.

Da bei dir die Firmen 2 bis 4 aber auf einen Internet Anschluss gehen musst du diese zusammenlegen, denn sie benutzen einen Router.

Deine Switches können nicht routen geschweige denn Access Listen auf dem Layer 3 also kommst du um einen FW nicht drum die dir die Firmen 2 bis 4 trennt aber ihnen einen gemeinsamen Internet Zugang über eine der Fritzboxen ermöglicht.

Die andere Fritzbox packst du einfach ins VLAN für die Firma 1 dann haben die ihr eigenes Internet.

Wenn du alles richtig machst sieht das so aus:

Du kannst das allerdings noch etwas perfekter machen was aber nicht zwingend ist:

Wenn du die FBs entsorgst und einen Dual WAN Port Load Balancing Router nimmst wie z.B. einen preiswerten [ Draytek_2910], dann nimmst du diesen als zentralen Router für alle und schliesst dort direkt beie DSL Anschlüsse an.

Der Router verteilt dann die DSL Ports je nach Quell Adresse der Firmen und bietet zudem noch eine automatische Ausfallsicherheit wenn ein Provider einmal eine Leitungsstörung hat.

Das ist aber nur ein kosmetisches Goodie.

Es reicht bei dir eine simple Firewall um das Konzept problemlos umzusetzen !!

Die o.a. Firewall unterscheidet technisch nichts von den anderen genannten. Alle nutzen ein gehärtetes Unix als dedizirtes OS. Der einzige Unterschied ist der Supportanspruch den man teuer bezahlen muss...aber nicht unbedingt braucht wenn man weiss was man tut.