VLAN Routing

Hallo zusammen,

ich habe bei uns 2 VLANs (1 selbst eingerichtetes und das standard VLAN).

So weit so gut.

Nun möchte ich unter den VLANs routen können und natürlich auch mit beiden Netzen ins Internet!

Wie das grundsätzlich funktioniert ist mir einigermaßen klar.

Die Fragen die sich mir stellen sind:

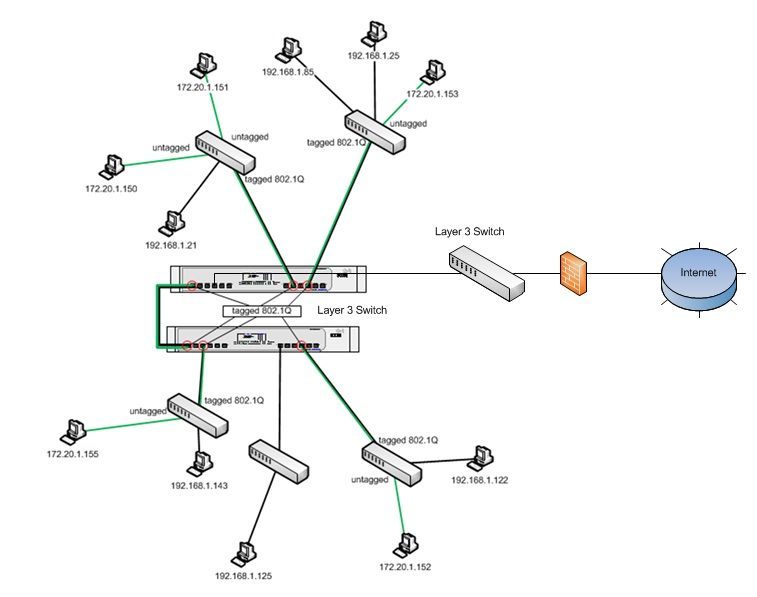

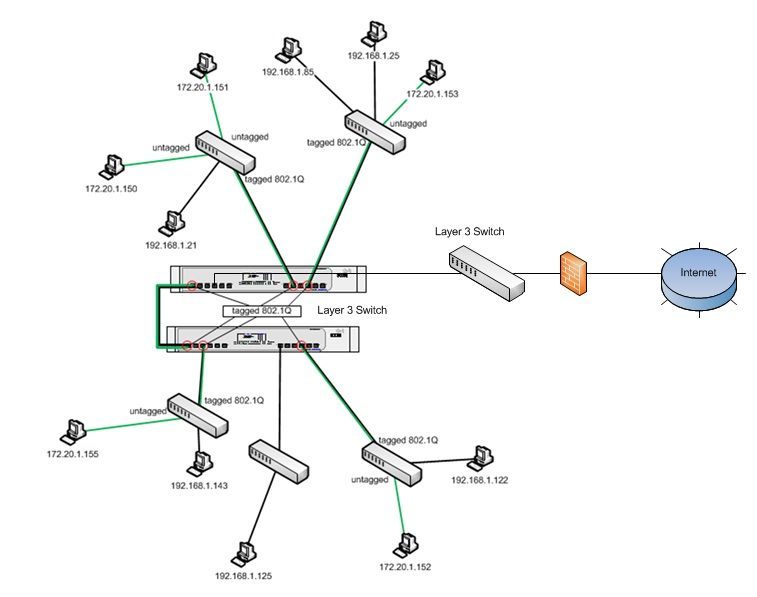

- aktiviere ich das Routing bei einen der beiden (Backbone)L3-Switches in der Mitte?

- aktiviere ich es beim L3-Switch vor der Firewall?

- funktoniert das in dieser Form sowieso nicht, da alle anderen Switches auf den routing-L3 Switch angeschlossen sein müssen und an diesem auch die Firewall hängen muss?

Sprich: L2-Switch --------------- L3 Switch mit aktivierten routing ------------------- Firewall ---------------------Internet

Ich hoffe, ich hab das einigermaßen verständlich erklärt!

Danke im Voraus!

ich habe bei uns 2 VLANs (1 selbst eingerichtetes und das standard VLAN).

So weit so gut.

Nun möchte ich unter den VLANs routen können und natürlich auch mit beiden Netzen ins Internet!

Wie das grundsätzlich funktioniert ist mir einigermaßen klar.

Die Fragen die sich mir stellen sind:

- aktiviere ich das Routing bei einen der beiden (Backbone)L3-Switches in der Mitte?

- aktiviere ich es beim L3-Switch vor der Firewall?

- funktoniert das in dieser Form sowieso nicht, da alle anderen Switches auf den routing-L3 Switch angeschlossen sein müssen und an diesem auch die Firewall hängen muss?

Sprich: L2-Switch --------------- L3 Switch mit aktivierten routing ------------------- Firewall ---------------------Internet

Ich hoffe, ich hab das einigermaßen verständlich erklärt!

Danke im Voraus!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 180974

Url: https://administrator.de/forum/vlan-routing-180974.html

Ausgedruckt am: 28.06.2025 um 21:06 Uhr

9 Kommentare

Neuester Kommentar

Hallo!

Nachdem unsere Netzwerk-Experten (aqui, dog) akutell schon Feierabend zu haben scheinen, melde ich mich mal zu Wort...

Es reicht, das Routing auf einem der 3 zu aktivieren.

Dein Aufbau funktioniert in dieser Form in jedem Fall!

Entscheidend ist dann, dass alle anderen Geräte im Netz die entsprechenden Interfaces des L3 als Gateway eingetragen haben, und dass alle Switches/Router TAGGED miteinander verbunden sind.

Wichtig ist noch, dass du nicht vergisst, die Retourrouten auf Deiner Firewall einzutragen.

Eine Übersicht, wie die Gateways ausschauen könnten, findest Du zB hier

gutes Gelingen,

lg

Edi

Nachdem unsere Netzwerk-Experten (aqui, dog) akutell schon Feierabend zu haben scheinen, melde ich mich mal zu Wort...

- aktiviere ich das Routing bei einen der beiden (Backbone)L3-Switches in der Mitte?

- aktiviere ich es beim L3-Switch vor der Firewall?

- funktoniert das in dieser Form sowieso nicht, da alle anderen Switches auf den routing-L3 Switch angeschlossen sein müssen und an diesem auch die Firewall hängen muss?

- aktiviere ich es beim L3-Switch vor der Firewall?

- funktoniert das in dieser Form sowieso nicht, da alle anderen Switches auf den routing-L3 Switch angeschlossen sein müssen und an diesem auch die Firewall hängen muss?

Es reicht, das Routing auf einem der 3 zu aktivieren.

Dein Aufbau funktioniert in dieser Form in jedem Fall!

Entscheidend ist dann, dass alle anderen Geräte im Netz die entsprechenden Interfaces des L3 als Gateway eingetragen haben, und dass alle Switches/Router TAGGED miteinander verbunden sind.

Wichtig ist noch, dass du nicht vergisst, die Retourrouten auf Deiner Firewall einzutragen.

Eine Übersicht, wie die Gateways ausschauen könnten, findest Du zB hier

gutes Gelingen,

lg

Edi

Hi

als erstes solltest du den Uplink von den beiden(!) Layer 3 Switchen auf den einen Layer legen, dann STP aktivieren (also vorher ansonsten bekommst ein Ausfall wegen loop , der einzelne Layer 3 Switch bekommt dann das Routing aktiviert:

, der einzelne Layer 3 Switch bekommt dann das Routing aktiviert:

- IP Adresse in VLAN_A

- IP Adresse in VLAN_B

- IP Adresse in VLAN_C (VLAN was zur Firewall geht)

Dann erstellst du für jedes VLAN ein Routing Interface und gibt's dem Layer 3 Switch selbst als Standardgateway die Firewall, so weis diese, dass alle Pakete die nicht zu einem VLAN gehören ins Netz sollen. An den Layer 2 Switchen musst lediglich die Uplinks Tagged setzen und den rest untagged in dem entsprechenden VLAN.

Mal ein paar Bsp. Config (CLI ähnlich wie Cisco, in meinem Fall Brocade)

an den beiden Layer 3 Switchen dann

Natürlich ein wenig anpassen, aber im ganzen sollte das so gehen - und dann am Client entsprechend die IP des Routerinterfaces in dem VLAN eintragen als Default_Gateway.

Ein weiterer Punkt währe noch, wenn die beiden Layer 3 Switche, es könenn kannst, zwecks Ausfallsicherheit auch VRRP oder ähnliches aktivieren, damit hättest du einen ausfallsicheres Routing - das können meistens allerdings nur Enterprise Geräte und zu deinen Geräten hast so nix geschrieben.

und zu deinen Geräten hast so nix geschrieben.

Edit/add: und bevor kritiker schreien, ja ich habe das "management vlan" in der config im default_vlan gelassen, aber das kann auch von vlan_1 auf ein anderes schieben also egal

als erstes solltest du den Uplink von den beiden(!) Layer 3 Switchen auf den einen Layer legen, dann STP aktivieren (also vorher ansonsten bekommst ein Ausfall wegen loop

- IP Adresse in VLAN_A

- IP Adresse in VLAN_B

- IP Adresse in VLAN_C (VLAN was zur Firewall geht)

Dann erstellst du für jedes VLAN ein Routing Interface und gibt's dem Layer 3 Switch selbst als Standardgateway die Firewall, so weis diese, dass alle Pakete die nicht zu einem VLAN gehören ins Netz sollen. An den Layer 2 Switchen musst lediglich die Uplinks Tagged setzen und den rest untagged in dem entsprechenden VLAN.

Mal ein paar Bsp. Config (CLI ähnlich wie Cisco, in meinem Fall Brocade)

!

enable

!

configure terminal

!

hostname Layer 3 Router

ip address 192.168.1.1/24

ip route 0.0.0.0 192.168.10.100 (die IP der Firewall)

sntp server <ip Adresse deines DC>

!

router ospf

exit

!

interface etherenet 1/1/1

port-name uplink zu Switch 1

dual mode

exit

!

interface etherenet 1/1/2

port-name uplink zu Switch 2

dual mode

exit

!

interface ethernet 1/1/3

port-name uplink zur Firweall

exit

!

vlan 10 name Gruppe 1

tagged ethernet 1/1/1 to 1/1/2

spanningtree 802.11w

trust dscp (wenn z.B. VoIP Prio haben soll)

router-interface ve10

exit

!

interface ve10

ip address 192.168.10.10/24

ip opsf area 0.0.0.0

exit

!

vlan 20 name Gruppe 1

tagged ethernet 1/1/1 to 1/1/2

spanningtree 802.1w

trust dscp (wenn z.B. VoIP Prio haben soll)

router-interface ve20

exit

!

interface ve20

ip address 192.168.20.10/24

ip ospf area 0.0.0.0

exit

!

vlan 100 name zur Firewall

untagged ethernet 1/1/3 (Port 2 des Switches als Uplink zur Firewall)

spanningtree 802.1w

trust dscp (wenn z.B. VoIP Prio haben soll)

router-interface ve100

exit

!

interface ve100

ip address 192.168.100.10/24

ip ospf area 0.0.0.0

exit

!

write meman den beiden Layer 3 Switchen dann

!

enable

!

configure terminal

!

hostname Layer Switch #1

ip address 192.168.1.2/24

ip default-gateway 192.168.1.1

sntp server <ip Adresse deines DC>

!

interface ethenet 1/1/1

port-name uplink zum Router

dual-mode

exit

!

interface ethenet 1/1/2

port-name uplink zum anderen Switch

dual-mode

exit

!

vlan 10 name Gruppe 1

tagged ethernet 1/1/1 to 1/1/2 (und die anderen Tagged Ports falls notwendig)

spanningtree 802.11w

trust dscp (wenn z.B. VoIP Prio haben soll)

exit

!

vlan 20 name Gruppe 1

tagged ethernet 1/1/1 to 1/1/2 (und die anderen Tagged Ports falls notwendig)

spanningtree 802.1w

trust dscp (wenn z.B. VoIP Prio haben soll)

exit

!

write mem

!Ein weiterer Punkt währe noch, wenn die beiden Layer 3 Switche, es könenn kannst, zwecks Ausfallsicherheit auch VRRP oder ähnliches aktivieren, damit hättest du einen ausfallsicheres Routing - das können meistens allerdings nur Enterprise Geräte

Edit/add: und bevor kritiker schreien, ja ich habe das "management vlan" in der config im default_vlan gelassen, aber das kann auch von vlan_1 auf ein anderes schieben also egal

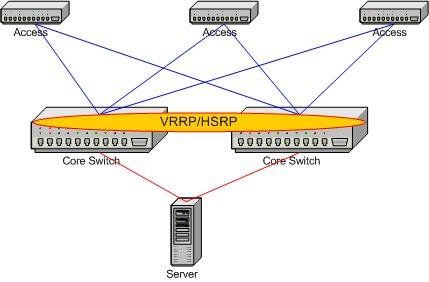

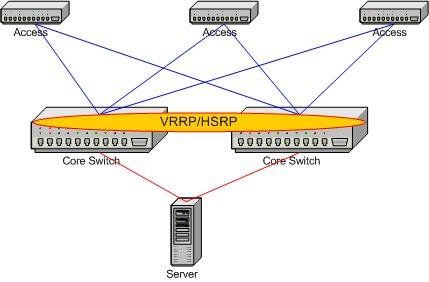

Irgendwie ist der Thread hier durch die Lappen gegangen

Nein, das L3 Routing zwischen den VLANs machst du natürlich auf deinen beiden Core Switches und nirgendwo anders. Allein schon aus Redundanzgründen ist das zwingen. Mit dem L3 Switch zum Internet hättest du einen single Point of Failure.

Ein klassisches Design sieht so aus:

Was ja bis auf die redundanten Leitungen genau deinem entspricht.

Stell dir den Server hier als deinen Internet L3 Switch vor.

Den solltest du übrigens auf dringenst mit "2 Beinen" so an die Core Switches anbinden um einen Leitungs Redundanz zu haben.

Idealerweise nimmt man den Internet Anschluss in ein weiteres separates VLAN auf dem Core um diesen Traffic vollkommen vom Produktivtraffic in den beiden VLANs zu trennen.

Zudem hast du damit immer die Möglichkeit über Accesslisten dediziert den Internet Traffic in beide VLANs zu filtern.

Letztlich ist so einen Trennung also besser um nicht den Internetzugang direkt in einem der VLANs zu haben.

Was du nun machst ist auf den beiden Core Systemen je eine IP Adresse in dem VLAN eingeben und dann solltest du noch zwingend VRRP oder HSRP auf den Core Switches laufen lassen um das Gateway Problem zu lösen.

Clients hätten ja sonst immer nur eine IP des einen oder anderen Core Switches als Gateway. Fällt das aus ist "Schicht im Schacht".

VRRP oder HSRP verhindert das indem es eine virtuelle IP schafft zwischen beiden Core Switches. Fällt einer aus hat das keinerlei Auswirkung auf die Clients und es kann weiter zwischen beiden VLANs gearbeitet werden.

Das ist ein klassisches Allerweltsdesign im Switching Umfeld !

Zu guter letzt definierst du auf beiden Core Switches noch eine default Route auf den Internet L3 Switch und gut ist !

Das ist ein wasserdichets Design was du so umsetzen solltest.

Die Konfig vom Kollegen clshak ist schon OK bis auf das fehlende VRRP was du unbedingt hinzufügen solltest sofern deinen Switches das supporten (hoffentlich).

Deshalb jetzt mal die vereinfachte Konfig auch in Brocade Nomenklatur.

Vereinfacht sähe ein korrekte Core Switch Konfig dann so aus: (Ethernet Port zw. den beiden Cores ist Port 1, Default Gateway ist dann immer die VRRP .254er IP Adresse in den VLANs)

Core 1

vlan 1 name VLAN-1

tagged ethernet 1

spanningtree 802.11w

router-interface ve1

exit

!

interface ve1

ip address 192.168.1.253/24

ip vrrp-extended vrid 1

backup priority 50

ip-address 192.168.1.254

enable

!

vlan 2 name VLAN-2

tagged ethernet 1

spanningtree 802.1w

router-interface ve 2

exit

!

interface ve2

ip address 172.20.1.253/24

ip vrrp-extended vrid 2

backup priority 50

ip-address 172.20.1.254

enable

!

Core 2

vlan 1 name VLAN-1

tagged ethernet 1

spanningtree 802.11w

router-interface ve1

exit

!

interface ve1

ip address 192.168.1.252/24

ip vrrp-extended vrid 1

backup

ip-address 192.168.1.254

enable

!

vlan 2 name VLAN-2

tagged ethernet 1

spanningtree 802.1w

router-interface ve 2

exit

!

interface ve2

ip address 172.20.1.252/24

ip vrrp-extended vrid 2

backup

ip-address 172.20.1.254

enable

!

Nein, das L3 Routing zwischen den VLANs machst du natürlich auf deinen beiden Core Switches und nirgendwo anders. Allein schon aus Redundanzgründen ist das zwingen. Mit dem L3 Switch zum Internet hättest du einen single Point of Failure.

Ein klassisches Design sieht so aus:

Was ja bis auf die redundanten Leitungen genau deinem entspricht.

Stell dir den Server hier als deinen Internet L3 Switch vor.

Den solltest du übrigens auf dringenst mit "2 Beinen" so an die Core Switches anbinden um einen Leitungs Redundanz zu haben.

Idealerweise nimmt man den Internet Anschluss in ein weiteres separates VLAN auf dem Core um diesen Traffic vollkommen vom Produktivtraffic in den beiden VLANs zu trennen.

Zudem hast du damit immer die Möglichkeit über Accesslisten dediziert den Internet Traffic in beide VLANs zu filtern.

Letztlich ist so einen Trennung also besser um nicht den Internetzugang direkt in einem der VLANs zu haben.

Was du nun machst ist auf den beiden Core Systemen je eine IP Adresse in dem VLAN eingeben und dann solltest du noch zwingend VRRP oder HSRP auf den Core Switches laufen lassen um das Gateway Problem zu lösen.

Clients hätten ja sonst immer nur eine IP des einen oder anderen Core Switches als Gateway. Fällt das aus ist "Schicht im Schacht".

VRRP oder HSRP verhindert das indem es eine virtuelle IP schafft zwischen beiden Core Switches. Fällt einer aus hat das keinerlei Auswirkung auf die Clients und es kann weiter zwischen beiden VLANs gearbeitet werden.

Das ist ein klassisches Allerweltsdesign im Switching Umfeld !

Zu guter letzt definierst du auf beiden Core Switches noch eine default Route auf den Internet L3 Switch und gut ist !

Das ist ein wasserdichets Design was du so umsetzen solltest.

Die Konfig vom Kollegen clshak ist schon OK bis auf das fehlende VRRP was du unbedingt hinzufügen solltest sofern deinen Switches das supporten (hoffentlich).

Deshalb jetzt mal die vereinfachte Konfig auch in Brocade Nomenklatur.

Vereinfacht sähe ein korrekte Core Switch Konfig dann so aus: (Ethernet Port zw. den beiden Cores ist Port 1, Default Gateway ist dann immer die VRRP .254er IP Adresse in den VLANs)

Core 1

vlan 1 name VLAN-1

tagged ethernet 1

spanningtree 802.11w

router-interface ve1

exit

!

interface ve1

ip address 192.168.1.253/24

ip vrrp-extended vrid 1

backup priority 50

ip-address 192.168.1.254

enable

!

vlan 2 name VLAN-2

tagged ethernet 1

spanningtree 802.1w

router-interface ve 2

exit

!

interface ve2

ip address 172.20.1.253/24

ip vrrp-extended vrid 2

backup priority 50

ip-address 172.20.1.254

enable

!

Core 2

vlan 1 name VLAN-1

tagged ethernet 1

spanningtree 802.11w

router-interface ve1

exit

!

interface ve1

ip address 192.168.1.252/24

ip vrrp-extended vrid 1

backup

ip-address 192.168.1.254

enable

!

vlan 2 name VLAN-2

tagged ethernet 1

spanningtree 802.1w

router-interface ve 2

exit

!

interface ve2

ip address 172.20.1.252/24

ip vrrp-extended vrid 2

backup

ip-address 172.20.1.254

enable

!

Nein, das L3 Routing zwischen den VLANs machst du natürlich auf deinen beiden Core Switches und nirgendwo anders. Allein schon aus

Redundanzgründen ist das zwingen. Mit dem L3 Switch zum Internet hättest du einen single Point of Failure.

Redundanzgründen ist das zwingen. Mit dem L3 Switch zum Internet hättest du einen single Point of Failure.

Wie (eigentlich immer) hast Du recht, ich bin allerdings davon ausgegangen, dass der Kollege die 3 L3 so eingezeichnet hat, weil sie baulich voneniander getrennt sind, und er nur 1 Uplink zwischen den 2 L3 zur Verfügung hat...

lg

[edith: upps, hab mir seine Grafik nicht genau genug angesehen.... er hat offensichtlich mehrere Uplinks zwischen den beiden L3...

damit hat sich mein erster Beitrag in Luft aufzulösen...

Du hast dir die "klassischen" Szenarien Szenarien schon ganz richtig selbst erschlossen.

Bei wenig VLANs wie bei dir macht es Sinn farbige Kabel zu verwenden und einen Portplan in den Patchschrank zu hängen wo die VLAN Ports entsprechend farbig gemacht sind. Dazu reichen auch einfache farbige 4Ecke in Portanzahl.

Sinnvollerweise verteilt man die VLAN Ports in zusammenhängenden Blöcken und verteilt sie nicht wild über alle Switchports, das erleichtert immer eine Groborientierung.

In der Regel ist es egal in welchen konkreten Port die Kabel kommen wenn denn nur die VLAN Zuordnungen stimmen. Ausnahmen sind dann nur wenn du mit PoE oder Port QoS arbeitest, dann macht es Sinn zusätzlich noch ein Beschriftungsfähnchen am Kabel anzubringen..

Dein Ausfallszenario ist soweit auch OK. Viele Switches supporten ein sog. Config Boot beim Einschalten wenn sie unkonfiguriert sind und booten dann eine für sie passende Konfig Datei per TFTP. Damit könntest du so ein Ausfallszenario dann völlig automatisieren, so das auch, salopp gesagt, der Wachmann einen Switch tauschen kann.

Das muss aber deine HW auch supporten sonst eben Cut and Paste mit der Konfig Datei.

Es gibt da viele Wege... Die obigen sind aber schon der richtige Weg und du solltest dir aussuchen was in dein Umfeld am besten passt.

Bei wenig VLANs wie bei dir macht es Sinn farbige Kabel zu verwenden und einen Portplan in den Patchschrank zu hängen wo die VLAN Ports entsprechend farbig gemacht sind. Dazu reichen auch einfache farbige 4Ecke in Portanzahl.

Sinnvollerweise verteilt man die VLAN Ports in zusammenhängenden Blöcken und verteilt sie nicht wild über alle Switchports, das erleichtert immer eine Groborientierung.

In der Regel ist es egal in welchen konkreten Port die Kabel kommen wenn denn nur die VLAN Zuordnungen stimmen. Ausnahmen sind dann nur wenn du mit PoE oder Port QoS arbeitest, dann macht es Sinn zusätzlich noch ein Beschriftungsfähnchen am Kabel anzubringen..

Dein Ausfallszenario ist soweit auch OK. Viele Switches supporten ein sog. Config Boot beim Einschalten wenn sie unkonfiguriert sind und booten dann eine für sie passende Konfig Datei per TFTP. Damit könntest du so ein Ausfallszenario dann völlig automatisieren, so das auch, salopp gesagt, der Wachmann einen Switch tauschen kann.

Das muss aber deine HW auch supporten sonst eben Cut and Paste mit der Konfig Datei.

Es gibt da viele Wege... Die obigen sind aber schon der richtige Weg und du solltest dir aussuchen was in dein Umfeld am besten passt.