VPN-IPsec Lancom hinter Opnsense

Guten Tag,

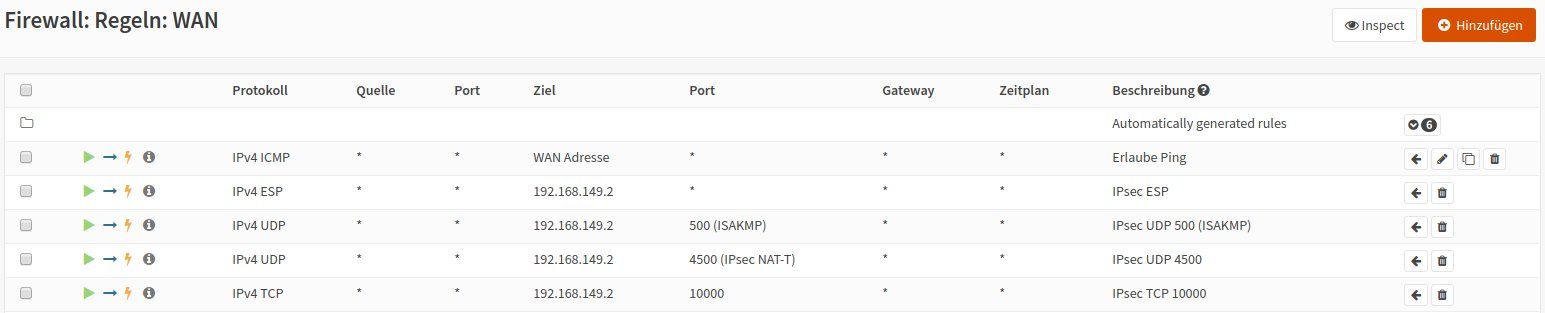

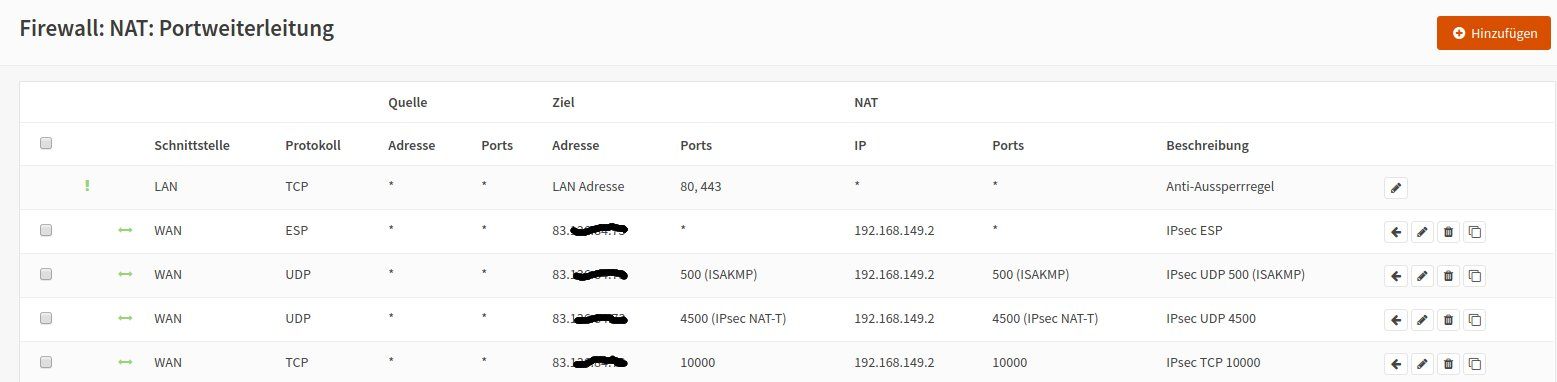

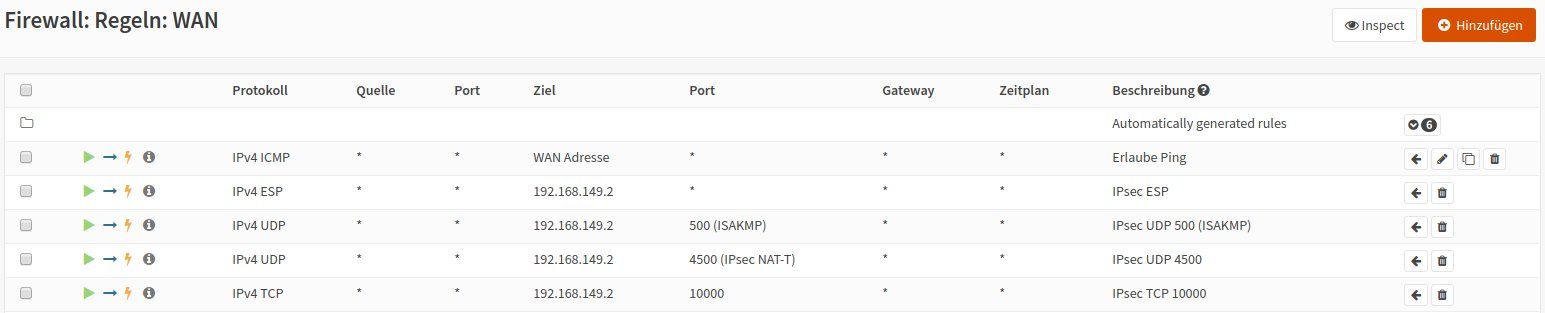

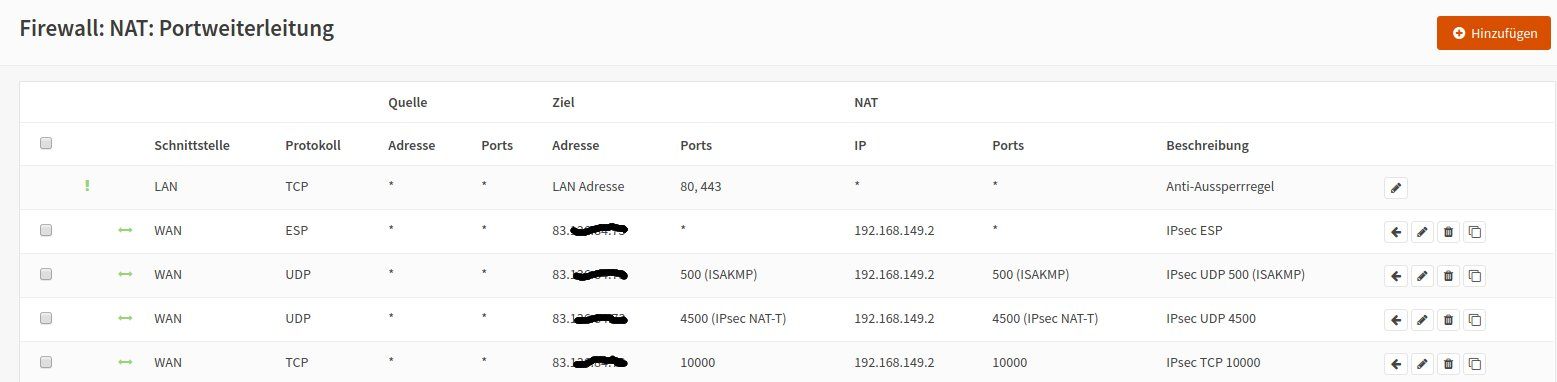

versuche eine IPsec Verbindung mit einem Lancom-Router hinter einer Opnsense Firewall aufzubauen. Folgende Einstellungen habe ich in der Opnsense vorgenommen (siehe Bildanhang):

Der Verbindungsaufbau klappt aber leider nicht. Schalte ich die Firewall ab oder gebe ich alle Ports WAN -> LAN frei klappt der Verbindungsaufbau sofort.

Was fehlt bzw. ist falsch konfiguriert?

Danke!

versuche eine IPsec Verbindung mit einem Lancom-Router hinter einer Opnsense Firewall aufzubauen. Folgende Einstellungen habe ich in der Opnsense vorgenommen (siehe Bildanhang):

Der Verbindungsaufbau klappt aber leider nicht. Schalte ich die Firewall ab oder gebe ich alle Ports WAN -> LAN frei klappt der Verbindungsaufbau sofort.

Was fehlt bzw. ist falsch konfiguriert?

Danke!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 574971

Url: https://administrator.de/forum/vpn-ipsec-lancom-hinter-opnsense-574971.html

Ausgedruckt am: 16.07.2025 um 22:07 Uhr

1 Kommentar

Port TCP 10000 ist Blödsinn den gibt es im IPsec nicht und solltest du besser entfernen !

Ist das IPsec Native oder L2TP was IPsec als Transport nutzt ? Das wäre noch zu klären. Wenn letzteres fehlt da noch UDP 1701

Ansonsten ist das Firewall Regelwerk komplett falsch. Siehst du ja auch sicher selber wenn du mal genau hinsiehst.

Als Zieladresse ist am WAN Port eine RFC 1918 IP Adresse eingegeben was natürlich völliger Unsinn ist. Diese IP Netze sind im Internet gar nicht routebar können also von eingehenden IP Paketen aus dem Internet niemals als Ziel definiert sein. Das VPN Ziel ist logischerweise in so einer Router Kaskade immer die WAN IP Adresse selber.

Im Firewall Log sollte dir dann auch immer angezeigt werden das die eingehenden IPsec Pakete geblockt werden. Vermutlicvh hast du wie üblich da noch nie reingesehen.

Erst die Port Weiterleitung definiert das dann auf die lokale IP im Koppelnetz.

Siehe auch hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Passe also die Regel und das Port Forwarding an dann kommt das auch sofort zum Fliegen.

Was der Design Unsinn soll ein VPN hinter der Firewall zu terminieren, die das so oder so besser und performanter selber kann, weiss wohl auch nur der TO selber. Aber egal...

Lesenswert dazu:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

und weitere Threads zu dem Thema hier im Forum in den weiterführenden Links.

Ist das IPsec Native oder L2TP was IPsec als Transport nutzt ? Das wäre noch zu klären. Wenn letzteres fehlt da noch UDP 1701

Ansonsten ist das Firewall Regelwerk komplett falsch. Siehst du ja auch sicher selber wenn du mal genau hinsiehst.

Als Zieladresse ist am WAN Port eine RFC 1918 IP Adresse eingegeben was natürlich völliger Unsinn ist. Diese IP Netze sind im Internet gar nicht routebar können also von eingehenden IP Paketen aus dem Internet niemals als Ziel definiert sein. Das VPN Ziel ist logischerweise in so einer Router Kaskade immer die WAN IP Adresse selber.

Im Firewall Log sollte dir dann auch immer angezeigt werden das die eingehenden IPsec Pakete geblockt werden. Vermutlicvh hast du wie üblich da noch nie reingesehen.

Erst die Port Weiterleitung definiert das dann auf die lokale IP im Koppelnetz.

Siehe auch hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Passe also die Regel und das Port Forwarding an dann kommt das auch sofort zum Fliegen.

Was der Design Unsinn soll ein VPN hinter der Firewall zu terminieren, die das so oder so besser und performanter selber kann, weiss wohl auch nur der TO selber. Aber egal...

Lesenswert dazu:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

und weitere Threads zu dem Thema hier im Forum in den weiterführenden Links.