VPN mit Mikrotik Hex, Mikrotik CR326 und FritzBox?

Hallo zusammen,

ich spanne derzeit über einen Mikrotik Hex für den Privathaushalt einige VLANs auf (Bewohner, Gäste, Server, IoT-Kram etc.). Der Hex hängt hinter einer FritzBox6590 an einem Kabelanschluss, bei dem ich mir mal 1000 MBit gegönnt habe (langsamere Optionen wären gar nicht so viel günstiger gewesen).

Ursprünglich wollte ich hinter den Hex einen Cisco SG250 mit PoE hängen, um die VLANs zu verteilen, aber faktisch gibt es derzeit nur drei kabelgebundene Clients und einen Accesspoint, der wundersamerweise die ganze Wohnung sehr gut versorgt (Unifi AC LR). Daher steht der (recht laute) Cisco derzeit still - der Unifi ist das einzige PoE-versorgte Gerät und dafür verwende ich dessen mitgelieferten Einspeiser.

Sollte ich doch mal mehr Ports benötigen, liebäugele ich mit der Anschaffung des CR326 (und Verkauf des SG250) - unterm Strich spare ich damit Geld und vermeide Lärm.

Jetzt denke ich über die Einrichtung eines VPNs nach, mit dem ich von mehreren Clients von unterwegs aus auf den heimischen Server zugreifen kann. Ich habe mich mit diversen Anleitungen mal an der Einrichtung innerhalb des Hex versucht, bin aber letztendlich doch jedesmal gescheitert, und könnte nicht bei allen Schritten jemandem erklären, was ich da eigentlich gemacht habe.

Was aber recht trivial war, war die Einrichtung eines VPNs über die Fritzbox. Da hat AVM schon einiges sehr erleichtert.

Was denkt Ihr, ist folgendes Setup funktional?

- Hex als Router hinter einer Fritzbox, an Port 4 derselben, wo ein "Fritz-Gästenetz" aufgespannt wird. Hex bezieht als "Gast" an der Fritzbox eine IP und spielt aus deren Sicht Client. So funktioniert es ja heute schon.

- VPN-Zugang von außen zum "normalen" Fritzbox-Netz einrichten, welches an den Ports 1-3 derselben verfügbar wäre.

- Die Fritzbox für ihr "normales" Netz nicht DHCP-Server spielen lassen, sondern eine IP-Adresse fest zuweisen

- Auf dem Hex ein weiteres VLAN "VPN-Besucher" aufspannen mit einem Adressbereich, der die Fritzbox umfasst

- Port 1 der Fritzbox mit einem Port des Hex verbinden, an welchem dieses "VPN-Besucher"-VLAN anliegt.

Vorteile, falls das klappen würde, wären:

- VPN wäre recht leicht auf der Fritzbox einzurichten

- evtl. könnte ich die Aufgaben des Hex mittelfristig auch auf den CR326 verschieben, der ja auch RouterOS anbietet. Das würde dann nur noch von der Client-Zahl und den Firewall-Regeln abhängen, aber keinen Einfluss mehr auf die VPN-Performance haben.

Freue mich auf Euren Input!

Viele Grüße

- michacgn

ich spanne derzeit über einen Mikrotik Hex für den Privathaushalt einige VLANs auf (Bewohner, Gäste, Server, IoT-Kram etc.). Der Hex hängt hinter einer FritzBox6590 an einem Kabelanschluss, bei dem ich mir mal 1000 MBit gegönnt habe (langsamere Optionen wären gar nicht so viel günstiger gewesen).

Ursprünglich wollte ich hinter den Hex einen Cisco SG250 mit PoE hängen, um die VLANs zu verteilen, aber faktisch gibt es derzeit nur drei kabelgebundene Clients und einen Accesspoint, der wundersamerweise die ganze Wohnung sehr gut versorgt (Unifi AC LR). Daher steht der (recht laute) Cisco derzeit still - der Unifi ist das einzige PoE-versorgte Gerät und dafür verwende ich dessen mitgelieferten Einspeiser.

Sollte ich doch mal mehr Ports benötigen, liebäugele ich mit der Anschaffung des CR326 (und Verkauf des SG250) - unterm Strich spare ich damit Geld und vermeide Lärm.

Jetzt denke ich über die Einrichtung eines VPNs nach, mit dem ich von mehreren Clients von unterwegs aus auf den heimischen Server zugreifen kann. Ich habe mich mit diversen Anleitungen mal an der Einrichtung innerhalb des Hex versucht, bin aber letztendlich doch jedesmal gescheitert, und könnte nicht bei allen Schritten jemandem erklären, was ich da eigentlich gemacht habe.

Was aber recht trivial war, war die Einrichtung eines VPNs über die Fritzbox. Da hat AVM schon einiges sehr erleichtert.

Was denkt Ihr, ist folgendes Setup funktional?

- Hex als Router hinter einer Fritzbox, an Port 4 derselben, wo ein "Fritz-Gästenetz" aufgespannt wird. Hex bezieht als "Gast" an der Fritzbox eine IP und spielt aus deren Sicht Client. So funktioniert es ja heute schon.

- VPN-Zugang von außen zum "normalen" Fritzbox-Netz einrichten, welches an den Ports 1-3 derselben verfügbar wäre.

- Die Fritzbox für ihr "normales" Netz nicht DHCP-Server spielen lassen, sondern eine IP-Adresse fest zuweisen

- Auf dem Hex ein weiteres VLAN "VPN-Besucher" aufspannen mit einem Adressbereich, der die Fritzbox umfasst

- Port 1 der Fritzbox mit einem Port des Hex verbinden, an welchem dieses "VPN-Besucher"-VLAN anliegt.

Vorteile, falls das klappen würde, wären:

- VPN wäre recht leicht auf der Fritzbox einzurichten

- evtl. könnte ich die Aufgaben des Hex mittelfristig auch auf den CR326 verschieben, der ja auch RouterOS anbietet. Das würde dann nur noch von der Client-Zahl und den Firewall-Regeln abhängen, aber keinen Einfluss mehr auf die VPN-Performance haben.

Freue mich auf Euren Input!

Viele Grüße

- michacgn

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 624692

Url: https://administrator.de/forum/vpn-mit-mikrotik-hex-mikrotik-cr326-und-fritzbox-624692.html

Ausgedruckt am: 14.07.2025 um 10:07 Uhr

20 Kommentare

Neuester Kommentar

Es könnte sein, dass es für Port 4 der FB Einschränkungen gibt.

Dieses abtippfertige Tutorial beschreibt dir die einfache und kinderleichte Einrichtung eines L2TP VPNs auf dem Mikrotik. Damit kannst du von allen Betriebssystemen und Smartphones, Tablets etc. immer ganz einfach den onboard VPN Client benutzen:

Scheitern am IPsec VPN mit MikroTik

Scheitern am IPsec VPN mit MikroTik

was die Bedeutung des Proxy-ARP ist, der ja hier eine sehr entscheidende Rolle zu spielen scheint?

Immer gerne aber die Wikipedia kann das besser:en.wikipedia.org/wiki/Proxy_ARP

Ohne das Proxy ARP bei L2TP beantwortet der VPN Router die ARP Requests der VPN Clients nicht.

Bei mir sind Interfaces wie folgt definiert

Das ist nicht ganz richtig was die VLAN Interfaces angeht. Guckst du auch hier:Router Mikrotik 750GL einbinden

Wo müsste ich denn den Proxy-ARP definieren?

Du definierst ihn auf allen VLAN IP Interfaces die du via VPN erreichen willst.sondern schon eine Ahnung haben, was ich da gerade warum aktiviere.

Sehr löbliche Einstellung !! dann muss ich es halt doch über die Fritzbox probieren.

Nicht zwingend, du hättest noch OpenVPN als Option ! Clientverbindung OpenVPN Mikrotik

Die L2TP Konfig funktioniert aber wasserdicht und das ganz sicher auch bei dir !

ich habe auch die bridge als tagged zu jedem Interface hinzugefügt.

Das ist falsch wenn du damit die Member Ports der Bridge meinst.Es ist richtig wenn du damit die VLAN Zuweisung in der Bridge meinst und rein nur die Ports die Tagged sind. Alle einfachen Access Ports dürfen NICHT so konfiguriert sein.

Deine Beschreibung ist etwas verwirrend und unklar weil nicht klar ist WELCHE Einstellung du genau damit meinst. Ein Screenshot würde sicher helfen genau zu verstehen was du meinst mit der Port Einstellung.

Thema Proxy ARP.

L2TP nutzt ein unnumbered Interface für die Client Anbindung und muss deshalb auf ARP Requests antworten für VPN Clients was es ohne Proxy ARP nicht machen würde.

de.wikipedia.org/wiki/Address_Resolution_Protocol#Proxy_ARP

en.wikipedia.org/wiki/Proxy_ARP

Das hier war ja der relevante Teil, auf den Du dich bezogen hast:

Ahhh...OK.Gut, das "untagged VLANx" Interface ist da der Fehler. Das gehört da nicht rein. In der Bridge VLAN Konfig stehen einzig und allein NUR die tagged Ports und die Bridge selber. (Siehe Tutorial und Screenshots dort !)

Die VLAN Interfaces werden lediglich nur in den Bridge Member Ports aufgeführt.

Untagged Endgeräte Ports werden nur mit ihrem PVID Setting im Member Port Setup definiert.

Das solltest du in jedem Falle in deinem Setup korrigieren. Gilt bei dir für die VLAN IDs 1, 10 und 20 !

Aus meiner Sicht bedeutet das:....

Alles richtig mit, wie bereits gesagt, den VLAN Interfaces selber. Wäre ja auch technischer Quatsch die da UNtagged einzutragen, da sie ja in der Interface Definition selber unten immer Tagged definiert sind. Das ist also de facto falsch und bedarf der Korrektur. (Entfernen der vlan Interfaces dort)oder hättest Du dennoch etwas anders eingestellt?

Ja, siehe oben... Ist es nicht letztendlich sogar egal, ob ich die VLAN-Ports tagged oder untagged heranführe?

Das ist richtig wenn man es unten im Setup immer dem richtigen VLAN zuweist !dass mir ein zertifikatsbasiertes Verfahren (statt PSK) nur zwei Vorteile bringen würde:

Den wichtigstens Vorteil hast du vergessen. Der VPN Server weist sich mit einem Zertifikat aus. Damit ist dann sichergestellt das sich alle Clients nur mit DEINEM eigenen VPN Server verbinden. Ohne ein Zertifikat kann jeder deinen Clients einen Fake VPN Server unterjubeln der die Clients dann per VPN an irgendwas Böses entführt. Sprich dein VPN Server ist kaperbar ohne das du es merkst.Wenn du aber damit leben kannst spricht nichts gegen L2TP.

Interessanterweise gibt es aber nur dann Traffic auf dieser Regel, wenn der "Road Warrior" mit der Fritzbox direkt verbunden ist.

Zeigt klar das deine FritzBox falsch konfiguriert ist !Die FritzBox ist ja selber aktiver IPsec VPN Router. Deaktiviert man nicht vollständig auf der FritzBox die VPN Funktion und VPN User usw., dann "denkt" sie weiterhin die eingehenden IPsec Pakete UDP 500, 4500 und ESP sind für sie selber bestimmt und forwardet sie NICHT weiter auch wenn ein gültiges Port Forwarding aktiviert ist dafür. Ihre eigene VPN Funktion hat immer Priorität !

Wichtig ist auch das die FB VPN Funktion NICHT für die FB Ports reglementiert ist was im Setup ja möglich ist.

Darauf wird in den zahlosen VPN Tutorials hier und im Netz immer und immer wieder hingewiesen.

Fazit:

Customize deine FritzBox richtig, dann forwardet sie auch korrekt die IPsec Frames und L2TP dahinter kommt sofort zum Fliegen !

doch in beiden Fällen "aus der Fritzbox", einmal dort geroutet, einmal dort geswitcht?

Nein. Geswitcht schonmal gar nicht weil die FB ja bekanntermaßen ein Router ist" und KEIN Switch.Knackpunkt ist wie oben bereits gesagt die FB. Hat die Reste einer VPN Konfig drauf leitet sie schlicht und einfach den IPsec Traffic trotz Port Forwarding NICHT weiter.

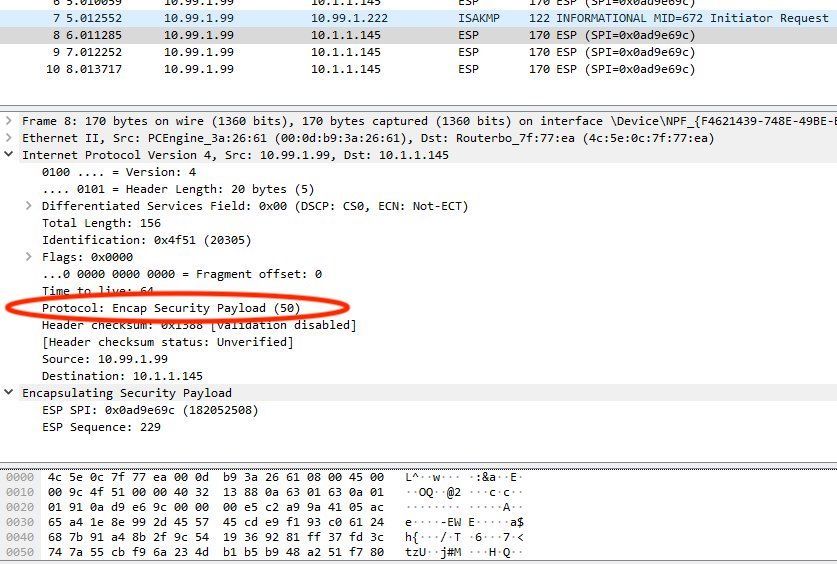

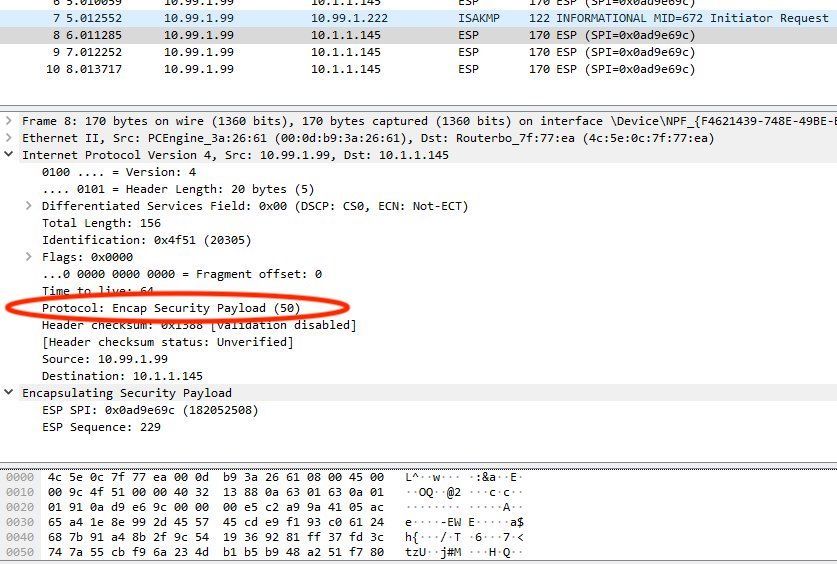

Kannst du auch wunderbar selber sehen wenn du dir temporär mal einen Wireshark Sniffer mit gleicher IP wie den MT an die FB klemmst und den von der FB eingehenden VPN Traffic ansiehst.

Forwardet sie siehst du eingehenden IPsec Traffic vom Client

Blockiert sie siehst du nix

Kann das sein das du Protocol 50 mit UDP oder TCP Port 50 verwechselst ? Bei laien passiert das gerne mal. IP Protocoll 50 ist aber das ESP Protokoll ein eigenstäntiges IP Protokoll. Möglich das du da was verwechelst ?!

Auch ist unklar was du genau mit "...als Client an der FB angemeldet ist" genau meinst ??

Als was für ein Client denn ?? WLAN, VPN, WEBclient ??

Als VPN Client ist das Mobiltelefon niemals an der FB "angemeldet" ! Folglich kannst du also niemals irgendwelchen ESP Traffic dort sehen. Unklar was du damit meinst.

Der ESP Tunnel transportiert die VPN Live Daten. Würde der nicht "verwendet" werden würde das gesamte VPN logischerweise niemals funktionieren.

Das ist so als wenn du einen leeren Tank beim Auto hast. Würdest du dir den VPN Traffic zw. Client und MT mit einem Wireshark Sniffer einmal ansehen siehst du dort immer ESP (Prot. 50) Traffic. Unverständlich wie du darauf kommst das es "nicht verwendet" wird ?!

Auch ist unklar was du genau mit "...als Client an der FB angemeldet ist" genau meinst ??

Als was für ein Client denn ?? WLAN, VPN, WEBclient ??

Als VPN Client ist das Mobiltelefon niemals an der FB "angemeldet" ! Folglich kannst du also niemals irgendwelchen ESP Traffic dort sehen. Unklar was du damit meinst.

Der ESP Tunnel transportiert die VPN Live Daten. Würde der nicht "verwendet" werden würde das gesamte VPN logischerweise niemals funktionieren.

Das ist so als wenn du einen leeren Tank beim Auto hast. Würdest du dir den VPN Traffic zw. Client und MT mit einem Wireshark Sniffer einmal ansehen siehst du dort immer ESP (Prot. 50) Traffic. Unverständlich wie du darauf kommst das es "nicht verwendet" wird ?!

OK, jetzt versteht man dein verwirrendes Szenario endlich...

OK, bei Szenario 1 bist du ja über das WLAN direkt am MT Port. Der VPN Client hat als VPN Server IP dann direkt die MT Adresse konfiguriert. Klar, dann ist die FB komplett außen vor und alles klappt direkt zwischen Client und MT. Da hast du recht.

Szenario 2 geht ja dnan über die FB. Als VPN Server IP im Client ist jetzt natürlich NICHT die MT IP (die ist aus dem Internet ja gar nicht erreichbar !) sondern die FB WAN IP drin.

Dann forwardet die FB quasi als "Durchlauferhitzer" zum MT.

Sorry, aber da war etwas Sand im Verständigungs "Getriebe".

Das die Counter nicht hochgehen bei ESP liegt am NAT Traversal. Beim VPN Traffic über die FB "merkt" der VPN Server das im Gegensatz zum Szenario 1 NAT (IP Adress Translation) dazwischen ist und nutzt automatisch alles über NAT Traversal = UDP 4500. Das ESP Paket ist also in ein UDP 4500 Paket verpackt und für den ESP Counter so nicht mehr sichtbar. Da hast du dich vermutlich dann in jugendlicher Unkentniss des IPsec Protokollhandlings verwirren lassen, kann das sein ?!

OK, bei Szenario 1 bist du ja über das WLAN direkt am MT Port. Der VPN Client hat als VPN Server IP dann direkt die MT Adresse konfiguriert. Klar, dann ist die FB komplett außen vor und alles klappt direkt zwischen Client und MT. Da hast du recht.

Szenario 2 geht ja dnan über die FB. Als VPN Server IP im Client ist jetzt natürlich NICHT die MT IP (die ist aus dem Internet ja gar nicht erreichbar !) sondern die FB WAN IP drin.

Dann forwardet die FB quasi als "Durchlauferhitzer" zum MT.

Sorry, aber da war etwas Sand im Verständigungs "Getriebe".

Das die Counter nicht hochgehen bei ESP liegt am NAT Traversal. Beim VPN Traffic über die FB "merkt" der VPN Server das im Gegensatz zum Szenario 1 NAT (IP Adress Translation) dazwischen ist und nutzt automatisch alles über NAT Traversal = UDP 4500. Das ESP Paket ist also in ein UDP 4500 Paket verpackt und für den ESP Counter so nicht mehr sichtbar. Da hast du dich vermutlich dann in jugendlicher Unkentniss des IPsec Protokollhandlings verwirren lassen, kann das sein ?!

Ich will doch wissen, was ich hier bastele und nutze.

Warum nutzt du dann nicht viel aktiver mal den Wireshark ??? Ist doch immer dein allerbester Freund bei sowas !Welche Funktion hat sie? Was kann ich damit aktiv beeinflussen?

Stelle dir das VPN wie eine virtuelles IP Interface eines Routers vor, was es ja quasi auch ist. Interfaces müssen immer in eigenen IP Netzen arbeiten oder man nutzt unnumbered Interfaces.