Zugriff von mehreren Usern auf einen SFTP Server

Dear community,

ich soll einen SFTP Server auf einen Server 2019 installieren und es sollen zwei user von extern auf zwei voneinander unabhängig ordner via privat key zugreifen können.

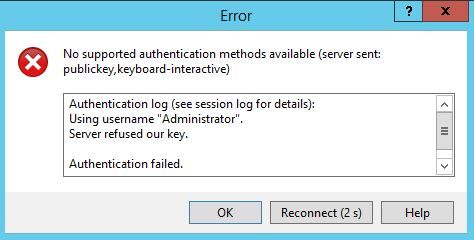

SFTP Server (open SSH) hab ich installiert und mit meine lokalen Admin user funktioniert es bereits mit dem private key und folder jailing.

Ich hab die sshd_config bezüglich user folgendermaßen konfiguriert:

Match User xxxx

ChrootDirectory ~/Documents/SFTProot

Die AuthorizedKeysFile befindet sich unter C:\Users\xxxx\.ssh

Hat Ihrendwer eine Idee wie das unter Windows mit mehreren Usern funktioniert.

Danke Vorab

Vin

ich soll einen SFTP Server auf einen Server 2019 installieren und es sollen zwei user von extern auf zwei voneinander unabhängig ordner via privat key zugreifen können.

SFTP Server (open SSH) hab ich installiert und mit meine lokalen Admin user funktioniert es bereits mit dem private key und folder jailing.

Ich hab die sshd_config bezüglich user folgendermaßen konfiguriert:

Match User xxxx

ChrootDirectory ~/Documents/SFTProot

Die AuthorizedKeysFile befindet sich unter C:\Users\xxxx\.ssh

Hat Ihrendwer eine Idee wie das unter Windows mit mehreren Usern funktioniert.

Danke Vorab

Vin

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2664313256

Url: https://administrator.de/forum/zugriff-von-mehreren-usern-auf-einen-sftp-server-2664313256.html

Ausgedruckt am: 01.07.2025 um 18:07 Uhr

3 Kommentare

Neuester Kommentar

Hallo,

ich kenne mich hier leider nicht so gut aus.

Deshalb habe ich damals auf ein Third Party Tool gesetzt:

https://www.bitvise.com/ssh-server

Einrichtung usw. war alles super entspannt und der Server lief nach ~60 Minuten Konfiguration inklusive einlesen.

Grüße

Somebody

ich kenne mich hier leider nicht so gut aus.

Deshalb habe ich damals auf ein Third Party Tool gesetzt:

https://www.bitvise.com/ssh-server

Einrichtung usw. war alles super entspannt und der Server lief nach ~60 Minuten Konfiguration inklusive einlesen.

Grüße

Somebody

Servus,

kein Problem

sshd_config muss dann folgendes enthalten

ForceCommand internal-sftp beschränkt den User auf reinen sftp file transfer also kein Shell-Access. Sind die User-Accounts in der Domain und nicht nur lokale User muss der Domain-Name wie oben zwingend vor die Gruppe geschrieben werden, ansonsten kann er weggelassen werden.

Wer sich einloggen können soll kannst du ja mit den AllowUser und AllowGroup Direktiven weiter einschränken bzw., siehe manual.

OpenSSH Server Dienst neu starten, fertig.

Es sei aber trotzdem noch gesagt das für einen zuverlässigen und vor allem sicheren Betrieb natürlich noch mehr dazu gehört als obige Schritte, wenn man einen Windows Server mit nacktem A... von extern verfügbar macht!

Grüße Uwe

kein Problem

- Gruppe erstellen (z.B. "sshusers") , die User dort zu Mitgliedern machen.

sshd_config muss dann folgendes enthalten

Subsystem sftp sftp-server.exe

# only allow group members access to sftp server

AllowGroups TESTLAB\sshusers

# set group settings

Match Group TESTLAB\sshusers

AllowTcpForwarding no

ForceCommand internal-sftp

ChrootDirectory "~/Documents" Wer sich einloggen können soll kannst du ja mit den AllowUser und AllowGroup Direktiven weiter einschränken bzw., siehe manual.

OpenSSH Server Dienst neu starten, fertig.

Es sei aber trotzdem noch gesagt das für einen zuverlässigen und vor allem sicheren Betrieb natürlich noch mehr dazu gehört als obige Schritte, wenn man einen Windows Server mit nacktem A... von extern verfügbar macht!

Grüße Uwe