802.1X mit Mac-Filterung mit HP Switchen und Bintec WLAN APs

Hallo Zusammen,

ich betreibe mein Netzwerk mit einem Windows-Radius-Server und Zertifikatsauthentifizierung in Verbindung mit HP-Switchen und Bintec WLAN-Accesspoint (mit Bintec WLAN Controller).

Ein Auszug der Konfiguration eines Switchs.

Die Bintec Accesspoints des Netzwerks sind ja vom Port-Access Authenticator ausgenommen.

Im WLAN-Controller ist für jede SSID die IP von meinem Windows-Radius eingestellt und die Geräte authentifizieren sich per Zertifikat, alles fein.

Nun stehe ich vor einem Problem:

Jede unserer Fertigungsmaschinen mit einer der zwei Konstellationen ebenfalls per WLAN angebunden:

1. Bedienereinheit <--->Accesspoint im Clientmode <---> Bintec AP.

2. Bedienereinheit <--->Switch<---->Accesspoint im Clientmode <----> Bintec AP.

^----->Kameras zur Teileprüfung

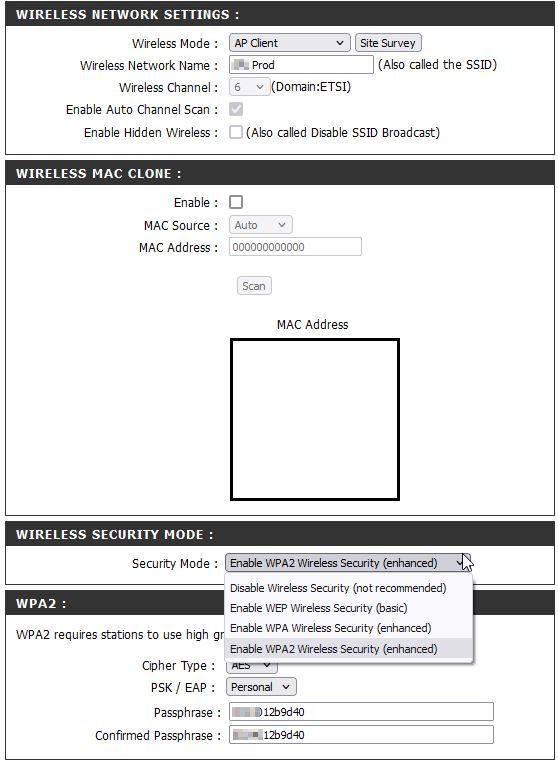

Der Accesspoint im Clientmode ist ein IEP WLAN702 (So ein Industrial AP mit OpenWRT). Dieser läuft mit dem Modul STABRIDGE und verbindet meine Maschinenhardware (Bedienereinheit, ggf. Kameras) per WLAN ans Netzwerk. Die Geräte können wohl WPA2 Enterprise, davon sind es aber noch nicht viele - vielleicht so 5-6 Stück.

Aber haben wir auch noch welche mit einer Firmware vom DLINK DAP 1160, ebenfalls Industrial Geräte. Davon sind bestimmt 40-45 im Einsatz. Und diese können kein WPA2 Enterprise.

Nun muss ich aber die Netzwerke eben mit 802.1x absichern. Für Geräte ohne WPA2 Enterprise kommt für mich dann letztendlich nur MAC-Filter in Frage.

Wie wäre die richtige Vorgehensweise?

1. Im WLAN-Controller stelle ich für SSID des Maschinennetztes WPA2-Enterprise ein.

2. Definiere die IP meines Radius-Servers.

(Hier komme ich an das Problem, dass die Geräte kein WPA2-Enterprise unterstützen. Ohne WPA Enterprise muss ich ja zwingend eine SSID und ein Kennwort eingeben?)

3. Im Radius konfiguriere ich noch, dass MAC-Authentifizierung möglich ist (modify the registry key "User Identity Attribute" under HKLM\SYSTEM\CurrentControlSet\Services\RemoteAccess\Policy to 31 in the NPS server.)

4. Lege Benutzeraccounts für die MAC-Adressen im AD an und im NPS die Richtlinien an (gibt ja paar Anleitungen).

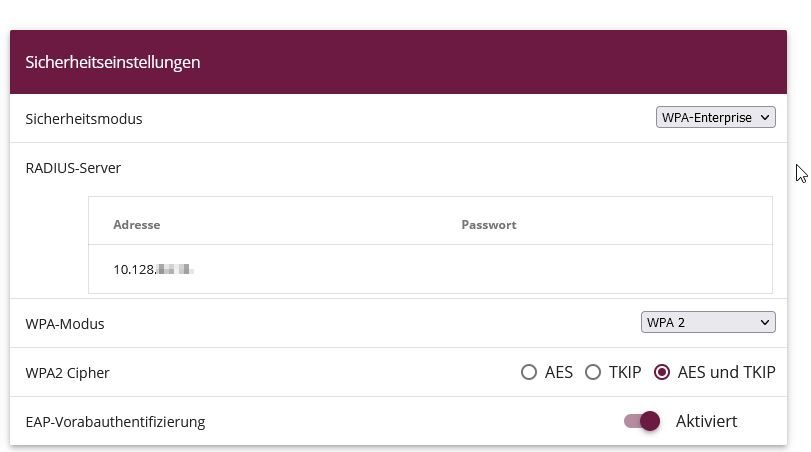

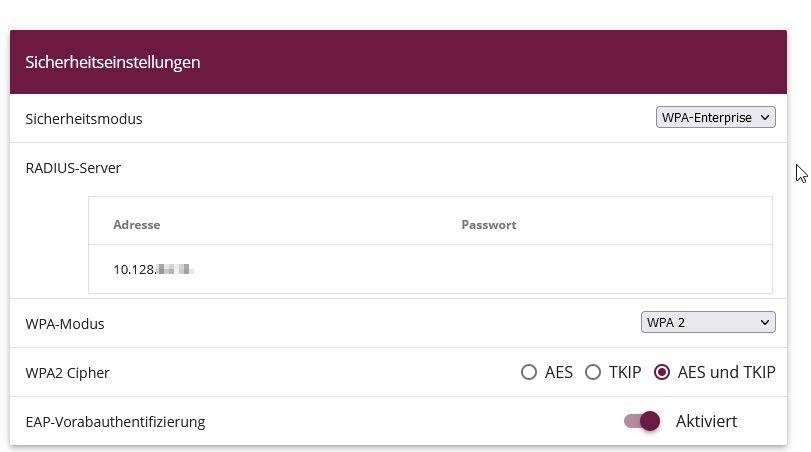

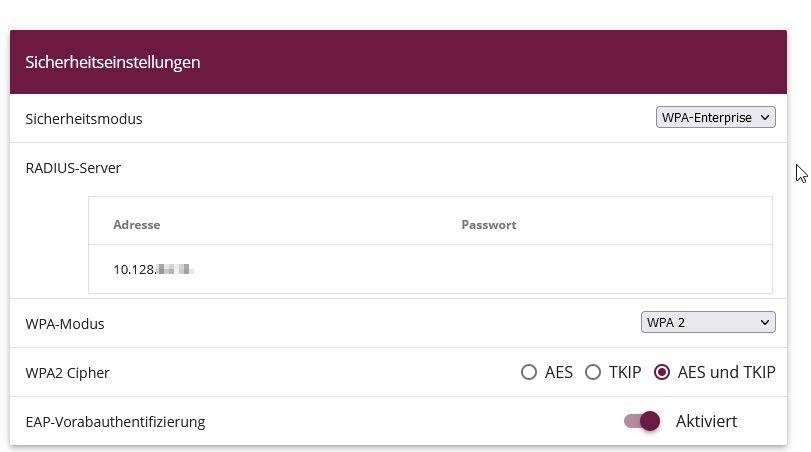

(Auszug der Sicherheitseinstellungen vom WLAN Controller)

1. Wie bekomme ich Punkt 3 gelöst?

2. Habe ich ja mehrere Endgeräte per LAN an dem Industrial Client Accesspoint, diese muss ich ja ebenfalls irgendwo definieren.

3. Wie verhindere ich dann, dass jemand z.B. sein Notebook oder whatever am LAN an dem Industrial AP ansteckt und im Netzwerk ist?

Mir wäre es Recht, wenn ich alles zentral über den Windows-NPS steuern könnte. Als letzte Möglichkeit sehe ich, die Zugriffskontrolle per MAC-Filter auf dem WLAN-Controller einzurichten und würde dies gerne vermeiden.

Danke.

ich betreibe mein Netzwerk mit einem Windows-Radius-Server und Zertifikatsauthentifizierung in Verbindung mit HP-Switchen und Bintec WLAN-Accesspoint (mit Bintec WLAN Controller).

Ein Auszug der Konfiguration eines Switchs.

aaa authentication port-access eap-radius

aaa port-access authenticator 1/30,2/13

aaa port-access authenticator 1/30 auth-vid 144

aaa port-access authenticator 1/30 unauth-vid 200

aaa port-access authenticator 1/30 client-limit 1

aaa port-access authenticator 2/13 auth-vid 120

aaa port-access authenticator 2/13 unauth-vid 200

aaa port-access authenticator 2/13 client-limit 1

aaa port-access authenticator activeDie Bintec Accesspoints des Netzwerks sind ja vom Port-Access Authenticator ausgenommen.

Im WLAN-Controller ist für jede SSID die IP von meinem Windows-Radius eingestellt und die Geräte authentifizieren sich per Zertifikat, alles fein.

Nun stehe ich vor einem Problem:

Jede unserer Fertigungsmaschinen mit einer der zwei Konstellationen ebenfalls per WLAN angebunden:

1. Bedienereinheit <--->Accesspoint im Clientmode <---> Bintec AP.

2. Bedienereinheit <--->Switch<---->Accesspoint im Clientmode <----> Bintec AP.

^----->Kameras zur Teileprüfung

Der Accesspoint im Clientmode ist ein IEP WLAN702 (So ein Industrial AP mit OpenWRT). Dieser läuft mit dem Modul STABRIDGE und verbindet meine Maschinenhardware (Bedienereinheit, ggf. Kameras) per WLAN ans Netzwerk. Die Geräte können wohl WPA2 Enterprise, davon sind es aber noch nicht viele - vielleicht so 5-6 Stück.

Aber haben wir auch noch welche mit einer Firmware vom DLINK DAP 1160, ebenfalls Industrial Geräte. Davon sind bestimmt 40-45 im Einsatz. Und diese können kein WPA2 Enterprise.

Nun muss ich aber die Netzwerke eben mit 802.1x absichern. Für Geräte ohne WPA2 Enterprise kommt für mich dann letztendlich nur MAC-Filter in Frage.

Wie wäre die richtige Vorgehensweise?

1. Im WLAN-Controller stelle ich für SSID des Maschinennetztes WPA2-Enterprise ein.

2. Definiere die IP meines Radius-Servers.

(Hier komme ich an das Problem, dass die Geräte kein WPA2-Enterprise unterstützen. Ohne WPA Enterprise muss ich ja zwingend eine SSID und ein Kennwort eingeben?)

3. Im Radius konfiguriere ich noch, dass MAC-Authentifizierung möglich ist (modify the registry key "User Identity Attribute" under HKLM\SYSTEM\CurrentControlSet\Services\RemoteAccess\Policy to 31 in the NPS server.)

4. Lege Benutzeraccounts für die MAC-Adressen im AD an und im NPS die Richtlinien an (gibt ja paar Anleitungen).

(Auszug der Sicherheitseinstellungen vom WLAN Controller)

1. Wie bekomme ich Punkt 3 gelöst?

2. Habe ich ja mehrere Endgeräte per LAN an dem Industrial Client Accesspoint, diese muss ich ja ebenfalls irgendwo definieren.

3. Wie verhindere ich dann, dass jemand z.B. sein Notebook oder whatever am LAN an dem Industrial AP ansteckt und im Netzwerk ist?

Mir wäre es Recht, wenn ich alles zentral über den Windows-NPS steuern könnte. Als letzte Möglichkeit sehe ich, die Zugriffskontrolle per MAC-Filter auf dem WLAN-Controller einzurichten und würde dies gerne vermeiden.

Danke.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1715943737

Url: https://administrator.de/forum/802-1x-mit-mac-filterung-mit-hp-switchen-und-bintec-wlan-aps-1715943737.html

Ausgedruckt am: 14.07.2025 um 16:07 Uhr

6 Kommentare

Neuester Kommentar

Für Geräte ohne WPA2 Enterprise kommt für mich dann letztendlich nur MAC-Filter in Frage.

Nein, das wäre in deinem Umfeld Frickelei. Alles was keinen .1x Client an Bord hat fackelst du mit MBP (Mac Bypass, Mac Authentisierung) ab über den Radius. Ist salopp gesagt quasi das Gleiche nur das als Username/Pass die Mac Adresse verwendet wird. So bringt man nicht .1x fähige Endgeräte in ein .1x gesichertes Netz wie deins.Beispiele dazu findest du hier viele im Forum:

Radius server eexterner AP Authentifizierung klappt nicht

Cisco SG 350x Grundkonfiguration

Ruckus ICX - 802.1x - is mac-vlan member of 2 vlans in single-untagged mode

usw. usw.

Ersteres nutzt eine Windows Client mit aktivem .1x Client. Wenn du dort WLAN Endgeräte ohne .1x assoziieren lässt dann sendet der Authenticator im AP die Mac Adresse (Mac Bypass).

Das solltest du dann in einer Radius Umgebung wie deiner immer nutzen statt der Fricklei mit Mac ACLs auf dem AP.

Die Antwort auf Frage 3. inkludiert das obige. Du machst ja dann über den Industrial AP der ja im Client Mode arbeitet dann eine MBP Authorisierung am AP wo dieser Client Mode AP assoziiert ist. Eine Laptop AP würde dann vom Radius abgewiesen weil der nur die Macs deiner Maschinen erlaubt.

Frage 3 ist leider etwas doppeldeutig. Wenn du es so meinst das diese Industrial APs als Infrastructure APs laufen (also kein Client Mode) sie aber keinen WPA Enterprise Mode supporten kannst du das dann nur über einen 802.1x Port Authentisierung mit MBP am Switchport lösen wo dieser AP angesteckt ist. Dann ist nicht der AP Authenticator sondern der Switch. Der AP arbeitet ja im simplen Bridge Mode so das alles MAC Adressen die zu authentisieren sind dann am Switchport anliegen.

WPA2 Cipher sollte man niemals mehr auf TKIP Mischbetrieb setzen. Das ist ein Kardinalsfehler, denn TKIP limitiert die Bandbreite der Clients. Hier immer AES only setzen !!

TKIP ist schon seit Jahrzehnten tot und nutzt keiner mehr aus eben dem o.a. Grund und weil es massiv unsicher ist. Das nur einmal nebenbei...

Soweit sind die Settings aber OK.

Wenn du allerdings noch nicht einmal eigenheden Radius Requests siehst dann stimmt ja grundsätzlich etwas nicht an deinem Mac Bypass Setup.

Zumindestens das solltest du mit einem Wireshark, tcpdump oder dem Radius im Debug Mode sehen.

TKIP ist schon seit Jahrzehnten tot und nutzt keiner mehr aus eben dem o.a. Grund und weil es massiv unsicher ist. Das nur einmal nebenbei...

Soweit sind die Settings aber OK.

Wenn du allerdings noch nicht einmal eigenheden Radius Requests siehst dann stimmt ja grundsätzlich etwas nicht an deinem Mac Bypass Setup.

Zumindestens das solltest du mit einem Wireshark, tcpdump oder dem Radius im Debug Mode sehen.

Dafür müsste ich ja im selben WLAN sein, wie der Client-AP oder?

Nein, nicht zwingend. Im Promiscous Mode kannst du alles auch von außen mitschreiben. Nützt dir bei WLANs mit WPA2/WPA3 und dort assoziierten Clients aber nix weil ja verschlüsselt.Steuerframes oder Beaconings, Probe Requests usw. kannst du aber auch immer im Klartext sehen.

Guckst du dazu auch hier:

Netzwerk Management Server mit Raspberry Pi

Du hast das aber vermutlich miss- oder nicht verstanden. Die Radius Requests des APs sendet der ja immer über Kupfer zum Radius Server. Die Funkschnittstelle spielt keine Rolle. Der AP ist ja der Authenticator (Client ist der Supplicant).

Diese Kommunikation findet also immer Kupfer basierend statt und kann man mit dem Kabelhai oder tcpdump dann problemlos mitschneiden um zu sehen was da genau abgeht.

Wenn's das denn nun war bitte nicht vergessen deinen Thread dann auch als erledigt zu markieren !!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?