Best-Practice für Routing-Konfiguration

Guten Abend zusammen,

ich benötige Unterstützung beim Herausfinden einer praktibalen bzw. Best-Practice Konfiguration für folgendes Vorhaben.

(Namen, IP-Adressen und VLAN IDs sind exemplarisch)

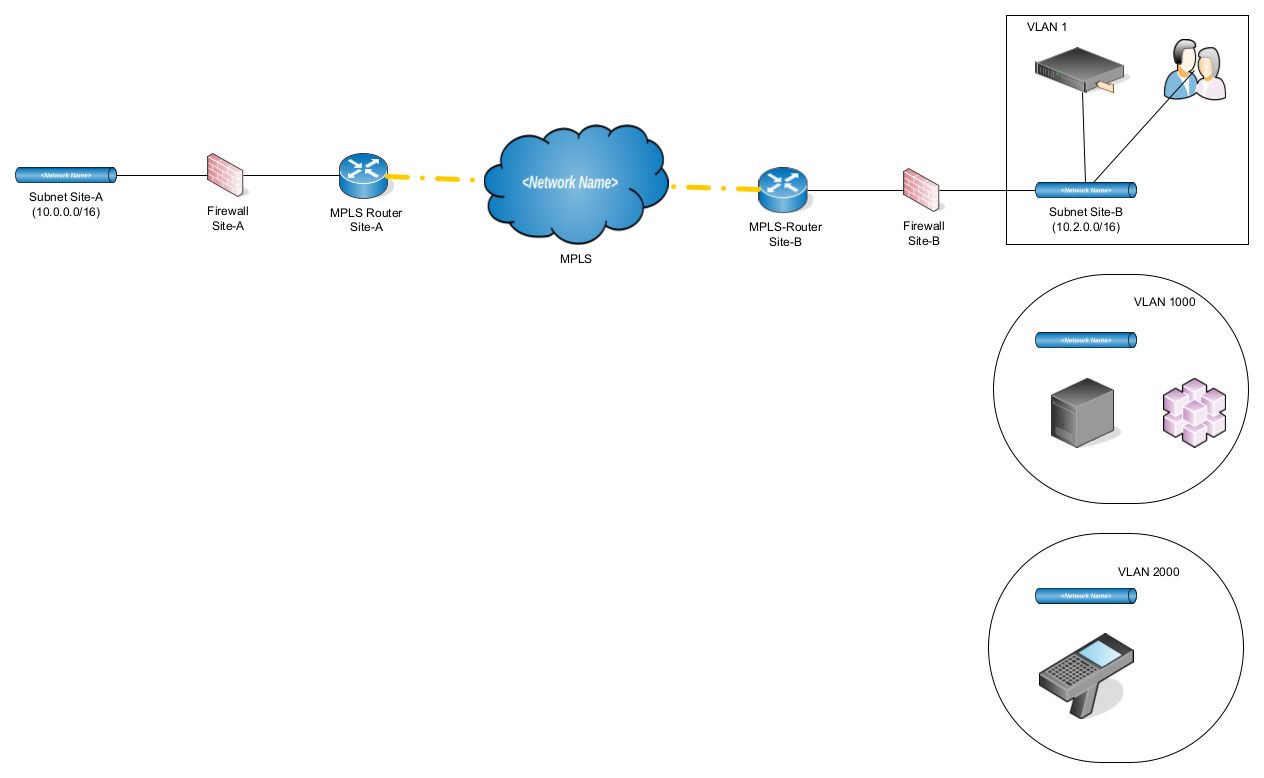

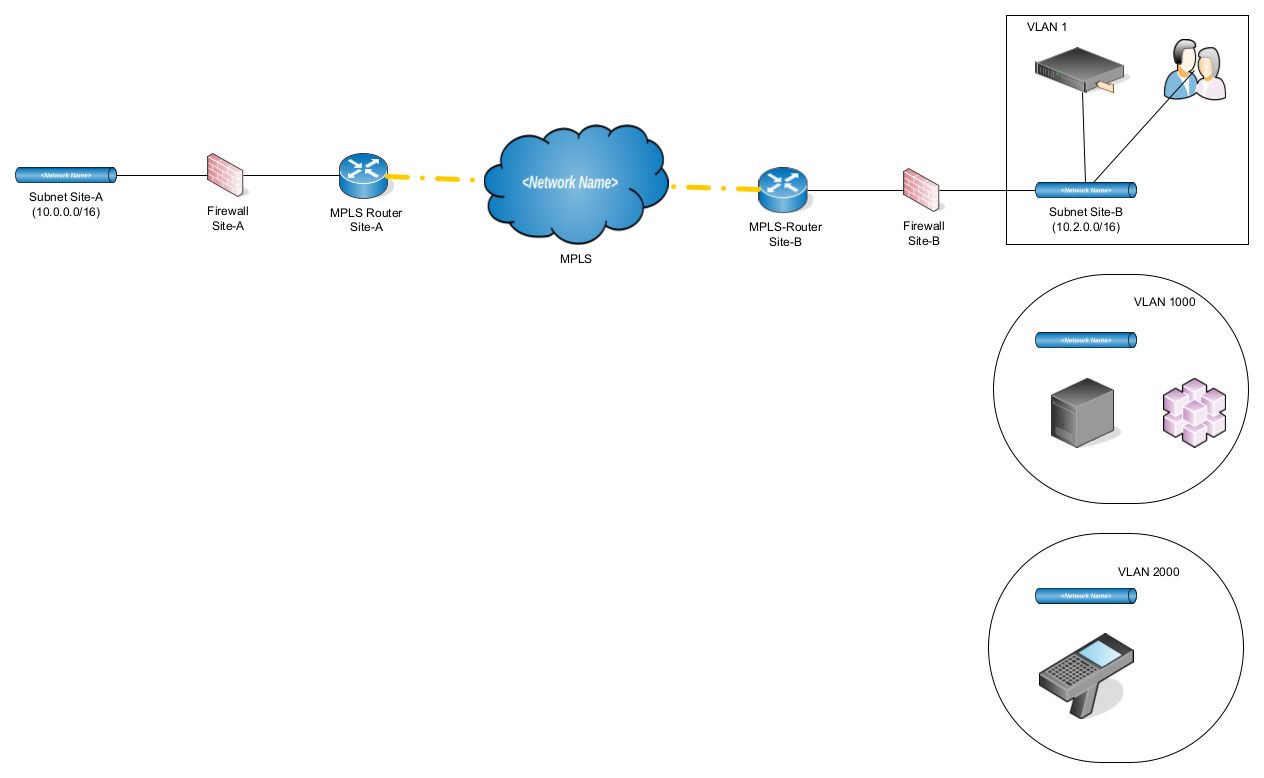

Es handelt sich um zwei Standorte, die über ein MPLS des Provider verbunden sind. Die MPLS-Router stammen vom Provider. Die Firewalls (FortiGate 100) sind von uns gestellt. VLAN 1 am Standort B ist bereits vorhanden. Nun sollen dort zwei weitere Netze verfügbar gemacht werden. VLAN 1000 soll zudem aus Standort A erreichbar sein. Das kann ich ohne Weiteres über einen Change beim Provider routen lassen. VLAN 2000 muss in Standort A nicht verfügbar sein, sondern wird nur für einige Systeme aus VLAN 1000 benötigt.

Zudem möchte ich gerne, dass beim Ausfall der Firewall vor Ort die Kommunikation zwischen VLAN 1000 und VLAN 2000 weiterhin gegeben ist. Das lässt sich dann ja nur durch einen L3-Switch realisieren, oder? Wenn ja, wie binde ich diesen in das Konstrukt am gescheitesten ein und an die Firewall?

Gruß

ich benötige Unterstützung beim Herausfinden einer praktibalen bzw. Best-Practice Konfiguration für folgendes Vorhaben.

(Namen, IP-Adressen und VLAN IDs sind exemplarisch)

Es handelt sich um zwei Standorte, die über ein MPLS des Provider verbunden sind. Die MPLS-Router stammen vom Provider. Die Firewalls (FortiGate 100) sind von uns gestellt. VLAN 1 am Standort B ist bereits vorhanden. Nun sollen dort zwei weitere Netze verfügbar gemacht werden. VLAN 1000 soll zudem aus Standort A erreichbar sein. Das kann ich ohne Weiteres über einen Change beim Provider routen lassen. VLAN 2000 muss in Standort A nicht verfügbar sein, sondern wird nur für einige Systeme aus VLAN 1000 benötigt.

Zudem möchte ich gerne, dass beim Ausfall der Firewall vor Ort die Kommunikation zwischen VLAN 1000 und VLAN 2000 weiterhin gegeben ist. Das lässt sich dann ja nur durch einen L3-Switch realisieren, oder? Wenn ja, wie binde ich diesen in das Konstrukt am gescheitesten ein und an die Firewall?

Gruß

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1865740284

Url: https://administrator.de/forum/best-practice-fuer-routing-konfiguration-1865740284.html

Ausgedruckt am: 26.07.2025 um 16:07 Uhr

5 Kommentare

Neuester Kommentar

Das lässt sich dann ja nur durch einen L3-Switch realisieren, oder?

Ja, da hast du RechtWas du bei Site-B machst ist ein klassisches und simples Layer 3 Konzept über einen L3 Switch:

Verständnissproblem Routing mit SG300-28

Switch hat Default Route auf die Firewall B und in Firewall-A trägst du lediglich den 16 Bit Prefix als Summary Route für Site-B in die Firewall ein, so das du dann alles was 10.20.x.y hat nach B schiebst

In B kannst du dann entsprechend weiter mit einem 24er Prefix deine 10.20er VLAN Netze unterteilen und fertig ist der Lack !

Für VLAN2000 sind/werden die Adressen leider vorgegeben (172.XX.XX.XX),

Umso besser ! Das 172er Netz trägst du dann in Firewall A nicht ein, dann wird es auch nicht geroutet.

Das 2000er VLAN willst du ja nur lokal bei B haben also ist es irrelevant und muss weder in Firewall A oder B, noch den Provider Routern eingetragen sein !

Dieses Netz muss ja nur der L3 Switch routen und der ist ja ganz unter deiner Hoheit !

Nur wo hole ich das o.g. Netz dann heraus?

Bitte lies das o.g. L3 Tutorial !! Das hat alle Antworten zu dem Thema. Den dortigen Router ersetzt bei dir die (routende) Firewall.

Wo ist dein Problem ??

Das ist doch völlig Wumpe was in welcher VLAN ID vorgegeben ist und was nicht. Dann trägst du als Summary Route in Firewall A eben Ziel: 172.16.0.0 /12 Gateway: Firewall B ein. Das routet dann den gesamten privaten RFC 1918 IP Adressbereich an die Firewall B und fertig ist der Lack.

Ändert ja nichts am Grundprinzip dieses nun wahrlich einfachen und banalen Setups. 😉

Das ist doch völlig Wumpe was in welcher VLAN ID vorgegeben ist und was nicht. Dann trägst du als Summary Route in Firewall A eben Ziel: 172.16.0.0 /12 Gateway: Firewall B ein. Das routet dann den gesamten privaten RFC 1918 IP Adressbereich an die Firewall B und fertig ist der Lack.

Ändert ja nichts am Grundprinzip dieses nun wahrlich einfachen und banalen Setups. 😉