CiscoAsA 5506 VPN in 2 getrennte Netzwerke

Hallo,

ich habe folgendes Problem ich habe an einer Cisco ASA 5506 2 Ports so konfiguriert das es 2 Netze gibt einmal 192.168.1.0/24 und 192.168.6.0/24, der VPN-Pool hat die Adresse 192.168.12.0/24

Die Zwei Netze können miteinander kommunizieren, die VPN in das 1er Netz funktioniert einwandfrei.

Ich komme jedoch nicht vom VPN-Pool in das 6er Netz, ich kann keine Geräte im 6er Netz erreichen.

Hat jemand eine Idee was hier Fehlen könnte?

So wie ich das verstehe sollte es ja funktionieren da es eine Access Regel in beide Netze aus dem VPN-Pool gibt genauso wie die Funktionierende Access Regel zwischen 1er Netz und 6er Netz.

Muss hier noch, etwas in die VPN Policy eingetragen werden?

ich habe folgendes Problem ich habe an einer Cisco ASA 5506 2 Ports so konfiguriert das es 2 Netze gibt einmal 192.168.1.0/24 und 192.168.6.0/24, der VPN-Pool hat die Adresse 192.168.12.0/24

Die Zwei Netze können miteinander kommunizieren, die VPN in das 1er Netz funktioniert einwandfrei.

Ich komme jedoch nicht vom VPN-Pool in das 6er Netz, ich kann keine Geräte im 6er Netz erreichen.

Hat jemand eine Idee was hier Fehlen könnte?

So wie ich das verstehe sollte es ja funktionieren da es eine Access Regel in beide Netze aus dem VPN-Pool gibt genauso wie die Funktionierende Access Regel zwischen 1er Netz und 6er Netz.

Muss hier noch, etwas in die VPN Policy eingetragen werden?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3748078976

Url: https://administrator.de/forum/ciscoasa-5506-vpn-in-2-getrennte-netzwerke-3748078976.html

Ausgedruckt am: 11.05.2025 um 06:05 Uhr

9 Kommentare

Neuester Kommentar

Wir raten mal im freien Fall das du als VPN Protokoll IPsec entweder mit IKEv1 oder IKEv2 machst und das dies ein Client VPN ist?! Oder ist es doch L2TP?

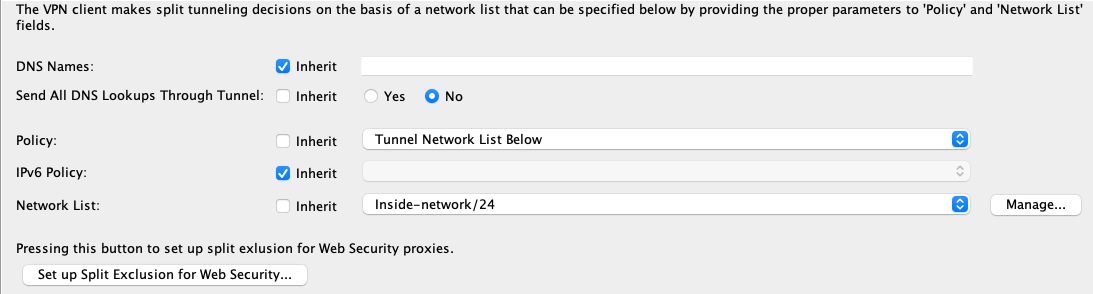

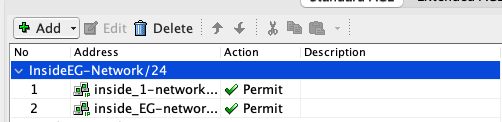

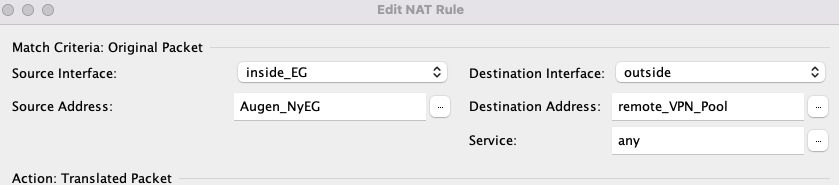

Dann hast du vermutlich in den Phase 2 Credentials vergessen das 6er Netz einzutragen oder die NAT Rule auf das neue Netz richtig zu setzen.

Das gilt aber nur wenn du ein Split Tunneling VPN aufgesetzt hast NICHT in einem Gateway Redirect Setup was alles in den Tunnel schickt. Fragen über Fragen...

Auch das muss man leider im freien Fall raten. Da man deine Policy bzw. Konfig auch nicht kennt ist das alles also reine Lotterie. Ein anonymisiertes show run hätte hier allen geholfen.

Dann hast du vermutlich in den Phase 2 Credentials vergessen das 6er Netz einzutragen oder die NAT Rule auf das neue Netz richtig zu setzen.

Das gilt aber nur wenn du ein Split Tunneling VPN aufgesetzt hast NICHT in einem Gateway Redirect Setup was alles in den Tunnel schickt. Fragen über Fragen...

Auch das muss man leider im freien Fall raten. Da man deine Policy bzw. Konfig auch nicht kennt ist das alles also reine Lotterie. Ein anonymisiertes show run hätte hier allen geholfen.