Dd-wrt OpenVPN Backup-VPN auf zweit Router

Hallo,

ich haben auf einen dd-wrt Router A (192.168.X.A) OpenVPN-Server laufen und es funktioniert, nach dieser Anleitung nach:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Ich möchte nun aus Unterschiedlichen Gründen ein Backup OpenVPN-Server dd-wrt Router B (192.168.X.B).

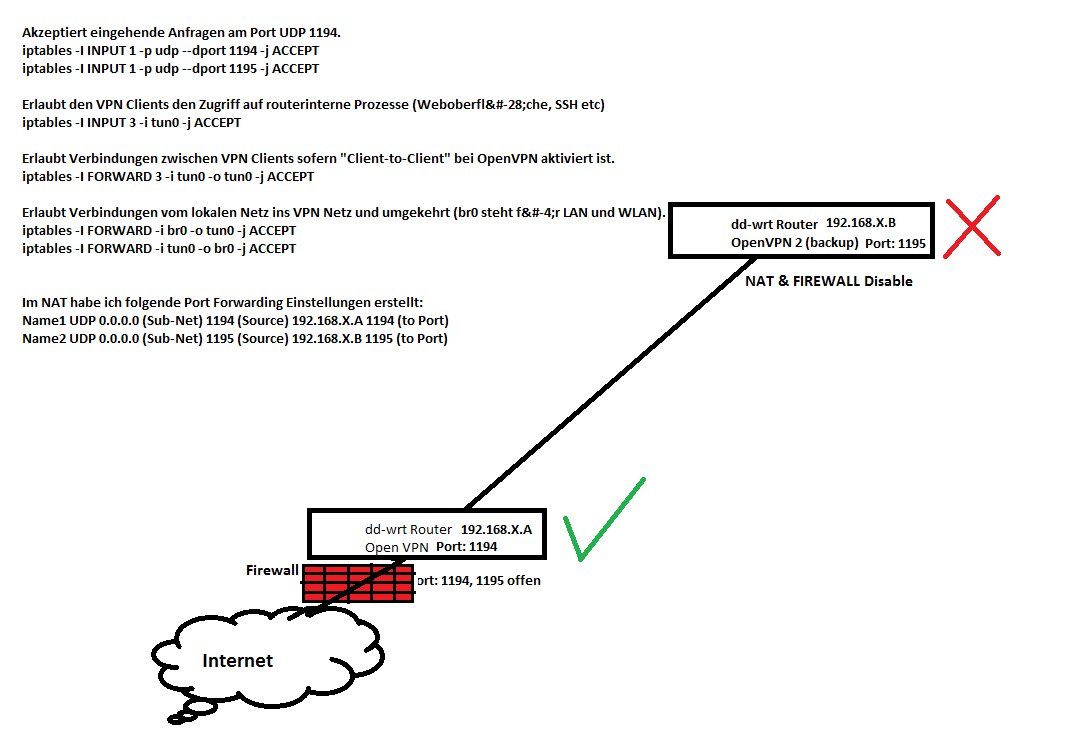

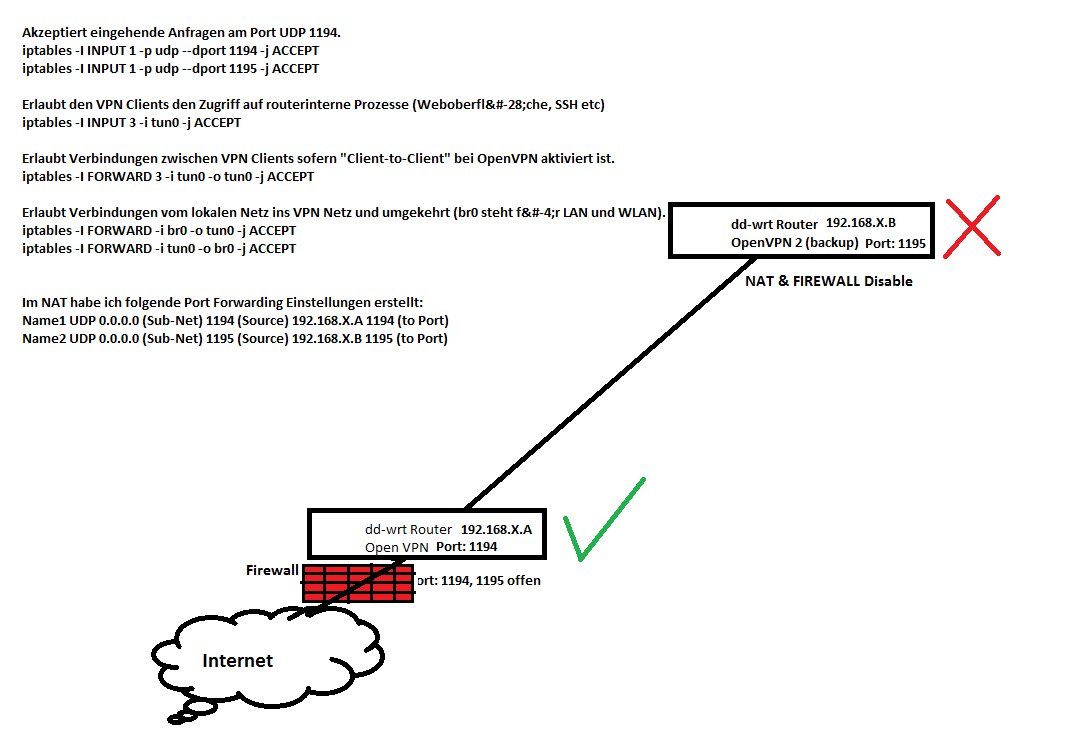

Dazu habe ich die Config auf dem Router (192.168.X.A) erweitert:

Die OpenVPN Config auf dem Router B (192.168.X.B) ist identisch mit Router A (192.168.X.A) außer dem OpenVPN Port. Auf dem Router B ist die Firewall und NAT abgeschaltet (weitere Detail siehe Grafik).

Ich finde nun nicht den Konfigurationsfehler, bzw. meinen logischen Fehler nicht.

THX

ich haben auf einen dd-wrt Router A (192.168.X.A) OpenVPN-Server laufen und es funktioniert, nach dieser Anleitung nach:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Ich möchte nun aus Unterschiedlichen Gründen ein Backup OpenVPN-Server dd-wrt Router B (192.168.X.B).

Dazu habe ich die Config auf dem Router (192.168.X.A) erweitert:

Akzeptiert eingehende Anfragen am Port UDP 1194.

iptables -I INPUT 1 -p udp --dport 1194 -j ACCEPT

iptables -I INPUT 1 -p udp --dport 1195 -j ACCEPT

Erlaubt den VPN Clients den Zugriff auf routerinterne Prozesse (Weboberfl&#-28;che, SSH etc)

iptables -I INPUT 3 -i tun0 -j ACCEPT

Erlaubt Verbindungen zwischen VPN Clients sofern "Client-to-Client" bei OpenVPN aktiviert ist.

iptables -I FORWARD 3 -i tun0 -o tun0 -j ACCEPT

Erlaubt Verbindungen vom lokalen Netz ins VPN Netz und umgekehrt (br0 steht f&#-4;r LAN und WLAN).

iptables -I FORWARD -i br0 -o tun0 -j ACCEPT

iptables -I FORWARD -i tun0 -o br0 -j ACCEPT

Im NAT habe ich folgende Port Forwarding Einstellungen erstellt:

Name1 UDP 0.0.0.0 (Sub-Net) 1194 (Source) 192.168.X.A 1194 (to Port)

Name2 UDP 0.0.0.0 (Sub-Net) 1195 (Source) 192.168.X.B 1195 (to Port)

Regel1 (Name1) kommt durch 1194 ABER 1195 nicht!?Die OpenVPN Config auf dem Router B (192.168.X.B) ist identisch mit Router A (192.168.X.A) außer dem OpenVPN Port. Auf dem Router B ist die Firewall und NAT abgeschaltet (weitere Detail siehe Grafik).

Ich finde nun nicht den Konfigurationsfehler, bzw. meinen logischen Fehler nicht.

THX

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 328691

Url: https://administrator.de/forum/dd-wrt-openvpn-backup-vpn-auf-zweit-router-328691.html

Ausgedruckt am: 13.07.2025 um 23:07 Uhr

10 Kommentare

Neuester Kommentar

Der Client-Log liefert außerhabe des 192.168.X.y Netzes:

Der Client kommt doch vom Internet ..... und da sollte der genereill in einem Netzwerk sein, das weder den IP Bereich eines der VPN Netze hat noch des Netzwerkes hinter der FW.sobald ich durch die Firewall muss klappt es

Dann stimmt da was nicht.Gib mal bitte die Routingtabelle vonn der FW aus. Die FW ist doch auch für alle das Defaultgateway oder?

Wenn Du mit Zertifikaten arbeitest, hat der andere ddwrt Router auch andere Zertifikate als der derste, außer Du hast die Zertifikate und Keys vom ersten auf dem zweiten importiert.

Es fehlt immer noch der Post der Configs über die Du versuchst die Verbindung aufzubauen.

Die Firewall loggt evtl. das die Verbindung durchgestellt wird oder wohin geleitet wird.

Gruß

Chonta

Beide ddwrt-Router sind aber Direckt mit der FW verbunden?

Die FW ist auch das Defaultgateway?

Die Config von den vpn Serveern und von den Clients hast Du imme rnoch nicht gepostet......

Wenn Du im lokalen Netzwerk eine Verbindung herstellen kannst, dann sind die Zertifikate an sich in Ordnung.

Aber sicher das VPN2 auch auf 1195 lauscht und nicht auf 1194?

Wenn dein zweiter ddwrt an den ersten ddwrt angeschlossen ist, macht das ganze als Bakcup keinerlei Sinn, weil solange router1 läuft wird router2 nicht gebaucht und wenn 1 ausfällt ist 2 auch nicht erreichbar..

Leitet die Haupt Firewall überuaupt Port 1195 irgendwohinn? Was ist die Firewall für eine Firewall?

Gruß

Chonta

Die FW ist auch das Defaultgateway?

Die Config von den vpn Serveern und von den Clients hast Du imme rnoch nicht gepostet......

Wenn Du im lokalen Netzwerk eine Verbindung herstellen kannst, dann sind die Zertifikate an sich in Ordnung.

Aber sicher das VPN2 auch auf 1195 lauscht und nicht auf 1194?

Wenn dein zweiter ddwrt an den ersten ddwrt angeschlossen ist, macht das ganze als Bakcup keinerlei Sinn, weil solange router1 läuft wird router2 nicht gebaucht und wenn 1 ausfällt ist 2 auch nicht erreichbar..

Leitet die Haupt Firewall überuaupt Port 1195 irgendwohinn? Was ist die Firewall für eine Firewall?

Gruß

Chonta

Hallo,

in der Server Config fehlt der MTU Wert und setz den bei beiden mal Testweise auf 1400.

Bei remote nur den dns namen nicht den port, der wird ja üner port mitgegeben.

sollten da auch rein (wenn MTU runtersetzen nicht reicht).

Die Firwall sollte das VPN Netz von Router B kennen und auch eine Route dahin haben, wenn Du aus dem VPN Netz ins normale Netz willst.

Kannst Du mitloggen, ob Router A an Router B überhaupt Daten schickt?

Gruß

Chonta

in der Server Config fehlt der MTU Wert und setz den bei beiden mal Testweise auf 1400.

Bei remote nur den dns namen nicht den port, der wird ja üner port mitgegeben.

nobind

floatDie Firwall sollte das VPN Netz von Router B kennen und auch eine Route dahin haben, wenn Du aus dem VPN Netz ins normale Netz willst.

Kannst Du mitloggen, ob Router A an Router B überhaupt Daten schickt?

Gruß

Chonta