Empfehlung für Layer 3 Switch gesucht

Hallo zusammen,

Nachdem in den letzten Jahren immer mehr (W)LAN Geräte Einzug in mein Heimnetz gehalten haben, möchte ich dieses mittelfristig gerne in Bezug auf Sicherheit (und ggf. Performance) optimieren und in mehrere VLANs partitionieren (z.B. IoT, Gäste, ...).

Aktuell nutze ich eine FritzBox 6591 als Router, hierüber läuft auch das gesamte Netzwerk. Die FritzBox möchte ich gerne als Internetrouter beibehalten, unter anderem weil ich hierüber auch ein Site-to-Site VPN implementiert habe, was glücklicherweise stabil läuft. Außerdem vereinfacht die Nutzung der Miet-Box natürlich die Interaktion mit dem Provider.

Aus genanntem Grund tendiere ich zu einem Setup mit einem Layer 3 Switch, wie hier im Detail dargestellt:

VLAN Routing mit Layer 3 Switch ohne externen Router / Firewall

Meine konkreten Fragen an euch Experten:

1. Ist das genannte Setup sinnvoll oder habe ich da einen Denkfehler?

2. Könnt ihr mir einen Layer 3 Switch empfehlen, der

Herzlichen Dank im Voraus für eure Hilfe!

Gruß,

Schors.ch

Nachdem in den letzten Jahren immer mehr (W)LAN Geräte Einzug in mein Heimnetz gehalten haben, möchte ich dieses mittelfristig gerne in Bezug auf Sicherheit (und ggf. Performance) optimieren und in mehrere VLANs partitionieren (z.B. IoT, Gäste, ...).

Aktuell nutze ich eine FritzBox 6591 als Router, hierüber läuft auch das gesamte Netzwerk. Die FritzBox möchte ich gerne als Internetrouter beibehalten, unter anderem weil ich hierüber auch ein Site-to-Site VPN implementiert habe, was glücklicherweise stabil läuft. Außerdem vereinfacht die Nutzung der Miet-Box natürlich die Interaktion mit dem Provider.

Aus genanntem Grund tendiere ich zu einem Setup mit einem Layer 3 Switch, wie hier im Detail dargestellt:

VLAN Routing mit Layer 3 Switch ohne externen Router / Firewall

Meine konkreten Fragen an euch Experten:

1. Ist das genannte Setup sinnvoll oder habe ich da einen Denkfehler?

2. Könnt ihr mir einen Layer 3 Switch empfehlen, der

- in der Lage ist 4-6 VLANs zu handeln,

- das über einen einzelnen Access Point hinbekommt (oder hängt das nur vom auszuwählenden AP ab?),

- mDNS Gatewayfunktionalität besitzt (Bonjour soll zwischen den VLANs möglich sein),

- halbwegs userfreundlich einzurichten / zu managen ist,

- bei all dem budgetfreundlich

bleibt?

Herzlichen Dank im Voraus für eure Hilfe!

Gruß,

Schors.ch

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4097536510

Url: https://administrator.de/forum/empfehlung-fuer-layer-3-switch-gesucht-4097536510.html

Ausgedruckt am: 25.07.2025 um 16:07 Uhr

28 Kommentare

Neuester Kommentar

Morschen.

Absolut nicht. Genau der richtige Ansatz, wenn man den vorhandenen Router nicht ersetzen oder eine Kaskade von Routern vermeiden möchte.

Der Mikrotik CRS326 (gibt es mit verschiedenen Port-Auslegungen) ist ein günstiger Kandidat. Die Lernkurve ist etwas steiler, aber Layer 3 Switches sind nicht unbedingt für den Heimgebrauch gemacht worden und haben daher gewisse Aufschläge an Komplexität und Kosten.

Auch die Cisco CBS250 Reihe mal anschauen.

Die Anzahl der geforderten VLAN wird kaum ein Gerät überfordern an der Stelle.

Der Access Point muss mit VLANs selbst umgehen können.

Gruß

Marc

Absolut nicht. Genau der richtige Ansatz, wenn man den vorhandenen Router nicht ersetzen oder eine Kaskade von Routern vermeiden möchte.

2. Könnt ihr mir einen Layer 3 Switch empfehlen, der

- in der Lage ist 4-6 VLANs zu handeln,

- das über einen einzelnen Access Point hinbekommt (oder hängt das nur vom auszuwählenden AP ab?),

- mDNS Gatewayfunktionalität besitzt (Bonjour soll zwischen den VLANs möglich sein),

- halbwegs userfreundlich einzurichten / zu managen ist,

- bei all dem budgetfreundlich

bleibt?

Der Mikrotik CRS326 (gibt es mit verschiedenen Port-Auslegungen) ist ein günstiger Kandidat. Die Lernkurve ist etwas steiler, aber Layer 3 Switches sind nicht unbedingt für den Heimgebrauch gemacht worden und haben daher gewisse Aufschläge an Komplexität und Kosten.

Auch die Cisco CBS250 Reihe mal anschauen.

Die Anzahl der geforderten VLAN wird kaum ein Gerät überfordern an der Stelle.

Der Access Point muss mit VLANs selbst umgehen können.

Gruß

Marc

Bei MT alternativ auch nen Router. Der kann das natürlich auch und ist leistungsfähiger. Da ist aber halt bei ca. 10 Ports Schluss. Alternativ könntest Du z.b. auch 2 bis 4 sehr kompakte RB5009 kombinieren - einen ggfs. mit PoE/out.

CBS250 ... machen die intern verschiedene DHCPs für die Clients? Firewalling zwischen den vLANs? Oder muss an dafür evtl. auf die 350er wechseln?

CBS250 ... machen die intern verschiedene DHCPs für die Clients? Firewalling zwischen den vLANs? Oder muss an dafür evtl. auf die 350er wechseln?

CBS250 nicht 350, es sei denn du willst mehr Geld ausgeben oder wenn du die Features des 350ers benötigst?!

Ein Switch ist selten ein mDNS Proxy. Sowas findest du, wenn überhaupt, nur bei Premium Anbietern (Cisco Catalyst etc.) Routern oder APs. Bei SoHo sind die Chancen bei Mikrotik da noch am größten.

forum.mikrotik.com/viewtopic.php?t=174354

Ansonsten löst ein 10 Euro RasPi Zero das Problem

Bonjour an Subnetz weiterleiten

Ein Switch ist selten ein mDNS Proxy. Sowas findest du, wenn überhaupt, nur bei Premium Anbietern (Cisco Catalyst etc.) Routern oder APs. Bei SoHo sind die Chancen bei Mikrotik da noch am größten.

forum.mikrotik.com/viewtopic.php?t=174354

Ansonsten löst ein 10 Euro RasPi Zero das Problem

Bonjour an Subnetz weiterleiten

Na, wohl eher der hier:

forum.mikrotik.com/viewtopic.php?p=958394

Der Trend - oder sagen wir besser, die Hoffnung - geht in Richtung (Docker-) Container. Das wiederum macht aber eigentlich nur bei den Router-Modellen (idealerweise mit USB-Port) Sinn. Aber ja, damit ist man wahnsinnig flexibel, auch für spätere Erweiterungen/Setup-Anpassungen.

forum.mikrotik.com/viewtopic.php?p=958394

Der Trend - oder sagen wir besser, die Hoffnung - geht in Richtung (Docker-) Container. Das wiederum macht aber eigentlich nur bei den Router-Modellen (idealerweise mit USB-Port) Sinn. Aber ja, damit ist man wahnsinnig flexibel, auch für spätere Erweiterungen/Setup-Anpassungen.

hatte ich gerade bezüglich Cisco etwas gelesen:

Bezieht sich wie du ja selber gelesen hast auf IOS basierte Switches (Catalysten), somit andere Baustelle. Oder du musst bei eBay einkaufen.Der RasPi müsste nur ein VLAN Bein in die Segmente bekommen wo er Proxy spielt.

3850er z.B. erfüllen alle diese Voraussetzungen:

ebay.de/sch/i.html?_from=R40&_trksid=p2380057.m570.l1313& ...

software.cisco.com/download/home/286285449/type/282046477/releas ...

Cat 3750 und 4948 vermutlich nicht:

software.cisco.com/download/home/282526529/type/280805680/releas ...

software.cisco.com/download/home/279320804/type/280805680/releas ...

Allerdings sind die Angaben in dem Thread oben missverständlich. Im Bereich IOS-XE gibt es zwar das 15er Release ist aber offiziell nicht mehr supportet und bei IOS haben die latest L3 15.0.2. Ist unklar was der Verfasser da genau meint. Da hilft dann wohl nur ein Blick in die Relase Notes dieser Funktion.

cisco.com/en/US/docs/switches/lan/catalyst3850/software/release/ ...

Dort steht auch das es in IOS-XE implementiert ist, also 38er Catalysten und aufwärts die IOS-XE nutzen. 😉

ebay.de/sch/i.html?_from=R40&_trksid=p2380057.m570.l1313& ...

software.cisco.com/download/home/286285449/type/282046477/releas ...

Cat 3750 und 4948 vermutlich nicht:

software.cisco.com/download/home/282526529/type/280805680/releas ...

software.cisco.com/download/home/279320804/type/280805680/releas ...

Allerdings sind die Angaben in dem Thread oben missverständlich. Im Bereich IOS-XE gibt es zwar das 15er Release ist aber offiziell nicht mehr supportet und bei IOS haben die latest L3 15.0.2. Ist unklar was der Verfasser da genau meint. Da hilft dann wohl nur ein Blick in die Relase Notes dieser Funktion.

cisco.com/en/US/docs/switches/lan/catalyst3850/software/release/ ...

Dort steht auch das es in IOS-XE implementiert ist, also 38er Catalysten und aufwärts die IOS-XE nutzen. 😉

Ich bin mir ja des Umfangs der häuslichen Installation nicht bewusst und ich will auch die Vorfreude nicht schmälern...

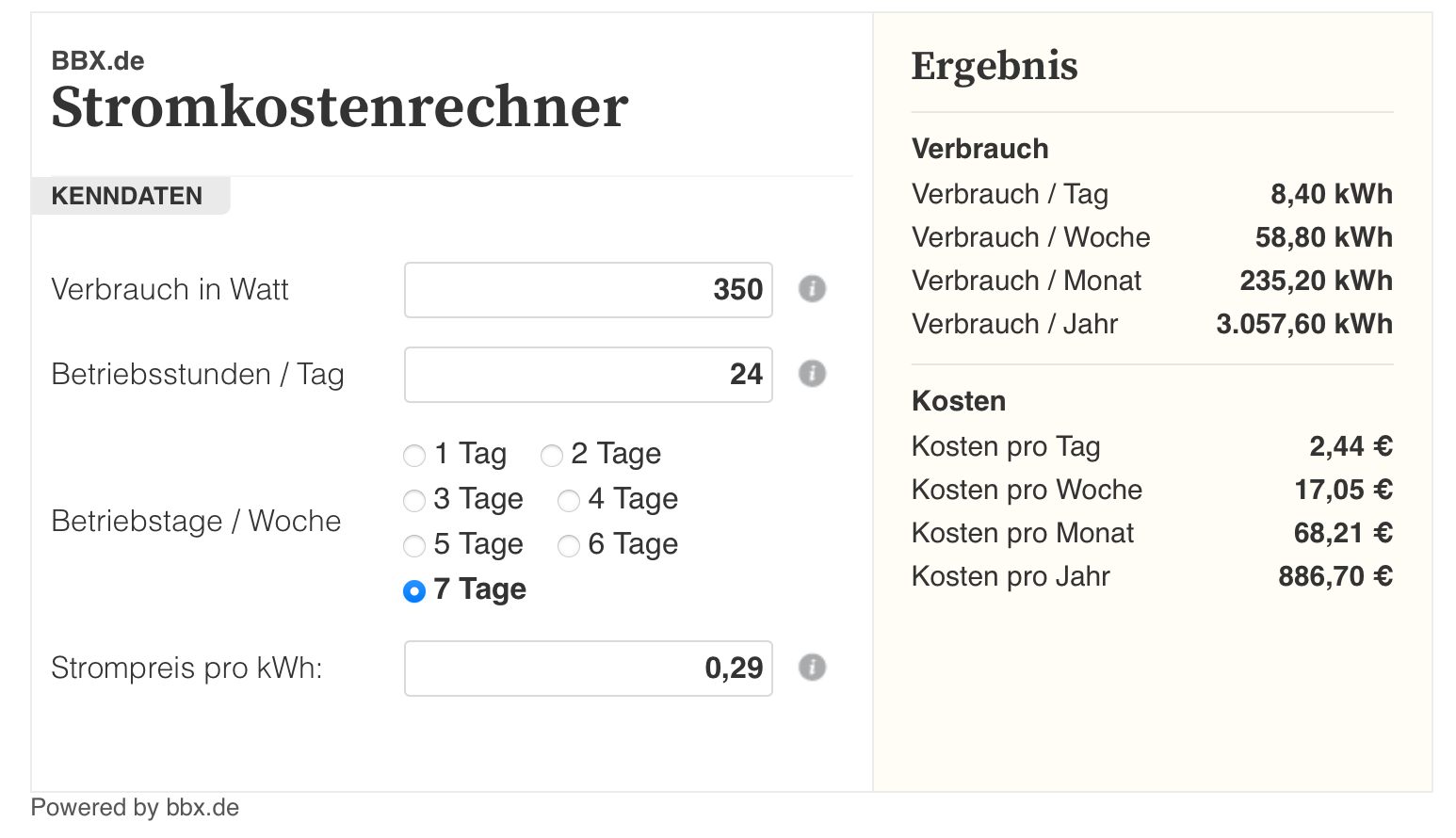

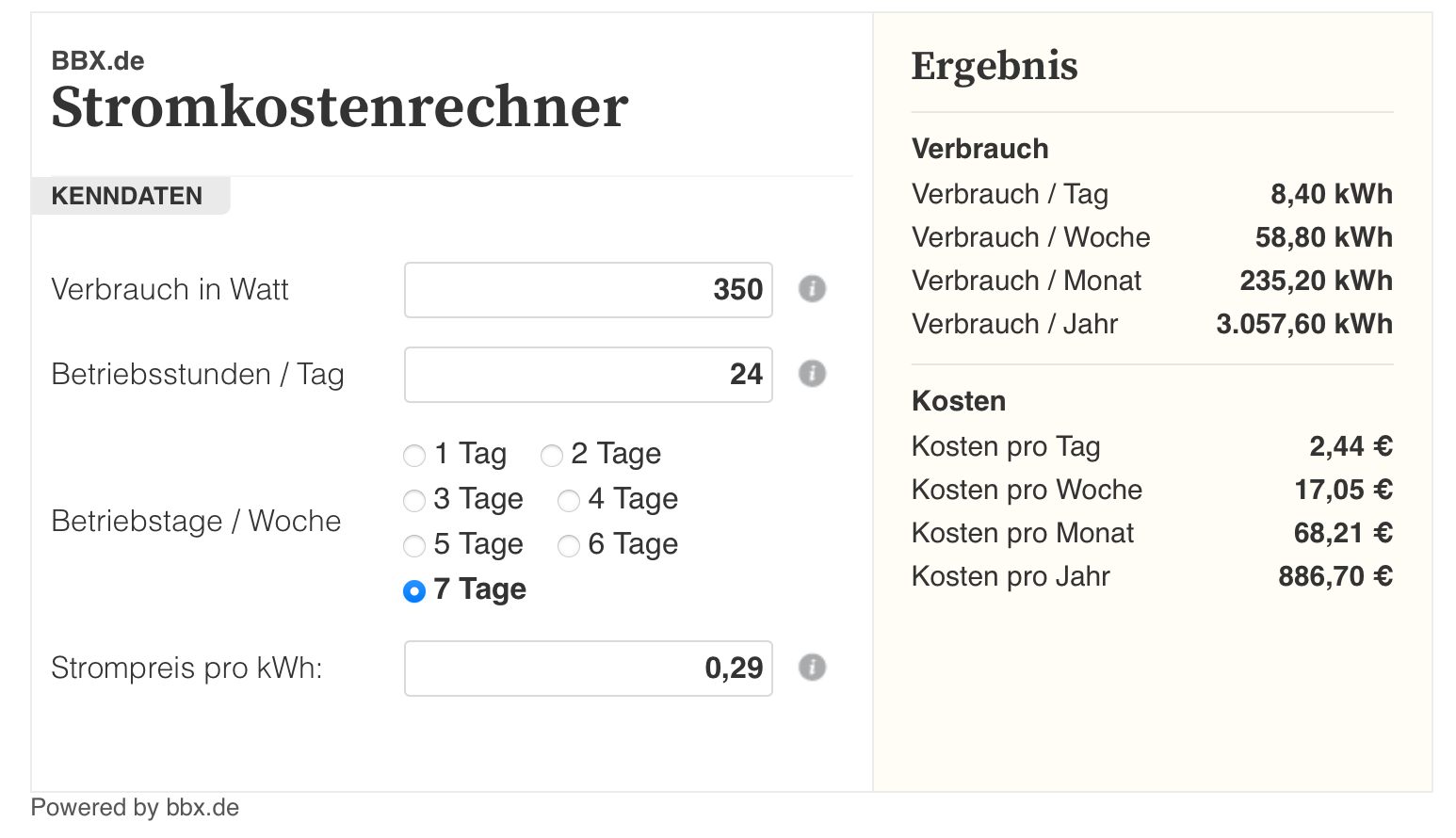

aber der - könnte - unter Last mit seinem 350 Watt Netzteil ohne POE! (überraschend) kostspielig werden. Von der Lautstärke der Lüfter mal ganz abgesehen. Aber evtl. spart man das beim Gas wieder ein. Heutzutage ist das ja alles etwas komplizierter

aber der - könnte - unter Last mit seinem 350 Watt Netzteil ohne POE! (überraschend) kostspielig werden. Von der Lautstärke der Lüfter mal ganz abgesehen. Aber evtl. spart man das beim Gas wieder ein. Heutzutage ist das ja alles etwas komplizierter

die 250er haben nach meinem Verständnis keine DHCP Server Funktionalität

Das ist richtig, allerdings hat eine DHCP Server Funktionalität auf Switches in der Regel auch nichts zu suchen. Sowas macht immer ein zentraler DHCP Server oder eben Router oder Firewall.Zum Rest hat Kollege @Visucius ja schon alles gesagt.

Nachteilen beim Thema Firewall

Naja, eigentlich auch nur, wenn Du auf dem Router ein anspruchsvolleres Setup konstruieren würdest. "Alles raus aber nix unbekanntes darf rein", macht Dir die Statefull-FW der Fritze auch fehlerfrei.Es gäbe aber eigentlich auch den Mode "exposed host" bei AVM, wenn das mit dem Bridgen nicht möglich ist:

avm.de/service/wissensdatenbank/dok/FRITZ-Box-7590/131_DMZ-in-FR ...

nicht über einen RasPi realisieren

DHCP kann er bestimmt auch für alle vLANs. Auch wenn ich gerade dazu nix verlinken kann.Alternativ suchst Du Dir statt Router (hinter der Fritze bzw. Modem) ne potentere HW und installierst ne opensource FW a la pfSense oder OPNsense oder ähnlcihes:

geekflare.com/best-open-source-firewall/

Die machen dann üblicher Weise auch das vLAN-Thema fürs Netzwerk (inkl. DHCP)

Wenn er als L3 Switch einen Mikrotik betreibt hat er ja auch eine anständige SPI Firewall an Bord. Bei anderen dann halt nicht SPI fähige Accesslisten die aber für ein Heimnetz auch allemal reichen.

Auch wenn ich gerade dazu nix verlinken kann.

Guckst du HIER. 😉

Danke

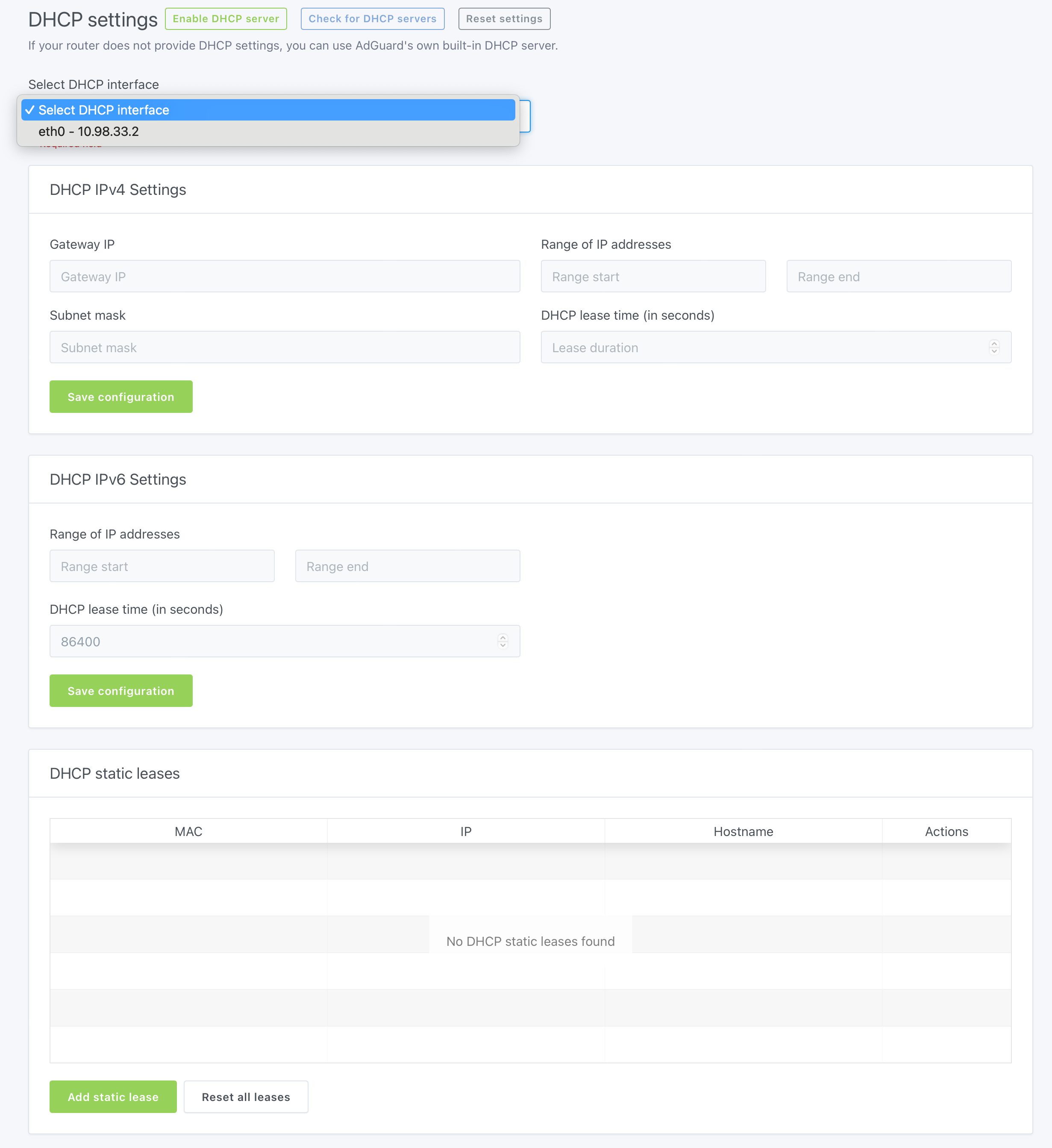

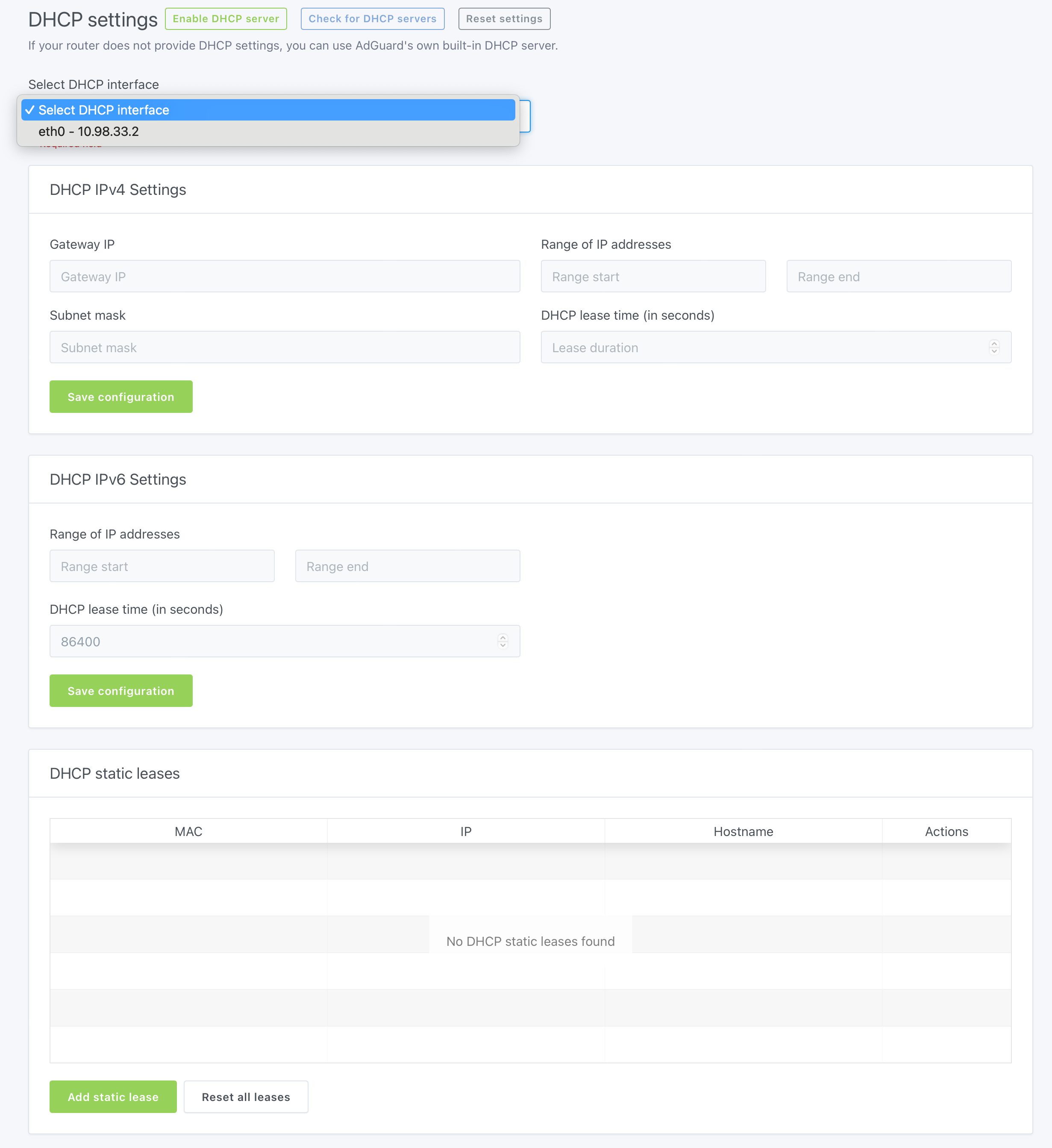

Man könnte auch mal gucken ob Adguard Home auf nem Raspi mehrere DHCPs für vLANs anbieten könnte. Zumindest schient er DHCPs für unterschiedliche Interfaces realisieren zu können. In meinen Augen spricht das dafür. Und damit hättest auf dem Raspi nen Werbebelocker und nen recht einfachen DHCP für Deine vLANs.

Man könnte auch mal gucken ob Adguard Home auf nem Raspi mehrere DHCPs für vLANs anbieten könnte. Zumindest schient er DHCPs für unterschiedliche Interfaces realisieren zu können. In meinen Augen spricht das dafür. Und damit hättest auf dem Raspi nen Werbebelocker und nen recht einfachen DHCP für Deine vLANs.