Switch - Layer, vLAN, DHCP

Guten Morgen Nachmittag,

ich sehe den Wald vor Bäumen nicht mehr

Aufhänger war unter anderem meine Einlassungen im folgenden Thread (SG250 sei Layer3), als auch ein "kommender Bedarf" bei nem Kunden, der gerade neu verkabelt wird.

Kaufberatung für Access Point + Switch mit PoE, VLAN etc.?

Das "WünschDirWas" sieht wie folgt aus:

Fritzbox als Modem und Telefon"-Lösung" (erstmal) gesetzt. Am anderen Ende 24 Port, davon mind. ca. 8 POE+ Option, Port-Bonding und idealerweise noch 1-2 SFP+ Ports für Uplink und Server.

Tja, und natürlich soll am Ende eine "leichte" vLAN-Trennung möglich sein. Gegenseitige FW-Absicherung nicht unbedingt nötig in diesem Umfeld.

Optionen:

a) Fritzbox durch Modem UND vLAN-fähigen Router (Stichwort Mikrotik) ODER eigene Firewall (OPNsense, PFsense) ersetzen, dahinter einen "managebaren" vLAN-fähigen Switch (Layer 2 oder Layer 2+) mit PoE+ dran.

b) Fritzbox bleibt (vorerst), dahinter "auf Durchlauf" wegen doppelten NAT, Router/Firewall s. Option a)

c) Fritzbox bleibt (vorerst), daran einen "24 Port-PoE+-ROUTER" – sollte es sowas geben

d) Fritzbox bleibt (vorerst), daran dann einen Layer3-Switch

Um Option d) geht es!

Fullmanaged, Layer3, Switche mit 24 Port inkl. PoE+ kosten gerne auch 1.000 EUR + x. Ausnahme evtl. sowas wie ein Tenda TEG5328P-24-410W (350 EUR). Wo liegt denn - für mein Wunschszenario (d) die "Grenze" nach unten hin?!

Es gibt ja Smart - Plus - Fully Managed (Netgear), Smart - Managed - "Catalyst" (Cisco), Smart managed - Layer 2+ - Layer 3 Access - Layer 3 Aggregation (Zyxel), Easy smart - smart - managed (TP-Link), usw.

Bisher habe ich im Router die vLANs konfiguriert, dann die jeweiligen DHCP-Bereiche und den Trunk auf den Switch. Dort dann noch die jeweiligen vLAN-IDs auf die Ports und das "flutschte". Firewall zwischen den vLANs kam dann später hinzu. Ich dachte eigentlich, so könnte ich das mindestens auch mit nem Layer3-Switch machen?!

vLAN an sich, steht ja bei all diesen Business-Modellen im Datensheet. Suche ich nach DHCP-Server(!) wirds dünne und nicht mal der oben genannte Layer3-Tenda bringt das offenbar mit. Von einer Firewall zwischen den vLANs ganz zu schweigen?!

tendacn.com/de/product/specification/TEG5328P-24-410W.html

Gehe ich in die Unterlagen vom Catalyst 1000 sieht das für mich nach einer reinen "Layer2"-vLAN-Konfiguration aus. Portbasiert und als "Krönung" noch MAC-Adressen-Pools, die ich meine auch beim SG250 irgendwo gesehen habe.

cisco.com/c/en/us/td/docs/switches/lan/catalyst1000/software/rel ...

Deshalb stellt sich mir jetzt die Frage:

1. Ist meine Erwartung an Layer3-Switche (DHCP und vLAN-Trennung) übertrieben? Bzw. was darf man bei einem Layer3-Switch denn eigentlich an Funktionen erwarten?!

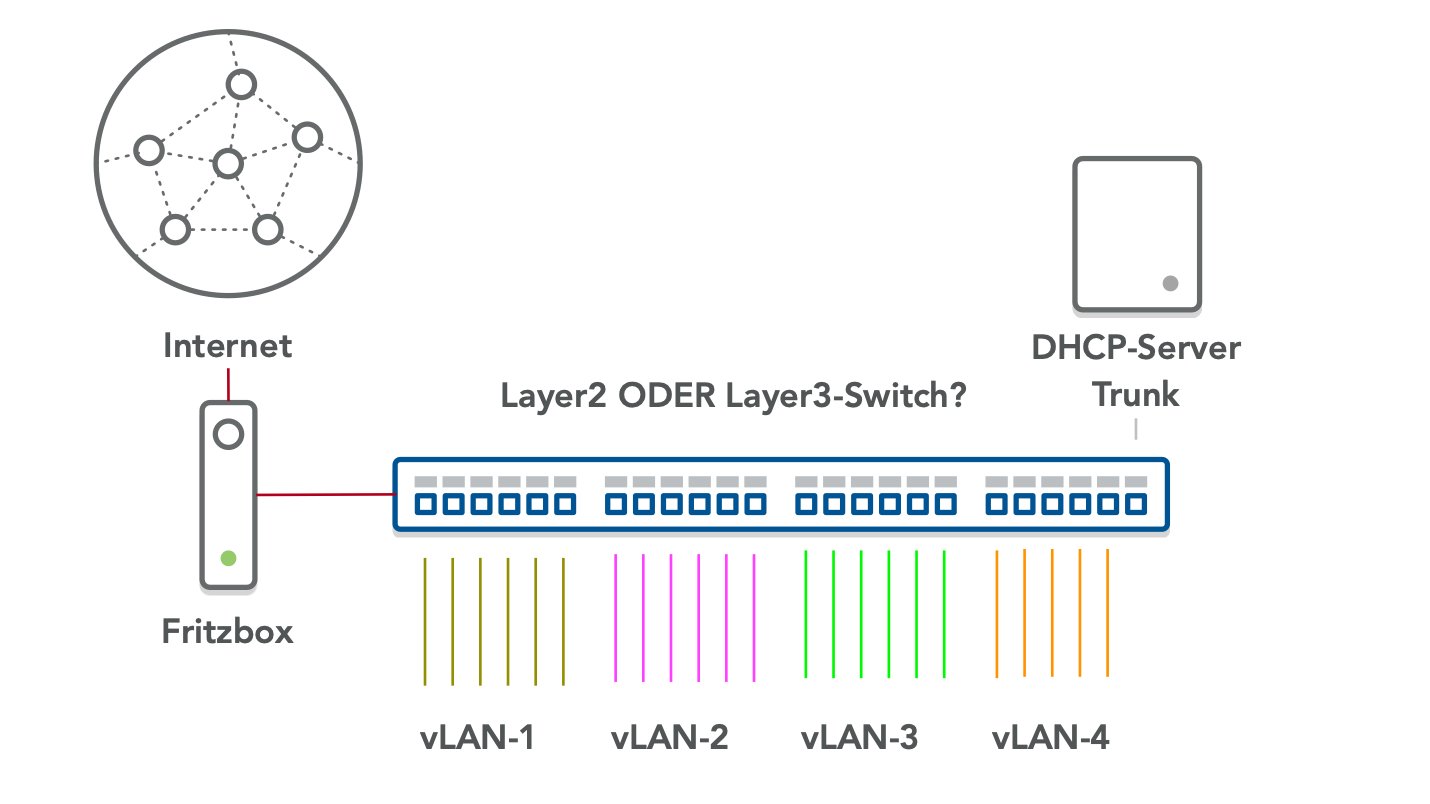

2. Kann ich in meinem Setup nicht einfach nen Layer2 mit oder ohne + nehmen, der portbasierte vLANs anbietet, diese dort anlegen und z.B. die DHCP-Funktionalität innerhalb der vLANs über ein DHCP im NAS (Trunkanbindung) gewährleisten? Und spare mir damit nen Layer3-Switch?!

Vielen Dank im Voraus!

ich sehe den Wald vor Bäumen nicht mehr

Aufhänger war unter anderem meine Einlassungen im folgenden Thread (SG250 sei Layer3), als auch ein "kommender Bedarf" bei nem Kunden, der gerade neu verkabelt wird.

Kaufberatung für Access Point + Switch mit PoE, VLAN etc.?

Das "WünschDirWas" sieht wie folgt aus:

Fritzbox als Modem und Telefon"-Lösung" (erstmal) gesetzt. Am anderen Ende 24 Port, davon mind. ca. 8 POE+ Option, Port-Bonding und idealerweise noch 1-2 SFP+ Ports für Uplink und Server.

Tja, und natürlich soll am Ende eine "leichte" vLAN-Trennung möglich sein. Gegenseitige FW-Absicherung nicht unbedingt nötig in diesem Umfeld.

Optionen:

a) Fritzbox durch Modem UND vLAN-fähigen Router (Stichwort Mikrotik) ODER eigene Firewall (OPNsense, PFsense) ersetzen, dahinter einen "managebaren" vLAN-fähigen Switch (Layer 2 oder Layer 2+) mit PoE+ dran.

b) Fritzbox bleibt (vorerst), dahinter "auf Durchlauf" wegen doppelten NAT, Router/Firewall s. Option a)

c) Fritzbox bleibt (vorerst), daran einen "24 Port-PoE+-ROUTER" – sollte es sowas geben

d) Fritzbox bleibt (vorerst), daran dann einen Layer3-Switch

Um Option d) geht es!

Fullmanaged, Layer3, Switche mit 24 Port inkl. PoE+ kosten gerne auch 1.000 EUR + x. Ausnahme evtl. sowas wie ein Tenda TEG5328P-24-410W (350 EUR). Wo liegt denn - für mein Wunschszenario (d) die "Grenze" nach unten hin?!

Es gibt ja Smart - Plus - Fully Managed (Netgear), Smart - Managed - "Catalyst" (Cisco), Smart managed - Layer 2+ - Layer 3 Access - Layer 3 Aggregation (Zyxel), Easy smart - smart - managed (TP-Link), usw.

Bisher habe ich im Router die vLANs konfiguriert, dann die jeweiligen DHCP-Bereiche und den Trunk auf den Switch. Dort dann noch die jeweiligen vLAN-IDs auf die Ports und das "flutschte". Firewall zwischen den vLANs kam dann später hinzu. Ich dachte eigentlich, so könnte ich das mindestens auch mit nem Layer3-Switch machen?!

vLAN an sich, steht ja bei all diesen Business-Modellen im Datensheet. Suche ich nach DHCP-Server(!) wirds dünne und nicht mal der oben genannte Layer3-Tenda bringt das offenbar mit. Von einer Firewall zwischen den vLANs ganz zu schweigen?!

tendacn.com/de/product/specification/TEG5328P-24-410W.html

Gehe ich in die Unterlagen vom Catalyst 1000 sieht das für mich nach einer reinen "Layer2"-vLAN-Konfiguration aus. Portbasiert und als "Krönung" noch MAC-Adressen-Pools, die ich meine auch beim SG250 irgendwo gesehen habe.

cisco.com/c/en/us/td/docs/switches/lan/catalyst1000/software/rel ...

Deshalb stellt sich mir jetzt die Frage:

1. Ist meine Erwartung an Layer3-Switche (DHCP und vLAN-Trennung) übertrieben? Bzw. was darf man bei einem Layer3-Switch denn eigentlich an Funktionen erwarten?!

2. Kann ich in meinem Setup nicht einfach nen Layer2 mit oder ohne + nehmen, der portbasierte vLANs anbietet, diese dort anlegen und z.B. die DHCP-Funktionalität innerhalb der vLANs über ein DHCP im NAS (Trunkanbindung) gewährleisten? Und spare mir damit nen Layer3-Switch?!

Vielen Dank im Voraus!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1504433466

Url: https://administrator.de/forum/switch-layer-vlan-dhcp-1504433466.html

Ausgedruckt am: 26.07.2025 um 08:07 Uhr

12 Kommentare

Neuester Kommentar

Hallo @Visucius,

das kenne ich, mit dem Wald und den Bäumen

@aqui wird hoffentlich/sicherlich noch ein paar Links nachlegen, wenn er vom Sonntagsausflug zurück ist.

Das hier von ihm bringt vielleicht schon Licht: VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Vorab:

Klar geht das. Das ist jetzt Theorie, bislang mach ich das auch mit vorgelagerten Routern. Ich hab aber sehr viel dazu gelesen und demnächst steht eine ähnliche Umsetzung an:

Sowohl Layer 3 als auch Layer 2+. Z.B. Cisco CBS 350 (Layer 3). Layer 3 haben den DHCP-Server eingebaut und routen Dir auch die Netze, wenn nötig. Der CBS 250 (Layer 2+) routet auch, brauchst aber nen ordentlichen DHCP-Server, der mehrere Ranges bedient und die DHCP-Helper-Einrichtung auf dem Switch.

Bei PoE-Switch ist mir zunächst der Mikrotik CRS328 eingefallen, der ist jedenfalls Layer 2+ und Router OS macht ja auch DHCP. Ob das aber aber mit DHCP und Routing auf Hardwarebasis geht, ist zumindest fraglich. Aber auch hier reicht natürlich dann ein DHCP-Server und die Einrichtung des Helpers.

Hier noch ein Video zum 350er: youtube.com/watch?v=olv9YuxjoDM

Und hier was aus dem Cisco Forum: community.cisco.com/t5/small-business-network-and-smart/cbs350-v ...

Ergebnis:

Für Option c gibts z.B. die Mikrotik CCRs. Sehe da aber keinen Anwendungsnutzen. Für Dich gilt:

Muss das Netz auch zwischen den VLANS performant sein: Layer 3 oder 2+, soll es einfacher zu handhaben sein oder (vielleicht später) Firewalling zwischen den VLANS möglich werden, lieber eine(n) Firewall(Router) und ein Layer 2 Switch.

Ab hier gebe ich für Korrekturen an den hiesigen Netzwerkgroßmeister ab

Viele Grüße, commodity

das kenne ich, mit dem Wald und den Bäumen

@aqui wird hoffentlich/sicherlich noch ein paar Links nachlegen, wenn er vom Sonntagsausflug zurück ist.

Das hier von ihm bringt vielleicht schon Licht: VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Vorab:

Klar geht das. Das ist jetzt Theorie, bislang mach ich das auch mit vorgelagerten Routern. Ich hab aber sehr viel dazu gelesen und demnächst steht eine ähnliche Umsetzung an:

Sowohl Layer 3 als auch Layer 2+. Z.B. Cisco CBS 350 (Layer 3). Layer 3 haben den DHCP-Server eingebaut und routen Dir auch die Netze, wenn nötig. Der CBS 250 (Layer 2+) routet auch, brauchst aber nen ordentlichen DHCP-Server, der mehrere Ranges bedient und die DHCP-Helper-Einrichtung auf dem Switch.

Bei PoE-Switch ist mir zunächst der Mikrotik CRS328 eingefallen, der ist jedenfalls Layer 2+ und Router OS macht ja auch DHCP. Ob das aber aber mit DHCP und Routing auf Hardwarebasis geht, ist zumindest fraglich. Aber auch hier reicht natürlich dann ein DHCP-Server und die Einrichtung des Helpers.

Hier noch ein Video zum 350er: youtube.com/watch?v=olv9YuxjoDM

Und hier was aus dem Cisco Forum: community.cisco.com/t5/small-business-network-and-smart/cbs350-v ...

Ergebnis:

1. ... was darf man bei einem Layer3-Switch denn eigentlich an Funktionen erwarten?!

Jedenfalls volles VLAN-Routing inkl. DHCP Adressvergabe2. Kann ich in meinem Setup nicht einfach nen Layer2 mit oder ohne + nehmen

Nur ein Layer 2+ mit DHCP-Helper Einrichtung kann das machen. Bei reinem Layer 2 brauchst Du für das Routing einen Router (Oben Option a und b)Für Option c gibts z.B. die Mikrotik CCRs. Sehe da aber keinen Anwendungsnutzen. Für Dich gilt:

Muss das Netz auch zwischen den VLANS performant sein: Layer 3 oder 2+, soll es einfacher zu handhaben sein oder (vielleicht später) Firewalling zwischen den VLANS möglich werden, lieber eine(n) Firewall(Router) und ein Layer 2 Switch.

Ab hier gebe ich für Korrekturen an den hiesigen Netzwerkgroßmeister ab

Viele Grüße, commodity

Es ist oben ja ein DHCP Server vorhanden. In diesem Fall kann man jeden beliebigen Feld-, Wald- und Wiesen L3 Switch von der Stange nehmen.

ALLE diese L3 Switches supporten IMMER DHCP Relay (IP Helper) so das die DHCP Requests von allen VLAN Segmenten auf den o.a. DHCP Server zentral geforwardet werden können.

Da ist es dann egal ob der Switch selber DHCP Server spielen kann oder nicht. Jeder L3 Switch von der Stange kann das z.B. auch der SG250 bzw. CBS250.

Anders sieht die Welt natürlich aus wenn man keinen separaten DHCP Server hat oder auch keinen Router der das kann wie z.B. die o.a. FritzBox die bekanntermaßen nicht VLAN fähig ist.

Dann muss die DHCP Funktion zwangsläufig auf den Switch wandern. Hier gilt es dann aber genau im Datenblatt hinzusehen denn die billigstens L3 Websmartswitches supporten oft kein DHCP Server Feature wie z.B. die 250, wohingegen die 350er Serie (man beachte die "3" !) die Server Funktion supportet.

DHCP Relay supporten sie aber in der Regel alle !!

Alles weitere zu einem L3 Switchdesign, wie immer, hier.

ALLE diese L3 Switches supporten IMMER DHCP Relay (IP Helper) so das die DHCP Requests von allen VLAN Segmenten auf den o.a. DHCP Server zentral geforwardet werden können.

Da ist es dann egal ob der Switch selber DHCP Server spielen kann oder nicht. Jeder L3 Switch von der Stange kann das z.B. auch der SG250 bzw. CBS250.

Anders sieht die Welt natürlich aus wenn man keinen separaten DHCP Server hat oder auch keinen Router der das kann wie z.B. die o.a. FritzBox die bekanntermaßen nicht VLAN fähig ist.

Dann muss die DHCP Funktion zwangsläufig auf den Switch wandern. Hier gilt es dann aber genau im Datenblatt hinzusehen denn die billigstens L3 Websmartswitches supporten oft kein DHCP Server Feature wie z.B. die 250, wohingegen die 350er Serie (man beachte die "3" !) die Server Funktion supportet.

DHCP Relay supporten sie aber in der Regel alle !!

Alles weitere zu einem L3 Switchdesign, wie immer, hier.

a) passt für mich.

b) beachte, dass nicht jeder DHCP-Server mehrere Netze versorgen kann.

c) Bei 802.1x aber für Mikrotik beachten, dass die Implementierung schwach ist. Sie bietet keinen Schutz vor Überbrücken mit einem Switch. Authentifizierung und VLAN-Zuweisung per Radius ist natürlich kein Problem. Wenn mehr Sicherheit benötigt wird, Cisco CBS. Hängt von der örtlichen Situation ab.

Die SG-Reihe ist teilweise abgekündigt. Das Ende ist in Sicht, denke ich. Aktuelle Reihe ist CBS.

Viele Grüße, commodity

b) beachte, dass nicht jeder DHCP-Server mehrere Netze versorgen kann.

c) Bei 802.1x aber für Mikrotik beachten, dass die Implementierung schwach ist. Sie bietet keinen Schutz vor Überbrücken mit einem Switch. Authentifizierung und VLAN-Zuweisung per Radius ist natürlich kein Problem. Wenn mehr Sicherheit benötigt wird, Cisco CBS. Hängt von der örtlichen Situation ab.

Die SG-Reihe ist teilweise abgekündigt. Das Ende ist in Sicht, denke ich. Aktuelle Reihe ist CBS.

Ist am Ende SOHO mit evtl. 3-4 "heavy-Clients"... der Rest ist "Pillepalle-Wifi

Wenn Wifi noch nicht da ist, wäre auch das RB4011 Wifi eine Überlegung. Dahinter ein CRS326 (ohne PoE) oder ein CRS328 (mit PoE), per Glas gekoppelt und alles ist günstig und die VLANS werden geroutet, was das Zeug hält. Nur .1x ist nicht so sicher wie gewünscht (da ist MT zwar dran - aber wann das was wird...)Viele Grüße, commodity

Aber so ein CRS328 ...

Ab ROS 7 routet der dann wohl auch selbst, d.h. man braucht keinen Extra-Router.help.mikrotik.com/docs/display/ROS/L3+Hardware+Offloading

Weiß aber nicht, ob ich den Weg schon gehen würde. Ein ordentlicher Router (4011 ohne Wifi oder 5009) bringt da noch mehr Flexibilität und ist immer noch zusammen günstiger als ein Cisco (mit dem man natürlich beim Switch ganz bestimmt nicht falsch liegt).

Viele Grüße, commodity

ich dachte Layer 2+ ist das mit Helper und Layer 3 mit DHCP

Ja und nein. "2+" ist eine reine Phantasie Bezeichnung die es technisch nicht gibt. Was das letztlich beinhaltet oder was nicht ist deshalb immer Herstellersache. Man kann da nie sicher sein.Letztlich sollte man also IMMER einen Blick ins Datenblatt bei den Features werfen !!

a.)

Port basiert und .1q Standard ist mehr oder minder dasselbe und heutzutage überall Standard

c.)

.1x Port Security können heutzutage in der Regel auch die billigen "2+" Modelle. Besser aber man sieht dazu immer ins Datenblatt. Hier gibt es noch 2 Optionen Mac Bypass, also die Authentisierung über die Mac Adresse oder .1x dann über Usernam/Pass oder Zertifikat oder, bei guten L3 Switches, eine Kombination von beidem.

Was hier aber viel wichtiger ist, ist die dynamische VLAN Zuteilung über .1x. oder auch Mac Auth !! Auch das ist bei Billigmodellen nicht immer gegeben. Also auch da gilt....Datenblatt !!

Ansonsten...alles richtig zusammengefasst.

Schon klar. Ich meinte natürlich HW-Routing. Sonst wäre der hEX ja besser geeignet

Viele Grüße, commodity

Viele Grüße, commodity