Feedback zur Netzwerksegmentierung

Hi!

Ich steige gerade von IPfire in meinem privaten Netzwerk auf OPNsense um und greife die Gelegenheit auf, um das Netzwerk besser zu segmentieren (habe jetzt mehr LAN-Anschlüsse an der Firewall).

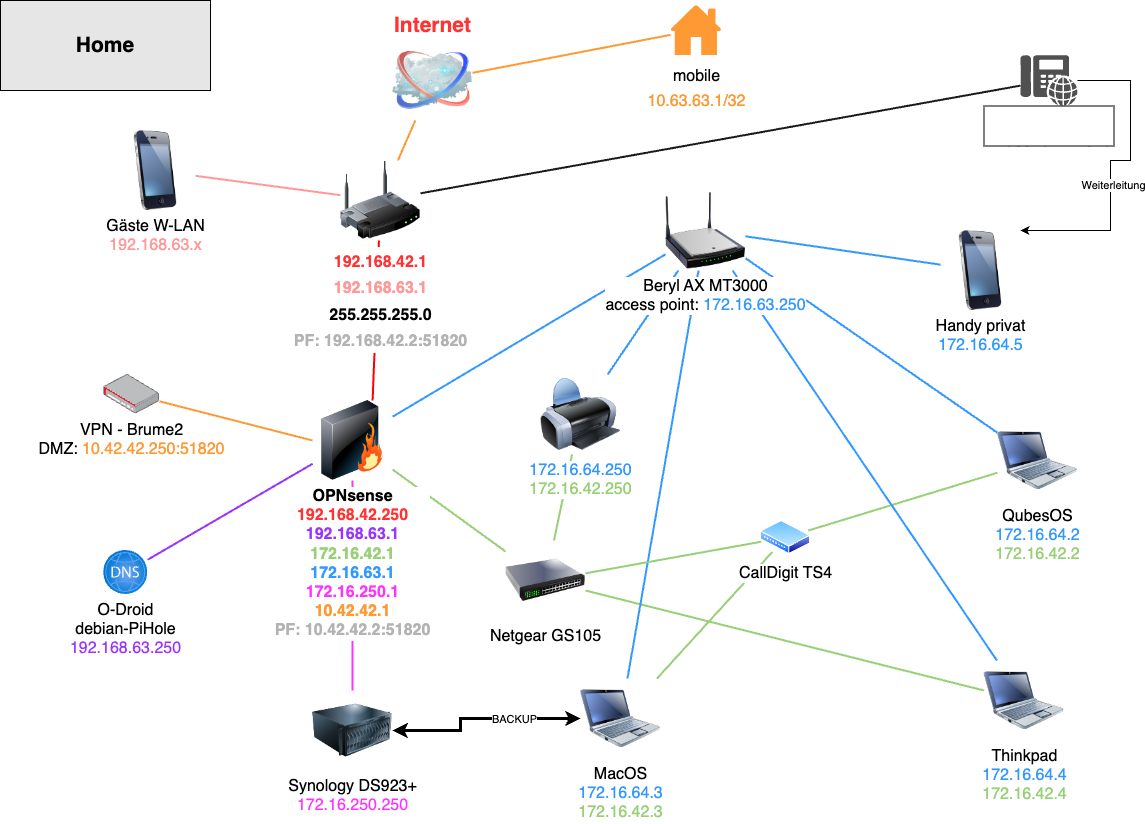

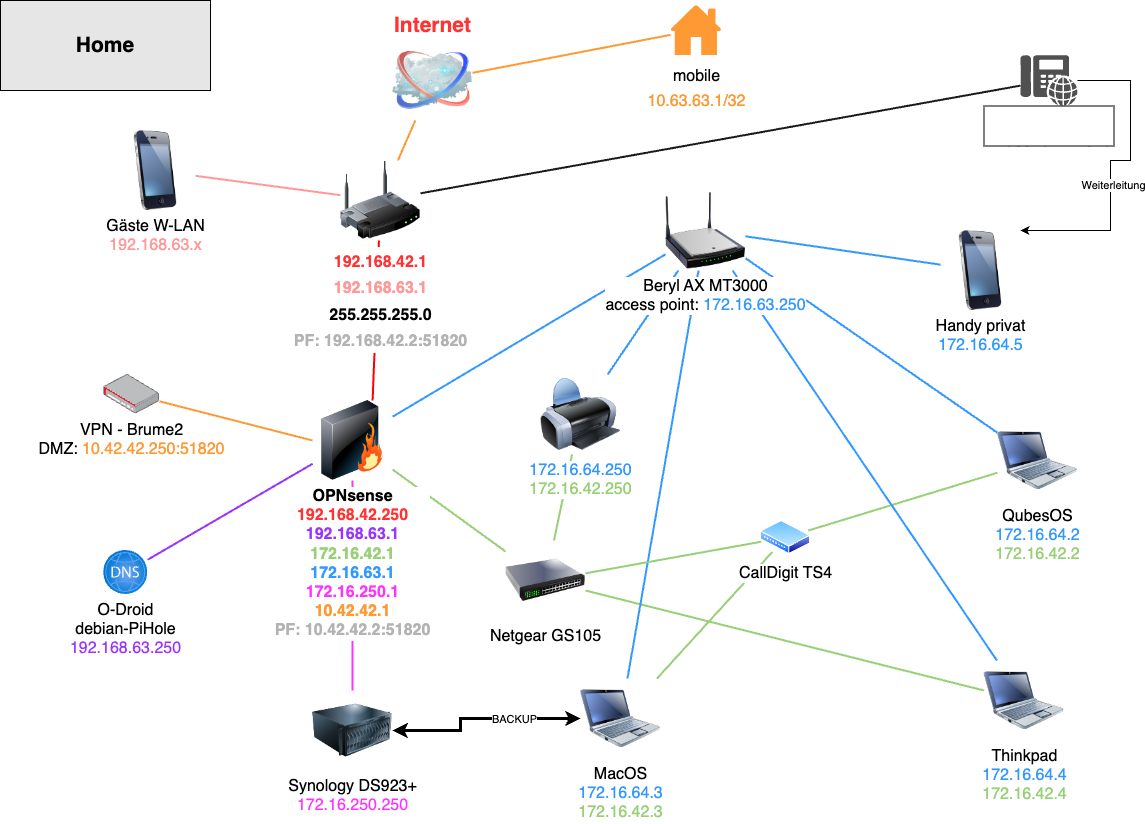

hier die bisherige Skizze für den geplanten Aufbau:

Einwände, Verbesserungen, sonstige Ideen?

Grüße

jim

Ich steige gerade von IPfire in meinem privaten Netzwerk auf OPNsense um und greife die Gelegenheit auf, um das Netzwerk besser zu segmentieren (habe jetzt mehr LAN-Anschlüsse an der Firewall).

hier die bisherige Skizze für den geplanten Aufbau:

Einwände, Verbesserungen, sonstige Ideen?

Grüße

jim

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 53729651145

Url: https://administrator.de/forum/feedback-zur-netzwerksegmentierung-53729651145.html

Ausgedruckt am: 25.07.2025 um 15:07 Uhr

20 Kommentare

Neuester Kommentar

hier die bisherige Skizze für den geplanten Aufbau:

Wohl eher eins der beliebten "Wimmelbilder". Einwände, Verbesserungen, sonstige Ideen?

Die zahllosen IPs unter der Firewall sind deine VLANs bzw. dazu korrespondierende VLAN IPs, sprich also ein Layer 2 VLAN Konzept wie HIER beschrieben?? 🤔Wenn ja wäre eine homgenere IP Adressierung dieser lokalen IP Netze deutlich sinnvoller als dein "Wildwuchs". Gerade im Hinblick auf eine spätere VPN Nutzung mit der Option dann Summary Netzwerk Masken nutzen zu können. Ist aber wie gesagt kein Muss, erleichtert aber entsprechende Konfigs deutlich.

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Ansonsten: Alles richtig gemacht! 👍

nope, das sind tatsächliche 6 LAN-Anschlüsse an der Firewall

Aaahh, ok die Neandertaler Lösung aus der Steinzeit. Nundenn...vielleicht ja einmal die perfekte Gelegenheit solche Altlasten mit dem Neudesign zu entsorgen?! mit dem internen DNS-Server (pihole) genutzt.

Das wäre mit dem Einsatz deiner neuen OPNsense dann natürlich überflüssiger Unsinn. Zumal man mit so einem antquierten Konzept auch noch ungeschützten Internet Traffic ins interne Netz leiten muss, ein NoGo. Gute Berater wissen ja das VPNs immer auf die Peripherie wie Router oder Firewall gehören!Zweiter guter Punkt da etwas zum Besseren zu ändern!

geht es dort um die Einrichtung von VPN direkt auf der OPNsense-Hardware, richtig?

Richtig! Wie es sich auch für ein gutes und vor allem sicheres Netzwerk gehört und den onboard VPN Client aller Endgeräte supportet ohne Zusatzsoftware Frickelei.Deine PiHole Grusellösung gehört ganz sicher nicht dazu, ganz im Gegenteil wenn man auf diese Weise einen DNS Filter so exponiert!

Das wäre bei mir nicht der Fall. VPN ist auf Brume2 von Glinet ausgelagert.

Genauso krank, da intern im Netzwerk wo ein VPN nicht hingehört. Ein Security NoGo!Da fragt man sich letztlich ernsthaft was dann der Kasperkram mit einer kaskadierten Firewall überhaupt noch soll wenn so gut wie alles bei dir diese aushebelt?? Aber egal...

Besser du belässt es vielleicht dann doch ganz einfach ala keep it simple stupid bei deinem Router. 🤔

Tipp, auch mit ACL: de.wikipedia.org/wiki/Access_Control_List

Ich weiß nicht ob das Switch das kann, aber wenn die Anforderung ist, z.B. das nur bestimmte IP Adressen per TCP139 auf deine Synology verbinden dürfen, dann ist ACL ebenfalls eine Option. Oder auch das nur dein Admin-Notebook sich per TCP8443 verbinden darf,... .

Wenn deine Firewall in die Knie geht, hab das einfach im Hinterkopf

zum Zeichnen hilft dir evtl. drawio.com/

Ich weiß nicht ob das Switch das kann, aber wenn die Anforderung ist, z.B. das nur bestimmte IP Adressen per TCP139 auf deine Synology verbinden dürfen, dann ist ACL ebenfalls eine Option. Oder auch das nur dein Admin-Notebook sich per TCP8443 verbinden darf,... .

Wenn deine Firewall in die Knie geht, hab das einfach im Hinterkopf

zum Zeichnen hilft dir evtl. drawio.com/

Moin,

@aqui

Da ich unser Netzwerk auch demnächst mal wieder weiter segmentiere, magst Du mal erläutern, was genau daran so oldschool ist? Ich wäre jetzt auch davon ausgegangen, dass das Sinn macht, einfach, um nicht sämtlichen Traffic über eine Schnittstelle zu schubsen...

Gruß

@aqui

nope, das sind tatsächliche 6 LAN-Anschlüsse an der Firewall

Aaahh, ok die Neandertaler Lösung aus der Steinzeit. Nundenn...vielleicht ja einmal die perfekte Gelegenheit solche Altlasten mit dem Neudesign zu entsorgen?!

Aaahh, ok die Neandertaler Lösung aus der Steinzeit. Nundenn...vielleicht ja einmal die perfekte Gelegenheit solche Altlasten mit dem Neudesign zu entsorgen?!

Da ich unser Netzwerk auch demnächst mal wieder weiter segmentiere, magst Du mal erläutern, was genau daran so oldschool ist? Ich wäre jetzt auch davon ausgegangen, dass das Sinn macht, einfach, um nicht sämtlichen Traffic über eine Schnittstelle zu schubsen...

Gruß

Bei 2-3 Segmenten ist das sicher tolerabel, da hast du Recht, das ist ja letztlich immer Ermessenssache. Mit 10 VLANs und mehr ist das dann aber schnell sinnfrei. Da nimmt man dann eher einen LACP LAG mit einer höheren Bandbreite der Memberlinks. Damit hat man dann nicht nur die Bandbreite besser verteilt sondern gleich auch eine Linkredundanz was das "oldschool" Konzept ebenfalls nicht bietet und in Firmennetzen immer ein valider Punkt ist.

Da mir diese einseitige Sicht bisher nicht untergekommen ist

Unverständlich wenn du im Bereich von professionellen Firmennetzwerken mit VPNs unterwegs bist. 🤔 Das ist dort best Practise und eine Binsenweisheit.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Kompendium_E ...

Für ein einfaches Heimnetz und einem VPN zu Oma Grete ist das sicher auch tolerabel. Hängt eben immer davon ab wie hoch das jeweilige Sicherheitsempfinden ist.

Moin,

naja, wer den fortschrittlichen und vorausschauenden Ansatz nutzen will, die Sicherheit ist mit Sicherheit (sic!) auch höher, nutzt ZTNA. Das wird sich auch über kurz oder lang durchsetzen. Ob das jetzt aber für alle genutzt werden muss, sei mal dahingestellt. Da ist auch viel Marketinginteresse dahinter: VPN ist veraltet, böse und unzureichend!

Wenn es um extremst sensible Daten geht, ist ZTNA vielleicht das Mittel der Wahl. Schön erklärt hier:

it-daily.net/it-management/business-software/ztna-vs-vpn-was-ist ...

Gruß und ein schönes Wochenende!

naja, wer den fortschrittlichen und vorausschauenden Ansatz nutzen will, die Sicherheit ist mit Sicherheit (sic!) auch höher, nutzt ZTNA. Das wird sich auch über kurz oder lang durchsetzen. Ob das jetzt aber für alle genutzt werden muss, sei mal dahingestellt. Da ist auch viel Marketinginteresse dahinter: VPN ist veraltet, böse und unzureichend!

Wenn es um extremst sensible Daten geht, ist ZTNA vielleicht das Mittel der Wahl. Schön erklärt hier:

it-daily.net/it-management/business-software/ztna-vs-vpn-was-ist ...

Gruß und ein schönes Wochenende!

Openwert?? 🤔

Wenn du schon eine OPNsense hast die ALLE VPN Protokolle (außer onboard L2TP VPNs was nur die pfSense kann) supportet, warum sollte man dann noch zusätzliche Hardware mit zusätzlichem Stromverbrauch und zusätzlichem Management aufwenden für eine Funktion die eh vorhanden ist. Das wäre ja ziemlich unsinnig und auch kontraproduktiv wie du sicher auch selbst fairerweise zugeben musst.

Zudem ist das OS gerade von GLinet nicht OpenWRT kompatibel. Die betreiben bekanntlich eine eigene, proprietäre OpenWRT Implementation. Auch das hat sicherheitstechnisch schon ein ziemliches "Geschmäckle". Zu mindestens für einen dem so etwas wichtig ist...?!

Wenn du schon eine OPNsense hast die ALLE VPN Protokolle (außer onboard L2TP VPNs was nur die pfSense kann) supportet, warum sollte man dann noch zusätzliche Hardware mit zusätzlichem Stromverbrauch und zusätzlichem Management aufwenden für eine Funktion die eh vorhanden ist. Das wäre ja ziemlich unsinnig und auch kontraproduktiv wie du sicher auch selbst fairerweise zugeben musst.

Zudem ist das OS gerade von GLinet nicht OpenWRT kompatibel. Die betreiben bekanntlich eine eigene, proprietäre OpenWRT Implementation. Auch das hat sicherheitstechnisch schon ein ziemliches "Geschmäckle". Zu mindestens für einen dem so etwas wichtig ist...?!

Wenn es das denn nun war bitte dann auch nicht vergessen deinen Thread hier als erledigt zu schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?