Hilfe bei OpenVPN Standortvernetzung zwischen pfSense (Server) und Mikrotik (Client)

Hey,

ich bräuchte leider jetzt doch mal Hilfe...

Ich wollte zwischen einer pfSense und einem Mikrotik eine OpenVpn-Verbindung aufbauen, der Tunnel steht erstmal soweit.

Ich kann vom Mikrotik aus die Geräte aus dem pfSense Netz pingen.

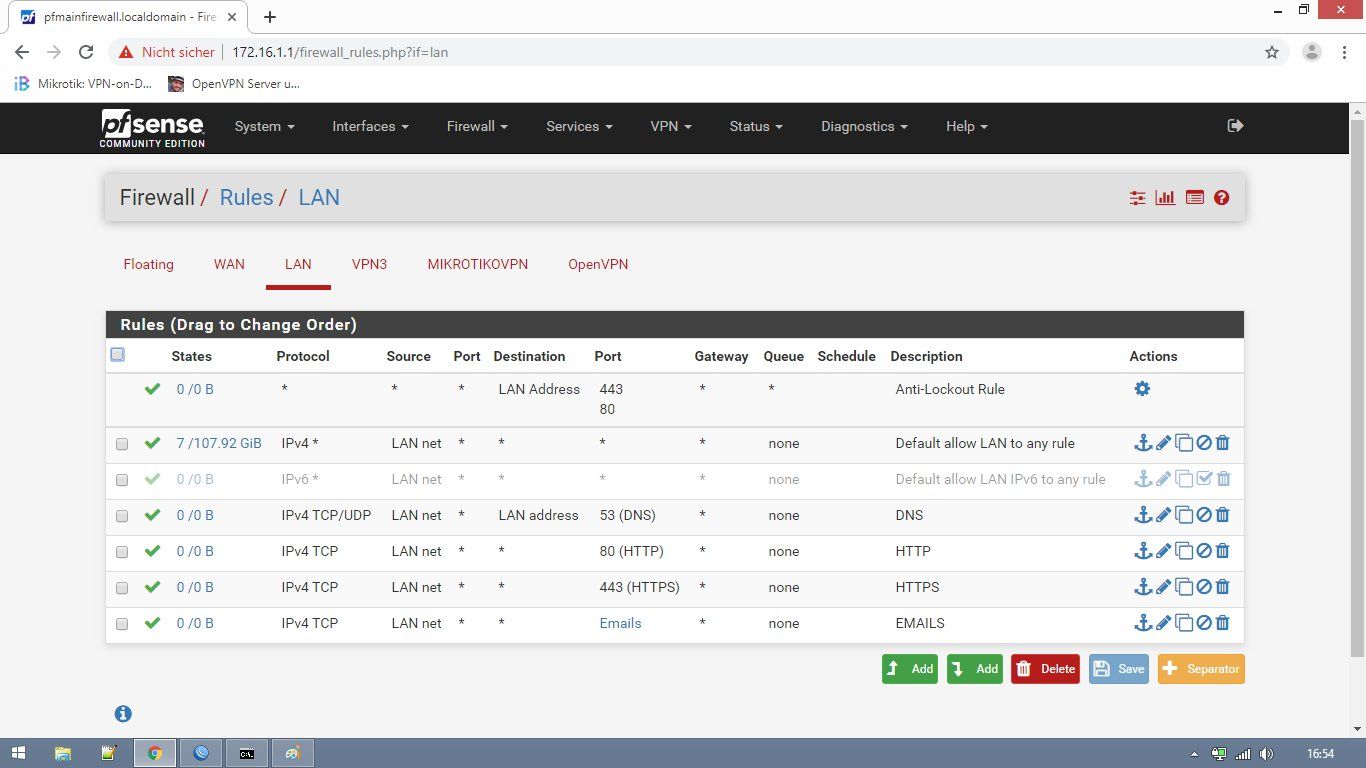

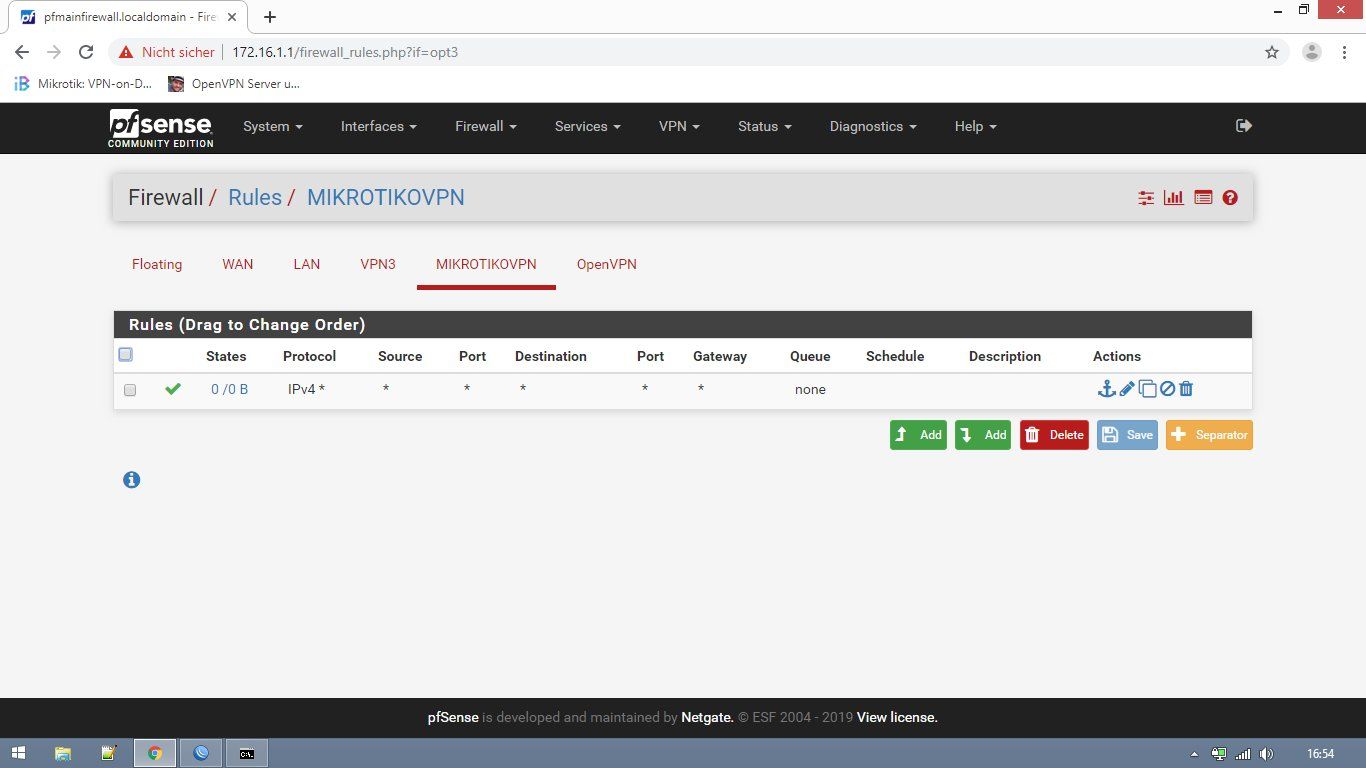

Ich habe zum Testen erstmal sowohl beim Mikrotik wie auch bei der pfSense in der Firewall alles freigegeben, also keine Drop-Regel definiert.

Von der pfSense kann ich zum Mikrotik gar nicht pingen.

Beide Geräte sind hinter einem anderen Router, sprich doppelt NAT, was aber erstmal kein Problem ist, der Tunnel steht ja erstmal.

Zur Netztopologie:

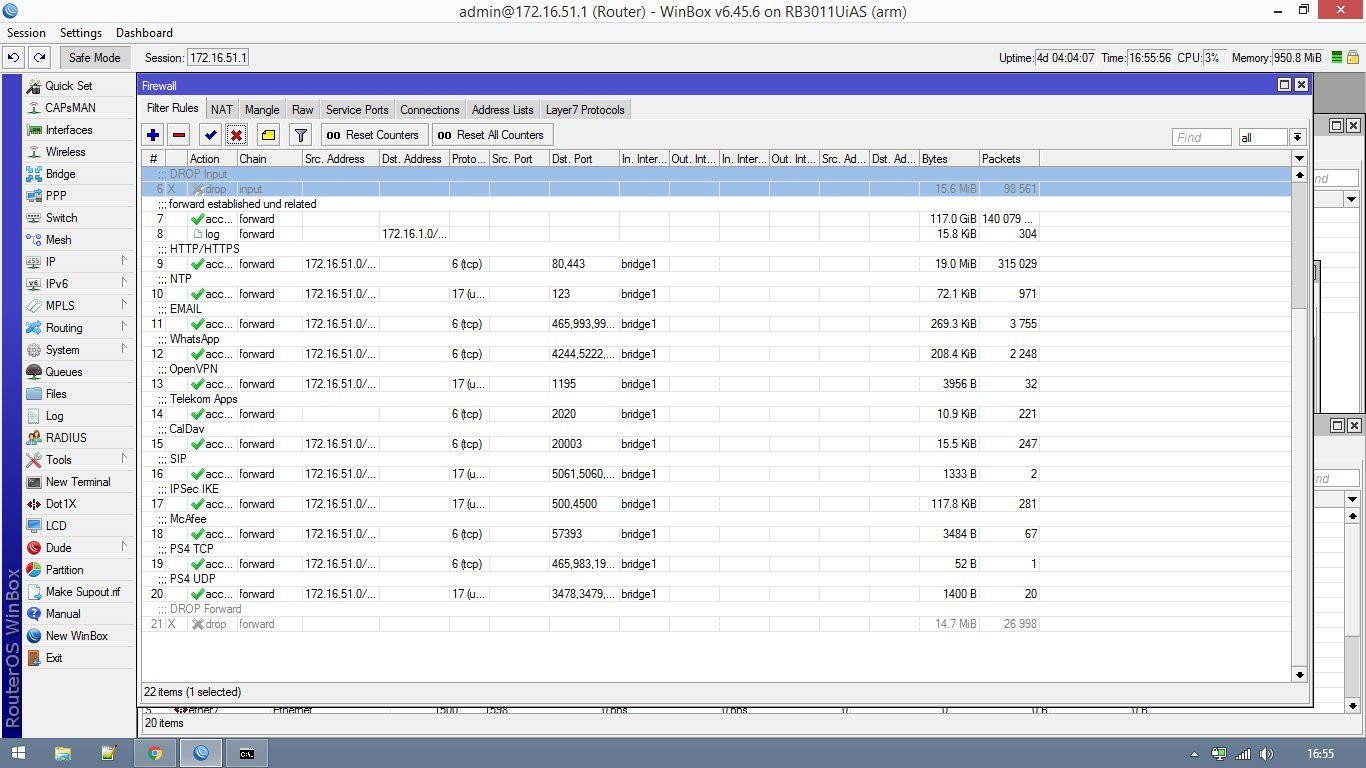

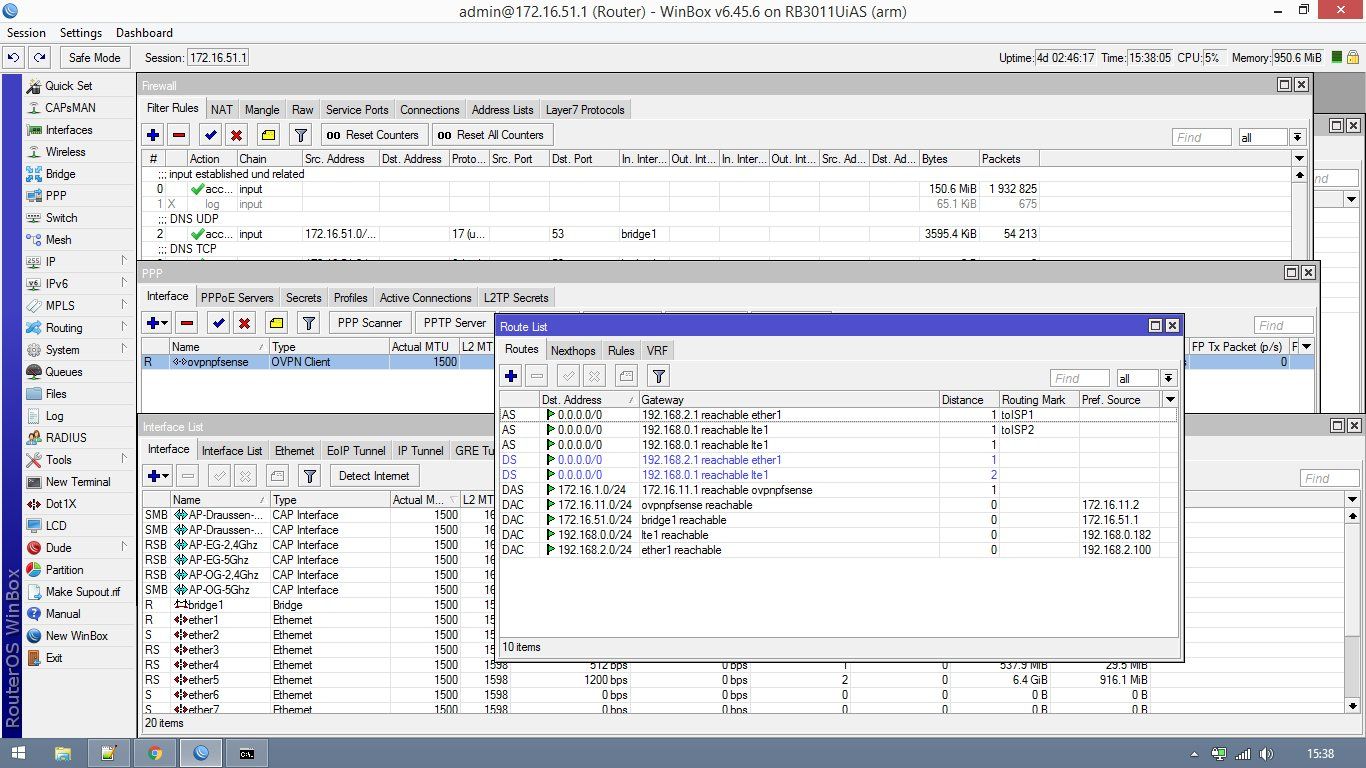

Mikrotik: LAN Netz: 172.16.51.0/24 IP Adresse: 172.16.51.1

WAN Ether1 und LTE1

OVPN Tunnel Netz: 172.16.11.0 IP Adresse: 172.16.11.2

pfSense: LAN Netz: 172.16.1.0/24 IP Adresse: 172.16.1.1

OVPN Tunnel Netz: 172.16.11.0 IP Adresse: 172.16.11.1

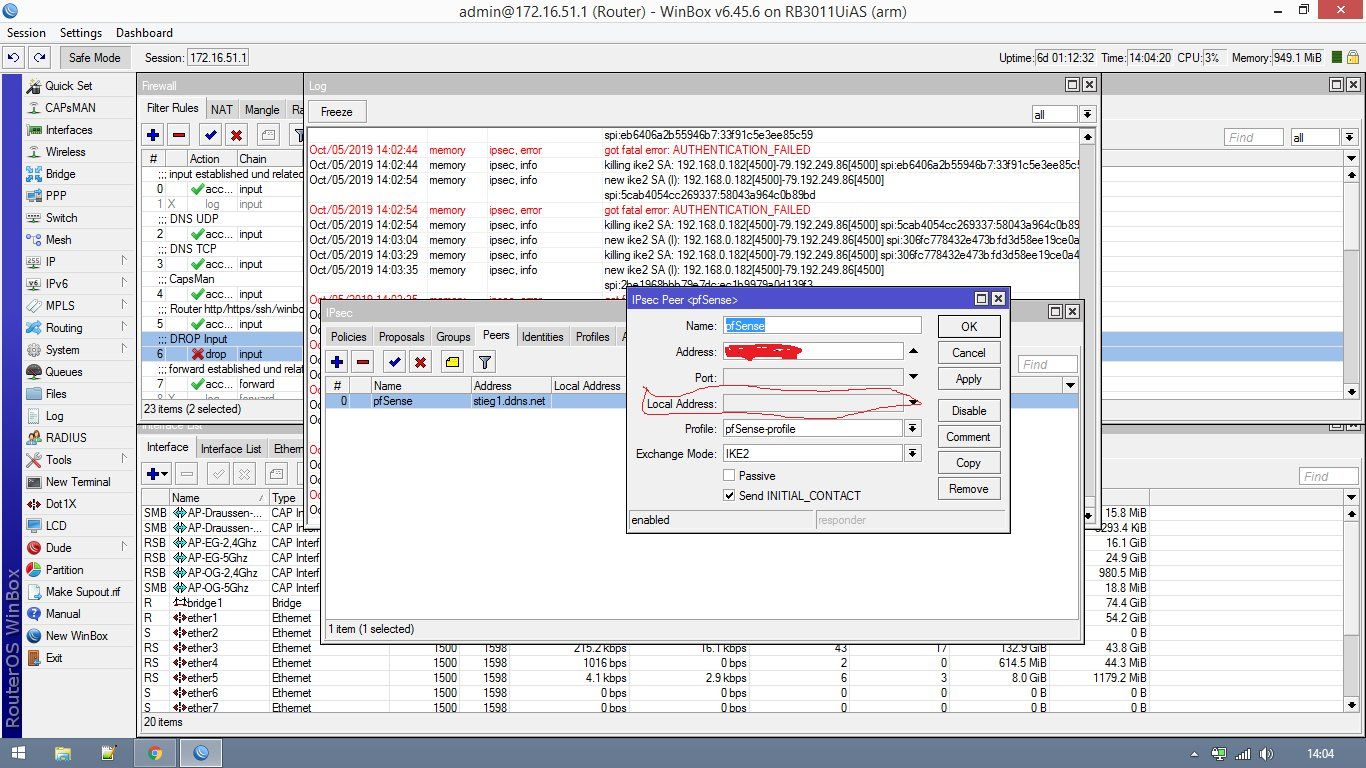

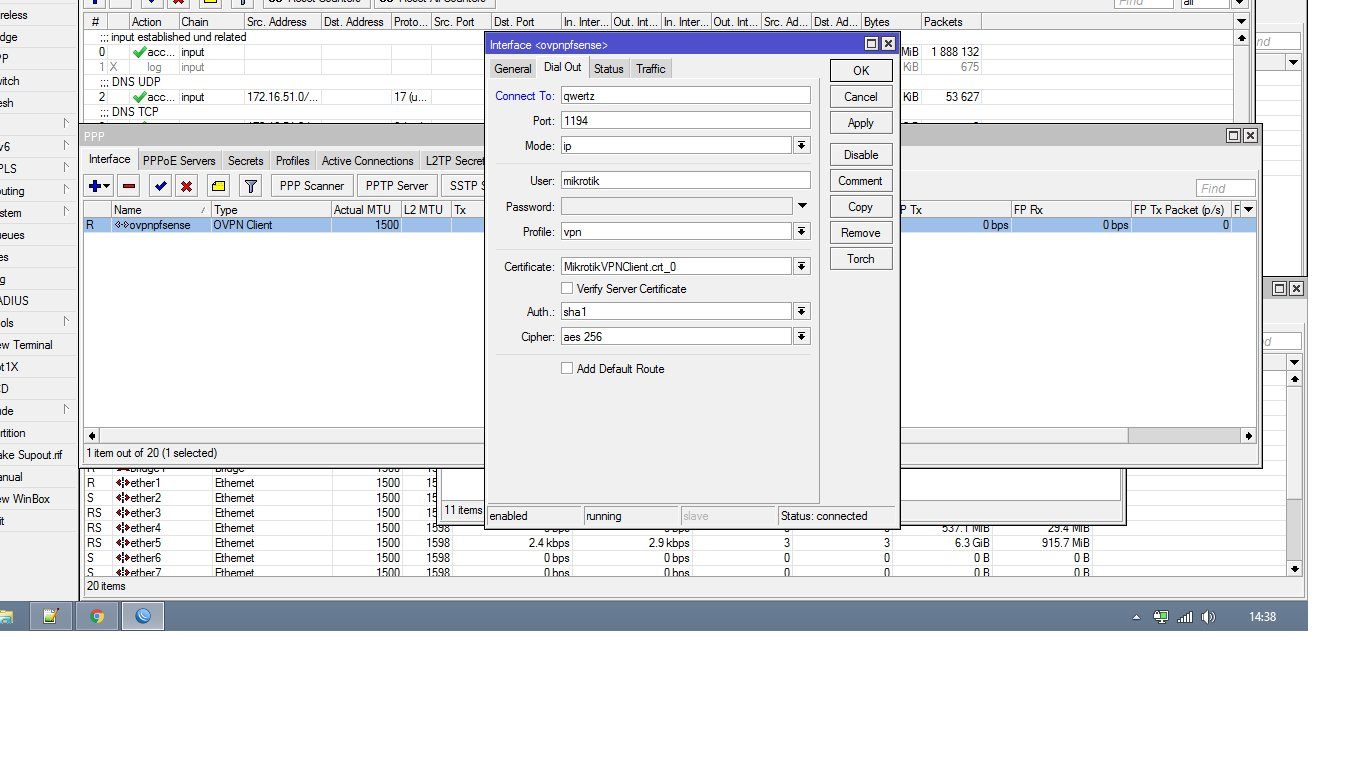

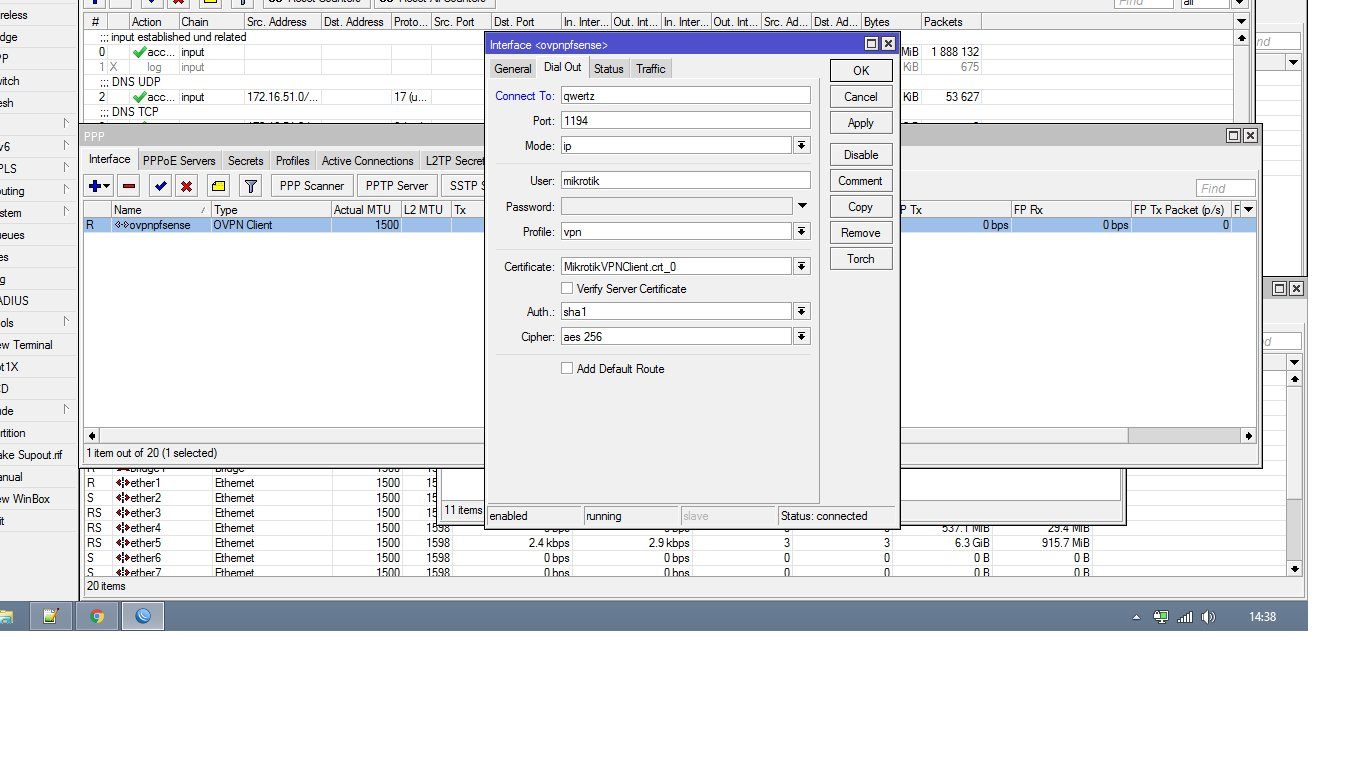

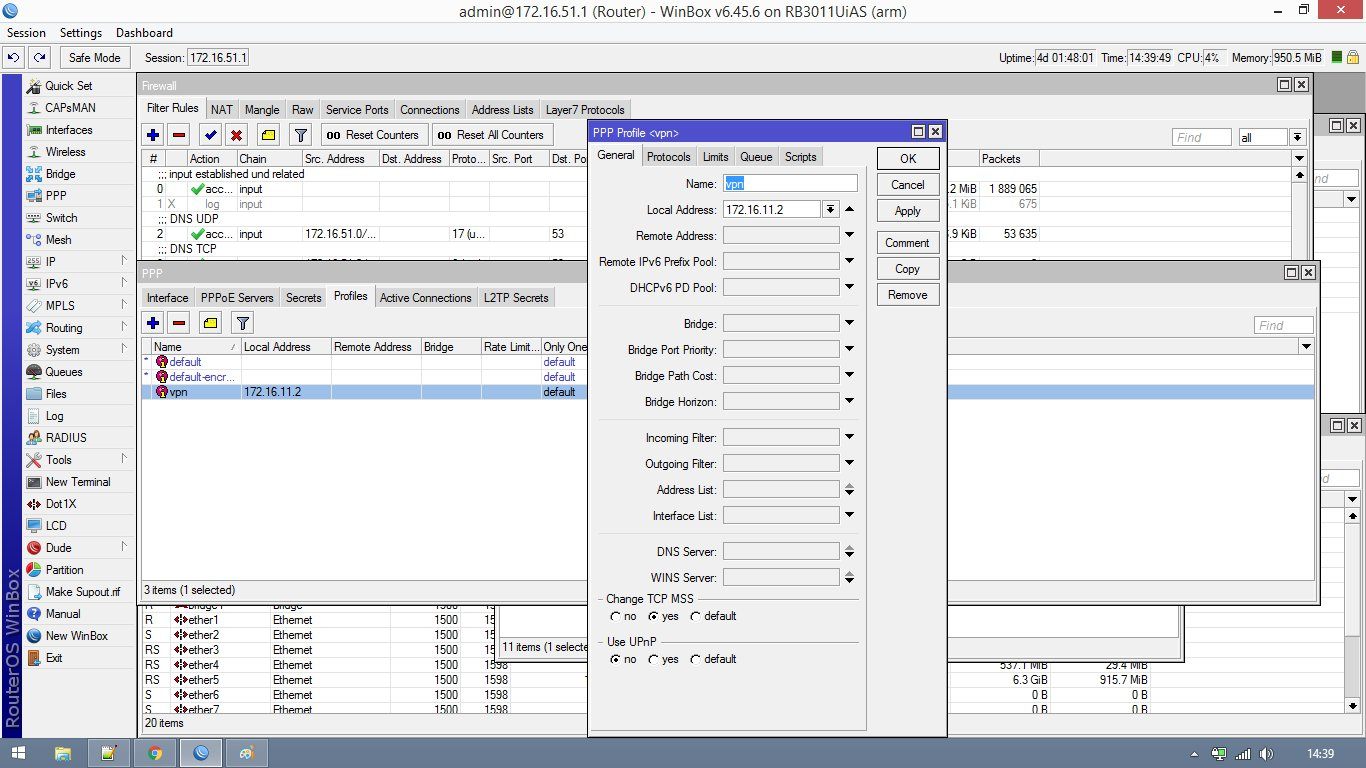

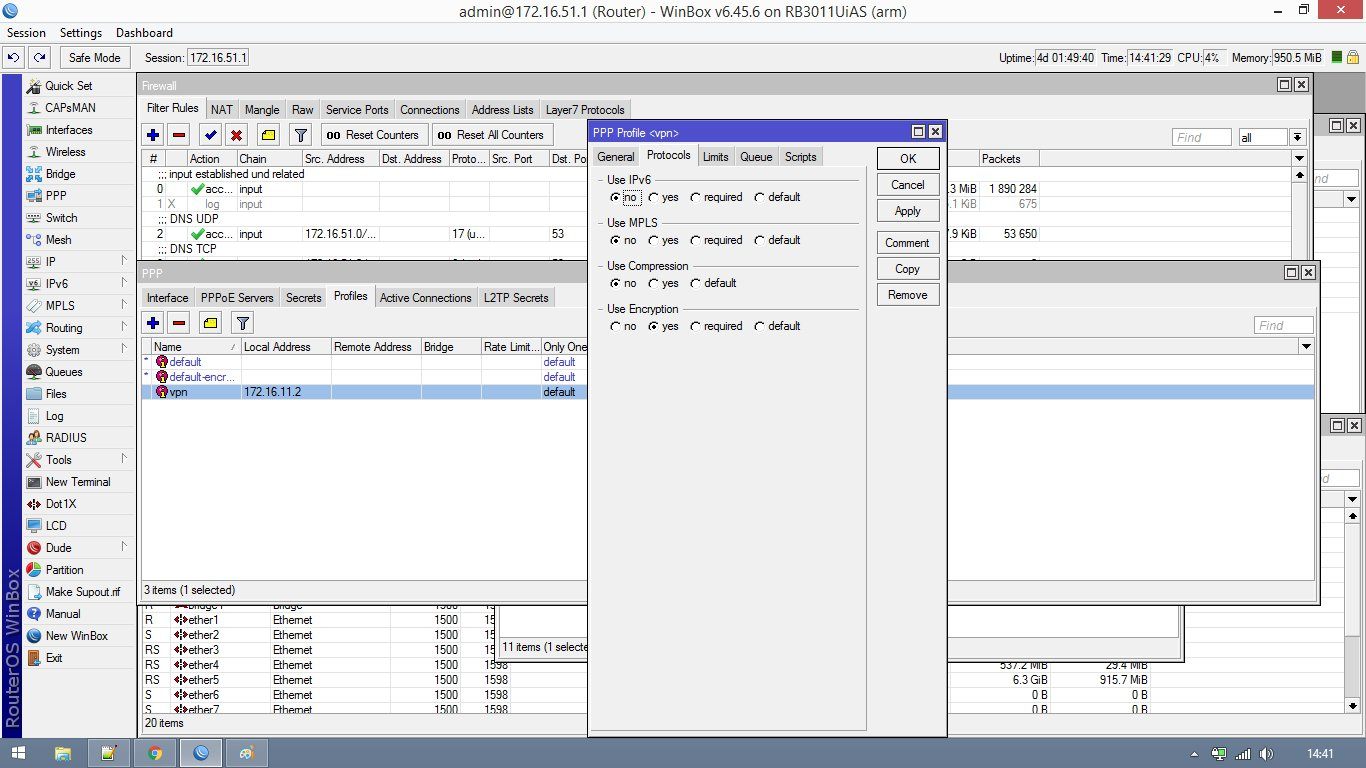

Hier die Client-Config vom Mikrotik:

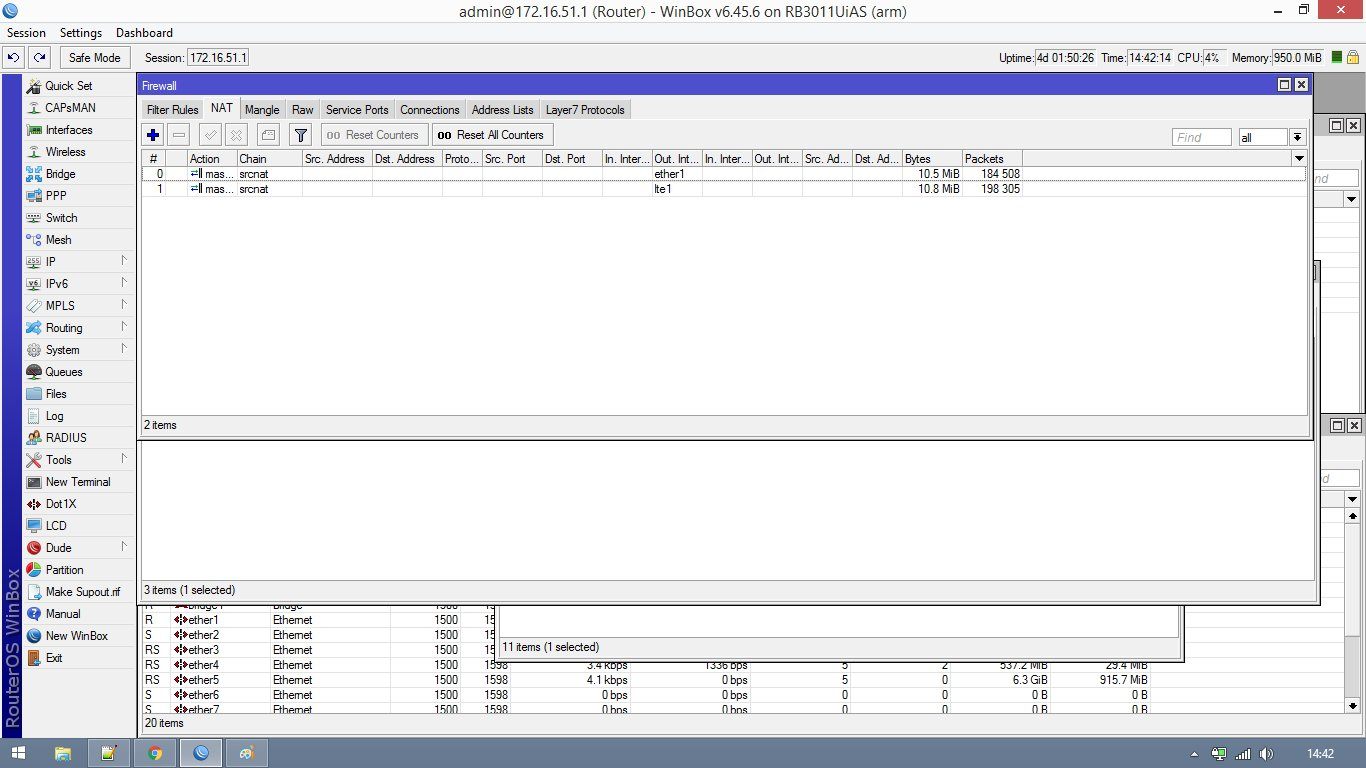

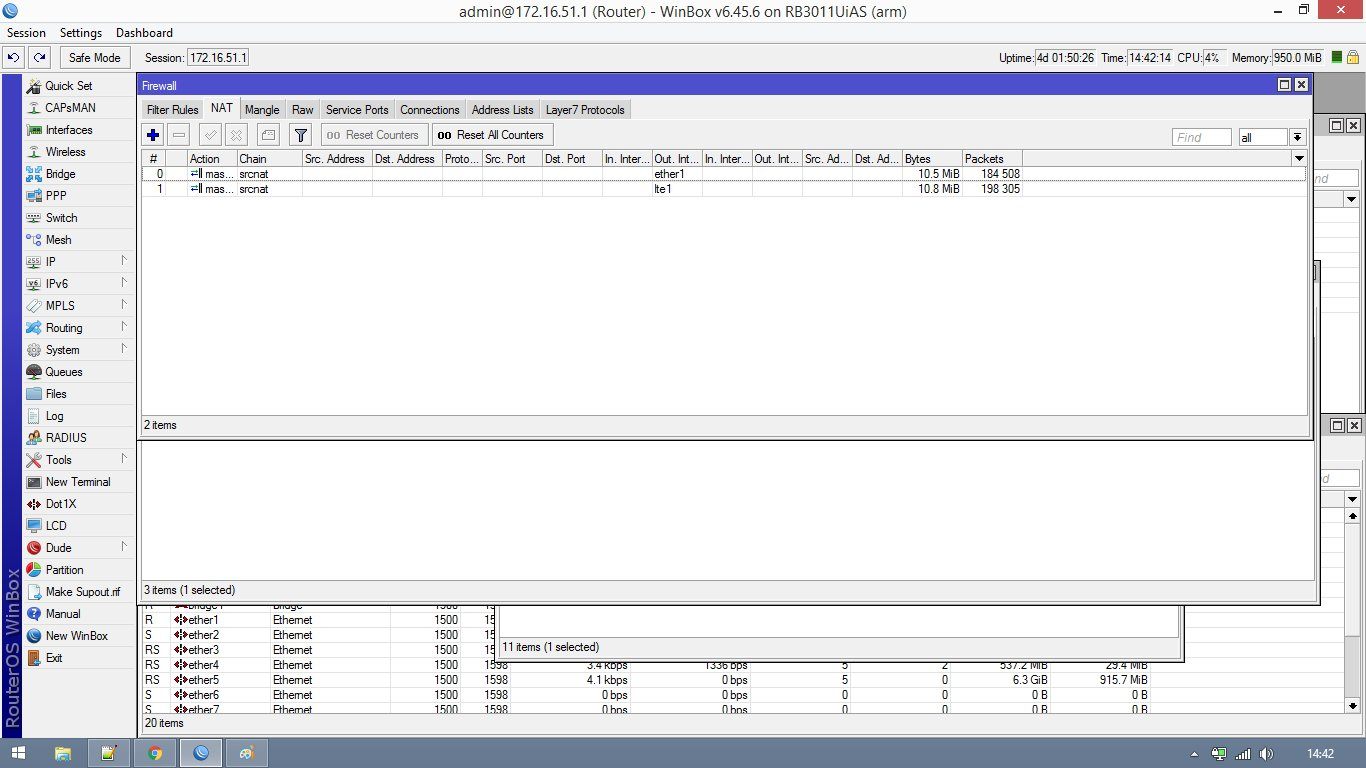

Mikrotik NAT:

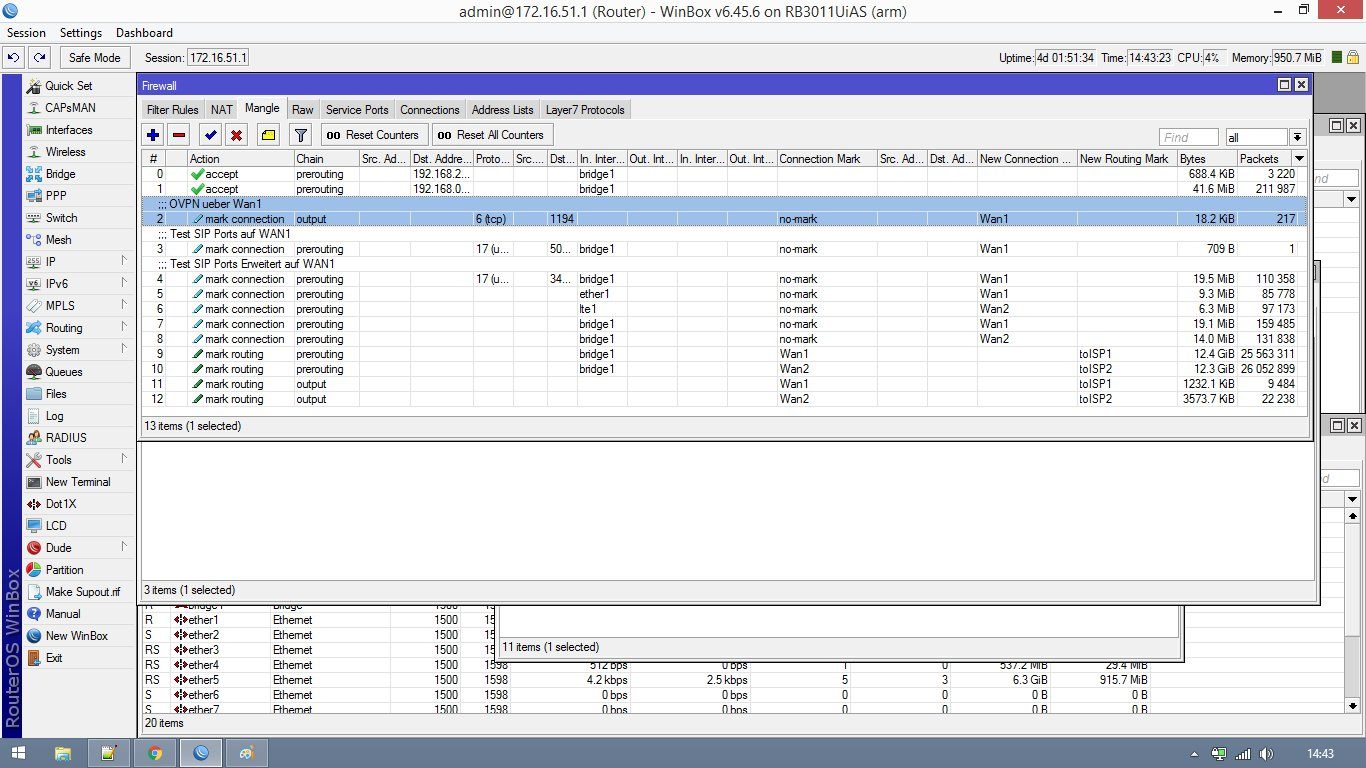

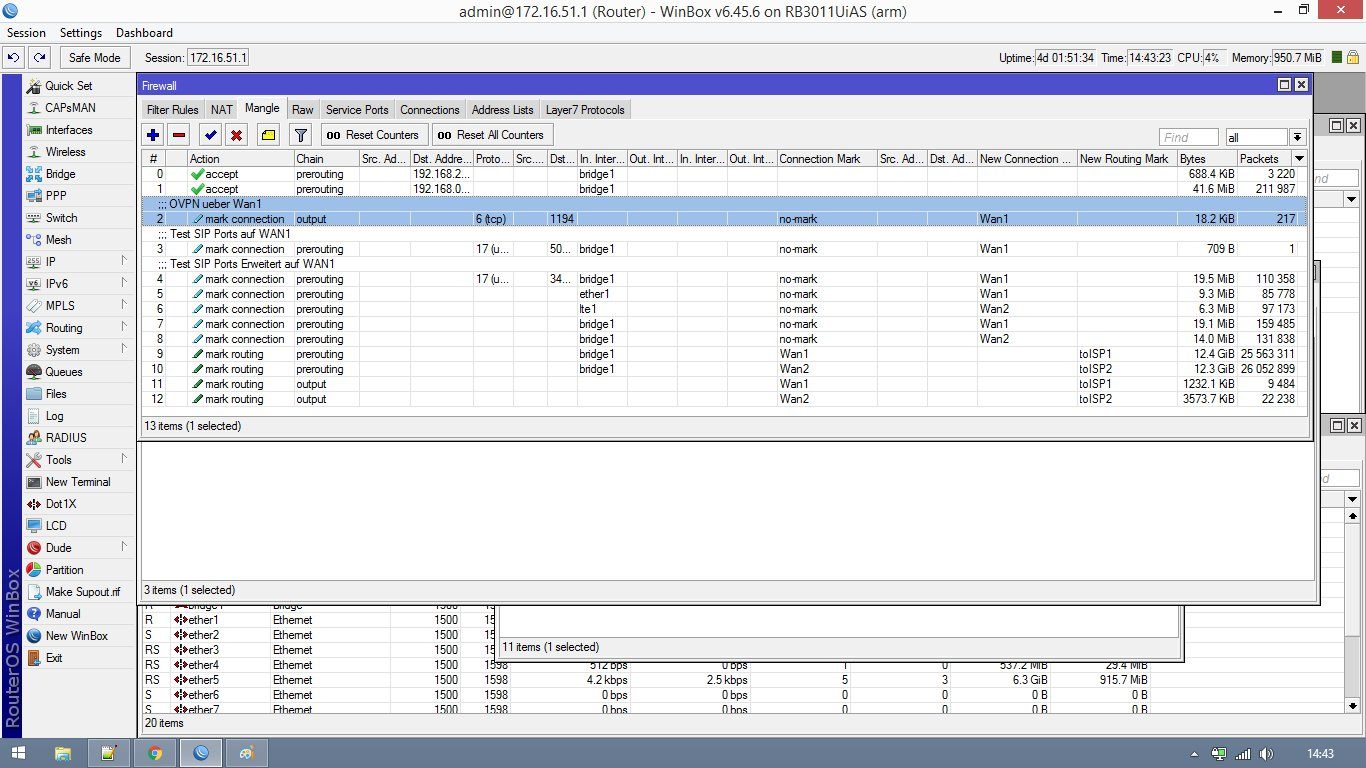

Mikrotik Mangle Regeln das immer über ether1 die Verbindung von OpenVPN raus geht:

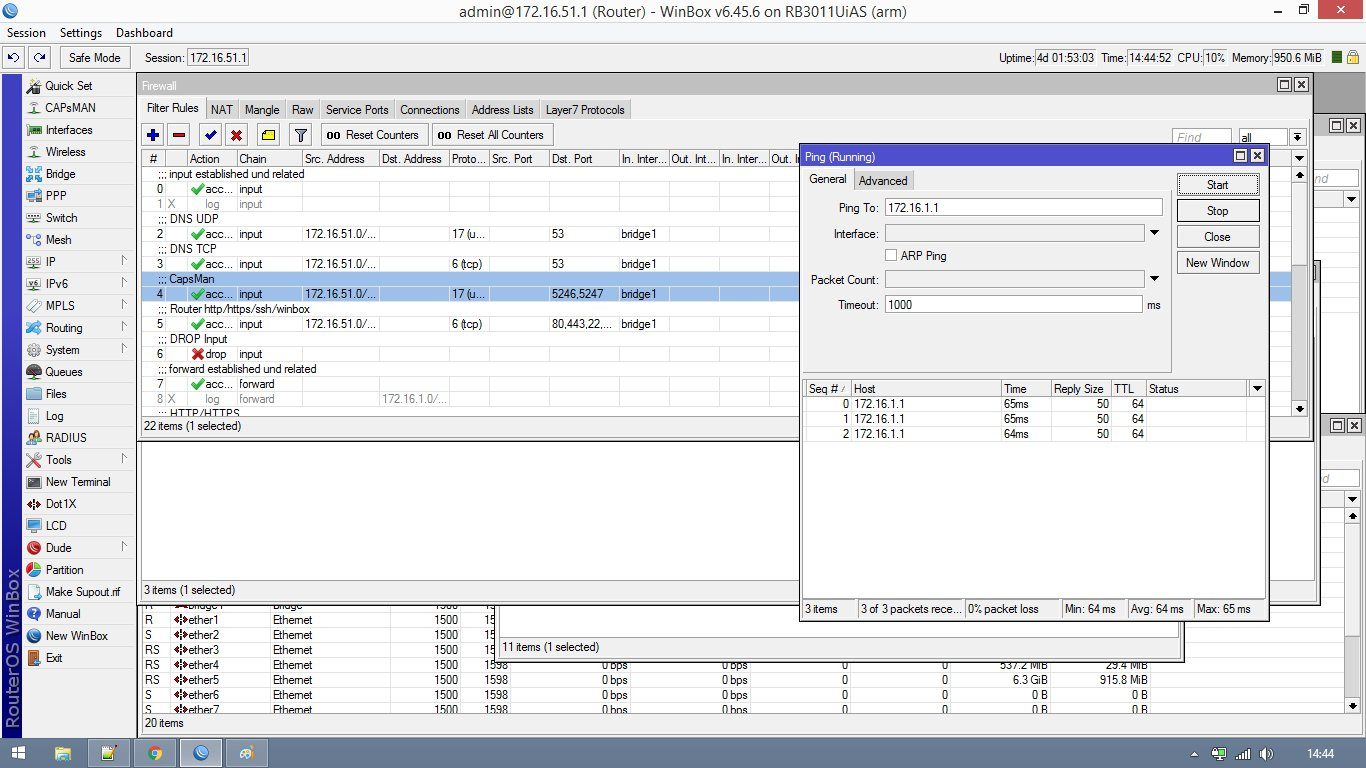

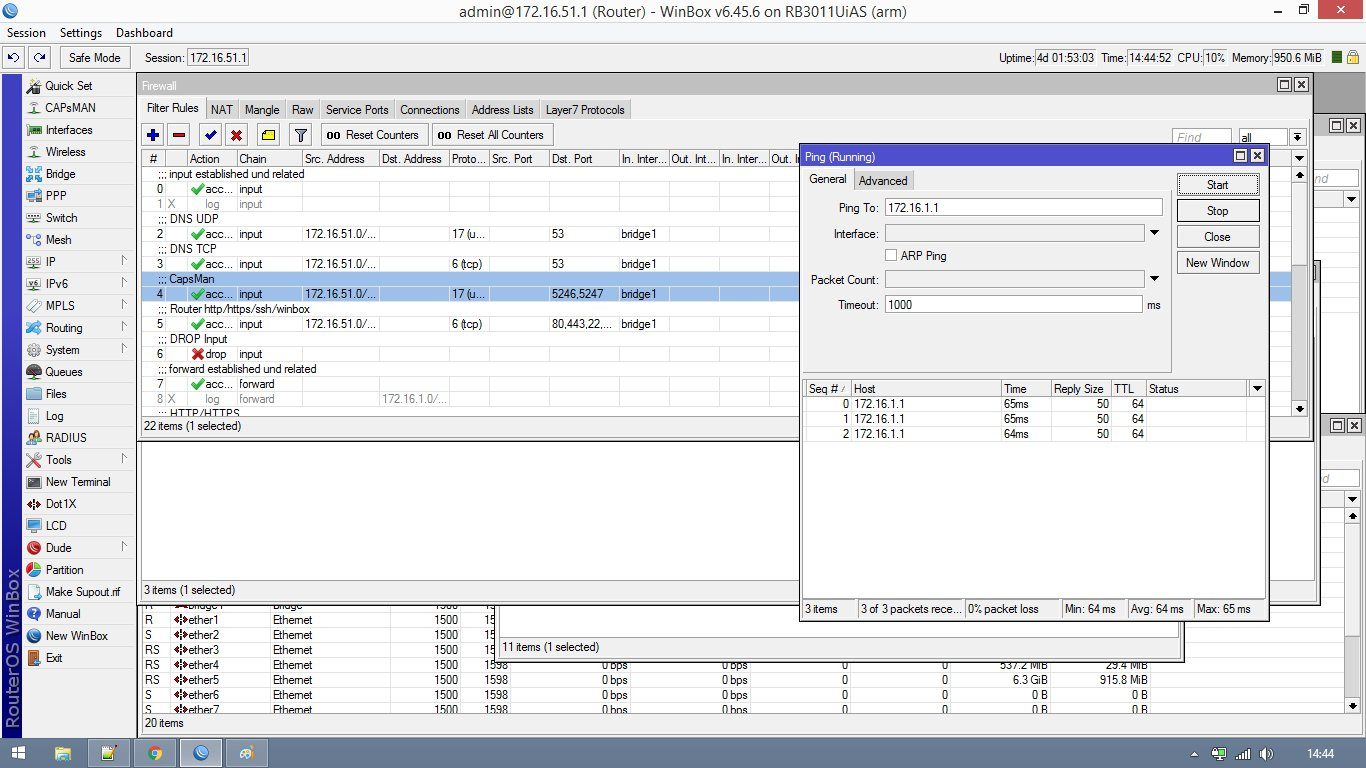

Ping vom Mikrotik zur pfSense:

das klappt.

das klappt.

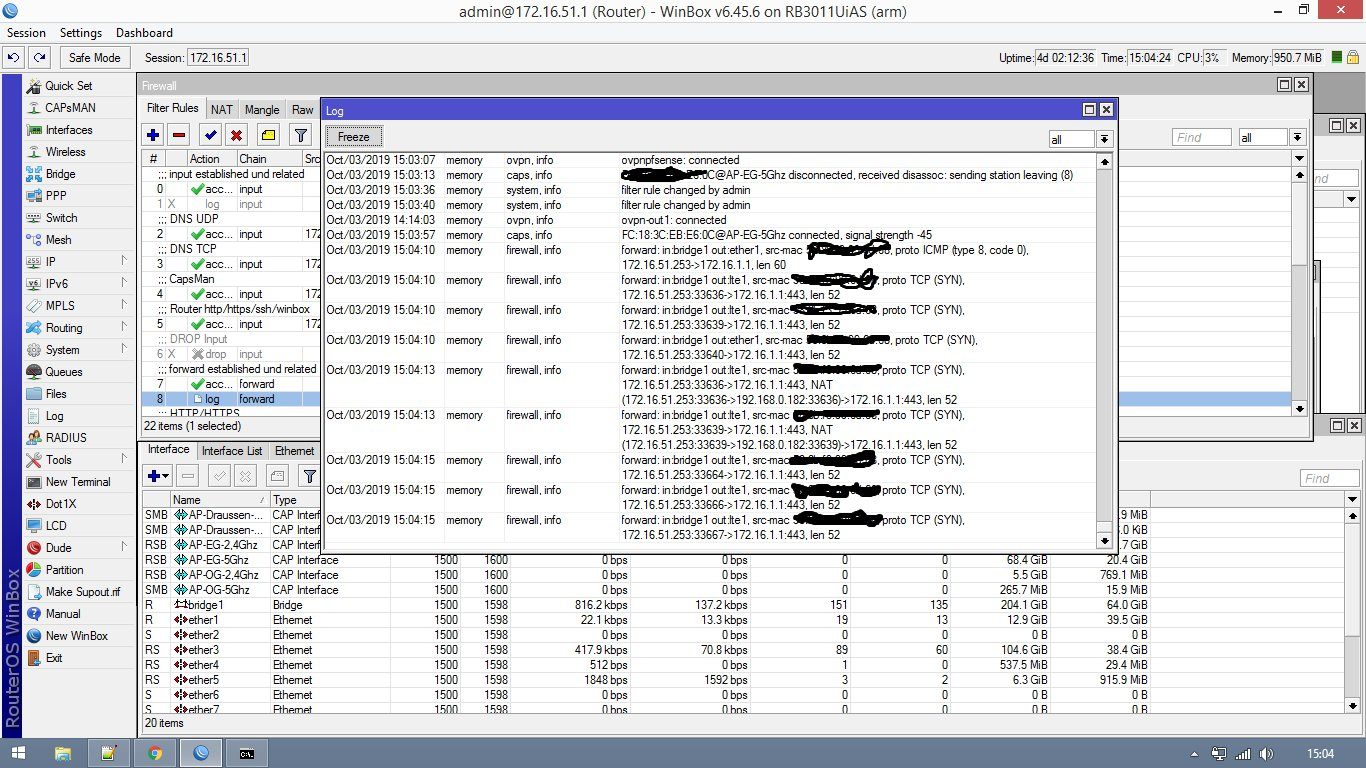

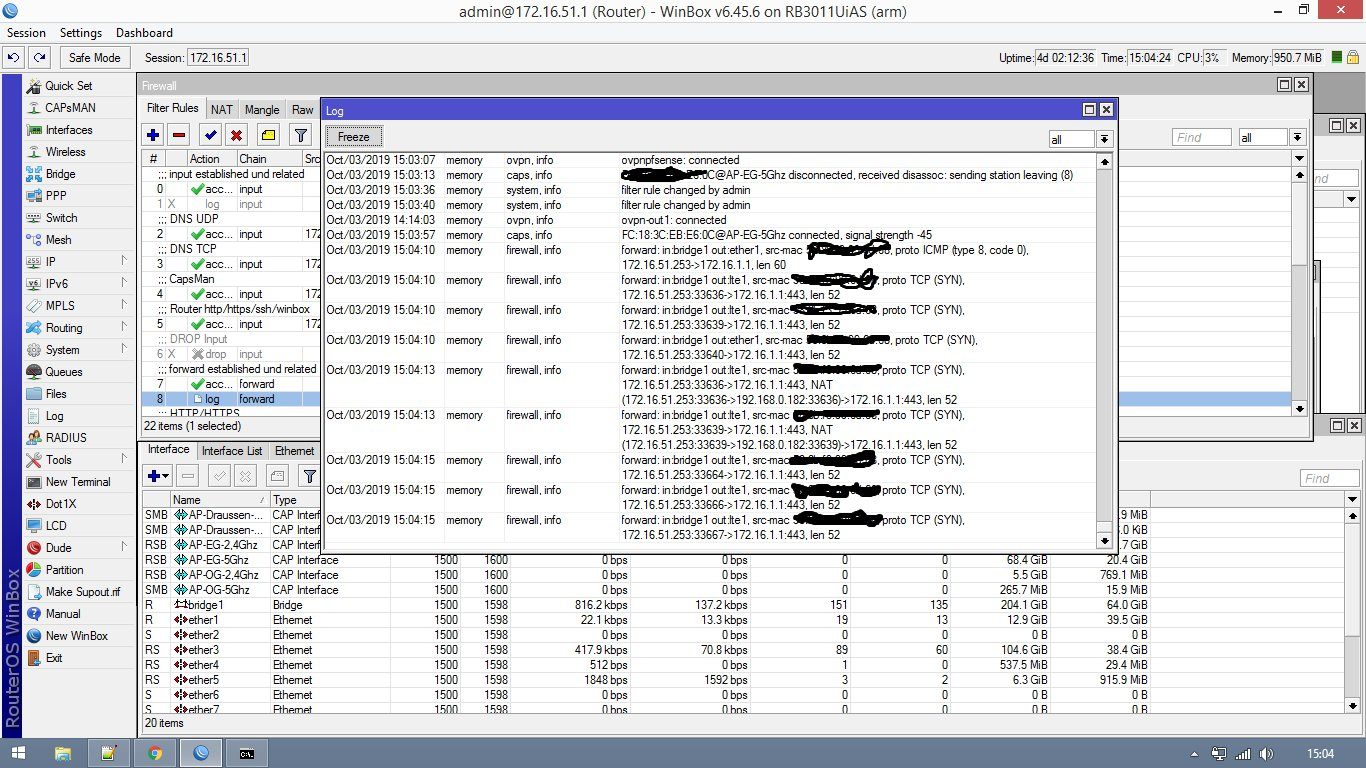

Ping von einem Client hinter dem Mikrotik zur pfSense:

wenn ich das richtig sehe geht kein Traffic in den Tunnel.

wenn ich das richtig sehe geht kein Traffic in den Tunnel.

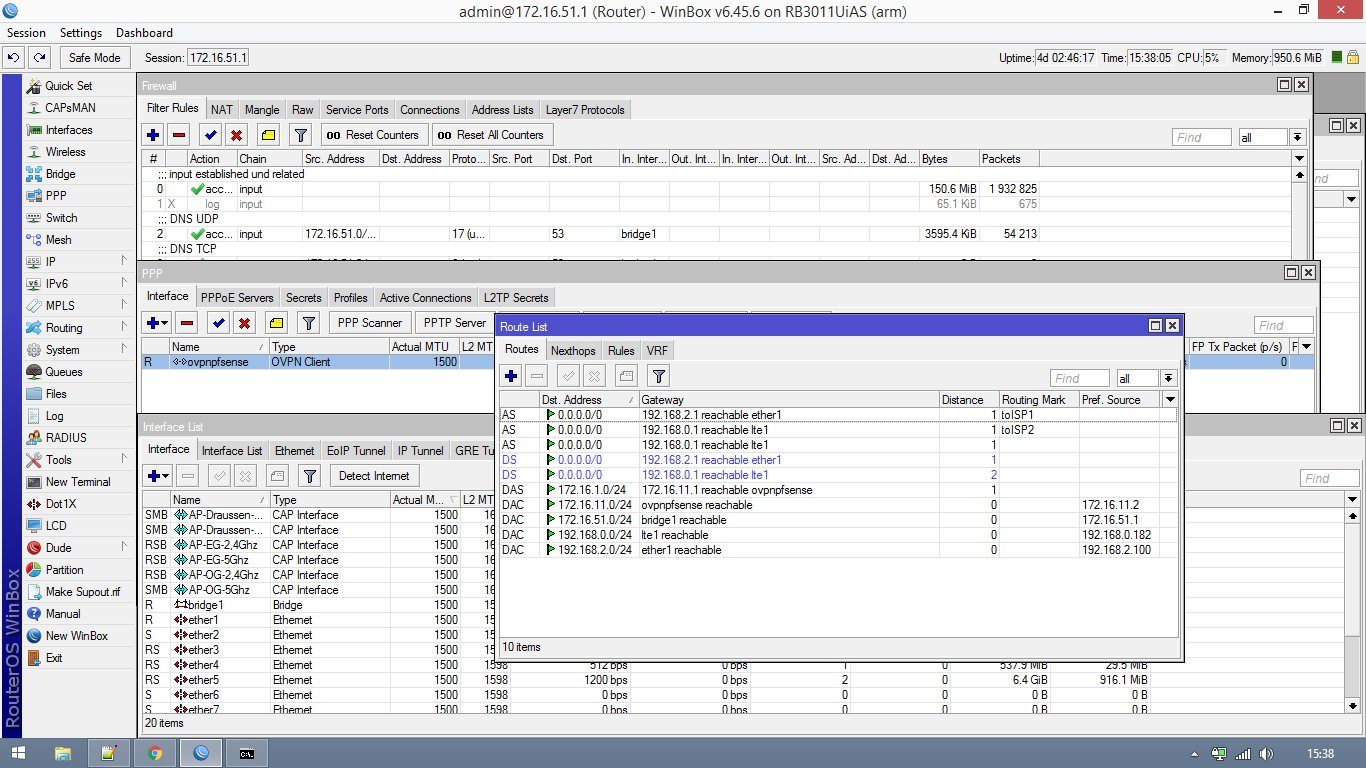

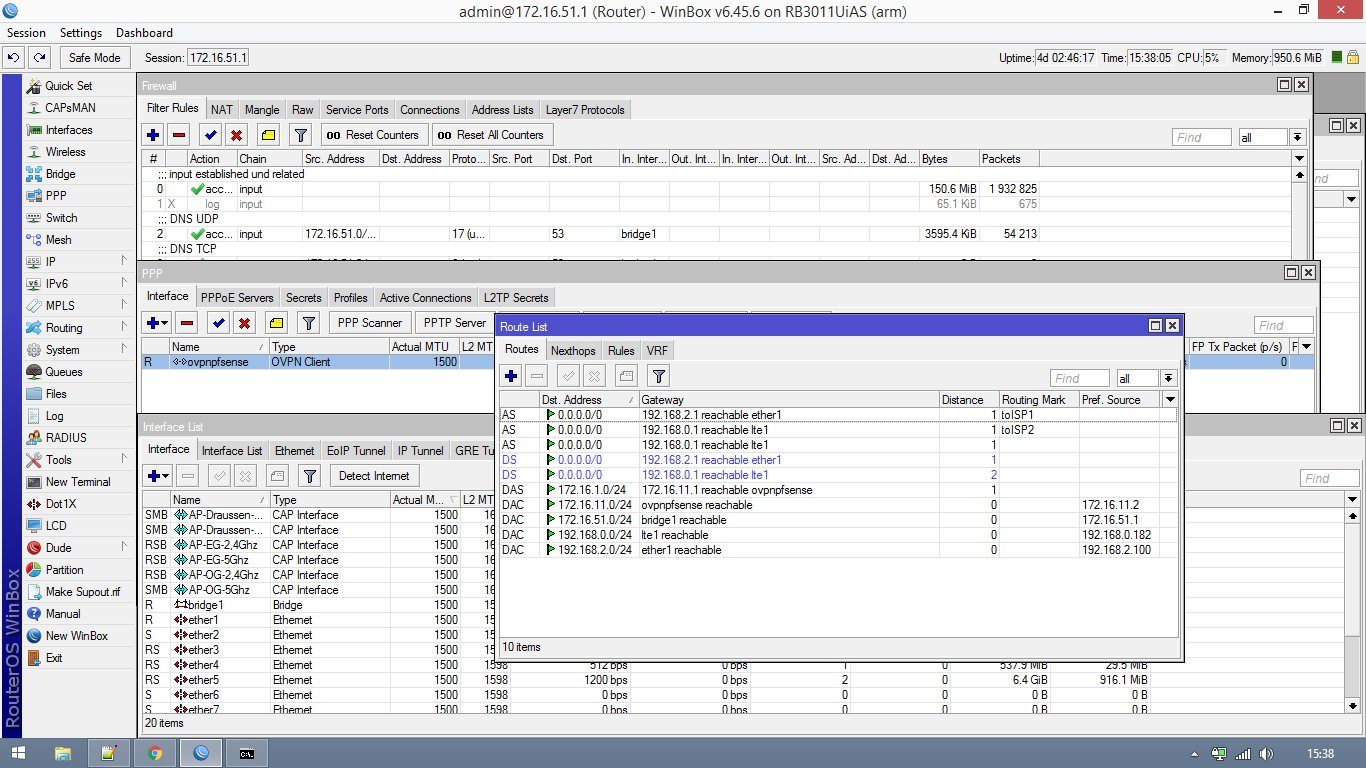

Routen vom Mikrotik:

die ersten Routen sind fürs Loadbalancing und Failover, was auch super klappt (Hier muss ich aber auch nochmal ran).

die ersten Routen sind fürs Loadbalancing und Failover, was auch super klappt (Hier muss ich aber auch nochmal ran).

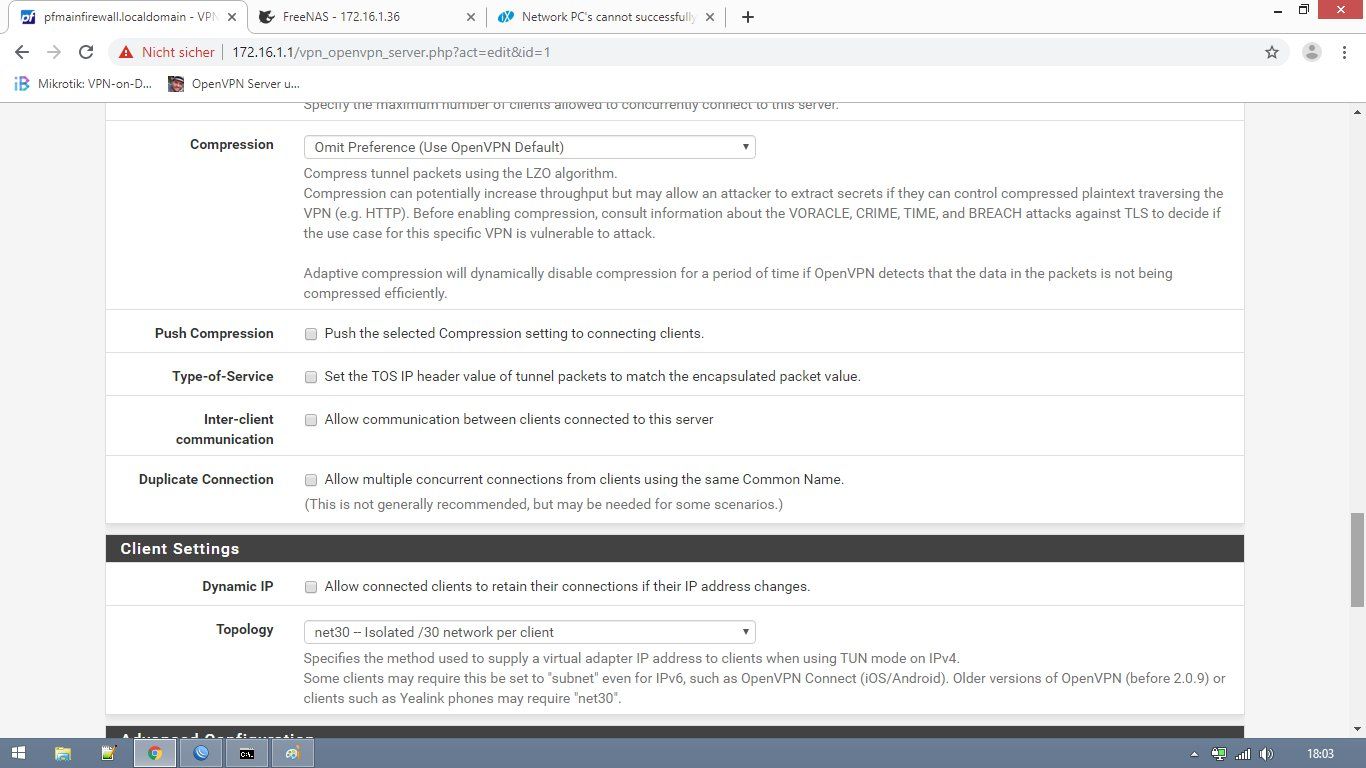

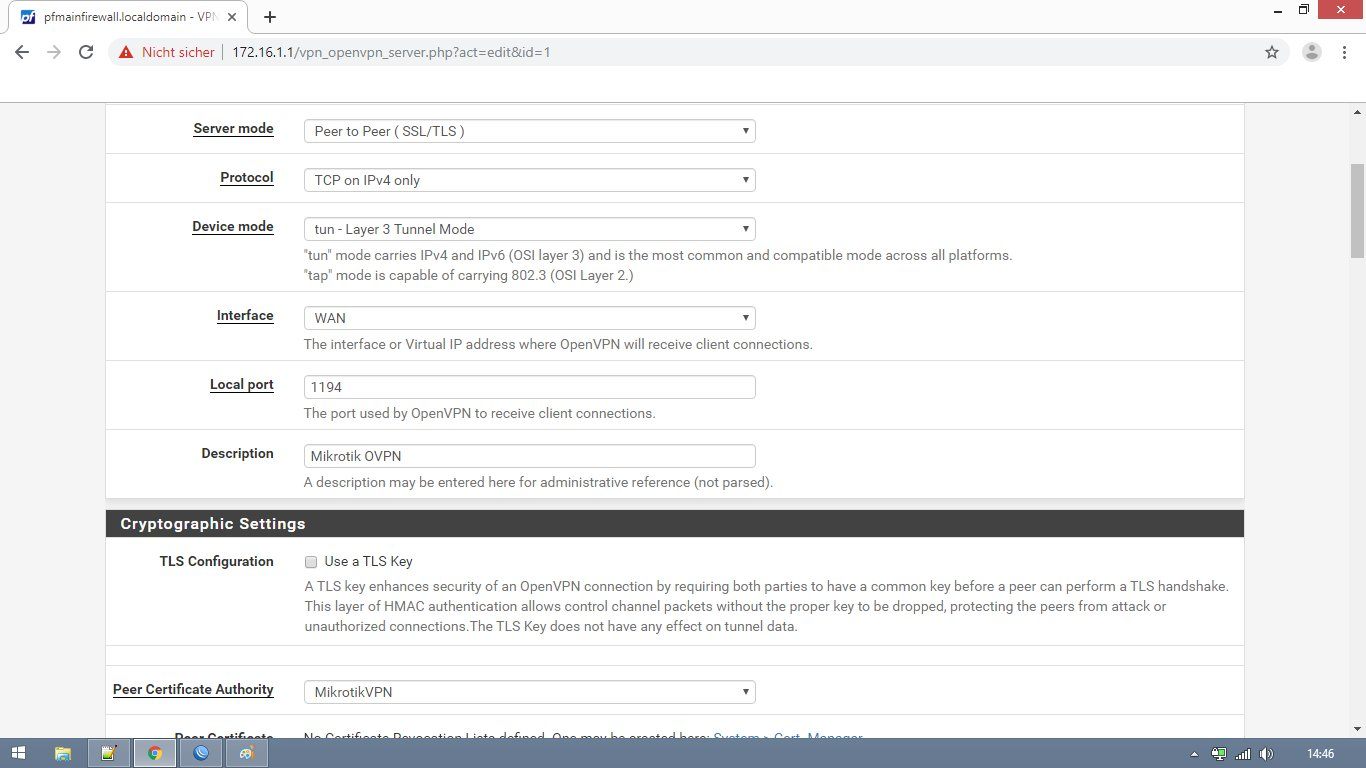

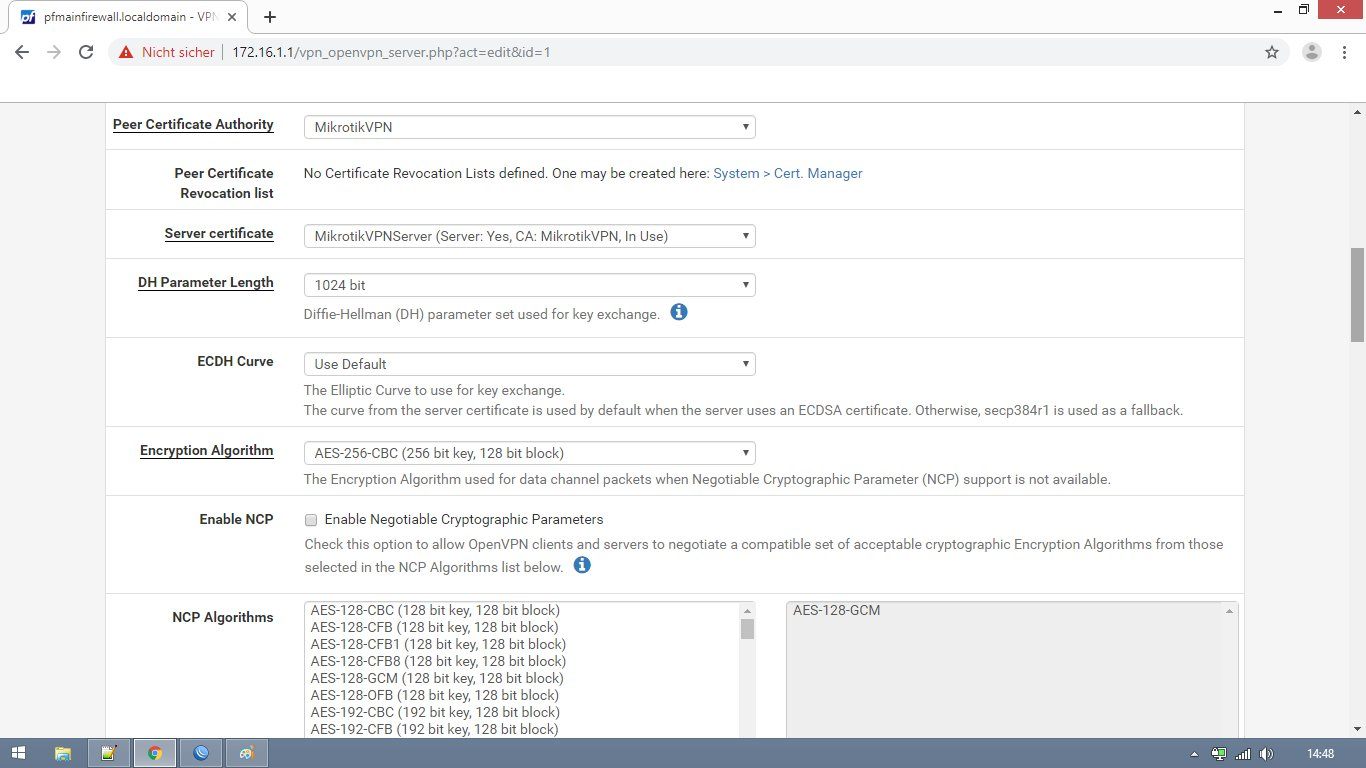

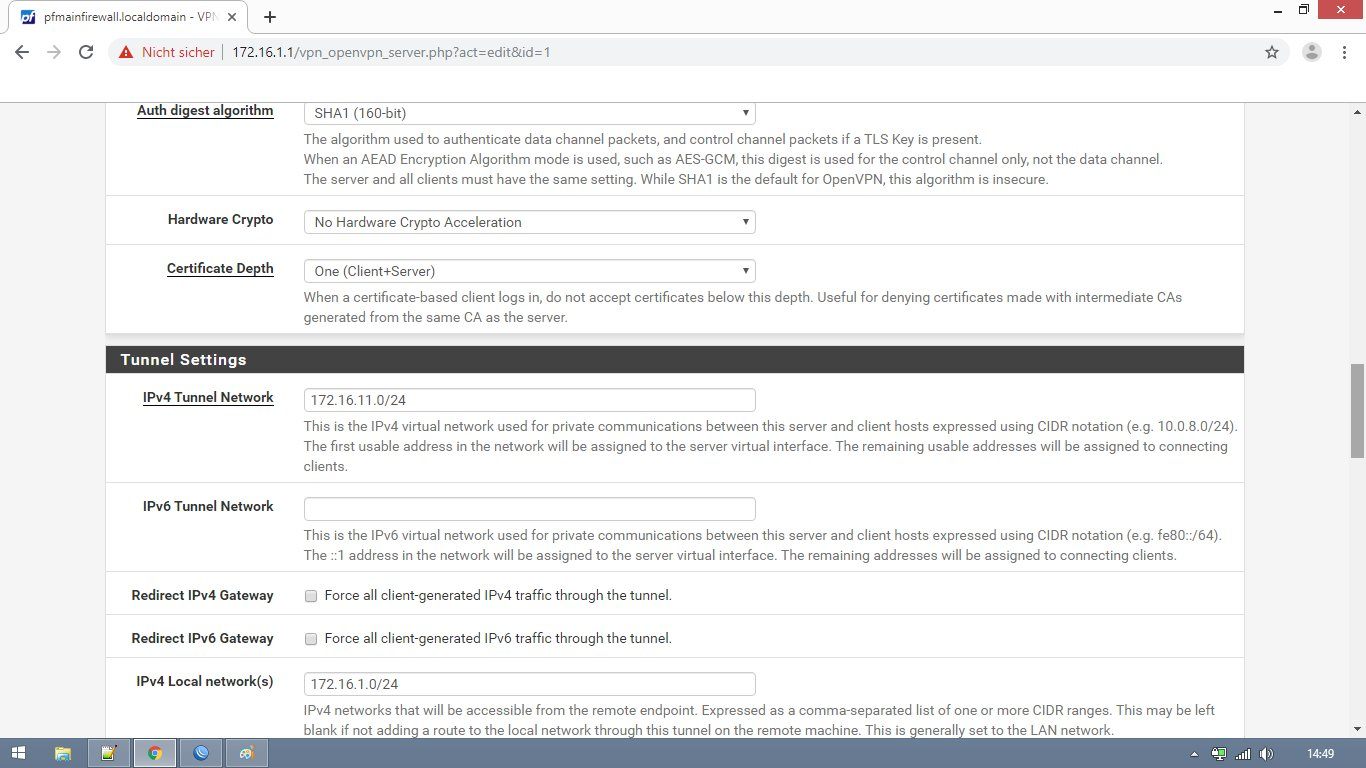

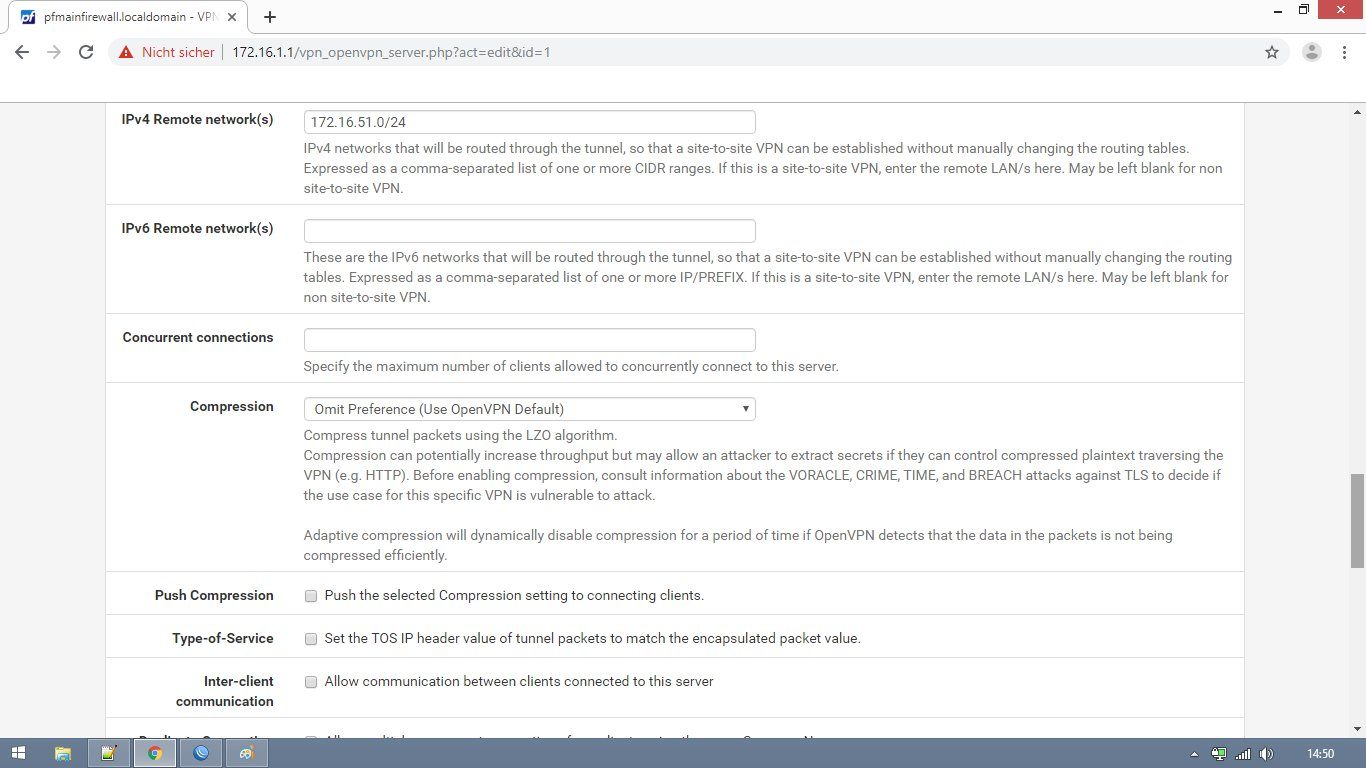

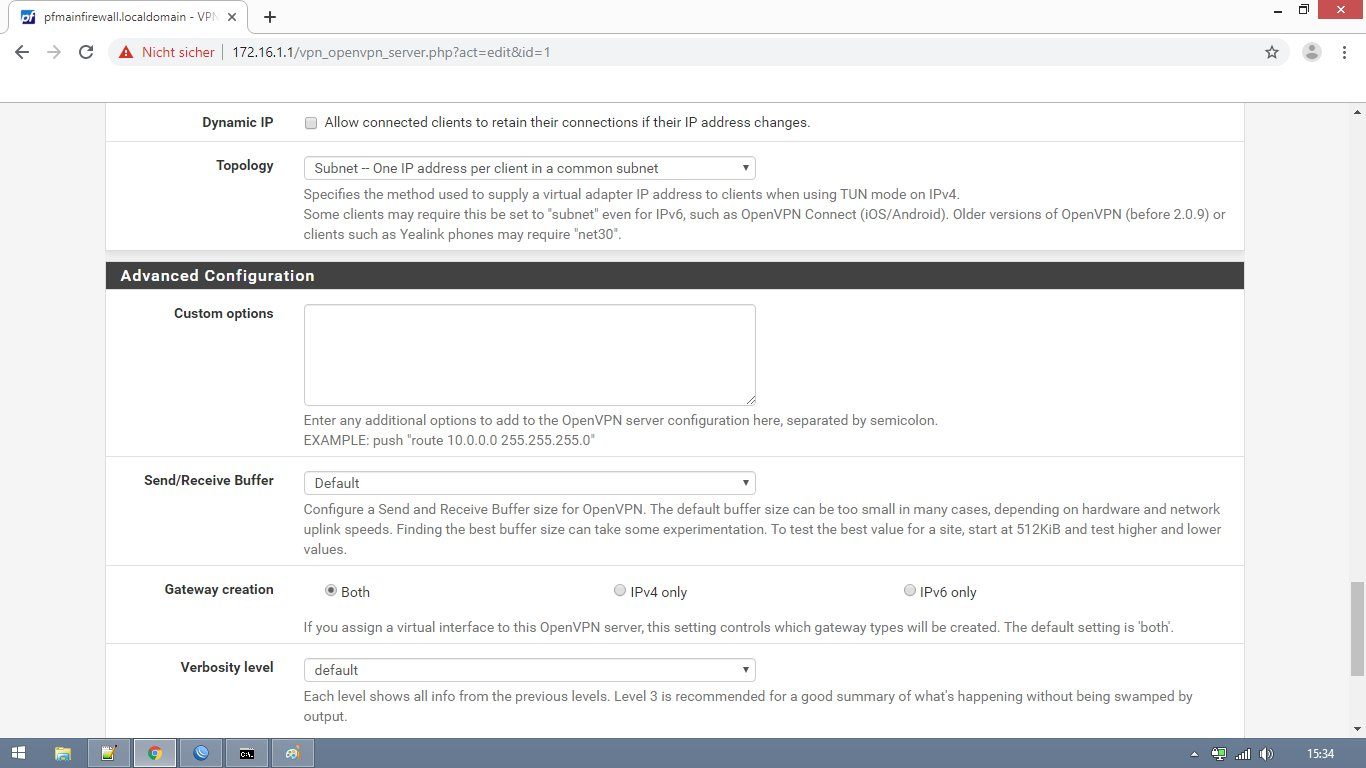

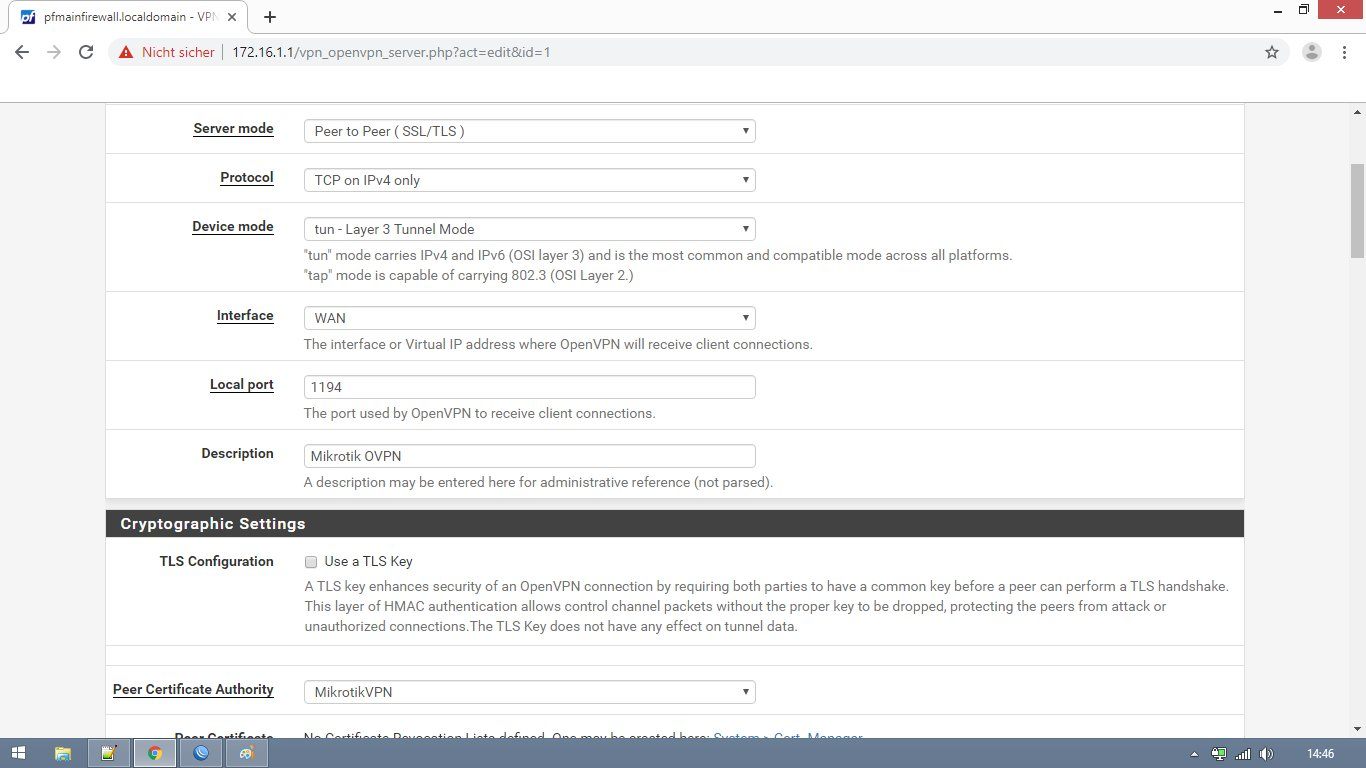

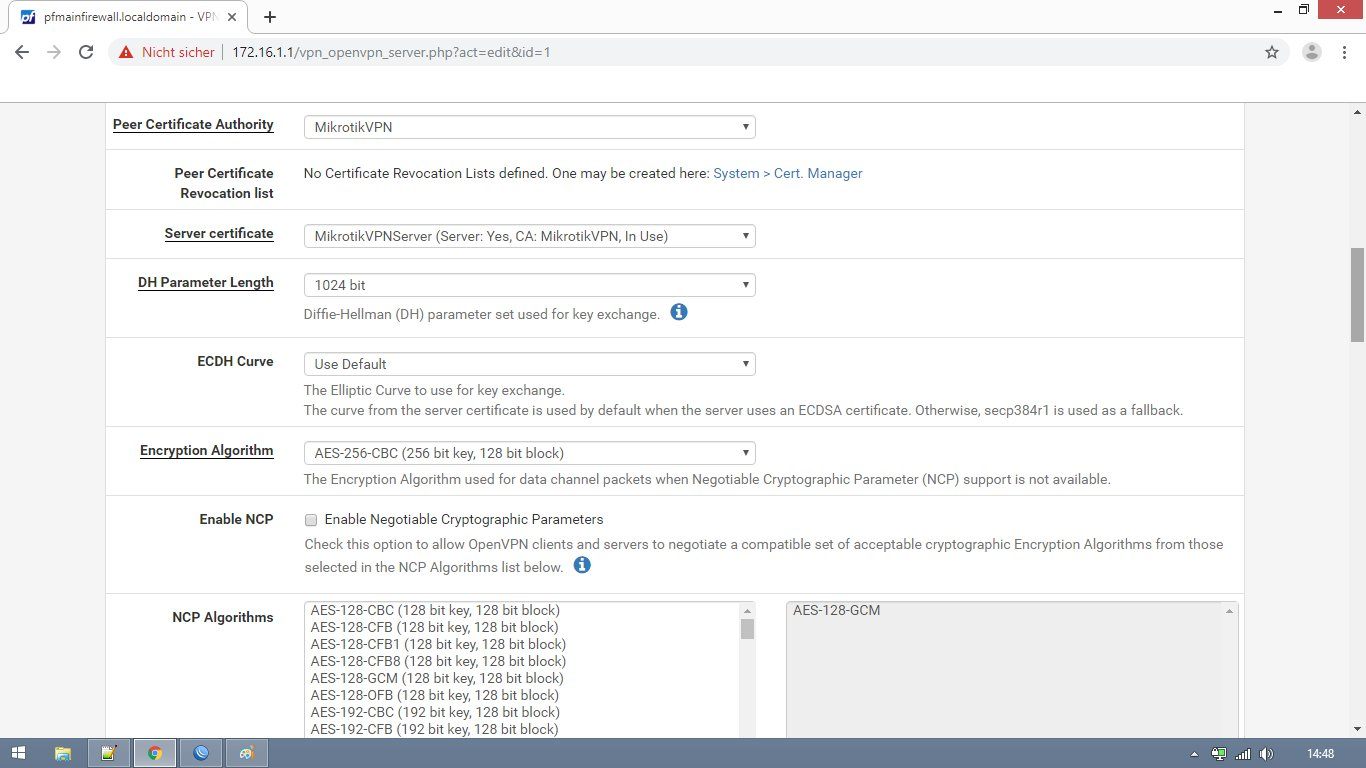

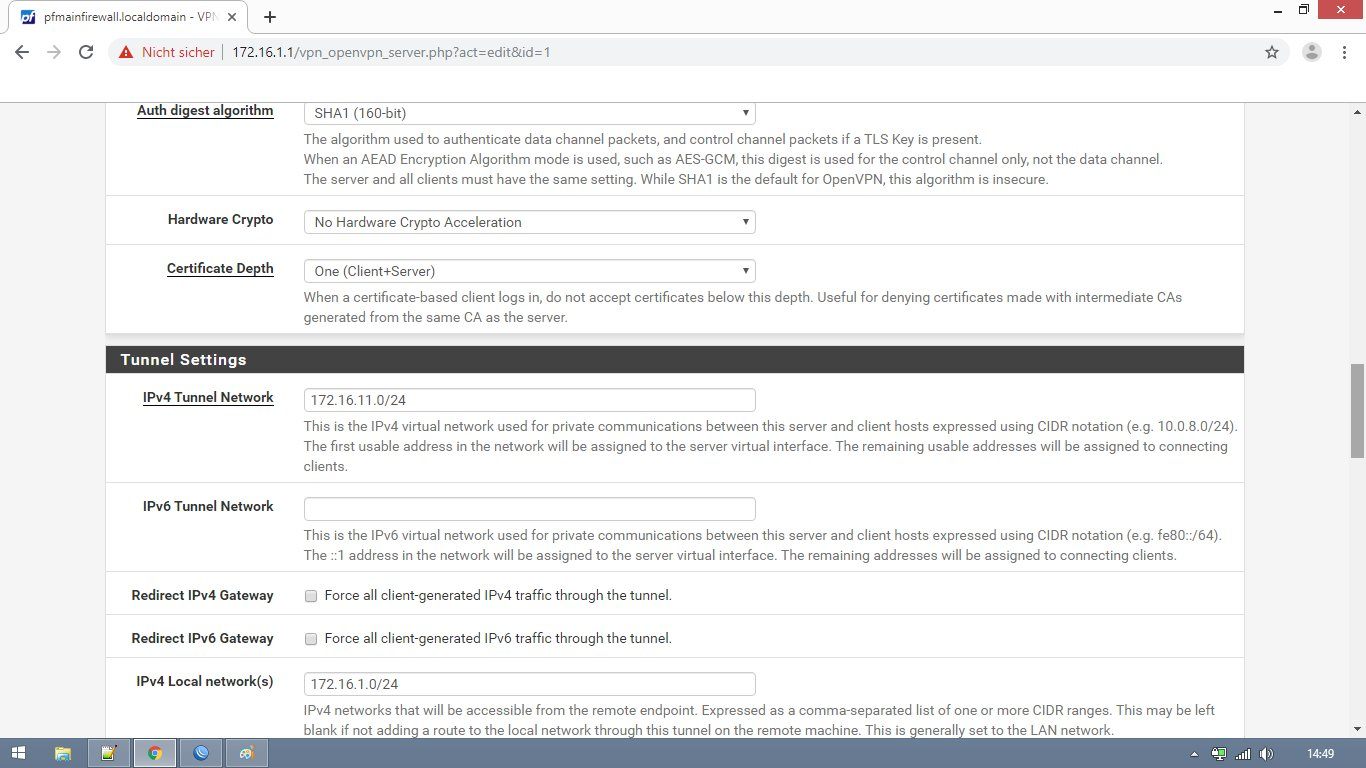

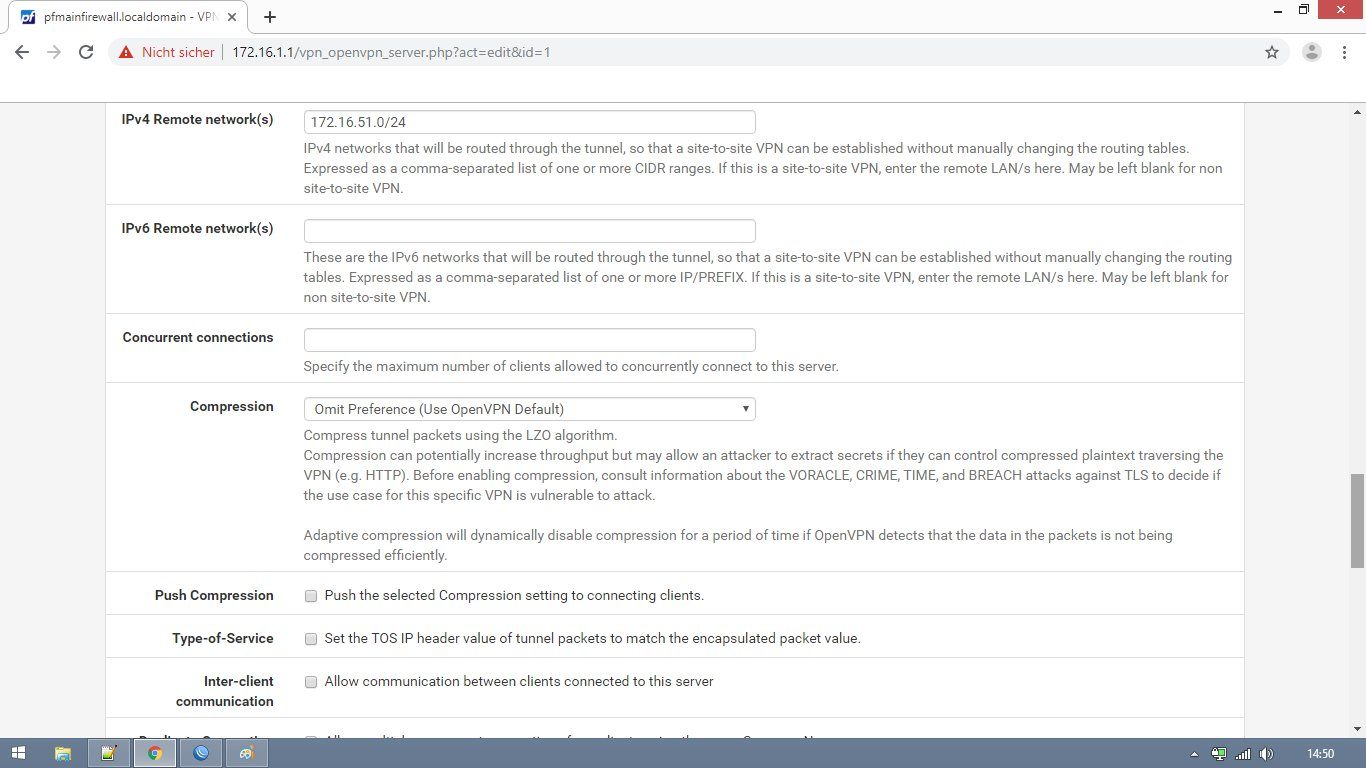

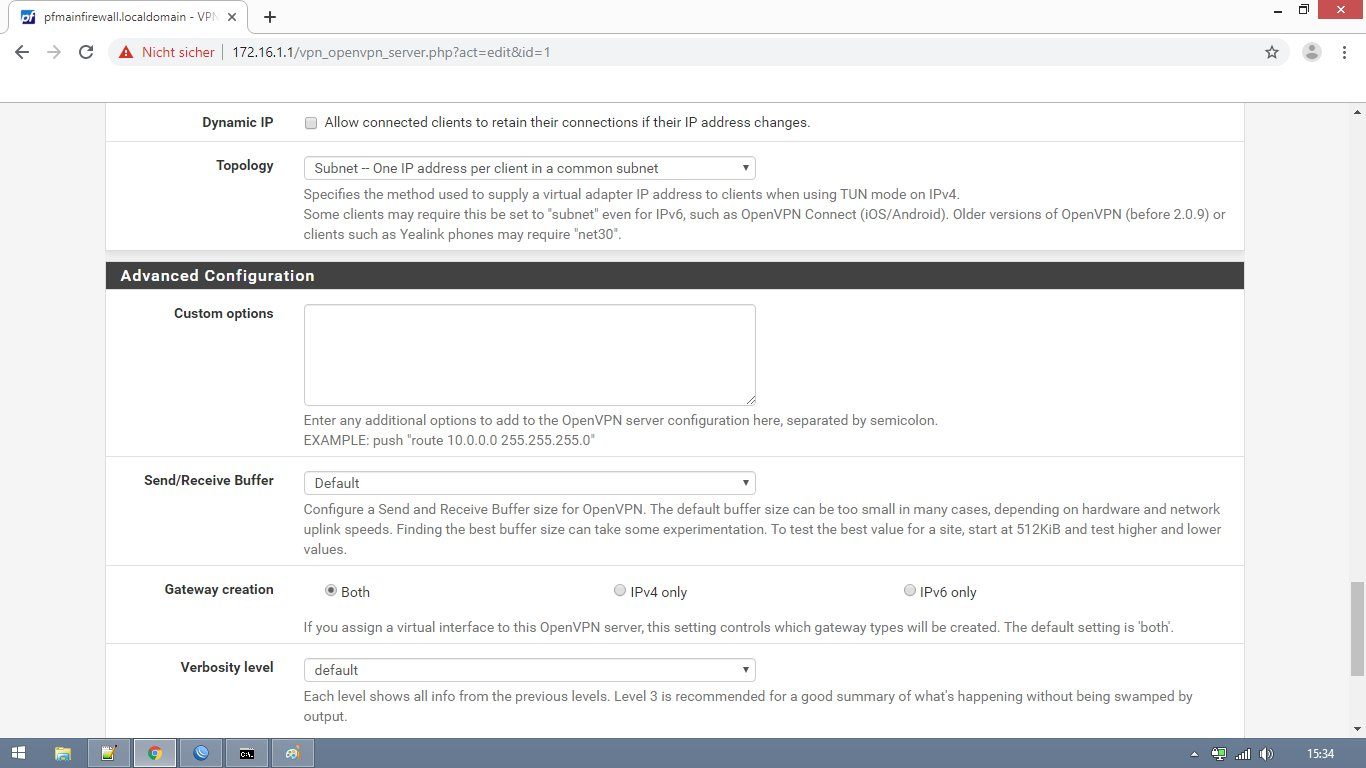

pfSense VPN-Server Config:

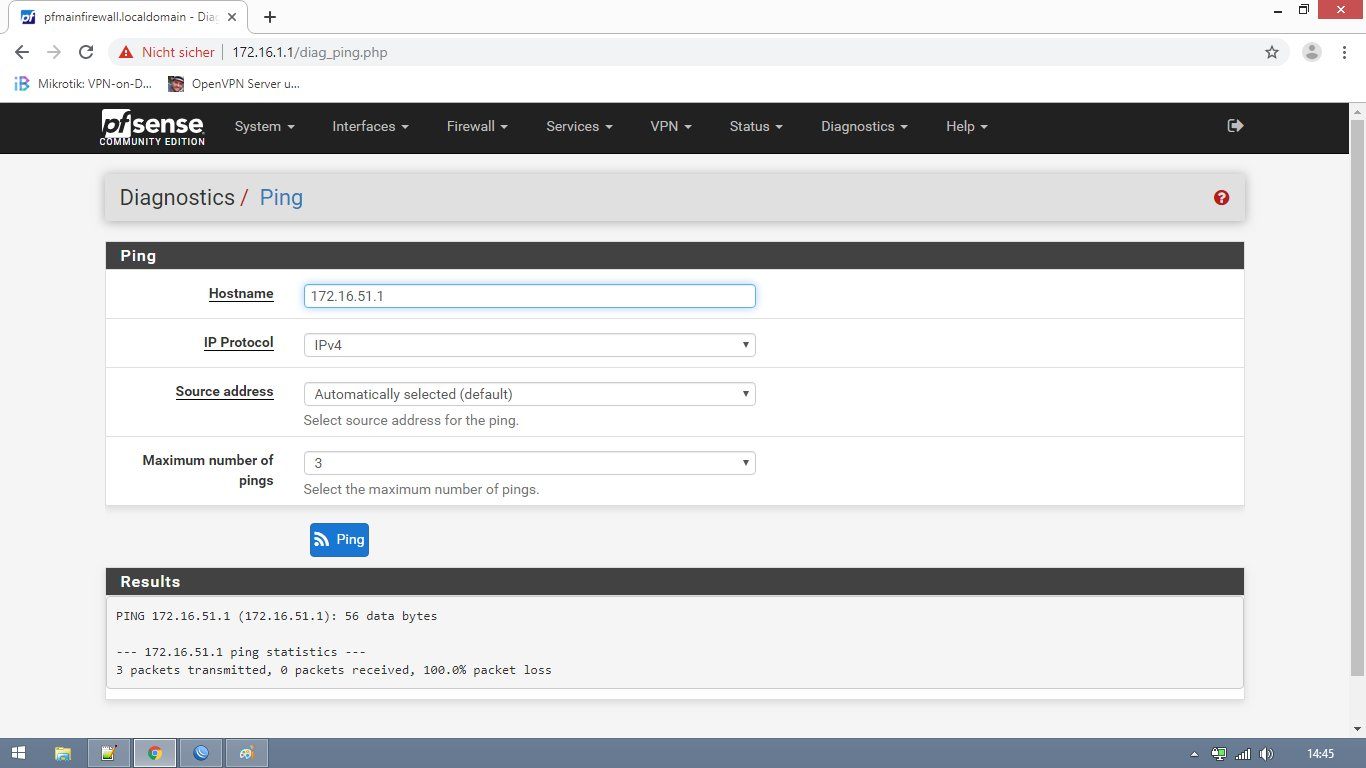

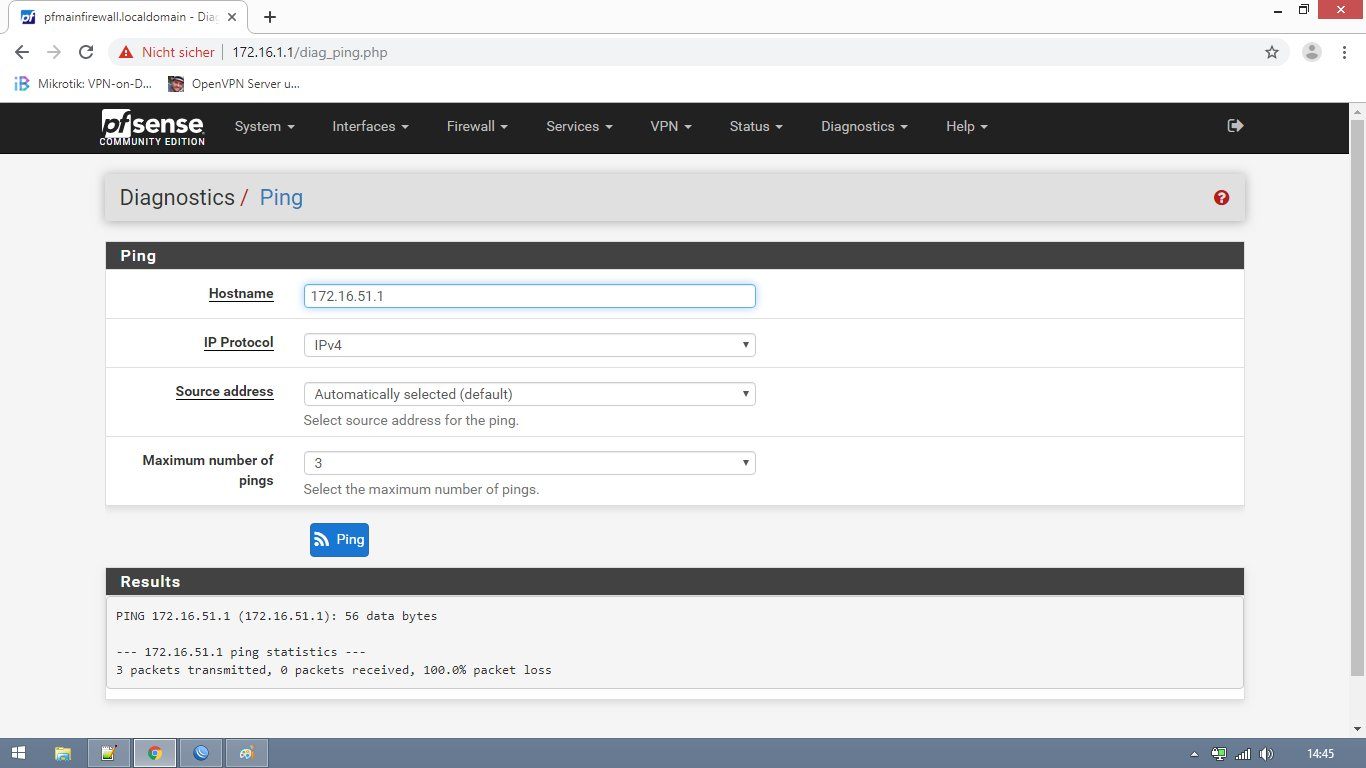

Ping von der pfSensense zum Mikrotik:

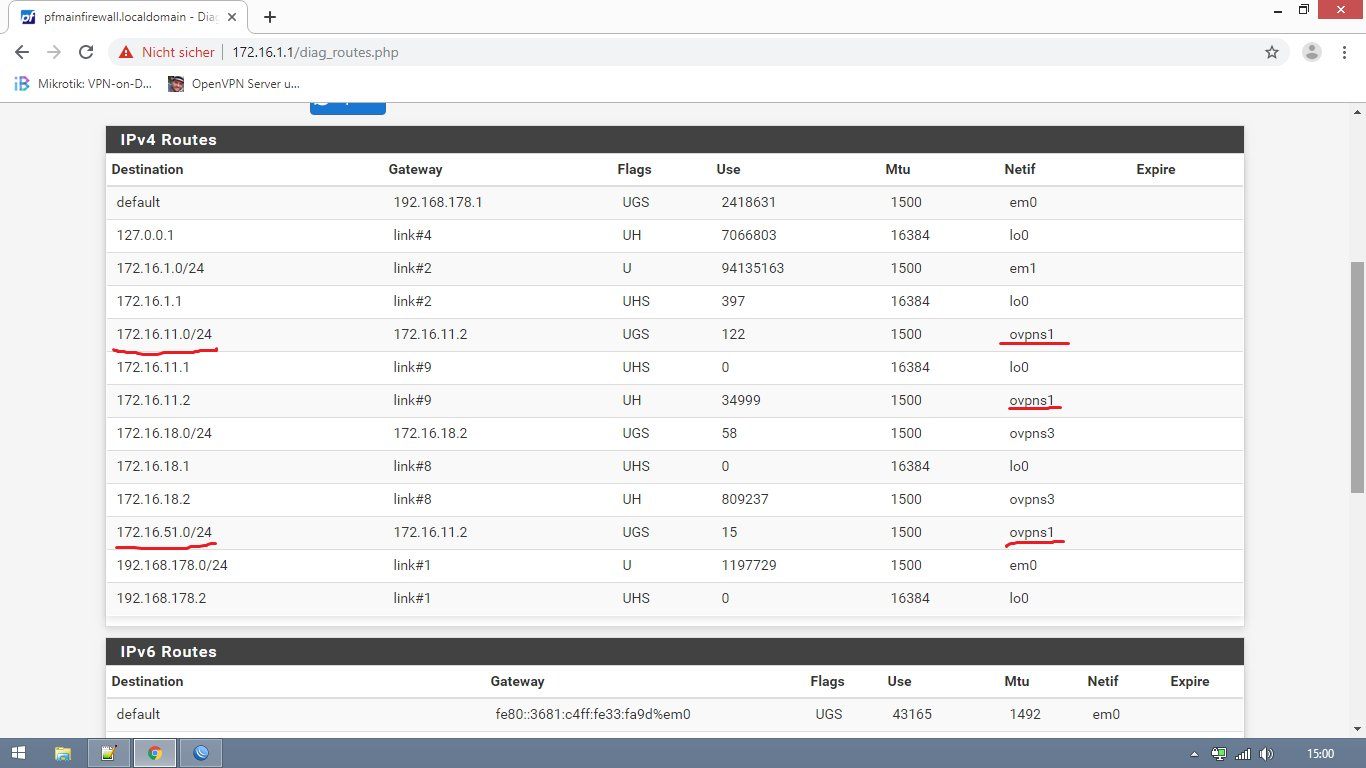

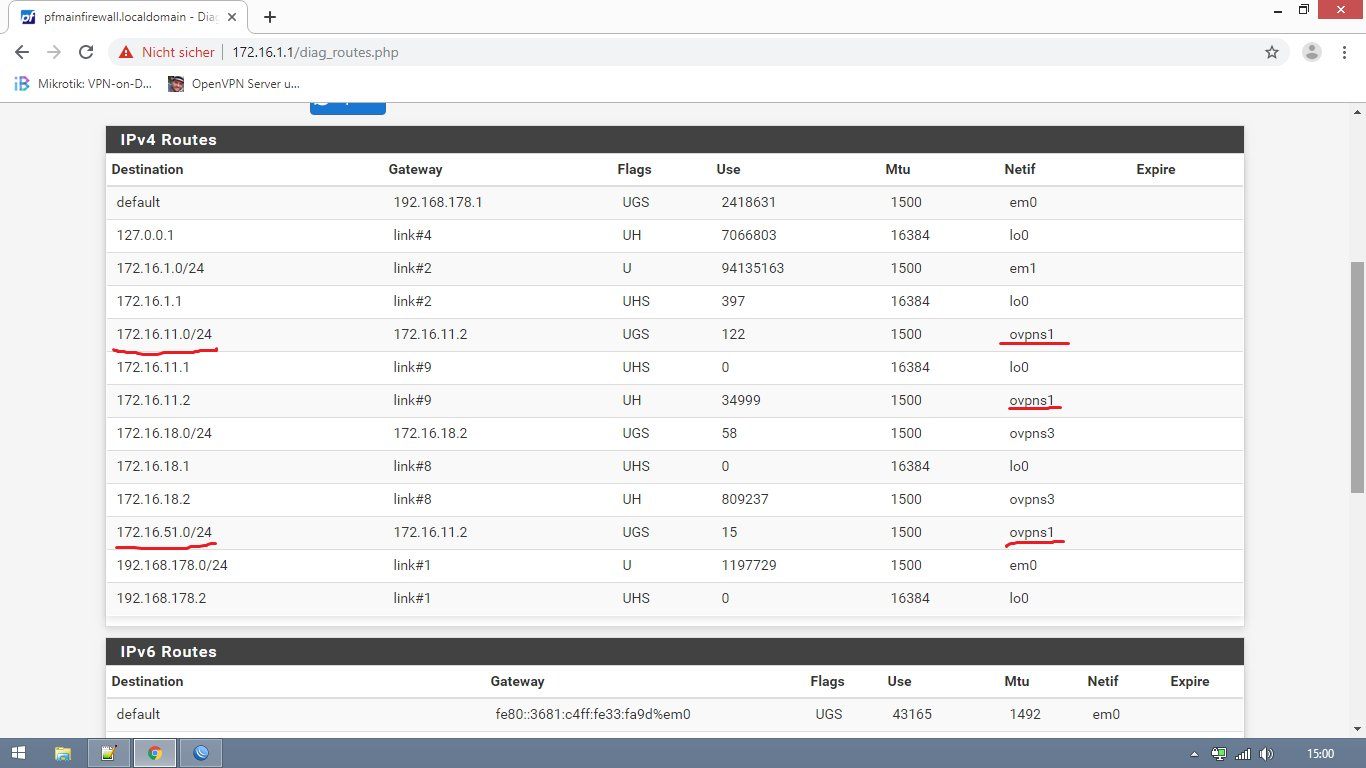

pfSense Routen:

ich sehe leider den Wald vor lauter Bäumen nicht mehr . Ich hoffe das mir jemand den richtigen Tipp geben kann was ich leider momentan übersehe.

. Ich hoffe das mir jemand den richtigen Tipp geben kann was ich leider momentan übersehe.

Recht vielen Dank im Voraus.

Gruß

ich bräuchte leider jetzt doch mal Hilfe...

Ich wollte zwischen einer pfSense und einem Mikrotik eine OpenVpn-Verbindung aufbauen, der Tunnel steht erstmal soweit.

Ich kann vom Mikrotik aus die Geräte aus dem pfSense Netz pingen.

Ich habe zum Testen erstmal sowohl beim Mikrotik wie auch bei der pfSense in der Firewall alles freigegeben, also keine Drop-Regel definiert.

Von der pfSense kann ich zum Mikrotik gar nicht pingen.

Beide Geräte sind hinter einem anderen Router, sprich doppelt NAT, was aber erstmal kein Problem ist, der Tunnel steht ja erstmal.

Zur Netztopologie:

Mikrotik: LAN Netz: 172.16.51.0/24 IP Adresse: 172.16.51.1

WAN Ether1 und LTE1

OVPN Tunnel Netz: 172.16.11.0 IP Adresse: 172.16.11.2

pfSense: LAN Netz: 172.16.1.0/24 IP Adresse: 172.16.1.1

OVPN Tunnel Netz: 172.16.11.0 IP Adresse: 172.16.11.1

Hier die Client-Config vom Mikrotik:

Mikrotik NAT:

Mikrotik Mangle Regeln das immer über ether1 die Verbindung von OpenVPN raus geht:

Ping vom Mikrotik zur pfSense:

Ping von einem Client hinter dem Mikrotik zur pfSense:

Routen vom Mikrotik:

pfSense VPN-Server Config:

Ping von der pfSensense zum Mikrotik:

pfSense Routen:

ich sehe leider den Wald vor lauter Bäumen nicht mehr

Recht vielen Dank im Voraus.

Gruß

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 501151

Url: https://administrator.de/forum/hilfe-bei-openvpn-standortvernetzung-zwischen-pfsense-server-und-mikrotik-client-501151.html

Ausgedruckt am: 20.07.2025 um 11:07 Uhr

25 Kommentare

Neuester Kommentar

Wichtig ist auch zu wissen WIE du den Mikrotik betreibst ?

Clientverbindung OpenVPN Mikrotik

Das ist in deiner Konfig schon mal falsch, denn dein Server (pfSense) ist dort in den "Subnet" Mode gesetzt.

Mikrotik supportet kein Route "pushing" vom Server ! Du musst also auf dem MT als Client eine statische Route eintragen auf das LAN der pfSense.

Hier wäre es hilfreich wenn du mal die Routing Tabelle der pfSense gepostet hättest bzw. die des MT !

Beim Ping hast du auch den Fehler gemacht das du keine Absender IP angegeben hast und das auf Auto belassen hast. Dann nimmt der Ping meist die falsche Adresse. Sprich die des lokalen Netzwerks was am nächsten ist also die Tunnel IP. Die ist aber irrelevant, denn du willst ja die LAN to LAN Connectivity checken.

Wichtig ist also im ersten Schritt erstmal die Tunnel Erreichbarkeit zu verifzieren.

Dazu nimmst du als Absender IP die des OVPN Tunnelinterfaces und als Ziel IP die des Clients.

Das kann aber nur funktionieren wenn du den Tunnelmode auf /30er Subnet sprich Point to Point umstellst was bei dir schonmal falsch ist im Server. Zumal du dem MT Client auch die .2 zugewiesen hast also dort ja von einen P2P Subnetting mit /30 ausgehst.

Dann sollte ein bidirektionaler Ping Check sowohl mit dem MT Ping Tool als auch mit dem der pfSense und der richtgen Wahl der Absender IPs im Tunnel klappen.

Das wäre der erste Schritt.

- Mit oder ohne Default Konfig, sprich ein Port (eth1) macht NAT und Firewalling oder ohne.

Clientverbindung OpenVPN Mikrotik

Das ist in deiner Konfig schon mal falsch, denn dein Server (pfSense) ist dort in den "Subnet" Mode gesetzt.

Mikrotik supportet kein Route "pushing" vom Server ! Du musst also auf dem MT als Client eine statische Route eintragen auf das LAN der pfSense.

Hier wäre es hilfreich wenn du mal die Routing Tabelle der pfSense gepostet hättest bzw. die des MT !

Beim Ping hast du auch den Fehler gemacht das du keine Absender IP angegeben hast und das auf Auto belassen hast. Dann nimmt der Ping meist die falsche Adresse. Sprich die des lokalen Netzwerks was am nächsten ist also die Tunnel IP. Die ist aber irrelevant, denn du willst ja die LAN to LAN Connectivity checken.

Wichtig ist also im ersten Schritt erstmal die Tunnel Erreichbarkeit zu verifzieren.

Dazu nimmst du als Absender IP die des OVPN Tunnelinterfaces und als Ziel IP die des Clients.

Das kann aber nur funktionieren wenn du den Tunnelmode auf /30er Subnet sprich Point to Point umstellst was bei dir schonmal falsch ist im Server. Zumal du dem MT Client auch die .2 zugewiesen hast also dort ja von einen P2P Subnetting mit /30 ausgehst.

Dann sollte ein bidirektionaler Ping Check sowohl mit dem MT Ping Tool als auch mit dem der pfSense und der richtgen Wahl der Absender IPs im Tunnel klappen.

Das wäre der erste Schritt.

Fehler ist die falsche Wahl des Tunnel Modes im Server. Das muss /30 sein.

Dann solltest du danach erstmal verifizieren das sich beide P2P Tunnel IP Adressen fehlerfrei pingen lassen.

Erst wenn das klappt weisst du sicher das du IP Connectivity im Tunnel hast. Dann erst macht es Sinn die Firewall zu überprüfen.

Genereller Tip:

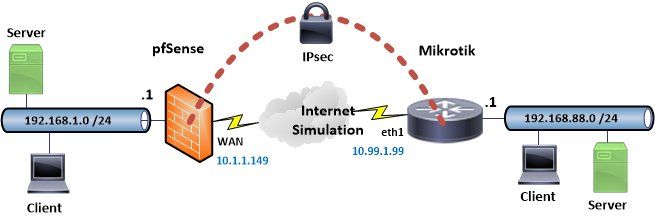

Dadurch das die OVPN Implementation in der MT etwas "speziell" ist und nicht alle Features supportet macht es mehr Sinn ggf. auf IPsec mit PSK im VPN zu wechseln so fern das möglich ist und du nicht auf OVPN verhaftet bist. Da sind beide Komponenten Standard konform und besser abgestimmt.

Dann solltest du danach erstmal verifizieren das sich beide P2P Tunnel IP Adressen fehlerfrei pingen lassen.

Erst wenn das klappt weisst du sicher das du IP Connectivity im Tunnel hast. Dann erst macht es Sinn die Firewall zu überprüfen.

Genereller Tip:

Dadurch das die OVPN Implementation in der MT etwas "speziell" ist und nicht alle Features supportet macht es mehr Sinn ggf. auf IPsec mit PSK im VPN zu wechseln so fern das möglich ist und du nicht auf OVPN verhaftet bist. Da sind beide Komponenten Standard konform und besser abgestimmt.

Habe ich oben bei den Bildern alles drin.

Sorry, übersehen im Eifer des Gefechts ! Ich betreibe den Mikrotik ohne Default Konfig, auf eth1 ist WAN mit NAT.

Mmmhhh widerspricht sich ! Die Default Konfig setzt den MT ja so das er NAT und Firewalling macht auf eth 1...aber egal.OK, als ersten Schritt ist es wichtig das du beide Tunnel IPs .1 und .2 jeweils von gegenüber mit der Absender IP im gleichen Netz pingen kannst. Klappt das wenigstens ?

aber es geht trotzdem nur der Ping vom Mikrotik ins andere LAn

Erstmal Tunnel IPs !!Nein, vom Mikrotik kann ich die Tunnel IP von der pfSense pingen!

Bedeutet das dann die Firewall da was blockt...Nur um es nochmal in den Ring zu schmeissen:

Dadurch das die OVPN Implementation im MT etwas "speziell" ist und nicht alle Features supportet macht es ggf. Sinn in dieser gemischten Komponenten Konstellation besser auf IPsec mit PSK im VPN zu wechseln so fern das möglich ist und du nicht auf OVPN verhaftet bist.

Da sind beide Komponenten Standard konform und besser abgestimmt. Hast du ggf. mal darüber nachgedacht...?!

Im Endeffekt ist das stressfreier als OVPN umständlich anzupassen.

Hi,

ich kann mich hier nur @aqui anschließen.

Auf der pfSense Seite sieht soweit alles OK aus (nach Änderung der Subetzmaske),

ich vermute de Fehler im Routing, besser in einem verkehrten NAT auf dem Mikrotik.

Mit Mikrotik bin ich noch nicht 100% fit um dort den Fehler zu entdecken, kann dir da leider nicht weiter helfen.

CH

ich kann mich hier nur @aqui anschließen.

Auf der pfSense Seite sieht soweit alles OK aus (nach Änderung der Subetzmaske),

ich vermute de Fehler im Routing, besser in einem verkehrten NAT auf dem Mikrotik.

Mit Mikrotik bin ich noch nicht 100% fit um dort den Fehler zu entdecken, kann dir da leider nicht weiter helfen.

CH

Das Problem ist nur das sich der Mikrotik und die pfSense hinter anderen Routern befinden

Na und ?? Wo ist da dein Problem ???UDP 500, 4500 und ESP Forwarden und fertig ist der Lack ! Guckt du hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Lesen und verstehen

Bei der LTE Strecke wird CGN gemacht

Das ist ken Problem solange der VPN Client dort Initator st, sprich also die VPN Verbindung initiiert. Dann kommt er mit NAT Traversal auch durchs CGN. Responder geht natürlich nicht. Sowohl pfSense als auch MT lassen sich festlegen welche Rolle sie haben.An der DSL Strecke hängt ein dummer Speedport Pro dran, als Hybrid Anschluss.

Mmmhhh...der kann doch wenigstens auch Port Forwarding, oder ?Da es bis jetzt keine alternative gibt um Telekom Hybrid zu nutzten muss der bleiben.

Das ist Unsinn, denn jeder Dual WAN Port Balancing Router kann das auch...aber egal.Das nächste Problem ist wieder das beide Seiten dynamische Adressen haben und soweit ich weiß Mikrotik nur IP Adressen nimmt

Das ist ja kein Problem denn beide Systeme befinden sich ja hinter einem NAT Router. Sprich ihre IP ist ja immer fest. Ändern tut sich nur die des kaskadierten Routers davor. Das Problem der wechselnden IPs hast du also auch mit OVPN nur das da die IDs eben anders sind.OK, aber du hast Recht. In Summe sind das keine guten Vorausetzungen für IPsec....

Dann machen wir halt mit OVPN weiter hier...

Ich mache mal einen Testaufbau mit RB2011 und APU pfSense...mal sehen.

ne kann er nicht, bei dem Hybrid Anschluss der Telekom läuft im Hintergrund ein Server (HAAP) der beide Session (DSL und LTE) zusammenfügt.

Doch, kann er doch. Allerdings hast du dann ein Session basiertes Load Balancing statt eines per Paket Balancings über den proprietären Huawei Algorithmus (Die Speedport Büchse ist eine OEMte Huawei Box !)Der Unterschied ist nur marginal. In so fern geht also jeder x beliebige Load Balancing Router.

Aber egal...ganz andere Baustelle und ken Thema hier.

habe ich ESP, USP 4500 und UDP 400 auf die pfSense weitergeleitet.

Das ist FALSCH !! Es ist UDP 500 !! Siehe auch hier:IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Ich poste die entprechenden Settings vom IPsec Test Setup. Etwas Geduld bitte

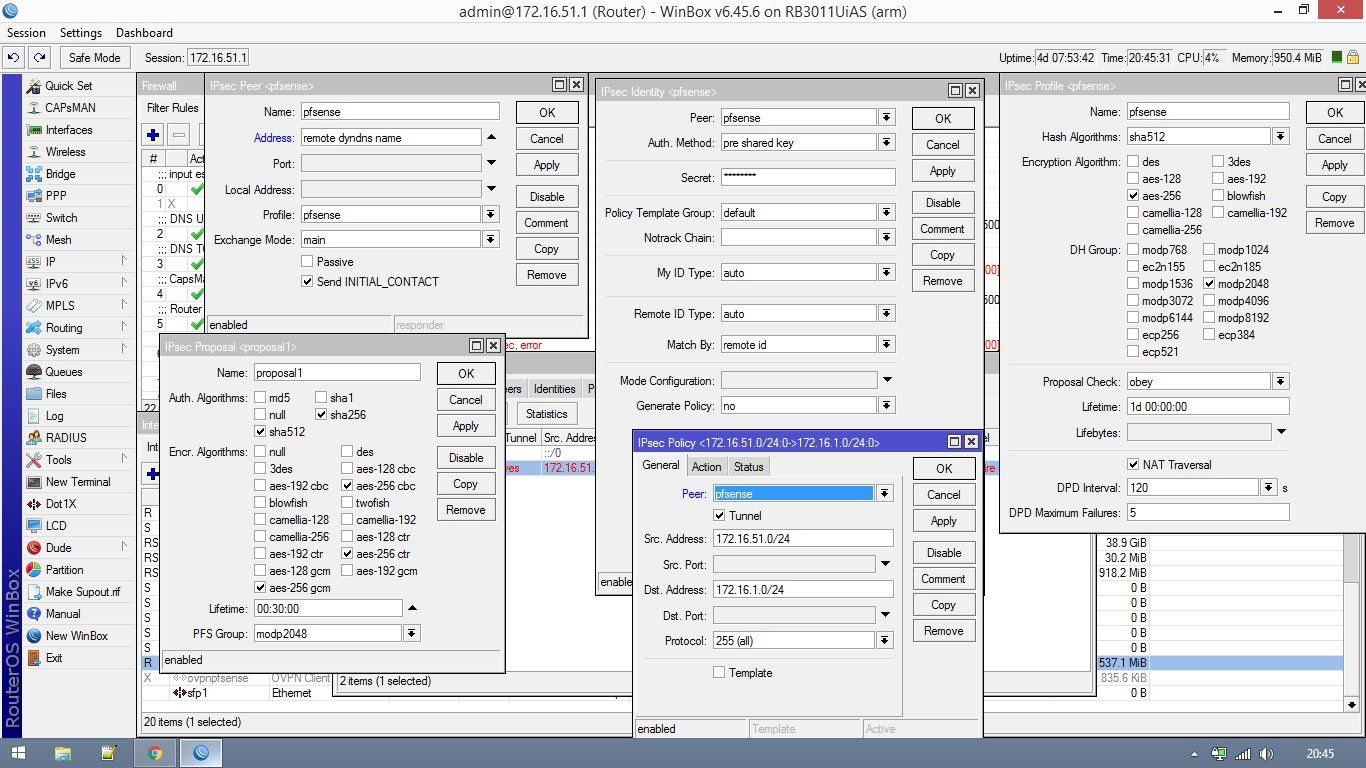

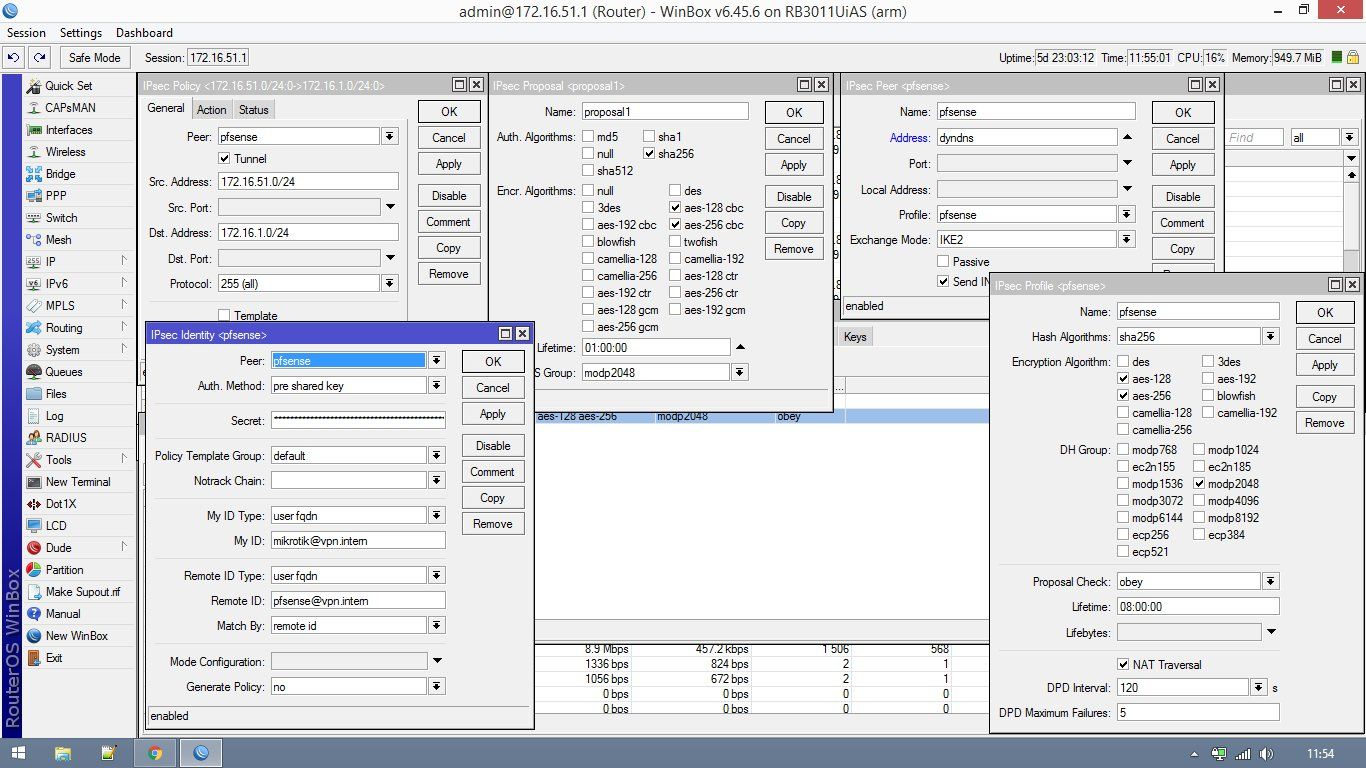

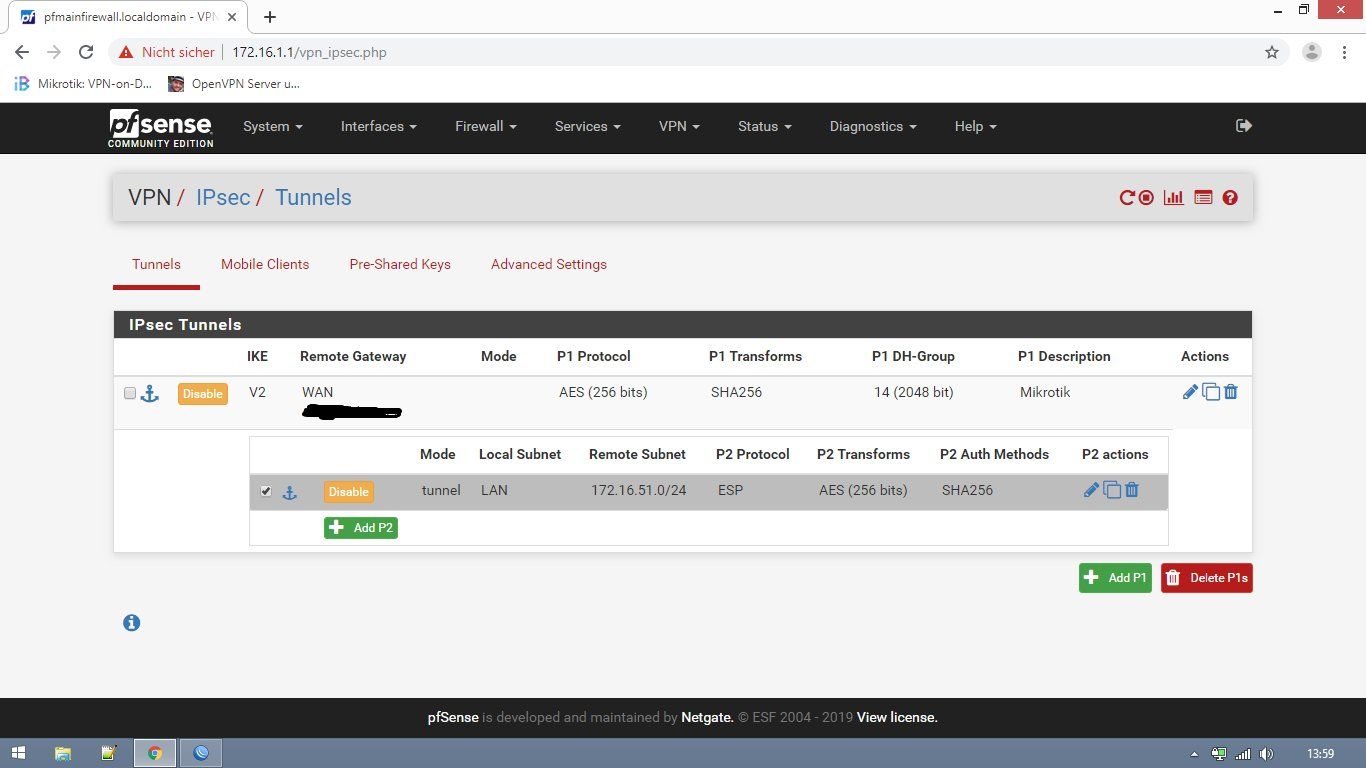

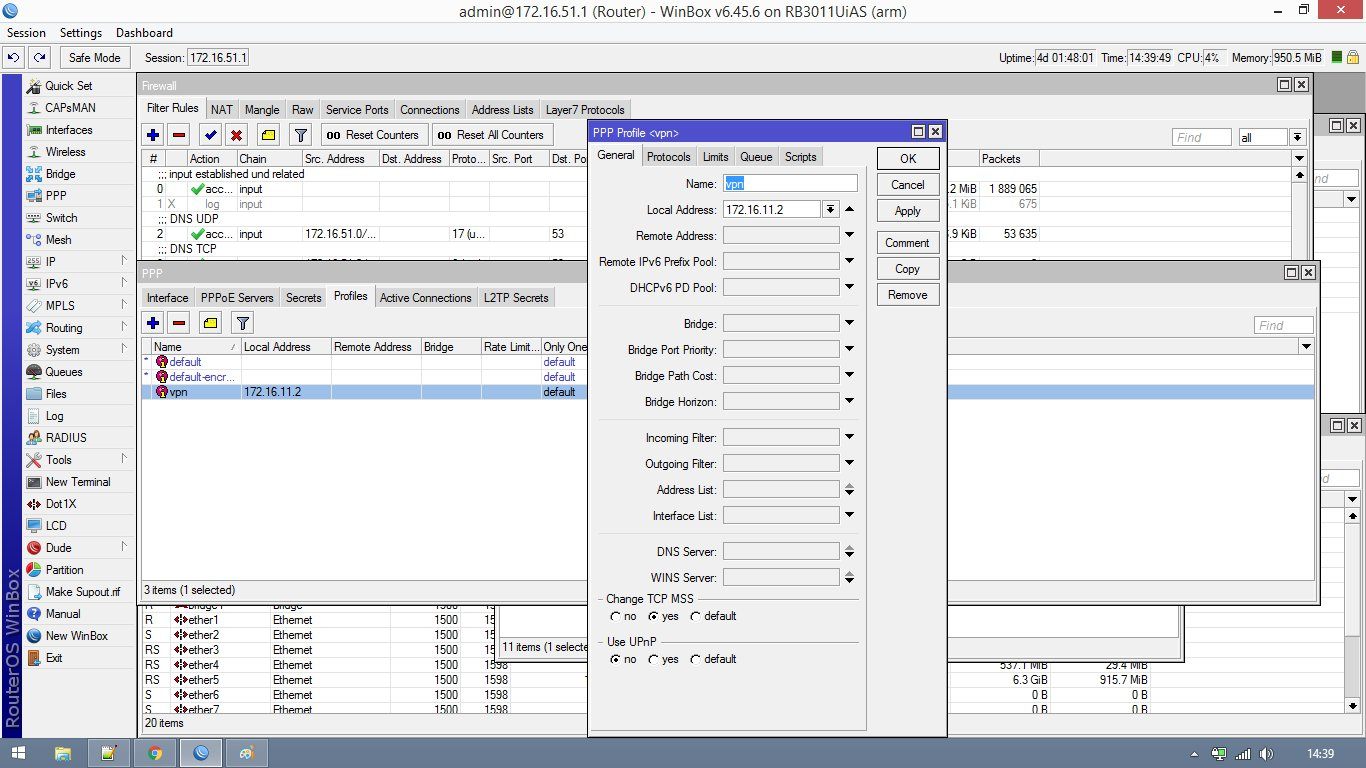

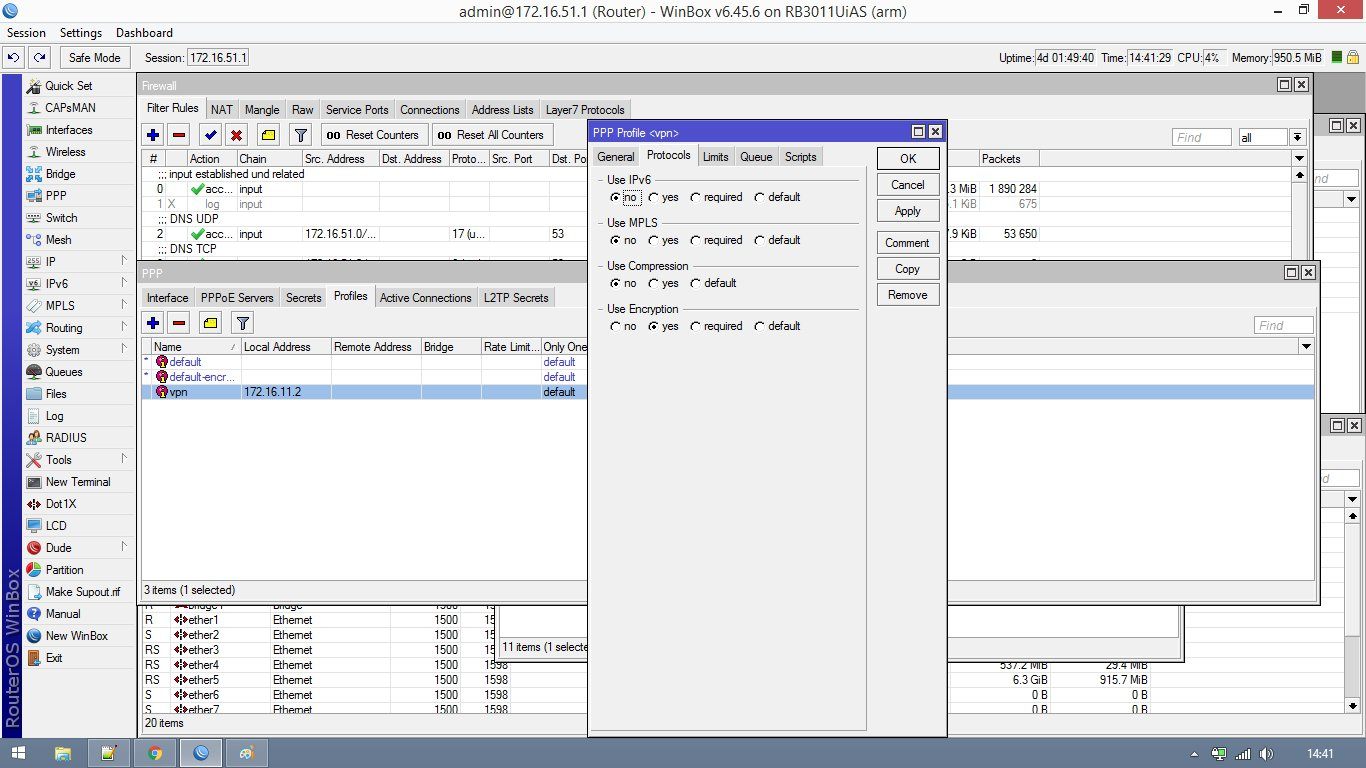

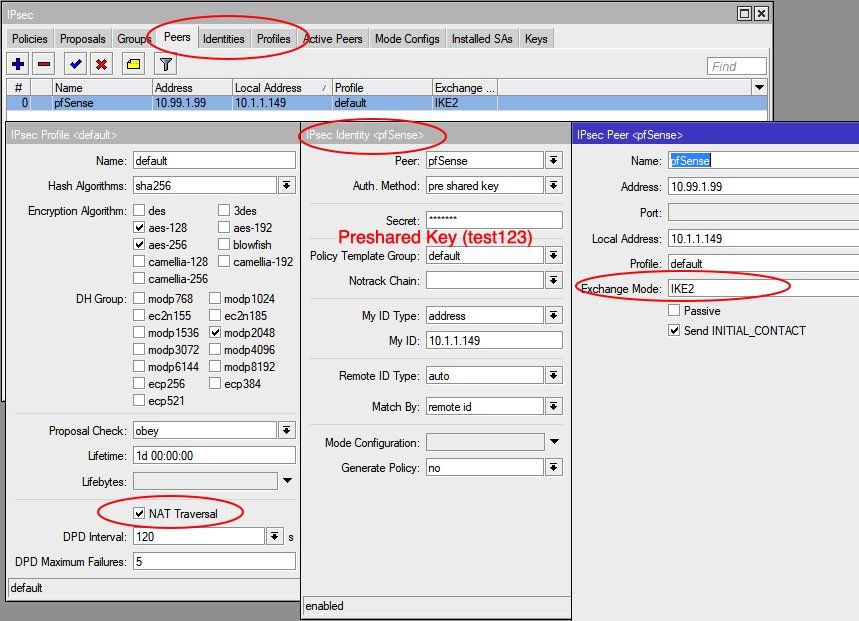

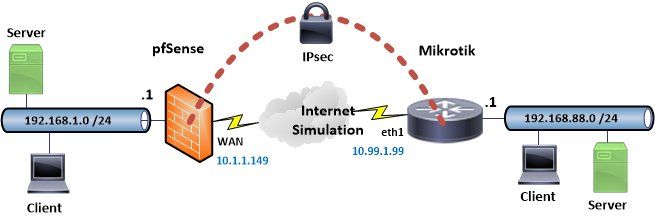

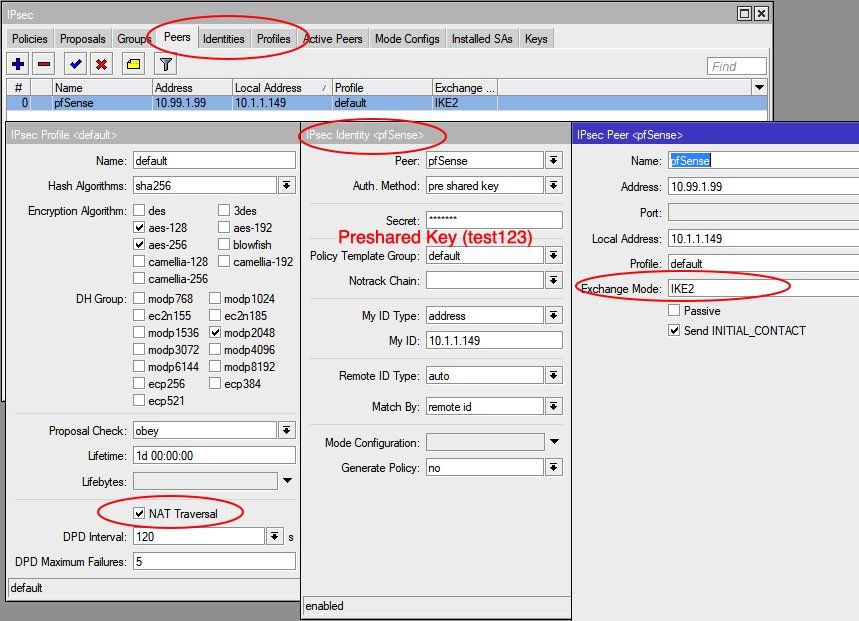

Hier die IPsec Lösung.

Der Einfachheit halber mit den Default LAN Settings der pfSense und Mikrotik. Mikrotik mit Default Konfig sprich aktiver Firewall und NAT an Port eth1.

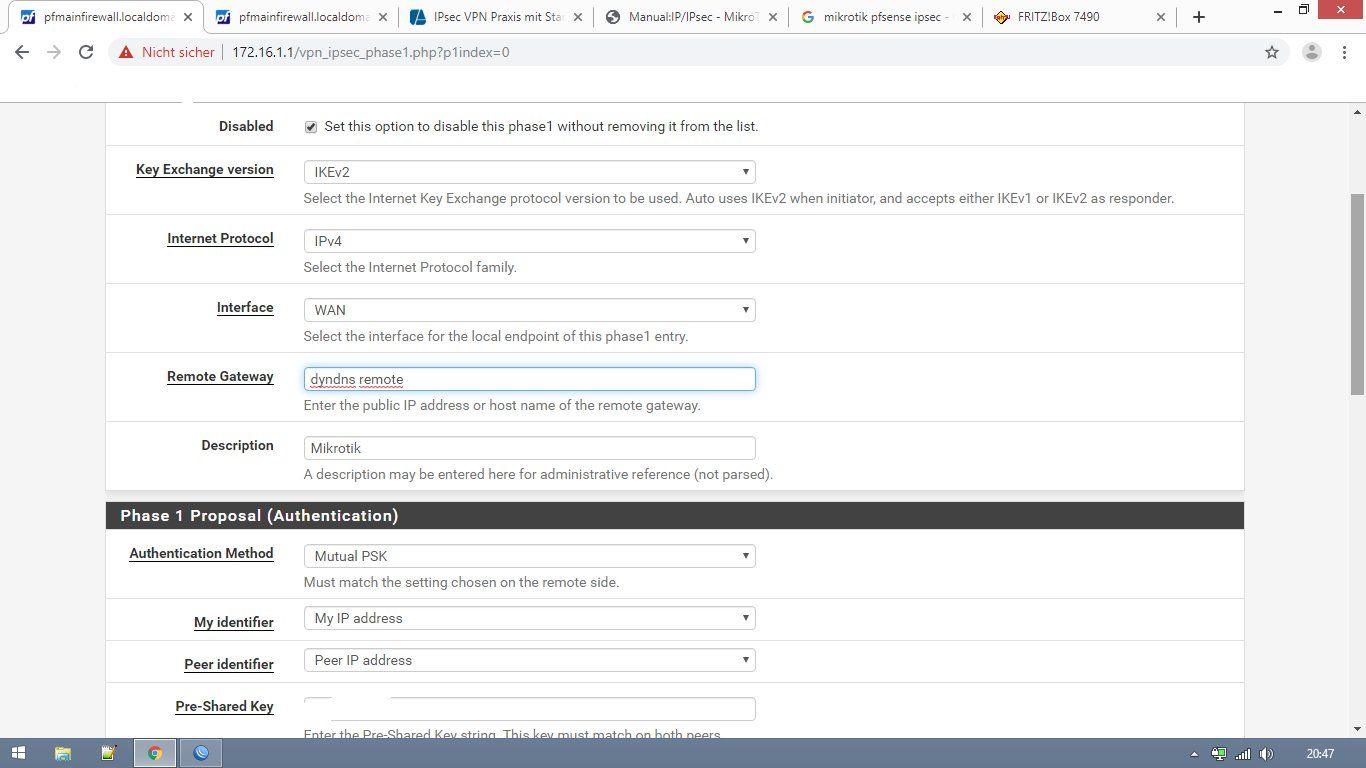

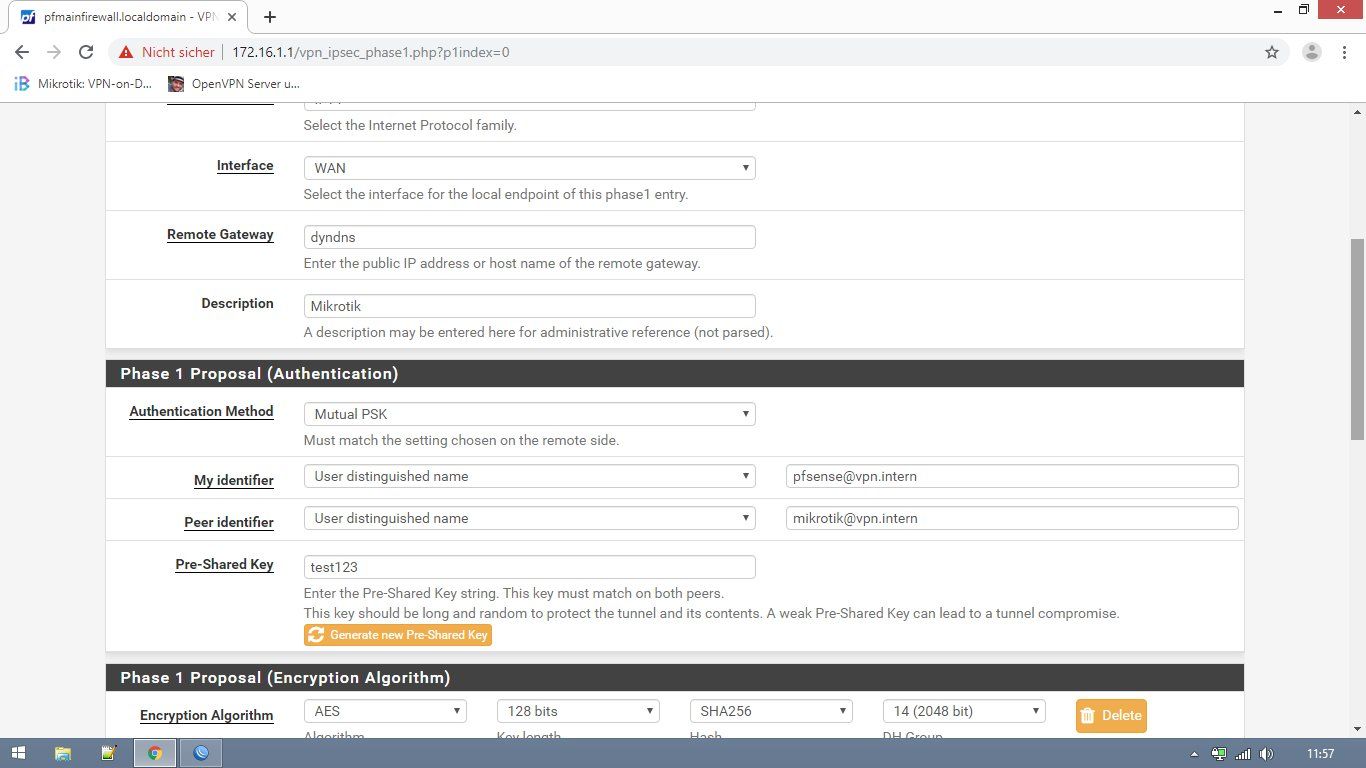

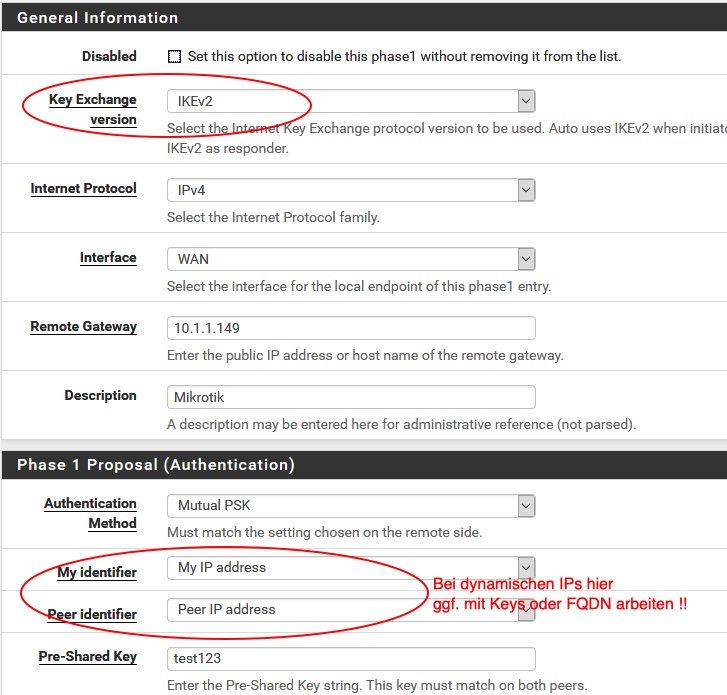

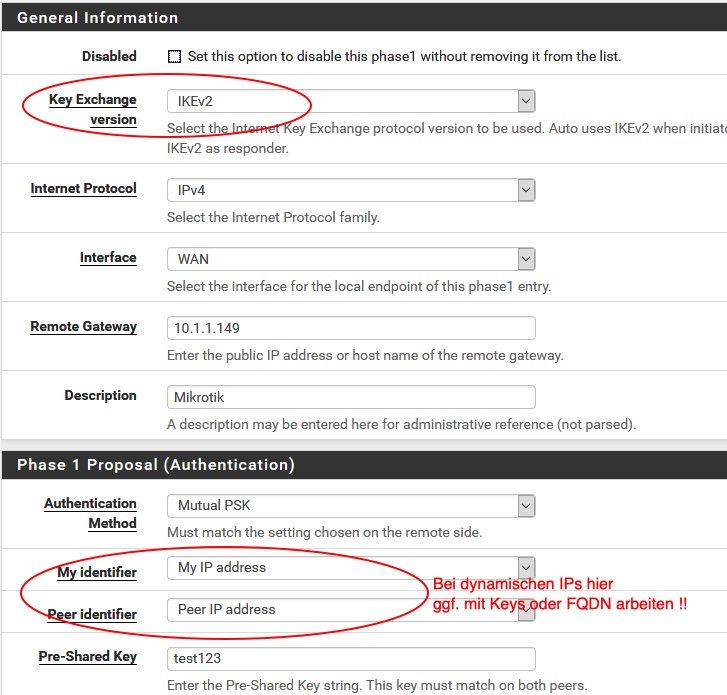

Phase 1:

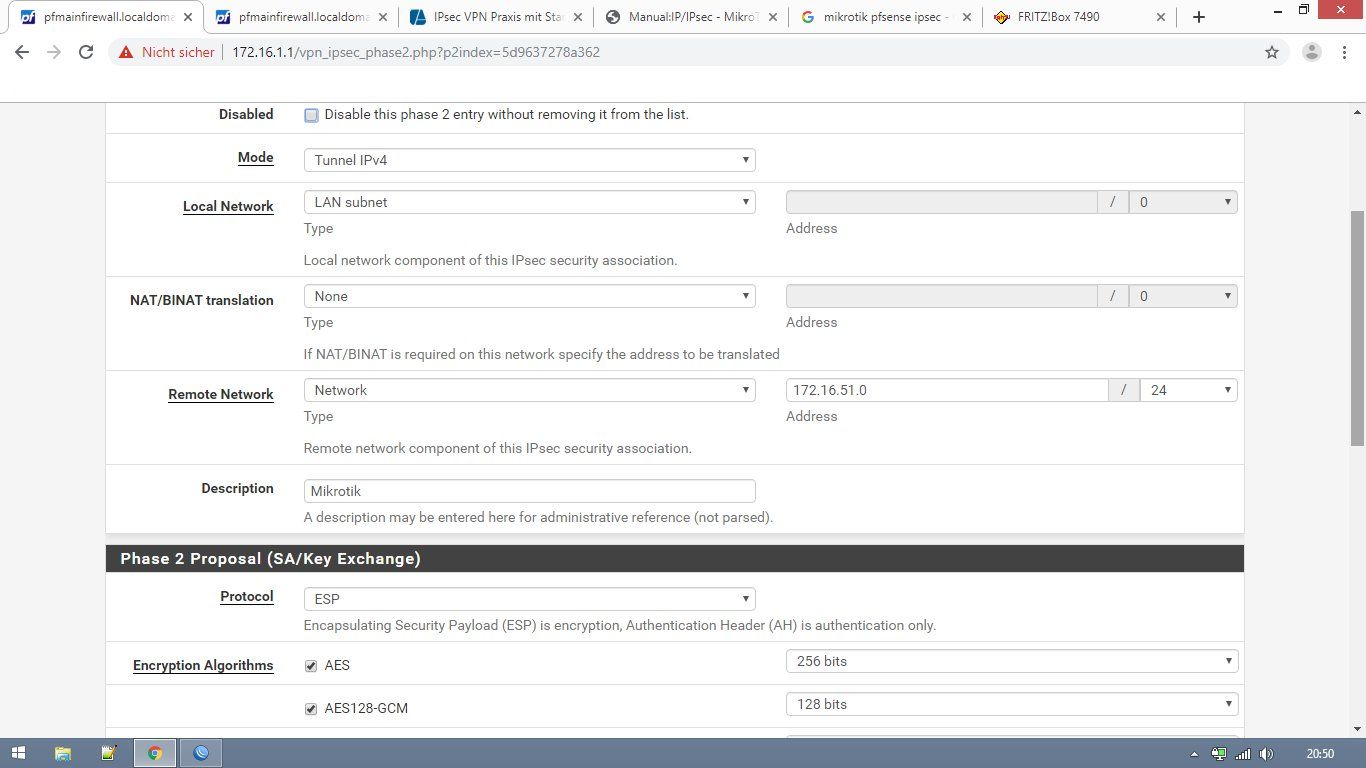

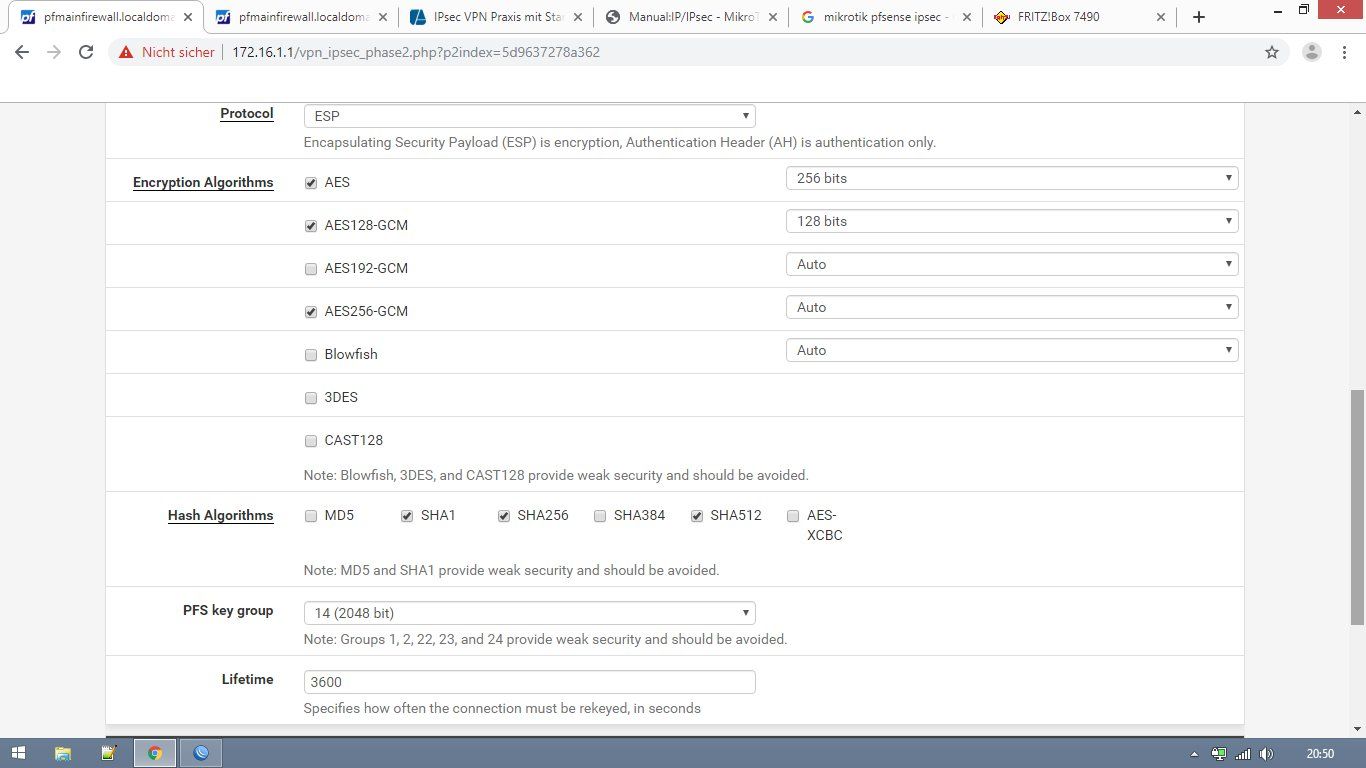

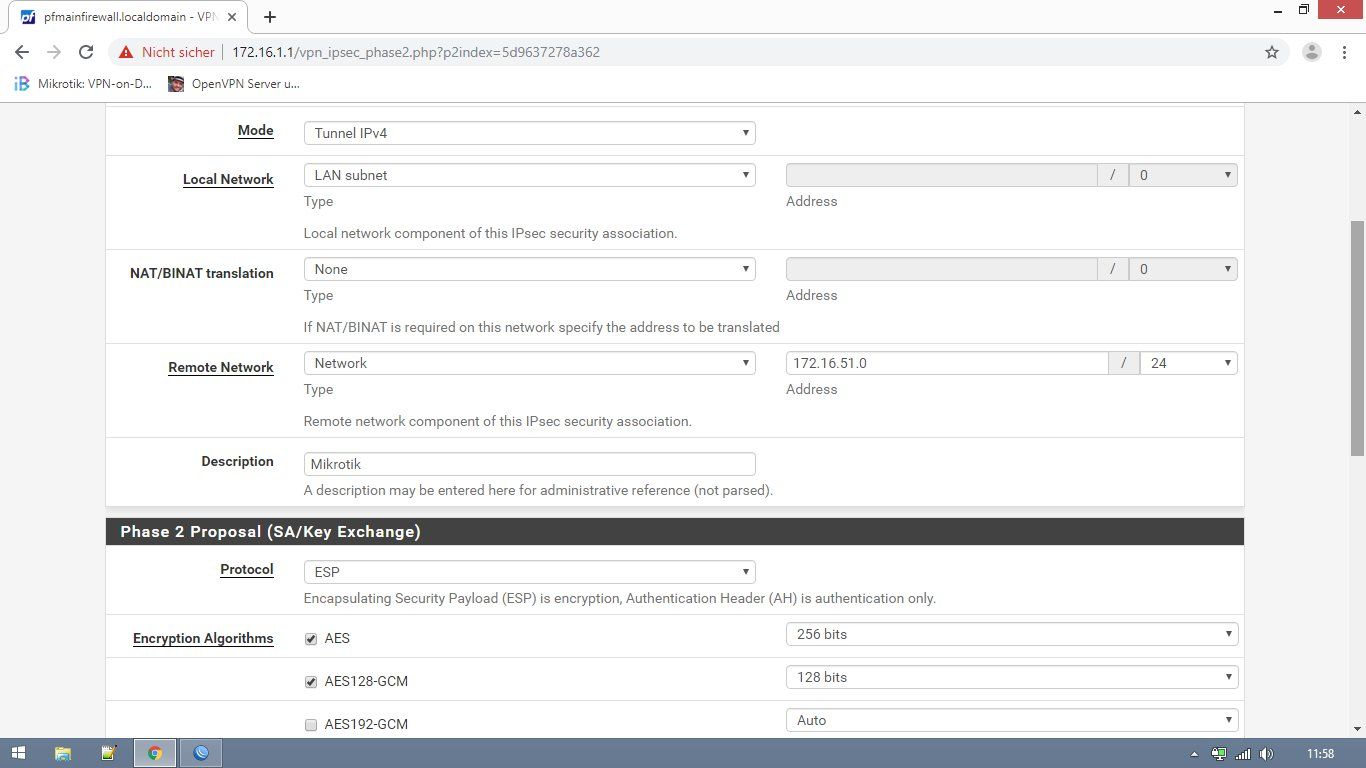

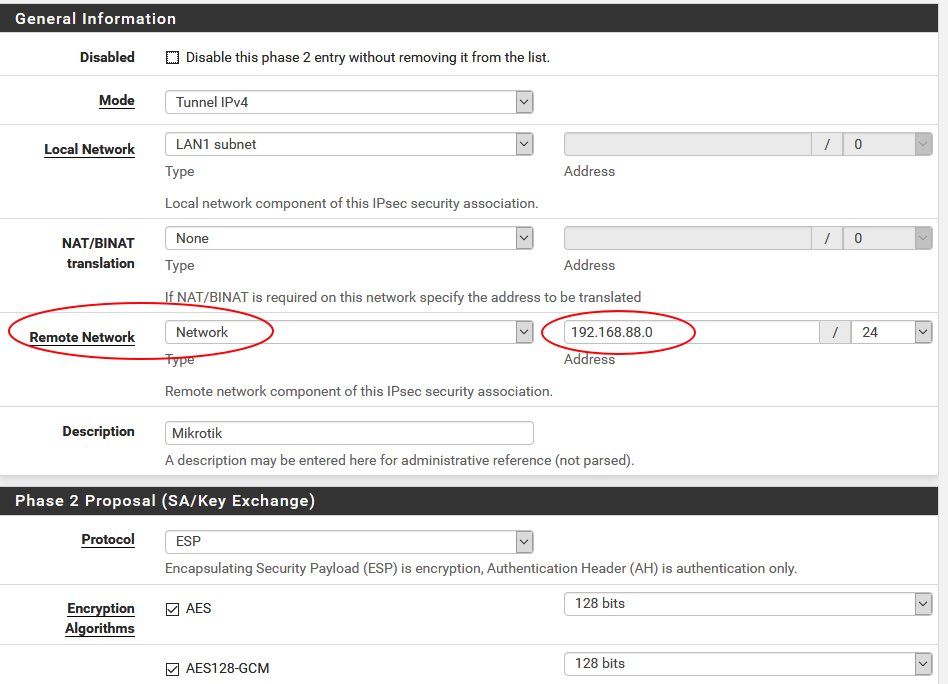

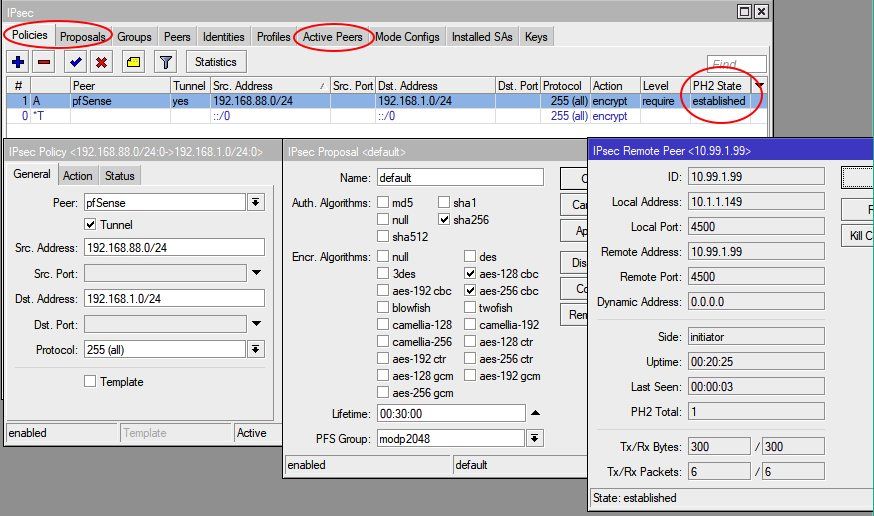

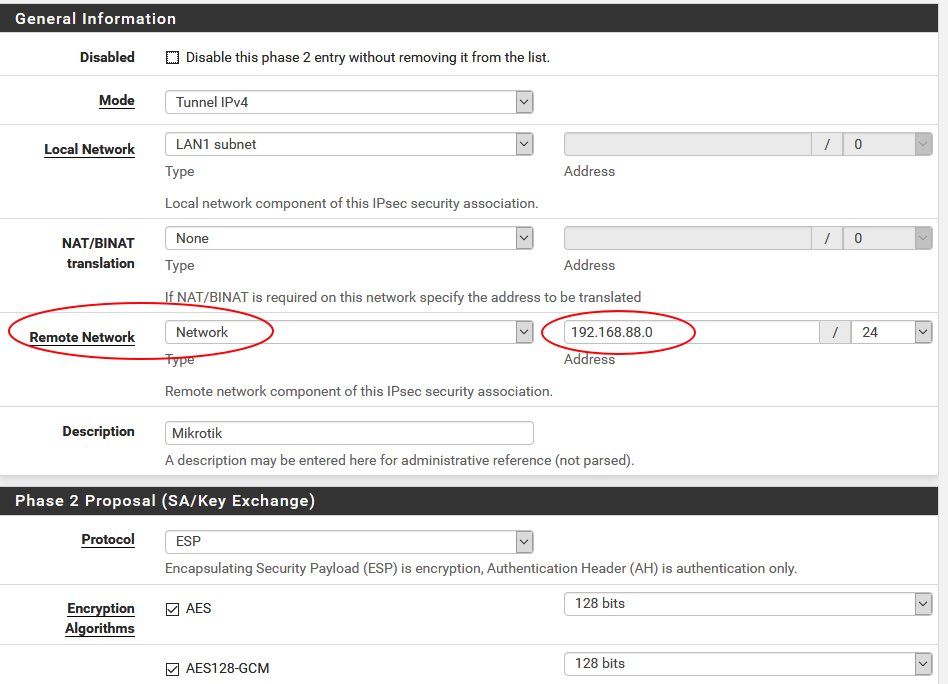

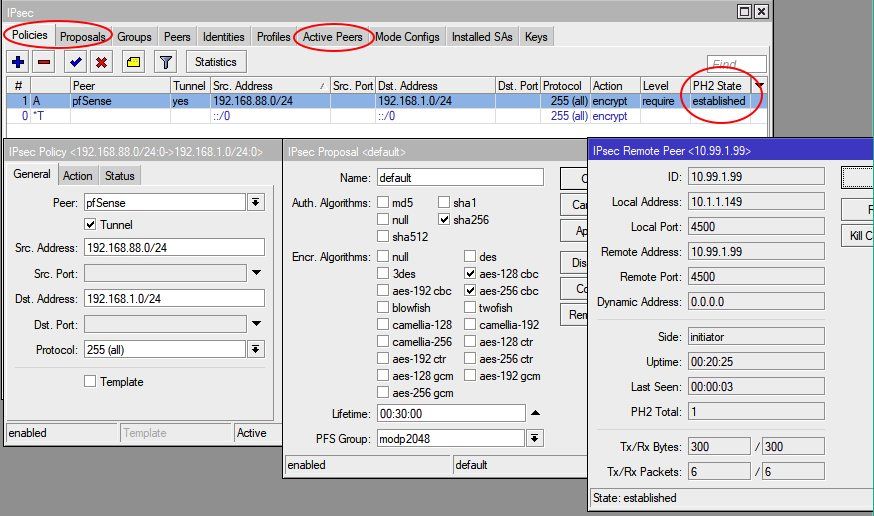

Phase 2:

Phase 2:

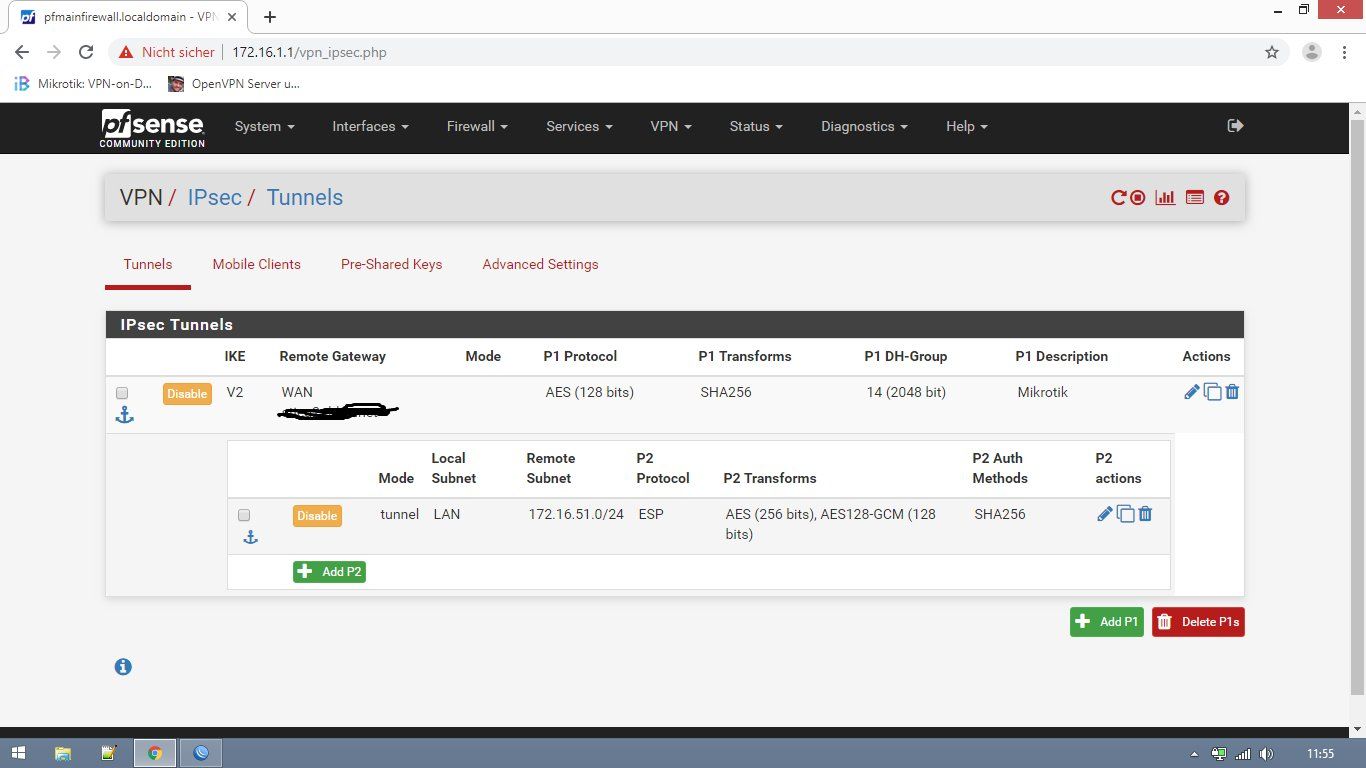

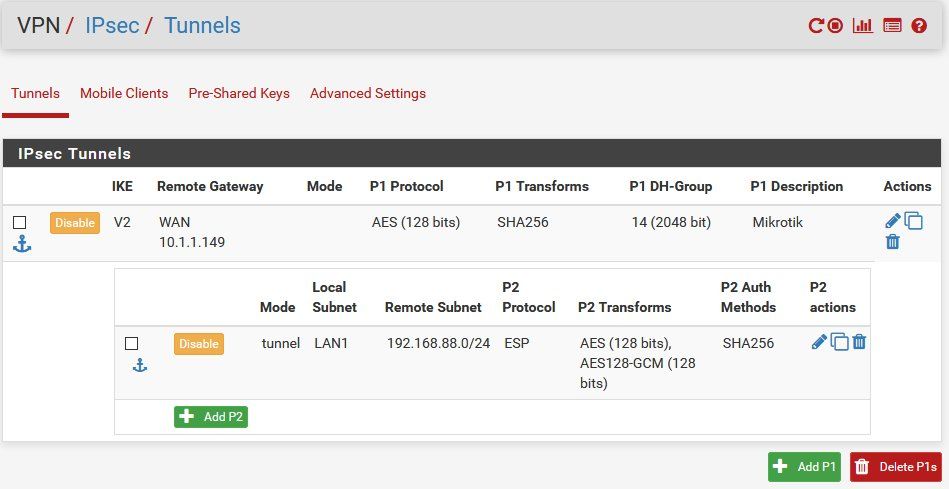

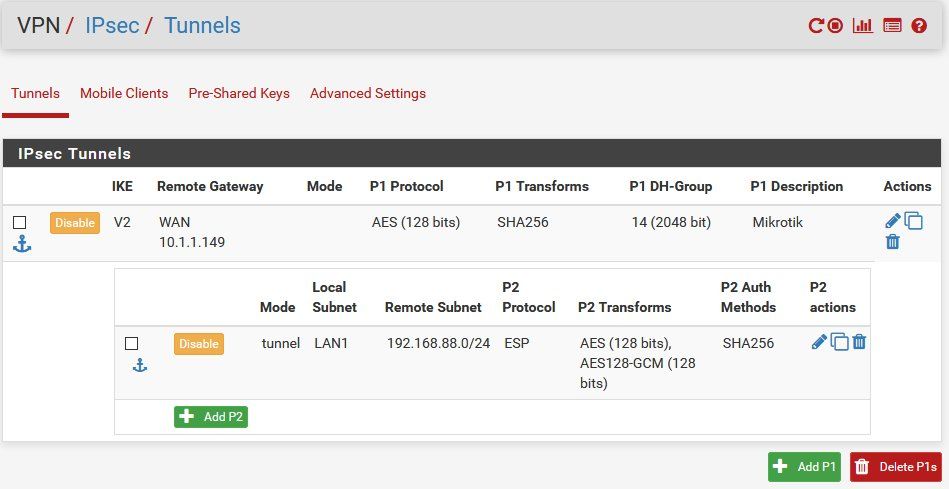

Gesamt:

Gesamt:

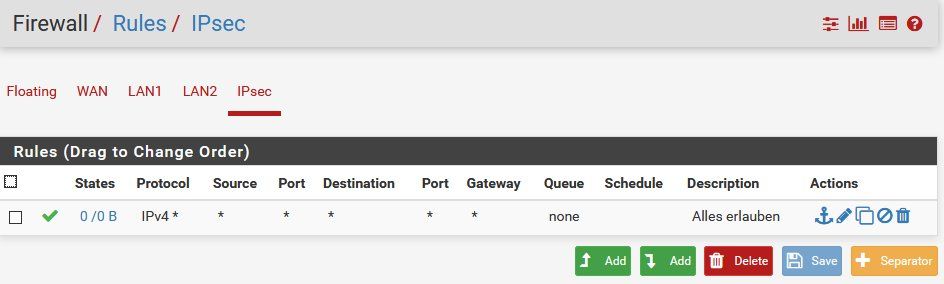

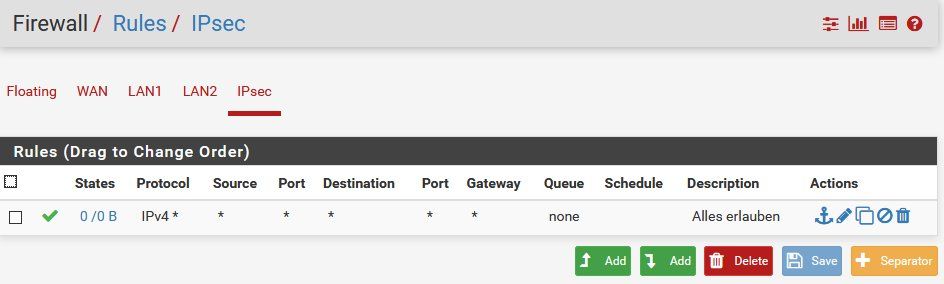

Firewall Regel pfSense:

Firewall Regel pfSense:

Phase 1:

Phase 2:

Phase 2:

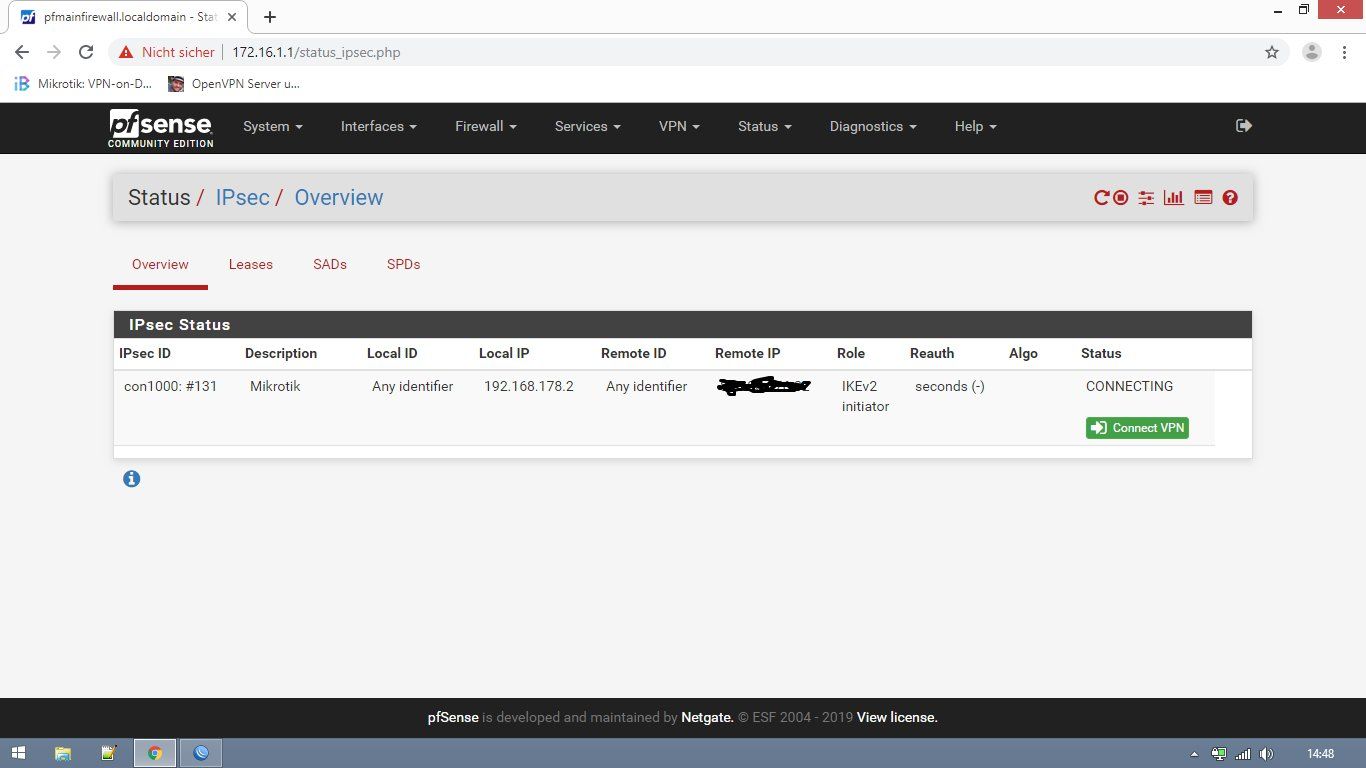

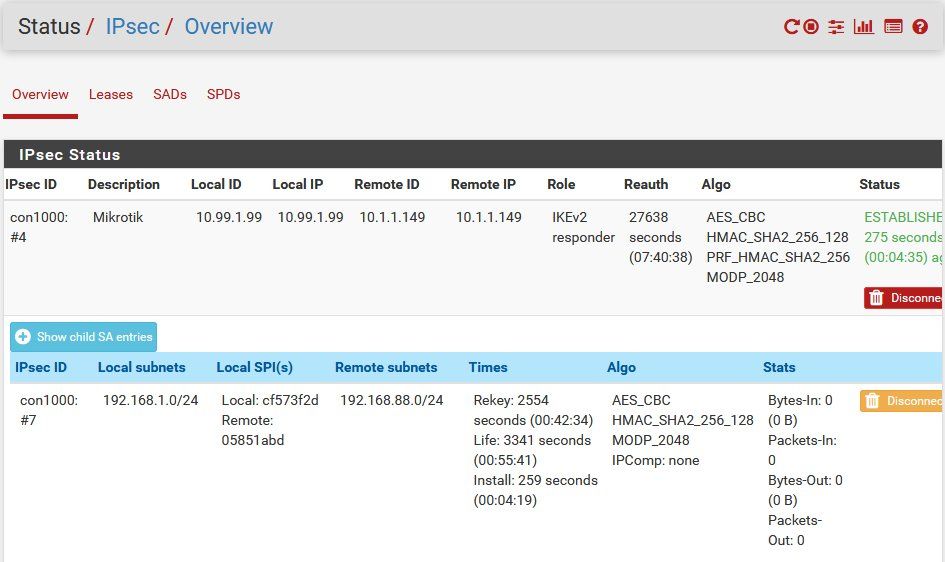

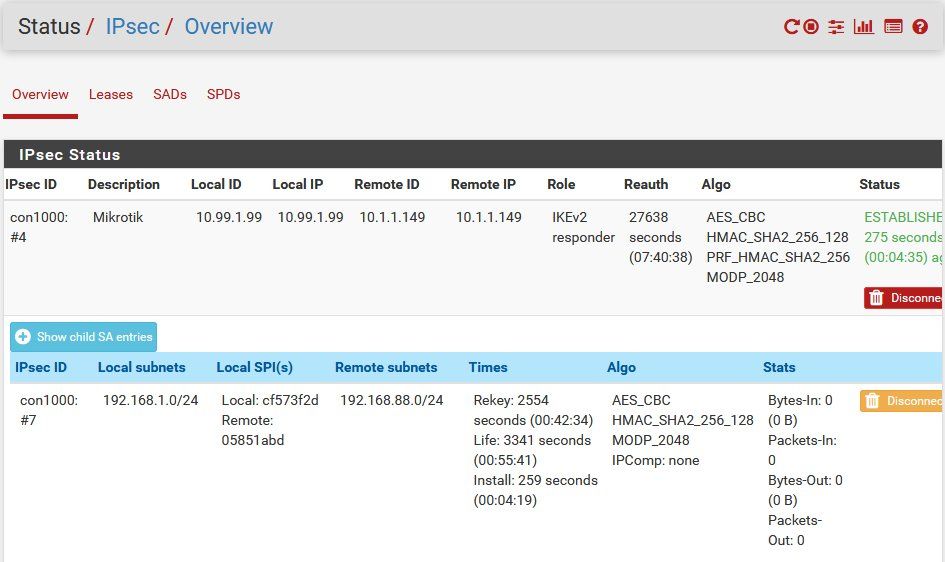

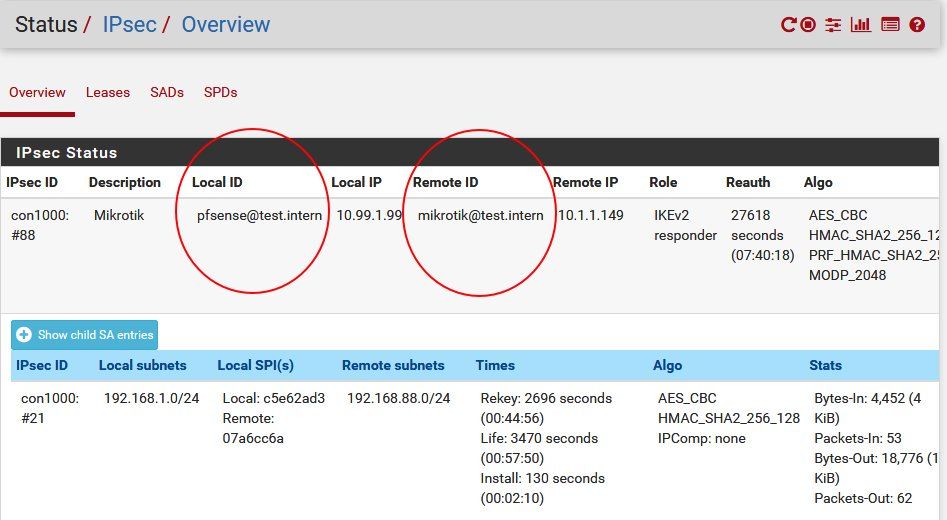

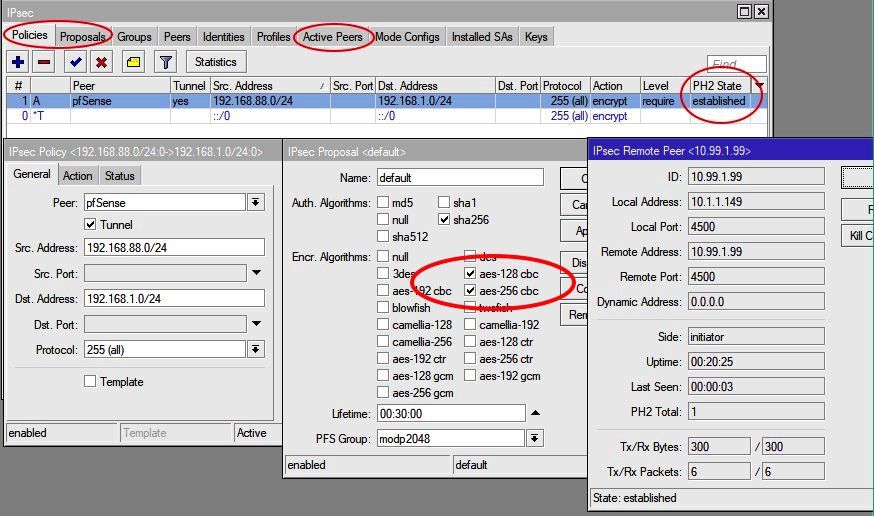

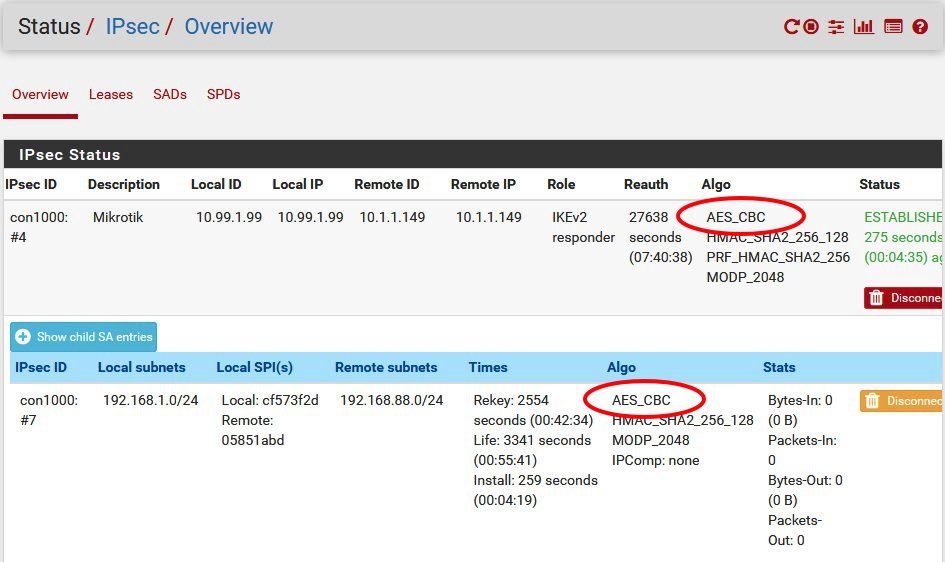

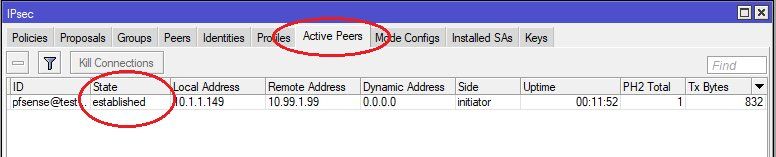

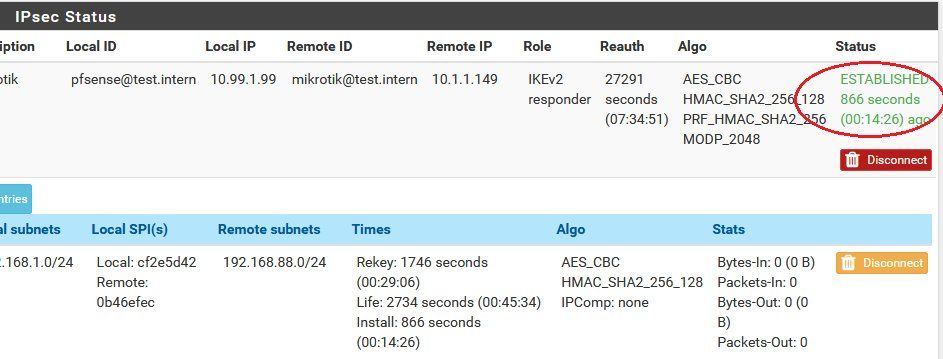

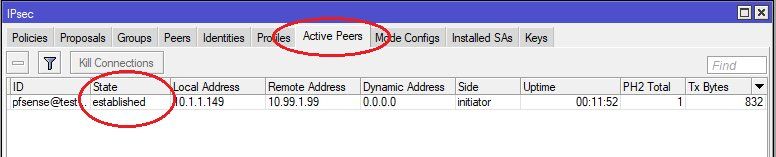

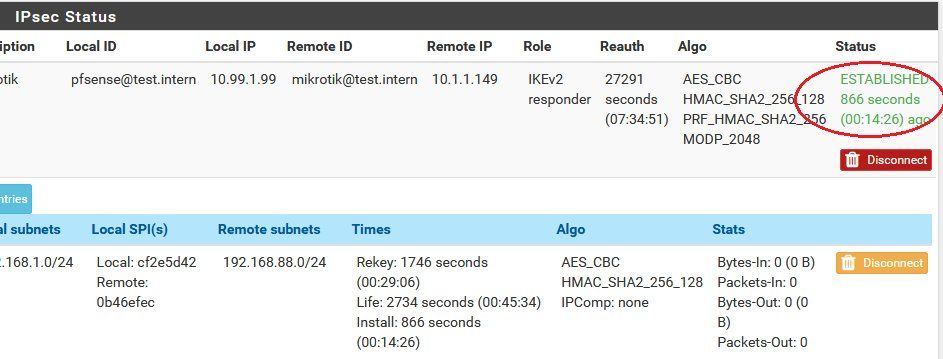

Hier sieht man schon den Tunnel Status auf "Established" also aufgebaut.

Hier sieht man schon den Tunnel Status auf "Established" also aufgebaut.

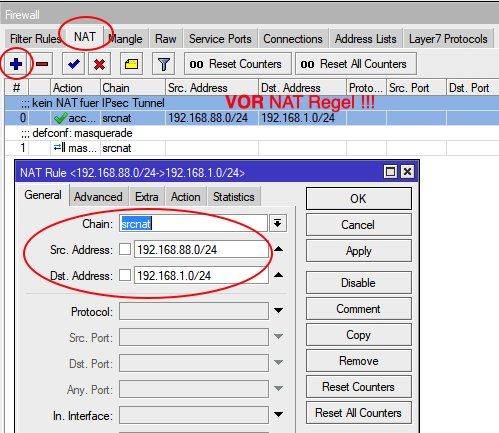

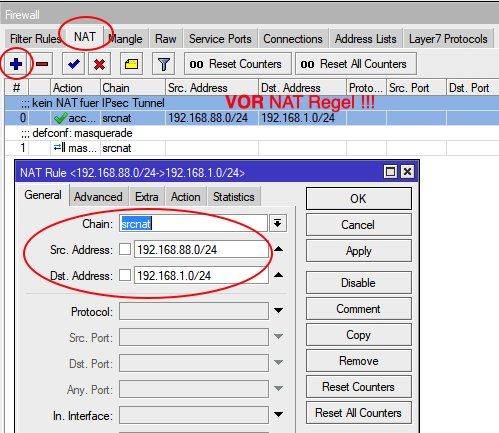

Firewall Regel (kein NAT im Tunnel !!):

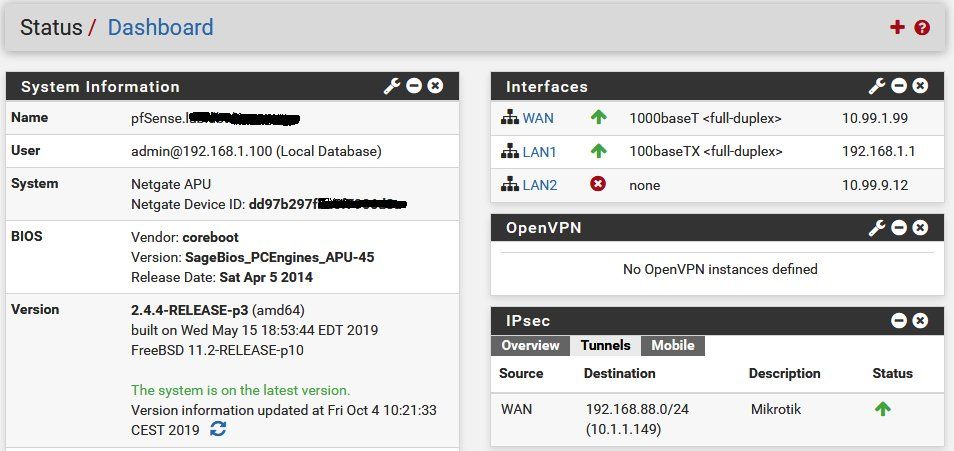

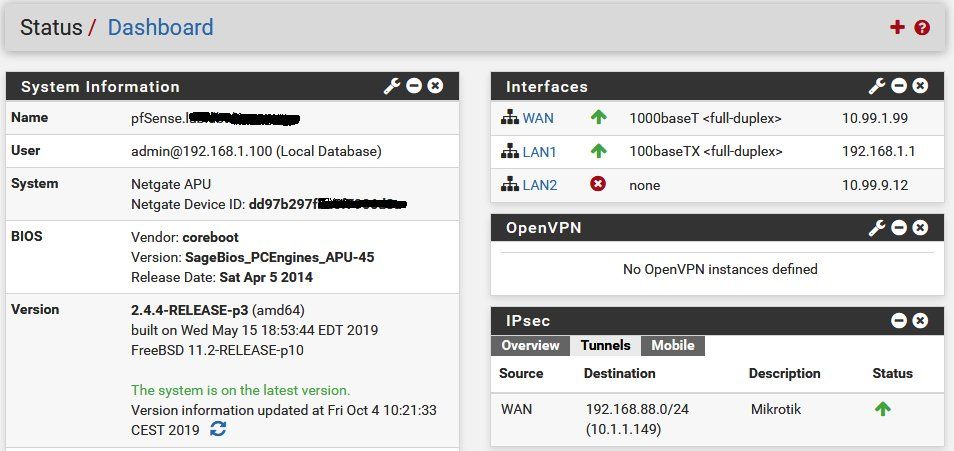

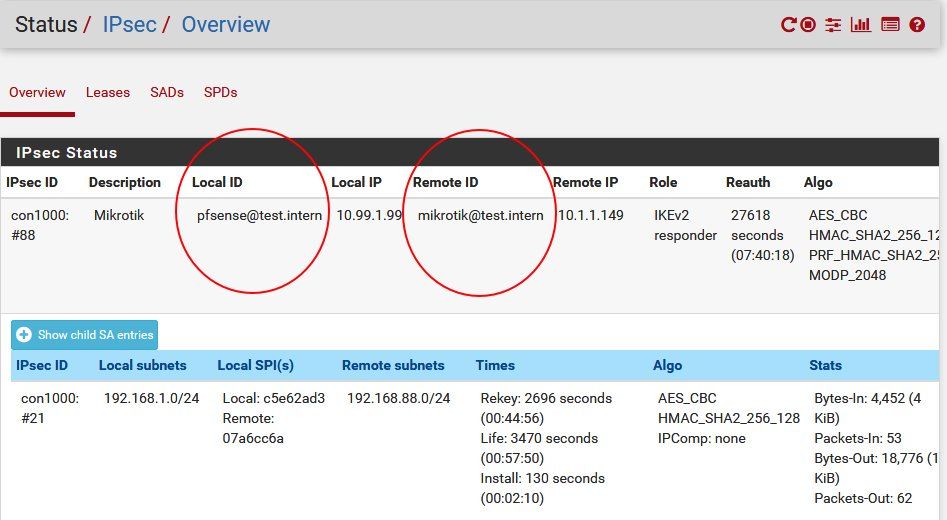

a.) Übersicht pfSense:

b.) Tunnel und SAs:

b.) Tunnel und SAs:

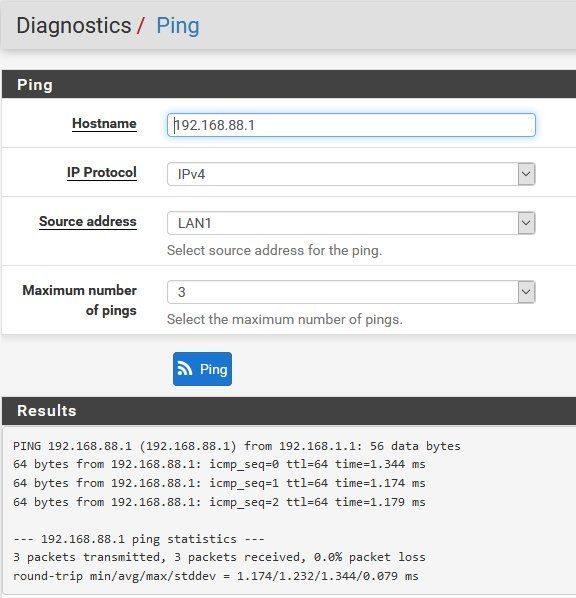

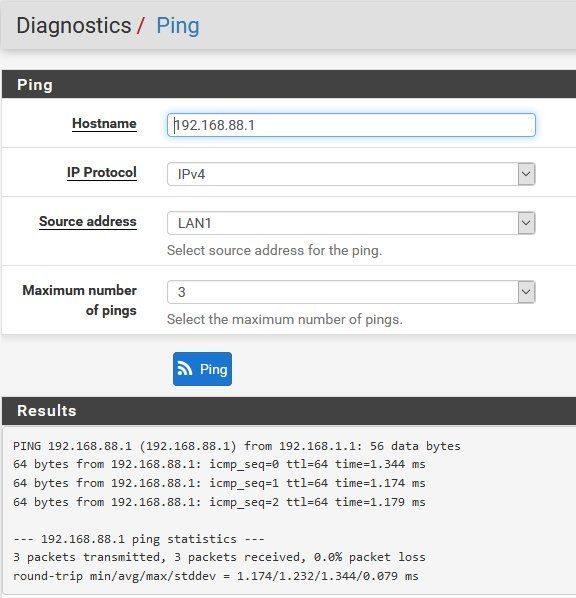

b.) Ping Check pfSense:

b.) Ping Check pfSense:

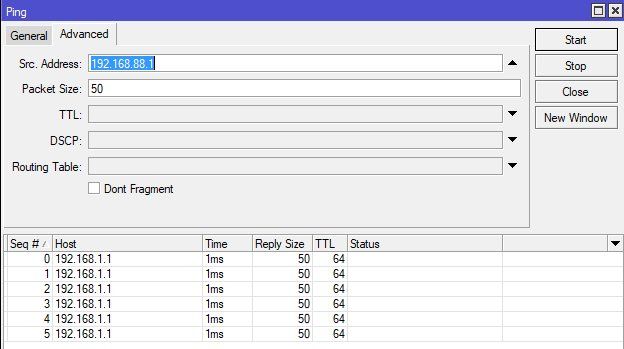

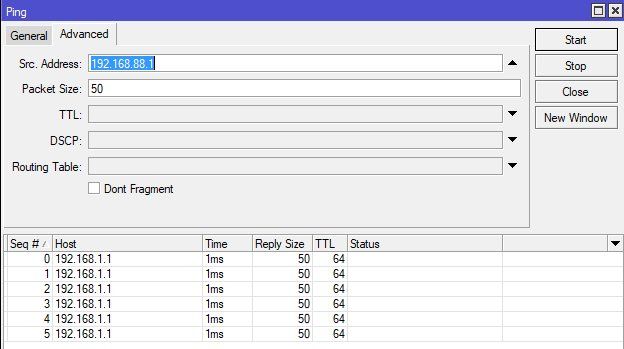

c.) Ping Check Mikrotik

c.) Ping Check Mikrotik

Fazit:

Funktioniert fehlerlos !

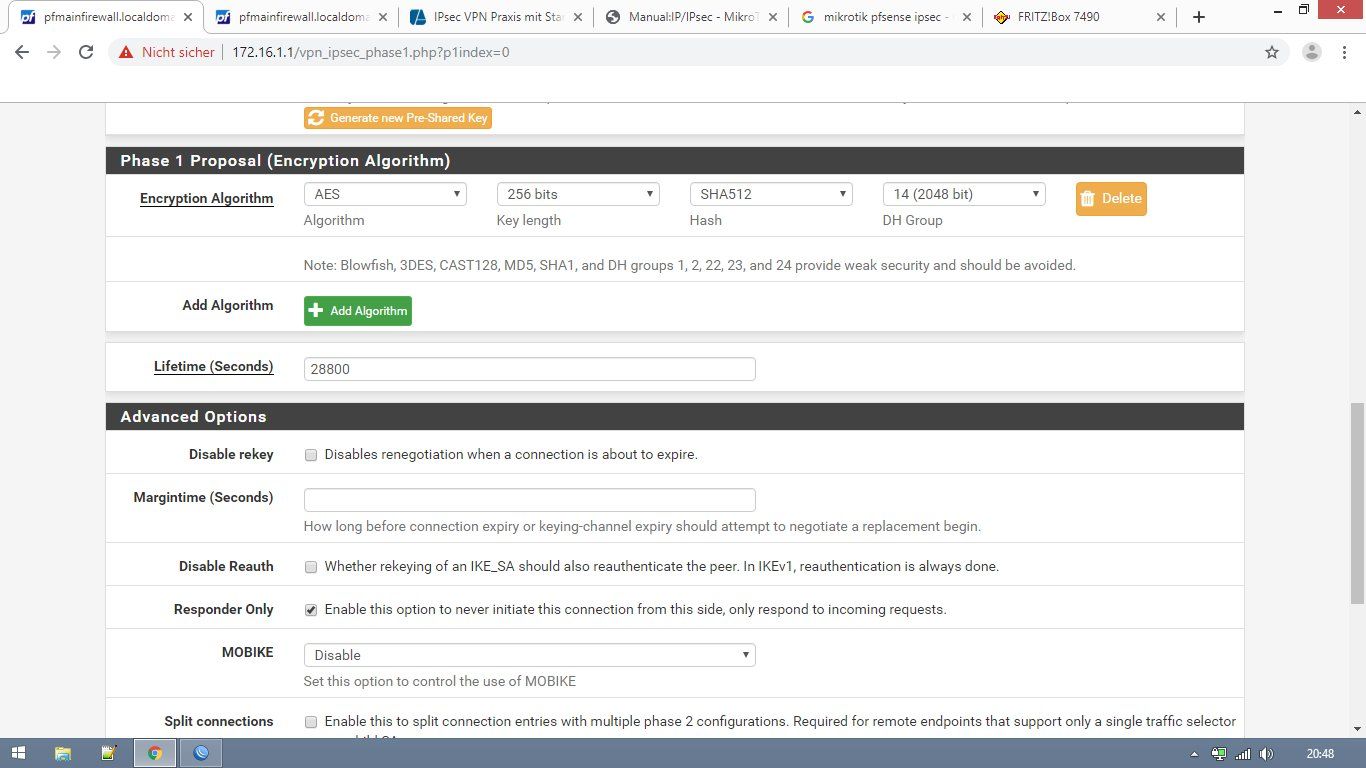

Du kannst ggf. die Encryption noch auf 256Bit hochsetzen um mehr Sicherheit zu gewinnen. Der Einfachheit halber hier im Test auf den Default 128 Bit belassen.

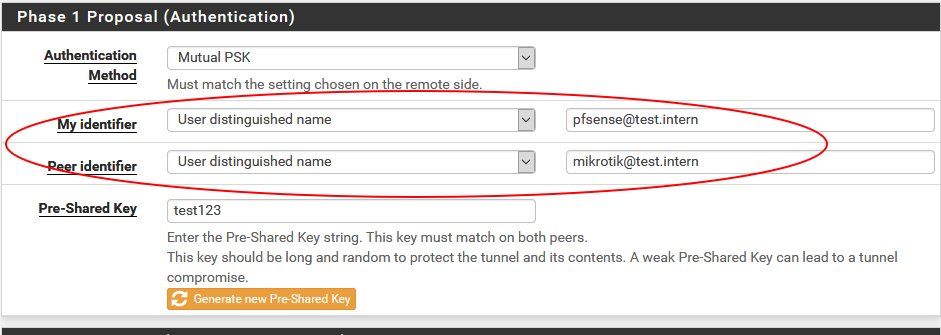

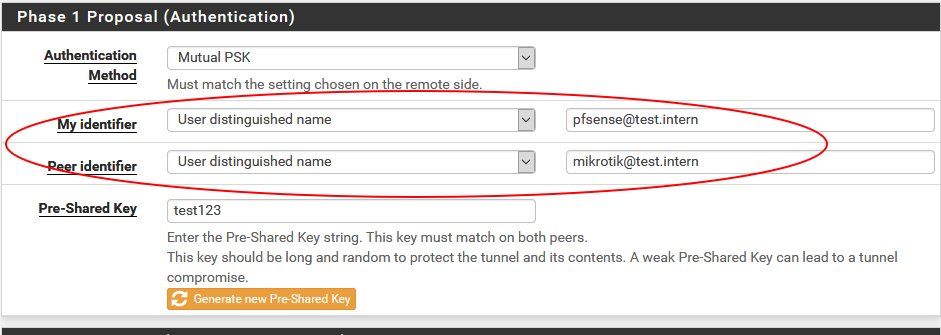

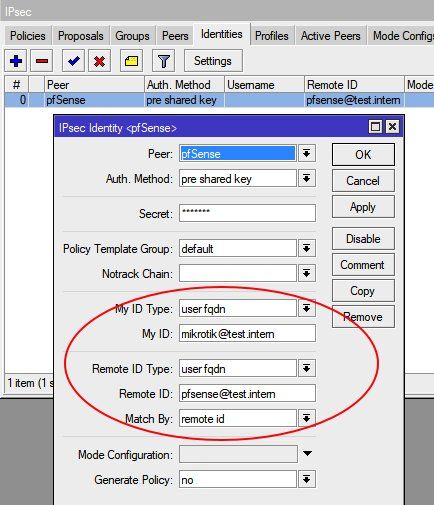

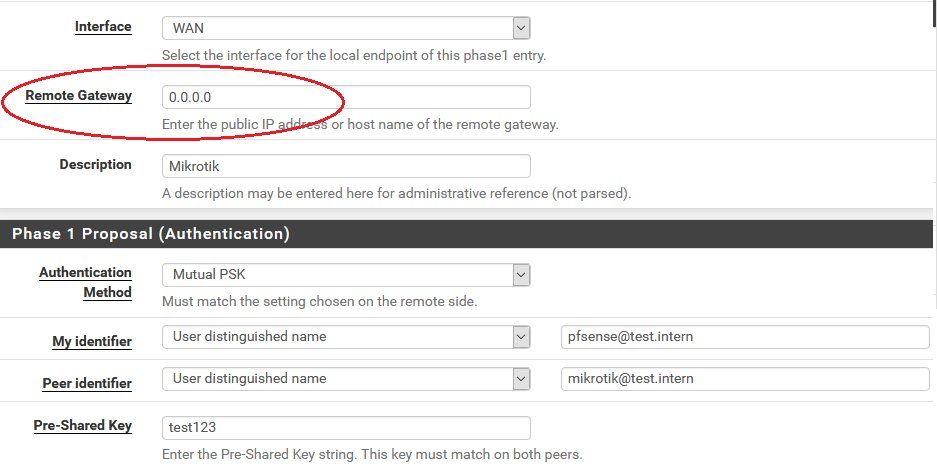

Beim IPsec solltest du mit der lokalen und remoten ID nicht die IPs nehmen wie hier im Test sondern Keys oder besser FQDN Namen wenn du mit wechselnden WAN IPs arbeiten musst. Dann bist du nicht von den jeweiligen WAN IPs abhängig.

Siehe Follow up Thread hier unten...

Der Einfachheit halber mit den Default LAN Settings der pfSense und Mikrotik. Mikrotik mit Default Konfig sprich aktiver Firewall und NAT an Port eth1.

Phase 1:

Phase 1:

Firewall Regel (kein NAT im Tunnel !!):

a.) Übersicht pfSense:

Fazit:

Funktioniert fehlerlos !

Du kannst ggf. die Encryption noch auf 256Bit hochsetzen um mehr Sicherheit zu gewinnen. Der Einfachheit halber hier im Test auf den Default 128 Bit belassen.

Beim IPsec solltest du mit der lokalen und remoten ID nicht die IPs nehmen wie hier im Test sondern Keys oder besser FQDN Namen wenn du mit wechselnden WAN IPs arbeiten musst. Dann bist du nicht von den jeweiligen WAN IPs abhängig.

Siehe Follow up Thread hier unten...

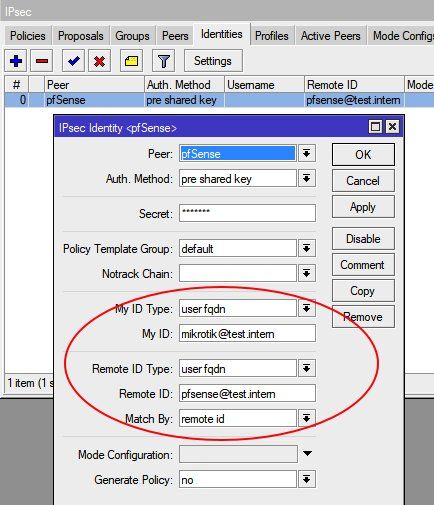

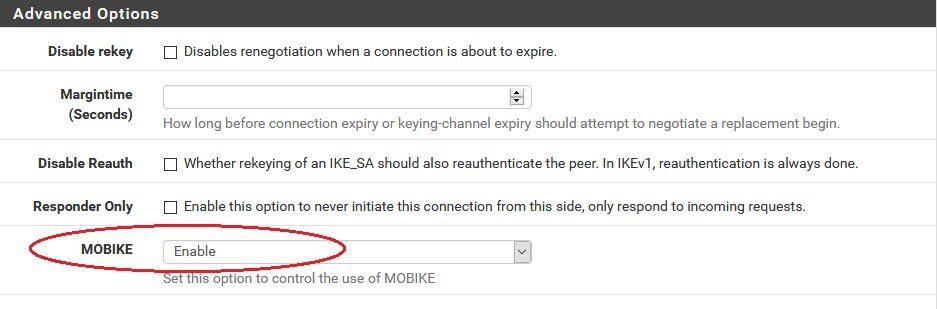

Das an ein User FQDN angepasste Setup statt der WAN IPs sieht dann so aus:

(Schlüssel hier jetzt beidseitig alle auf AES 256 Bit only angepasst für erhöhte Sicherheit)

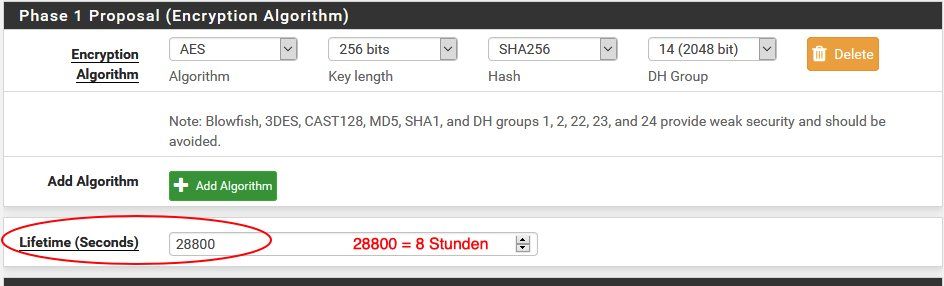

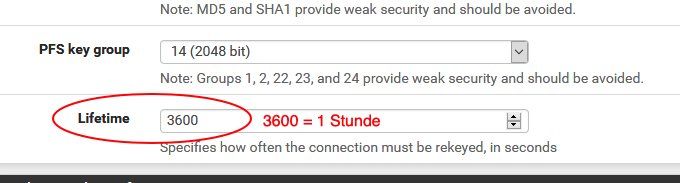

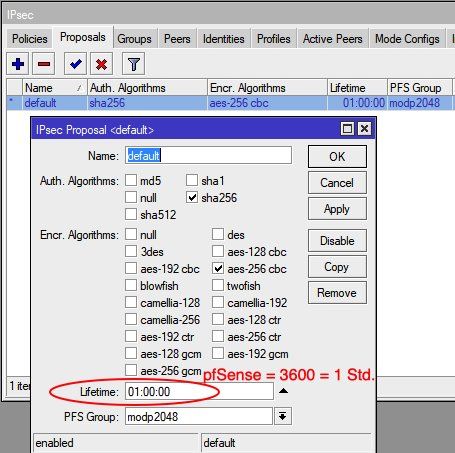

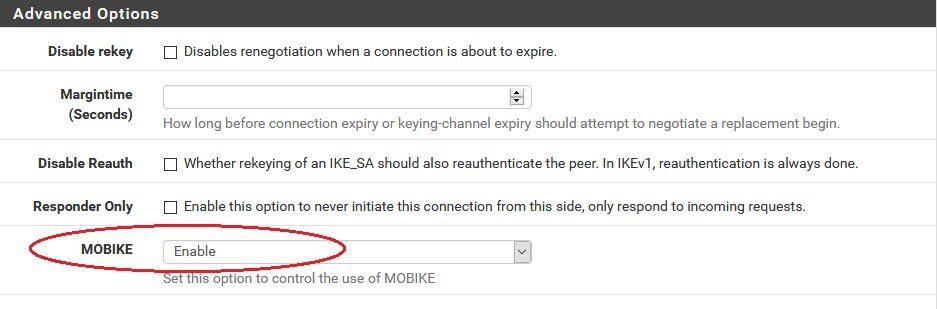

Dann sollte man am besten noch die Key Timer der P1 und P2 Proposals anpassen das die auf beiden Seiten identisch sind:

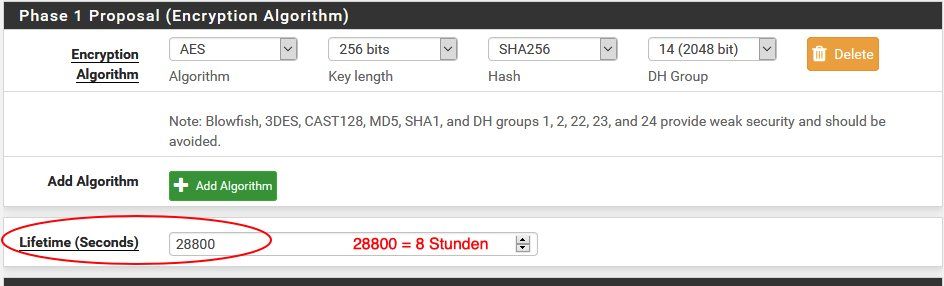

pfSense P1 Timer (Default):

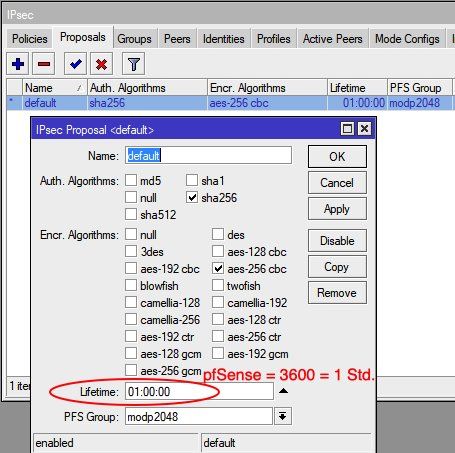

Mikrotik P1 Timer (angepasst an pfSense):

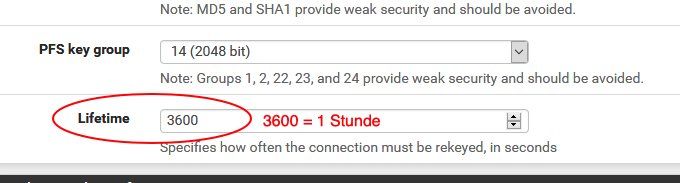

pfSense P2 Timer (Default):

Mikrotik P2 Timer (angepasst an pfSense):

Damit wäre das Setup dann perfekt !

(Schlüssel hier jetzt beidseitig alle auf AES 256 Bit only angepasst für erhöhte Sicherheit)

Dann sollte man am besten noch die Key Timer der P1 und P2 Proposals anpassen das die auf beiden Seiten identisch sind:

pfSense P1 Timer (Default):

Mikrotik P1 Timer (angepasst an pfSense):

pfSense P2 Timer (Default):

Mikrotik P2 Timer (angepasst an pfSense):

Damit wäre das Setup dann perfekt !

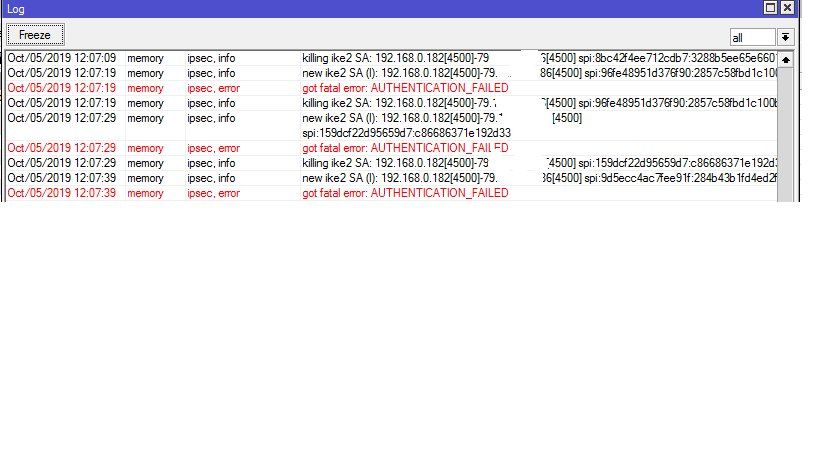

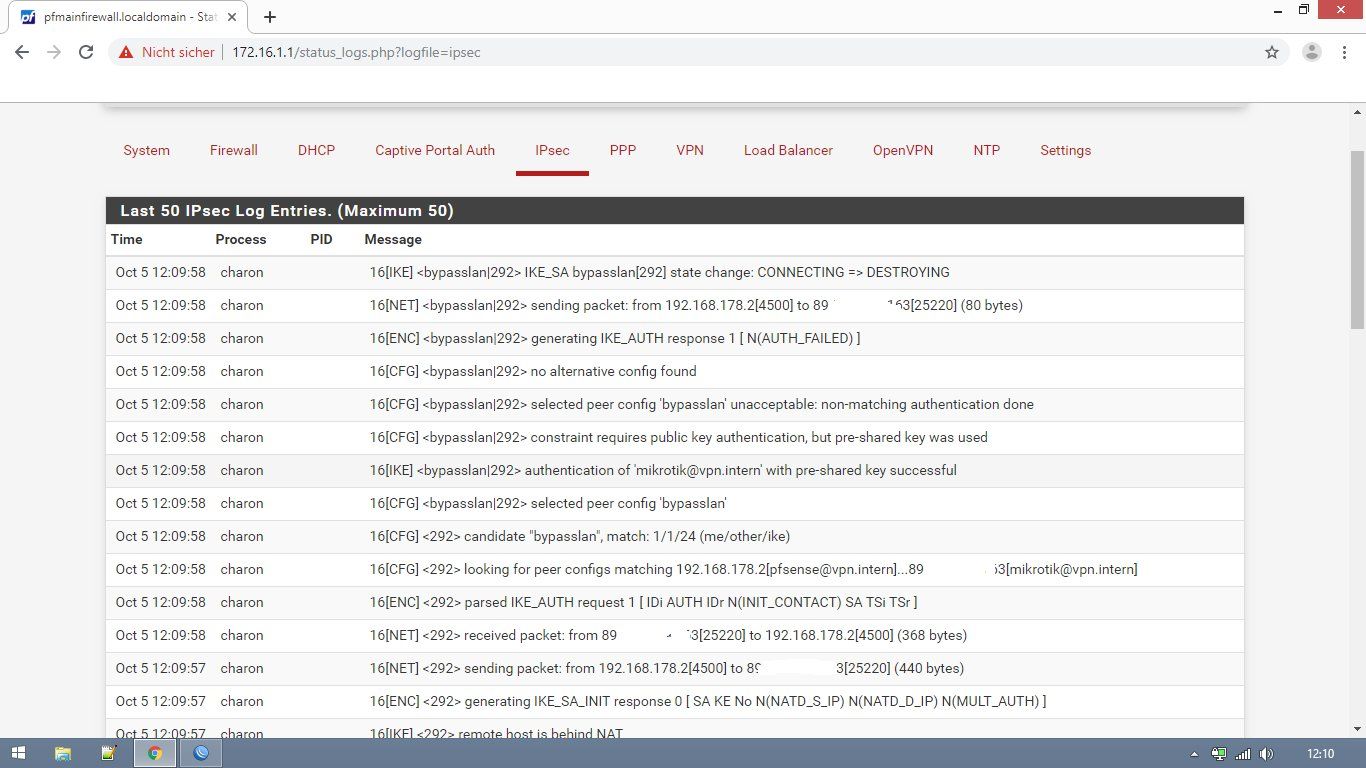

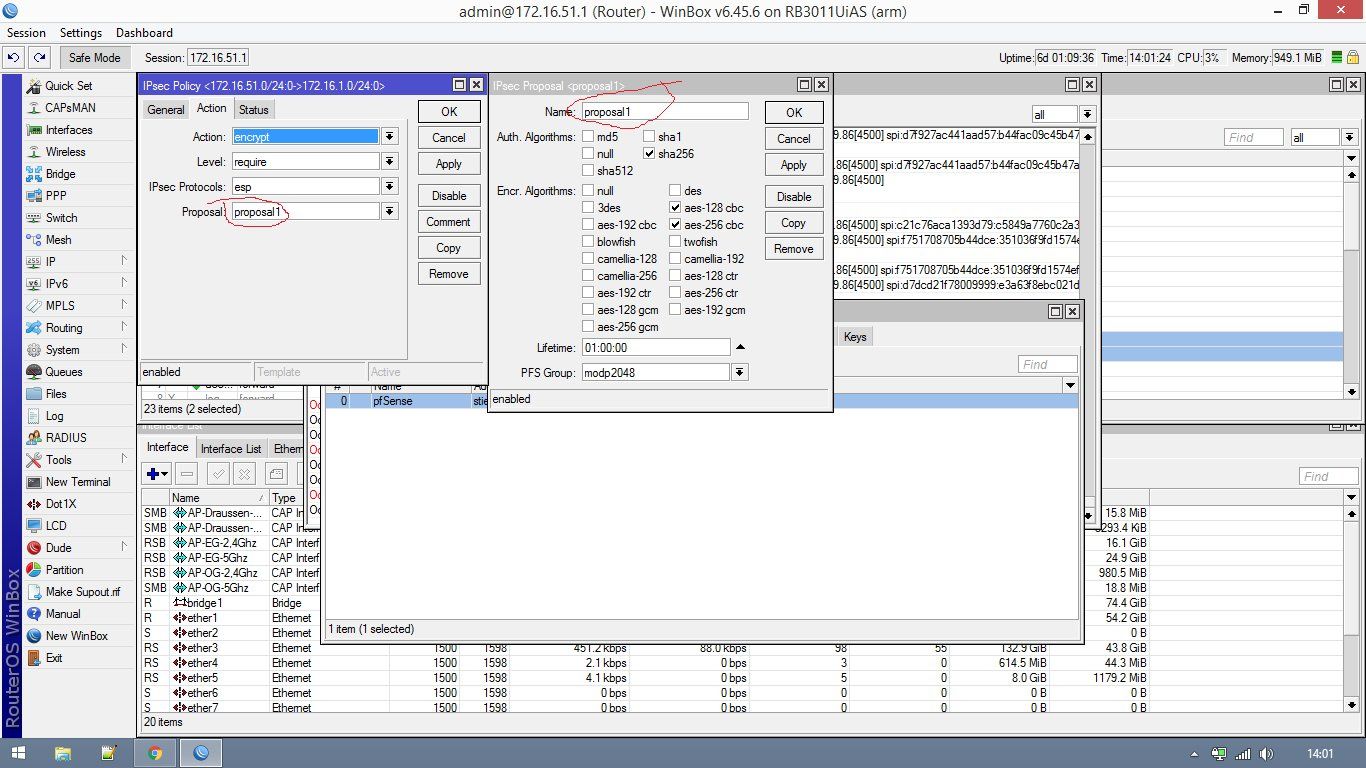

Ich bekomme es trotzdem nicht zum laufen

How come ??? Wo ist der Fehler ?Du hast de facto in deiner Konfig noch einen Fehler. Bitte sieh dir die obigen Screenshots der funktionierenden Konfig ganz genau an und halte dich daran !

Dann kann auch nichts schief laufen !

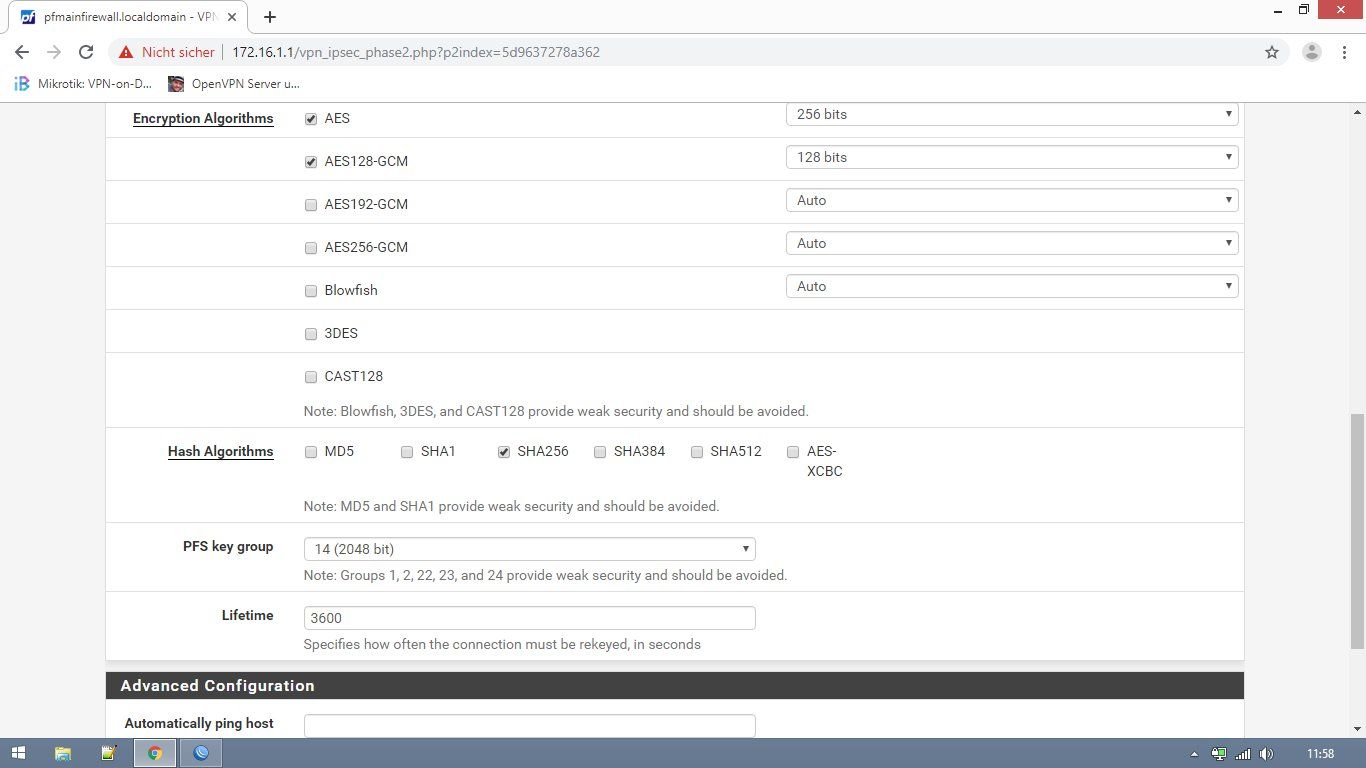

Mögliche Fehler:

- Dein IPsec Policy Template der P2 steht auf "default". Leider fehlt ein Screeshot ob du das passend zur pfSense eingerichtet hast !

Im Funktionierenden Beispiel oben wurden beide Default Policies der P1 und P2 entsprechend angepasst auf AES 265, SHA256 und PFS Group 14 (2048) only

- Ferner hast du einen fatalen Fehler in der Policy ! Du hast im Mikrotik AE128 und 256 CBC definiert, in der pfSense aber GCM. Da muss dann logischerweise die Authentisierung scheitern ! Hier MUSS natürlich auf beiden Seiten der gleiche Schlüsselalgorithmus verwendet werden !!! Vermutlich ein Flüchtigkeitsfehler und nicht richtig hingesehen !

Wo habe ich denn hier jetzt wieder den Fehler gemacht?

Bei den Schlüsselalgorithmen !!Korrigiere das, dann klappt das auch !

Hoffe du verzweifelst nicht

Kurz davor !! Aber mal ehrlich, du solltest schon die Konfig auf beiden Seiten genau kontrollieren BEVOR man hier ins Forum geht !

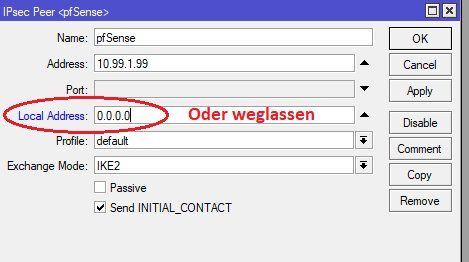

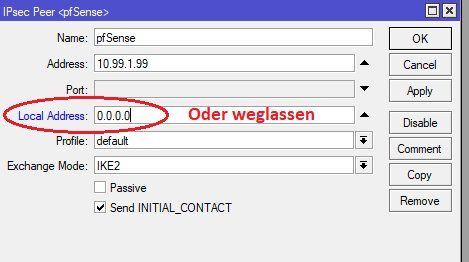

Das einzige was ich nicht habe ist bei Peers der Punkt Local Adress

Da trägt man dann ein 0.0.0.0/0 wenn man wechselnde IPs hat.Stelle in deinem Test erstmal eine funktionierende Verbindung her. Auch erstmal wenn du mit der statischen IP Adress Angabe arbeitest statt 0.0.0.0.

Ein funktionierender IPsec Tunnel ist erstmal zwingend, damit du eine wasserdicht funktionierende Konfig hast bevor du Teile des Setups veränderst.

So weisst du immer genau WAS dann ein Nicht Funktionieren verursacht und kannst darauf reagieren !!

es kommt immer noch keine Verbindung zustande.

Wie gesagt...jetzt mehrfach mit mehreren Mikrotiks RB2011, RB750 und hAP ac lite ausgetestet. Rennt alles fehlerlos.pfSense mit 2.4.4p3 und die Mikrotiks alle mit RoS 6.45.6

Es funktioniert übrigens auch fehlerlos wenn man die 3 MTS mit 3 Tunneln wie 3 remote Standorte einbindet.

Wichtig wäre noch die Log Outputs vom MT und pfSense was dort als Fehler steht.

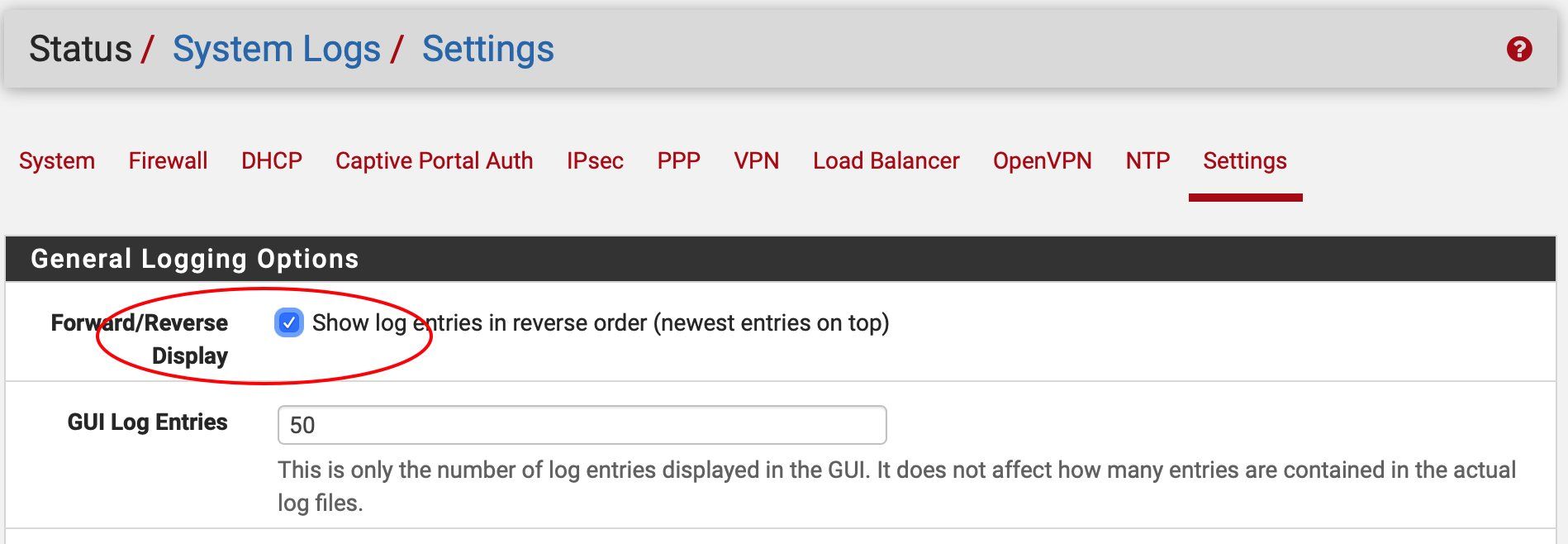

Tip:

In der pfSense die Log Reihenfolge anpassen damit es einfacher zu lesen ist:

Ich wiederhole den Test hier mit einer offenen IP am Mikrotik...

OK, die Lösung ist kinderleicht. Peinlich, hätte ich auch gleich drauf kommen können, sorry. :'(

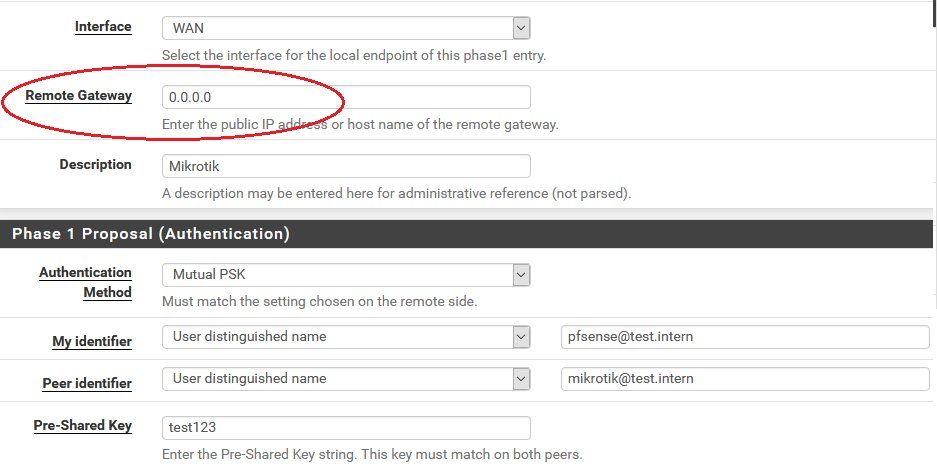

Wenn also der IPsec Client, sprich in diesem Falle der remote Mikrotik, eine dynamische und wechselnde WAN IP hat, dann musst du folgende Einstellungen an der pfSense nur im Phase 1 Setup machen:

Hier kannst du den "SRC Address" Eintrag leer lassen oder 0.0.0.0 eingeben.

Hier kannst du den "SRC Address" Eintrag leer lassen oder 0.0.0.0 eingeben.

Fertisch. Das wars.

Peer kommt dann sofort wieder hoch:

Mikrotik

und pfSense

und pfSense

Fazit:

Fazit:

Klappt auch mit einem Client der eine dynamische IP hat. Übrigens (getestet) auch mit 3 Mikrotik Tunnels und dynamischen IPs auf die pfSense.

Wenn also der IPsec Client, sprich in diesem Falle der remote Mikrotik, eine dynamische und wechselnde WAN IP hat, dann musst du folgende Einstellungen an der pfSense nur im Phase 1 Setup machen:

Fertisch. Das wars.

Peer kommt dann sofort wieder hoch:

Mikrotik

Klappt auch mit einem Client der eine dynamische IP hat. Übrigens (getestet) auch mit 3 Mikrotik Tunnels und dynamischen IPs auf die pfSense.