Installation von pfSense im Firmennetzwerk

Guten Tag,

nach Jahren des einwandfreien Betriebs zweier pfSenses, wo eine an einem Telekom-DSL-Anschluß und die andere an einem Netztwerk mit fester IP installiert waren, wanderte die erste pfSense in ein Firmennetzwerk. Dort installiert funktioniert sie einwandfrei. Nur der bis dato eingerichtete VPS über IPSec geht nicht, da die pfSense nicht von außen erreichbar ist.

Leider ist der Administrator des Firmennetzwerks aus Altersgründen ausgeschieden. Was muß ich am Router des Firmennetzwerks einrichten, damit a) meine pfSense von außen erreichbar ist und b) welche Vorsichtsmaßnahmen sind zu treffen, damit Fremde über meinen Anschluß nicht in das vorhandene Firmennetzwerk gelangen? Wobei ich denke, daß die pfSense an sich schon meinen Datenverkehr und auch den meiner Geschäftsfreunde von Haus aus trennt.

Danke und Grüße!

nach Jahren des einwandfreien Betriebs zweier pfSenses, wo eine an einem Telekom-DSL-Anschluß und die andere an einem Netztwerk mit fester IP installiert waren, wanderte die erste pfSense in ein Firmennetzwerk. Dort installiert funktioniert sie einwandfrei. Nur der bis dato eingerichtete VPS über IPSec geht nicht, da die pfSense nicht von außen erreichbar ist.

Leider ist der Administrator des Firmennetzwerks aus Altersgründen ausgeschieden. Was muß ich am Router des Firmennetzwerks einrichten, damit a) meine pfSense von außen erreichbar ist und b) welche Vorsichtsmaßnahmen sind zu treffen, damit Fremde über meinen Anschluß nicht in das vorhandene Firmennetzwerk gelangen? Wobei ich denke, daß die pfSense an sich schon meinen Datenverkehr und auch den meiner Geschäftsfreunde von Haus aus trennt.

Danke und Grüße!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 62280971134

Url: https://administrator.de/forum/installation-von-pfsense-im-firmennetzwerk-62280971134.html

Ausgedruckt am: 26.07.2025 um 08:07 Uhr

19 Kommentare

Neuester Kommentar

Mahlzeit.

Also hier sind jede Menge Fragen offen:

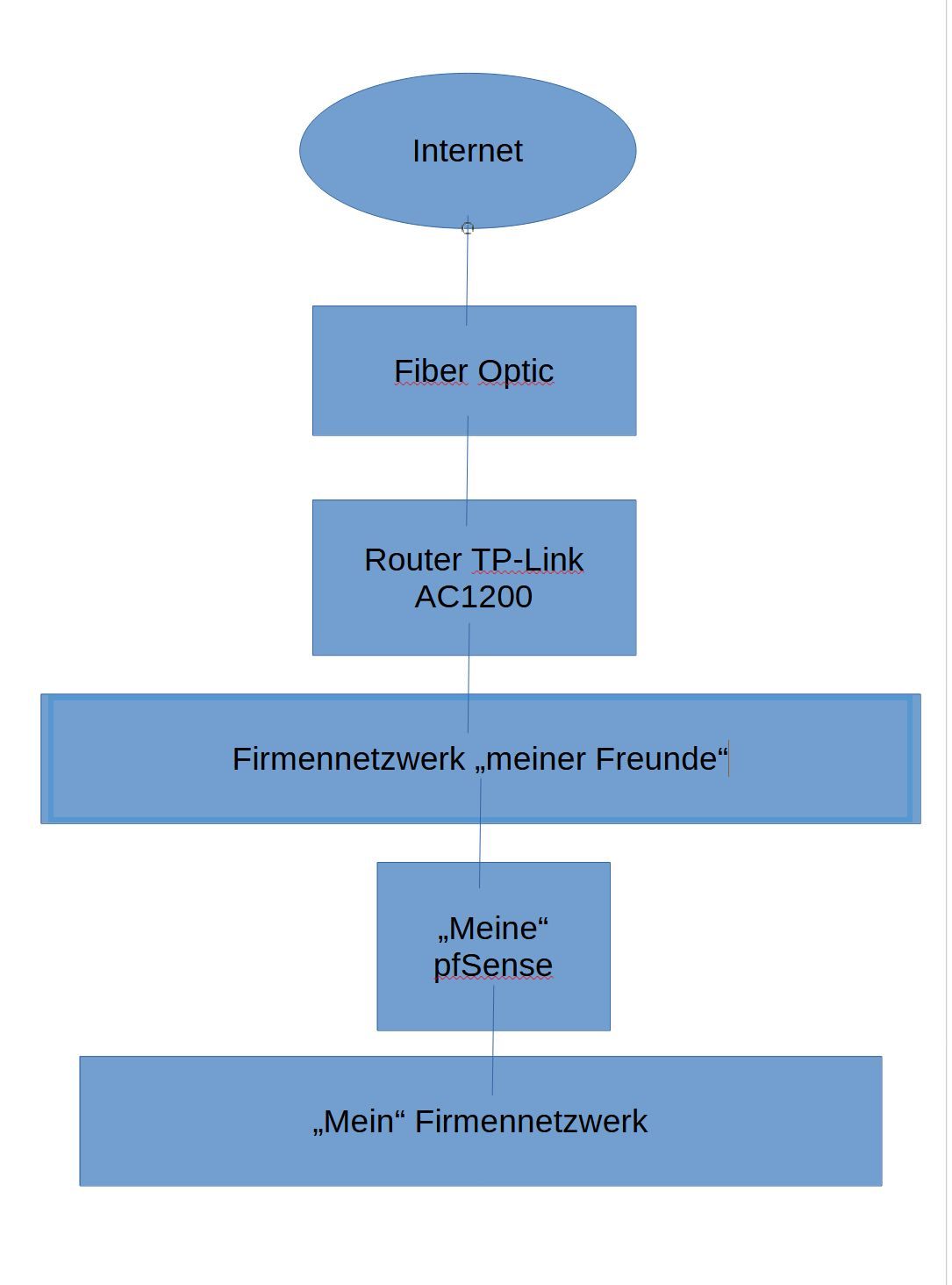

Wie sieht das Netzwerk aus? Bitte mal eine Skizze anfertigen und hochladen.

Welche Versionen sind die PFSense Boxen? Sind das Installationen auf Hardware oder virtualisiert?

Wie sind die PFSensen denn konfiguriert?

Zwei Firewalls sind also vorhanden. Eine für private und eine für geschäftliche Belange?

Welche Switches gibt es, wie sind die an die Firewalls angeschlossen?

Alles was an den WAN Anschluss der PFSense angeschlossen wird, sollte im Standard nicht eingehend auf die dahinterliegenden Netzwerke zugreifen können.

Sind die Firewalls in einer Kaskade angeschlossen? Also Internet > Firewall 1 > Firewall 2?

Gruß

Marc

Also hier sind jede Menge Fragen offen:

Wie sieht das Netzwerk aus? Bitte mal eine Skizze anfertigen und hochladen.

Welche Versionen sind die PFSense Boxen? Sind das Installationen auf Hardware oder virtualisiert?

Wie sind die PFSensen denn konfiguriert?

Zwei Firewalls sind also vorhanden. Eine für private und eine für geschäftliche Belange?

Welche Switches gibt es, wie sind die an die Firewalls angeschlossen?

Alles was an den WAN Anschluss der PFSense angeschlossen wird, sollte im Standard nicht eingehend auf die dahinterliegenden Netzwerke zugreifen können.

Sind die Firewalls in einer Kaskade angeschlossen? Also Internet > Firewall 1 > Firewall 2?

Gruß

Marc

Wenn du ein Firewall Management Interface von außen, also aus dem WAN, erreichen möchtest, musst du das in der PFSense am WAN Interface entsprechend erlauben.

Regel erstellen, welche vom WAN an die WAN Interface Adresse der PFSense den entsprechenden Port erlaubt.

Gleiches mit ICMP/Ping. Wenn du von außen nach innen Echos haben möchtest, muss das am WAN Interface in Richtung des gewünschten Netzwerks geregelt werden.

Ohne eine Skizze kapiere ich die Konstellation an der Stelle leider nicht. Ist zu warm und ich habe keine Vorstellungskraft mehr über

Eine Beispielkonfiguration einer Router-Kaskade findest du hier über die Suchfunktion.

Diese kommt bei dir ja anscheinend zum Einsatz.

Generell ist so eine Verschachtelung schwer zu überdenken und wenn möglich zu vermeiden.

Am besten ist immer:

Modem > Firewall > Switch(es).

Ist nicht immer zu erreichen. Wenn du dein Firmennetzwerk von deinem privaten Netzwerk trennen möchtest, dann ist die Kaskade absolut notwendig.

Auf deiner privaten PFSense konfigurierst du am sinnigsten eine dedizierte Schnittstelle oder ein VLAN auf dem dahinterliegenden Switch und setzt dann die WAN IP deiner geschäftlichen PFSense auf eine aus dem Kreis dieses Netzes.

Das wird dann das klassische Transfernetz.

Ohne Skizze ist es leider nur Stochern.

Gruß

Marc

Regel erstellen, welche vom WAN an die WAN Interface Adresse der PFSense den entsprechenden Port erlaubt.

Gleiches mit ICMP/Ping. Wenn du von außen nach innen Echos haben möchtest, muss das am WAN Interface in Richtung des gewünschten Netzwerks geregelt werden.

Ohne eine Skizze kapiere ich die Konstellation an der Stelle leider nicht. Ist zu warm und ich habe keine Vorstellungskraft mehr über

Eine Beispielkonfiguration einer Router-Kaskade findest du hier über die Suchfunktion.

Diese kommt bei dir ja anscheinend zum Einsatz.

Generell ist so eine Verschachtelung schwer zu überdenken und wenn möglich zu vermeiden.

Am besten ist immer:

Modem > Firewall > Switch(es).

Ist nicht immer zu erreichen. Wenn du dein Firmennetzwerk von deinem privaten Netzwerk trennen möchtest, dann ist die Kaskade absolut notwendig.

Auf deiner privaten PFSense konfigurierst du am sinnigsten eine dedizierte Schnittstelle oder ein VLAN auf dem dahinterliegenden Switch und setzt dann die WAN IP deiner geschäftlichen PFSense auf eine aus dem Kreis dieses Netzes.

Das wird dann das klassische Transfernetz.

Ohne Skizze ist es leider nur Stochern.

Gruß

Marc

Punkt 4 lässt schliessen (geraten) das du die Firewall in einer Routerkaskade betreibst.

Welche Ports du dann bei IPsec im davor kaskadierten Router für die pfSense freigeben musst beschreibt dir das VPN Forenturorial in einem extra Kapitel:

pfSense Firewall mit Routerkaskade

Das gleiche (oder ein zweites) Tutorial erklärt dir vermutlich auch wie man den VPS Server an die pfSense anbindet?!

Ein paar Infos die ggf. helfen:

Halte dich an das o.a. pfSense Tutorial. Das erklärt alle Feinheiten im Detail und hat in den weiterführenden Links jede Menge Zusatzinformationen und laufende u. abtippfertige Praxiskonfigurationen.

Eine grobe Skizze wäre in der Tat hilfreich.

Die VLAN Integration der pfSense mit entspr. Switches findest du, wie immer, HIER.

Welche Ports du dann bei IPsec im davor kaskadierten Router für die pfSense freigeben musst beschreibt dir das VPN Forenturorial in einem extra Kapitel:

pfSense Firewall mit Routerkaskade

Das gleiche (oder ein zweites) Tutorial erklärt dir vermutlich auch wie man den VPS Server an die pfSense anbindet?!

Ich nehme an, daß ich in der pfSense den geöffneten Port eintragen muß

Ja und nein. Leider ist deine Beschreibung recht oberflächlich, denn keiner weiss ob du mit "Port" die Applikation oder den Netzwerk Port meinst? 🤔Ein paar Infos die ggf. helfen:

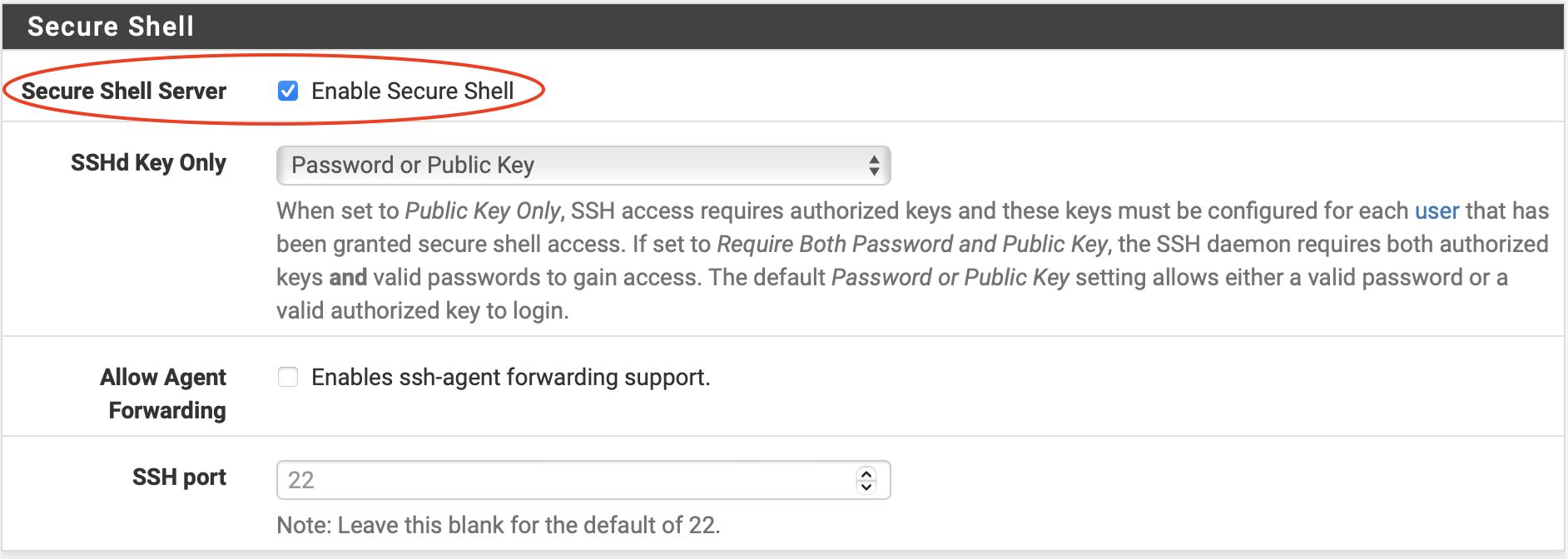

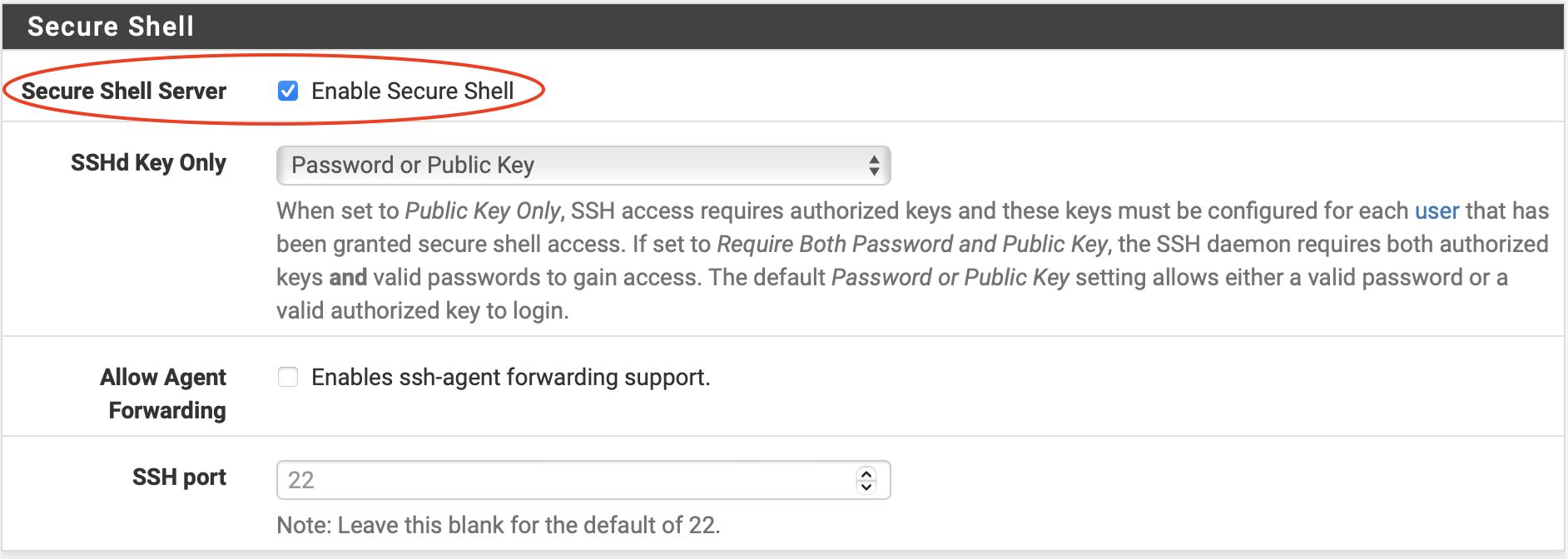

- Telnet Zugriff auf die Firewall ist generell nicht supportet aus Sicherheitsgründen!

- Shell Zugang ist einzig nur per SSH Zugriff (PuTTY, TeraTerm etc.) supportet aber auch dies ist im Default generell deaktiviert und muss in den "Advanced Settings" erst mit einem entsprechenden Haken aktiviert werden.

- Im Default Setup ist der FW Zugang aus dem lokalen LAN Segment generell für alle Dienste erlaubt, es sei denn der "Vorkonfigurator" hat hier ein dediziertes Regelwerk gesetzt. Leider fehlt diese Info.

- Der Firewall WAN Port blockt generell im Default jeglichen Zugang von außen wie es FW üblich ist. Wenn du hier mit bestimmten Protokollen/Diensten zugreifen willst muss man das explizit im WAN Port Regelwerk erlauben. Firewall eigene Dienste wie das IPsec VPN erzeugen in der Regel automatisch entsprechende WAN Regeln um diese Dienste passieren zu lassen. Je nachdem ob der Vorgänger Admin das erlaubt oder unterbunden hat. Auch zum WAN Port leider keine zielführenden Infos diesbezüglich.

Halte dich an das o.a. pfSense Tutorial. Das erklärt alle Feinheiten im Detail und hat in den weiterführenden Links jede Menge Zusatzinformationen und laufende u. abtippfertige Praxiskonfigurationen.

Eine grobe Skizze wäre in der Tat hilfreich.

Die VLAN Integration der pfSense mit entspr. Switches findest du, wie immer, HIER.

Für mich stellt sich die Frage, wo die zweite PFSense steht / im Netzwerk zu verorten ist?

Oder ist diese an einem anderen Standort, wo auch der VPS steht?

Routerkaskaden sind genau für solche Konstrukte hakelig.

Der TP Link fungiert als Firewall/Router für das Firmennetzwerk, richtig?

Deine PFSense hat auf dem WAN Interface eine IP aus dem "Firmennetzwerk deiner Freunde" bekommen?

Wenn du Ports für IPSec vom TP-Link an deine PFSense weiterleitest, wird es für das vorgeschaltete "Firmennetzwerk deiner Freunde" schwierig werden selbst eine IPSec Verbindung aufzubauen.

Ich würde hier empfehlen, eine etwas größere Firewall mit PFSense installiert mit ausreichend Netzwerkanschlüssen anzuschaffen. Einen ordentlichen managed Layer 2 Switch dahinterstellen und die Firmennetzwerke entsprechend in VLANs trennen und mit Port Security auf MAC Basis oder/und Radius absichern.

Das reduziert die Komplexität für dich als Admin und du hast bessere Kontrolle über das ganze Konstrukt.

Am allerbesten wäre es natürlich wenn jedes Netzwerk einen eigenen Internetanschluss hätte.

Es liegt Glasfaser im Haus, nehme ich mal aufgrund der Skizze an.

Dann sollte das relativ schnell und ohne größeren Aufwand möglich sein eine weitere Leotung dorthin legen zu lassen.

Leider fehlt in der Skizze ein Hinweis auf die räumliche Situation.

Ist das ein Großraumbüro oder ein Gebäude mit mehreren Etagen?

Gruß

Marc

Oder ist diese an einem anderen Standort, wo auch der VPS steht?

Routerkaskaden sind genau für solche Konstrukte hakelig.

Der TP Link fungiert als Firewall/Router für das Firmennetzwerk, richtig?

Deine PFSense hat auf dem WAN Interface eine IP aus dem "Firmennetzwerk deiner Freunde" bekommen?

Wenn du Ports für IPSec vom TP-Link an deine PFSense weiterleitest, wird es für das vorgeschaltete "Firmennetzwerk deiner Freunde" schwierig werden selbst eine IPSec Verbindung aufzubauen.

Ich würde hier empfehlen, eine etwas größere Firewall mit PFSense installiert mit ausreichend Netzwerkanschlüssen anzuschaffen. Einen ordentlichen managed Layer 2 Switch dahinterstellen und die Firmennetzwerke entsprechend in VLANs trennen und mit Port Security auf MAC Basis oder/und Radius absichern.

Das reduziert die Komplexität für dich als Admin und du hast bessere Kontrolle über das ganze Konstrukt.

Am allerbesten wäre es natürlich wenn jedes Netzwerk einen eigenen Internetanschluss hätte.

Es liegt Glasfaser im Haus, nehme ich mal aufgrund der Skizze an.

Dann sollte das relativ schnell und ohne größeren Aufwand möglich sein eine weitere Leotung dorthin legen zu lassen.

Leider fehlt in der Skizze ein Hinweis auf die räumliche Situation.

Ist das ein Großraumbüro oder ein Gebäude mit mehreren Etagen?

Gruß

Marc

alle im gleichen Netz.

Oha, wie gruselig! Mehr will man besser gar nicht wissen. Deine Anschlussweise ist die deutlich bessere, da sicherere Lösung. Sollten "die Anderen" als Beispiel nehmen! Meine wichtigste Anforderung: pfSense soll von außen erreichbar sein

Dann genau wie im o.a. Tutorial im Kapitel Router Kaskade verfahren.- Port Forwarding von UDP 500, 4500 und ESP auf die WAN Port IP deiner pfSense wie beim Router Kaskaden Betrieb beschrieben.

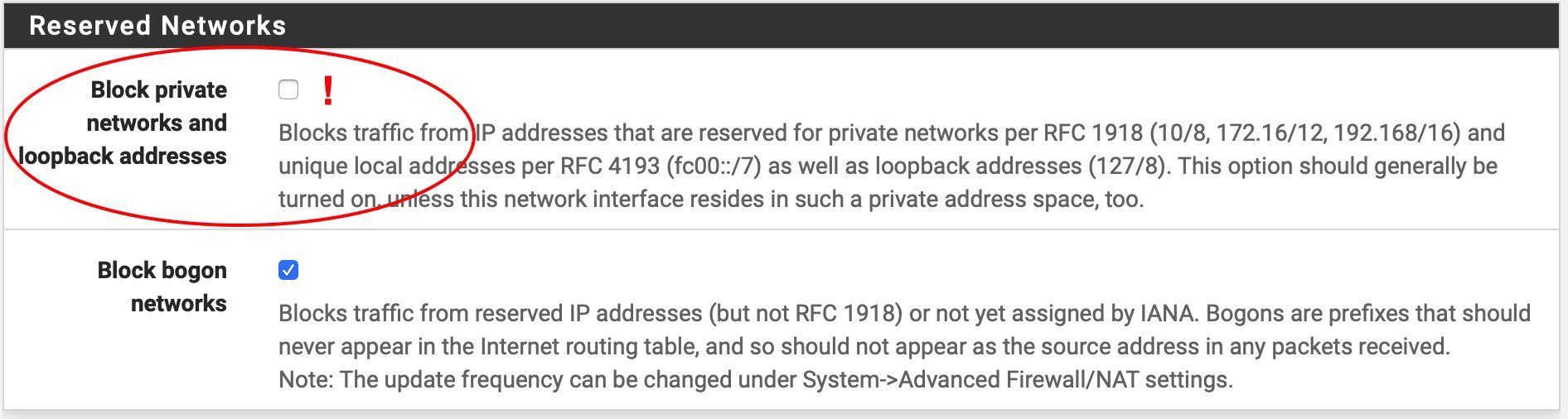

- Blocking der RFC1918 IP Netze am WAN Port deaktivieren

- Client VPN einrichten wie in den beiden Foren Tutorials beschrieben. Welchens VPN Protokoll du verwendest ist Geschmackssache. Vorzuziehen wäre IKEv2. Beide verwenden die bei allen OS und Geräten vorhandenen, systemeigenen VPN Clients.

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

- Fertisch

Das was @aqui sagt machen, dann passt das.

Die anderen müssen dann bei einer eigenen IPSec Konfiguration nur darauf achten, dass die der Verbindungs-Aufbauende sind und nicht die Gegenstelle. Diese würde sich dann mit deiner PFSense unterhalten wollen, welche davon ja nichts versteht.

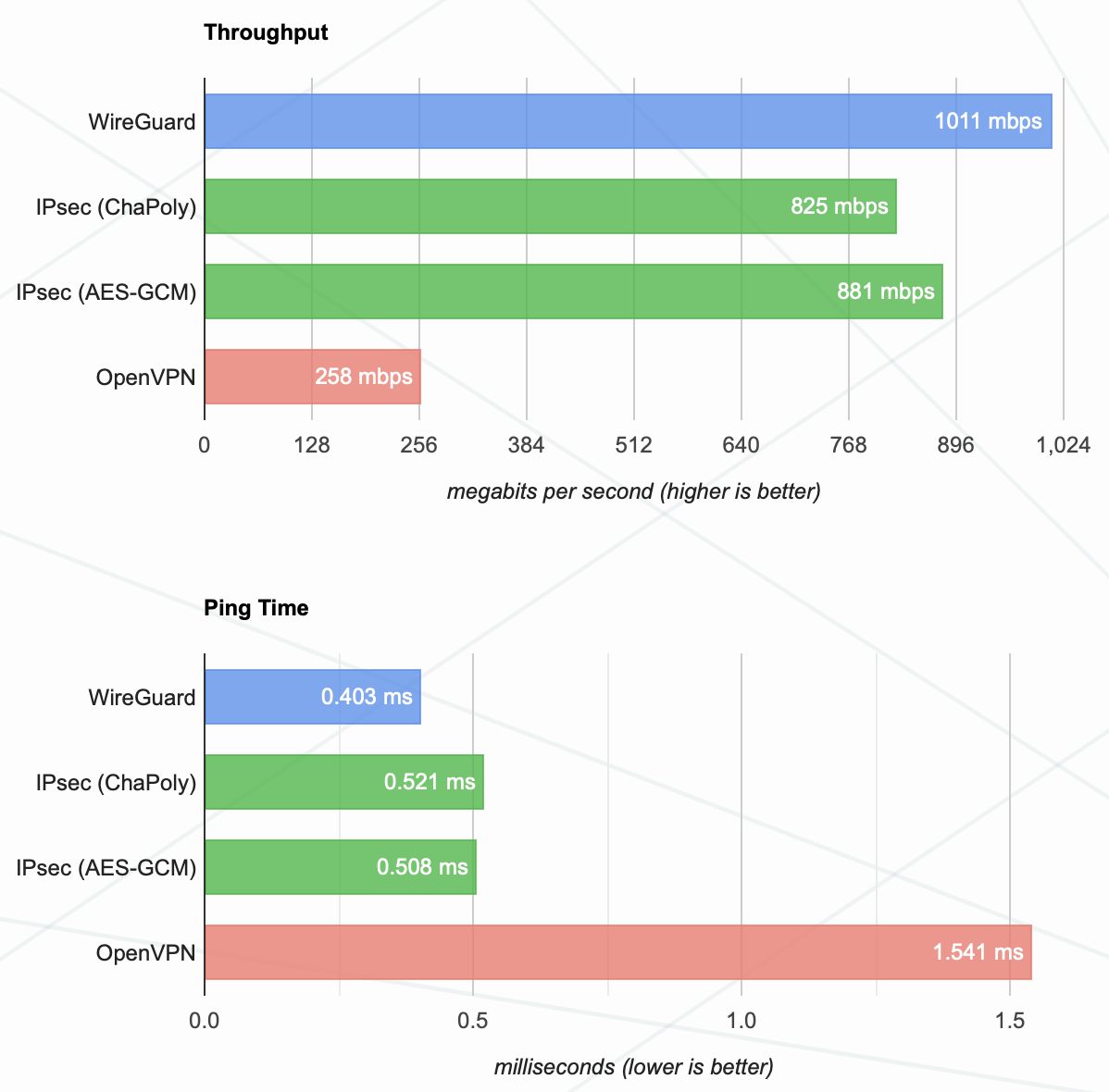

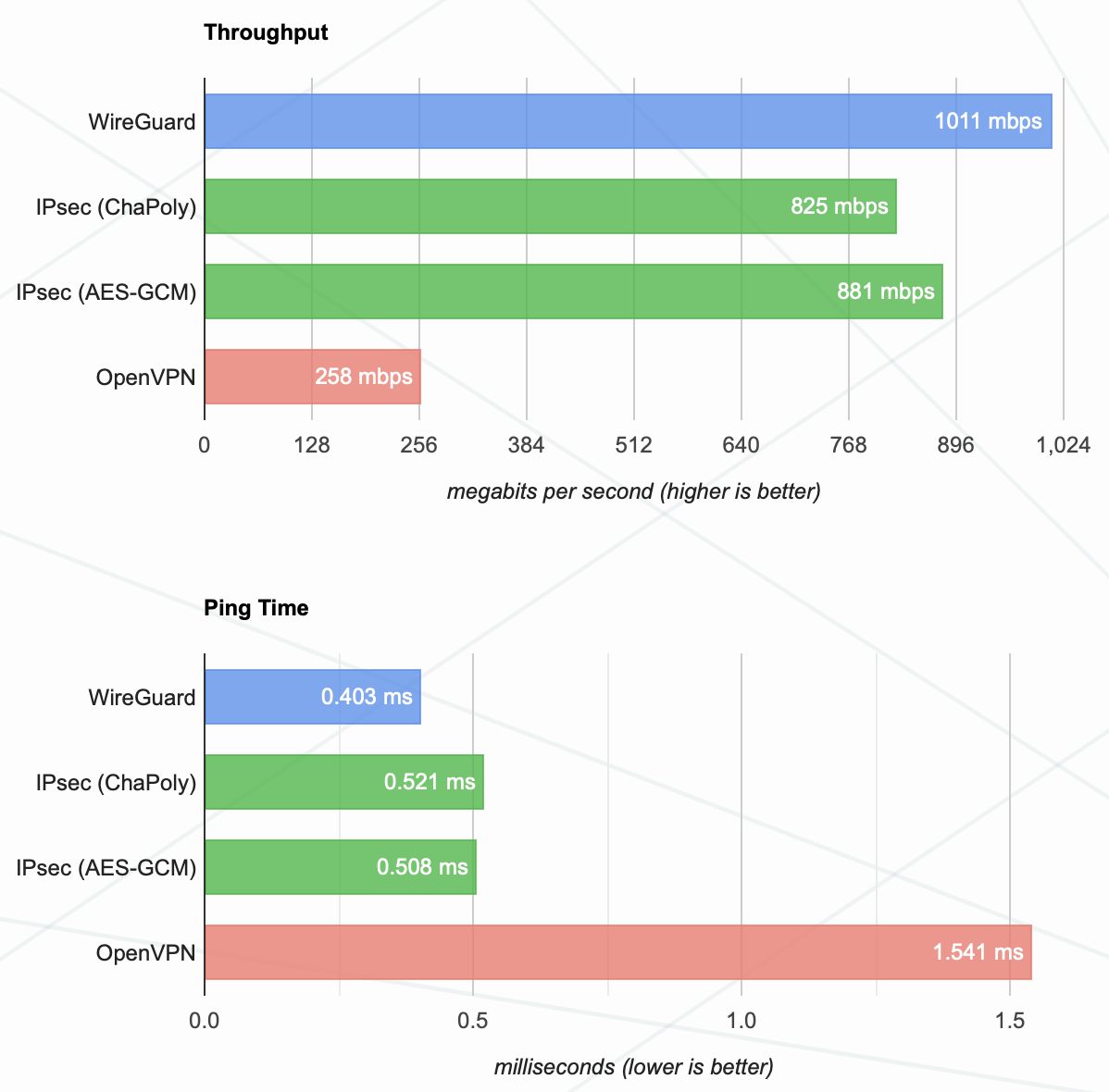

Wenn bei deinem VPS Hoster möglich, würde ich Wireguard als Tunnel anstelle von IPSec empfehlen. Ist ähnlich schlank und performant und da ja auf beiden Seiten eine PFSense stehen, schnell einzurichten.

Dann musst du im TP Link das IPSec Portforwarding-, NAT- (falls überhaupt gesetzt) und die Firewall-Regeln wieder entfernen und entsprechend durch UDP Port von Wireguard ersetzen.

Gruß

Marc

Die anderen müssen dann bei einer eigenen IPSec Konfiguration nur darauf achten, dass die der Verbindungs-Aufbauende sind und nicht die Gegenstelle. Diese würde sich dann mit deiner PFSense unterhalten wollen, welche davon ja nichts versteht.

Wenn bei deinem VPS Hoster möglich, würde ich Wireguard als Tunnel anstelle von IPSec empfehlen. Ist ähnlich schlank und performant und da ja auf beiden Seiten eine PFSense stehen, schnell einzurichten.

Dann musst du im TP Link das IPSec Portforwarding-, NAT- (falls überhaupt gesetzt) und die Firewall-Regeln wieder entfernen und entsprechend durch UDP Port von Wireguard ersetzen.

Gruß

Marc

Allerdings finde ich nicht die Möglichkeit ESP weiterzuleiten.

Was soll man auch von so einer Chinesen Billo Gurke erwarten...?! 🙄Belasse es so ohne, die meisten dieser Billo Teile forwarden ESP automatisch wenn sie UDP 4500 im Forward "sehen".

In der Remote-pfSense trage ich bei IPSec

Dann vergiss bitte was oben steht. Die dir dort geposteten VPN Tutorials sind Client VPN Tutorials also wenn du dich mit mobilen Endgeräten auf deine pfSense bzw. das lokale LAN dort verbinden willst. Es ist keine Site-to-Site VPN Anleitung wie du sie anstrebst wenn man deiner fortlaufenden Beschreibung richtig folgen kann?! Die sehen bekanntlich geringfügig anders aus wie z.B. hier:PfSense IPsec hub and spoke

Wichtig ist hier dann wer VPN Client ist (Initiator, also der der die Tunnelverbindung initiiert) und wer VPN Responder (der, der die VPN Connection empfängt) ist.

Ggf. ob du mit DynDNS oder mit wechselnden WAN IPs auf einer Seite arbeiten musst.

In der Remote-pfSense trage ich bei IPSec im Remotegateway die feste IP-Adresse des übergeordneten Firmennetzwerks.

Richtig! 👍 Damit ist dann deine remote pfSense der Initiator und die hinter dem TP-Link der Responder. Ein simpler Site-to-Site Klassiker also.Dies Tunnel Zieladresse ist immer die WAN Port IP Adresse des TP-Links.

- Kläre vorab wasserdicht ob der TP eine feste WAN IP Adresse hat.

- Und...kläre ob deine remote FW (Initiator) mit einer wechselnden IP (Zwangstrennung etc.) oder auch mit einer festen WAN IP daher kommt.

Woher weiß der AC1200-Router, welche Pakete an meine pfSense an die Ports 500, 4500 und ESP weiteregeleitet werden?

Diese Frage ist irgendwie sinnfrei, denn du hast oben doch selber schon kundgetan das du am Router ein Port Forwarding von UDP 500 und 4500 auf deine pfSense WAN IP eingetragen hast. 🤔Folglich "weiss" doch dieser Router nun das alles was an UDP 500 und 4500 bei ihm landet an die WAN IP deiner pfSense geht. Komische Frage also die du schon vorab selber beantwortet hast...

Wenn im Netzwerk mehrere IPSec-Tunnel eingerichtet sind, die über die eine feste IP angesprochen werden

Das geht natürlich nicht. Zu mindestens nicht bei IPsec. Port Forwarding Regeln greifen bekanntlich immer nur einzigartig pro Port, sprich können bei IPsec mit festen Ports logischerweise nur einmal gesetzt sein. Wie sollte das PFW Device sonst entscheiden können??Sollen mehrere IPsec VPN Tunnel mit unterschiedlichen Zielnetzen bedient werden musst du die TP-Link Billo Gurke gegen einen VPN fähigen Router oder eben auch eine Firewall wie die pfSense ersetzen.

Mit einer entsprechenden VLAN Segmentierung wie HIER beschrieben könnte man dann zusätzlich auch das mehr als gruselige Katastrophensetup von oben elegant lösen wo mehrere Firmen sich in einem gemeinsamen IP Netz tummeln.

Mit einem besseren Router als dem TP könnte man ein Policy basiertes Forwarding machen was dann nach Absender IP selektiert statt Port. Damit wären wieder selektive Port Forwardings möglich, fällt aber flach weil die TP Gurke so ein Feature nicht supportet.

Eine andere Möglichkeit wäre, wenn man denn unbedingt bei diesem unglücklichen Kaskaden Setup bleiben will, statt IPsec ein SSL basiertes VPN zu nutzen was erlaubt den UDP Port des Tunnels frei zu definieren wie z.B. bei Wireguard oder OpenVPN.

Hier kannst du jedem Tunnel dann individuell einen UDP Port zuweisen und diesen dann per individuellem Port Forwarding an die entsprechenden Endgeräte weiterleiten.

Es führen bekanntlich mehrere Wege nach Rom...

Entgegen der o.a. Empfehlung ist die WG Einrichtung auf der pfSense etwas sperrig zumal pfSense das auch über ein externes Package macht. Wenn möglich also besser immer das onboard IPsec vorziehen.

Aber vielleicht ist das alles gar nicht so kompliziert

In der Tat! 2 pfSenses per IPsec Site-to-Site koppeln ist ne simple Lachnummer und in 15 Minuten erledigt.Welche Regeln muß ich zusätzlich in der pfSense

2 Regelwerke sind essentiell- Die Regel am WAN Port die eingehend mit Source "any" und Destination WAN IP Adress die Ports UDP 500 und 4500 und das ESP Protokoll erlaubt.

- Das Regelwerk im IPsec Tunnelinterface! Hier solltest du für erste Tests immer eine "Scheunentorregel" Source = any Destination = any erstellen. Sie betrifft eh erstmal nur den rein internen Traffic ist also erstmal nicht sicherheitsrelevant.

Ohne deine Phase 1 und Phase 2 Konfigs beider Seiten zu kennen (Screenshots) endet alles in Kristallkugelei!

Nur mal vorsichtig nach der Fehlermeldung geraten.... Deine Peer IDs stimmen sehr wahscheinlich nicht in den gegenüberliegenden Seiten, deshalb scheitert die Authentication.

Wie authentisierst du also die Peers?? Per IP, Per FQDN?? 🤔

Ersteres würde bei wechselnden IPs scheitern.

Was sich aber ändert ist sehr wahrscheinlich die Peer IP Adressse am neuen Standort. Leider kamen dazu von dir keinerlei Informationen.

Deshalb auch hier wieder die oben schon mehrfach gestellte Frage ob die remote pfSense, also der Initiator am Umzugsstandort, mit wechselnden IPs oder auch mit einer festen IP arbeitet?!

Dies ist für die Konfiguration des Responders (der kaskadierten pfSense in der "Firma") essentiell wichtig.

Nur mal vorsichtig nach der Fehlermeldung geraten.... Deine Peer IDs stimmen sehr wahscheinlich nicht in den gegenüberliegenden Seiten, deshalb scheitert die Authentication.

Wie authentisierst du also die Peers?? Per IP, Per FQDN?? 🤔

Ersteres würde bei wechselnden IPs scheitern.

Oder muß ich den Preshared-Key neu generieren, weil ich umgezogen bin?

Nein, das wäre Unsinn, denn der ändert sich ja bekanntlich durch einen Umzug nicht!Was sich aber ändert ist sehr wahrscheinlich die Peer IP Adressse am neuen Standort. Leider kamen dazu von dir keinerlei Informationen.

Deshalb auch hier wieder die oben schon mehrfach gestellte Frage ob die remote pfSense, also der Initiator am Umzugsstandort, mit wechselnden IPs oder auch mit einer festen IP arbeitet?!

Dies ist für die Konfiguration des Responders (der kaskadierten pfSense in der "Firma") essentiell wichtig.

Benutzt du IKEv1 oder das schnellere IKEv2 ?

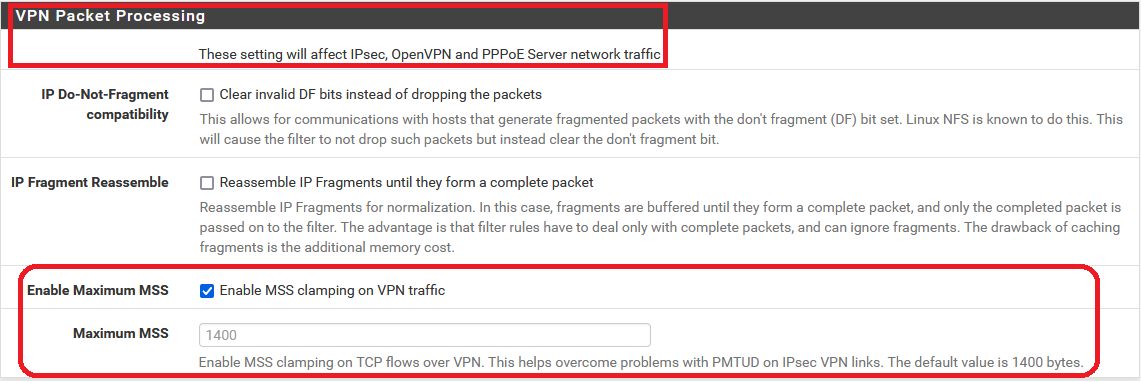

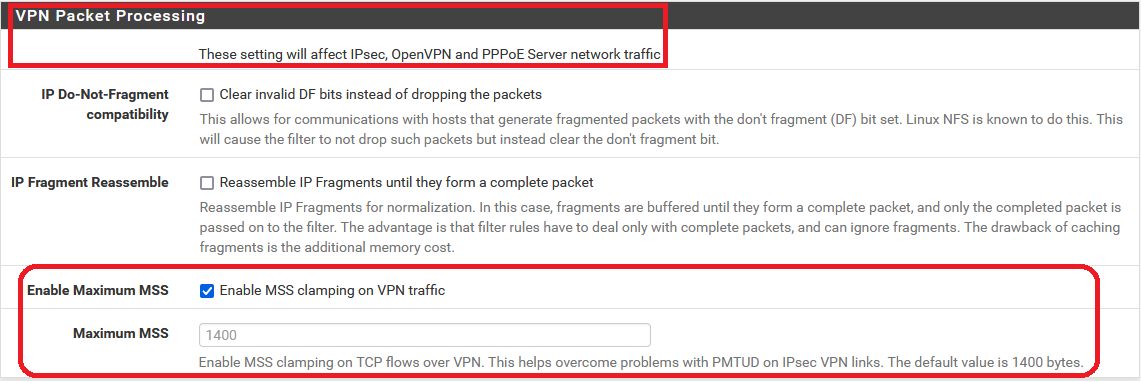

Checke auch einmal ob du in ein MTU bzw. MSS Problem gelaufen bist was häufig ist in solchen Kaskaden Setups ganz besonders wenn der davorliegende Router einen PPPoE Anschluss hat. Bei zu großer Tunnel MTU muss dann jedes Paket fragmentiert werden was die Performance in den Orkus reisst. Immer das MSS Clamping im pfSense setup bei VPN aktivieren!

blog.boll.ch/basic-stuff-mtu-groesse-mit-ping-testen/

kb.netgear.com/de/19863/Ping-Test-zur-Ermittlung-der-optimalen-M ...

gprivate.com/6by7b

Zum Thema OVPN sagt ein Bild mehr als 1000 Worte... Löst ein ggf. vorhandenes MTU Problem auch nicht.

Das ist also ganz sicher keine Option sondern eher Regen und Traufe...

Das ist also ganz sicher keine Option sondern eher Regen und Traufe...

Checke auch einmal ob du in ein MTU bzw. MSS Problem gelaufen bist was häufig ist in solchen Kaskaden Setups ganz besonders wenn der davorliegende Router einen PPPoE Anschluss hat. Bei zu großer Tunnel MTU muss dann jedes Paket fragmentiert werden was die Performance in den Orkus reisst. Immer das MSS Clamping im pfSense setup bei VPN aktivieren!

blog.boll.ch/basic-stuff-mtu-groesse-mit-ping-testen/

kb.netgear.com/de/19863/Ping-Test-zur-Ermittlung-der-optimalen-M ...

gprivate.com/6by7b

Zum Thema OVPN sagt ein Bild mehr als 1000 Worte... Löst ein ggf. vorhandenes MTU Problem auch nicht.

Der Internetanschluß ist Glasfaser.

Beantwortet leider nicht die Frage ob dort PPPoE zum Provider gemacht wird! eine pfSense, z.B. auf einem Einplatinencomputer einrichte und den AC1200 ersetze

Das wäre die mit Abstand beste Lösung!Damit liesse sich, wie oben schon gesagt, nicht nur der unsichere Betrieb mehrerer Firmen in einem gemeinsamen IP Netz lösen sondern es wäre auch gleich die Kaskadierung überflüssig.

Wenn ich 4 VLAN's einrichte, können dann alle Unternehmen die gängigen VPN-Tunnel (IPSec, Wireguard, OpenVPN) nutzen, obwohl am Internetanschluß nur eine einzige feste IP-Adresse ist?

Ja, und das sogar sicher voneinander getrennt. Das ist genau der große Vorteil dieser Lösung.Und ich würde mich zusammenreißen und es step-bei-step dokumentieren

Das macht dich dann zum Forenhelden! 😉