LANCOM 884 VoIP VPN Zugang mit Shrew VPN realisieren

Hallo zusammen,

ich versuche gerade eine VPN Verbindung zwischen unserem Router und dem Shrew VPN Client zu realisieren.

Leider bekomme ich im Trace des VPN Clients folgenden Fehler angezeigt:

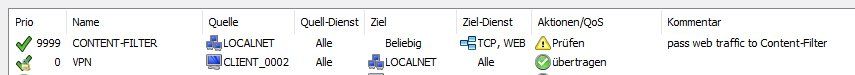

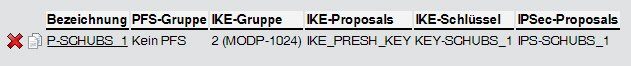

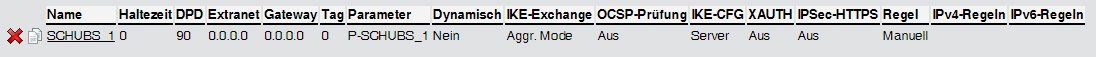

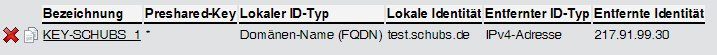

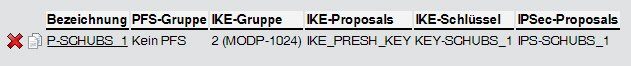

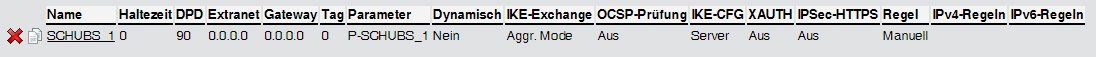

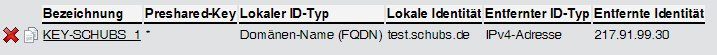

Hier die Konfiguration des VPN Zugang auf dem Router:

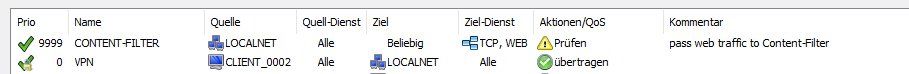

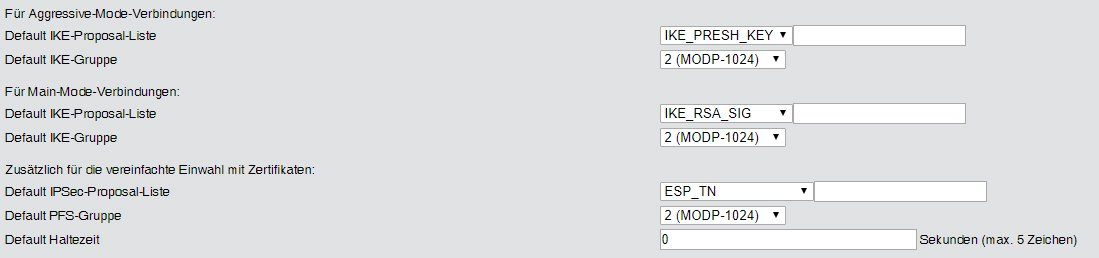

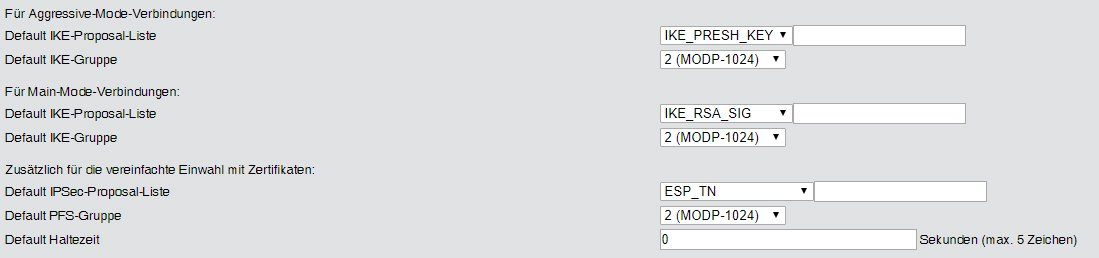

Hier die Default Parameter:

Und hier die Config vom VPN Client:

Da ich von VPN so gut wie gar keine Ahnung habe, hoffe ich, das mir hier jemand helfen kann. Eigentlich habe ich mich strikt an die Anleitung von Shrew gehalten.

VG

aPeuki

ich versuche gerade eine VPN Verbindung zwischen unserem Router und dem Shrew VPN Client zu realisieren.

Leider bekomme ich im Trace des VPN Clients folgenden Fehler angezeigt:

18/09/12 09:01:24 ii : ipc client process thread begin ...

18/09/12 09:01:24 <A : peer config add message

18/09/12 09:01:24 <A : proposal config message

18/09/12 09:01:24 <A : proposal config message

18/09/12 09:01:24 <A : client config message

18/09/12 09:01:24 <A : local id 'test.schubs.de' message

18/09/12 09:01:24 <A : remote id '<entfernteIP>' message

18/09/12 09:01:24 <A : preshared key message

18/09/12 09:01:24 <A : peer tunnel enable message

18/09/12 09:01:24 DB : peer ref increment ( ref count = 1, obj count = 0 )

18/09/12 09:01:24 DB : peer added ( obj count = 1 )

18/09/12 09:01:24 ii : local address <lokaleIP> selected for peer

18/09/12 09:01:24 DB : peer ref increment ( ref count = 2, obj count = 1 )

18/09/12 09:01:24 DB : tunnel ref increment ( ref count = 1, obj count = 0 )

18/09/12 09:01:24 DB : tunnel added ( obj count = 1 )

18/09/12 09:01:24 DB : tunnel ref increment ( ref count = 2, obj count = 1 )

18/09/12 09:01:24 DB : new phase1 ( ISAKMP initiator )

18/09/12 09:01:24 DB : exchange type is aggressive

18/09/12 09:01:24 DB : <lokaleIP>:500 <-> <entfernteIP>:500

18/09/12 09:01:24 DB : ebcb0227e3058876:0000000000000000

18/09/12 09:01:24 DB : phase1 ref increment ( ref count = 1, obj count = 0 )

18/09/12 09:01:24 DB : phase1 added ( obj count = 1 )

18/09/12 09:01:24 >> : security association payload

18/09/12 09:01:24 >> : - proposal #1 payload

18/09/12 09:01:24 >> : -- transform #1 payload

18/09/12 09:01:24 >> : -- transform #2 payload

18/09/12 09:01:24 >> : -- transform #3 payload

18/09/12 09:01:24 >> : -- transform #4 payload

18/09/12 09:01:24 >> : -- transform #5 payload

18/09/12 09:01:24 >> : -- transform #6 payload

18/09/12 09:01:24 >> : -- transform #7 payload

18/09/12 09:01:24 >> : -- transform #8 payload

18/09/12 09:01:24 >> : -- transform #9 payload

18/09/12 09:01:24 >> : -- transform #10 payload

18/09/12 09:01:24 >> : -- transform #11 payload

18/09/12 09:01:24 >> : -- transform #12 payload

18/09/12 09:01:24 >> : -- transform #13 payload

18/09/12 09:01:24 >> : -- transform #14 payload

18/09/12 09:01:24 >> : -- transform #15 payload

18/09/12 09:01:24 >> : -- transform #16 payload

18/09/12 09:01:24 >> : -- transform #17 payload

18/09/12 09:01:24 >> : -- transform #18 payload

18/09/12 09:01:24 >> : key exchange payload

18/09/12 09:01:24 >> : nonce payload

18/09/12 09:01:24 >> : identification payload

18/09/12 09:01:24 >> : vendor id payload

18/09/12 09:01:24 >> : vendor id payload

18/09/12 09:01:24 ii : local supports DPDv1

18/09/12 09:01:24 >> : vendor id payload

18/09/12 09:01:24 ii : local is SHREW SOFT compatible

18/09/12 09:01:24 >> : vendor id payload

18/09/12 09:01:24 ii : local is NETSCREEN compatible

18/09/12 09:01:24 >> : vendor id payload

18/09/12 09:01:24 ii : local is SIDEWINDER compatible

18/09/12 09:01:24 >> : vendor id payload

18/09/12 09:01:24 ii : local is CISCO UNITY compatible

18/09/12 09:01:24 >= : cookies ebcb0227e3058876:0000000000000000

18/09/12 09:01:24 >= : message 00000000

18/09/12 09:01:24 -> : send IKE packet <lokaleIP>:500 -> <entfernteIP>:500 ( 1074 bytes )

18/09/12 09:01:24 DB : phase1 resend event scheduled ( ref count = 2 )

18/09/12 09:01:24 DB : phase1 ref decrement ( ref count = 1, obj count = 1 )

18/09/12 09:01:29 -> : resend 1 phase1 packet(s) [0/2] <lokaleIP>:500 -> <entfernteIP>:500

18/09/12 09:01:34 -> : resend 1 phase1 packet(s) [1/2] <lokaleIP>:500 -> <entfernteIP>:500

18/09/12 09:01:39 -> : resend 1 phase1 packet(s) [2/2] <lokaleIP>:500 -> <entfernteIP>:500

18/09/12 09:01:44 ii : resend limit exceeded for phase1 exchange

18/09/12 09:01:44 ii : phase1 removal before expire time

18/09/12 09:01:44 DB : phase1 deleted ( obj count = 0 )

18/09/12 09:01:44 DB : tunnel ref decrement ( ref count = 1, obj count = 1 )

18/09/12 09:01:44 DB : policy not found

18/09/12 09:01:44 DB : policy not found

18/09/12 09:01:44 DB : policy not found

18/09/12 09:01:44 DB : policy not found

18/09/12 09:01:44 DB : removing tunnel config references

18/09/12 09:01:44 DB : removing tunnel phase2 references

18/09/12 09:01:44 DB : removing tunnel phase1 references

18/09/12 09:01:44 DB : tunnel deleted ( obj count = 0 )

18/09/12 09:01:44 DB : peer ref decrement ( ref count = 1, obj count = 1 )

18/09/12 09:01:44 DB : removing all peer tunnel references

18/09/12 09:01:44 DB : peer deleted ( obj count = 0 )

18/09/12 09:01:44 ii : ipc client process thread exit ...Hier die Konfiguration des VPN Zugang auf dem Router:

Hier die Default Parameter:

Und hier die Config vom VPN Client:

n:version:4

n:network-ike-port:500

n:network-mtu-size:1380

n:client-addr-auto:1

n:network-natt-port:4500

n:network-natt-rate:15

n:network-frag-size:540

n:network-dpd-enable:1

n:client-banner-enable:1

n:network-notify-enable:1

n:client-dns-used:1

n:client-dns-auto:1

n:client-dns-suffix-auto:1

n:client-splitdns-used:1

n:client-splitdns-auto:1

n:client-wins-used:1

n:client-wins-auto:1

n:phase1-dhgroup:2

n:phase1-life-secs:86400

n:phase1-life-kbytes:0

n:vendor-chkpt-enable:0

n:phase2-life-secs:3600

n:phase2-life-kbytes:0

n:policy-nailed:0

n:policy-list-auto:1

s:network-host:217.91.99.30

s:client-auto-mode:pull

s:client-iface:virtual

s:network-natt-mode:disable

s:network-frag-mode:disable

s:auth-method:mutual-psk

s:ident-client-type:ufqdn

s:ident-server-type:address

s:ident-client-data:test.schubs.de

s:ident-server-data:<entfernteIP>

b:auth-mutual-psk:U2NodWJzQDMxNzg5

s:phase1-exchange:aggressive

s:phase1-cipher:auto

s:phase1-hash:auto

s:phase2-transform:auto

s:phase2-hmac:auto

s:ipcomp-transform:disabled

n:phase2-pfsgroup:-1

s:policy-level:autoDa ich von VPN so gut wie gar keine Ahnung habe, hoffe ich, das mir hier jemand helfen kann. Eigentlich habe ich mich strikt an die Anleitung von Shrew gehalten.

VG

aPeuki

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 386231

Url: https://administrator.de/forum/lancom-884-voip-vpn-zugang-mit-shrew-vpn-realisieren-386231.html

Ausgedruckt am: 26.07.2025 um 02:07 Uhr

16 Kommentare

Neuester Kommentar

Moin...

dann würde ich an deiner stelle den Lancom VPN Client nutzen wollen, im Router kannst du dann mit dem assi eine config datei erstellen, die nur noch importiert werden muss...

Fertig..

Frank

Da ich von VPN so gut wie gar keine Ahnung habe, hoffe ich, das mir hier jemand helfen kann. Eigentlich habe ich mich strikt an die Anleitung von Shrew gehalten.

dann würde ich an deiner stelle den Lancom VPN Client nutzen wollen, im Router kannst du dann mit dem assi eine config datei erstellen, die nur noch importiert werden muss...

Fertig..

Frank

Moin

Leider schreibst du ja nichts zu deiner Umgebung.

Hast du eventuell einen Kabelanschluss?

Das klingt nämlich, als wäre vor dem 884 noch ein anderer Router. Dann reicht es aber nicht nur den Port 500 weiterzuleiten. Für IPSEC VPN braucht es auch noch den Port 4500 und das Protokoll ESP.

Leider schreibst du ja nichts zu deiner Umgebung.

Hast du eventuell einen Kabelanschluss?

Zitat von @aPeuki:

Hier bekomme ich den Fehler, dass das Gateway nicht antwortet. Ich soll meine Internetverbindung prüfen.

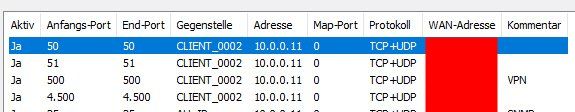

Den Port 500 auf der Firewall habe ich bereits geöffnet und auf den Router geleitet, aber das hat scheinbar nicht geholfen.

Hier bekomme ich den Fehler, dass das Gateway nicht antwortet. Ich soll meine Internetverbindung prüfen.

Den Port 500 auf der Firewall habe ich bereits geöffnet und auf den Router geleitet, aber das hat scheinbar nicht geholfen.

Das klingt nämlich, als wäre vor dem 884 noch ein anderer Router. Dann reicht es aber nicht nur den Port 500 weiterzuleiten. Für IPSEC VPN braucht es auch noch den Port 4500 und das Protokoll ESP.

Betreue ich viele, mittlerweile fast nur noch mit Lancom Routern.

Zu fast jedem davon habe ich ein VPN mittels Shrew-Client eingerichtet.

Was hat Port 51 (welchen Protokolls) damit zu tun?

Zu fast jedem davon habe ich ein VPN mittels Shrew-Client eingerichtet.

Der Lancom ist der einzige Router, davor und dahinter ist nichts mehr.

Dahinter ist unsere Netzwerkstruktur.

Nachdem ich den Port 51 und 4500 geöffnet habe ging es auch.

Wo hast du die Ports geöffnet? Hattest du vorher in der Firewall des Lancom alles geblockt?Dahinter ist unsere Netzwerkstruktur.

Nachdem ich den Port 51 und 4500 geöffnet habe ging es auch.

Was hat Port 51 (welchen Protokolls) damit zu tun?

Ich habe keinen blassen Schimmer, warum du das so einrichtest.

Port 51 TCP+UDP ist nicht ESP!

Nochmal zum besseren Verständnis:

Der PC 10.0.0.11 ist im Netz des Lancom 884 (VDSL), hat Shrew installiert und soll ein VPN zu einer anderen Gegenstelle aufbauen (vermutlich ein Bintec be.IP oder Digitalisierungsbox der Telekom).

Da es nicht klappt, leitest du sämtlichen Traffic der Ports 50,51,500,4500 TCP+UDP an diesen Client.

Dabei ist das eine unsinnige Konfiguration.

Du musst das Portforwarding nur zu einem VPN-Server einrichten, nicht zu einem Client.

Gugge mal: Einrichten einer VPN pass through-Verbindung

Ich kann aus den Netzwerken mit den Lancom-Routern problemlos mit Shrew Client-VPN-Verbindungen zu anderen Netzwerken aufbauen, ganz ohne Forwardings.

Tante Edit sagt: mach deine public IP mal besser unkenntlich

Port 51 TCP+UDP ist nicht ESP!

Nochmal zum besseren Verständnis:

Der PC 10.0.0.11 ist im Netz des Lancom 884 (VDSL), hat Shrew installiert und soll ein VPN zu einer anderen Gegenstelle aufbauen (vermutlich ein Bintec be.IP oder Digitalisierungsbox der Telekom).

Da es nicht klappt, leitest du sämtlichen Traffic der Ports 50,51,500,4500 TCP+UDP an diesen Client.

Dabei ist das eine unsinnige Konfiguration.

Du musst das Portforwarding nur zu einem VPN-Server einrichten, nicht zu einem Client.

Gugge mal: Einrichten einer VPN pass through-Verbindung

Eine gesonderte Konfiguration hierfür ist nicht nötig, es sei denn Sie nutzen in Ihrem lokalen Netz einen VPN-Server, zu dem eine Verbindung aufgebaut werden soll.

Ich kann aus den Netzwerken mit den Lancom-Routern problemlos mit Shrew Client-VPN-Verbindungen zu anderen Netzwerken aufbauen, ganz ohne Forwardings.

Tante Edit sagt: mach deine public IP mal besser unkenntlich

Deine Bilder aus dem 1. Beitrag sind aber keine Screenshots des Lancom-Assis beim Einrichten eines VPN.

Für mich sehen die aus, als wären sie von einer Bintec be.ip.

Wenn du von außen ein Client-VPN zu deinem Lancom 884 aufbauen willst, benötigst du überhaupt kein Portforwarding im Lancom-Netzwerk (du nutzt ja das VDSL-Modem des 884).

Nutze den Assistenten im Lanconfig und richte ein Client-VPN zum 884 ein (Einwahl-Zugang bereitstellen RAS, VPN).

Wenn du den Zugriff auf eine IP-Adresse beschränken möchtest, nutze die Firewall-Regeln dazu.

Hier ist ein Beispiel von Lancom.

Für mich sehen die aus, als wären sie von einer Bintec be.ip.

Zitat von @aPeuki:

Ja der PC 10.0.0.11 ist hinter dem Lancom 884.

Shrew ist auf einem Laptop außerhalb konfiguriert und soll im idealfall auf den 10.0.0.11 zugreifen.

Das heißt ich muss das Portforwarding nur auf den Lancom Router machen? Dann komme ich aber immer noch nicht dahinter.

Falsch!Ja der PC 10.0.0.11 ist hinter dem Lancom 884.

Shrew ist auf einem Laptop außerhalb konfiguriert und soll im idealfall auf den 10.0.0.11 zugreifen.

Das heißt ich muss das Portforwarding nur auf den Lancom Router machen? Dann komme ich aber immer noch nicht dahinter.

Wenn du von außen ein Client-VPN zu deinem Lancom 884 aufbauen willst, benötigst du überhaupt kein Portforwarding im Lancom-Netzwerk (du nutzt ja das VDSL-Modem des 884).

Nutze den Assistenten im Lanconfig und richte ein Client-VPN zum 884 ein (Einwahl-Zugang bereitstellen RAS, VPN).

Wenn du den Zugriff auf eine IP-Adresse beschränken möchtest, nutze die Firewall-Regeln dazu.

Hier ist ein Beispiel von Lancom.

Wo steht dort was von Forwardings?

Diese Verbindung hat auch kein Standardgateway. Braucht sie auch nicht.

BTW: Im Shrew-Client kannst du auch festlegen, welche Netzwerk-Ressourcen genutzt werden dürfen.

Welche Version von Shrew hast du installiert? Ich nutze die 2.2.2 und habe keine Probleme.

Nur leider bekomme ich da ein Negoitation Timeout, wenn ich die Ports nicht forwarde.

Dann hast du einen Fehler in der Konfiguration deines VPNsWas mich etwas irritiert, dass die Shrew Verbindung keinen Standard Gateway bekommt.

Habe auch gerade eine Shrew-VPN-Verbindung zu einem Lancom 883 am Laufen.Diese Verbindung hat auch kein Standardgateway. Braucht sie auch nicht.

BTW: Im Shrew-Client kannst du auch festlegen, welche Netzwerk-Ressourcen genutzt werden dürfen.

Welche Version von Shrew hast du installiert? Ich nutze die 2.2.2 und habe keine Probleme.

Kann mir nicht erklären, dass helfen soll, eine Verbindung zu einem PC hinter dem Router aufzubauen.

Könntest du mir hier evtl. auf die Sprünge helfen? Wo kann ich da nachsehen?

Geh auf dem Lancom nochmal unter VPN -> IKE/IPSEC -> IKE-Schlüssel und Identitäten -> Bearbeite deine VPN-Verbindung und schau, ob dort lokale und entfernte Identitäten eingetragen sind.

ansonsten würde ich den Zugang und die Weiterleitungen komplett löschen und von vorn anfangen.

Habe mir nochmal deine Bilder angeschaut. Die sind von der Webconfig des Lancom, ich nutze ja lieber Lanconfig.

Dort den Assistenten aufrufen, den Zugang löschen (aber nur dein Client VPN)

Reiter Policy -> dort kannst du Remote Network Ressources einschließen und ausschließen

Nur leider bekomme ich da ein Negoitation Timeout, wenn ich die Ports nicht forwarde.

Dann hast du einen Fehler in der Konfiguration deines VPNsansonsten würde ich den Zugang und die Weiterleitungen komplett löschen und von vorn anfangen.

Habe mir nochmal deine Bilder angeschaut. Die sind von der Webconfig des Lancom, ich nutze ja lieber Lanconfig.

Dort den Assistenten aufrufen, den Zugang löschen (aber nur dein Client VPN)

BTW: Im Shrew-Client kannst du auch festlegen, welche Netzwerk-Ressourcen genutzt werden dürfen.

Wo genau kann ich das da machen?