OpenVPN Ubuntu Server vs DD-WRT Router

Hallo liebes Forum,

Mein Problem:

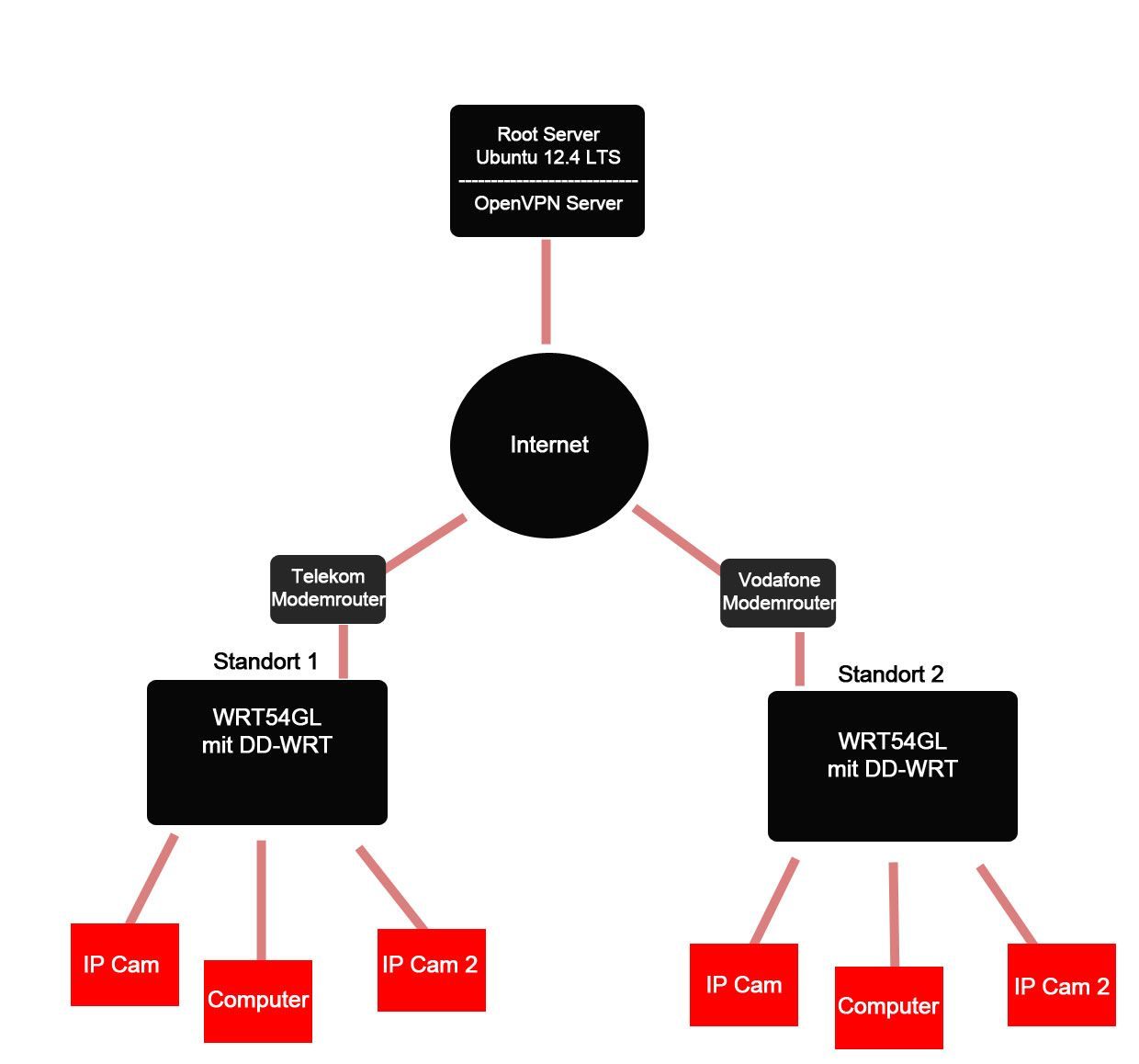

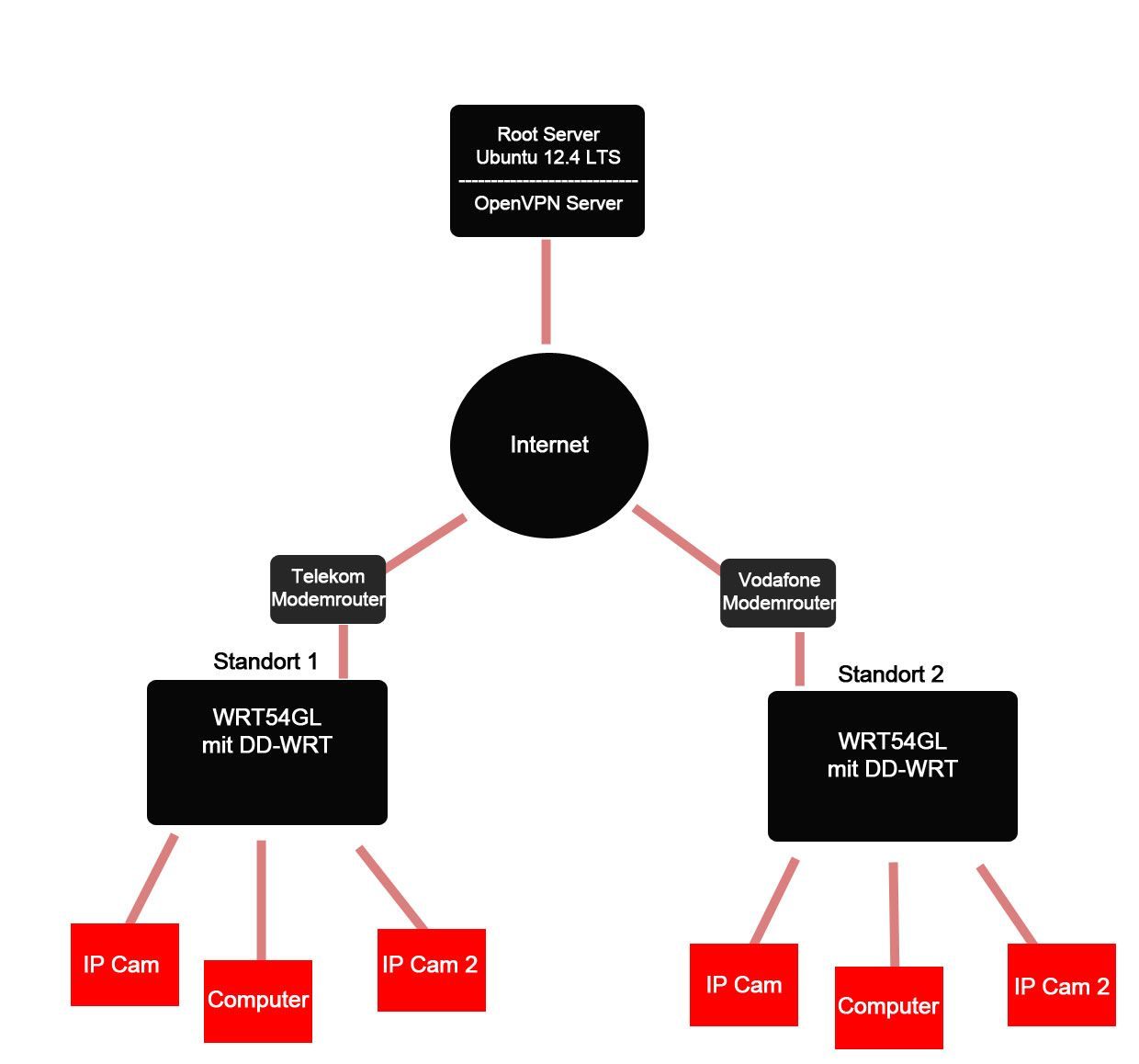

Ich möchte ein VPN Netzwerk erstellen. Szenario:

1. OpenVPN Server ist ein Ubuntu 12.4 Root Server gehostet bei Server4you.

Habe OpenVPN installiert und Server läuft auch.

Serverconfig:

port 1194

proto udp

dev tun0

ca ca.crt

cert server.crt

key server.key

dh dh1024.pem

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txt

route 185.168.1.0 255.255.255.0

client-config-dir client01

client-to-client

keepalive 10 120

comp-lzo

persist-key

persist-tun

status openvpn-status.log

verb 3

Netstat -r:

Kernel IP routing table

Destination Gateway Genmask Flags MSS Window irtt Iface

default vg-642-3.s4y19. 0.0.0.0 UG 0 0 0 eth0

10.8.0.0 10.8.0.2 255.255.255.0 UG 0 0 0 tun0

10.8.0.2 * 255.255.255.255 UH 0 0 0 tun0

62.75.177.0 * 255.255.255.0 U 0 0 0 eth0

185.168.1.0 10.8.0.2 255.255.255.0 UG 0 0 0 tun0

2. OpenVPN Client ist ein WRT54GL Router mit DD-WRT.

Der Client läuft auch.

Netstat -r vom Router:

Kernel IP routing table

Destination Gateway Genmask Flags MSS Window irtt Iface

10.8.0.5 * 255.255.255.255 UH 0 0 0 tun0

192.168.178.0 * 255.255.255.0 U 0 0 0 vlan1

185.168.1.0 * 255.255.255.0 U 0 0 0 br0

10.8.0.0 10.8.0.5 255.255.255.0 UG 0 0 0 tun0

169.254.0.0 * 255.255.0.0 U 0 0 0 br0

127.0.0.0 * 255.0.0.0 U 0 0 0 lo

default fritz.box 0.0.0.0 UG 0 0 0 vlan1

Diverse Fakten:

- VPN Server hat 10.8.0.1 als VPN-IP.

- VPN Client hat 10.8.0.6 als VPN-IP.

- Lokale Netzwer vom Router ist 185.168.1.0

- Der WRT Router hängt hinter einer fritzbox. Bei der Fritzbox habe ich den Port 1194 freigegeben.

- Auf dem WRT Router habe ich diese Firewall Regel eingetragen:

iptables -I INPUT 1 -p udp --dport 1194 -j ACCEPT

iptables -I INPUT 1 -s 10.8.0.0/24 -j ACCEPT

iptables -I FORWARD 1 -s 10.8.0.0/24 -j ACCEPT

So nun zu meinem Problem !!!

- Ich kann vom Server aus den Client anpingen z.b auf 10.8.0.6.

- Ich kann vom Client aus den Server anpingen auf 10.8.0.1

- Ich kann aber nicht das lokale Netzwerk hinter der WRT54 erreichen. Ich habe z.b einen Computer an der WRT mit der IP 185.168.1.120 den ich nicht vom Server aus anpingen kann.

WAS MACH ICH FALSCH !!! Wenn Ihr mehr Infos braucht dann bitte. Ich komme nicht auf das lokale Netzwerk hinterm WRT Client.!?

Mein Problem:

Ich möchte ein VPN Netzwerk erstellen. Szenario:

1. OpenVPN Server ist ein Ubuntu 12.4 Root Server gehostet bei Server4you.

Habe OpenVPN installiert und Server läuft auch.

Serverconfig:

port 1194

proto udp

dev tun0

ca ca.crt

cert server.crt

key server.key

dh dh1024.pem

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txt

route 185.168.1.0 255.255.255.0

client-config-dir client01

client-to-client

keepalive 10 120

comp-lzo

persist-key

persist-tun

status openvpn-status.log

verb 3

Netstat -r:

Kernel IP routing table

Destination Gateway Genmask Flags MSS Window irtt Iface

default vg-642-3.s4y19. 0.0.0.0 UG 0 0 0 eth0

10.8.0.0 10.8.0.2 255.255.255.0 UG 0 0 0 tun0

10.8.0.2 * 255.255.255.255 UH 0 0 0 tun0

62.75.177.0 * 255.255.255.0 U 0 0 0 eth0

185.168.1.0 10.8.0.2 255.255.255.0 UG 0 0 0 tun0

2. OpenVPN Client ist ein WRT54GL Router mit DD-WRT.

Der Client läuft auch.

Netstat -r vom Router:

Kernel IP routing table

Destination Gateway Genmask Flags MSS Window irtt Iface

10.8.0.5 * 255.255.255.255 UH 0 0 0 tun0

192.168.178.0 * 255.255.255.0 U 0 0 0 vlan1

185.168.1.0 * 255.255.255.0 U 0 0 0 br0

10.8.0.0 10.8.0.5 255.255.255.0 UG 0 0 0 tun0

169.254.0.0 * 255.255.0.0 U 0 0 0 br0

127.0.0.0 * 255.0.0.0 U 0 0 0 lo

default fritz.box 0.0.0.0 UG 0 0 0 vlan1

Diverse Fakten:

- VPN Server hat 10.8.0.1 als VPN-IP.

- VPN Client hat 10.8.0.6 als VPN-IP.

- Lokale Netzwer vom Router ist 185.168.1.0

- Der WRT Router hängt hinter einer fritzbox. Bei der Fritzbox habe ich den Port 1194 freigegeben.

- Auf dem WRT Router habe ich diese Firewall Regel eingetragen:

iptables -I INPUT 1 -p udp --dport 1194 -j ACCEPT

iptables -I INPUT 1 -s 10.8.0.0/24 -j ACCEPT

iptables -I FORWARD 1 -s 10.8.0.0/24 -j ACCEPT

So nun zu meinem Problem !!!

- Ich kann vom Server aus den Client anpingen z.b auf 10.8.0.6.

- Ich kann vom Client aus den Server anpingen auf 10.8.0.1

- Ich kann aber nicht das lokale Netzwerk hinter der WRT54 erreichen. Ich habe z.b einen Computer an der WRT mit der IP 185.168.1.120 den ich nicht vom Server aus anpingen kann.

WAS MACH ICH FALSCH !!! Wenn Ihr mehr Infos braucht dann bitte. Ich komme nicht auf das lokale Netzwerk hinterm WRT Client.!?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 227110

Url: https://administrator.de/forum/openvpn-ubuntu-server-vs-dd-wrt-router-227110.html

Ausgedruckt am: 13.07.2025 um 15:07 Uhr

14 Kommentare

Neuester Kommentar

Hi,

sieht soweit OK aus wenn die IP 185.168.1.0 das private Netz hinter dem WRT wäre, aber das ist ja keine IP aus einem privaten Adressbereich ..., checke auch mal die Firewall des Clients hinter dem WRT den du via ICMP(Ping) erreichen willst, ob dieser überhaupt Pings aus anderen Subnezten durchlässt: siehe folg. Kommentar Routing zwischen 2 Subnetzen über einen Cisco Router (1800er Series)

Alles weitere zur Standortvernetzung mit OpenVPN kannst du hier nachlesen:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Grüße Uwe

sieht soweit OK aus wenn die IP 185.168.1.0 das private Netz hinter dem WRT wäre, aber das ist ja keine IP aus einem privaten Adressbereich ..., checke auch mal die Firewall des Clients hinter dem WRT den du via ICMP(Ping) erreichen willst, ob dieser überhaupt Pings aus anderen Subnezten durchlässt: siehe folg. Kommentar Routing zwischen 2 Subnetzen über einen Cisco Router (1800er Series)

Alles weitere zur Standortvernetzung mit OpenVPN kannst du hier nachlesen:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Grüße Uwe

Die route auf die statische IP "route 185.168.1.0 255.255.255.0" ist unsinnig und auch überflüssig ! Der Server hat doch eine Internet Anbindung als öffentlicher Server ?!

Die "kennt" der Server doch so oder so, weil es eine öffentliche IP ist ! Hier müssen die Routen auf die lokalen LANs an den DD-WRT Clients rein, denn die kann der Server ja nicht kennen.

Wenn also dann musst du DAS dort konfigurieren.

Der Rest steht in dem bereits vom Kollegen colinardo zitierten Tutorial oben !

Die "kennt" der Server doch so oder so, weil es eine öffentliche IP ist ! Hier müssen die Routen auf die lokalen LANs an den DD-WRT Clients rein, denn die kann der Server ja nicht kennen.

Wenn also dann musst du DAS dort konfigurieren.

Der Rest steht in dem bereits vom Kollegen colinardo zitierten Tutorial oben !

Zitat von @aracarac:

Hallo,

185.168.1.0 ist das lokale Netzwerk hinterm Client WRT54 Router und nicht die öffentliche IP des Servers!

Dir ist schon klar das dies eine IP-Adresse aus dem öffentlichen IP-Adressraum ist und deine Clients wenn sie denn eine Internetseite ansprechen möchten welche eine IP aus dem Adressraum hat diese nicht erreichen können ?Hallo,

185.168.1.0 ist das lokale Netzwerk hinterm Client WRT54 Router und nicht die öffentliche IP des Servers!

Ich müßte doch eigentlich vom Server aus die IP 185.168.1.1 auch anpingen können. Oder? Das ist doch die IP womit ich auf den WRT Router zugreifen kann?

Für den Zugriff von der Server-Seite in die Client-LANs gibt es beim DD-WRT etwas wichtiges zu beachten ! Lese dazu bitte unbedingt (ist aber auch schon in @aquis Anleitung verlinkt unter der Überschrift Besonderheit DD-WRT Client !!:): cyberdelia.de/2011/03/ddwrt-openvpn-nat-und-lan2lan-kopplung.htm ...Wenn du diese dort angegebenen Firewall-Regeln implementierst klappt das...

Grüße Uwe

WAS MACH ICH FALSCH !!! Wenn Ihr mehr Infos braucht dann bitte.

In Deiner OVPN-Server.conf verweist folgender Eintrag....client-config-dir client01

...auf das ccd-File.Poste mal den Inhalt dieser Datei.

Vielleicht hilft Dir ja auch das schon weiter.

synology-forum.de/entry.html?66-Entfernte-und-lokale-Netze-mit-O ...

Gruß orcape

hast du oben den Kommentar nicht gelesen ?

dann hier nochmal : cyberdelia.de/2011/03/ddwrt-openvpn-nat-und-lan2lan-kopplung.htm ...

dann hier nochmal : cyberdelia.de/2011/03/ddwrt-openvpn-nat-und-lan2lan-kopplung.htm ...

Hi,

Hat nichts mit dem Link von @colinardo zu tun.

Aber eins nach dem anderen...

Du hast in der Server-conf folgende Zeile stehen...

Weiter....

...hier mal ein Beispiel einer client-config-dir aus einer

funktionierenden OpenVPN-conf (Bsp. aus pfSense conf.)...

Die funktionierende Firewall.conf eines WRT54GL hatte ich Dir ja schon mal in einem Deiner anderen Threads gepostet, hier nochmal zu mitmeißeln....

Ich hatte schon Router, da war das nicht tun0 sondern tun1, dann würde ohne Anpassung natürlich Deine Firewall.conf in die Hose gehen.

@colinardo

...die verlinkte Seite mit der Firewall.conf, hat zumindest bei mir so nicht funktioniert.

Fehler meinerseits natürlich nicht ausgeschlossen...

Gruß orcape

Mit dieser Firewall hier kann der Server und der Client wenigstens sich gegenseitig anpingen:

...was sind denn das auch für Firewallregeln, die Du da eingegeben hast.Hat nichts mit dem Link von @colinardo zu tun.

Aber eins nach dem anderen...

Du hast in der Server-conf folgende Zeile stehen...

client-config-dir client01

Diese Zeile sollte einen Pfad zur ccd enthalten, z.B. so...client-config-dir /var/etc/openvpn-csc (Bsp. aus pfSense conf.)

Da Du einen Linux-Server hast, sollte der Pfad entsprechend angepasst werden.Weiter....

...hier mal ein Beispiel einer client-config-dir aus einer

funktionierenden OpenVPN-conf (Bsp. aus pfSense conf.)...

ifconfig-push 10.10.8.2 10.10.8.1 (...1 /Server, ...2 /Client)

iroute 192.168.55.0 255.255.255.0

push "route 192.168.55.0 255.255.255.0"

Der Tunnel funktioniert auch ohne die, richtig konfigurierte ccd, allerdings baut der Server dann einen Tunnel mit mehreren IP´s auf Server IP .1 bis Client IP .6 auf. Dabei ist das remote Netz nicht erreichbar, zumindest nicht direkt.iroute 192.168.55.0 255.255.255.0

push "route 192.168.55.0 255.255.255.0"

Die funktionierende Firewall.conf eines WRT54GL hatte ich Dir ja schon mal in einem Deiner anderen Threads gepostet, hier nochmal zu mitmeißeln....

iptables -I INPUT -p udp --dport 1194 -j ACCEPT

iptables -I INPUT -i tun0 -j ACCEPT

iptables -I FORWARD -i br0 -o tun0 -j ACCEPT

iptables -I FORWARD -i tun0 -o br0 -j ACCEPT

Um Fehler zu vermeiden, solltest Du Dich per ssh mit dem Router direkt verbinden und mal ein "route" eingeben um die Interfacedaten zu vergleichen und ggf. anzupassen.iptables -I INPUT -i tun0 -j ACCEPT

iptables -I FORWARD -i br0 -o tun0 -j ACCEPT

iptables -I FORWARD -i tun0 -o br0 -j ACCEPT

Ich hatte schon Router, da war das nicht tun0 sondern tun1, dann würde ohne Anpassung natürlich Deine Firewall.conf in die Hose gehen.

@colinardo

...die verlinkte Seite mit der Firewall.conf, hat zumindest bei mir so nicht funktioniert.

Fehler meinerseits natürlich nicht ausgeschlossen...

Gruß orcape

Warum machst du dir denn das VPN Leben so schwer und deaktivierst die Firewall nicht einfach mal temporär ??

Damit hast du die Hürde dann doch erstmal ausgeschaltet, bringst das VPN sauber zum Laufen und machst danach dann wieder die Schotten richtig dicht.

So hast du wenigstens Gewissheit das dein VPN sauber funktioniert und nur die Firewall die verbliebene Baustelle ist !

Strategisch vorgehen heisst das Zauberwort ?!

Damit hast du die Hürde dann doch erstmal ausgeschaltet, bringst das VPN sauber zum Laufen und machst danach dann wieder die Schotten richtig dicht.

So hast du wenigstens Gewissheit das dein VPN sauber funktioniert und nur die Firewall die verbliebene Baustelle ist !

Strategisch vorgehen heisst das Zauberwort ?!