OPNsense blockiert HTTPS Traffic zwischen 2 Netzwerken

Hallo zusammen.

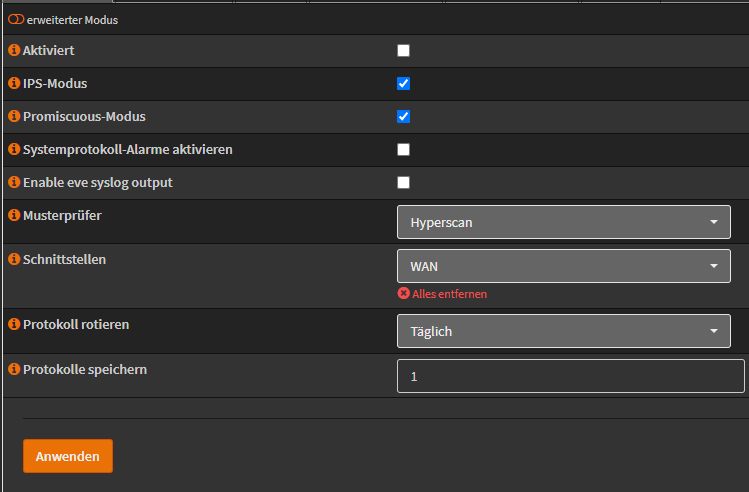

Ich habe seit ca. 2 Wochen ein sehr spezielles Problem. Meine OPNsense Firewall lässt keinen HTTPS Traffic zwischen dem Wireguard VPN Netzwerk und meinem Server VLAN mehr durch. Das Problem besteht unabhängig vom Port und der Quell oder Zieladresse. HTTPS Anfragen in andere VLANS oder Netzwerke gehen problemlos durch. Ich habe nach 2 Wochen Fehlersuche nun keinerlei Ideen mehr wodurch dieses Problem zustande kommen könnte. Ich hatte in der Vergangenheit mit Suricata unter OPNsense Probleme. Suricata war aber nur auf einer anderen Schnittstelle aktiv und auch nur im Alert Modus. Ich bin wirklich am verzweifeln, weil ich zu so einem speziellen Problem bisher gar nichts gefunden habe.

Vielen Dank in Voraus.

LG Leo

Ich habe seit ca. 2 Wochen ein sehr spezielles Problem. Meine OPNsense Firewall lässt keinen HTTPS Traffic zwischen dem Wireguard VPN Netzwerk und meinem Server VLAN mehr durch. Das Problem besteht unabhängig vom Port und der Quell oder Zieladresse. HTTPS Anfragen in andere VLANS oder Netzwerke gehen problemlos durch. Ich habe nach 2 Wochen Fehlersuche nun keinerlei Ideen mehr wodurch dieses Problem zustande kommen könnte. Ich hatte in der Vergangenheit mit Suricata unter OPNsense Probleme. Suricata war aber nur auf einer anderen Schnittstelle aktiv und auch nur im Alert Modus. Ich bin wirklich am verzweifeln, weil ich zu so einem speziellen Problem bisher gar nichts gefunden habe.

Vielen Dank in Voraus.

LG Leo

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 8725532251

Url: https://administrator.de/forum/opnsense-blockiert-https-traffic-zwischen-2-netzwerken-8725532251.html

Ausgedruckt am: 25.07.2025 um 12:07 Uhr

31 Kommentare

Neuester Kommentar

Beachte auch das Tunnelregelwerk! Dieses wird nicht auf das Group Interface konfiguriert sondern auf das dediziert eingerichtete Tunnelinterface!! Guckst du hier:

Merkzettel: VPN Installation mit Wireguard

Ohne dein genaues Regelwerk zu kennen ist das aber alles Kristallkugelei!

Merkzettel: VPN Installation mit Wireguard

Ohne dein genaues Regelwerk zu kennen ist das aber alles Kristallkugelei!

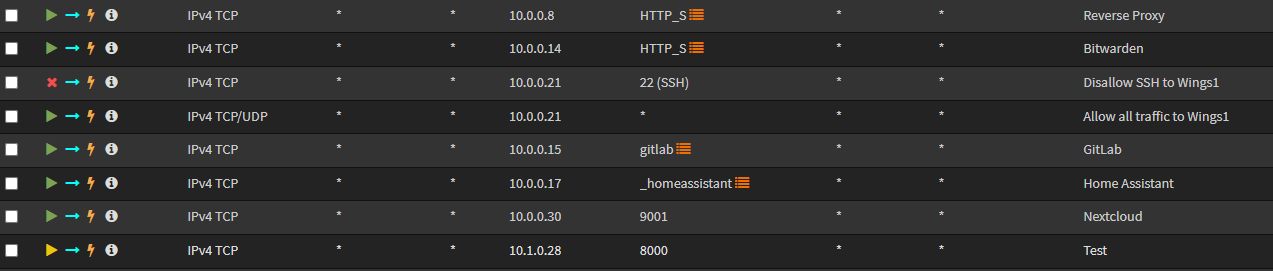

Wie man hier sieht ist der Alias "HTTP_S" bei "Reverseproxy" eingetragen. Dieser enthält Port 80 und 443.

Wo denn? 🤔So oder so ist der Eintrag unsinnig denn HTTPS ist ja nun mal TCP 443 only zumindestens wenn man vom Standardport redet.

In einer normalen Standardkonfig kommt dieser Alias auch nicht vor bzw. ist überflüssig. Stört aber (vermutlich) auch nicht, denn ein Alias ist ja erstmal nur ein Namens Platzhalter.

Anders sieht es natürlich aus wenn der irgendwo im Regelwerk zum Einsatz kommt.

Wie bereits gesagt: Ohne das genaue Regelwerk zu kennen ist alles Kristallkugelei!

Hallo,

Vergangenheitsform - also hast du keine Fehler mehr...

Gruß,

Peter

Vergangenheitsform - also hast du keine Fehler mehr...

weder Änderungen an der OPNsense noch dem Zielsystem vorgenommen hatte,

Da kamen dann die Internetschlümpfe (Eingebrochen bei dir) und haben teile vom https Protokoll beim rausgehen mitgehen lassen.d.h. auch keine Updates.

Und das hälst du für Klug?Es hat von einem auf den anderen Tag nicht mehr funktioniert.

Und da du noch nichts protokolliert oder mitgeschnitten hast ...Gruß,

Peter

Zitat von @LOENS2:

Hingegen werden beim ausgehenden Traffic die TLS ACK Pakete verworfen, wodurch es zu einigen Retransmission kommt bis der Server die Verbindung zurücksetzt.

Wer verwirft was? Oder meinst Du, dass beim ausgehenden Traffic keine TLS ACK Pakete zu sehen sind?Hingegen werden beim ausgehenden Traffic die TLS ACK Pakete verworfen, wodurch es zu einigen Retransmission kommt bis der Server die Verbindung zurücksetzt.

Grüße

lcer

Hallo,

also wenn die OPNsense die Pakete verwirft, sollte es dazu einen Log-Eintrag geben.

Überprüfe mal, ob alle Deny-Firewall Regeln das Logging aktiviert haben.

Ansonsten müsste etwas bei Surricata zu finden sein.

Oder hast du so etwas Konfiguriert? docs.opnsense.org/manual/how-tos/proxytransparent.html#

Grüße

lcer

also wenn die OPNsense die Pakete verwirft, sollte es dazu einen Log-Eintrag geben.

Überprüfe mal, ob alle Deny-Firewall Regeln das Logging aktiviert haben.

Ansonsten müsste etwas bei Surricata zu finden sein.

Oder hast du so etwas Konfiguriert? docs.opnsense.org/manual/how-tos/proxytransparent.html#

Grüße

lcer

Dabei aber bitte die Verarbeitungsteihenfolge beachten. Siehe docs.opnsense.org/manual/firewall.html - Processing Order

Grüße

lcer

Grüße

lcer

Hallo,

na wenn alles stimmt… vielleicht liegt das Problem ja ganz woanders: heise.de/news/Microsoft-deaktiviert-TLS-1-0-und-1-1-in-kuenftige ...

Grüße

lcer

na wenn alles stimmt… vielleicht liegt das Problem ja ganz woanders: heise.de/news/Microsoft-deaktiviert-TLS-1-0-und-1-1-in-kuenftige ...

Grüße

lcer

Hallo,

na dann stell das doch mal auf TLS 1.2 und schau, was dann passiert.

Grüße

lcer

na dann stell das doch mal auf TLS 1.2 und schau, was dann passiert.

Grüße

lcer

Wie OPNsense korrekt mit Wireguard als Responder (Server) aufzusetzen ist beschreibt das hiesige Wireguard Tutorial im Detail.