Opnsense Installation Hyper-V

Hallo zusammen,

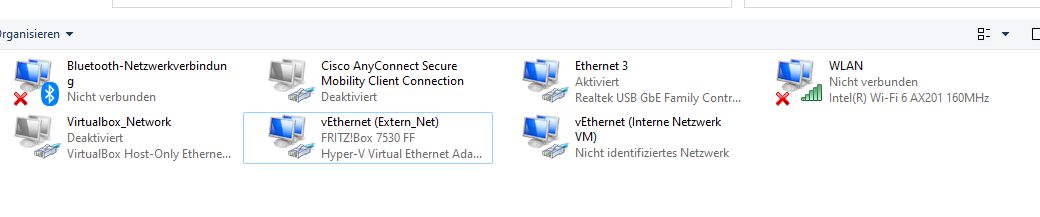

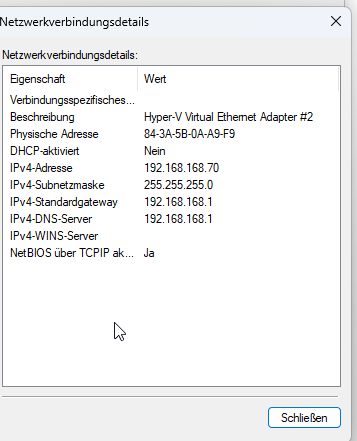

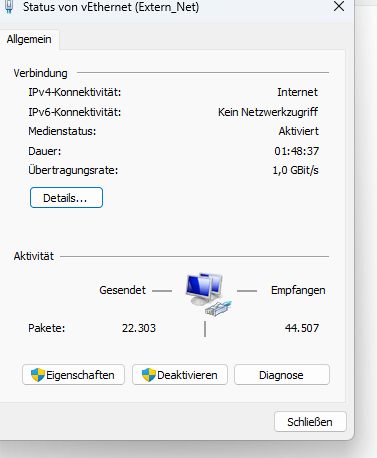

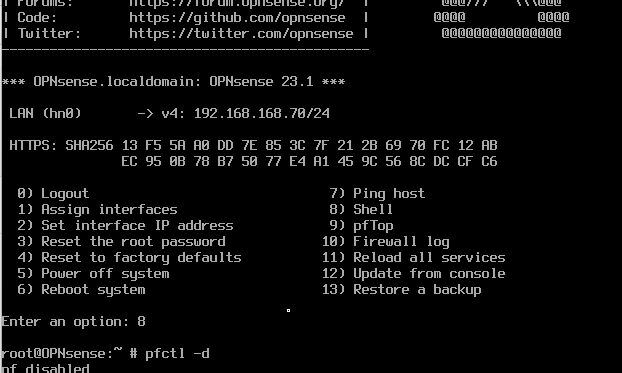

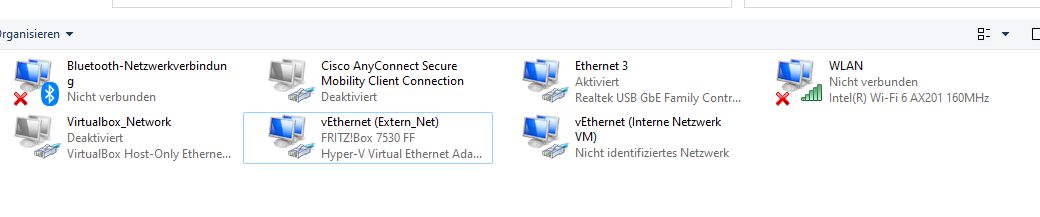

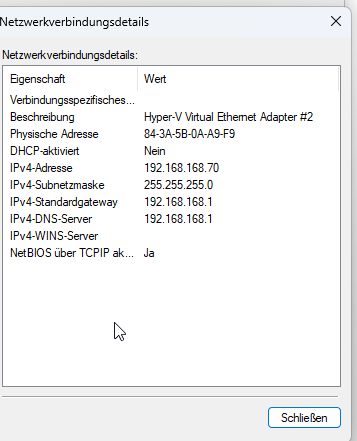

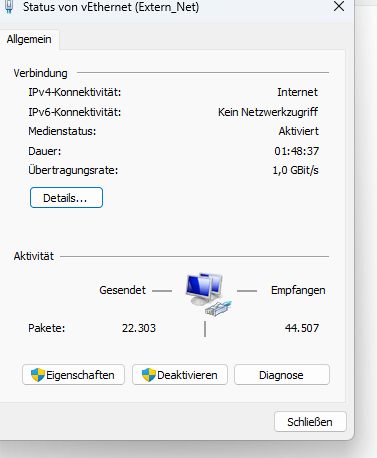

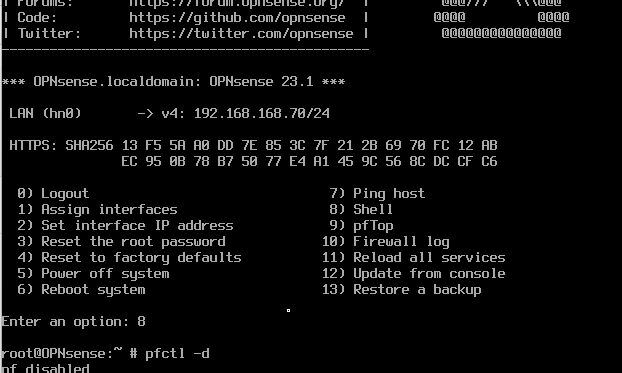

ich habe Opnsense virtual auf einem Hyper-V Rechner installiert. Die Installation ist auch durch und ich habe LAN-Schnittstelle die IP-Adresse 192.168.168.70/24 zugewiesen, habe ich in den Host die Netzwerkkarte die IP-Adresse 192.168.168.70/24 zugewiesen. Ich bekomme keinen Zugriff auf das Webinterface von opnsene ging gestern und heute wieder nicht.

leider habe ich wenig Erfahrung mit Netzwerken.

Ich habe die Interface nach dieser Beschreibung konfiguriert.

think.unblog.ch/opnsense-setup-als-virtuelle-maschine/#:~:text=M ....

Betriebssystem Windows 11 pro.

Vielen Dank.

ich habe Opnsense virtual auf einem Hyper-V Rechner installiert. Die Installation ist auch durch und ich habe LAN-Schnittstelle die IP-Adresse 192.168.168.70/24 zugewiesen, habe ich in den Host die Netzwerkkarte die IP-Adresse 192.168.168.70/24 zugewiesen. Ich bekomme keinen Zugriff auf das Webinterface von opnsene ging gestern und heute wieder nicht.

leider habe ich wenig Erfahrung mit Netzwerken.

Ich habe die Interface nach dieser Beschreibung konfiguriert.

think.unblog.ch/opnsense-setup-als-virtuelle-maschine/#:~:text=M ....

Betriebssystem Windows 11 pro.

Vielen Dank.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6600647606

Url: https://administrator.de/forum/opnsense-installation-hyper-v-6600647606.html

Ausgedruckt am: 30.07.2025 um 11:07 Uhr

3 Kommentare

Neuester Kommentar

OPNSense auf Hyper-V

docs.netgate.com/pfsense/en/latest/recipes/virtualize-hyper-v.ht ...

@aqui verwies damals darauf, dass die beidne Fw sich stark ähneln.

docs.netgate.com/pfsense/en/latest/recipes/virtualize-hyper-v.ht ...

@aqui verwies damals darauf, dass die beidne Fw sich stark ähneln.

Wieviele physische NICs hat dein Hypervisor?? Davon hängt die Konfig ab.

Wenn du nur eine einzige NIC hast kommst du im den Einsatz von VLANs und einen kleinen 25 Euro VLAN Switch nicht drumrum.

Logisch, denn eine Firewall benötigt immer mindestens 2 Netzwerkkarten LAN und WAN Port.

Du musst das aber nur machen wenn du das lokale LAN mit nach außen ziehen willst oder musst.

Wenn du rein nur mit internen VMs arbeitest die am lokalen LAN Port intern arbeiten sollen musst du das nicht.

Leider machst du dazu keinerlei hilfreiche Angaben so das hier ein bisschen das Ziel fehlt um dir helfen zu können.

In jedem Falle musst du aber der der OPNsense VM 2 Netzwerkkarten zuordenen.

Mit einer Karte wie du das oben gemacht hast steckst du in einem Dilemma, denn wenn du diese dem WAN Port zuweist hast du keine Chance auf die Firewall zu kommen, denn die blockt natürlich alle eingehenden Verbindungen.

Wenn, dann kannst du also immer nur den LAN Port nach außen ziehen und lässt den WAN Port erstmal ohne Zuweisung auf einen vSwitch brach liegen.

Als Beispiel kannst du dir das hier mal auf einem VmWare ESXi oder Proxmox ansehen.

Pfsense in Proxmox als Router

VLAN mit Cisco SG220, ESXIund Pfsense

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

Wenn du nur eine einzige NIC hast kommst du im den Einsatz von VLANs und einen kleinen 25 Euro VLAN Switch nicht drumrum.

Logisch, denn eine Firewall benötigt immer mindestens 2 Netzwerkkarten LAN und WAN Port.

Du musst das aber nur machen wenn du das lokale LAN mit nach außen ziehen willst oder musst.

Wenn du rein nur mit internen VMs arbeitest die am lokalen LAN Port intern arbeiten sollen musst du das nicht.

Leider machst du dazu keinerlei hilfreiche Angaben so das hier ein bisschen das Ziel fehlt um dir helfen zu können.

In jedem Falle musst du aber der der OPNsense VM 2 Netzwerkkarten zuordenen.

Mit einer Karte wie du das oben gemacht hast steckst du in einem Dilemma, denn wenn du diese dem WAN Port zuweist hast du keine Chance auf die Firewall zu kommen, denn die blockt natürlich alle eingehenden Verbindungen.

Wenn, dann kannst du also immer nur den LAN Port nach außen ziehen und lässt den WAN Port erstmal ohne Zuweisung auf einen vSwitch brach liegen.

Als Beispiel kannst du dir das hier mal auf einem VmWare ESXi oder Proxmox ansehen.

Pfsense in Proxmox als Router

VLAN mit Cisco SG220, ESXIund Pfsense

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches