PfSense als Exposed Host hinter FritzBox 6591 Cable

Hallo zusammen,

ich kenne mich mit dem Thema leider nicht gut aus und habe deshalb einige Verständnisfragen.

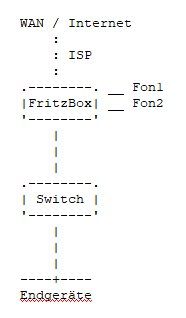

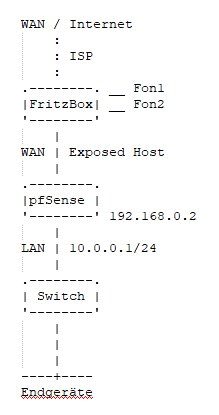

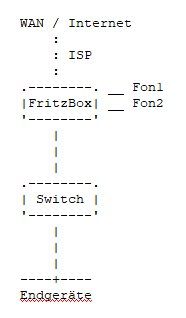

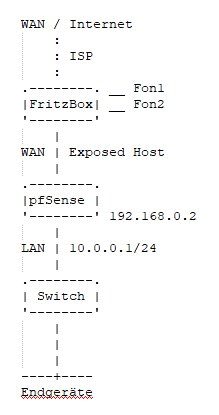

Vorab, ich hab hier eine FritzBox 6591 Cable (Leihgerät von Vodafone, FritzOS 7.13), daran einen Switch und dann diverse Endgeräte.

Außerdem hängen an der FritzBox noch zwei Rufnummern an Fon1 und Fon2.

Ich habe ein Gerät mit vorinstallierter pfSense gekauft und die tollen Anleitungen hier im Forum haben mir bei den ersten Schritten zur Einrichtung sehr geholfen.

Mein Problem ist allerdings, dass ich die Leih-FritzBox nicht als Modem degradieren darf, das wurde wohl von AVM mit Version 5 oder 6 aus der Software entfernt. Außerdem beschränkt Vodafone auch an anderen Stellen meine Einstellungsmöglichkeiten. Ich kann jedoch die pfSense als Exposed Host freigeben.

1. Wie sinnvoll ist das? (Bitte mit Grund)

2. Welchen Ratten### an Problemen zieht das mit Blick auf VPN Verbindungen und doppeltem NAT nach sich?

Bitte um kleine Hilfestellung von den Foren-Gurus

Vielen Dank und liebe Grüße

SMT

ich kenne mich mit dem Thema leider nicht gut aus und habe deshalb einige Verständnisfragen.

Vorab, ich hab hier eine FritzBox 6591 Cable (Leihgerät von Vodafone, FritzOS 7.13), daran einen Switch und dann diverse Endgeräte.

Außerdem hängen an der FritzBox noch zwei Rufnummern an Fon1 und Fon2.

Ich habe ein Gerät mit vorinstallierter pfSense gekauft und die tollen Anleitungen hier im Forum haben mir bei den ersten Schritten zur Einrichtung sehr geholfen.

Mein Problem ist allerdings, dass ich die Leih-FritzBox nicht als Modem degradieren darf, das wurde wohl von AVM mit Version 5 oder 6 aus der Software entfernt. Außerdem beschränkt Vodafone auch an anderen Stellen meine Einstellungsmöglichkeiten. Ich kann jedoch die pfSense als Exposed Host freigeben.

1. Wie sinnvoll ist das? (Bitte mit Grund)

2. Welchen Ratten### an Problemen zieht das mit Blick auf VPN Verbindungen und doppeltem NAT nach sich?

Bitte um kleine Hilfestellung von den Foren-Gurus

Vielen Dank und liebe Grüße

SMT

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 644684

Url: https://administrator.de/forum/pfsense-als-exposed-host-hinter-fritzbox-6591-cable-644684.html

Ausgedruckt am: 30.07.2025 um 20:07 Uhr

13 Kommentare

Neuester Kommentar

dass ich die Leih-FritzBox nicht als Modem degradieren darf,

Geht seit Jahren auch gar nicht mehr weil die AVM Firmware das schon lange nicht mehr zulässt im Setup. Wenn, dann musst du ein reines Kabel-TV_Modem einsetzen ! Ansonsten bleibt dir nur die Kaskade mit doppeltem Firewalling und doppeltem NAT.ich kenne mich mit dem Thema leider nicht gut aus

Wird hier doch alles haarklein im Detail auch für Laien wie dich erklärt:IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Fazit:

Einfach mal die Suchfunktion benutzen !

Berichtige bitte Deinen Threadtitel.

Lässt die neue Foren Software nach Auskunft von @Frank nicht mehr zu. TOs und alle anderen müssen leider bis dato immer mit solchen falschen und oft laienhaften Überschriften dann leben.

Hallo!

Wenn du deine Firewall als exposed Host konfigurierst, werden alle WAN-Anfragen direkt auf deine pfsense weitergeleitet. Die Firewall der FB wird dabei deaktiviert (soweit ich weiß). Doppeltes NAT entfällt damit, es gibt nurnoch ein NAT undzwar direkt auf deine pfsense.

Wenn du deine VPN-Verbindungen direkt mit der FB konfiguriert hast, wird das nach der Umstellung nicht mehr gehen, da auch diese WAN-Anfrage dann direkt zur pfsense weitergeleitet wird.

Ich persönlich bin ein Fan von exposed Host, Voraussetzung dafür ist aber, dass du deine Firewall unter Kontrolle hast und regelmäßig aktualisierst. Denn alle Internet-Anfragen werden dann auf deine pfsense einprasseln.

Wenn du eine "einfach und sicherere" Methode haben willst, belasse es beim Doppelt-NAT. Du must dann alle Portweiterleitungen doppelt anlegen, einmal auf der FB und einmal auf der pfsense, wenn du in ein LAN der pfsense willst. Wenn die FB weiterhin ein eigenes Netzwerk verwalten soll und dort keine weiteren LAN-Geräte dran hängen, hast du auch quasi eine DMZ, auch keine schlechte Variante (lässt sich natürlich auch mit der pfsense einrichten). Und die VPN-Verbindungen kannst du dann weiterhin mit der FB aufbauen.

Auch wenn ich wiederum empfehlen würde, die pfsense als VPN-Server einzurichten (ich nehme an, dass das ähnlich wie bei der opnsense funktioniert, dort ist der OpenVPN-Server direkt als Plugin installiert).

Was mir gerade noch einfällt, das weiß ich ehrlich gesagt gerade nicht, ergibt aber Sinn: Wenn die FB weiterhin Telefonie machen soll, darf die pfsense kein exposed Host sein, ist das korrekt? Denn somit werden ja auch die SIP-Protokolle (externe Anrufe) an die pfsense weitergeleitet?

MfG

Zitat von @SMT000:

Ich kann jedoch die pfSense als Exposed Host freigeben.

1. Wie sinnvoll ist das? (Bitte mit Grund)

2. Welchen Ratten### an Problemen zieht das mit Blick auf VPN Verbindungen und doppeltem NAT nach sich?

Ich kann jedoch die pfSense als Exposed Host freigeben.

1. Wie sinnvoll ist das? (Bitte mit Grund)

2. Welchen Ratten### an Problemen zieht das mit Blick auf VPN Verbindungen und doppeltem NAT nach sich?

Wenn du deine Firewall als exposed Host konfigurierst, werden alle WAN-Anfragen direkt auf deine pfsense weitergeleitet. Die Firewall der FB wird dabei deaktiviert (soweit ich weiß). Doppeltes NAT entfällt damit, es gibt nurnoch ein NAT undzwar direkt auf deine pfsense.

Wenn du deine VPN-Verbindungen direkt mit der FB konfiguriert hast, wird das nach der Umstellung nicht mehr gehen, da auch diese WAN-Anfrage dann direkt zur pfsense weitergeleitet wird.

Ich persönlich bin ein Fan von exposed Host, Voraussetzung dafür ist aber, dass du deine Firewall unter Kontrolle hast und regelmäßig aktualisierst. Denn alle Internet-Anfragen werden dann auf deine pfsense einprasseln.

Wenn du eine "einfach und sicherere" Methode haben willst, belasse es beim Doppelt-NAT. Du must dann alle Portweiterleitungen doppelt anlegen, einmal auf der FB und einmal auf der pfsense, wenn du in ein LAN der pfsense willst. Wenn die FB weiterhin ein eigenes Netzwerk verwalten soll und dort keine weiteren LAN-Geräte dran hängen, hast du auch quasi eine DMZ, auch keine schlechte Variante (lässt sich natürlich auch mit der pfsense einrichten). Und die VPN-Verbindungen kannst du dann weiterhin mit der FB aufbauen.

Auch wenn ich wiederum empfehlen würde, die pfsense als VPN-Server einzurichten (ich nehme an, dass das ähnlich wie bei der opnsense funktioniert, dort ist der OpenVPN-Server direkt als Plugin installiert).

Was mir gerade noch einfällt, das weiß ich ehrlich gesagt gerade nicht, ergibt aber Sinn: Wenn die FB weiterhin Telefonie machen soll, darf die pfsense kein exposed Host sein, ist das korrekt? Denn somit werden ja auch die SIP-Protokolle (externe Anrufe) an die pfsense weitergeleitet?

MfG

werden alle WAN-Anfragen direkt auf deine pfsense weitergeleitet.

Nicht ganz.... Es werden nur die geforwardet für die die FB keine anderen, dedizierten Port Forwarding Einträge hat. die pfsense als VPN-Server einzurichten (ich nehme an, dass das ähnlich wie bei der opnsense funktioniert

Das tut es mit der Ausnahme das die OPNsense keine L2TP VPNs supportet:IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

darf die pfsense kein exposed Host sein, ist das korrekt?

Nein auch nicht ganz. Die FB wird dann jeglichen Telefonie relevanten Traffic wie SIP und RTP schlicht NICHT forwarden egal ob da PFW Regeln oder exposed Host steht. Das ist auch bei der VPN Funktion so. Ist VPN auf der FB aktiviert wird sie VPN Frames nicht forwarden. Gut, das bezieht sich nur auf IPsec Frames. Alle anderen VPN Protokolle wie OpenVPN usw. die sie selber vom Featureset nicht kann forwardet sie natürlich weiterhin.kann ich alle Geräte im Netz der Fritzbox erreichen, umgekehrt nicht. Gut.

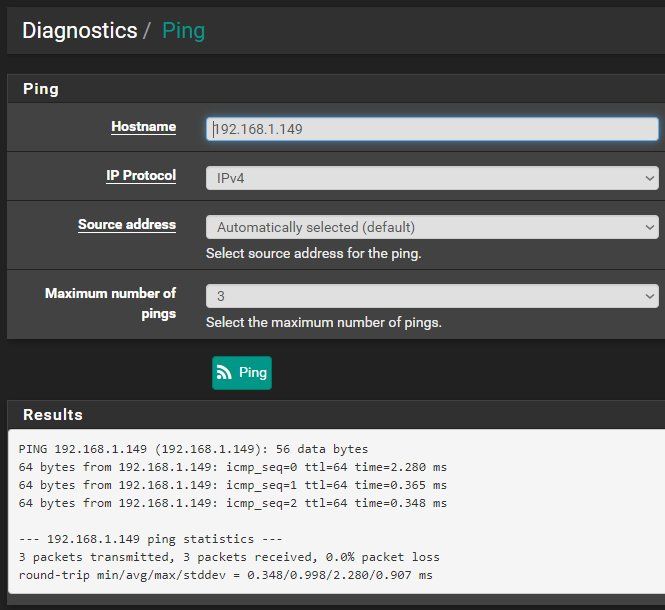

Ist ja auch vollkommen logisch und erwartbar, denn der WAN Port der pfSense ist der rote Port also das zu schützende Interface (Internet) Logisch das hier entsprechend scharfe da sicheres Regelwerk und obendrauf der NAT Prozess einen Zugriff in die andere Richtung verhindern. Alles andere wäre bei einer Firewall absurd was einen ja schon der gesunde IT Verstand sagt ! hab ich anschließend eine IPsec VPN Verbindung zur pfSense hergestellt. Das scheint funktioniert zu haben

Klar das klappt, weil die pfSense automatisch Regeln erstellt die IPsec am WAN Port zulassen.Guckst du auch:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

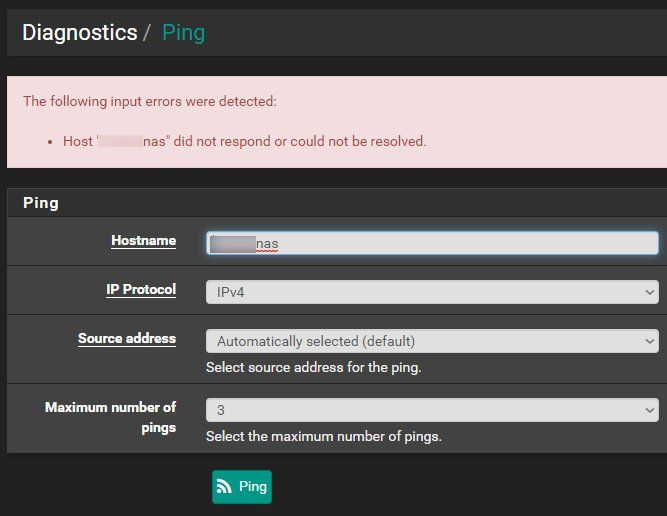

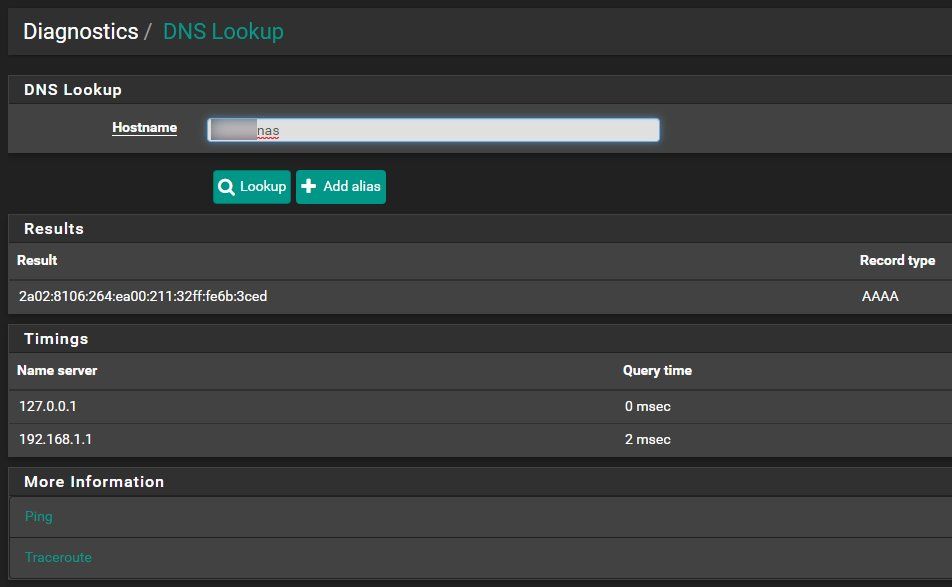

Was allerdings nicht funktioniert, ist mein DNS

Das solltest du dann auch richtig mit Forwarder und Resolver einstellen !!PfSense - web.de wird trotz aktiver "Scheunentor-Regel" blockiert

Hast du vermutlich nicht gemacht, oder ?!

Die Telefonie funktioniert übrigens weiterhin, trotz Exposed Host.

Wie zu erwarten weil diese Ports NICHT geforwardet werden. Siehe oben !Zitat von @aqui:

Nein auch nicht ganz. Die FB wird dann jeglichen Telefonie relevanten Traffic wie SIP und RTP schlicht NICHT forwarden egal ob da PFW Regeln oder exposed Host steht. Das ist auch bei der VPN Funktion so. Ist VPN auf der FB aktiviert wird sie VPN Frames nicht forwarden. Gut, das bezieht sich nur auf IPsec Frames. Alle anderen VPN Protokolle wie OpenVPN usw. die sie selber vom Featureset nicht kann forwardet sie natürlich weiterhin.

Nein auch nicht ganz. Die FB wird dann jeglichen Telefonie relevanten Traffic wie SIP und RTP schlicht NICHT forwarden egal ob da PFW Regeln oder exposed Host steht. Das ist auch bei der VPN Funktion so. Ist VPN auf der FB aktiviert wird sie VPN Frames nicht forwarden. Gut, das bezieht sich nur auf IPsec Frames. Alle anderen VPN Protokolle wie OpenVPN usw. die sie selber vom Featureset nicht kann forwardet sie natürlich weiterhin.

Moin,

danke für die Aufklärung

MfG