Privates Netzwerk mit vielen umfangreichen Gegebenheiten und Umständen

Hallo liebe Forengemeinde,

ich habe nun endlich beim Vermieter seine alte Homebox gegen eine Fritzbox 7490 von mir austauschen dürfen,

und nun muss ich dringend noch "nebenbei" das einrichten, verwalten bzw. administrieren erlernen, damit ich meinem Ausbildungsberuf auch gerecht werde....

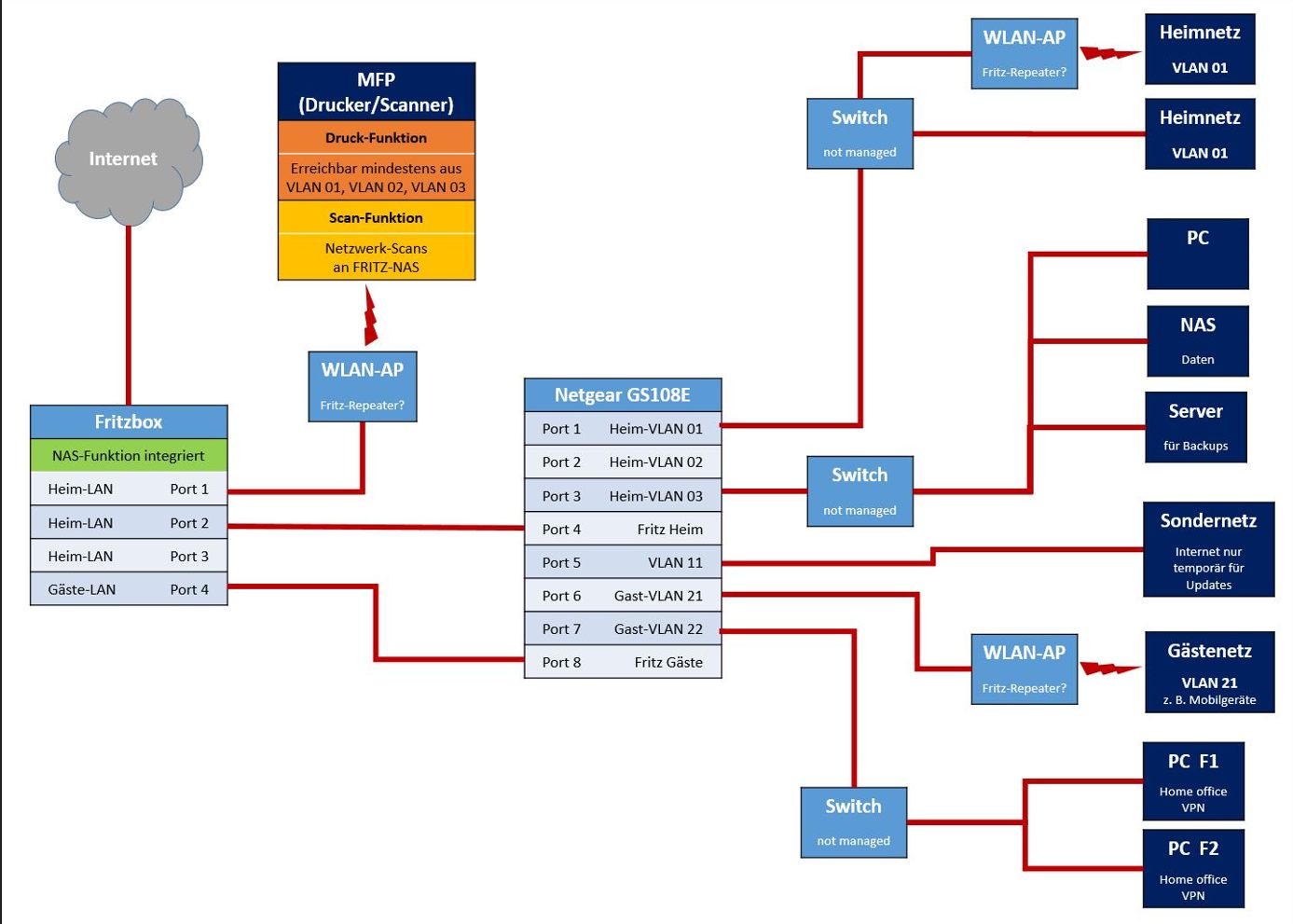

Wie im Bild zu sehen, soll das alles als Gesamtaufbau "werden"

1. Das Internet oben ( BLAU ) kommt in die 1.Fritzbox 7490 rein. ( hier ist noch alles relativ "unwichtig" )

2. jetzt geht es in den mittleren 2. Bereich ( grüner Kreis ) "ins Herz"... zum NetgearGS308 und/oder der Fritzbox 7390

2.1 Hier möchte ein Freund und Arbeitskollege ( LILA ) seinen Mini-PC als "Knoten" einrichten. Hier sind Kameras und Mikrokontroller installiert, was er als VPN von außen als "Zugriffsknotenpunkt" hernehmen möchte, weil wir gemeinsam an Mikrokontrollern arbeiten,

damit aber auch ich von unterwegs sehe, ob der 3D Druck über Relais abgebrochen werden soll etc.

3. der blaue Rahmen unten ist der Admin-Bereich. Hier würde ich gern einen ThinClient ( proxmox, Pi-hole ) etc. integrieren, sowie ggf. noch eine Hardwarefirewall ( nur zum üben mit Ports, Protokolle, etc. für Thema Internetsecurity )

Jetzt erstmal 2 Fragen:

4. Den lila-Bereich links ( VPN Knoten ) über den Switch mit einem Vlan komplett vom blauen Bereich trennen, oder über die Fritzbox7390 ausreichend oder zusätzlich wie am besten aufstellen / konzipieren?

5. Wie wäre es in der Fritzbox zu konfigurieren, das da einfach "Portforwarding" ausreicht.

-> Sprich von Fritzbox 1 auf Fritzbox 2 damit der "MSI Mini PC" als VPN Knoten agieren kann, damit man auch von außerhalb auf Kameras, Relais etc. zugreifen kann?

Grüße

Patrick

ich habe nun endlich beim Vermieter seine alte Homebox gegen eine Fritzbox 7490 von mir austauschen dürfen,

und nun muss ich dringend noch "nebenbei" das einrichten, verwalten bzw. administrieren erlernen, damit ich meinem Ausbildungsberuf auch gerecht werde....

Wie im Bild zu sehen, soll das alles als Gesamtaufbau "werden"

1. Das Internet oben ( BLAU ) kommt in die 1.Fritzbox 7490 rein. ( hier ist noch alles relativ "unwichtig" )

2. jetzt geht es in den mittleren 2. Bereich ( grüner Kreis ) "ins Herz"... zum NetgearGS308 und/oder der Fritzbox 7390

2.1 Hier möchte ein Freund und Arbeitskollege ( LILA ) seinen Mini-PC als "Knoten" einrichten. Hier sind Kameras und Mikrokontroller installiert, was er als VPN von außen als "Zugriffsknotenpunkt" hernehmen möchte, weil wir gemeinsam an Mikrokontrollern arbeiten,

damit aber auch ich von unterwegs sehe, ob der 3D Druck über Relais abgebrochen werden soll etc.

3. der blaue Rahmen unten ist der Admin-Bereich. Hier würde ich gern einen ThinClient ( proxmox, Pi-hole ) etc. integrieren, sowie ggf. noch eine Hardwarefirewall ( nur zum üben mit Ports, Protokolle, etc. für Thema Internetsecurity )

Jetzt erstmal 2 Fragen:

4. Den lila-Bereich links ( VPN Knoten ) über den Switch mit einem Vlan komplett vom blauen Bereich trennen, oder über die Fritzbox7390 ausreichend oder zusätzlich wie am besten aufstellen / konzipieren?

5. Wie wäre es in der Fritzbox zu konfigurieren, das da einfach "Portforwarding" ausreicht.

-> Sprich von Fritzbox 1 auf Fritzbox 2 damit der "MSI Mini PC" als VPN Knoten agieren kann, damit man auch von außerhalb auf Kameras, Relais etc. zugreifen kann?

Grüße

Patrick

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 14004038532

Url: https://administrator.de/forum/privates-netzwerk-mit-vielen-umfangreichen-gegebenheiten-und-umstaenden-14004038532.html

Ausgedruckt am: 06.08.2025 um 11:08 Uhr

32 Kommentare

Neuester Kommentar

Sorry, aber was für nen ausbildungsbereich machst du denn? Muss ja nicht jeder in der IT sein, das is ja nich schlimm...

Denn SOLLTEST du irgendwas mit IT zu tun haben dann nimm deine gesamte Fritzbox-Sammlung, werfe die gepflegt in die nächste Tonne und wenn du sowas schon aufbauen willst dann mit richtigen Equipment und VLANs. DAMIT könntest du was machen was einer Ausbildung nahekommt.

In jedem Betrieb würdest du nämlich für das Geraffel was auf die Finger bekommen... Stichwort: Doppeltes NAT, Stichwort "reale Firewall",... Und du wirst dir damit einfach nur unnötige Arbeit aufhalsen so wie es is.

Denn SOLLTEST du irgendwas mit IT zu tun haben dann nimm deine gesamte Fritzbox-Sammlung, werfe die gepflegt in die nächste Tonne und wenn du sowas schon aufbauen willst dann mit richtigen Equipment und VLANs. DAMIT könntest du was machen was einer Ausbildung nahekommt.

In jedem Betrieb würdest du nämlich für das Geraffel was auf die Finger bekommen... Stichwort: Doppeltes NAT, Stichwort "reale Firewall",... Und du wirst dir damit einfach nur unnötige Arbeit aufhalsen so wie es is.

Freitag *seufz*

Routerkaskade über drei Router mit einem VPN Tunnel durch mindestens den ersten Router, irgendwie doppelt NAT und das ganze ohne VLAN Support (weil Fritzbox kein VLAN).

Wenn du dir eine "Hardwarefirewall" kaufen willst, such dir was ordentliches mit VLAN Support etc. als zentralen WAN Router mit Firewall. Segmentiere dein Netz, notfalls mit seperaten Switches für jedes VLAN hinter dem Router. Routing und VPN Tunnel übernimmt die Firewall auch.

Routerkaskade über drei Router mit einem VPN Tunnel durch mindestens den ersten Router, irgendwie doppelt NAT und das ganze ohne VLAN Support (weil Fritzbox kein VLAN).

Wenn du dir eine "Hardwarefirewall" kaufen willst, such dir was ordentliches mit VLAN Support etc. als zentralen WAN Router mit Firewall. Segmentiere dein Netz, notfalls mit seperaten Switches für jedes VLAN hinter dem Router. Routing und VPN Tunnel übernimmt die Firewall auch.

Gelben Kreis durch einen Mikrotik Router oder CRS Switch ersetzen.

+1 👍...und VPN da drauf mit onboard Client terminieren.

Erspart dem TO dir gruselige Fritzbox Frickelei und doppelte NAT Fallen von oben.

Warum doppeltes Nat, wenn die 2. Fritzbox 7390 nur als IP-Client Dient

IP Client?? 🤔 Mit was für einem Zweck? Telefonie? Für eine einfache Erweiterung reicht ja auch ein popeliger LAN Switch vom Blödmarkt Grabbeltisch.Bedenke immer das die Fritzbox im Router Modus kein deaktivierbares NAT (IP Adresstranslation) am WAN/Internet Port hat! Deshalb die zu Recht oben angemahnte Vorsicht mit NAT Fallen. Guckst du zu der Thematik auch HIER. Mikrotik VLAN Router wäre hier, wie oben schon gesagt, vermutlich die deutlich bessere Wahl! Ein Gerät was dir zum kleinen Preis alles in einem bietet: Switch, VLAN Segmentierung, Firewall, VPN Server.

Freitagsthread... 🐟

Also erstmal - die Fritte ist natürlich privat erstmal nen schönes Spielzeug - nutze ich hier auch zuhause. ABER eben es ist nur ein Spielzeug was aus gutem Grund nicht in grösserem Umfeld eingesetzt wird.

Je nachdem was du als Firewall hast kann die ggf. auch als "Router" fungieren (da die ja sicher auch NAT kann). Aber wenn du dir die oberen Kommenare mal ansiehst - alle raten von deiner Konstruktion ab. Das bietet jetzt also 2 Optionen: Du hast nen genialen Entwurf den hier keiner versteht -> oder (und ich glaube du wirst es auch erkennen) es wird aus gutem Grund gesagt "mach es nich so".

Was ich tun würde - im Zweifel einfach einen Switch pro FW-Port nehmen (wenn du keinen vlan-fähigen switch hast) und das darüber machen. VPN terminiert auf der Firewall/dem router und da sagst du dann auch welche Netzwerke erreicht werden können.

Eine _einfache_ (weil mit Gui versehene Lösung) wäre zB. mit Ubiquiti, gehen aber auch beliebige andere (Microtek, Cisco,...).

Je nachdem was du als Firewall hast kann die ggf. auch als "Router" fungieren (da die ja sicher auch NAT kann). Aber wenn du dir die oberen Kommenare mal ansiehst - alle raten von deiner Konstruktion ab. Das bietet jetzt also 2 Optionen: Du hast nen genialen Entwurf den hier keiner versteht -> oder (und ich glaube du wirst es auch erkennen) es wird aus gutem Grund gesagt "mach es nich so".

Was ich tun würde - im Zweifel einfach einen Switch pro FW-Port nehmen (wenn du keinen vlan-fähigen switch hast) und das darüber machen. VPN terminiert auf der Firewall/dem router und da sagst du dann auch welche Netzwerke erreicht werden können.

Eine _einfache_ (weil mit Gui versehene Lösung) wäre zB. mit Ubiquiti, gehen aber auch beliebige andere (Microtek, Cisco,...).

wenn du eh schon ubiquiti hast - die haben doch die USG als Firewall. Dahinter nen kleinen Drytek Vigor gepackt (als Modem) -> fertig is... habe ich hier einige Jahre so ohne Probleme gemacht. Schon hast du kein doppeltes Nat, alles in deiner UniFi-Konsole und kannst loslegen.

Der einzige Grund warum ichs heute nich mehr habe - nach dem Umzug war es platzmässig einfach nich mehr sinnvoll da ich das Rauschen nich immer im Wohnzimmer haben wollte ;). Aber _TECHNISCH_ ist die Lösung problemlos machbar - und du kannst damit genau deine Anforderungen machen (und mit nem UniFi-AP auch problemlos dein Gastnetzwerk hochziehen...).

Der einzige Grund warum ichs heute nich mehr habe - nach dem Umzug war es platzmässig einfach nich mehr sinnvoll da ich das Rauschen nich immer im Wohnzimmer haben wollte ;). Aber _TECHNISCH_ ist die Lösung problemlos machbar - und du kannst damit genau deine Anforderungen machen (und mit nem UniFi-AP auch problemlos dein Gastnetzwerk hochziehen...).

Ich kürz das mal ab: Gelben Kreis durch einen Mikrotik Router oder CRS Switch ersetzen.

+1 - aber keinen CRS zum Routen nehmen. Je nach Leistungsbedarf (Netzdurchsatz) einen hEX, L009 oder (mit viel Luft...Ich würde auch die erste Fritzbox durch ein Modem ersetzen. Der Mikrotik erledigt den Rest ganz allein. Geht aber auch in einer Kaskade.

Beachten: RouterOS ist nichts für Leute ohne Netzwerkkenntnisse bzw. viel Interesse/Zeit&Lernwillen. Ich habe es gesagt.

Vorteil: Was Du am Mikrotik verstehst, verstehst Du später bei allen

Wäre bei Cisco auch so - nur teurer. Von Herstellern, die die Standards verschleiern, damit man nur ihre Lösung umsetzen kann (und nichts versteht) halte ich nichts. Außer, man will es quick&simple. Aber dann hängt man am Tropf eines Herstellers und zahlt das auch.

Zum Reinschnuppern:

youtube.com/watch?v=UHyTbfC6Pys&list=PLnzEbgyK52GvvgQ4L2s_ks ...

youtube.com/@mikrotik

forum.mikrotik.com/index.php

Viele Grüße, commodity

ok - also erstmal ist die Frage: Was WILLST (und DARFST) du? Wenn ich das richtig sehe ist die Fritte eh schon gesetzt weil du eben nicht weiter umbauen darfst. Das ist zwar doof - aber ein Fakt den man dann eben nicht ändern kann. Da ist es dann auch egal was man vorschlägt - sofern der Leitungs-/Hauseigentümer "Nein" sagt is das gesetzt.

Damit wird es dann zum doppeltem NAT werden (und ggf. zu Spass mit dem Vermieter falls der zB. Kinder hat und die plötzlich nich mehr mit der PSx Spielen können). Dann ist eben die nächste Frage: Wieviel Zeit, Geld und Lernaufwand willst du reinwerfen? Auch da ist die Sache klar: Wenn du sagst das du kein Geld ausgeben kannst/willst dann wird die zweite Fritte eben im System bleiben. Mit allen Nachteilen die es mit sich bringt. Du KANNST es natürlich dann trotzdem irgendwie hinbiegen (meistens), obs stabil läuft ist eine andere Frage.

Am Ende sollte dir eines aber auch klar sein... Es ist völlig egal ob du zum lernen nun Cisco, Microtec, Ubiquiti oder was auch immer nutzt, du musst alles "irgendwie" einstellen. Wenn du erstmal wirklich verstanden hast was du da machst ist es aber wiederrum nur "eine Geschmacksrichtung" ob du nun Befehlssatz 1, 2 oder Klick-Welt 3 nimmst. Die Fritzbox (u. ähnliche) sind halt ausgenommen weil die eben idR. genau dieses Verständnis wegnehmen -> du klickst dich durch den Assistenten durch, im besten Fall richtet sich das ding per TR-Protokoll selbst fürs Internet ein und fertig. Das ist schön wenn man weiss was es macht und einfach keine Lust mehr hat zum 20sten (oder mehr) Mal NAT usw. einzurichten und ne Firewall zu konfigurieren (Fritte: Default einfach alles vom Web blocken ist ja auch ok). Das ist auch schön wenn man sich mit sowas gar nicht auskennen WILL (es muss eben nicht jeder sich mit allem auskennen... Ich sitze ja im Flieger auch nur hinten und nur weil ich ab und an in den Urlaub fliege muss ich nich wissen was die vorne Links + Rechts da fröhlich rumtippen). Um ein Verständnis aufzubauen hilft die Fritte eben dagegen eher nicht...

Damit wird es dann zum doppeltem NAT werden (und ggf. zu Spass mit dem Vermieter falls der zB. Kinder hat und die plötzlich nich mehr mit der PSx Spielen können). Dann ist eben die nächste Frage: Wieviel Zeit, Geld und Lernaufwand willst du reinwerfen? Auch da ist die Sache klar: Wenn du sagst das du kein Geld ausgeben kannst/willst dann wird die zweite Fritte eben im System bleiben. Mit allen Nachteilen die es mit sich bringt. Du KANNST es natürlich dann trotzdem irgendwie hinbiegen (meistens), obs stabil läuft ist eine andere Frage.

Am Ende sollte dir eines aber auch klar sein... Es ist völlig egal ob du zum lernen nun Cisco, Microtec, Ubiquiti oder was auch immer nutzt, du musst alles "irgendwie" einstellen. Wenn du erstmal wirklich verstanden hast was du da machst ist es aber wiederrum nur "eine Geschmacksrichtung" ob du nun Befehlssatz 1, 2 oder Klick-Welt 3 nimmst. Die Fritzbox (u. ähnliche) sind halt ausgenommen weil die eben idR. genau dieses Verständnis wegnehmen -> du klickst dich durch den Assistenten durch, im besten Fall richtet sich das ding per TR-Protokoll selbst fürs Internet ein und fertig. Das ist schön wenn man weiss was es macht und einfach keine Lust mehr hat zum 20sten (oder mehr) Mal NAT usw. einzurichten und ne Firewall zu konfigurieren (Fritte: Default einfach alles vom Web blocken ist ja auch ok). Das ist auch schön wenn man sich mit sowas gar nicht auskennen WILL (es muss eben nicht jeder sich mit allem auskennen... Ich sitze ja im Flieger auch nur hinten und nur weil ich ab und an in den Urlaub fliege muss ich nich wissen was die vorne Links + Rechts da fröhlich rumtippen). Um ein Verständnis aufzubauen hilft die Fritte eben dagegen eher nicht...

könntest Du mir bitte sagen, was dann "besser" wäre?

Fangen wir oben an (1. Fritze):

Kann man machen. Damit hat der erste (gelbe Linien) sein Internet … machst Du das Setup dann wie von Dir geplant weiter, kann jeder dahinter (bzw. an oder hinter Fritzbox 2) auf das erste Netzwerk und die Geräte dort zugreifen.

2. Fritze:

Du gewinnst hier ja keine Funktionalität gegenüber der ersten Fritze. Entweder die arbeitet als Router (WAN-Port), dann blockt sie den Verkehr von den „ersten obigen Rechnern“ zu allem hinter ihr oder sie arbeitet als Client, dann ist sie weitgehend transparent - ähnlich wie ein handelsüblicher Switch.

In beiden Fällen kann das Gäste-Wlan auf Deine iOT und Sec-Cameras zugreifen und der iOT-Kram hat freien Zugang zum Internet.

Admin-Bereich:

Den trennst Du dann mit einer „leistungsfähigen“ Firewall weg. Das ist Quatsch, weil zu weit hinten. Wer dahinten dran kommt, hat alles davor schon überwunden und die Fähigkeiten dieses Gerätes werden überhaupt nicht eingesetzt.

Lösung:

a) wie gesagt ein fähiger Router, in dem Du vLANs konfigurierst und die Routen manuell anpassen kannst und vor allem auch bestimmte IP-Bereiche sperren kannst (damit keiner unten an die ersten Clients kommt, und Dein iOT-Spielzeug nur das macht, was es soll, ebenso wie die Gäste). Dir/admin kannst Du dann trotzdem die Rechte „über alle Teilbreiche“ einräumen. Die (rote) Firewall kann dann im Prinzip auch weg.

oder

b) Du packst die Firewall eine Ebene höher anstelle der zweiten Fritze und spannst mit ihr die vLANs auf und eben auch die DHCPs und das Routing dafür. Und die verwaltet wer von wo nach wo darf (Firewall). Dahinter - falls die Ports nicht reichen - den vlan-fähigen(?) Netgear-Switch.

oder

c) Du kannst den ganzen Kram auch komplett auf Ubi, Cisco, tplink oder allen anderen (KMU-Anbietern) aufbauen, die Strukturen sind bei allen die gleichen nur das Interface ändert sich entsprechend.

Hängt auch alles wenig von den Vor-Ort-Gegebenheiten ab. Die Fritzen und der Switch werden ja vermutlich nicht nebeneinander stehen

Das habe ich leider noch nicht ganz verstanden / verinnerlicht und muss ich nochmal durchgehen.

Der Punkt ist folgender. Du hast die 2. Fritze, die ist mit einer (üblichen) "stateful Firewall" ausgestattet, wenn Du sie am WAN-Port betreibst (inkl. NAT).Anfragen von "oben/außen" werden pauschal geblockt (wenn keine Portfreigabe erstellt wurde). Kommt jetzt aber von "innen"/unten eine Anfrage Richtung "Internet" ... aber bei Dir eben auch in Richtung der ersten oberen Computer (gelbe Linien), dann muss die Antwort ja auch wieder zurückkommen. Deshalb merkt sich die Fritze, von wem die Anfrage kam, wartet auf die Antwort und gibt sie an den ursprünglichen "Fragesteller" zurück.

Wie gesagt, so wie ich das verstehe, kann Deine Gateprotect GPO 150 vLANs auch inkl. DHCP aufspannen und würden den Mikrotik ersetzen. Ich kenne das Interface von der Firewall selber nicht - aber ich verspreche Dir:

Jedes Interface ist besser als das von Mikrotik.

D.h. Du wirst Dich auf jeden Fall einarbeiten müssen. Meiner Vermutung nach, wirst Du Dir mit der Firewall leichter tun und Du bist ja in der Hinsicht "safe", weil Du ganz vorne ja schon die Fritze-eigene Firewall hast. Wenn ich mir die 1,7 Gbit/s Firewall-Durchsatz der Firewall ansehe, dann ist sie auch potenter als die (kleineren) Mikrotiks. Und bedenke, dass solche Durchsatzraten auch innerhalb Deines Netzwerks eine Rolle spielen, wenn Du Deine vLANs gegenseitig absichern möchtest.

Dieses Vorgehen - aus dem Bestand heraus - bietet Dir auch die Möglichkeit Deinen Bedarf besser einschätzen zu lernen.

PS: Vergiss den Switch - der ist unmanaged und kann damit keine vLANs. Das hatte ich oben falsch interpretiert.

Hier wurde von @skoprion1800 Kauderwelsch gesagt, das da nix mit doppelt Nat

Einmal nicht deaktivierbares NAT an der Vermieterbox und einmal NAT an der 2ten FritzBox. Nach Adam Riese also 2mal NAT. Zumindestens dann wenn du beide Fritzboxen in einer Router Kaskade betreibst. Zum genauen Setup schweigst du dich ja leider aus.

Wie man alternativ deine Firewall an ein VLAN Design anflanscht erklärt dir, wie immer, dieses Tutorial.

Einmal nicht deaktivierbares NAT an der Vermieterbox und einmal NAT an der 2ten FritzBox. Nach Adam Riese also 2mal NAT. Zumindestens dann wenn du beide Fritzboxen in einer Router Kaskade betreibst. Zum genauen Setup schweigst du dich ja leider aus.

Doch die 2. Fritzbox und Switch stehen nebeneinander

Sinnfrei... Kollege @Visucius hat es schon gesagt: Wozu soll das gut sein? Macht nur Sinn wenn die FB als VoIP Telefonanlage arbeitet.aber das wird der Microtic Router,

Eine weise Entscheidung... (aber bitte mit 2mal "k" weil heute Freitag ist 🐟)Wie man alternativ deine Firewall an ein VLAN Design anflanscht erklärt dir, wie immer, dieses Tutorial.

Zitat von @skoprion1800:

Ich sehe und habe nur 2 Router... Mit VPN stimmt durch den ersten Router, was aber "normal" ist,

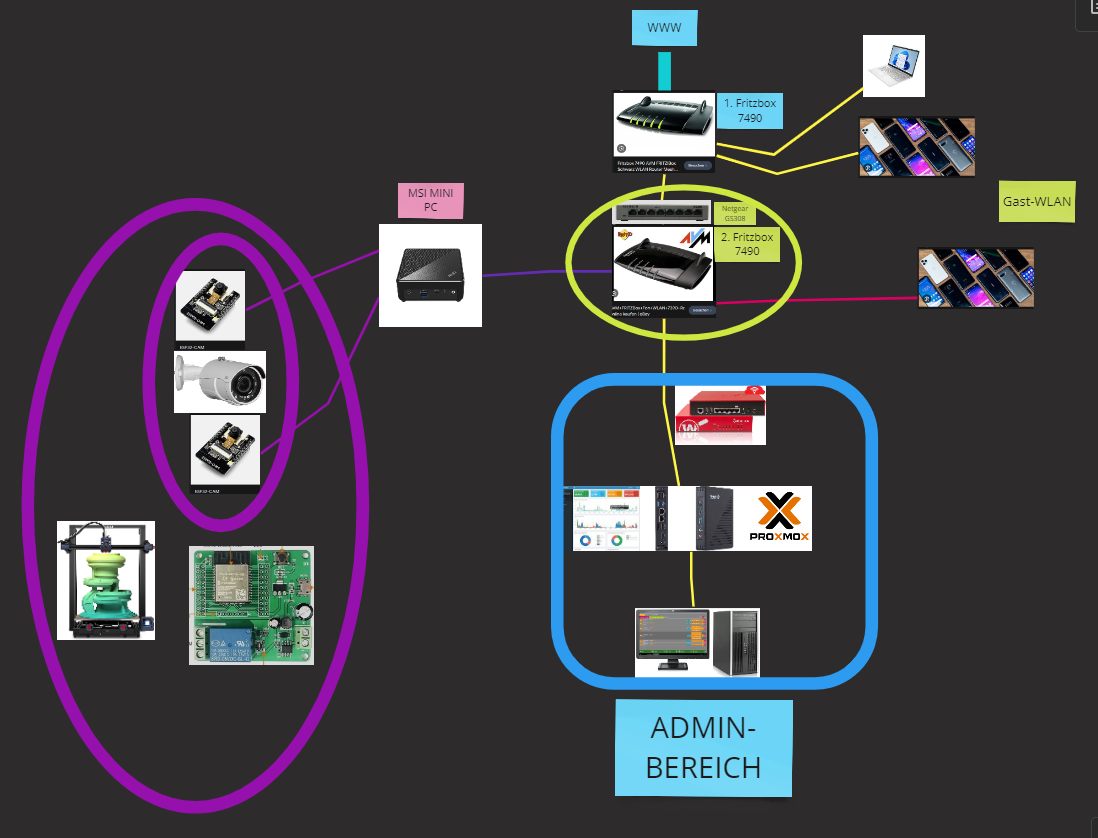

und siehe Bild, geht das schon mit Vlan ( war ja nur optional gedacht... )

Hardwarefirewall (2x) ist schon im Besitz...

In deinem Bild sind zwei Fritzboxen und eine Watchguard, so eine Hardwarefirewall ist ja auch ein Router und wenn die Firewall-Funktionen ausführt kann sie auch nicht als Bridge arbeiten. So gesehen hast du mindestens drei Router.Ich sehe und habe nur 2 Router... Mit VPN stimmt durch den ersten Router, was aber "normal" ist,

und siehe Bild, geht das schon mit Vlan ( war ja nur optional gedacht... )

Hardwarefirewall (2x) ist schon im Besitz...

Ich glaube vielen hier ist nicht klar was du an der ersten Fritzbox machen kannst. Die gehört deinem Vermieter also eigentlich gar nichts außer, dass sie dir vermutlich DHCP und Gateway bereit stellt. Außerdem macht sie vermutlich NAT, das ist ja gängig. Um jetzt aus dem WAN einen VPN Tunnel nach innen aufzubauen brauchst du entweder a) ein Portforwarding in der ersten Fritzbox oder b) die erste Fritzbox muss den VPN Tunnel terminieren, also als VPN Server fungieren. Beides erfordert Konfiguration an der ersten Fritzbox. Ist das überhaupt möglich?

Hast du eine oder mehrere feste IPs innerhalb des Netzes der ersten Fritzbox zur Verfügung?

Dein was auch immer Router/Firewall hängt dann hinter der ersten Fritzbox. Du hast wieder zwei Möglicheiten: a) auf Routing verzichten und DHCP direkt von der ersten Fritzbox für alle Geräte hinter der dann reinen IP-Firewall verwenden. Dann sind natürlich alle Geräte dahinter am DHCP Server sichtbar. b) Deine Firwall macht auch wieder NAT und verschleiert dein Netz. Dann muss entweder dein Router/Firewall den VPN Endpunkt bilden oder VPN läuft über zwei NATs. Sowas habe ich noch nie gemacht, soll aber ###e laufen.

wir halten fest, die erste Fritzbox ist gesetzt. Dann

1. RouterDu fängst mit Netzwerken gerade erst an und betreibst ein kleines Privatnetzwerk, da würde ich einen hEX, hAP ac2 oder hAP ax2 (maximal) anschaffen. Das 5009 ist für den, der weiß was er will. Die beiden hAPs sind nicht so niedlich wie der hEX, aber etwas performanter und haben zudem Wifi 2,4 und 5 Ghz an Bord. Obgleich der hAP ax2 Wifi 6 hat würde ich zum Einstieg den hAP ac2 nehmen, der hat einen USB-Port (der hEX auch), das hat ein paar Vorteile fürs Lernen. Die ac2 Geräte gibt's vielleicht auch ganz gut gebraucht, weil derzeit viele gegen den ax2 tauschen.

2. Firewall

ist im Mikrotik drin, für die Sicherheit ausreichend und zum Lernen sogar besser, weil sie die Prinzipen von Iptables direkt umsetzt und man vor allem sehr transparent sehen kann, was passiert. Ganz anders als bei unifi, wo viel Show ist, aber wenig echte Transparenz. Das ist IMO für die, die es bunt mögen.

Mehr geht dann später immer. Spar das Geld.

3. Ein CRS ist kein Router, sondern

ein Switch (mit weiter gehenden Fähigkeiten). Wenn 5 Ports reichen, tut es auch ein RB260 für kleines Geld. Wenn es billig sein soll, ein TP-Link (mit Einschränkungen empfohlen), wenn besser, ein CSS610, wenn mit Lust auf Networking ein CRS326 oder CRS310 oder ein Cisco CBS250 oder 350, das ist dann aber schon einen ticken teurer.

Switche für zuhause bekommt man aber auch gut in der Bucht, da kann man richtig professionelle Sachen bekommen, hat dann aber ein altes (dennoch funktionierendes) Gerät ohne Updates.

4. Zu unifi

schließe ich mich dem Kollegen @aqui an. Ich habe im Mai einem klugen Kollegen (Fachinformatiker, Vollzeit KMU-Betreuer mit Schwerpunkt Telefonie/ Netzwerke) der ziemlich auf unifi stand und das vielfach verbaut hat mal eine halbe Stunde RouterOS gezeigt. Er hat fast geweint, vor Begeisterung. Letzte Woche bekam ich eine Nachricht von ihm, da hatte er gerade seine erste Zertifizierung für RouterOS gemacht

Egal wie, fang einfach an. Der Deutsche IT-Noob neigt im Allgemeinen dazu, die eierlegende Wollmilchsau für alle zukünftigen Anwendungen haben zu wollen, natürlich für möglichst kleines Geld. Vor lauter Planung kommt er dann nicht vom Fleck. Für den, der Anschließen und Vergessen will, ist das vielleicht auch nicht falsch. Wenn man aber damit lernen will und sich entwickeln, finde ich es besser, erstmal klein loszulegen und zu schauen, wohin sich das Ganze entwickelt. Ein hEX ist dazu geeignet, Dich ein, zwei Jahre zu beschäftigen. Ein guter Gegenwert für 50 EUR, finde ich.

Viele Grüße, commodity

und wenn die Firewall-Funktionen ausführt kann sie auch nicht als Bridge arbeiten.

Das ist so nicht ganz richtig. Ist zwar nicht das klassische Routing Design aber eine Firewall kann auch an einem Bridge Interface im Layer 2 innerhalb eines IP Netzes "firewallen". Sog. Transparent Mode. Als Beispiele mal das Setup bei pfSense oder OPNsense:docs.opnsense.org/manual/how-tos/transparent_bridge.html

docs.netgate.com/pfsense/en/latest/bridges/firewall.html

In ROS hier. Das sind wohl die "berühmten" (25) Brige Filter Rules, die in den Test Results auf den Geräteseiten von mikrotik.com auftauchen.

Viele Grüße, commodity

Viele Grüße, commodity

Wenn du es Dir noch nicht zutraust, eine Firewall mit OPNsense zu konfigurieren, wirst du an einem MikroTik auch keine Freude haben.

absolut korrekt, steht oben sinngemäß auch so und in aller Deutlichkeit, aber offenbar brauchtest Du es nochmal face to face:Beachten: RouterOS ist nichts für Leute ohne Netzwerkkenntnisse bzw. viel Interesse/Zeit&Lernwillen. Ich habe es gesagt. face-wink

Vorteil: Was Du am Mikrotik verstehst, verstehst Du später bei allen face-smile

Und ebenso habe ich gesagt:Vorteil: Was Du am Mikrotik verstehst, verstehst Du später bei allen face-smile

Egal wie, fang einfach an.

Wenn Du ernsthaftes Interesse entwickelst, kommst Du früher oder später schon selbst zu der für Dich optimalen Lösung (und lernst dann eben erst Router OS LANCOM gehört für mich zu den Geräten, wo man nicht viel lernt (dafür funktionierts und man wird gut angeleitet). Bei den Senses lernt man mehr. Bei Cisco und Mikrotik lernt man eben viel mehr

Egal wie, fang einfach an.

Und lies den Thread dann in ca. einem Jahr nochmal. Du wirst staunen, wieviel mehr Du dann von den wertvollen und gut gemeinten Ratschlägen der Kollegen verstehst. Nichts ist in Stein gemeißelt und in 3-5 Jahren ist das, was Du jetzt einrichtest, schon wieder Elektronikschrott.

Also ran, die Zeit läuft!

Viele Grüße, commodity

was erwartest du denn? Natürlich wird jeder sagen was er/sie/es kennt ist am leichtesten. S.o. -> für mich ist UniFi sicher kein Problem (speziell im privaten Umfeld) da die Performance-Verluste da eher zu vernachlässigen sind. Andere sehen das als rotes Tuch - auch mit sicherlich guten Gründen. Für mich ist der Controller da kein Problem, für andere schon...

Du wirst dich halt irgendwann entscheiden müssen. Es gibt hier ca. 100.000 Wege die dich zum Ziel führen. Keiner davon ist jetzt "richtig" oder "falsch", die haben alle Vor- und Nachteile...

Du wirst dich halt irgendwann entscheiden müssen. Es gibt hier ca. 100.000 Wege die dich zum Ziel führen. Keiner davon ist jetzt "richtig" oder "falsch", die haben alle Vor- und Nachteile...

und mit einer 2. Fritzbox hatte ich ja verständlicherweise noch einen weiteren Adressraumbereich.

Aber dann nur mit einem nicht abschaltbaren NAT und damit verbundenem Einbahnstrassen Routing.Keine gute Idee also...

und dann dürfte ein MikrotiK Router auch nicht mehr können..?

Wenn du dir ein Modell mit integriertem WLAN beschaffst (hAP) hast du alles in einem. Wenn es dir lediglich um die FW Funktion geht ist es egal was du nimmst.Nur das Einrichten wird dann heulend schwer und nervig...

"Schwer" und "nervig" sind immer relativ. Normal mit einfachen Kenntnissen ist sowas in max. 15 Minuten erledigt. Kollege @maretz hat es schon gesagt: Ob das "schwer" ist und man zudem dabei noch heulen muss, musst du selber beurteilen...da kommste als Neandertaler

OK, das ist dann hart. Dann scheiterst du aber ja auch schon am Messer und Gabel... Aber wie der Lateiner schon so schön sagt: "Per aspera ad astra!" Wie kann ich einen Beitrag als gelöst markieren?

Hier wird ja immer Gateprotect, OPNsense und PFsense "durcheinandergewürfelt".

Vielleicht mal am Rande: Die ganzen Boxen sind mehr oder weniger austauschbar, je nach verwendetem Prozessor. Es muss für OPN/PF, usw. halt ein x86 bzw. x64 Plattform sein. Bei mir läuft OPNsense z.b. auf ner Sophos-Hardware. Persönlich würde ich OPNsense der PFsense vorziehen, weil moderner im Interface und so wie ich das verstehe auch in der grundsätzlichen Philosophie.

Sehr gute Anleitungen gibt es zu Hauf auch auf Youtube, sogar für die einzelnen Module und Erweiterungen. Und solltest Du eine Erklärung z.B. nur für PFsense finden, dann kannst Du es häufig auch im Menü übertragen auf OPNsense (und vis à vis)

Viel Spaß damit.

PS: Lass Dich nicht ärgern bzgl. Linux/Mikrotik usw. Am Ende hast Du die eine HW schon im Haus und wenn Du es mit der umsetzt und irgendwann der Ansciht bist, die erfüllt Deine Wünsche nicht mehr vollumfänglich, dann kannst Du immer noch was hinzukaufen.

Vielleicht mal am Rande: Die ganzen Boxen sind mehr oder weniger austauschbar, je nach verwendetem Prozessor. Es muss für OPN/PF, usw. halt ein x86 bzw. x64 Plattform sein. Bei mir läuft OPNsense z.b. auf ner Sophos-Hardware. Persönlich würde ich OPNsense der PFsense vorziehen, weil moderner im Interface und so wie ich das verstehe auch in der grundsätzlichen Philosophie.

Sehr gute Anleitungen gibt es zu Hauf auch auf Youtube, sogar für die einzelnen Module und Erweiterungen. Und solltest Du eine Erklärung z.B. nur für PFsense finden, dann kannst Du es häufig auch im Menü übertragen auf OPNsense (und vis à vis)

Viel Spaß damit.

PS: Lass Dich nicht ärgern bzgl. Linux/Mikrotik usw. Am Ende hast Du die eine HW schon im Haus und wenn Du es mit der umsetzt und irgendwann der Ansciht bist, die erfüllt Deine Wünsche nicht mehr vollumfänglich, dann kannst Du immer noch was hinzukaufen.

Schön finde ich den Satz:

--- qoute ---

Das war schon immer so, ABER dafür ist es dann manifestiert und der Wille ist nun da, WEIL die OPNsense habe ich nun "fertig" am Start... sprich muss "nur" noch eingerichtet und angeschlossen werden.

--- /qoute---

Das gilt eigentlich für so ziemlich alles in der IT - "nur mal eben anschliessen und einrichten" (in der Reihenfolge gehts meist leichter... ;) ). Und schon sind irgendwie ganze Tage, Wochen oder Monate weg mit dem "nur noch"...

--- qoute ---

Das war schon immer so, ABER dafür ist es dann manifestiert und der Wille ist nun da, WEIL die OPNsense habe ich nun "fertig" am Start... sprich muss "nur" noch eingerichtet und angeschlossen werden.

--- /qoute---

Das gilt eigentlich für so ziemlich alles in der IT - "nur mal eben anschliessen und einrichten" (in der Reihenfolge gehts meist leichter... ;) ). Und schon sind irgendwie ganze Tage, Wochen oder Monate weg mit dem "nur noch"...

Will Dich nicht bekehren. Aber wenn ich recht wurde hier auch auf die Unterschiede zwischen PF und OPN eingegangen und warum sich tk eben eher auf OPN konzentriert:

m.youtube.com/watch?v=4p1lw4FEfok

Dir auf jeden Fall viel Erfolg bei der Umsetzung, egal mit was 😉

m.youtube.com/watch?v=4p1lw4FEfok

Dir auf jeden Fall viel Erfolg bei der Umsetzung, egal mit was 😉

Serie: Grundlegender Netzwerkaufbau Vorbereitungen

Privates Netzwerk mit vielen umfangreichen Gegebenheiten und Umständen32